- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Презентации по Информатике

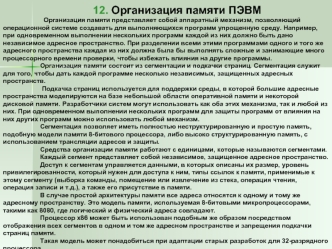

В процессорах х86 предусматривается разделение пространств памяти и ввода-вывода. Пространство памяти (Memory Space) предназначено для хранения кодов инструкций и данных, для доступа к которым имеется 24 способа адресации. Память для процессоров представляется в виде линейной последовательности байт. Память для 32-разрядных

Понятие прерывания Прерывания – преднамеренное завершение текущей задачи и переход к следующей. Выполнение текущей программы прерывается и управление передаётся обработчику прерываний. Последовательность действий при обработке прерываний Обобщенно последовательность действий аппаратных и программных средств по обработке прерывания можно описать следующим образом:

IDEA. Начало IDEA - (англ. International Data Encryption Algorithm, международный алгоритм шифрования данных) — симметричный блочный алгоритм шифрования данных. Создатель: Ascom Создан: 1991 год Опубликован: 1991 год Размер ключа: 128 бит Размер блока: 64 бит Число раундов: 8.5 Тип: модификация сети

Вопросы к теме 6 1. Системное программное обеспечение, его классификация. 2. Прикладное программное обеспечение, его классификация. 3. Жизненный цикл программного обеспечения. 4. Технологии программирования. Вопрос 1. Системное программное обеспечение, его классификация Программное обеспечение (ПО) — это совокупность

© Бублик В.В. ООП-1. Об'єктне програмування. Копіювання об'єктів Повторення Що має бути в класі class T { private: // Тут розміщують атрибути public: // Конструктори T(T1,…,Tn); // Деструктор ~T(); // далі селектори, модифікатори, … }; © Бублик В.В. ООП-1. Об'єктне програмування. Копіювання об'єктів Приклад класу.

КРИПТОГРАФИЯ Криптогра́фия (криптос – скрытый, графо –пишу) наука о: методах обеспечения конфиденциальности (невозможности прочтения информации посторонними) целостности данных (невозможности незамтного изменения информации) аутентификации (проверки подлинности авторства или иных свойств объекта) Википедия ИСТОРИЯ КРИПТОГРАФИИ История криптографии насчитывает 4

Список ТСО Телевизоры Цифровые фотоаппараты Цифровые камеры Мультимедиа-проекторы Системы звукоусиления и микрофоны Интерактивные доски Переносные компьютеры (ноутбуки) Web-камеры Проигрыватели Мобильные телефоны Требования к отчету Редактированный документ Word: единый шрифт, подзаголовки, форматирование с использованием настроек полей, абзацев, межстрочных интервалов, выравнивания

Необходимые пояснения Представляет собой метод решения полного уравнения глобального освещения В литературе по компьютерной графике так часто встречается сочетание Ray Tracing, что создается впечатление, что все сделано этим Рэем Трейсингом. Медведев В.Е., Парицкая Г.Г. Расчет освещенности в изображении // Оптика и

Сферы применения TWIN Банковский и финансовый сектор Коллекторская деятельность Логистика Страхование Контакт-центры Государственные и муниципальные услуги E-commerce Любая доработка под конкретную сферу применения Бизнес приложение Поставляется по схеме SaaS (Cloud Software as a Service) Облачное программное

NLP: истоки возникло в конце 60-х гг. развивалось в рамках дисциплины «искусственный интеллект». АОЕЯ — разработка методов, технологий и конкретных систем, обеспечивающих общение человека с ЭВМ на естественном или ограниченном естественном языке. Проблема организации взаимодействия с компьютерными Решение

Компьютерный вирус — вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи. История появления Компьютерные вирусы, как таковые, впервые появились в

Шифрование Шифрование – использование криптографических сервисов безопасности. Процедура шифрования – преобразование открытого текста сообщения в закрытый. Современные средства шифрования используют известные алгоритмы шифрования. Для обеспечения конфиденциальности преобразованного сообщения используются специальные параметры преобразования – ключи. Шифрование Криптографические преобразования используются при

* Основные понятия технологии программирования * Основные понятия технологии программирования Литература Орлов С.А., Цилькер Б.Я. Технологии разработки программного обеспечения. Современный курс по программной инженерии: Учебник для вузов. 4-е изд. – СПб., Питер, 2012. – 608 с.: ил. Соммервилл И. Инженерия программного

CALS ((англ. Continuous Acquisition and Life cycle Support) – непрерывная информационная поддержка поставок и жизненного цикла) – концепция, объединяющая принципы и технологии информационной поддержки жизненного цикла продукции на всех его стадиях. Особенности CALS основана на использовании интегрированной информационной среды;

Здесь, Вы можете изучить и скачать презентации из раздела Информатика.