- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Презентации по Информатике

Информационная среда Это совокупность условий ,средств и методов на базе компьютерных систем, предназначенных для создания и использования информационных систем. Информационная угроза- совокупность факторов , представляющих опасность для функционирования информационной среды. Результаты: Исчезновение информации; Модификация информации;

Оглавление Шифрование Методы и алгоритмы шифрования Метод замены или подстановки Метод перестановки Метод гаммирования Метод сложного математического преобразования Комбинированные методы Шифрование Шифрование - это способ изменения сообщения или другого документа, обеспечивающее искажение (сокрытие) его содержимого. Шифрование

Цель работы – проектирование и конфигурация локальной сети на базе серверной операционной системы Windows Server 2012. Практическими задачами работы, для достижения поставленной цели являются: Установка и настройка серверного компьютера в качестве DHCP-сервера, настройка на работу клиентов с DHCP сервером.

Познакомиться с конструкциями, программной реализацией и направлениями использования поточных систем шифрования. Цель курсового проекта Задачи курсового проекта Для достижения поставленной цели необходимо было решить следующие задачи: Исследовать предметную область проекта. Провести информационный поиск по тебе курсового проекта Выявить различия между

Введение Мотивация: универсальный квантовый компьютер оперирует гейтами (вентилями), которые на практике представляют собой микроволновые сигналы конечной (желательно - малой) длительности Дисперсионное считывание состояния кубита – с помощью микроволновых импульсов на частоте резонатора СВЧ смесители Сигнал на этой частоте используется

Topics Software Licensing Basics Companion Offerings: Imagine Academy and DreamSpark Academic Volume Licensing Including Office 365 Service opportunities for Partners and further training The e-Agreement: Filling out the OVS-ES contract AEP Qualifications, responsibilities and benefits Microsoft Confidential: Partner use only

Свойства качественного требования Инженерия ПЗ. Л5. Егорова Е.В. Основные понятия(1) Инженерия ПЗ. Л. Егорова Е.В. ЗАВЕРШЁННОСТЬ (COMPLETENESS) Требование является полным и законченным с точки зрения представления в нём всей необходимой информации, ничто не пропущено по соображениям «это и так всем

Способы организации информационной базы Поддерживается функциональными пакетами прикладных программ Основывается на использовании универсальных программных средств загрузки, хранения, поиска и ведения данных (СУБД). Информационная база Совокупность локальных файлов Интегрированная база данных . Отражают реализацию инфологических моделей в конкретной

Музыка и информатика (Интегративный дидактический курс на базе современных информационно-коммуникативных технологий) Ступень образования: начальное общее образование Класс: 2 – 4 Предметная область: художественно-эстетическое и информационно-технологическое образование Курсы повышения квалификации для тьютеров: Екатеринбург, Пермь, Челябинск,

Поиск подстроки в строке — типичная задача поиска информации. На сегодняшний день существует огромное разнообразие алгоритмов поиска подстроки. Программисту приходится выбирать подходящий в зависимости от следующих факторов. Нужна ли вообще оптимизация, или хватает примитивного алгоритма? Как правило, именно его

Все библиографические описания даются по ГОСТу 7.1–2003 «Библиографическая запись. Библиографическое описание. Общие требования и правила составления», а сокращения слов по ГОСТу 7.12–93. При составлении списков следует руководствоваться выше указанными ГОСТами. Области библиографического описания Область заглавия и сведений

Учебные вопросы Введение 1. Классификация видов акустических помех. Виды активных помех 2. Способы создания искусственных акустических и виброакустических помех для защиты несущих конструкций и объема защищаемого помещения 2. Активные и комбинированные способы защиты информации Заключение Литература 1. Бузов Г. А.

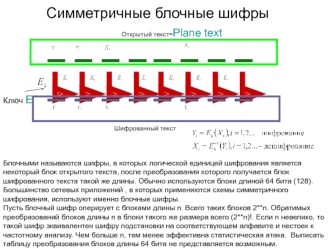

DES Упрощенный DES (S-DES) Разработан профессором Эдуардом Шаефером (Edward Schaefer) Университета Санта-Клары и является образовательным инструментом для помощи студентам при изучении структуры DES - для шифрования и дешифрования с использованием блочных шифров и ключей с небольшим количеством битов.

«История компьютера: от абака до INTERNET» Домеханический период Механический период Электромеханический период Электронный период Периоды и поколения эволюции цифровой вычислительной техники I поколение II поколение III поколение IV поколение Эпоха глобальных сетей Эпоха персональных компьютеров

Здесь, Вы можете изучить и скачать презентации из раздела Информатика.