- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

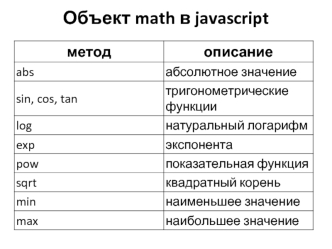

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Презентации по Информатике

Написать программу по обработке файла, содержащего информацию о рей-тинге студентов. Каждая запись должна содержать ФИО студента и полученный балл рейтинга. Вывести информацию, отсортирован-ную в порядке увеличения рейтинга. Результаты выполнения программы сохранить в текстовом файле. В программе должны быть

Моя школа Муниципальное общеобразовательное бюджетное учреждение «Средняя общеобразовательная школа № 4 рабочего поселка (поселка городского типа) Прогресс Амурской области» начала свою работу в октябре 1958 года. В школе обучаются 393 ученика. Школа реализует общеобразовательные программы начального, основного и среднего общего

Оглавление Классификация Прикладное ПО Системные программы Инструментальные системы Тенденции развития ПО Что такое ПО Программное обеспечение (ПО, software) -совокупность программ, выполняемых вычислительной системой. Программное обеспечение – неотъемлемая часть компьютерной системы. Оно является

План Информационные потоки в логистике. Информационная система в логистике. Виды информационных систем. Принципы построения информационных систем. Информационная технология. Вопрос №1 Информационные потоки в логистике: И.П. – совокупность циркулирующих в логистической системе, между логистической системой и внешней средой сообщений, необходимых для

Более сложный пример модели разграничения доступа Пятимерное пространство Хартсона Пятимерное пространство Хартсона Система представляется совокупностью пяти наборов (множеств): множества пользователей U ; множества ресурсов R ; множества состояний S ; множества операций E ; множества установленных

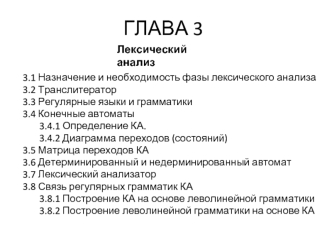

3.1 Назначение и необходимость фазы лексического анализа Лексический анализ – первая фаза процесса трансляции, предназначенная для группировки символов входной цепочки в более крупные конструкции, называемые лексемами. Лексемы – минимальные несущие смысл объединения символов. С каждой лексемой связано два понятия: класс лексемы,

Топливная карта «ЛУКОЙЛ» Инструкция по использованию Личного кабинета Всегда в движении! ЛУКОЙЛ-Интер-Кард Личный кабинет - web-страница Клиента на Сайте ООО «ЛИКАРД», доступная Клиенту после его идентификации. Личный кабинет является надежной системой, защищенной паролем, который создается Клиентом и известен

Главное назначение системы Назначение данной системы заключается в облегчении эффективного выполнения функций планирования, контроля, производственной деятельности и процесса управления бизнесом. Используемые виды данных. Классификация В информационной системе для электронного бизнеса используются такие виды данных как: Визуальные: Изображения Пиктограммы

ПРОГРАММА КУРСА 1. Основные понятия информационной безопасности и защиты информации 2. Угрозы информационной безопасности 3. Политика информационной безопасности 4. Стандарты информационной безопасности 5. Принципы многоуровневой защиты корпоративной информации 6. Безопасность операционных систем 7. Криптографическая защита информации 8. Защита от вредоносных программ

Модели надежности Работоспособным называется такое состояние программного изделия, при котором оно способно выполнять заданные функции с параметрами, установленными требованиями технического задания. С переходом программного изделия в неработоспособное состояние, связано событие отказа. Причиной отказа (перехода из работоспособного в неработоспособное состояние) программного изделия

АКТУАЛЬНОСТЬ ТЕМЫ ИССЛЕДОВАНИЯ Проблема повышения качества и надежности изделий РЭС является на современном этапе наиболее актуальной и охватывает все области их изготовления и применения. При этом для повышения эффективности контроля качества РЭС определяющую роль играет прогнозирование их будущих состояний. Индивидуальное

Сфера использования БО Каталоги Библиографические картотеки и указатели Издания государственной библиографии Издательские каталоги Реферативные журналы Списки литературы к научным публикациям, аттестационным работам, диссертациям и т. д. Документы, регламентирующие библиографическое описание ГОСТ 7.1-2003 «Библиографическая запись. Библиографическое описание. Общие требования

Централизованные VCS Централизованные VCS Достоинства Централизованное администрирование Привычный workflow Управление правами доступа Недостатки Единая точка отказа – сервер Любые изменения влияют на всех пользователей Неудобная работа с ветками – легко создать, тяжело смержить Возможны блокировки - захват пессимистической блокировки

Здесь, Вы можете изучить и скачать презентации из раздела Информатика.