- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Модели распространения прав доступа презентация

Содержание

- 1. Модели распространения прав доступа

- 2. Более сложный пример модели разграничения доступа Пятимерное пространство Хартсона

- 3. Пятимерное пространство Хартсона Система представляется совокупностью пяти

- 4. Пятимерное пространство Хартсона Пользователи подают запросы

- 5. Пятимерное пространство Хартсона. Процесс организации доступа

- 6. q = (u, e, R',s) :

- 7. q = (u, e, R',s) :

- 8. Определить из А F(R') - привилегию

- 9. D(q) = F(u) ∩ F(e) ∩

- 10. Убедиться, что запрашиваемый набор ресурсов R' полностью

- 11. Осуществить разбиение D(q) на эквивалентные классы, так,

- 12. Вычислить условие фактического доступа (EAC), соответствующее запросу

- 13. Достоинства дискреционных моделей Хорошая гранулированность защиты

Слайд 3Пятимерное пространство Хартсона

Система представляется совокупностью пяти наборов (множеств):

множества пользователей U ;

множества

множества состояний S ;

множества операций E ;

множества установленных полномочий A.

Множество полномочий А – aijkl определяют: -

ресурсы,

вхождение пользователей в группы;

разрешенные операции для групп по отношению к ресурсам

Область безопасности представляется декартовым произведением: A × U × E × R × S (*)

Слайд 4Пятимерное пространство Хартсона

Пользователи подают запросы на доступ к ресурсам, осуществление которых

Запросы на доступ представляются четырехмерными кортежами q = (u, e, R', s), где u ∈ U, e ∈ E, s∈ S, R' ⊆ R (R'- требуемый набор ресурсов).

Запрос удовлетворяется, если он полностью заключен в области безопасности A × U × E × R × S (*)

Слайд 5Пятимерное пространство Хартсона.

Процесс организации доступа

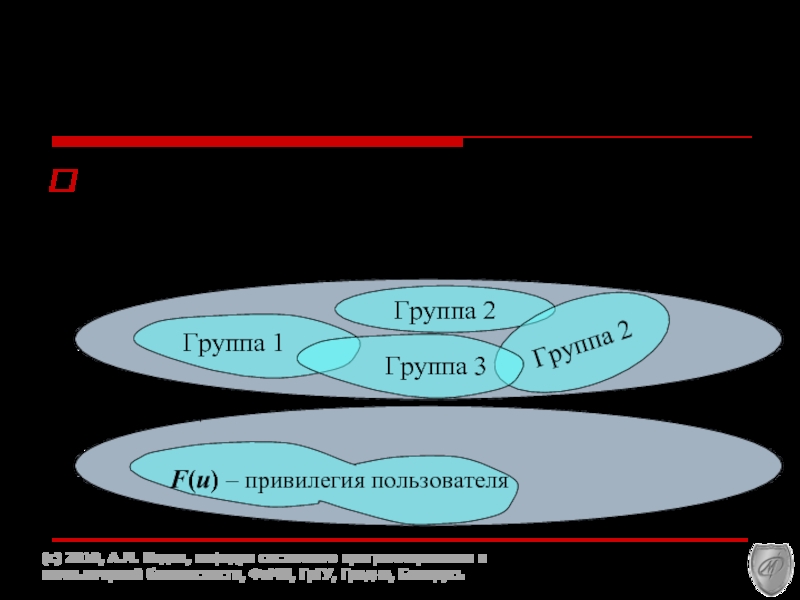

Определить из U те группы пользователей,

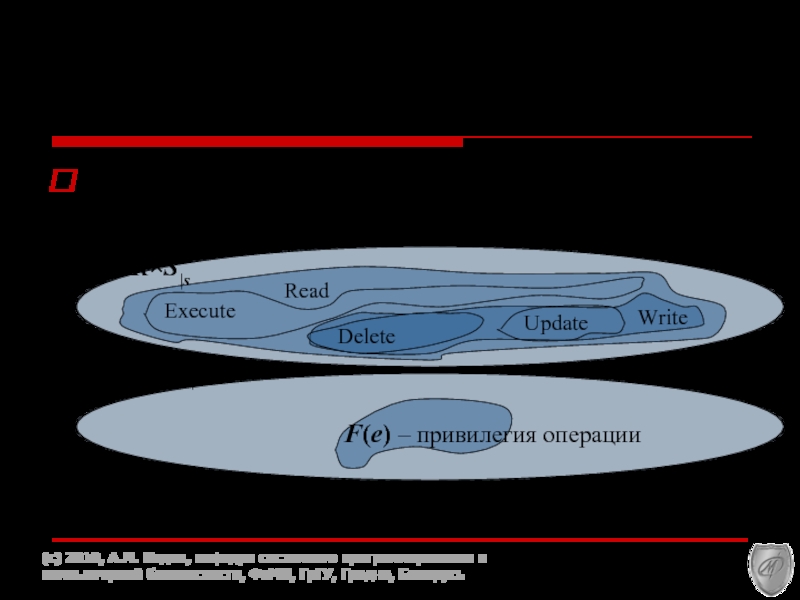

Определить из множества A набор полномочий P =F(e), которые устанавливают e как основную операцию. Набор полномочий P =F(e) определяет привилегию операции e.

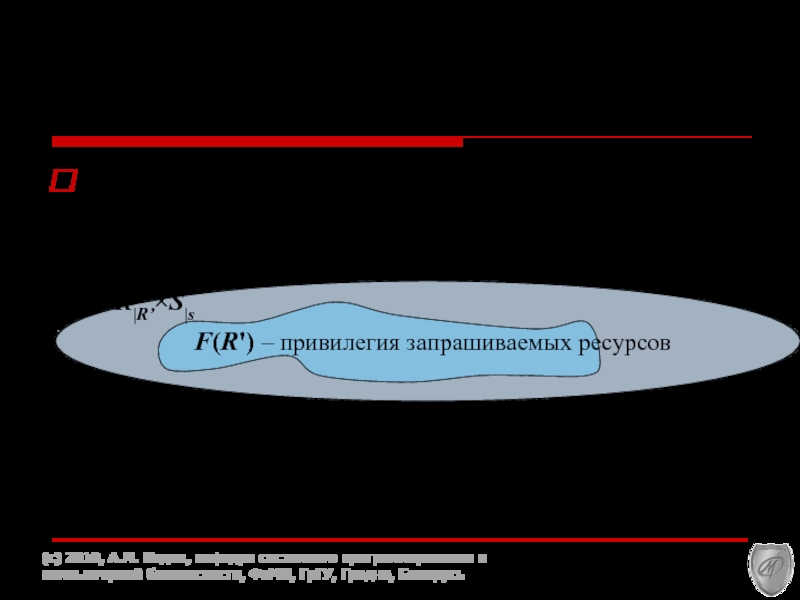

Определить из множества A набор полномочий P =F(R' ), разрешающих доступ к набору ресурсов R'. Набор полномочий P =F(R' ) определяет привилегию ресурсов R'.

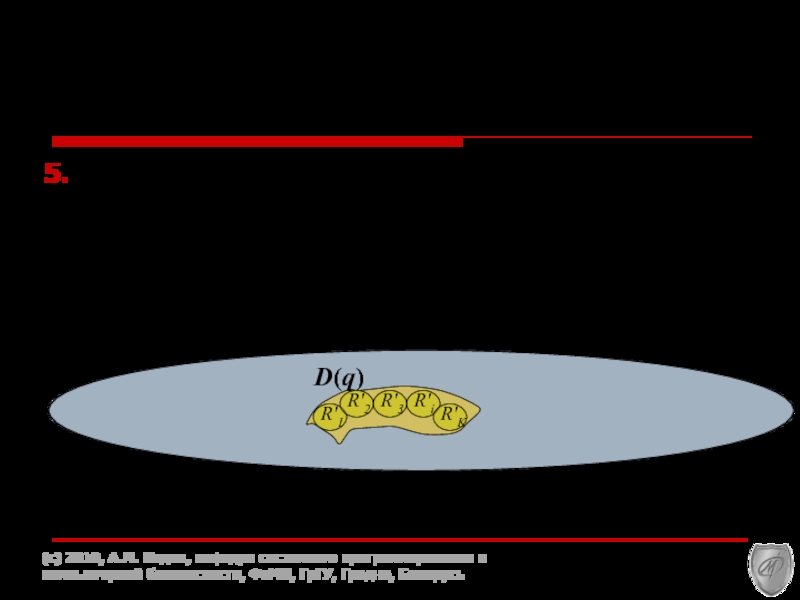

Полномочия, которые являются общими для всех трех привилегий, образуют так называемый домен полномочий запроса D(q): D(q) = F(u) ∩ F(e) ∩ F(R' ) .

Слайд 6q = (u, e, R',s) : D(q) = F(u) ∩

Определить из А

F(u) – привилегию пользователя

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Слайд 7q = (u, e, R',s) : D(q) = F(u) ∩

Определить из А

P=F(e) - привилегию операции

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Слайд 8

Определить из А

F(R') - привилегию ресурсов

(c) 2010, А.М. Кадан, кафедра системного

q = (u, e, R',s) : D(q) = F(u) ∩ F(e) ∩ F(R' )

Домен полномочий запроса

Слайд 9

D(q) = F(u) ∩ F(e) ∩ F(R' )

(c) 2010, А.М. Кадан,

q = (u, e, R',s) : D(q) = F(u) ∩ F(e) ∩ F(R' )

Домен полномочий запроса

Слайд 10Убедиться, что запрашиваемый набор ресурсов R' полностью содержится в домене запроса

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Пятимерное пространство Хартсона.

Процесс организации доступа

Слайд 11Осуществить разбиение D(q) на эквивалентные классы, так, чтобы в один класс

В каждом классе произвести операцию логического ИЛИ элементов D(q) с учетом типа операции e.

В результате формируется новый набор полномочий на каждую единицу ресурса, указанного в D(q): F(u,q).

Набор F(u,q) называется привилегией пользователя u по отношению к запросу q.

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Пятимерное пространство Хартсона.

Процесс организации доступа

авторизация

Слайд 12Вычислить условие фактического доступа (EAC), соответствующее запросу q , через операции

Оценить EAC и принять решение о доступе:

разрешить доступ, если R'' и R' полностью перекрываются;

отказать в доступе в противном случае

Произвести запись необходимых событий

Вызвать все программы, необходимые для организации доступа после "принятия решения".

Выполнить все вспомогательные программы, вытекающие для каждого случая по п.8

При положительном решении о доступе завершить физическую обработку

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Пятимерное пространство Хартсона.

Процесс организации доступа

Но!!! Безопасность системы в строгом смысле не доказана

Слайд 13

Достоинства дискреционных моделей

Хорошая гранулированность защиты (позволяют управлять доступом с точностью до

Простота реализации

Недостатки дискреционных моделей

Слабые защитные характеристики из-за невозможности для реальных систем выполнять все ограничения безопасности

Проблема "троянских коней"

Сложности в управлении доступом из-за большого количества назначений прав доступа