- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

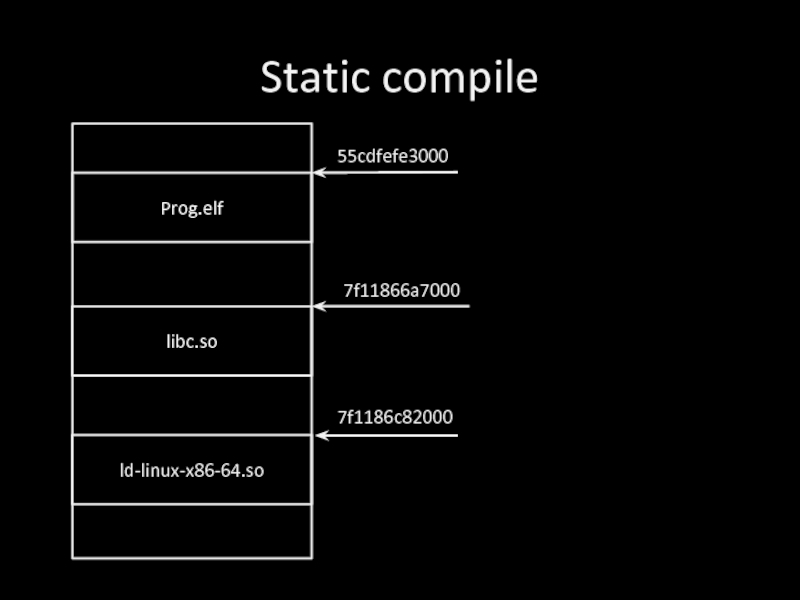

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Return to libc attack презентация

Содержание

- 1. Return to libc attack

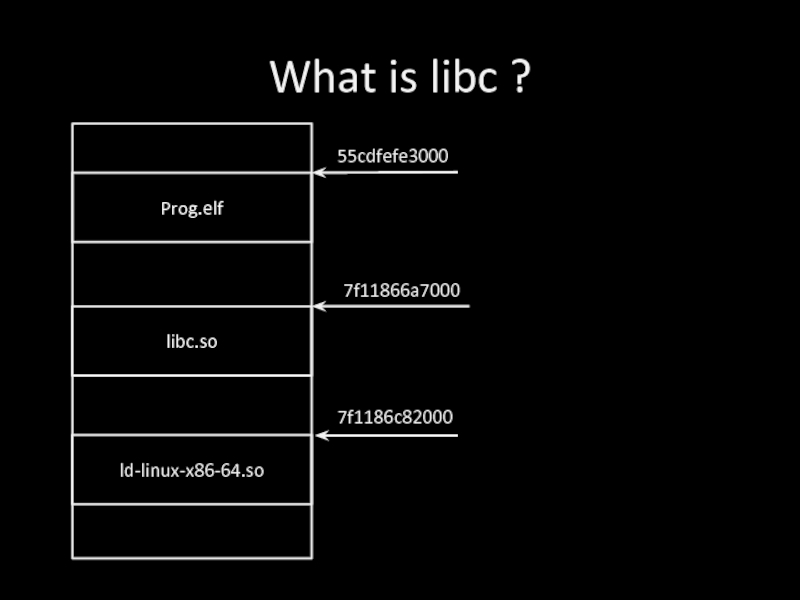

- 2. What is libc ? Prog.elf libc.so ld-linux-x86-64.so 55cdfefe3000 7f11866a7000 7f1186c82000

- 3. What is libc ? Prog.elf .text

- 4. What is libc ? // libc.so printf

- 5. ret2libc We know version of libc.so We

- 6. ret2libc int main (){ char buf [16];

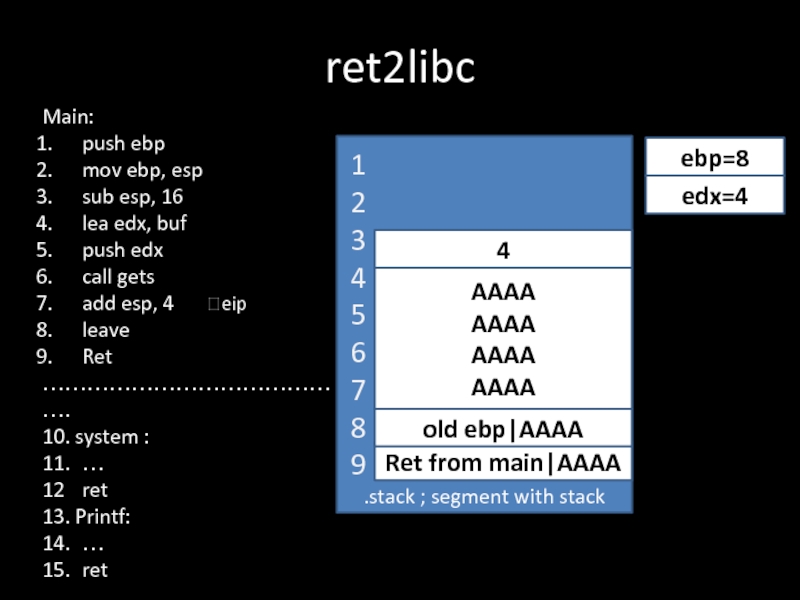

- 7. ret2libc .stack ; segment with stack

- 8. ret2libc .stack ; segment with stack

- 9. ret2libc .stack ; segment with stack

- 10. ret2libc .stack ; segment with stack

- 11. ret2libc .stack ; segment with stack

- 12. ret2libc .stack ; segment with stack

- 13. ret2libc .stack ; segment with stack

- 14. ret2libc .stack ; segment with stack

- 15. ret2libc .stack ; segment with stack

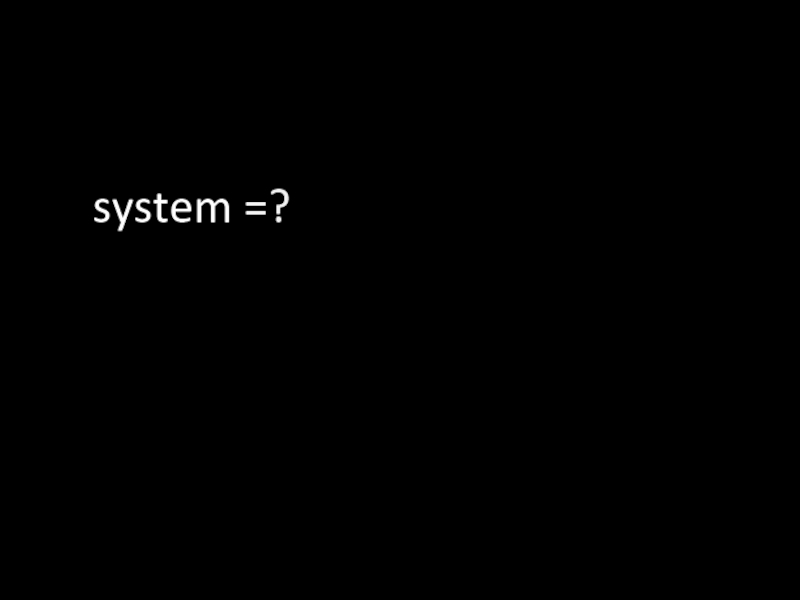

- 16. system =?

- 17. system =printf-CONST

- 18. system =libc.so:system

- 19. ret2libc .stack ; segment with stack

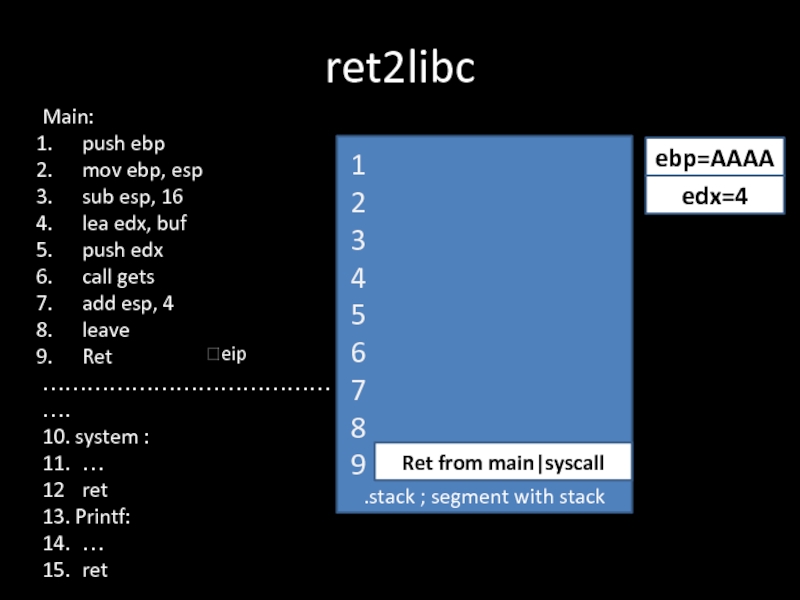

- 20. 9. ret ……………………………………. 10. system : 11. …

- 21. 9. ret ……………………………………. 10. system: 11. … 12 ret

- 22. Where is /bin/sh ?

- 23. Where is /bin/sh ? ropchain

- 24. What about randomization /proc/sys/kernel/randomize_va_space 0 – No

- 25. Static compile Prog.elf libc.so ld-linux-x86-64.so 55cdfefe3000 7f11866a7000 7f1186c82000

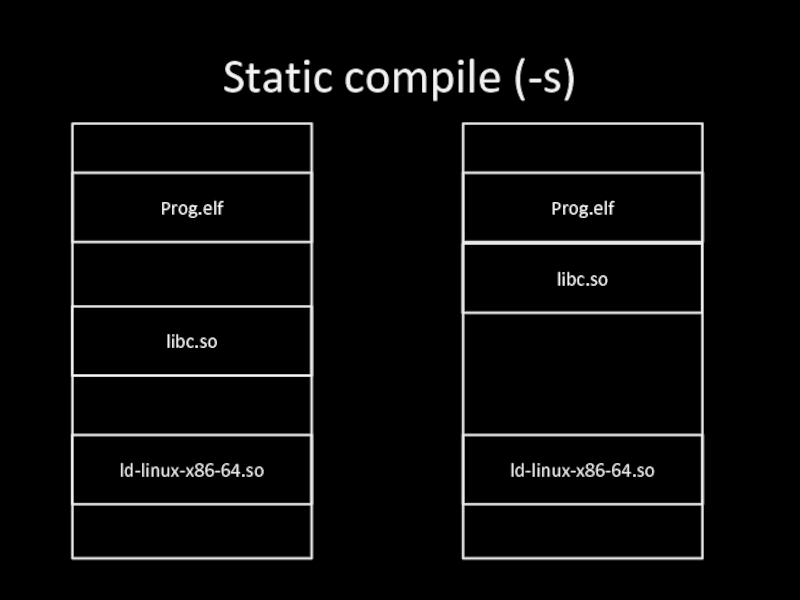

- 26. Static compile (-s) Prog.elf libc.so ld-linux-x86-64.so Prog.elf libc.so ld-linux-x86-64.so

- 27. Static compile (-s) Works in any linux

- 28. GDB commands gdb: maint info sections –

- 29. Now #include int main(){ char buf[16]; gets(buf); puts(buf); return 0; } EXPLOIT this

Слайд 3What is libc ?

Prog.elf .text

Prog.elf .data

Prog.elf .bss

Prog.elf .plt

libc.so .text

libc.so .data

libc.so .bss

libc.so

.plt

55cdfefe3000

7f11866a7000

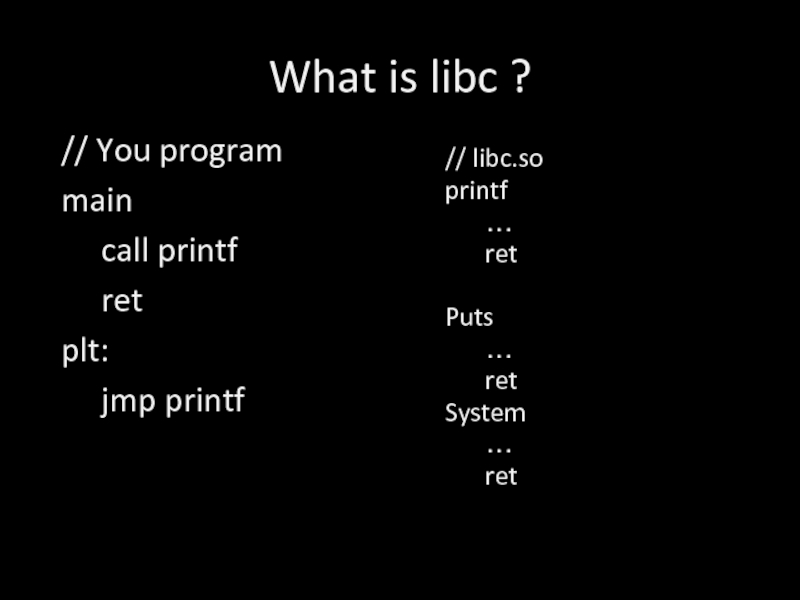

Слайд 4What is libc ?

// libc.so

printf

…

ret

Puts

…

ret

System

…

ret

// You program

main

call printf

ret

plt:

jmp printf

Слайд 5ret2libc

We know version of libc.so

We know address of libc.so

We know any

function address at libc.so

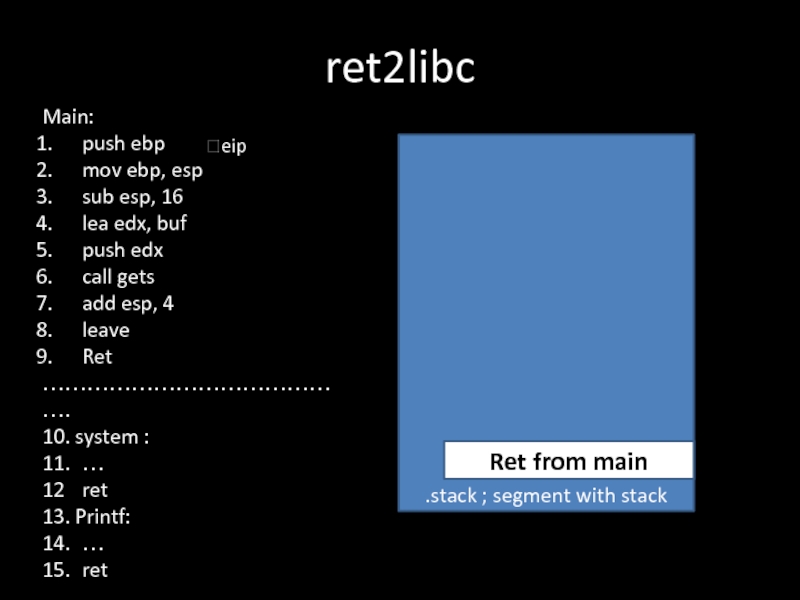

Слайд 7

ret2libc

.stack ; segment with stack

Main:

push ebp

mov ebp, esp

sub esp, 16

lea edx,

buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

Ret from main

?eip

Слайд 8

ret2libc

.stack ; segment with stack

Ret from main

?eip

old ebp

Main:

push ebp

mov ebp, esp

sub

esp, 16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

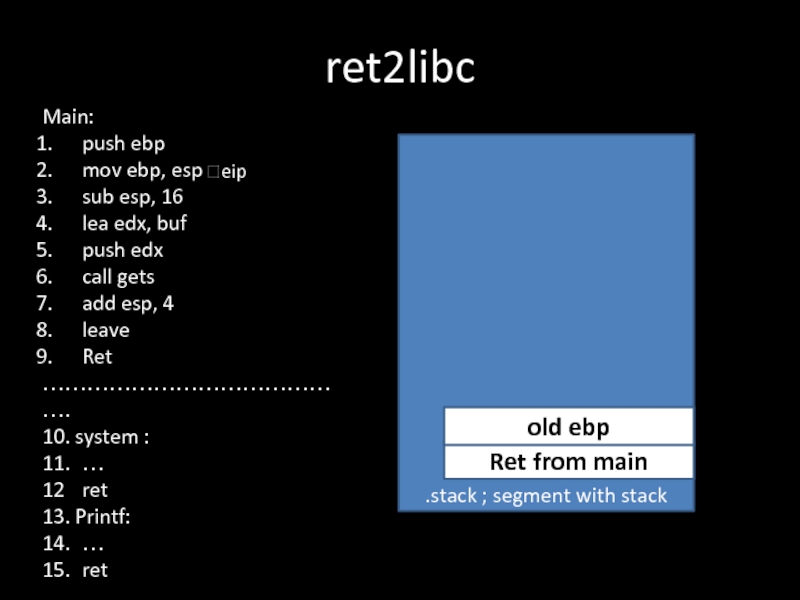

Слайд 9

ret2libc

.stack ; segment with stack

Ret from main

?eip

old ebp

ebp=8

1

2

3

4

5

6

7

8

9

Main:

push ebp

mov ebp, esp

sub

esp, 16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

Слайд 10

ret2libc

.stack ; segment with stack

Ret from main

?eip

old ebp

ebp=8

1

2

3

4

5

6

7

8

9

Char buf[16]

Main:

push ebp

mov ebp,

esp

sub esp, 16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

sub esp, 16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

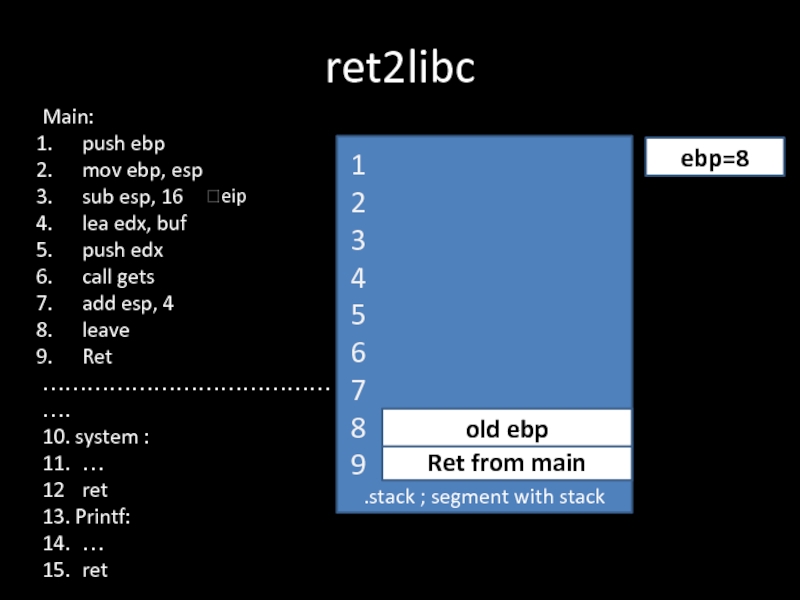

Слайд 11

ret2libc

.stack ; segment with stack

Ret from main

?eip

old ebp

ebp=8

1

2

3

4

5

6

7

8

9

Char buf[16]

edx=4

Main:

push ebp

mov ebp,

esp

sub esp, 16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

sub esp, 16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

Слайд 12

ret2libc

.stack ; segment with stack

Ret from main

?eip

old ebp

ebp=8

1

2

3

4

5

6

7

8

9

Char buf[16]

edx=4

4

Main:

push ebp

mov ebp,

esp

sub esp, 16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

sub esp, 16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

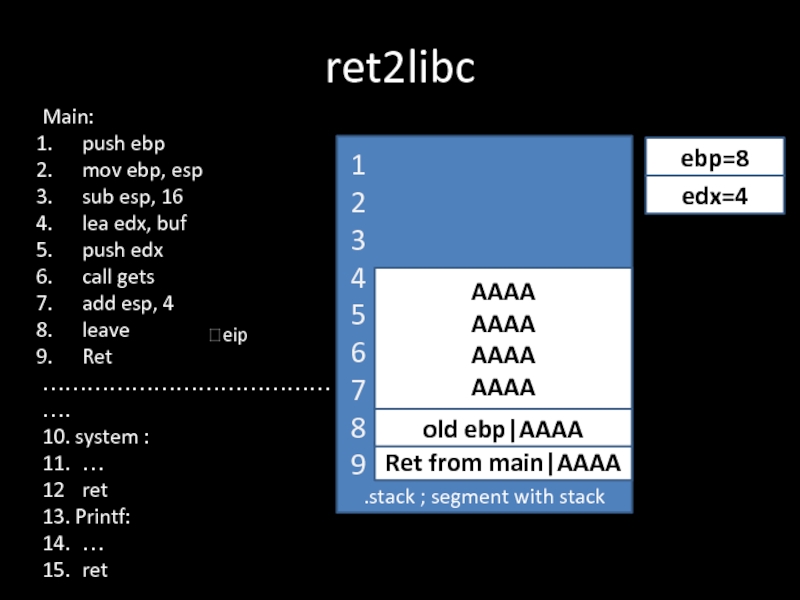

Слайд 13

ret2libc

.stack ; segment with stack

Ret from main|AAAA

?eip

old ebp|AAAA

ebp=8

1

2

3

4

5

6

7

8

9

AAAA

AAAA

AAAA

AAAA

edx=4

4

Main:

push ebp

mov ebp, esp

sub

esp, 16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

Слайд 14

ret2libc

.stack ; segment with stack

Ret from main|AAAA

?eip

old ebp|AAAA

ebp=8

1

2

3

4

5

6

7

8

9

AAAA

AAAA

AAAA

AAAA

edx=4

Main:

push ebp

mov ebp, esp

sub

esp, 16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

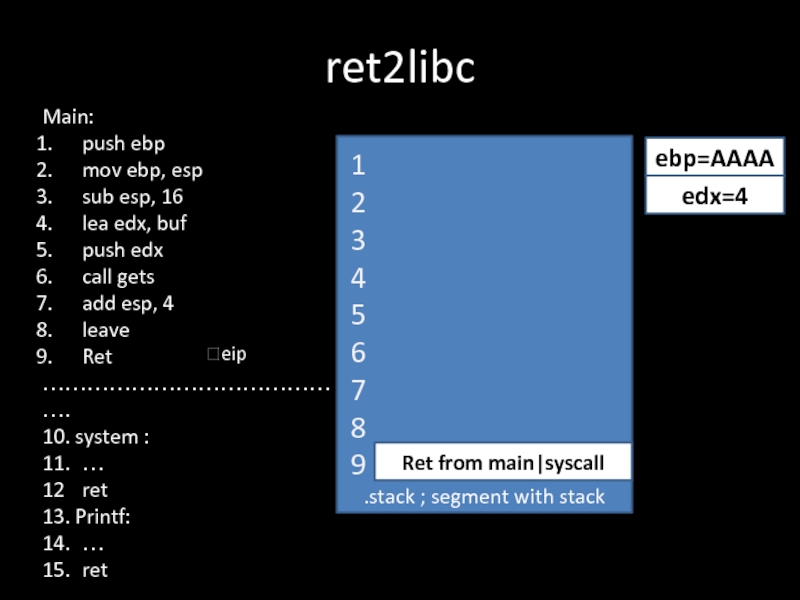

Слайд 15

ret2libc

.stack ; segment with stack

Ret from main|syscall

?eip

ebp=AAAA

1

2

3

4

5

6

7

8

9

edx=4

Main:

push ebp

mov ebp, esp

sub esp,

16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

Слайд 19

ret2libc

.stack ; segment with stack

Ret from main|syscall

?eip

ebp=AAAA

1

2

3

4

5

6

7

8

9

edx=4

Main:

push ebp

mov ebp, esp

sub esp,

16

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

lea edx, buf

push edx

call gets

add esp, 4

leave

Ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

Слайд 209. ret

…………………………………….

10. system :

11. …

12 ret

13. Printf:

14. …

15. ret

ret2libc

.stack ; segment with stack

?eip

ebp=AAAA

1

2

3

4

5

6

7

8

9

10

11

edx=4

Слайд 219. ret

…………………………………….

10. system:

11. …

12 ret

13. Printf:

14. …

15. ret

ret2libc

.stack ; segment with stack

?eip

ebp=AAAA

1

2

3

4

5

6

7

8

9

10

11

edx=4

Ret from main|syscall

Ref to

“/bin/sh”

Ret from syscall

Слайд 24What about randomization

/proc/sys/kernel/randomize_va_space

0 – No randomization. Everything is static.

1 – Conservative

randomization. Shared libraries, stack, mmap(), VDSO and heap are randomized.

2 – Full randomization. In addition to elements listed in the previous point, memory managed through brk() is also randomized.

2 – Full randomization. In addition to elements listed in the previous point, memory managed through brk() is also randomized.

Слайд 27Static compile (-s)

Works in any linux with any libc installed

ELF contains

entire libraries

Very big binary

You can find many functions an gadgets - dangerous

Very big binary

You can find many functions an gadgets - dangerous

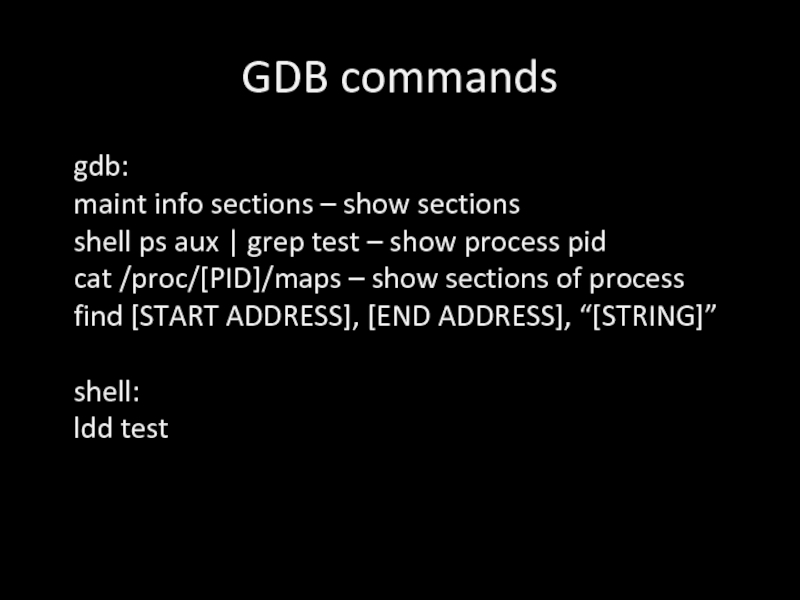

Слайд 28GDB commands

gdb:

maint info sections – show sections

shell ps aux | grep

test – show process pid

cat /proc/[PID]/maps – show sections of process

find [START ADDRESS], [END ADDRESS], “[STRING]”

shell:

ldd test

cat /proc/[PID]/maps – show sections of process

find [START ADDRESS], [END ADDRESS], “[STRING]”

shell:

ldd test

![ret2libcint main (){ char buf [16]; gets(buf);}ret from mainebp before main char buf[16]](/img/tmb/5/457771/a00f31c0e5b537b0f98e19781bc01ff0-800x.jpg)

![ret2libc.stack ; segment with stackRet from main?eipold ebpebp=8123456789Char buf[16]Main:push ebpmov ebp, espsub esp, 16lea edx,](/img/tmb/5/457771/3ae370329ba97781e6fbaee28d87b6a8-800x.jpg)

![ret2libc.stack ; segment with stackRet from main?eipold ebpebp=8123456789Char buf[16]edx=4Main:push ebpmov ebp, espsub esp, 16lea edx,](/img/tmb/5/457771/0d49aa7e09eb3a7cd168d70576dc7f80-800x.jpg)

![ret2libc.stack ; segment with stackRet from main?eipold ebpebp=8123456789Char buf[16]edx=44Main:push ebpmov ebp, espsub esp, 16lea edx,](/img/tmb/5/457771/c865db19f69c742556e2fec5a55c30af-800x.jpg)

![Now#include int main(){ char buf[16]; gets(buf); puts(buf); return 0;}EXPLOIT this](/img/tmb/5/457771/0e852d34d0b37226a4c4366f0eae3178-800x.jpg)