в ESAB Россия

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Опыт внедрения системы управления информационной безопасностью в ESAB Россия презентация

Содержание

- 1. Опыт внедрения системы управления информационной безопасностью в ESAB Россия

- 2. ESAB – это: Высококачественные расходные материалы для

- 3. На момент начала проекта: Процессная модель работы

- 4. Требования аудита: Система управления информационной безопасностью должна

- 5. Стандарт ISO / IEC 27001:2005 Определяет общую

- 6. Дополнительные документы: ISO17799 – практические правила и

- 7. Внутренние документы, описывающие требования HQ: Раздел “IT

- 8. Список приоритетных для HQ контролей ИБ Access

- 9. Реализованная процессная модель Service Desk Control

- 10. Алексей Квасников Спасибо за внимание!

Слайд 1Aleksey Kvasnikov

IS services manager,

Russia & CIS

Опыт внедрения системы управления информационной безопасностью

Слайд 2ESAB – это:

Высококачественные расходные материалы для сварки и резки металлов

Оборудование для

сварки и резки металлов

Годовой доход в 2009 – 1031,4 млн. фунтов

Число сотрудников - 8581

Годовой доход в 2009 – 1031,4 млн. фунтов

Число сотрудников - 8581

Слайд 3На момент начала проекта:

Процессная модель работы не была формализована

Многие процессы существовали

на уровне “repeatable”

Слайд 4Требования аудита:

Система управления информационной безопасностью должна быть “эквивалентна ISO27001”

Должна быть определена

процессная модель работы отдела IT.

Слайд 5Стандарт ISO / IEC 27001:2005

Определяет общую модель системы управления информационной безопасности

(ISMS)

Основывается на цикле Plan – Do - Check – Act

Определяет цели управления и средства управления (control objectives & controls)

Risk = Impact x Probability

Управление риском:

Уменьшение риска

Принятие риска

Избежание риска

Передача риска третьей стороне

Основывается на цикле Plan – Do - Check – Act

Определяет цели управления и средства управления (control objectives & controls)

Risk = Impact x Probability

Управление риском:

Уменьшение риска

Принятие риска

Избежание риска

Передача риска третьей стороне

Слайд 6Дополнительные документы:

ISO17799 – практические правила и средства управления информационной безопасностью

ISO20000 –

стандарт, описывающий систему управления IT сервисами

ITIL – “хорошие” практики разработки процессов и системы управления IT сервисами

COBIT – цели процессов, контроли, метрики

ITIL – “хорошие” практики разработки процессов и системы управления IT сервисами

COBIT – цели процессов, контроли, метрики

Слайд 7Внутренние документы, описывающие требования HQ:

Раздел “IT Security” документа ”GLOBAL FINANCIAL PROCESS

& CONTROL FRAMEWORK”

Чек-лист, Internal Control Questionnaire

Чек-лист Global Information risk assessment

Чек-лист, Internal Control Questionnaire

Чек-лист Global Information risk assessment

Слайд 8Список приоритетных для HQ контролей ИБ

Access control: процедуры создания / удаления

пользователей, процедуры предоставления доступа к информационным системам

IT disaster recovery plan

Процедуры резервного копирования

Должен быть разработан список информационных систем компании, бизнес - владельцев этих систем, классификация систем по CIA

Учетные записи пользователей должны быть индивидуальными

IT персонал должен использовать отдельные учетные записи для администрирования систем и для обычной работы в системах

Наличие антивирусной программы на серверах и рабочих местах

Наличие межсетевого экрана

Периодическое сканирование уязвимостей основных серверов

IT disaster recovery plan

Процедуры резервного копирования

Должен быть разработан список информационных систем компании, бизнес - владельцев этих систем, классификация систем по CIA

Учетные записи пользователей должны быть индивидуальными

IT персонал должен использовать отдельные учетные записи для администрирования систем и для обычной работы в системах

Наличие антивирусной программы на серверах и рабочих местах

Наличие межсетевого экрана

Периодическое сканирование уязвимостей основных серверов

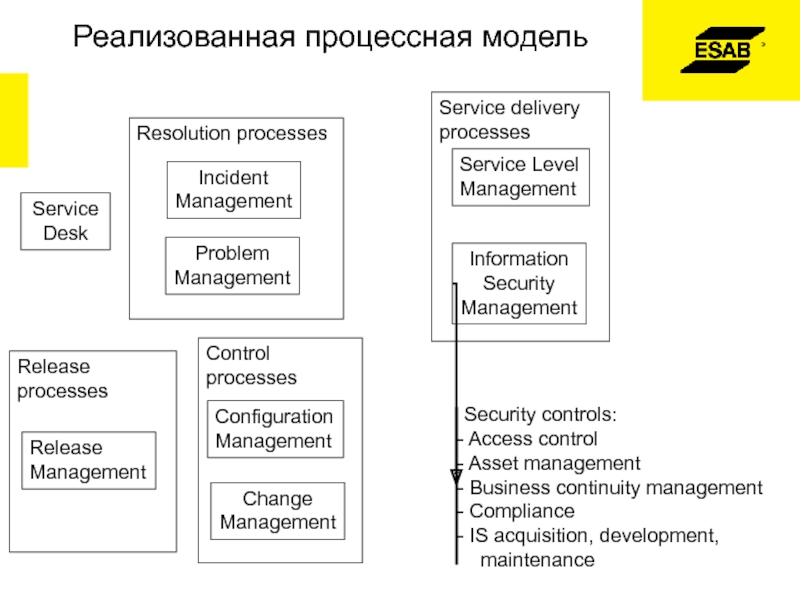

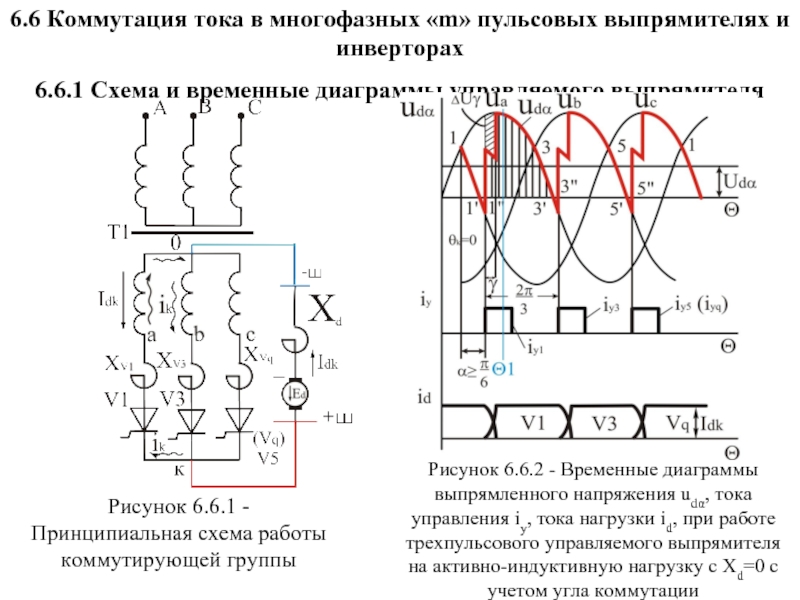

Слайд 9Реализованная процессная модель

Service

Desk

Control processes

Configuration

Management

Change

Management

Security controls:

Access control

Asset management

Business

continuity management

Compliance

IS acquisition, development,

maintenance

Compliance

IS acquisition, development,

maintenance

Release processes

Release

Management