- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Реализация защиты серверов презентация

Содержание

- 1. Реализация защиты серверов

- 2. Содержание Основа безопасности серверов Безопасность Active Directory

- 3. Принципы безопасности серверов Конфиденциальность Защита информации от

- 4. Политика безопасности Защита Обнаружение

- 5. Моделирование угроз Анализ окружения и конфигураций Базовые

- 6. Руководство к действию «Windows Server 2003 Security

- 7. Лучшие практики по защите серверов Своевременно

- 8. Базовые рекомендации Переименовать встроенные учетные записи Administrator

- 9. Содержание Основа безопасности серверов Безопасность Active Directory

- 10. Компоненты Active Directory Лес Функционирует

- 11. Политика домена Применение и наследование Групповых

- 12. Демонстрация Управление Групповыми политиками

- 13. Защита Active Directory Анализ инфраструктуры Централизованная интранет-структура

- 14. Угрозы службе каталогов Цель атакующего: Изменить

- 15. Угрозы службе каталогов Анонимный пользователь Аутентифицированный

- 16. Защита на уровне домена Групповая политика для

- 17. Группировка серверов Иерархия организационных подразделений Отдельный

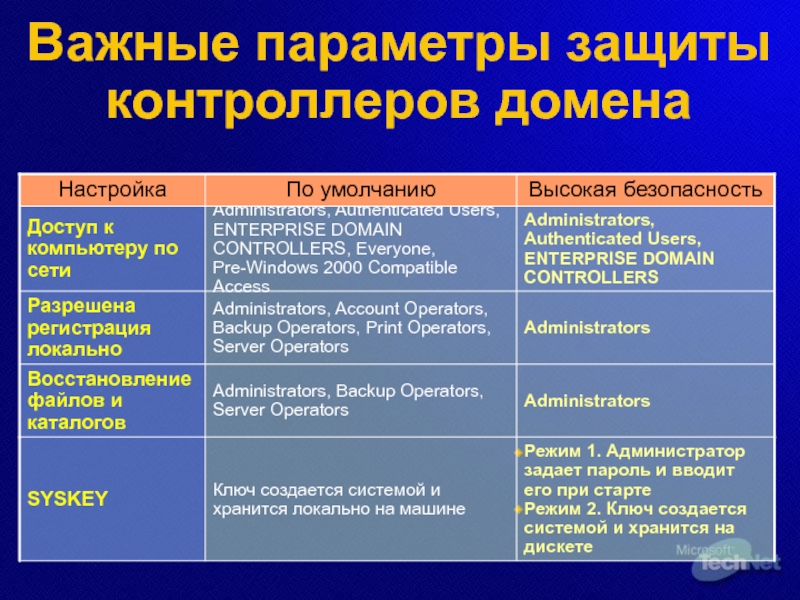

- 18. Важные параметры защиты контроллеров домена

- 19. Демонстрация Защита контроллера с помощью SYSKEY

- 20. Лучшие практики по защите контроллеров Создавать

- 21. Содержание Основа безопасности серверов Безопасность Active Directory

- 22. Практика использования шаблонов безопасности Проверить и

- 23. Порядок защиты серверов

- 24. Member Server Baseline Security Базовый шаблон

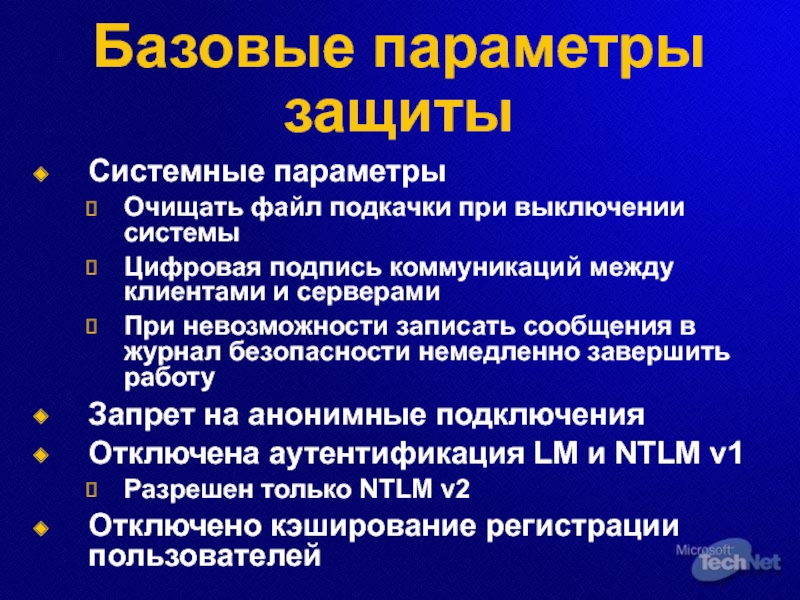

- 25. Базовые параметры защиты Системные параметры Очищать файл

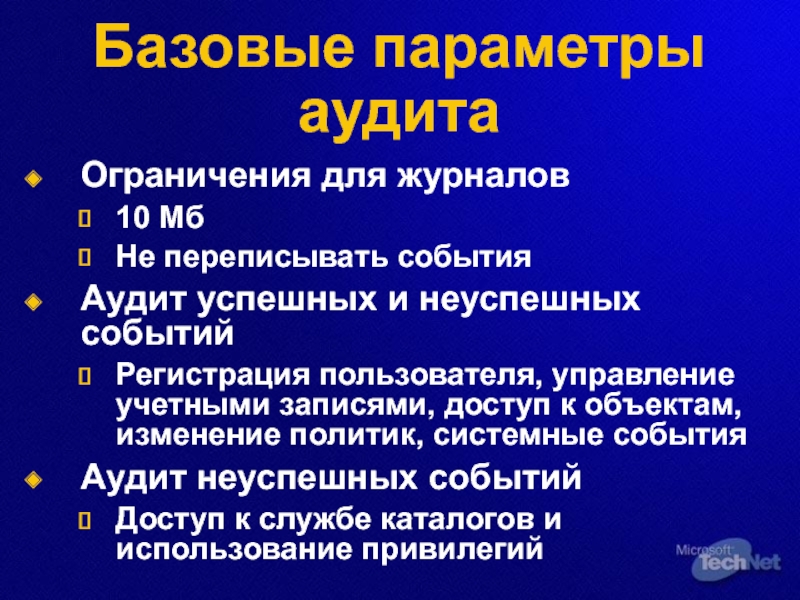

- 26. Базовые параметры аудита Ограничения для журналов 10

- 27. Защита серверов инфраструктуры Готовый шаблон безопасности для

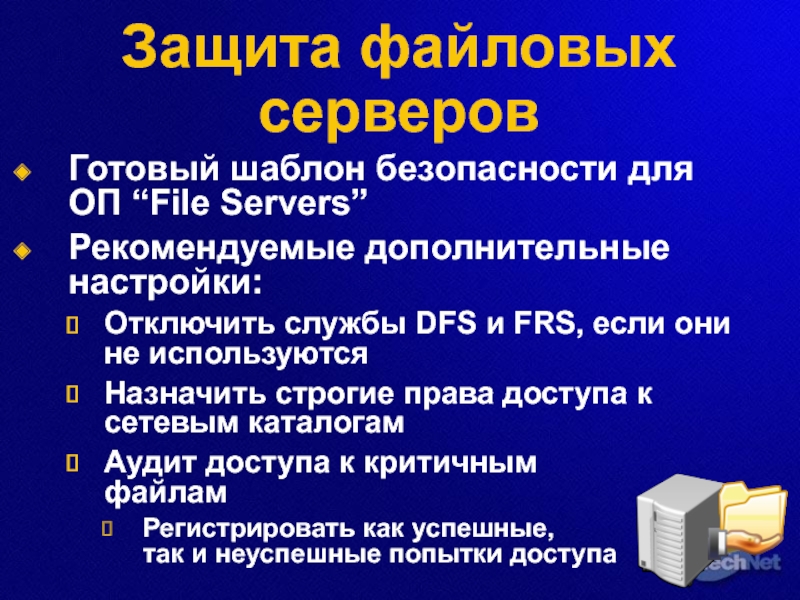

- 28. Защита файловых серверов Готовый шаблон безопасности для

- 29. Защита серверов печати Готовый шаблон безопасности для

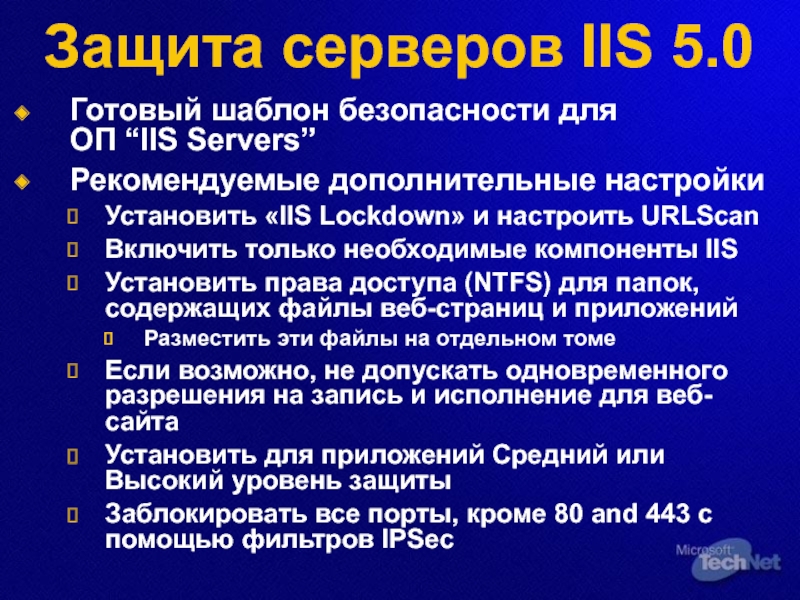

- 30. Защита серверов IIS 5.0 Готовый шаблон

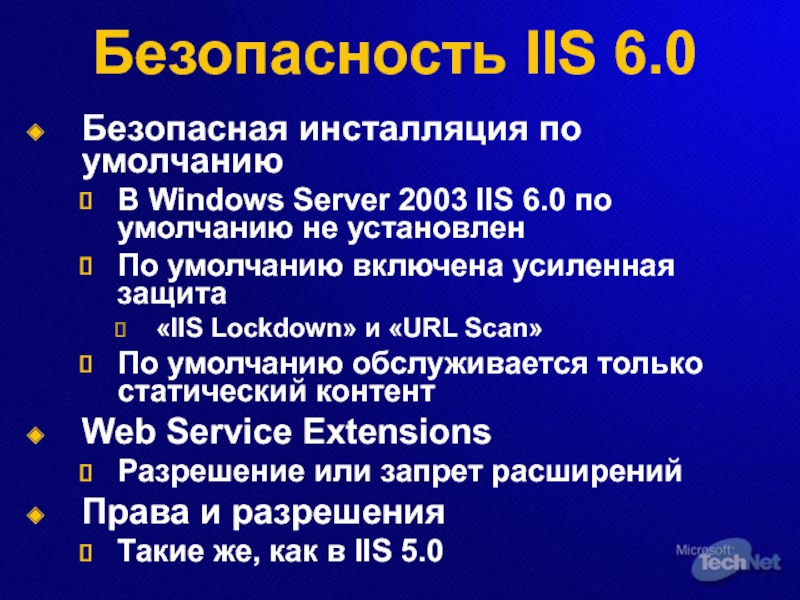

- 31. Безопасность IIS 6.0 Безопасная инсталляция по умолчанию

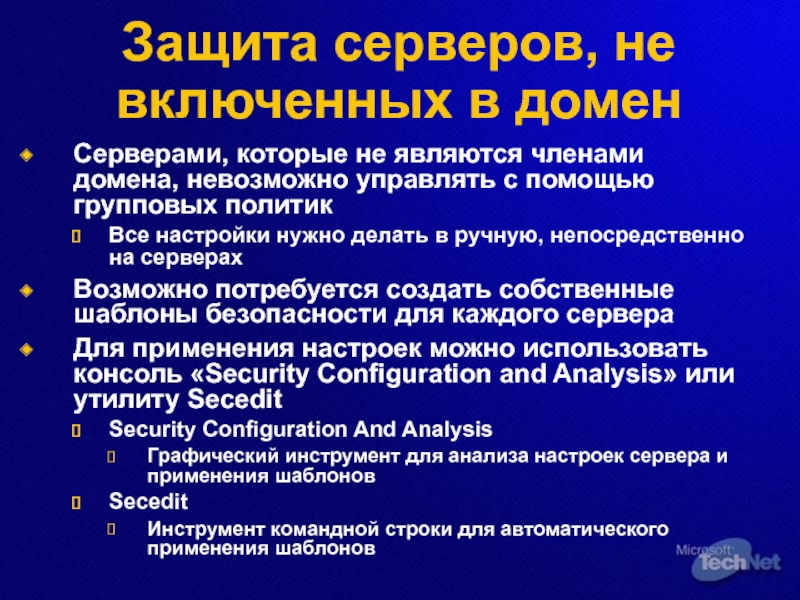

- 32. Защита серверов, не включенных в домен

- 33. Демонстрация Импорт, анализ и применение ролевых шаблонов безопасности

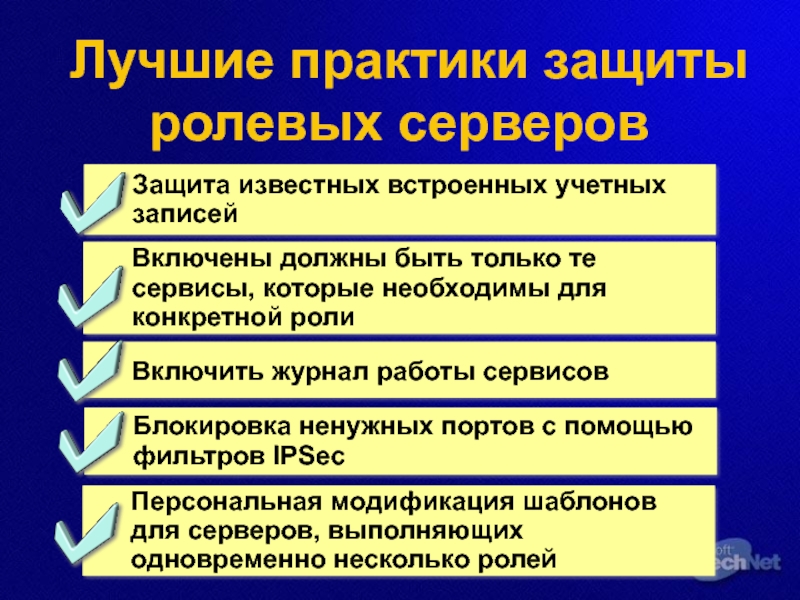

- 34. Лучшие практики защиты ролевых серверов Защита

- 35. Информация Информационный ресурс Microsoft по безопасности www.microsoft.com/security

- 36. © 2004 Microsoft Corporation. All rights reserved.

Слайд 2Содержание

Основа безопасности серверов

Безопасность Active Directory и защита контроллеров домена

Защита серверов с

Слайд 3Принципы безопасности серверов

Конфиденциальность

Защита информации от несанкционированного доступа

Целостность

Защита информации от несанкционированной модификации

Доступность

Надежная

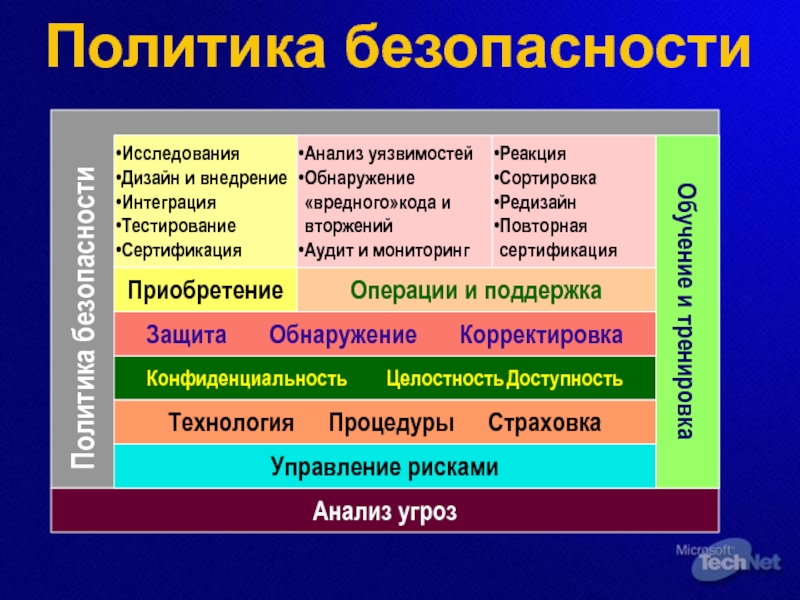

Слайд 4Политика безопасности

Защита Обнаружение Корректировка

Операции и

Приобретение

Исследования

Дизайн и внедрение

Интеграция

Тестирование

Сертификация

Обучение и тренировка

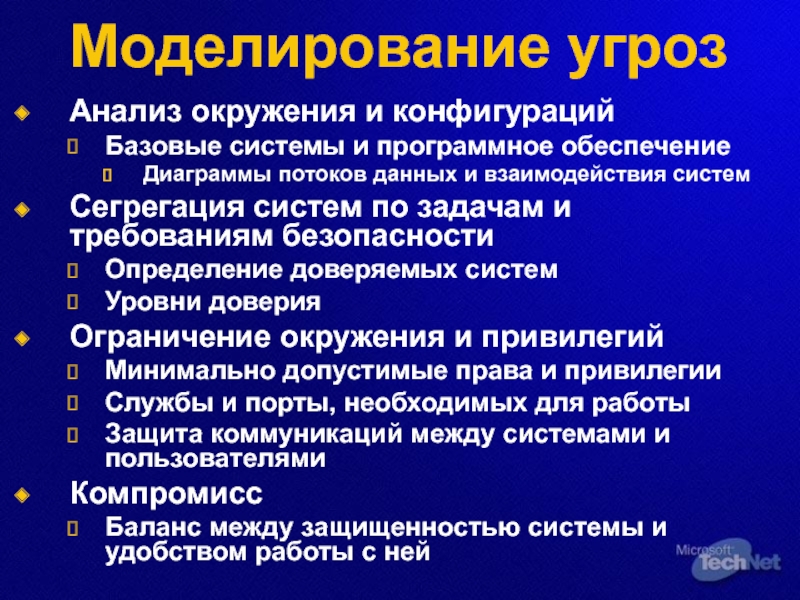

Слайд 5Моделирование угроз

Анализ окружения и конфигураций

Базовые системы и программное обеспечение

Диаграммы потоков данных

Сегрегация систем по задачам и требованиям безопасности

Определение доверяемых систем

Уровни доверия

Ограничение окружения и привилегий

Минимально допустимые права и привилегии

Службы и порты, необходимых для работы

Защита коммуникаций между системами и пользователями

Компромисс

Баланс между защищенностью системы и удобством работы с ней

Слайд 6Руководство к действию

«Windows Server 2003 Security Guide»

Руководство по защите серверов

Построение инфраструктуры

Создание

Рекомендации по защите различных типов серверов

Инструментарий для реализации защиты с помощью Групповых политик Active Directory

Набор шаблонов безопасности и сценариев

www.microsoft.com/security/guidance/prodtech/WindowsServer2003.mspx

Слайд 7 Лучшие практики по защите серверов

Своевременно устанавливать все обновления и исправления

Объединять

Отключить ненужные службы, переименовать встроенные учетные записи и ограничить их привилегии

Ограничить физический и сетевой доступ к серверам

Слайд 8Базовые рекомендации

Переименовать встроенные учетные записи Administrator и Guest

Изменить их пароли и

Ограничить права доступа к системе для служебных учетных записей

Administrator, Support_388945a0, Guest

Не использовать для работы сервисов доменные учетные записи

Использовать средства файловой системы NTFS для защиты файлов и папок

Слайд 9Содержание

Основа безопасности серверов

Безопасность Active Directory и защита контроллеров домена

Защита серверов с

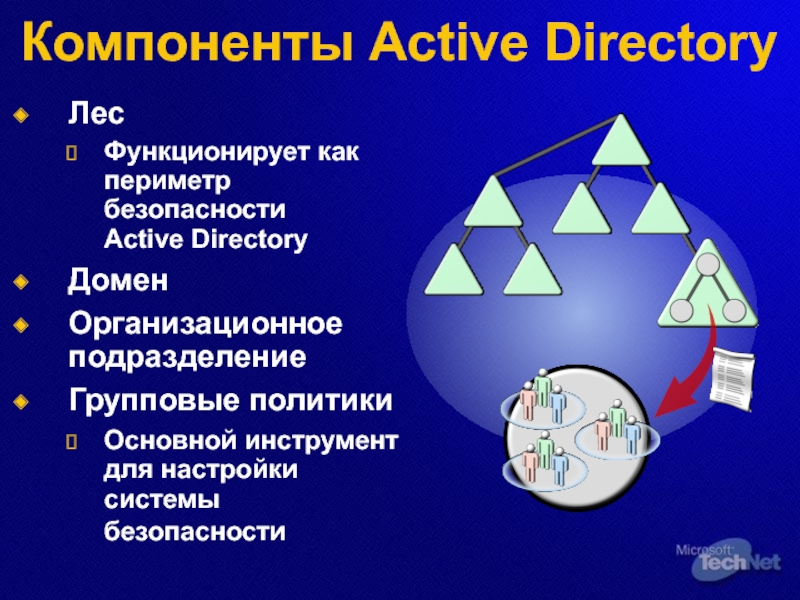

Слайд 10

Компоненты Active Directory

Лес

Функционирует как периметр безопасности

Active Directory

Домен

Организационное подразделение

Групповые политики

Основной инструмент

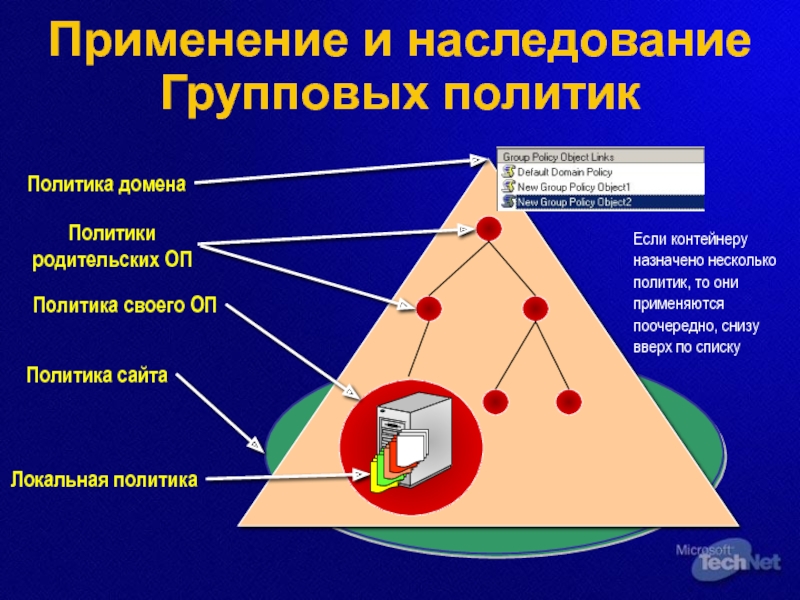

Слайд 11

Политика домена

Применение и наследование Групповых политик

Политики

родительских ОП

Политика своего ОП

Политика сайта

Если

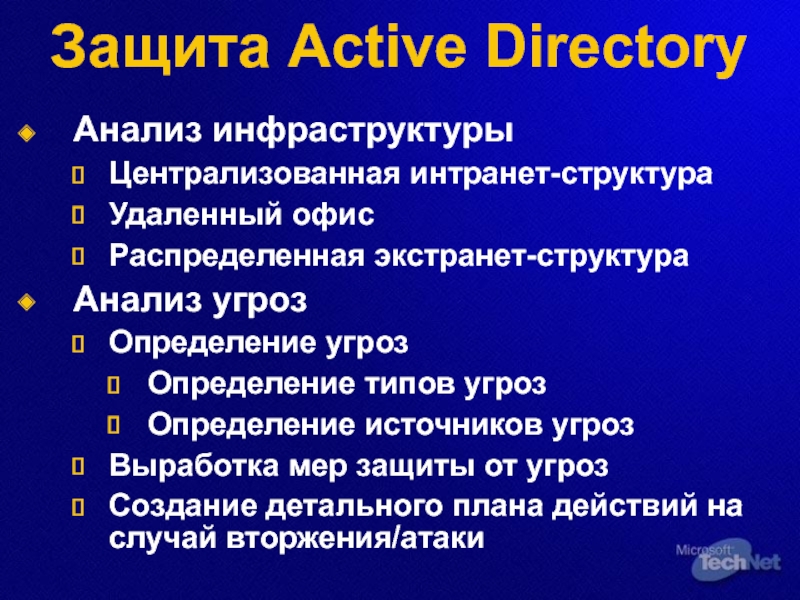

Слайд 13Защита Active Directory

Анализ инфраструктуры

Централизованная интранет-структура

Удаленный офис

Распределенная экстранет-структура

Анализ угроз

Определение угроз

Определение типов угроз

Определение

Выработка мер защиты от угроз

Создание детального плана действий на случай вторжения/атаки

Слайд 14Угрозы службе каталогов

Цель атакующего:

Изменить поведение системы/контроллера

Установка специальных программ

Модификация базы данных

Подключение отладчика к процессу LSA

Для достижения цели нужно

Получить физический доступ к контроллеру домена

Получить права администратора служб

У каждой компьютерной системы есть администратор…

Слайд 15Угрозы службе каталогов

Анонимный

пользователь

Аутентифицированный

пользователь

Физический

доступ

Сетевые ресурсы

Корневой

домен

Администратор

данных

Администратор

служб

a

Контроллер домена

b.a

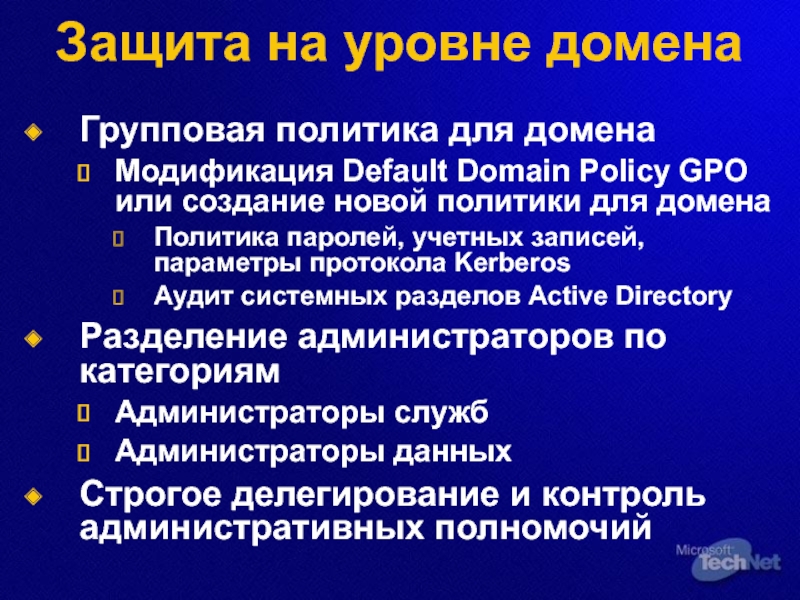

Слайд 16Защита на уровне домена

Групповая политика для домена

Модификация Default Domain Policy GPO

Политика паролей, учетных записей, параметры протокола Kerberos

Аудит системных разделов Active Directory

Разделение администраторов по категориям

Администраторы служб

Администраторы данных

Строгое делегирование и контроль административных полномочий

Слайд 17

Группировка серверов

Иерархия организационных подразделений

Отдельный контейнер для каждой роли

Специальные групповые политики для

Встроенный контейнер для контроллеров домена

Групповая политика “Default Domain Controllers Policy”

Domain Policy

Domain

Member Server Baseline Policy

Member Servers

Domain Controllers

Domain Controllers

Policy

Print Server Policy

File Server Policy

IIS Server Policy

Print Servers

File Servers

Web Servers

Operations Admin

Operations Admin

Web Service Admin

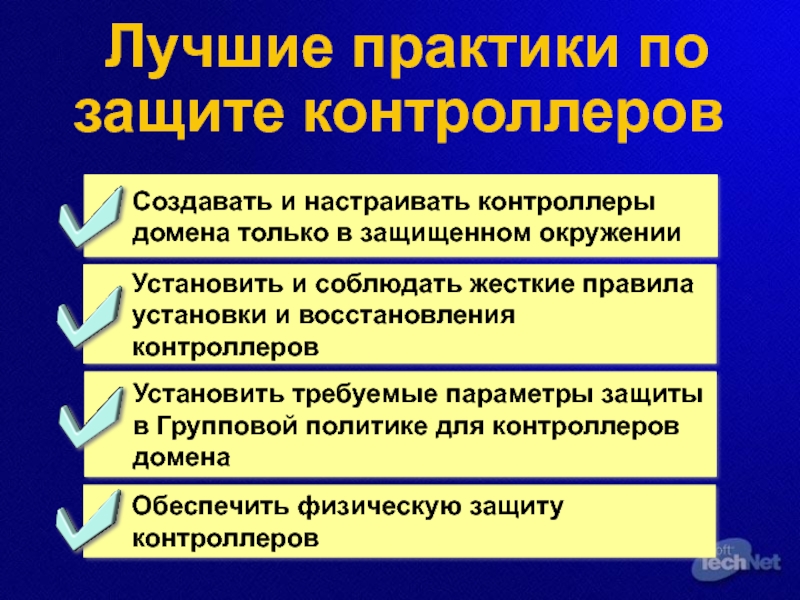

Слайд 20 Лучшие практики по защите контроллеров

Создавать и настраивать контроллеры домена только

Установить и соблюдать жесткие правила установки и восстановления контроллеров

Установить требуемые параметры защиты в Групповой политике для контроллеров домена

Обеспечить физическую защиту контроллеров

Слайд 21Содержание

Основа безопасности серверов

Безопасность Active Directory и защита контроллеров домена

Защита серверов с

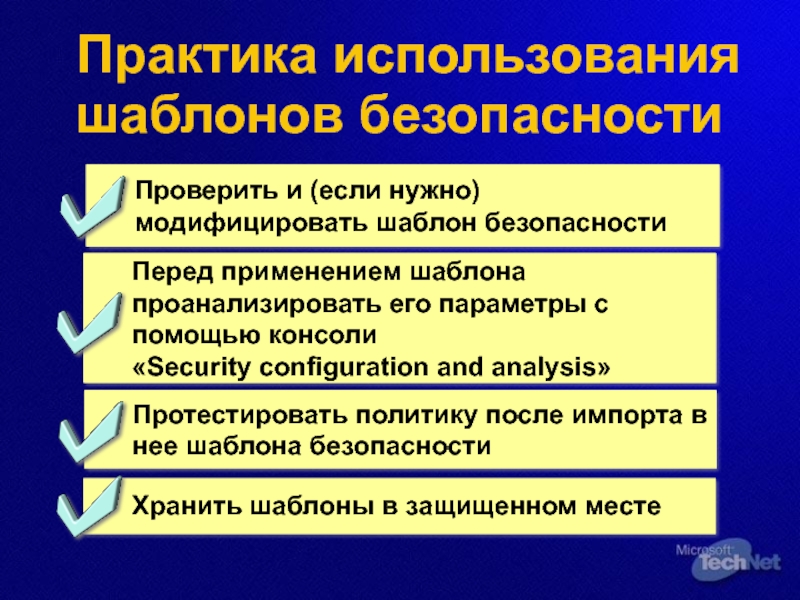

Слайд 22 Практика использования шаблонов безопасности

Проверить и (если нужно) модифицировать шаблон безопасности

Перед

Протестировать политику после импорта в нее шаблона безопасности

Хранить шаблоны в защищенном месте

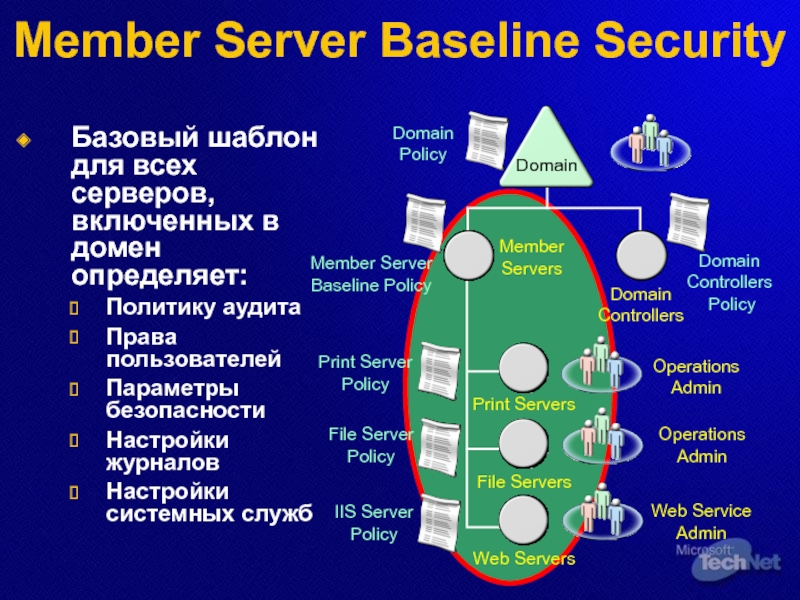

Слайд 24

Member Server Baseline Security

Базовый шаблон для всех серверов, включенных в домен

Политику аудита

Права пользователей

Параметры безопасности

Настройки журналов

Настройки системных служб

Domain Policy

Domain

Member Server Baseline Policy

Member Servers

Domain Controllers

Domain Controllers

Policy

Print Server Policy

File Server Policy

IIS Server Policy

Print Servers

File Servers

Web Servers

Operations Admin

Operations Admin

Web Service Admin

Слайд 25Базовые параметры защиты

Системные параметры

Очищать файл подкачки при выключении системы

Цифровая подпись коммуникаций

При невозможности записать сообщения в журнал безопасности немедленно завершить работу

Запрет на анонимные подключения

Отключена аутентификация LM и NTLM v1

Разрешен только NTLM v2

Отключено кэширование регистрации пользователей

Слайд 26Базовые параметры аудита

Ограничения для журналов

10 Мб

Не переписывать события

Аудит успешных и неуспешных

Регистрация пользователя, управление учетными записями, доступ к объектам, изменение политик, системные события

Аудит неуспешных событий

Доступ к службе каталогов и использование привилегий

Слайд 27Защита серверов инфраструктуры

Готовый шаблон безопасности для

ОП “Infrastructure Servers”

Рекомендуемые дополнительные настройки

Журнал сервера DHCP

Защита от DoS-атак на сервер DHCP

Настройка режима зон DNS

Active Directory-integrated

Учетные записи для сервисов

Блокировка ненужных портов с помощью фильтров IPSec

Слайд 28Защита файловых серверов

Готовый шаблон безопасности для

ОП “File Servers”

Рекомендуемые дополнительные настройки:

Отключить

Назначить строгие права доступа к сетевым каталогам

Аудит доступа к критичным файлам

Регистрировать как успешные, так и неуспешные попытки доступа

Слайд 29Защита серверов печати

Готовый шаблон безопасности для ОП “Print Servers”

Рекомендуемые дополнительные настройки:

Сервис

На каждом сервере печати

Для нормальной работы пользователей с очередью печати нужно отключить режим цифровой подписи коммуникаций в настройках протокола SMB

Слайд 30Защита серверов IIS 5.0

Готовый шаблон безопасности для

ОП “IIS Servers”

Рекомендуемые

Установить «IIS Lockdown» и настроить URLScan

Включить только необходимые компоненты IIS

Установить права доступа (NTFS) для папок, содержащих файлы веб-страниц и приложений

Разместить эти файлы на отдельном томе

Если возможно, не допускать одновременного разрешения на запись и исполнение для веб-сайта

Установить для приложений Средний или Высокий уровень защиты

Заблокировать все порты, кроме 80 and 443 с помощью фильтров IPSec

Слайд 31Безопасность IIS 6.0

Безопасная инсталляция по умолчанию

В Windows Server 2003 IIS 6.0

По умолчанию включена усиленная защита

«IIS Lockdown» и «URL Scan»

По умолчанию обслуживается только статический контент

Web Service Extensions

Разрешение или запрет расширений

Права и разрешения

Такие же, как в IIS 5.0

Слайд 32Защита серверов, не включенных в домен

Серверами, которые не являются членами

Все настройки нужно делать в ручную, непосредственно на серверах

Возможно потребуется создать собственные шаблоны безопасности для каждого сервера

Для применения настроек можно использовать консоль «Security Configuration and Analysis» или утилиту Secedit

Security Configuration And Analysis

Графический инструмент для анализа настроек сервера и применения шаблонов

Secedit

Инструмент командной строки для автоматического применения шаблонов

Слайд 34 Лучшие практики защиты ролевых серверов

Защита известных встроенных учетных записей

Включены должны

Включить журнал работы сервисов

Персональная модификация шаблонов для серверов, выполняющих одновременно несколько ролей

Блокировка ненужных портов с помощью фильтров IPSec

Слайд 35Информация

Информационный ресурс Microsoft по безопасности

www.microsoft.com/security

Для профессионалов IT:

www.microsoft.com/technet/security

На русском языке: http://www.microsoft.com/rus/security

Руководства Microsoft

http://www.microsoft.com/technet/treeview/default.asp?url=/technet/security/prodtech/win2003/w2003hg/sgch00.asp