- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

McAfee Database Security Andrei Novikau, Pre-Sale Engineer презентация

Содержание

- 1. McAfee Database Security Andrei Novikau, Pre-Sale Engineer

- 2. McAfee Database Security

- 3. Предприятия прилагают усилия для безопасности баз данных

- 4. В чем проблема? ● Администраторы баз данных

- 5. Основная проблема

- 6. Киберпреступность касается каждого Информация о 77 000 000 пользователей досталась хакерам!

- 7. Ваша самая важная информация хранится в базах

- 8. Слияние Sentrigo и McAfee

- 9. Объявляем о приобретении Sentrigo! Продукты Database Activity

- 10. McAfee Database Security

- 11. Sentrigo — ОБЛАДАТЕЛЬ НАГРАД!

- 12. Почему происходят взломы? → Организации имеют ЧРЕЗВЫЧАЙНО

- 13. Решения McAfee Database Security

- 14. Поддержка PKI для строгой аутентификации Оценка уязвимостей McAfee Vulnerability Manager for Databases

- 15. Лучшая оценка уязвимостей для БД

- 16. McAfee Vulnerability Manager for Databases ●

- 17. Надежный аудит и предотвращение вторжений в реальном времени McAfee Database Activity Monitoring

- 18. Основные принципы Защита изнутри Больше эффективности Больше

- 19. Полный охват всех точек доступа Хранимая

- 20. Реагирование в реальном времени Доступный только для

- 21. Разграничение служебных обязанностей и журнал аудита

- 22. Единственное решение для виртуализации/«облака» Виртуализация Инструменты мониторинга,

- 23. McAfee DAM: Развертывание на предприятиях

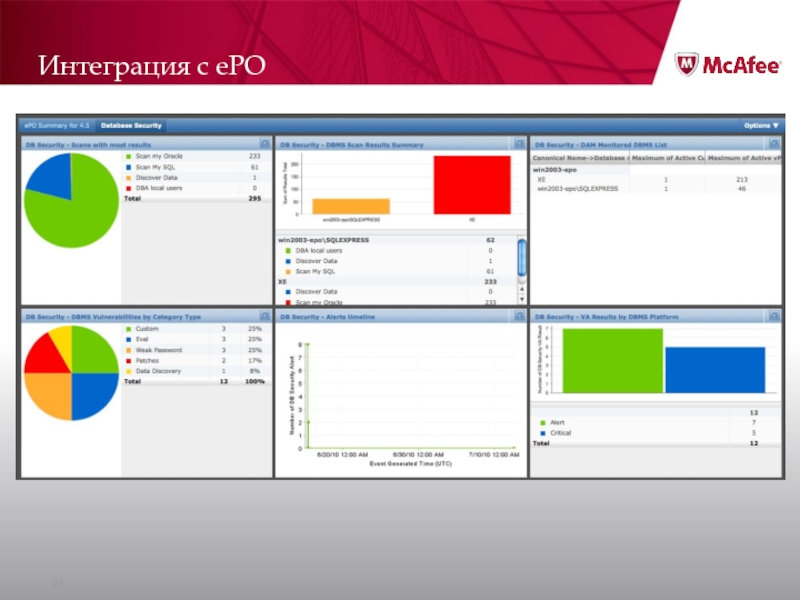

- 24. Интеграция с ePO

- 25. Быстрота и легкость развертывания Немедленная защита и

- 26. В чем цель установки «виртуальных» исправлений? Установка

- 27. Управление персональными устройствами McAfee WaveSecure Начало выпуска

- 28. McAfee выпускает Security Connected для баз данных

- 29. Обзор решения по защите баз данных McAfee

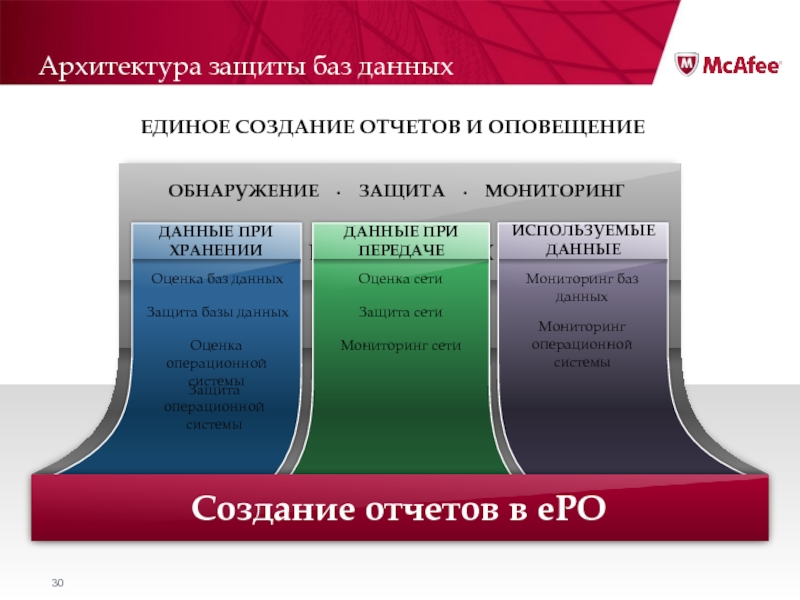

- 30. Архитектура защиты баз данных

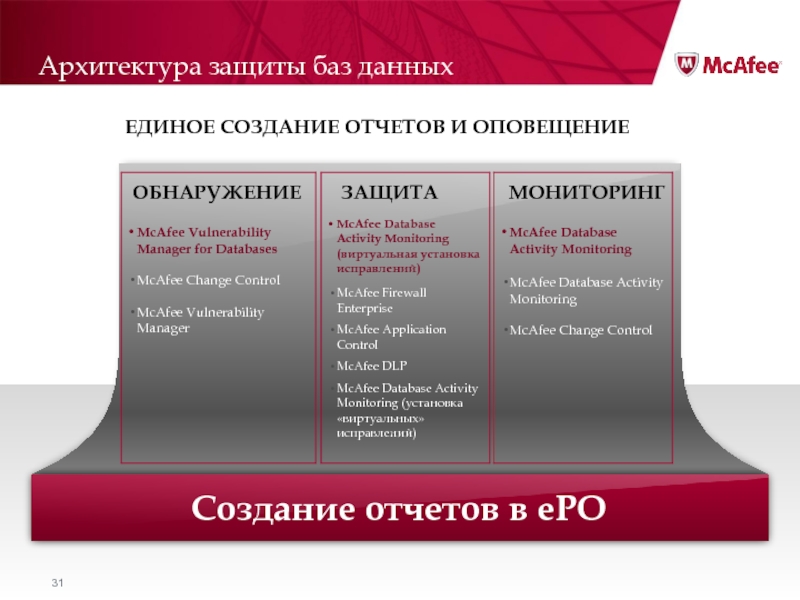

- 31. Архитектура защиты баз данных

- 32. Дальнейшие действия Посетите новую целевую страницу о

- 33. Почему моя база данных уязвима? Технология

- 34. Необходимость соответствия нормативно-правовым требованиям Нормативно-правовые положения требуют

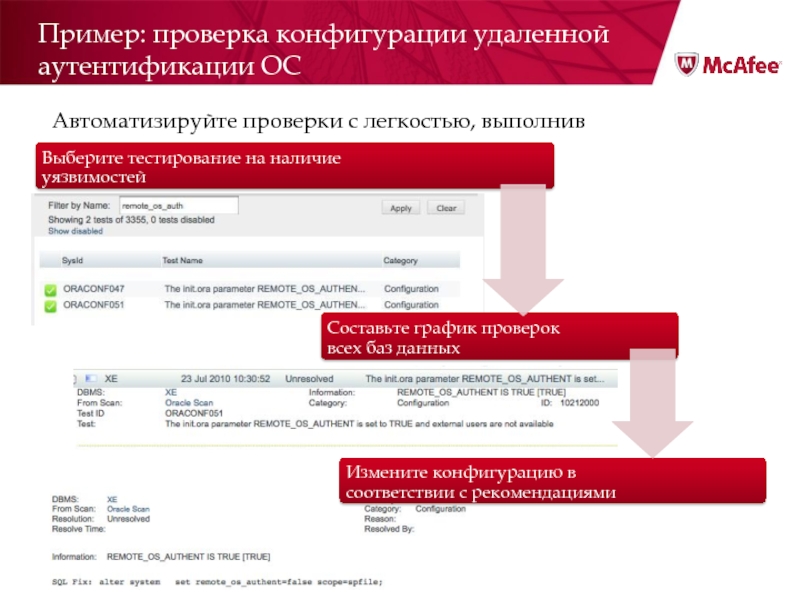

- 35. Пример: проверка конфигурации удаленной аутентификации ОС

- 36. Пример: проверка конфигурации удаленной аутентификации ОС Автоматизируйте проверки с легкостью, выполнив всего три шага

- 37. Вопросы & Ответы

Слайд 2McAfee Database Security

Самые крупномасштабные приложения в Мире используют базы данных

В базах

Любая уязвимость, неправильная конфигурация или вторжение означают несоответствие требованиям аудиторов (HIPAA, SOX, PCI и т.д.)

Слайд 3Предприятия прилагают усилия для безопасности баз данных

В 93 % случаев

В 92 % случаев взломов были затронуты базы данных

50 % вторжений совершены пользователями внутри предприятий

Слайд 4В чем проблема?

● Администраторы баз данных любят создавать защищенные «золотые» конфигурации

-

- Нежелание добавлять программы защиты в систему из-за боязни снизить производительность или внести нестабильность в работу

- Обновление, даже с целью внесения исправлений в систему защиты, — тщательно контролируемый процесс, требующий обширного тестирования

● Базовые средства защиты, предлагаемые поставщиками систем управления базами данных (СУБД), не удовлетворяют их требованиям

- Большинство организаций имеют несколько поставщиков систем управления базами данных (СУБД)

- Отсутствует разграничение служебных обязанностей

- Легкие пути обхода системы защиты и ОТСУТСТВИЕ системы предотвращения вторжений

Слайд 7Ваша самая важная информация хранится в базах данных

● Данные о клиентах

● Номера кредитных карт и счетов,

данные аутентификации

● Информация о сотрудниках

Номера социального страхования, данные о зарплате, сводки

● Финансовые данные и интеллектуальная собственность

Данные о доходах компаний, дебиторской задолженности, исследованиях

Слайд 9Объявляем о приобретении Sentrigo!

Продукты Database Activity Monitoring, Vulnerability Management и Virtual

Надежная технология

Масштабируемость решений позволяет защищать БД как средних и малых предприятий, так и крупнейших международных организаций

Совместимость с портфелем решений для контроля рисков и соответствия требованиям

McAfee расширяет свои решения для защиты баз данных благодаря приобретению компании Sentrigo.

Слайд 12Почему происходят взломы?

→ Организации имеют ЧРЕЗВЫЧАЙНО ограниченную информацию о состоянии безопасности баз

→ Зачастую они не могут поддерживать актуальное состояние БД в соответствии с последними обновлениями поставщиков

→ У них нет возможности узнать В РЕАЛЬНОМ ВРЕМЕНИ (не говоря уже о том, чтобы ПРЕДОТВРАТИТЬ) о несанкционированном доступе, в том числе со стороны привилегированных пользователей

→ Базы данных — это «мертвая зона» с точки зрения безопасности данных

Слайд 14Поддержка PKI для строгой аутентификации

Оценка

уязвимостей

McAfee Vulnerability Manager for Databases

Слайд 15Лучшая оценка уязвимостей для БД

Основана на глубоком практическом знании в области

- Разработана при участии сотрудника компании Red Database Security Александра Корнбруста (Alexander Kornbrust), одного из самых авторитетных экспертов по защите БД

- Не просто основана на «руководствах по безопасности» поставщиков СУБД

Предлагает практические советы и решения

- Выполняет тестирование и формирование отчетов о реальных проблемах (в отличие от длинных нечитаемых отчетов)

- Результаты, структурированные в приоритетном порядке, включают сценарии исправлений и экспертные рекомендации

Готовое решение для предприятий

- Автоматическое обнаружение баз данных и конфиденциальных сведений

- Централизованное формирование отчетов для тысяч БД

- Легкая автоматизация и интеграция с другими продуктами

- Создание различных ролей и выводов данных для различных участников (администраторов баз данных (АБД), разработчиков, специалистов по ИТ-безопасности)

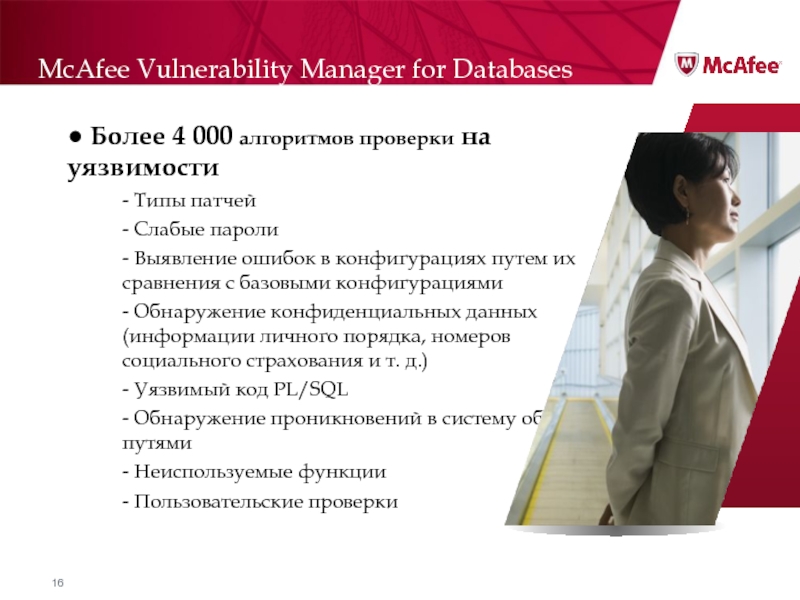

Слайд 16McAfee Vulnerability Manager for Databases

● Более 4 000 алгоритмов проверки на

- Типы патчей

- Слабые пароли

- Выявление ошибок в конфигурациях путем их сравнения с базовыми конфигурациями

- Обнаружение конфиденциальных данных (информации личного порядка, номеров социального страхования и т. д.)

- Уязвимый код PL/SQL

- Обнаружение проникновений в систему обходными путями

- Неиспользуемые функции

- Пользовательские проверки

Слайд 17

Надежный аудит и предотвращение вторжений в реальном времени

McAfee Database Activity Monitoring

Слайд 18Основные принципы

Защита изнутри

Больше эффективности

Больше результативности

Лучший уровень соответствия

современной среде ИТ

Снижение затрат и сложности

Исключительно программное решение

Легкая возможность загрузки, ознакомления с пробной версией и приобретения продукта

Сокращение времени, необходимого для обеспечения соответствия требованиям

Слайд 19Полный охват всех точек доступа

Хранимая процедура

Триггер

Просмотр

Данные

Разделяемая память

СУБД

Слушатель

Bequeath

Угрозы внутри БД

Доступ к базам данных

Слайд 20Реагирование в реальном времени

Доступный только для чтения, расположенный в памяти датчик

Оповещение через информационную панель или другими средствами

Прекращение сессии через собственные интерфейсы программирования приложений баз данных (Application Programming Interface, API)

Карантин пользователей

Обновление межсетевого экрана

Слайд 21Разграничение служебных обязанностей

и журнал аудита

Администраторы баз данных (АБД) и группа обеспечения

Системные администраторы устанавливают датчики

Специалисты по ИТ-безопасности следят за оповещениями и состоянием датчиков

Слайд 22Единственное решение для виртуализации/«облака»

Виртуализация

Инструменты мониторинга, расположенные в памяти, отслеживают трафик между

Эффективная обработка локальных правил

Хорошая эксплуатация в динамической среде

«Облачные» вычисления

Хорошая работа распределенной модели даже в средах WAN

Автоматизированный ввод в эксплуатацию и разграничение служебных обязанностей позволяет выполнять мониторинг управляемых услуг внутри предприятия

Инфраструктура «облачных» вычислений

БД

БД

БД

БД

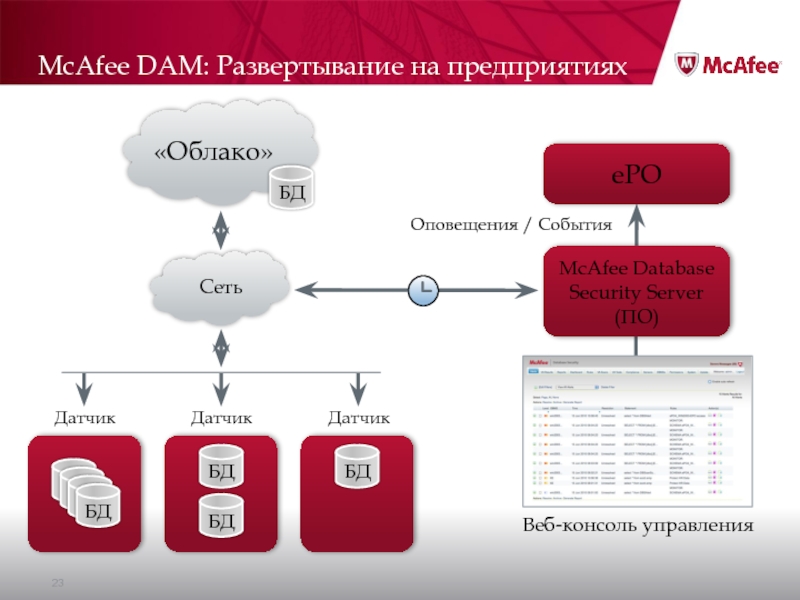

Слайд 23McAfee DAM: Развертывание на предприятиях

Датчик

Веб-консоль управления

Оповещения / События

ePO

«Облако»

McAfee

Сеть

Датчик

Датчик

Слайд 25Быстрота и легкость развертывания

Немедленная защита и польза

Программный продукт

Загрузка и установка в

Готовая защита благодаря более 350 встроенным правилам

Шаблоны обеспечения соответствия требованиям закона Сарбейнса-Оксли и стандартов PCI DSS, HIPAA, SAS-70, GLBA на базе мастеров настройки

Создание защиты в соответствии с собственными требованиями

Сопоставление взаимосвязей на уровне приложений

Сбор информации о базах данных, приложениях и пользователях и обеспечение простого интерфейса для создания правил

Настраиваемые, созданные вручную правила для максимальной гибкости

Слайд 26В чем цель установки «виртуальных» исправлений?

Установка исправлений безопасности СУБД является болезненным

Требуется обширное тестирования; база данных простаивает

Нередко вызывает нарушение непрерывности бизнеса

Порой установка исправлений практически невозможна:

Круглосуточный непрерывный режим работы (один период обслуживания в год)

Чрезвычайно специализированные приложения

Версии СУБД, больше не поддерживаемые поставщиком (например, 8i)

Ресурсы ограничены

Решение: установка «виртуальных» исправлений

Защита от известных уязвимостей и уязвимостей «нулевого дня» без простоев или изменения кода до тех пор, пока вы не начнете установку исправлений

Слайд 27Управление персональными устройствами McAfee WaveSecure

Начало выпуска решений для защиты баз данных

Комплексное

Слайд 28McAfee выпускает

Security Connected для баз данных

ЗАЩИТА БАЗ ДАННЫХ

- Защита данных при

- Обнаружение, защита, управление и мониторинг

- Решения для сети, конечных точек и серверов

Слайд 29Обзор решения по защите баз данных

McAfee может удовлетворить ваши потребности в

Обнаружение и оценка среды базы данных

Защита всех аспектов среды базы данных

Управление и мониторинг для обеспечения нормативно-правового соответствия

Слайд 31Архитектура защиты баз данных

ЕДИНОЕ СОЗДАНИЕ ОТЧЕТОВ И ОПОВЕЩЕНИЕ

ОБНАРУЖЕНИЕ

Создание отчетов в еPO

Слайд 32Дальнейшие действия

Посетите новую целевую страницу о решениях для обеспечения безопасности баз

Загрузите опрос (2011 г.), посвященный контролю рисков и соответствию требованиям

Прочитайте блог, посвященный защите баз данных

Посетите следующий вебинар Hacking Exposed («Всё о хакерстве»)

Узнайте больше о компании Sentrigo: целевая страница с информацией о приобретении компании

Попробуйте сами! Бесплатное ПО для оценки.

Слайд 33Почему моя база данных уязвима?

Технология

- Многочисленные приложения и пользователи имеют постоянный

- Ее невозможно заблокировать, не нарушая доступности

- Она уязвима (внедрение SQL-кода, переполнение буфера)

Процесс

- Исправления (например, Oracle CPU) не устанавливаются вовремя

- Методы реализации (пароли по умолчанию, общие пароли и т. д.)

Сотрудники

- Угроза изнутри — ваши АБД, системные администраторы, программисты и др.)

Слайд 34Необходимость соответствия нормативно-правовым требованиям

Нормативно-правовые положения требуют защиты конфиденциальных данных

- Стандарты PCI

Законы, обязывающие сообщать о взломах, улучшают уровень контроля

- Закон SB1386, первоначально принятый в Калифорнии, сегодня принят в 46 штатах и во многих странах мира

- В декабре Палата представителей США приняла закон HR 2221; сегодня на рассмотрении Сената находятся 2 законопроекта

Внутреннее управление ИТ определяет процесс

- Своевременная установка исправлений

- Разграничение должностных обязанностей

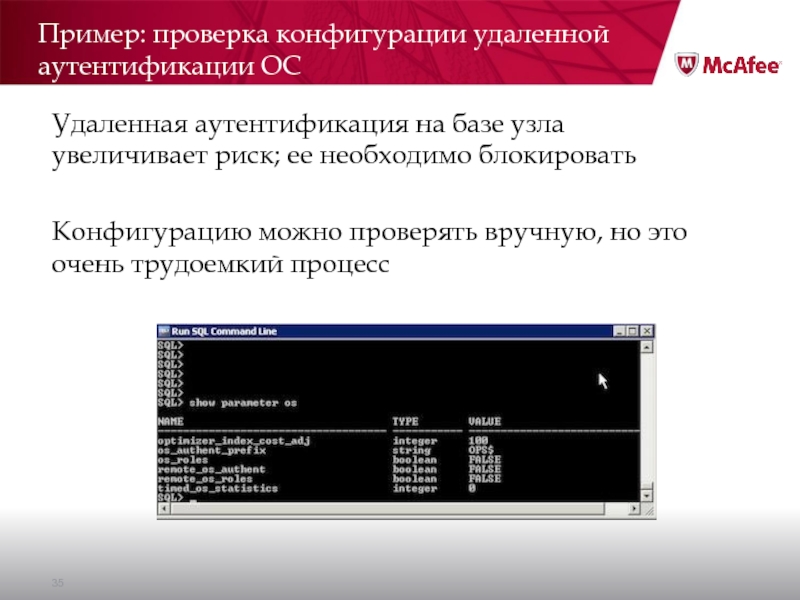

Слайд 35Пример: проверка конфигурации удаленной аутентификации ОС

Удаленная аутентификация на базе узла увеличивает

Конфигурацию можно проверять вручную, но это очень трудоемкий процесс