- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Презентации по Информатике

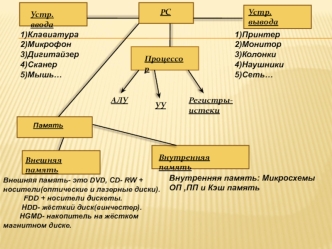

Внутренние устройства ПК Внутренними считаются устройства, располагающиеся в системном блоке. Доступ к некоторым из них имеется на лицевой панели, что удобно для быстрой смены информационных носителей. Разъемы некоторых устройств выведены на заднюю стенку – они служат для подключения периферийного оборудования. К

Стандартные анимации .animate(properties, [duration], [easing], [callback]) Выполняет заданную пользователем анимацию, с выбранными элементами. Анимация происходит за счет плавного изменения CSS-свойств у элементов. Стандартные анимации .animate(properties, [duration], [easing], [callback]) Выполняет заданную пользователем анимацию, с выбранными элементами. Анимация

Диаграмма Sequence В основе любой сложной системы находятся объекты. В крупных системах объекты взаимодействуют друг с другом. Взаимодействием (interaction) называется поведение, выражаемое в обмене сообщениями между объектами, в результате чего достигается определенная цель. Для описания совместного функционирования

Первый шаг к созданию современных компьютеров сделал английский математик Чарльз Бэббидж. В 1822 году он построил вычислительное устройство, названное им Разностной Машиной (Difference Engine). Разностная машина Аналитическая машина Бэббидж не остановился на достигнутом и с 1830 года занялся разработкой

ПОНЯТИЕ ЯЗЫКОВ ПРОГРАММИРОВАНИЯ. Прежде чем разбираться с понятием языков программирования, необходимо усвоить, как работает компьютер. Когда мы пользуемся компьютером, будь то вводим какой-либо текст, смотрим фотографии, слушаем музыку или устанавливаем программу, компьютер работает только с двоичным кодом. Любая ЭВМ

Принципы организационной ЗИ Организационная защита информации на предприятии – регламентация производственной деятельности и взаимоотношений субъектов (сотрудников предприятия) на нормативно-правовой основе, исключающая или ослабляющая нанесение ущерба данному предприятию. Организационные меры информационной безопасности – меры, предусматривающие установление временных, территориальных, пространственных, правовых, методических и

Компьютерный вирус ( англ. computer virus ) - компьютерная программа, которая обладает способностью к скрытому саморазмножению. Одновременно с созданием собственных копий вирусы могут наносить вред : уничтожать, повреждать, похищать данные, снижать или вовсе невозможным дальнейшую работоспособность операционной системы компьютера. Различают файловые, загрузочные и

Семанти́ческая сеть — информационная модель предметной области, имеющая вид ориентированного графа, вершины которого соответствуют объектам предметной области, а дуги (рёбра) задают отношения между ними. Объектами могут быть понятия, события, свойства, процессы. Таким образом, семантическая сеть является одним из способов представления знаний . В

Исключения Это ошибки, возникающие во время работы программы Они могут быть вызваны различными обстоятельствами: выход за пределы памяти ошибка открытия файла попытка инициализировать объект недопустимым значением использование индекса, выходящего за пределы вектора Для чего нужны исключения? Как обрабатываются ошибки

Характеристика образовательной организации МКОУ «Якшур-Бодьинская школа-интернат», реализует адаптированные образовательные программы для детей с ОВЗ (слепые и слабовидящие обучающиеся) В школе обучается 89 учеников, в том числе 6 в дистанционной форме и имеют сложную структуру дефекта. С 2013 года школа является региональной

Электронная библиотека ИРБИС64+ представляет собой совокупность связанных библиографических данных и полных текстов изданий. В настоящее время наша электронная библиотека включает полные тексты проектов рабочих программ учебных дисциплин Экономического факультета, электронные издания, статьи и другие материалы из

Информационная безопасность Процесс информатизации неизбежно приводит к интеграции этих сред, поэтому проблему защиты информации необходимо решать, учитывая всю совокупность условий циркуляции информации, создания и использования информационных ресурсов в этой информационной среде. Информационная среда — это совокупность условий, средств и методов

План лабораторных работ Лабораторная работа 1.1 Установка Kaspersky Security Center Лабораторная работа 1.2 Установка Kaspersky Endpoint Security Лабораторная работа 1.3 Установка Kaspersky Endpoint Security на мобильный компьютер Лабораторная работа 1.4 Мониторинг развертывания защиты Лабораторная работа 1.5 Создание структуры управляемых компьютеров Лабораторная

Здесь, Вы можете изучить и скачать презентации из раздела Информатика.