- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

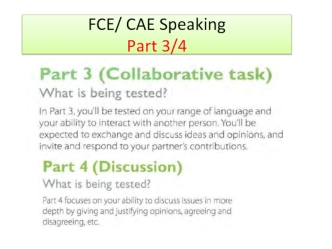

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

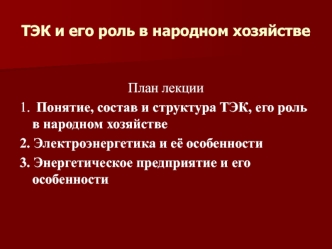

- Экономика

- Юриспруденция

Презентации без категории

Сейчас интернет живет внутри устройств Аудитория Интернета уже превысила 3,5 миллиарда человек. И совсем скоро Интернет научится осваивать пространства окружающей реальности. Bubbles / TECHNOLOGY CHANGES Bubbles / TECHNOLOGY CHANGES Все больше программ начнет использовать технологии дополненной реальности,

1 ОБЩИЕ ПРИНЦИПЫ ПОСТРОЕНИЯ ИНФОРМАЦИОНННЫХ СЕТЕЙ 1.3 Понятие «открытая система» Сети — это соединение разного оборудования, а значит, проблема совместимости является одной из наиболее острых. Без принятия всеми производителями общепринятых правил построения оборудования создание сетей было бы невозможно. Поэтому

Содержание Информация Клиент-серверная архитектура Web-программирование Адресация Доменная система имен Порты и сервисы Структура протокола HTTP HTML5 1. Информация Web-программирование – это IT (Information Technology, информационные технологии) Ключевое понятие – Информация Информацию можно: Хранить Обрабатывать Передавать Принимать HTML5

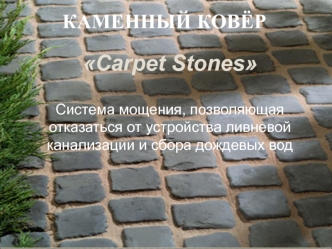

Новый системный подход в производстве изделий для укладки(мощения) тротуаров и дорог, обустройства территории, ландшафтного дизайна. Каменный ковер («Carpet Stones») – элементы мощения для садовых дорожек и тротуаров изготовленные по патенту в соответствии с лицензионным соглашением с компанией CONCRETE TECH

Механические свойства меди определяются в основном ее состоянием: (литая, деформированная – холоднокатаная, отожженная), а также от содержания примесей. По электро- и теплопроводности медь занимает второе место после серебра и практически везде применяется в качестве проводника электротока, а также в теплообменниках. М1

С момента обретения Россией независимости и ее выход на мировой рынок в роли самостоятельного субъекта внешнеэкономической деятельности возникла необходимость в создании четкого механизма таможенного контроля. Интенсивное развитие внешнеэкономических связей, значительное увеличение количества их участников, в том числе коммерческих структур, изменение таможенной

Средства обеспечения информационной безопасности можно условно разделить на следующие группы: системы контроля доступа (управляют правами доступа пользователей, регистрируют обращения к защищаемым данным, осуществляют аутентификацию пользователей и сетевых систем (установление подлинности имени объекта для получения им права использования программ и данных)); системы шифрования информации (кодируют данные, хранящиеся

Здесь, Вы можете изучить и скачать презентации из раздела Разное.