- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

W w w. a l a d d i n. r uw w w. a l a d d i n – r d. r u Здор Владимир 15.12.2010 Новейшие решения компании Aladdin для обеспечения информационной безопасности. презентация

Содержание

- 1. W w w. a l a d d i n. r uw w w. a l a d d i n – r d. r u Здор Владимир 15.12.2010 Новейшие решения компании Aladdin для обеспечения информационной безопасности.

- 2. Как обеспечить ИБ?

- 3. С чего начинается ИБ

- 4. Решения для аутентификации - eToken

- 5. Решения для аутентификации - eToken

- 6. Интеграция с системами контроля и управления доступом

- 7. Усиление функций безопасности

- 8. eToken Network Logon Назначение – усиление функций

- 9. Основные возможности Безопасное хранение регистрационных данных пользователя

- 10. Защита от НСД

- 11. Защита данных от НСД - Secret Disk

- 12. Зашифрование конфиденциальной информации на ноутбуке или рабочей

- 13. Secret Disk 4 Защита системного раздела и

- 14. Логика работы решений Secret Disk

- 15. Enterprise решения

- 16. Управление ключевыми носителями

- 17. Жизненный цикл средств аутентификации Инициализация (форматирование). Присвоение

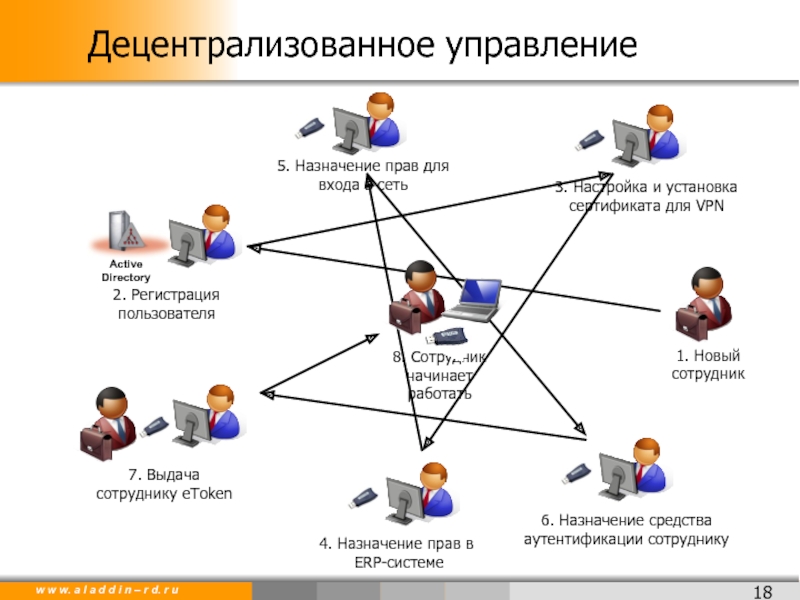

- 18. Децентрализованное управление

- 19. Система управления жизненным циклом eToken - TMS

- 20. Основные возможности eToken TMS Поэкземплярный учет и

- 21. От системы управления носителями к глобальной системе управления доступом

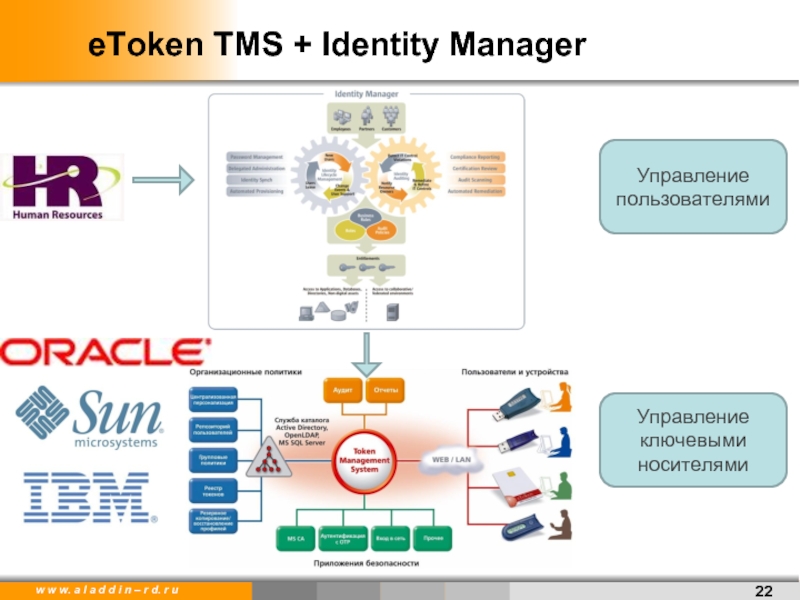

- 22. eToken TMS + Identity Manager Управление пользователями Управление ключевыми носителями

- 23. Централизованная защита от НСД

- 24. Secret Disk Enterprise Криптографическая защита данных Двухфакторная

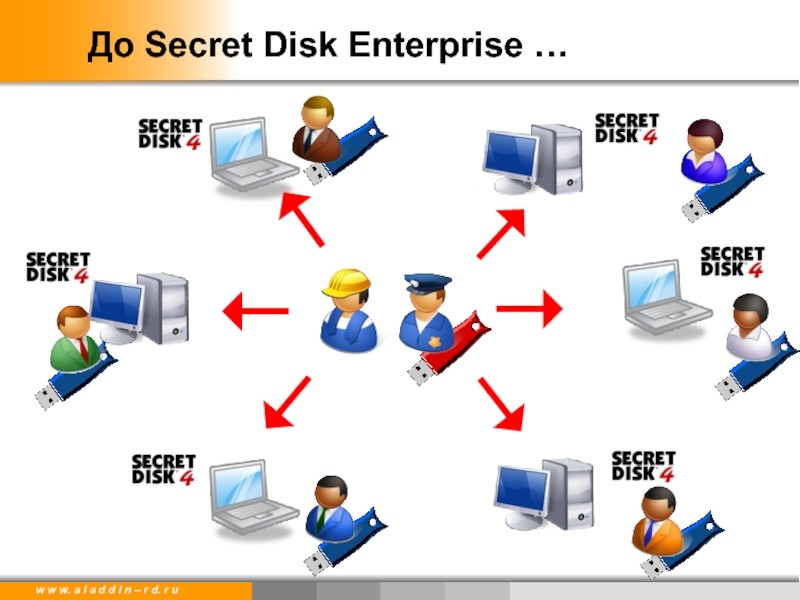

- 25. До Secret Disk Enterprise …

- 26. Secret Disk Enterprise – наводим порядок!

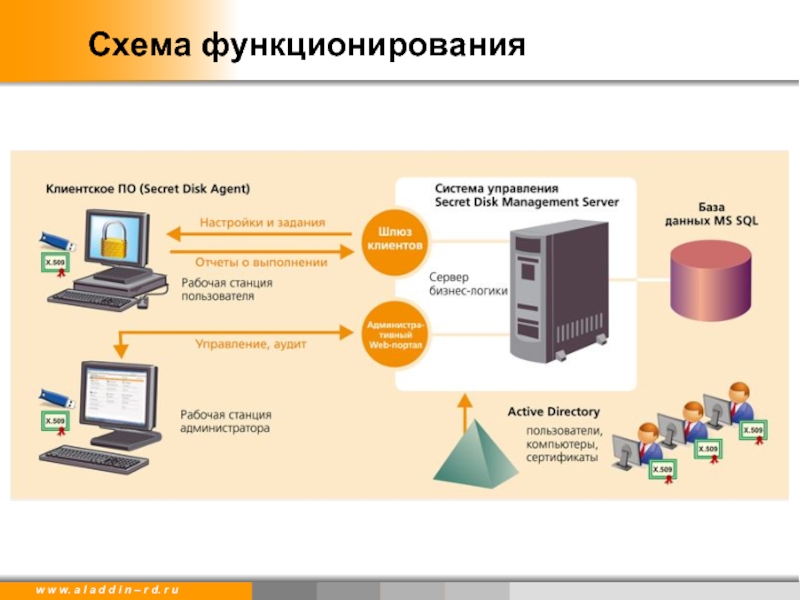

- 27. Схема функционирования

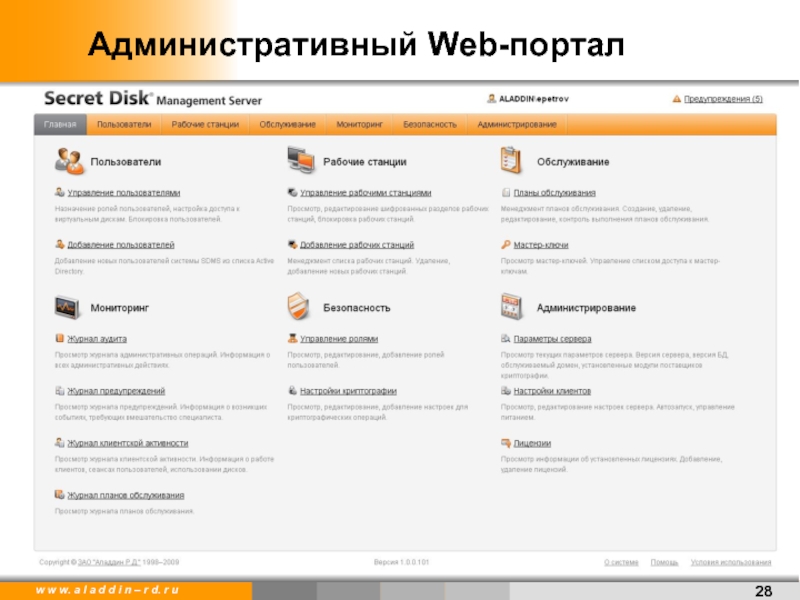

- 28. Административный Web-портал

- 29. Обеспечение ИБ в база данных

- 30. Защита БД: Данные не зашифрованы

- 31. Обеспечение безопасности баз данных Задачи: Безопасная и

- 32. Ключи шифрования

- 33. Защита БД: Данные зашифрованы

- 34. Защита БД: Аудит доступа

- 35. Indeed ID Enterprise Single Sign-On

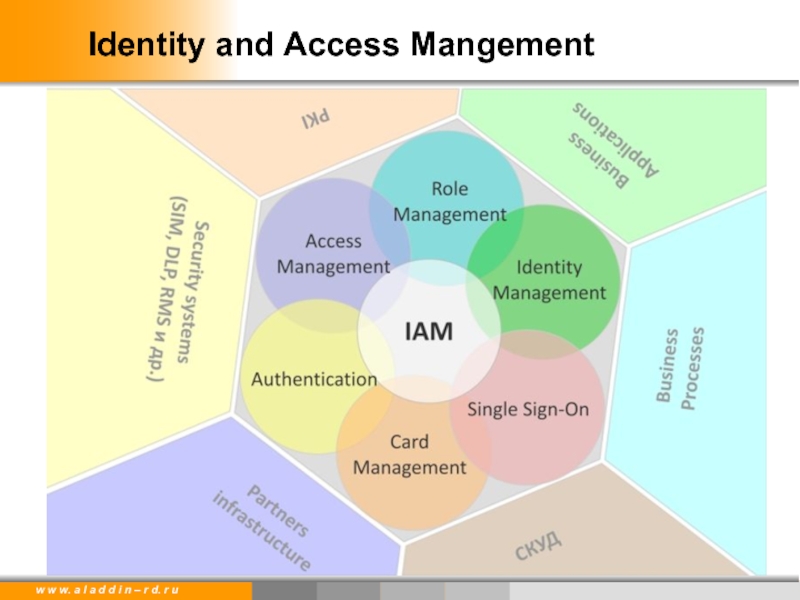

- 36. Identity and Access Mangement

- 37. Enterprise Single Sign-On для бизнеса

- 38. Технологии аутентификации

- 39. Интеграция Single Sign-On с eToken TMS

- 40. Интеграция Single Sign-On с системой СКУД

- 41. Обеспечение ИБ при работе в Internet Методы эффективного противодействия современным web угрозам

- 42. Спасибо за внимание Здор Владимир Руководитель направления по аутентификации и защите информации

Слайд 1Здор Владимир

15.12.2010

Новейшие решения компании Aladdin для обеспечения информационной безопасности

Руководитель направления по

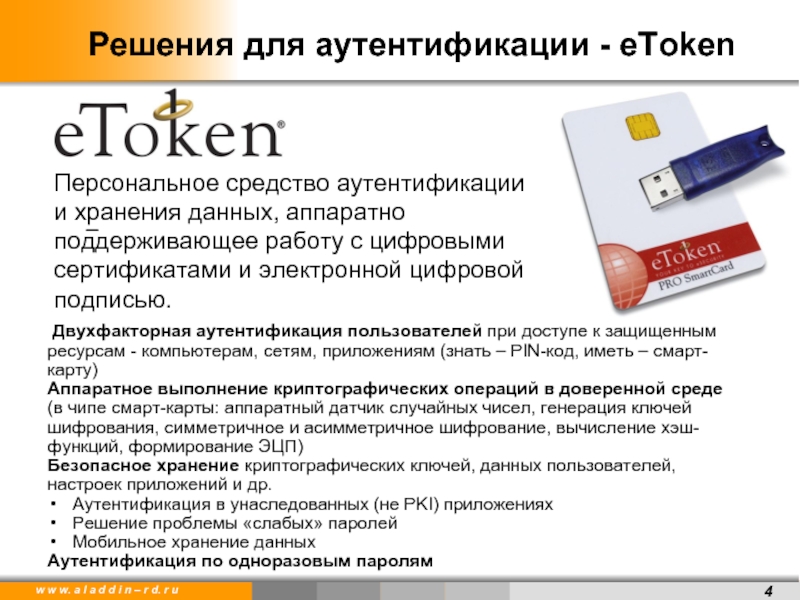

Слайд 4Решения для аутентификации - eToken

Двухфакторная аутентификация пользователей при доступе

Аппаратное выполнение криптографических операций в доверенной среде (в чипе смарт-карты: аппаратный датчик случайных чисел, генерация ключей шифрования, симметричное и асимметричное шифрование, вычисление хэш-функций, формирование ЭЦП)

Безопасное хранение криптографических ключей, данных пользователей, настроек приложений и др.

Аутентификация в унаследованных (не PKI) приложениях

Решение проблемы «слабых» паролей

Мобильное хранение данных

Аутентификация по одноразовым паролям

Персональное средство аутентификации

и хранения данных, аппаратно

поддерживающее работу с цифровыми

сертификатами и электронной цифровой

подписью.

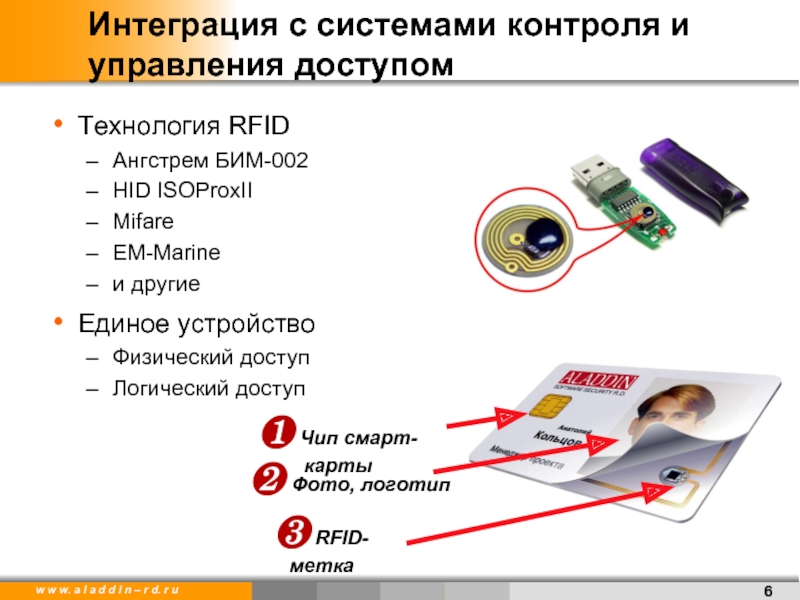

Слайд 6Интеграция с системами контроля и управления доступом

Технология RFID

Ангстрем БИМ-002

HID ISOProxII

Mifare

EM-Marine

и

Единое устройство

Физический доступ

Логический доступ

❶ Чип смарт-карты

❸ RFID-метка

❷ Фото, логотип

Слайд 8eToken Network Logon

Назначение – усиление функций безопасности ОС Microsoft Windows

Двухфакторная аутентификация

На локальном компьютере

В домене Microsoft Windows

Аутентификация:

По цифровым сертификатам

По регистрационному профилю пользователя (логин, пароль, имя домена)

Слайд 9Основные возможности

Безопасное хранение регистрационных данных пользователя в памяти eToken

Хранение нескольких профилей

Генерация случайных паролей

Синхронизация с доменным паролем пользователя

Различные модели поведения при отключении eToken:

Блокировка рабочей станции

Log off

Централизованное управление с помощью системы TMS

Слайд 11Защита данных от НСД - Secret Disk

Назначение

Шифрование конфиденциальных данных

на компьютерах,

Особенности

Двухфакторная аутентификация (eToken + PIN)

Поддержка российской криптографии

Контроль сетевого доступа к данным

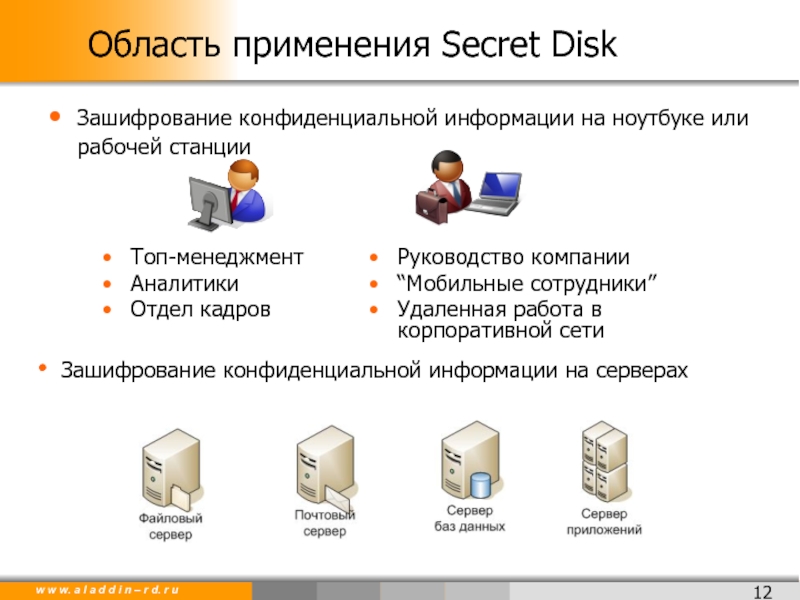

Слайд 12Зашифрование конфиденциальной информации на ноутбуке или рабочей станции

Область применения Secret Disk

Топ-менеджмент

Аналитики

Отдел

Руководство компании

“Мобильные сотрудники”

Удаленная работа в корпоративной сети

Зашифрование конфиденциальной информации на серверах

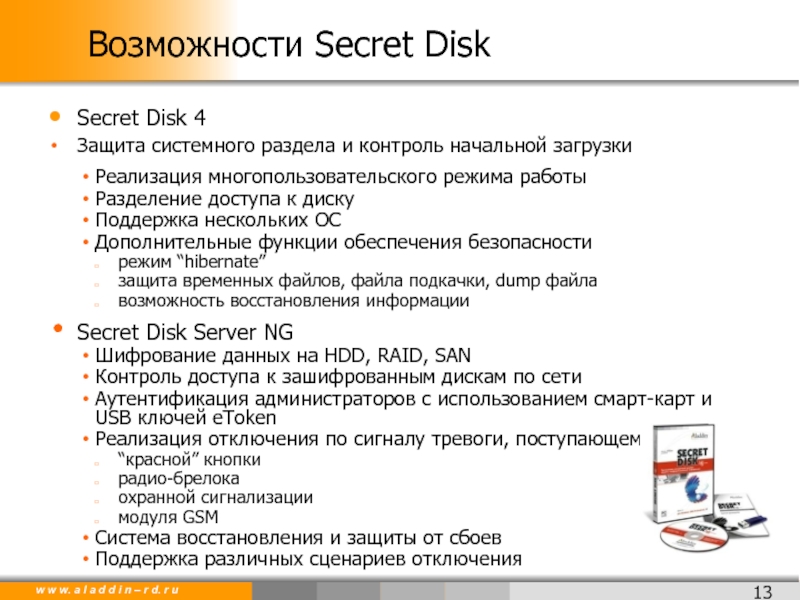

Слайд 13Secret Disk 4

Защита системного раздела и контроль начальной загрузки

Реализация многопользовательского режима

Разделение доступа к диску

Поддержка нескольких ОС

Дополнительные функции обеспечения безопасности

режим “hibernate”

защита временных файлов, файла подкачки, dump файла

возможность восстановления информации

Secret Disk Server NG

Шифрование данных на HDD, RAID, SAN

Контроль доступа к зашифрованным дискам по сети

Аутентификация администраторов с использованием смарт-карт и USB ключей eToken

Реализация отключения по сигналу тревоги, поступающему от:

“красной” кнопки

радио-брелока

охранной сигнализации

модуля GSM

Система восстановления и защиты от сбоев

Поддержка различных сценариев отключения

Возможности Secret Disk

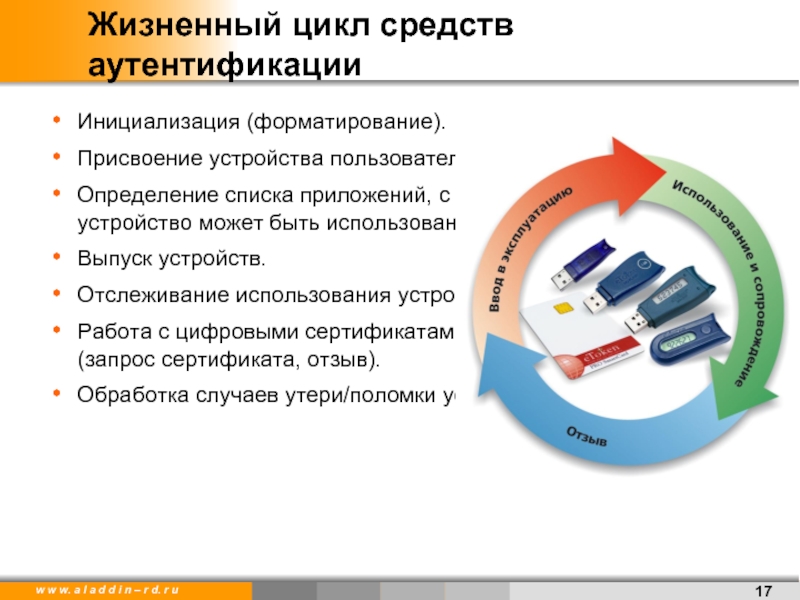

Слайд 17Жизненный цикл средств аутентификации

Инициализация (форматирование).

Присвоение устройства пользователю.

Определение списка приложений, с которыми

Выпуск устройств.

Отслеживание использования устройства.

Работа с цифровыми сертификатами инфраструктуры PKI (запрос сертификата, отзыв).

Обработка случаев утери/поломки устройств.

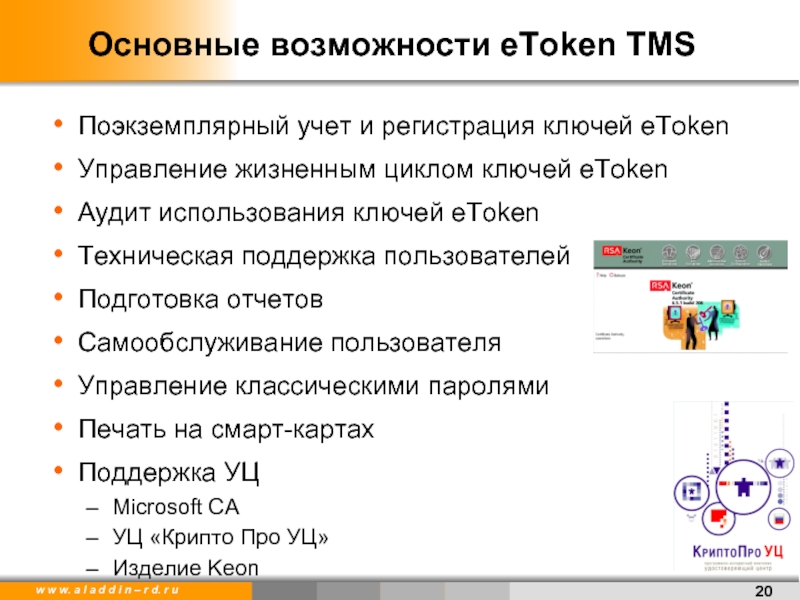

Слайд 20Основные возможности eToken TMS

Поэкземплярный учет и регистрация ключей eToken

Управление жизненным циклом

Аудит использования ключей eToken

Техническая поддержка пользователей

Подготовка отчетов

Самообслуживание пользователя

Управление классическими паролями

Печать на смарт-картах

Поддержка УЦ

Microsoft CA

УЦ «Крипто Про УЦ»

Изделие Keon

Слайд 24Secret Disk Enterprise

Криптографическая защита данных

Двухфакторная аутентификация

Простое и быстрое развёртывание

Централизованное управление и

Единый центр хранения ключевой информации

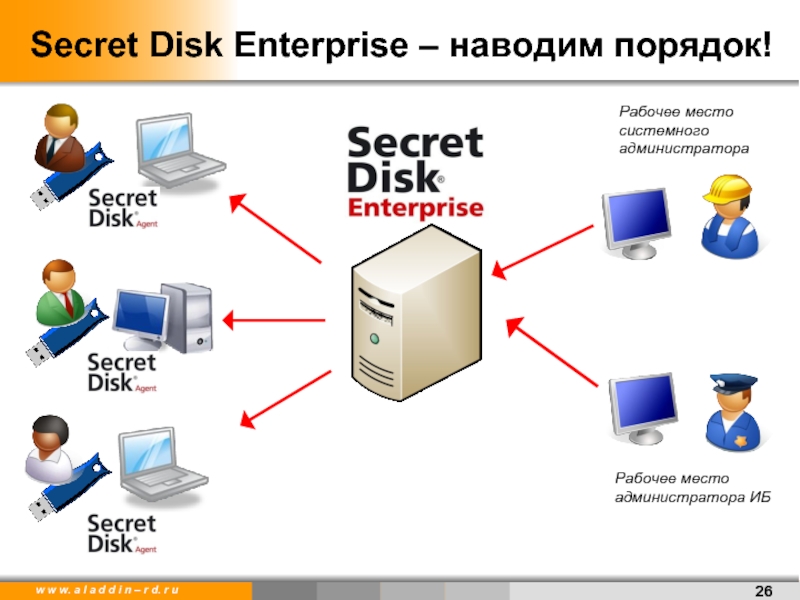

Слайд 26Secret Disk Enterprise – наводим порядок!

Рабочее место

системного

администратора

Рабочее место

администратора

Слайд 31Обеспечение безопасности баз данных

Задачи:

Безопасная и надежная аутентификация

Защита сетевого трафика

Защита данных криптографическими

Аудит доступа к данным

Соответствие законодательству

Решение

Использование eToken Java на рабочих станциях клиентов

Интеграция со встроенными средствами разделения доступа Oracle (сертифицированные версии)

Интеграция со встроенными средствами сбора и анализа аудита Oracle (Audit Vault)