- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

VPN на основе технологии MPLS презентация

Содержание

- 1. VPN на основе технологии MPLS

- 2. Технология BGP/MPLS VPN (RFC 2547) Хорошее

- 3. Безопасность MPLS VPN Вопросы, требующие ответа: Как

- 4. MPLS VPN

- 5. Терминология CE (Customer Edge) router – пограничный

- 6. Терминология Сайт Набор сетей, являющихся частью VPN

- 7. поддержка MPLS маршрутизаторы P, являющиеся частью сети

- 8. Компоненты MPLS VPN P PE6 Сайт 1

- 9. Парадокс обеспечения абсолютной изолированности при сохранении полной

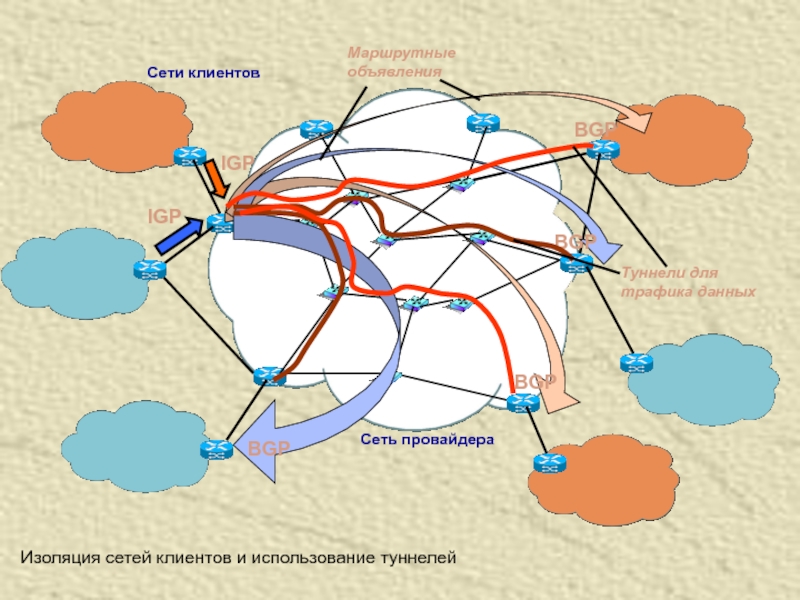

- 10. Сети клиентов Сеть провайдера Изоляция сетей клиентов

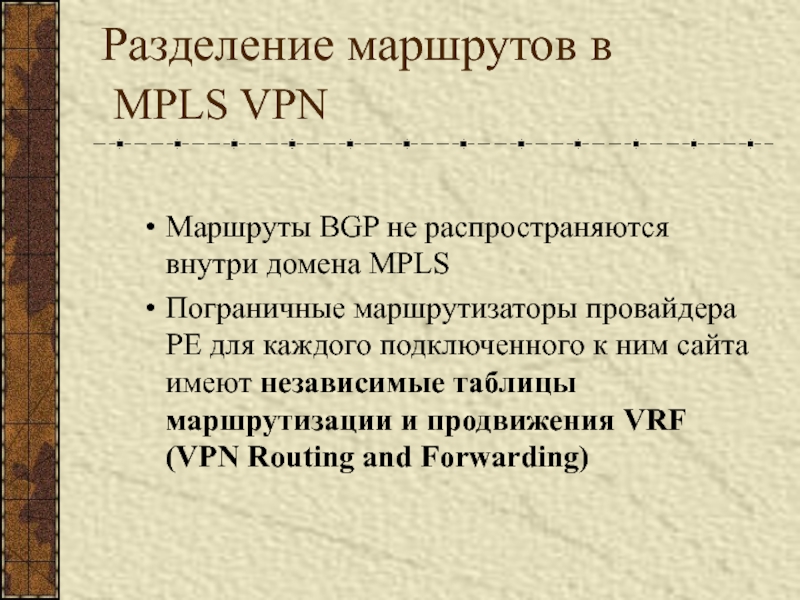

- 11. Разделение маршрутов в MPLS VPN

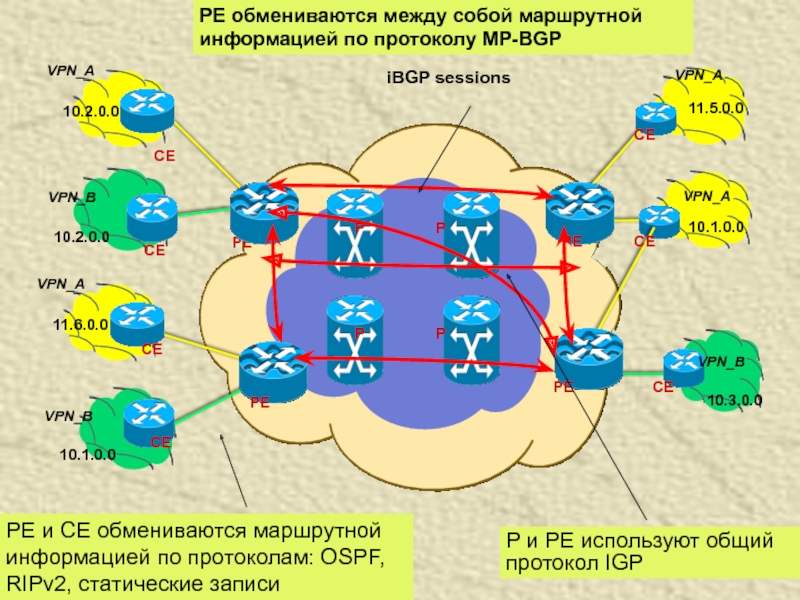

- 12. VPN_A VPN_A VPN_B 10.3.0.0 10.1.0.0 11.5.0.0 P

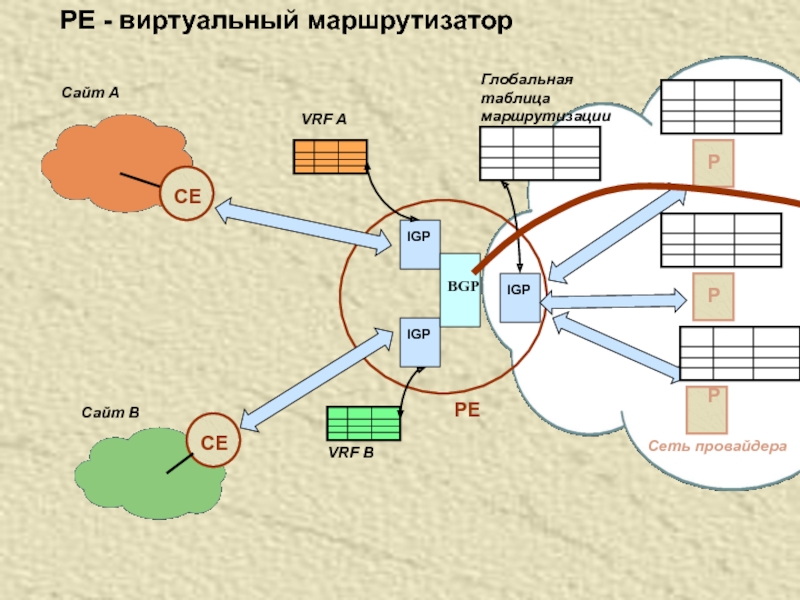

- 13. PE - виртуальный маршрутизатор

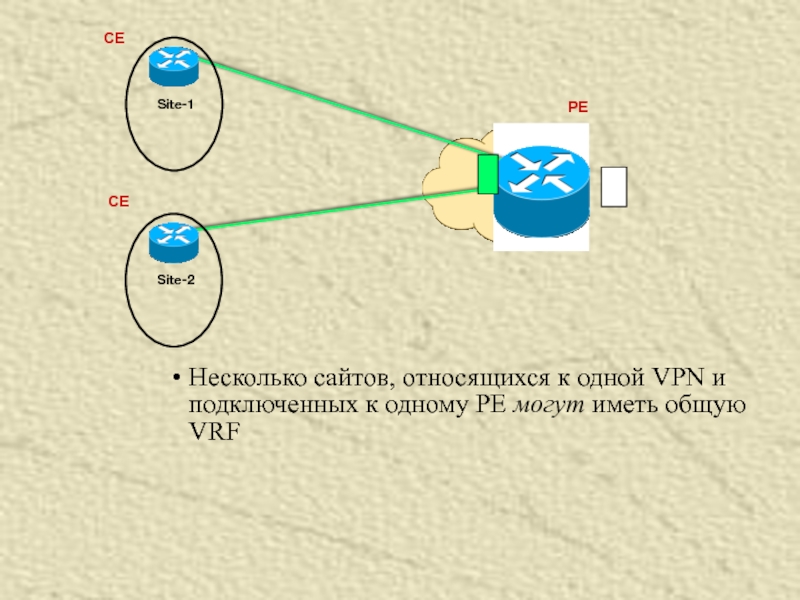

- 14. Несколько сайтов, относящихся к одной VPN

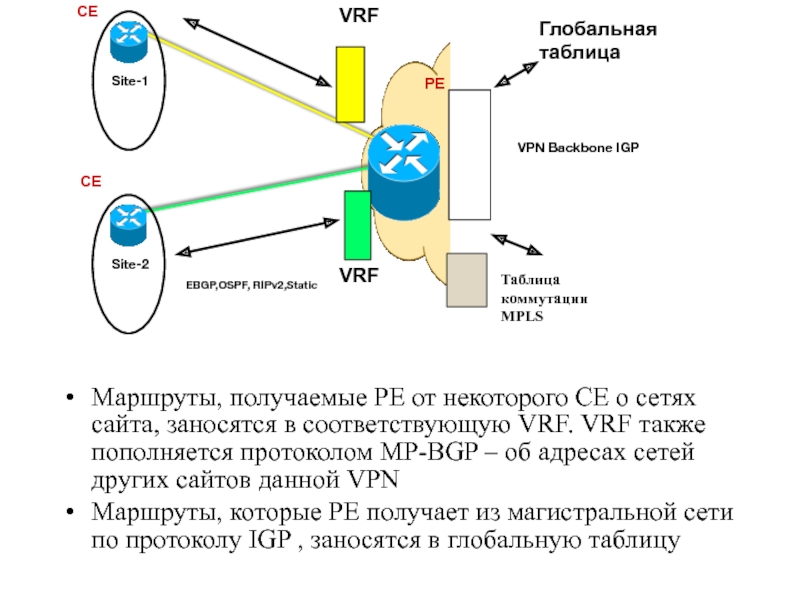

- 15. Маршруты, получаемые PE от некоторого CE о

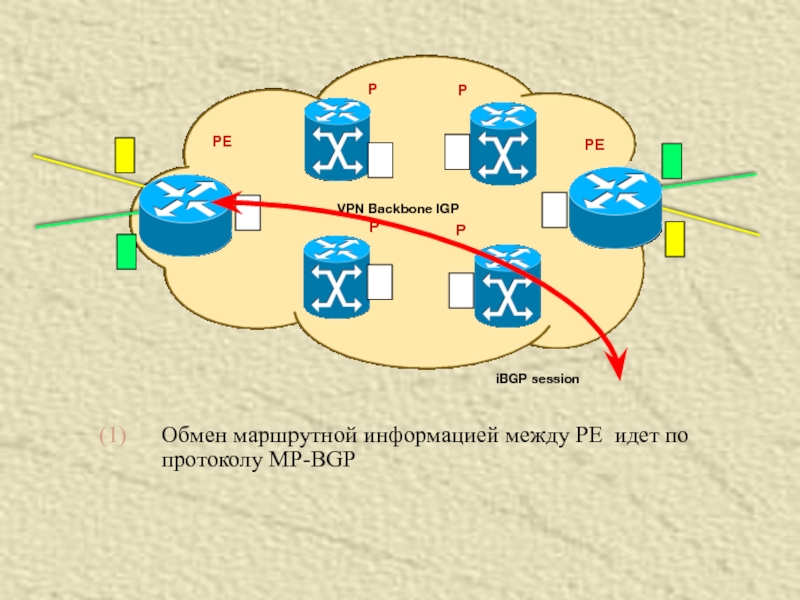

- 16. PE VPN Backbone

- 17. Независимость адресных пространств Адресные пространства каждой VPN

- 18. Независимость адресных пространств Важно: адреса узлов

- 20. Проблема совпадения адресов BGP изначально был

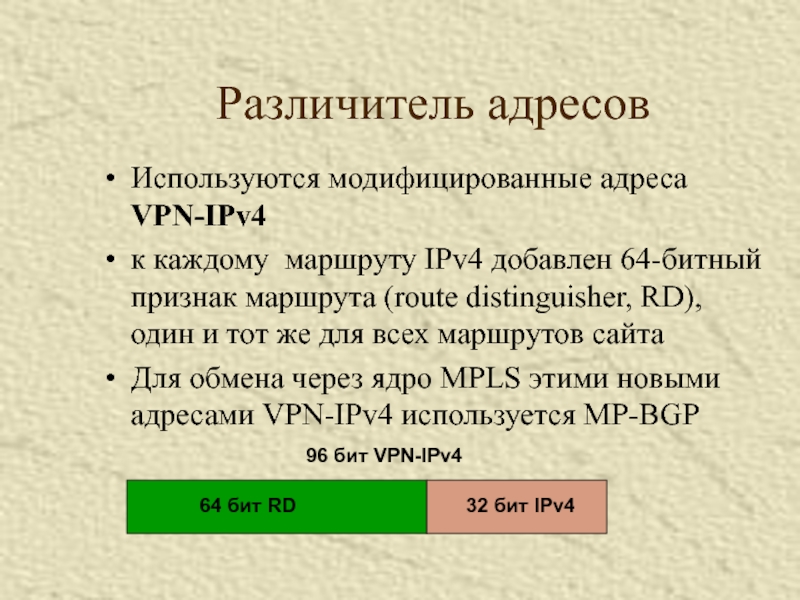

- 21. Различитель адресов Используются модифицированные адреса

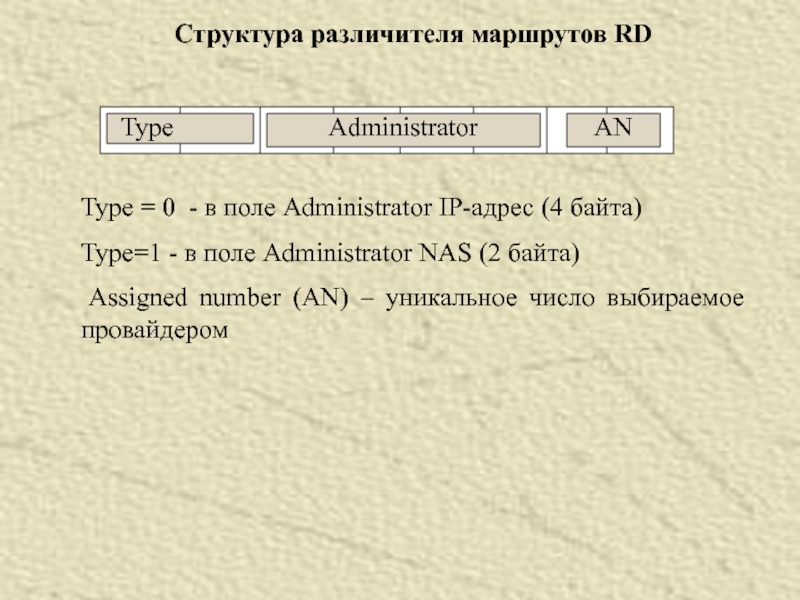

- 22. Type = 0 - в поле

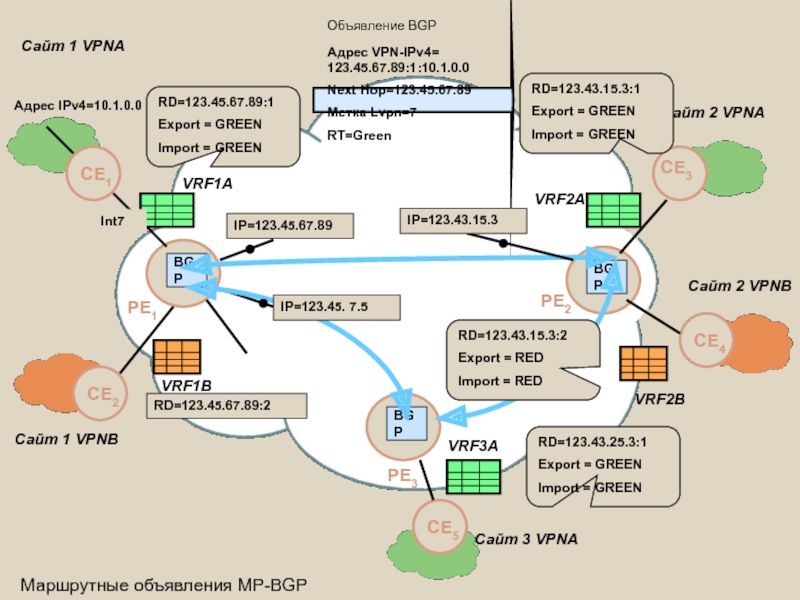

- 23. CE2

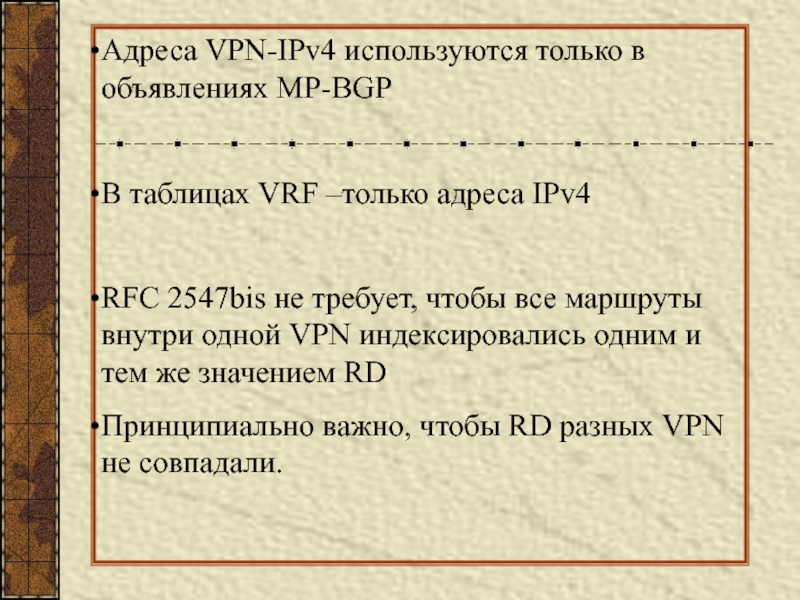

- 24. Адреса VPN-IPv4 используются только в объявлениях MP-BGP

- 25. Маршрутное объявление MP-BGP Адрес сети назначения в

- 26. Расширенные атрибуты сообщества (Extended community attributes),

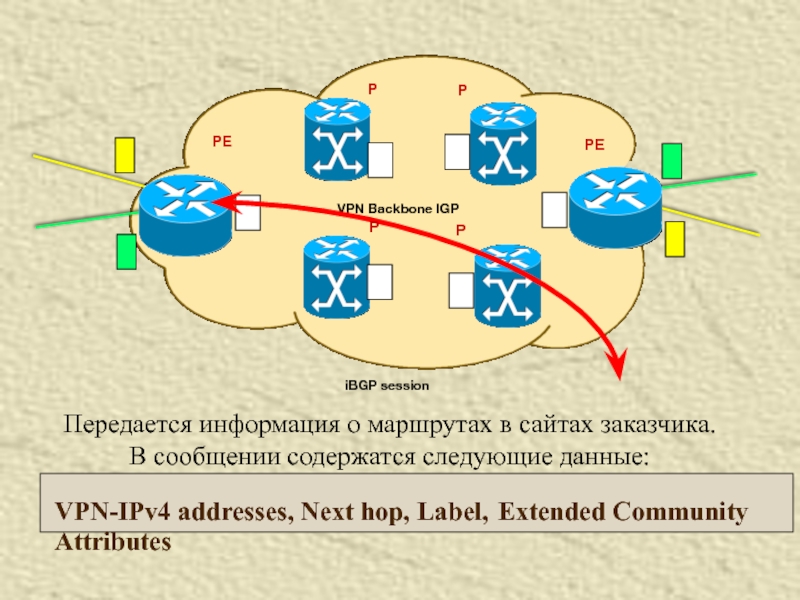

- 27. PE VPN Backbone

- 28. Содержимое обновлений BGP VPN-IPV4 address= RD (64)

- 29. Содержимое обновлений BGP Next Hop в формате VPN-IPV4, где RD =0

- 30. Содержимое обновлений BGP Метка VPN: Метка

- 31. Содержимое обновлений BGP Extended Community attribute

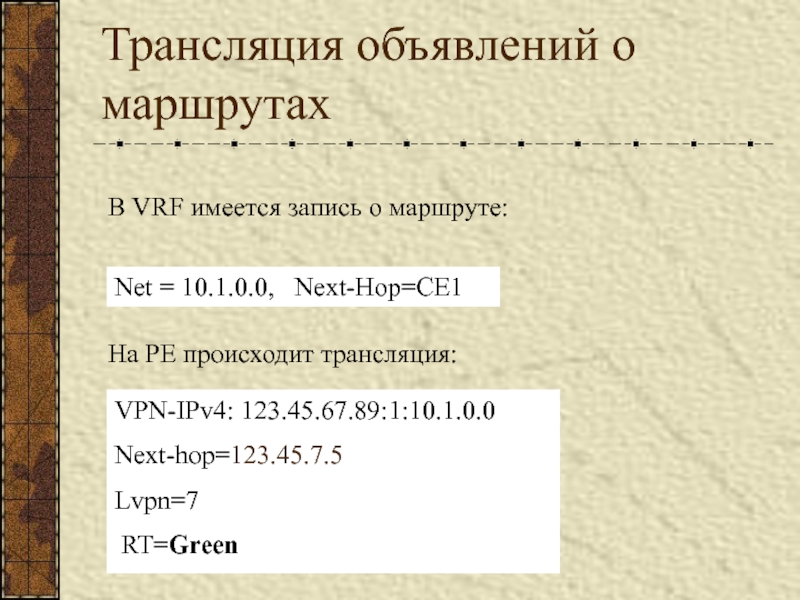

- 32. Трансляция объявлений о маршрутах В VRF имеется

- 33. CE2

- 34. (1) PE маршрутизатор получает из сайта

- 35. (2) PE транслирует это обновление в

- 36. PE-1 VPN Backbone

- 37. Обработка сообщения BGP Сообщение о маршруте принимается

- 38. PE VPN Backbone

- 40. VRF для site-1 N1,NH=CE1 N2,NH=PE2 N3,NH=PE3 PE1

- 41. PE2 PE1 CE1 CE2 P1 P2 IGP

- 43. Сокрытие магистрали провайдера MPLS VPN Интерфейс между

- 44. Что видит клиент MPLS VPN? CE Router

- 45. Устойчивость MPLS VPN к атакам Имеется возможность

- 46. Клиент A CE Клиент A CE Клиент

- 47. Устойчивость MPLS VPN к атакам Два возможных

- 48. Атаки на PE DoS-атака на PE. Затопление

- 49. Предотвращение атак на PE Несанкционированный доступ

- 50. Атака на систему сигнализации MPLS VPN Пакеты

- 51. Спуфинг меток в MPLS Связь между

- 52. MPLS обеспечивает безопасные коммуникации для создания экономичных корпоративных сетей

Слайд 2Технология BGP/MPLS VPN (RFC 2547)

Хорошее приближение предлагаемых сервисов к свойствам

Безопасность на уровне сетей с виртуальными каналами

Пропускная способность может быть гарантирована на основе QoS

Возможность оказания дополнительных услуг на уровне IP-сетей

Легко внедряется и обслуживается

Отличная масштабируемость

Слайд 3Безопасность MPLS VPN

Вопросы, требующие ответа:

Как сделать раздельной адресацию?

Как сделать маршрутизацию раздельной?

Как

Как устранить уязвимость к атакам типа DoS и вторжениям в сеть?

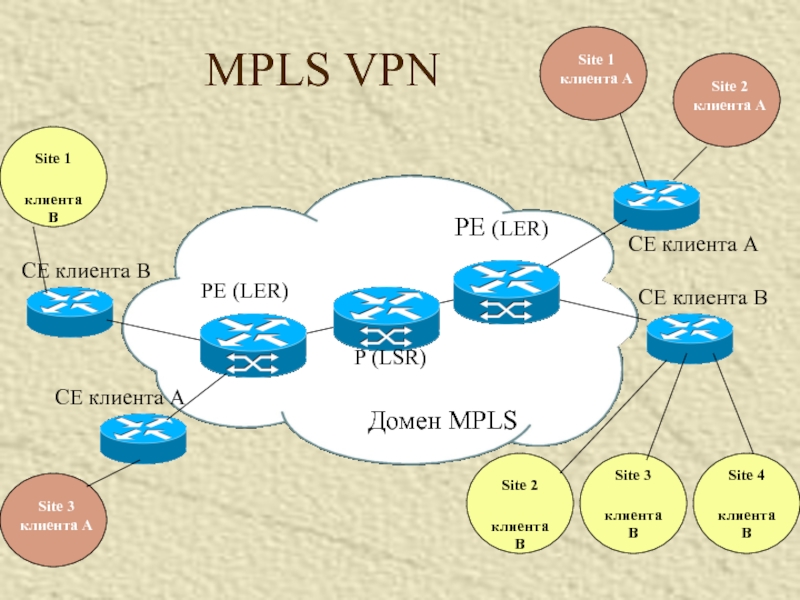

Слайд 4 MPLS VPN

CE клиента A

PE (LER)

Домен MPLS

PE

CE клиента B

CE клиента B

CE клиента A

P (LSR)

Site 1 клиента А

Site 3 клиента А

Site 2 клиента А

Site 3

клиента B

Site 4

клиента B

Site 1

клиента B

Site 2

клиента B

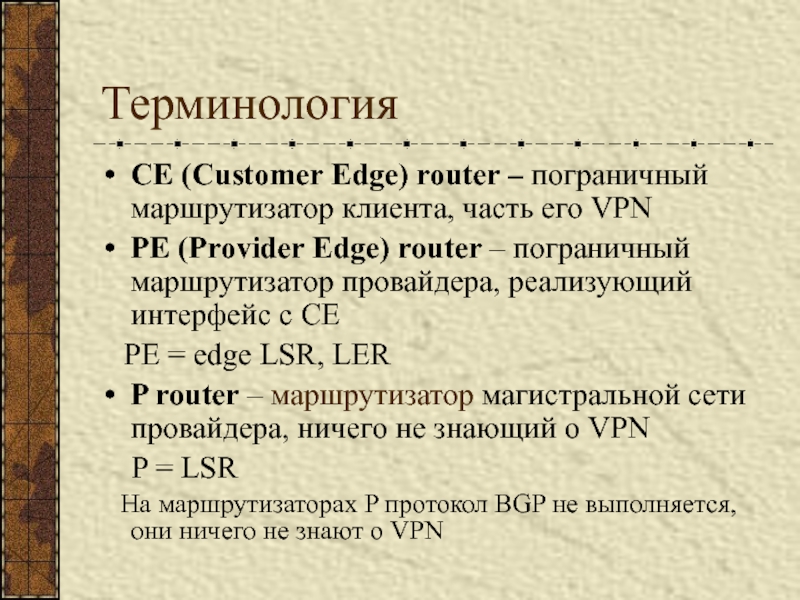

Слайд 5Терминология

CE (Customer Edge) router – пограничный маршрутизатор клиента, часть его VPN

PE

PE = edge LSR, LER

P router – маршрутизатор магистральной сети провайдера, ничего не знающий о VPN

P = LSR

На маршрутизаторах P протокол BGP не выполняется, они ничего не знают о VPN

Слайд 6Терминология

Сайт

Набор сетей, являющихся частью VPN клиента и расположенных географически рядом друг

Сайт соединен с магистральной сетью VPN одной или более связями PE/CE

Сайт может быть частью разных VPN

Слайд 7поддержка MPLS

маршрутизаторы P, являющиеся частью сети провайдера

внутренние интерфейсы пограничнх маршрутизаторов PE

поддержка

Только PE «знают» о существовании VPN

Поэтому маршрутизаторы PE являются функционально более сложными, чем P

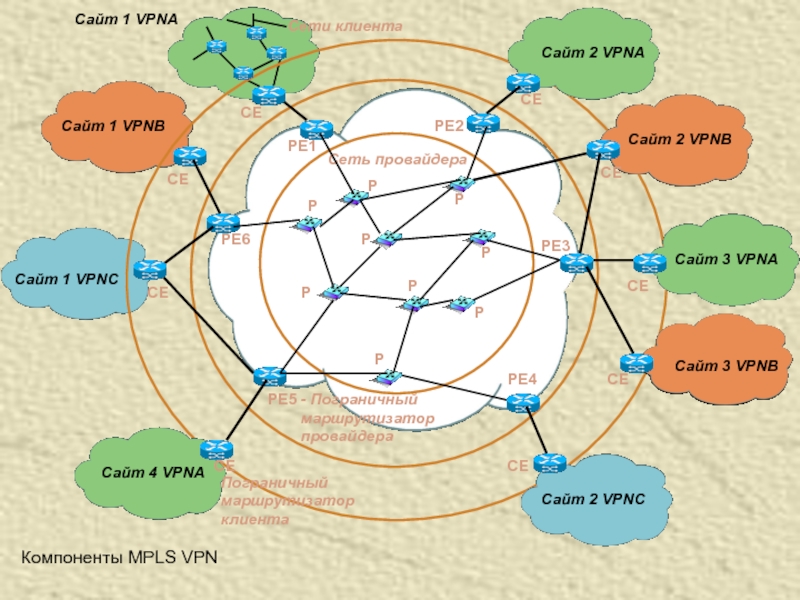

Слайд 8Компоненты MPLS VPN

P

PE6

Сайт 1 VPNB

Сайт 1 VPNA

Сайт 1 VPNC

CE

Сети клиента

Сеть провайдера

Сайт

Сайт 2 VPNB

Сайт 3 VPNB

Сайт 3 VPNA

Сайт 4 VPNA

Сайт 2 VPNC

PE1

PE2

PE3

PE5

PE4

CE

CE

CE

CE

CE

CE

CE

CE

P

P

P

P

P

P

P

P

Пограничный маршрутизатор клиента

- Пограничный маршрутизатор провайдера

Слайд 9Парадокс обеспечения абсолютной изолированности при сохранении полной связности.

При создании VPN

Решение:

Для изоляции - автоматическая фильтрация маршрутных объявлений

Для связности - применение туннелей для передачи клиентского трафика по внутренней сети провайдера.

Слайд 10Сети клиентов

Сеть провайдера

Изоляция сетей клиентов и использование туннелей

BGP

BGP

BGP

BGP

IGP

IGP

Туннели для трафика данных

Маршрутные

Слайд 11Разделение маршрутов в

MPLS VPN

Маршруты BGP не распространяются внутри домена MPLS

Пограничные

Слайд 12VPN_A

VPN_A

VPN_B

10.3.0.0

10.1.0.0

11.5.0.0

P

P

P

P

PE

PE

CE

CE

CE

iBGP sessions

PE обмениваются между собой маршрутной информацией по протоколу MP-BGP

P и

Слайд 13PE - виртуальный маршрутизатор

IGP

IGP

IGP

P

P

P

Сайт A

Сайт B

CE

CE

PE

Глобальная таблица маршрутизации

VRF A

VRF B

Сеть провайдера

BGP

Слайд 15Маршруты, получаемые PE от некоторого CE о сетях сайта, заносятся в

Маршруты, которые PE получает из магистральной сети по протоколу IGP , заносятся в глобальную таблицу

Глобальная таблица

VRF

VRF

Таблица коммутации MPLS

Слайд 17Независимость адресных пространств

Адресные пространства каждой VPN включают

уникальные глобальные адреса Интернет

либо частные

Вопрос:

почему не сделать выбор адресов в пределах VPN совершенно произвольным, ограниченным только общими правилами адресации стека TCP/IP?

Слайд 18Независимость адресных пространств

Важно:

адреса узлов в разных сайтах одной и той

но

адреса в разных VPN могут совпадать

Слайд 19

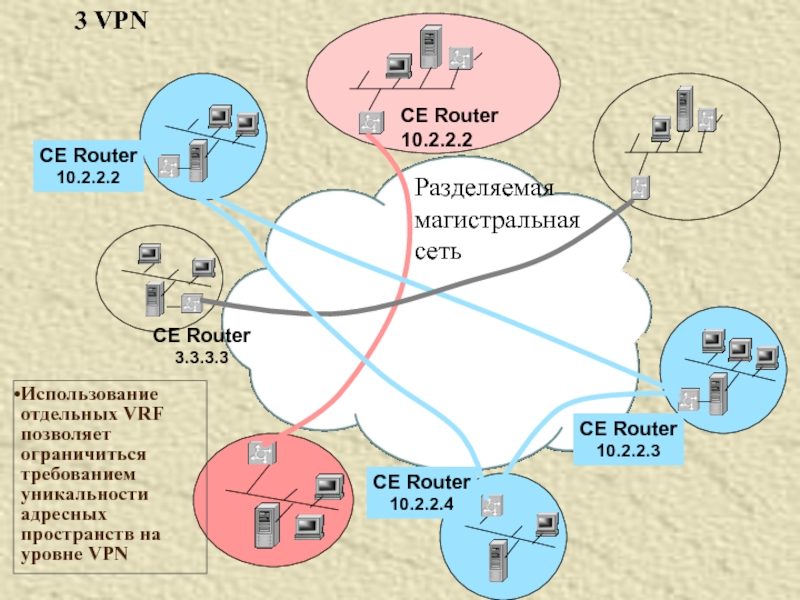

3 VPN

Разделяемая магистральная сеть

CE Router

10.2.2.2

CE Router

10.2.2.3

CE Router

10.2.2.4

CE Router 10.2.2.2

CE Router

3.3.3.3

Использование отдельных

Слайд 20Проблема совпадения адресов

BGP изначально был рассчитан на использование глобально уникальных

Проблема: при совпадении адресов в объявлениях в таблицу VRF заносится только один «кратчайший» маршрут.

Решение - вместо потенциально неоднозначных адресов IPv4 используются расширенные однозначные адреса VPN-IPv4

Слайд 21Различитель адресов

Используются модифицированные адреса VPN-IPv4

к каждому маршруту IPv4

Для обмена через ядро MPLS этими новыми адресами VPN-IPv4 используется MP-BGP

64 бит RD

32 бит IPv4

Слайд 22

Type = 0 - в поле Administrator IP-адрес (4 байта)

Type=1 -

Assigned number (AN) – уникальное число выбираемое провайдером

Type

Структура различителя маршрутов RD

Слайд 23

CE2

CE1

PE1

BGP

BGP

PE2

Сайт 1 VPNA

BGP

PE3

CE4

CE3

CE5

Сайт 2 VPNA

Сайт 3 VPNA

VRF1А

VRF1В

VRF2А

VRF3А

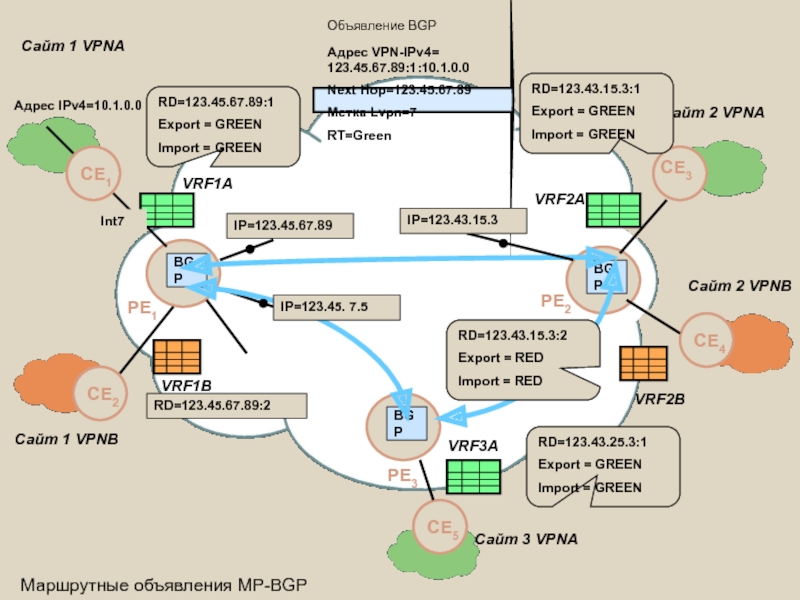

Маршрутные объявления MP-BGP

IP=123.45.67.89

Сайт 1 VPNB

Сайт

VRF2В

Адрес IPv4=10.1.0.0

Объявление BGP

RD=123.45.67.89:2

Int7

IP=123.45. 7.5

RD=123.45.67.89:1

Export = GREEN

Import = GREEN

RD=123.43.15.3:1

Export = GREEN

Import = GREEN

IP=123.43.15.3

RD=123.43.15.3:2

Export = RED

Import = RED

RD=123.43.25.3:1

Export = GREEN

Import = GREEN

Слайд 24Адреса VPN-IPv4 используются только в объявлениях MP-BGP

В таблицах VRF –только адреса

RFC 2547bis не требует, чтобы все маршруты внутри одной VPN индексировались одним и тем же значением RD

Принципиально важно, чтобы RD разных VPN не совпадали.

Слайд 25Маршрутное объявление MP-BGP

Адрес сети назначения в формате VPN-IPv4

Адрес следующего маршрутизатора (BGP

.

Метка (label VPN) – уникально определяет внешний интерфейс маршрутизатора PE

Расширенные атрибуты сообщества (Extended community attributes

Слайд 26Расширенные атрибуты сообщества

(Extended community attributes),

−Route-target, RT –идентифицирует набор сайтов, входящих

Значение route-target в объявлении export target policy, заданной при конфигурировании таблицы VRF

Формат атрибута route-target аналогичен формату различителя маршрутов RD, что обеспечивает его уникальность в пределах всех VPN.

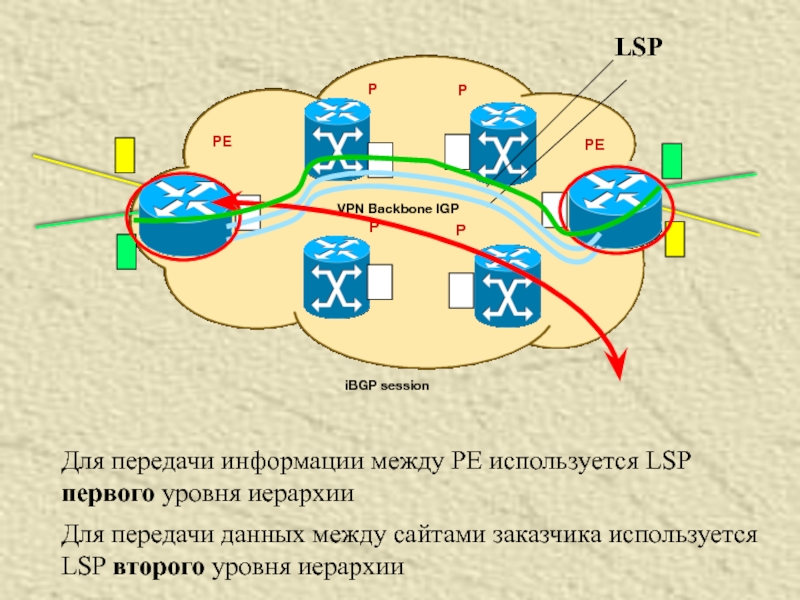

Слайд 27

PE

VPN Backbone IGP

iBGP session

PE

P

P

P

P

Передается информация о маршрутах в сайтах заказчика.

В

Слайд 28Содержимое обновлений BGP

VPN-IPV4 address= RD (64) и IPv4 address(32)

RD конфигурируется для

Слайд 30Содержимое обновлений BGP

Метка VPN:

Метка второго уровня (exterior label), распределяется протоколом BGP

Указывает

Метка может быть назначена только тем маршрутизатором, адрес которого указан в качестве Next-Hop атрибута (Downstream Unsolicited)

Слайд 31Содержимое обновлений BGP

Extended Community attribute (64)

Site of Origin (SOO): идентифицирует сайт-

Route-target (RT): идентифицирует набор сайтов, которым должен быть передан данный маршрут (соответствует всем сайтам одной VPN)

Слайд 32Трансляция объявлений о маршрутах

В VRF имеется запись о маршруте:

Net = 10.1.0.0,

На PE происходит трансляция:

VPN-IPv4: 123.45.67.89:1:10.1.0.0

Next-hop=123.45.7.5

Lvpn=7

RT=Green

Слайд 33

CE2

CE1

PE1

BGP

BGP

PE2

Сайт 1 VPNA

BGP

PE3

CE4

CE3

CE5

Сайт 2 VPNA

Сайт 3 VPNA

VRF1А

VRF1В

VRF2А

VRF3А

Маршрутные объявления MP-BGP

IP=123.45.67.89

Сайт 1 VPNB

Сайт

VRF2В

Адрес IPv4=10.1.0.0

Объявление BGP

RD=123.45.67.89:2

Int7

IP=123.45. 7.5

RD=123.45.67.89:1

Export = GREEN

Import = GREEN

RD=123.43.15.3:1

Export = GREEN

Import = GREEN

IP=123.43.15.3

RD=123.43.15.3:2

Export = RED

Import = RED

RD=123.43.25.3:1

Export = GREEN

Import = GREEN

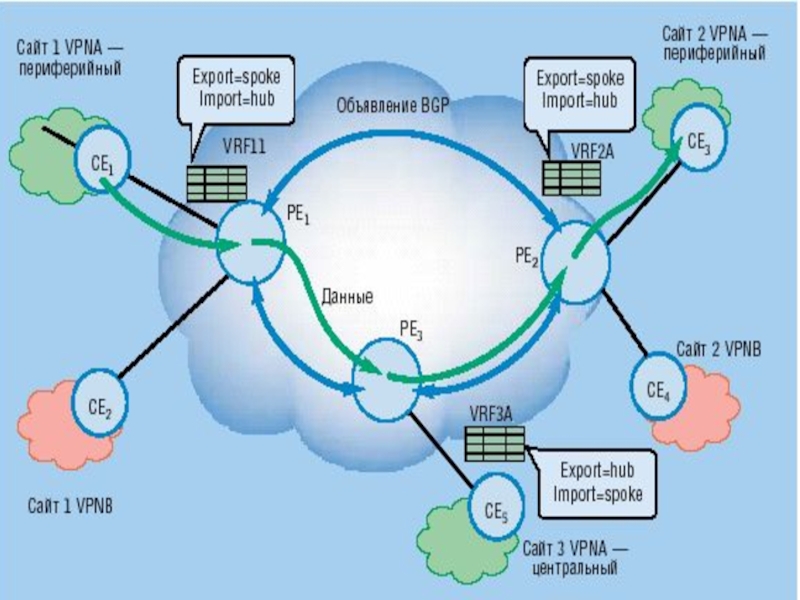

Слайд 34

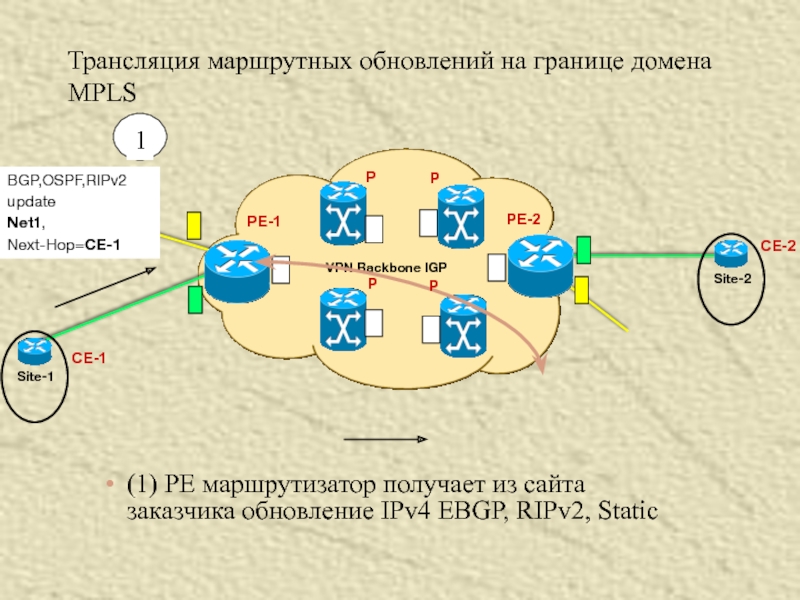

(1) PE маршрутизатор получает из сайта заказчика обновление IPv4 EBGP, RIPv2,

PE-1

VPN Backbone IGP

PE-2

P

P

P

P

BGP,OSPF,RIPv2

update

Net1,

Next-Hop=CE-1

CE-1

CE-2

Трансляция маршрутных обновлений на границе домена MPLS

Слайд 35

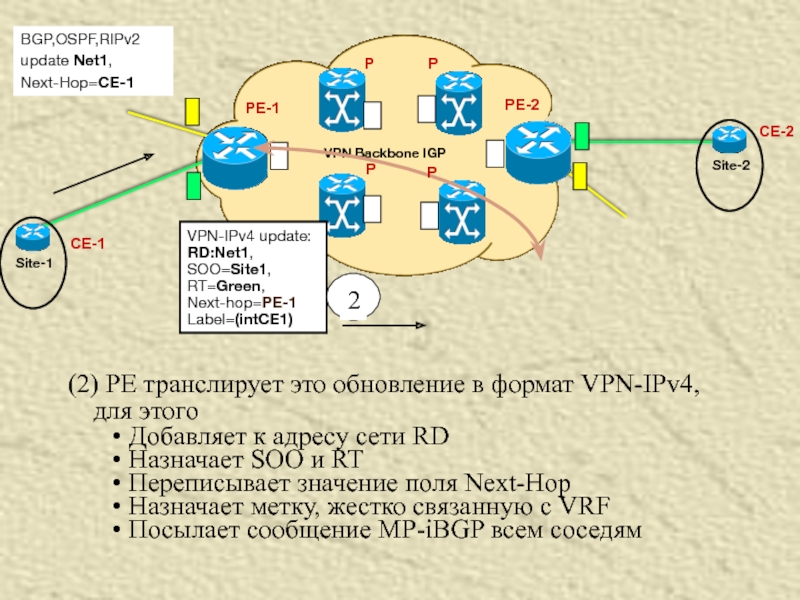

(2) PE транслирует это обновление в формат VPN-IPv4, для этого

Добавляет к

Назначает SOO и RT

Переписывает значение поля Next-Hop

Назначает метку, жестко связанную с VRF

Посылает сообщение MP-iBGP всем соседям

PE-1

VPN Backbone IGP

PE-2

P

P

P

P

BGP,OSPF,RIPv2

update Net1,

Next-Hop=CE-1

VPN-IPv4 update:

RD:Net1, SOO=Site1, RT=Green, Next-hop=PE-1 Label=(intCE1)

CE-1

CE-2

Слайд 36

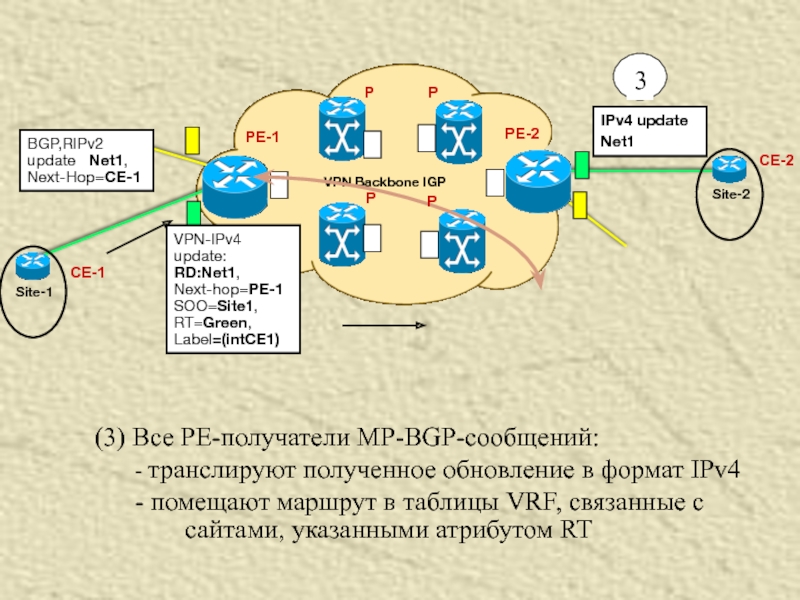

PE-1

VPN Backbone IGP

PE-2

P

P

P

P

BGP,RIPv2 update Net1, Next-Hop=CE-1

VPN-IPv4 update:

RD:Net1,

CE-1

IPv4 update

Net1

CE-2

(3) Все PE-получатели MP-BGP-сообщений:

- транслируют полученное обновление в формат IPv4

- помещают маршрут в таблицы VRF, связанные с сайтами, указанными атрибутом RT

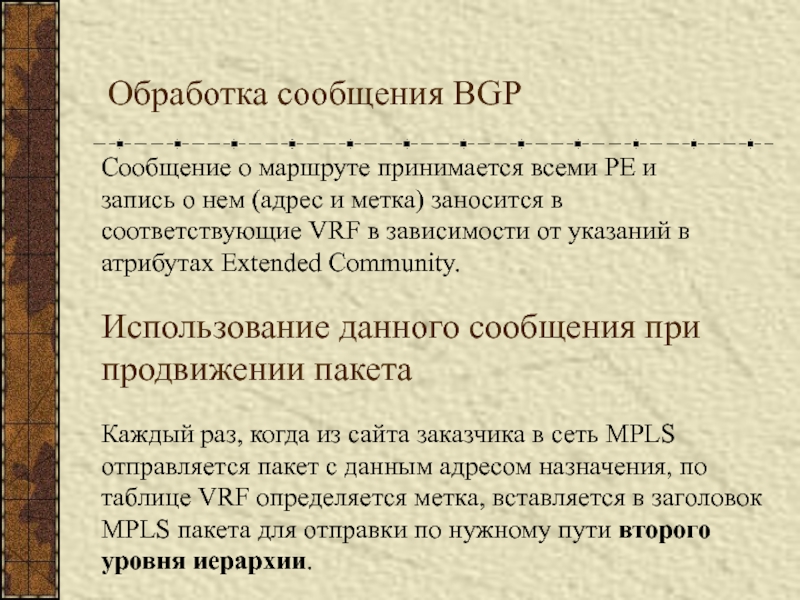

Слайд 37Обработка сообщения BGP

Сообщение о маршруте принимается всеми PE и запись о

Использование данного сообщения при продвижении пакета

Каждый раз, когда из сайта заказчика в сеть MPLS отправляется пакет с данным адресом назначения, по таблице VRF определяется метка, вставляется в заголовок MPLS пакета для отправки по нужному пути второго уровня иерархии.

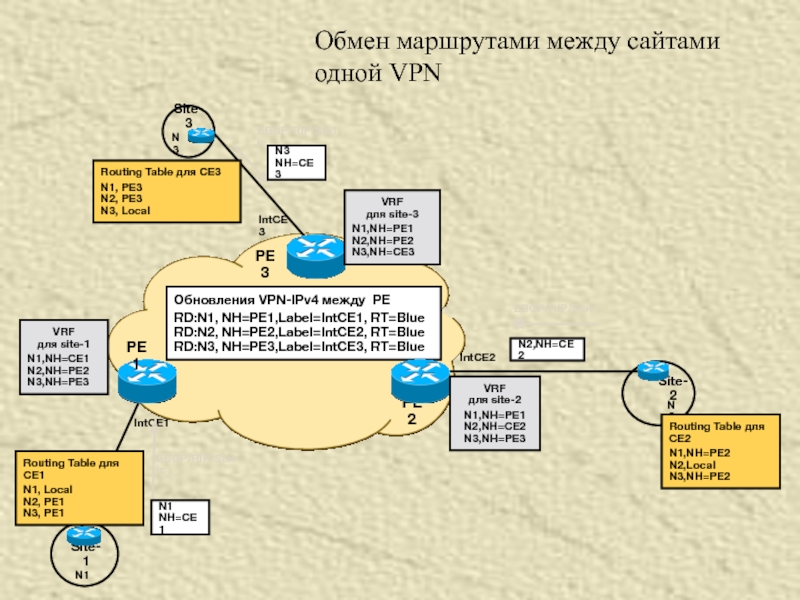

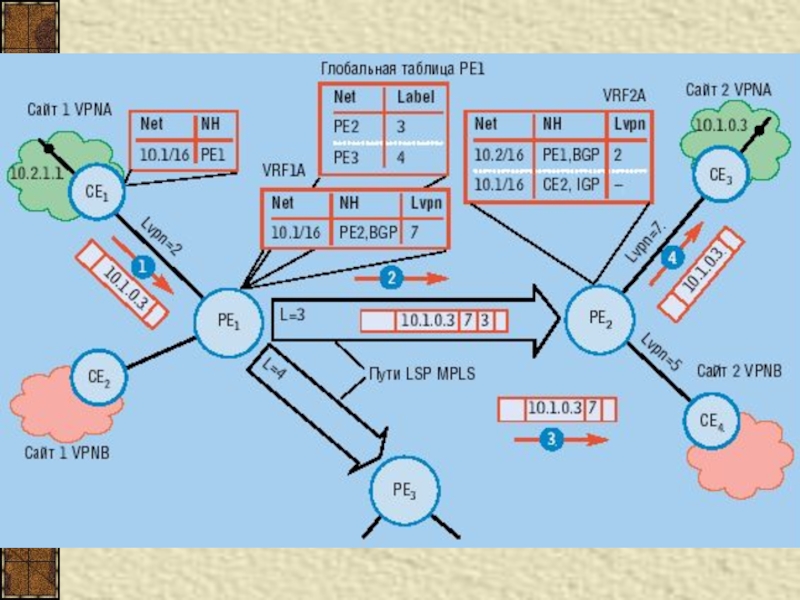

Слайд 40VRF

для site-1

N1,NH=CE1

N2,NH=PE2

N3,NH=PE3

PE1

PE3

PE2

N1

N2

Обновления VPN-IPv4 между PE

RD:N1, NH=PE1,Label=IntCE1, RT=Blue

RD:N2, NH=PE2,Label=IntCE2, RT=Blue

RD:N3,

IntCE1

IntCE3

N1

NH=CE1

Routing Table для CE1

N1, Local

N2, PE1

N3, PE1

EBGP/RIP/Static

VRF

для site-3

N1,NH=PE1

N2,NH=PE2

N3,NH=CE3

Routing Table для CE3

N1, PE3

N2, PE3

N3, Local

N3

NH=CE3

EBGP/RIP/Static

Site-2

IntCE2

Routing Table для CE2

N1,NH=PE2

N2,Local

N3,NH=PE2

VRF

для site-2

N1,NH=PE1

N2,NH=CE2

N3,NH=PE3

Обмен маршрутами между сайтами одной VPN

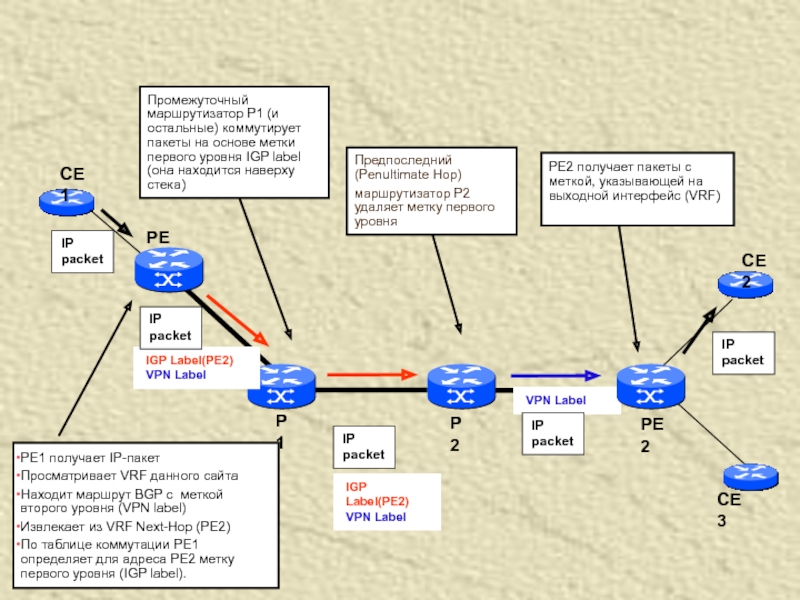

Слайд 41PE2

PE1

CE1

CE2

P1

P2

IGP Label(PE2)

VPN Label

IP

packet

PE1 получает IP-пакет

Просматривает VRF данного сайта

Находит маршрут BGP

Извлекает из VRF Next-Hop (PE2)

По таблице коммутации PE1 определяет для адреса PE2 метку первого уровня (IGP label).

CE3

Слайд 43Сокрытие магистрали провайдера

MPLS VPN

Интерфейс между VPN осуществляет BGP, не требуется раскрывать

Информация требуется только когда протокол маршрутизации работает между CE и PE

Если требуется этого избежать, то можно занести маршруты вручную

Функция traceroute отключена

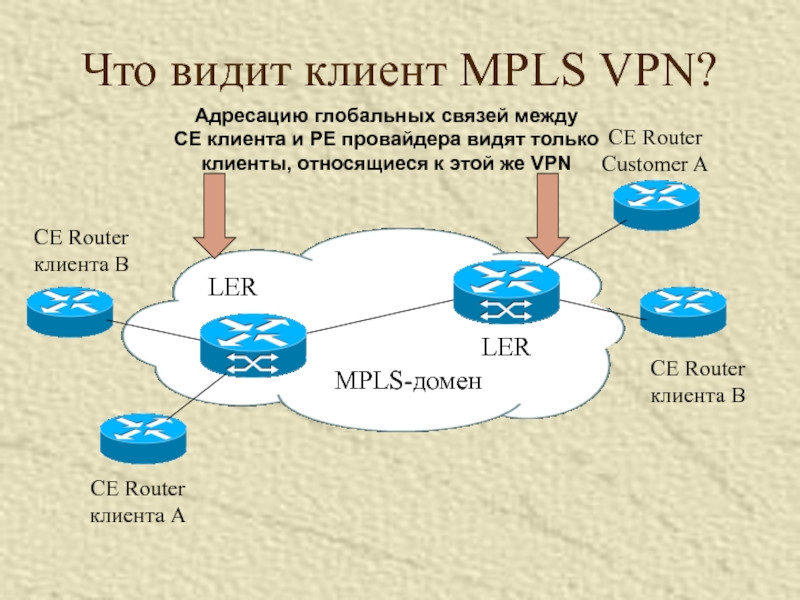

Слайд 44Что видит клиент MPLS VPN?

CE Router

клиента A

LER

MPLS-домен

LER

CE Router

клиента B

CE Router

клиента B

CE

Customer A

Адресацию глобальных связей между

CE клиента и PE провайдера видят только клиенты, относящиеся к этой же VPN

Слайд 45Устойчивость MPLS VPN к атакам

Имеется возможность задать объект атаки в сети

Главная цель – обеспечить защищенность каждой VPN от атак из других VPN.

Из VPN, подключенной к тому же самому PE

Через магистральную сеть

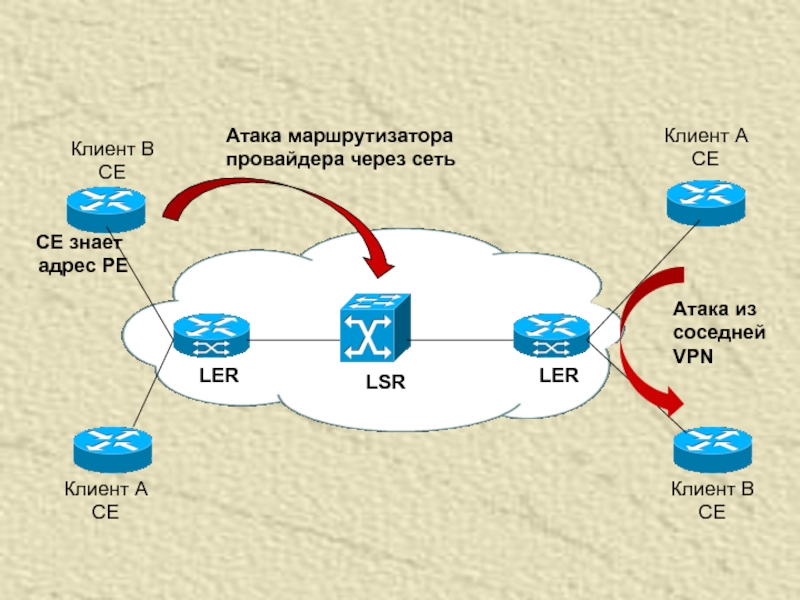

Слайд 46Клиент A

CE

Клиент A

CE

Клиент B

CE

Клиент B

CE

Атака маршрутизатора провайдера через сеть

LER

LER

LSR

Атака из соседней

CE знает адрес PE

Слайд 47Устойчивость MPLS VPN к атакам

Два возможных пути атаки в MPLS VPN

Атака

Атака на сигнальный механизм MPLS (на внутренние LSR)

Слайд 48Атаки на PE

DoS-атака на PE. Затопление обновлениями таблиц маршрутизации

Несанкционированный доступ к

Могут быть проведены такие же атаки как и на маршрутизаторы ISP. Используются те же методы предотвращения.

Слайд 49Предотвращение атак на PE

Несанкционированный доступ к PE

В access-list заносятся записи,

Затопление маршрутными обновлениями

Использование аутентификации в протоколах маршрутизации

Настроить access-list так, чтобы сообщения других протоколов маршрутизации не пропускались

Ограничения общего количества маршрутов в VRF

Ограничения общего количество маршрутов, которые могут быть приняты BGP во время одной сессии

Слайд 50Атака на систему сигнализации MPLS VPN

Пакеты передаются по магистральной сети на

Метки назначаются протоколами продвижения меток LDP/RSVP

Возможно ли подменить метку (аналогично IP-спуфингу)?

Слайд 51Спуфинг меток в MPLS

Связь между CE и PE является IP

PE router ни при каких обстоятельствах не принимает по этому интерфейсу пакетов с меткой

При получении пакета с меткой по интерфейсу с CE маршрутизатор PE отбрасывает его

Протокол LDP может использовать аутентификацию на основе MD-5