2015

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Особенности безопасности распределенных вычислительных систем презентация

Содержание

- 1. Особенности безопасности распределенных вычислительных систем

- 2. Содержание дисциплины « Безопасность сетей ЭВМ»

- 3. Раздел 2. Угрозы безопасности Тема 4. Методы

- 4. Содержание дисциплины «Безопасность сетей ЭВМ» Раздел 5.

- 5. Содержание дисциплины «Безопасность сетей ЭВМ» Раздел

- 6. Объем и структура дисциплины. Форма аттестации по ней.

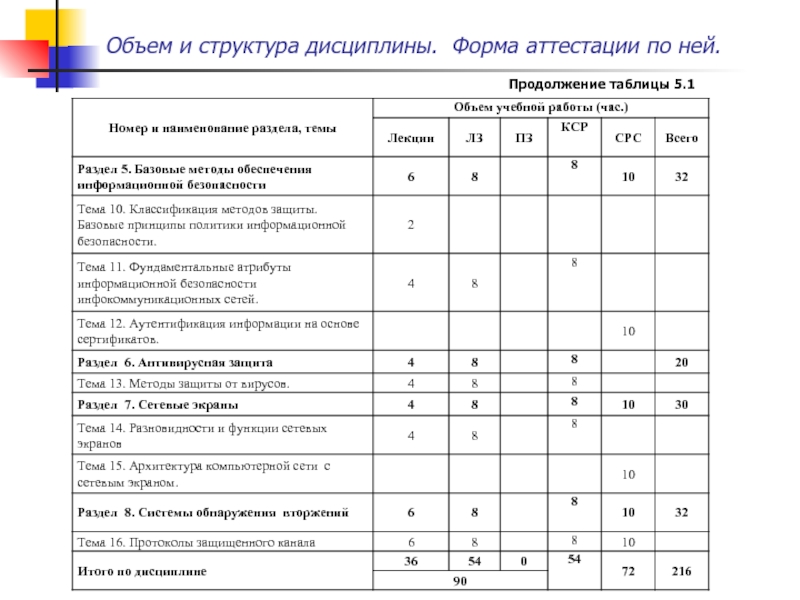

- 7. Объем и структура дисциплины. Форма аттестации по ней. Продолжение таблицы 5.1

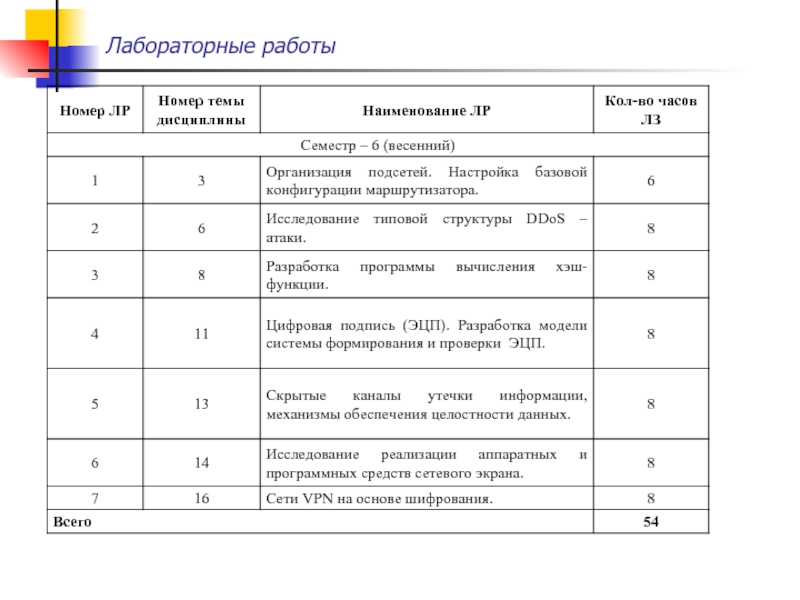

- 8. Лабораторные работы

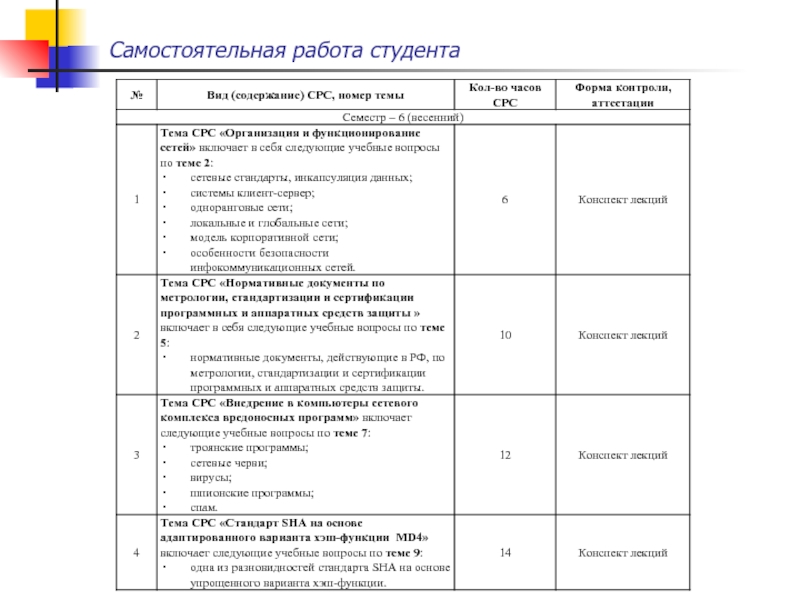

- 9. Самостоятельная работа студента

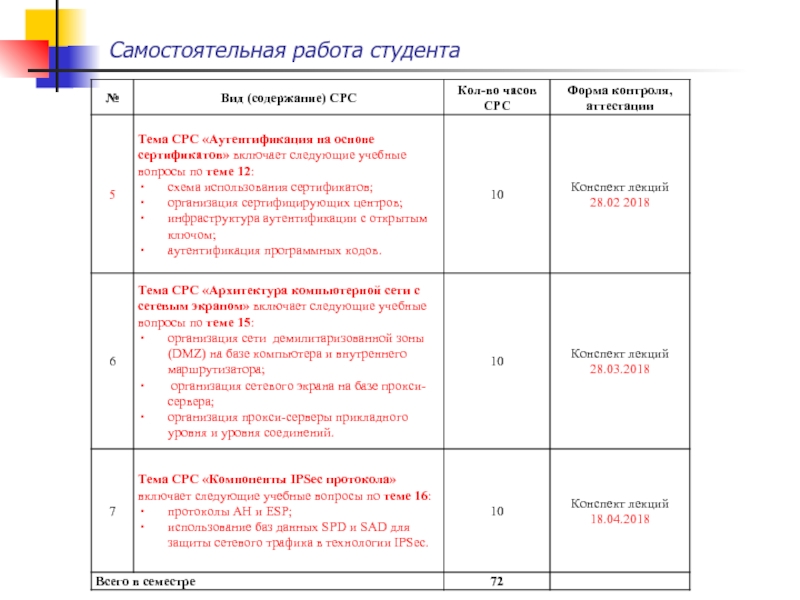

- 10. Самостоятельная работа студента Продолжение таблицы 8.1

- 11. Учебная литература . Основная литература Олифер

- 12. Курс EC-Council Обеспечение безопасности компьютерных сетей Certified

- 13. Курс EC-Council По окончании курса слушатели смогут:

- 14. Курс EC-Council Необходимая подготовка Слушатели должны обладать

- 15. Курс EC-Council Модуль 2: Возможные уязвимости, угрозы

- 16. Курс EC-Council Модуль 4: Разработка и реализация

- 17. Курс EC-Council Модуль 6: Защита узлов сети

- 18. Курс EC-Council Модуль 7: Межсетевые экраны

- 19. Курс EC-Council Модуль 9: Виртуальные частные сети

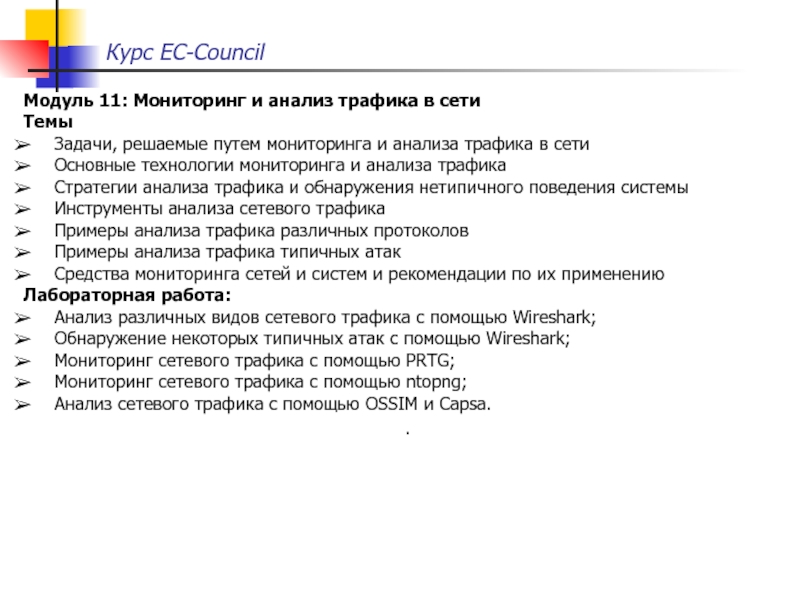

- 20. Курс EC-Council Модуль 11: Мониторинг и анализ

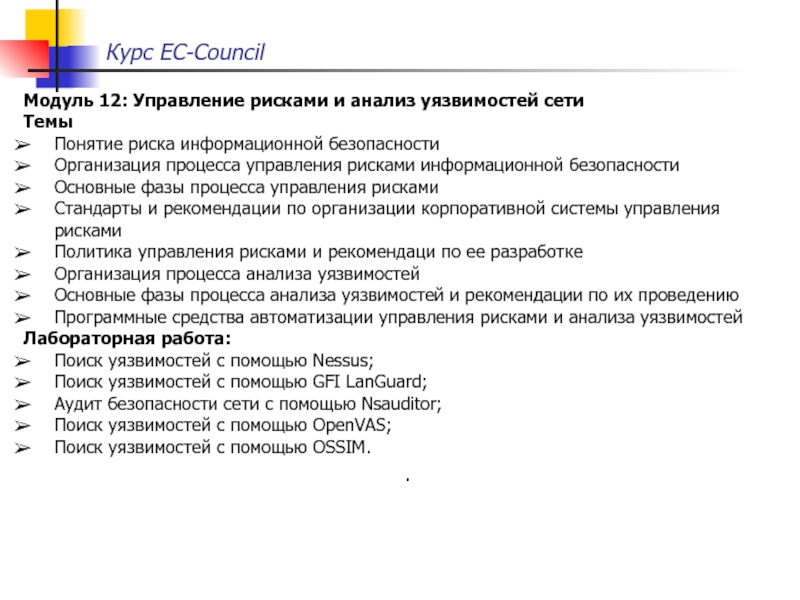

- 21. Курс EC-Council Модуль 12: Управление рисками и

- 22. Курс EC-Council Модуль 13: Резервное копирование и

Слайд 1

Рабочая программа дисциплины

«Безопасность сетей ЭВМ»

БГА, РТФ

Кафедра ИБ

Зензин Александр

Степанович, к.т.н.

Copyright ©

Слайд 2

Содержание дисциплины « Безопасность сетей ЭВМ»

4 Содержание дисциплины

Раздел 1. Принципы построения

защищенных компьютерных телекоммуникационных сетей

Тема 1 Особенности безопасности распределенных вычислительных систем.

Понятие сети ЭВМ. Этапы развития сетей ЭВМ. Сетевая архитектура. Распределенная обработка данных. Особенности безопасности распределенных вычислительных систем. Классификация сетей по способам распределения данных.

Тема 2. Организация и функционирование сетей.

Сетевые стандарты. Инкапсуляция данных. Системы клиент-сервер, одноранговые сети, локальные и глобальные сети. Модель корпоративной сети. Особенности безопасности инфокоммуникационных сетей.

Тема 3. Структуризация инфокоммуникационных сетей.

Процессы конвергенции сетей. Понятие базовой инфраструктуры инфокоммуникационных сетей. Логическая и физическая структуризация инфокоммуникационных сетей. Уровни модели OSI и протоколы. Уровни сетевых атак согласно модели OSI. Иерархия технологий защищенного канала.

Организация подсетей. Настройка базовой конфигурации маршрутизатора.

Тема 1 Особенности безопасности распределенных вычислительных систем.

Понятие сети ЭВМ. Этапы развития сетей ЭВМ. Сетевая архитектура. Распределенная обработка данных. Особенности безопасности распределенных вычислительных систем. Классификация сетей по способам распределения данных.

Тема 2. Организация и функционирование сетей.

Сетевые стандарты. Инкапсуляция данных. Системы клиент-сервер, одноранговые сети, локальные и глобальные сети. Модель корпоративной сети. Особенности безопасности инфокоммуникационных сетей.

Тема 3. Структуризация инфокоммуникационных сетей.

Процессы конвергенции сетей. Понятие базовой инфраструктуры инфокоммуникационных сетей. Логическая и физическая структуризация инфокоммуникационных сетей. Уровни модели OSI и протоколы. Уровни сетевых атак согласно модели OSI. Иерархия технологий защищенного канала.

Организация подсетей. Настройка базовой конфигурации маршрутизатора.

Слайд 3Раздел 2. Угрозы безопасности

Тема 4. Методы и проблемы оценивания угроз безопасности,

стандарты информационной безопасности.

Определение безопасной системы. Угрозы безопасности. Современные стандарты информационной безопасности инфокоммуникационных сетей. Основные службы безопасности. Понятие концепции информационной безопасности информационной системы и схемы безопасности сетевого комплекса.

Тема 5. Нормативные документы по метрологии, стандартизации и сертификации программных и аппаратных средств защиты.

Раздел 3. Классификация типовых угроз информационной безопасности

Тема 6. Основы классификации сетевых угроз и атак.

Модель угроз сетевой безопасности. Влияние человеческого фактора на сетевую безопасность. Типы и примеры атак: атаки отказа в обслуживании (DDoS), перехват и перенаправление трафика.

Исследование типовой структуры DDoS – атаки.

Тема 7. Внедрение в компьютеры сетевого комплекса вредоносных программ.

Троянские программы, сетевые черви, вирусы, шпионские программы и спам.

Раздел 4. Средства обеспечения конфиденциальности данных

Тема 8. Симметричные и асимметричные крипто системы.

Шифрование и его стандартные алгоритмы. Симметричные алгоритмы шифрования. Алгоритм DES. Несимметричные алгоритмы шифрования. Алгоритм RSA. Шифрование с помощью односторонней функции (хэш-функции).

Разработка программы вычисления хэш-функции.

Тема 9. Стандарт SHA на основе адаптированного варианта хэш-функции MD4.

Определение безопасной системы. Угрозы безопасности. Современные стандарты информационной безопасности инфокоммуникационных сетей. Основные службы безопасности. Понятие концепции информационной безопасности информационной системы и схемы безопасности сетевого комплекса.

Тема 5. Нормативные документы по метрологии, стандартизации и сертификации программных и аппаратных средств защиты.

Раздел 3. Классификация типовых угроз информационной безопасности

Тема 6. Основы классификации сетевых угроз и атак.

Модель угроз сетевой безопасности. Влияние человеческого фактора на сетевую безопасность. Типы и примеры атак: атаки отказа в обслуживании (DDoS), перехват и перенаправление трафика.

Исследование типовой структуры DDoS – атаки.

Тема 7. Внедрение в компьютеры сетевого комплекса вредоносных программ.

Троянские программы, сетевые черви, вирусы, шпионские программы и спам.

Раздел 4. Средства обеспечения конфиденциальности данных

Тема 8. Симметричные и асимметричные крипто системы.

Шифрование и его стандартные алгоритмы. Симметричные алгоритмы шифрования. Алгоритм DES. Несимметричные алгоритмы шифрования. Алгоритм RSA. Шифрование с помощью односторонней функции (хэш-функции).

Разработка программы вычисления хэш-функции.

Тема 9. Стандарт SHA на основе адаптированного варианта хэш-функции MD4.

Содержание дисциплины «Безопасность сетей ЭВМ»

Слайд 4Содержание дисциплины «Безопасность сетей ЭВМ»

Раздел 5. Базовые методы обеспечения информационной безопасности

Тема

10. Классификация методов защиты. Базовые принципы политики информационной безопасности.

Тема 11. Фундаментальные атрибуты информационной безопасности инфокоммуникационных сетей .

Понятие аутентификации. Авторизация доступа. Аудит. Строгая аутентификация на основе протокола аутентификации по квитированию вызова CHAP. Аутентификация на основе одноразового пароля.

Цифровая подпись (ЭЦП). Разработка модели системы формирования и проверки ЭЦП.

Тема 12 Аутентификация информации на основе сертификатов.

Схема использования сертификатов. Сертифицирующие центры. Инфраструктура с открытыми ключами. Аутентификация программных кодов.

Раздел 6. Антивирусная защита

Тема 13. Методы защиты от вирусов.

Сканирование сигнатур. Метод контроля целостности. Сканирование подозрительных команд. Отслеживание поведения программ.

Скрытые каналы утечки информации, модели и механизмы обеспечения целостности данных.

Тема 11. Фундаментальные атрибуты информационной безопасности инфокоммуникационных сетей .

Понятие аутентификации. Авторизация доступа. Аудит. Строгая аутентификация на основе протокола аутентификации по квитированию вызова CHAP. Аутентификация на основе одноразового пароля.

Цифровая подпись (ЭЦП). Разработка модели системы формирования и проверки ЭЦП.

Тема 12 Аутентификация информации на основе сертификатов.

Схема использования сертификатов. Сертифицирующие центры. Инфраструктура с открытыми ключами. Аутентификация программных кодов.

Раздел 6. Антивирусная защита

Тема 13. Методы защиты от вирусов.

Сканирование сигнатур. Метод контроля целостности. Сканирование подозрительных команд. Отслеживание поведения программ.

Скрытые каналы утечки информации, модели и механизмы обеспечения целостности данных.

Слайд 5Содержание дисциплины «Безопасность сетей ЭВМ»

Раздел 7. Сетевые экраны

Тема 14. Разновидности

и функции сетевых экранов.

Корпоративные и персональные сетевые экраны. Брандмауэр (файервол) – основное требование для эффективного выполнения функции защиты. Функции сетевых экранов и их распределенный характер. Типы сетевых экранов разных уровней иерархии инфокоммуникационной сети.

Исследование реализации аппаратных и программных средств сетевого экрана.

Тема 15. Архитектура компьютерной сети с сетевым экраном.

Организация сети демилитаризованной зоны (DMZ) на базе компьютера и внутреннего маршрутизатора. Организация сетевого экрана на базе прокси-сервера. Прокси-серверы прикладного уровня и уровня соединений.

Раздел 8. Системы обнаружения вторжений

Тема 16. Протоколы защищенного канала.

Подходы к образованию защищенного канала. Иерархия протоколов защищенного канала: S/MIME, SSL, NLS, IPSec, PPTP. Протокол IPSec, распределение функций между компонентами протокола. Организация безопасной ассоциации в протоколе IPSec . Транспортный и туннельный режимы на основе компонент IPSec-протокола: AH и ESP.

Использование баз данных SPD и SAD для защиты сетевого трафика в технологии IPSec.

Сети VPN на основе шифрования.

Корпоративные и персональные сетевые экраны. Брандмауэр (файервол) – основное требование для эффективного выполнения функции защиты. Функции сетевых экранов и их распределенный характер. Типы сетевых экранов разных уровней иерархии инфокоммуникационной сети.

Исследование реализации аппаратных и программных средств сетевого экрана.

Тема 15. Архитектура компьютерной сети с сетевым экраном.

Организация сети демилитаризованной зоны (DMZ) на базе компьютера и внутреннего маршрутизатора. Организация сетевого экрана на базе прокси-сервера. Прокси-серверы прикладного уровня и уровня соединений.

Раздел 8. Системы обнаружения вторжений

Тема 16. Протоколы защищенного канала.

Подходы к образованию защищенного канала. Иерархия протоколов защищенного канала: S/MIME, SSL, NLS, IPSec, PPTP. Протокол IPSec, распределение функций между компонентами протокола. Организация безопасной ассоциации в протоколе IPSec . Транспортный и туннельный режимы на основе компонент IPSec-протокола: AH и ESP.

Использование баз данных SPD и SAD для защиты сетевого трафика в технологии IPSec.

Сети VPN на основе шифрования.

Слайд 11Учебная литература

.

Основная литература

Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии,

протоколы: Учебник для вузов. 4-е изд. – СПб.: Питер, 2010.

Брэгг Р. Безопасность сетей. Полное руководство: Пер. с англ. - М.: Эком, 2006.

Норткат Стивен и др. Защита сетевого периметра: Пер. с англ. - К.: ООО «ТИД «ДС», 2004.

Норткат С., Новак Д. Обнаружение нарушений безопасности в сетях, 3-е издание. Пер. с англ. - М.: Издательский дом «Вильямс», 2003.

Норткат С. и др. Анализ типовых нарушений безопасности в сетях. Пер. с англ. - М.: Издательский дом «Вильямс», 2001.

Щербо В.К., Киреичев В.М., Самойленко С.И. Стандарты по локальным вычислительным сетям: Справочник. - М.: Радио и связь, 1990.

Золотов С. Протоколы Интернет – СПб.: BHV - Санкт Петербург, 1998.

Дополнительная литература

Зинглер Р.Л. Брандмауэры в Linux, - Вильямс, 2000.

Грир Т. Сети Интранет, Серия “Стратегические технологии”, - Ченнел Трейдинг Лимитед, 2000.

Мячев А. А. и др. Англо-русский толковый словарь: Мультимедиа системы. -М.: Радио и связь. -1995.

Мячев А. А. Интерфейсы и сети ЭВМ: Англо-рус. толковый слов. -М.: Радио и связь. - 1994.

Брэгг Р. Безопасность сетей. Полное руководство: Пер. с англ. - М.: Эком, 2006.

Норткат Стивен и др. Защита сетевого периметра: Пер. с англ. - К.: ООО «ТИД «ДС», 2004.

Норткат С., Новак Д. Обнаружение нарушений безопасности в сетях, 3-е издание. Пер. с англ. - М.: Издательский дом «Вильямс», 2003.

Норткат С. и др. Анализ типовых нарушений безопасности в сетях. Пер. с англ. - М.: Издательский дом «Вильямс», 2001.

Щербо В.К., Киреичев В.М., Самойленко С.И. Стандарты по локальным вычислительным сетям: Справочник. - М.: Радио и связь, 1990.

Золотов С. Протоколы Интернет – СПб.: BHV - Санкт Петербург, 1998.

Дополнительная литература

Зинглер Р.Л. Брандмауэры в Linux, - Вильямс, 2000.

Грир Т. Сети Интранет, Серия “Стратегические технологии”, - Ченнел Трейдинг Лимитед, 2000.

Мячев А. А. и др. Англо-русский толковый словарь: Мультимедиа системы. -М.: Радио и связь. -1995.

Мячев А. А. Интерфейсы и сети ЭВМ: Англо-рус. толковый слов. -М.: Радио и связь. - 1994.

Слайд 12Курс EC-Council

Обеспечение безопасности компьютерных сетей

Certified Network Defender

Продолжительность курса: 5 дней -

40 часов

Общая учебная нагрузка, включая консультации и самостоятельные занятия: 72 часа

Цель курса

дать слушателям знания и навыки для формирования системного подхода к обеспечению безопасности компьютерных сетей, научить планировать и осуществлять организационные мероприятия, а так же выбирать и применять основные виды технических средств защиты информации.

Аудитория

Этот курс предоставляет развернутые знания по обеспечению безопасности современных компьютерных сетей и будет полезен сетевым администраторам в качестве справочника по различным методам и средствам защиты. Курс будет интересен сотрудникам службы информационной безопасности для повышения эффективности работы и более глубокого понимания вопросов защиты сети. Кроме того курс полезен специалистам в сфере безопасности в качестве подготовки к получению международной сертификации.

Общая учебная нагрузка, включая консультации и самостоятельные занятия: 72 часа

Цель курса

дать слушателям знания и навыки для формирования системного подхода к обеспечению безопасности компьютерных сетей, научить планировать и осуществлять организационные мероприятия, а так же выбирать и применять основные виды технических средств защиты информации.

Аудитория

Этот курс предоставляет развернутые знания по обеспечению безопасности современных компьютерных сетей и будет полезен сетевым администраторам в качестве справочника по различным методам и средствам защиты. Курс будет интересен сотрудникам службы информационной безопасности для повышения эффективности работы и более глубокого понимания вопросов защиты сети. Кроме того курс полезен специалистам в сфере безопасности в качестве подготовки к получению международной сертификации.

Слайд 13Курс EC-Council

По окончании курса слушатели смогут:

Самостоятельно обнаруживать уязвимости и анализировать риски

информационной безопасности;

Разрабатывать политики и процедуры обеспечения информационной безопасности;

Планировать и осуществлять организационные мероприятия по защите сетей и систем;

Ориентироваться в современных стандартах и лучших практиках в сфере информационной безопасности;

Понимать принцип действия аппаратных и программных средств обеспечения безопасности сети;

Выбирать оптимальные инструменты для решения типичных задач обеспечения безопасности сети;

Грамотно планировать топологию сети и разбиение ее на зоны безопасности;

Организовывать защищенные каналы связи с использованием VPN;

Выбирать оптимальные решения по защите беспроводных сетей;

Понимать механизмы осуществления типичных атак на сетевую инфраструктуру;;

Оценивать масштаб и последствия возможных атак;

Применять средства автоматизированного обнаружения и предотвращения атак;

Планировать, организовывать и осуществлять реагирование на инциденты информационной безопасности;

Организовывать и осуществлять резервное копирование и восстановление данных.

Сертификационные экзамены

Курс помогает подготовиться к следующим сертификационным экзаменам:

312-38: Certified Network Defender

.

Разрабатывать политики и процедуры обеспечения информационной безопасности;

Планировать и осуществлять организационные мероприятия по защите сетей и систем;

Ориентироваться в современных стандартах и лучших практиках в сфере информационной безопасности;

Понимать принцип действия аппаратных и программных средств обеспечения безопасности сети;

Выбирать оптимальные инструменты для решения типичных задач обеспечения безопасности сети;

Грамотно планировать топологию сети и разбиение ее на зоны безопасности;

Организовывать защищенные каналы связи с использованием VPN;

Выбирать оптимальные решения по защите беспроводных сетей;

Понимать механизмы осуществления типичных атак на сетевую инфраструктуру;;

Оценивать масштаб и последствия возможных атак;

Применять средства автоматизированного обнаружения и предотвращения атак;

Планировать, организовывать и осуществлять реагирование на инциденты информационной безопасности;

Организовывать и осуществлять резервное копирование и восстановление данных.

Сертификационные экзамены

Курс помогает подготовиться к следующим сертификационным экзаменам:

312-38: Certified Network Defender

.

Слайд 14Курс EC-Council

Необходимая подготовка

Слушатели должны обладать следующими знаниями и навыками:

Опыт работы с

клиентским и серверными ОС;

Понимание работы сети и сетевых устройств;

Понимание базовых концепций безопасности.

Материалы слушателя

Слушателям предоставляется фирменное учебное пособие и руководство по проведению лабораторных работ (в электронном виде) а так же прочие материалы и программное обеспечение, необходимые для выполнения этих работ.

Содержание курса

Модуль 1: Основы сетевых технологий и обеспечения безопасности сети

Модель архитектуры компьютерной сети

Сравнение моделей архитектур Open System Interconnection (OSI) и ТCP/IP

Типы и топологии компьютерных сетей

Аппаратное обепечение компьютерных сетей

Базовые протоколы стека TCP/IP (IP, TCP, UDP, DNS, ICMP и ARP)

Сравнение протоколов IPv4 и v6

Адресация в сетях IPv4 и v6

Методология обеспечения безопасности компьютерных сетей CND

Элементы CND — технологии, процессы и персонал

Планирование и реализация мер защиты компьютерной сети

Лабораторная работа:

Проверка сетевой конфигурации тестовой среды;

Анализ трафика основных протоколов стека TCP/IP с помощью Wireshark.

Понимание работы сети и сетевых устройств;

Понимание базовых концепций безопасности.

Материалы слушателя

Слушателям предоставляется фирменное учебное пособие и руководство по проведению лабораторных работ (в электронном виде) а так же прочие материалы и программное обеспечение, необходимые для выполнения этих работ.

Содержание курса

Модуль 1: Основы сетевых технологий и обеспечения безопасности сети

Модель архитектуры компьютерной сети

Сравнение моделей архитектур Open System Interconnection (OSI) и ТCP/IP

Типы и топологии компьютерных сетей

Аппаратное обепечение компьютерных сетей

Базовые протоколы стека TCP/IP (IP, TCP, UDP, DNS, ICMP и ARP)

Сравнение протоколов IPv4 и v6

Адресация в сетях IPv4 и v6

Методология обеспечения безопасности компьютерных сетей CND

Элементы CND — технологии, процессы и персонал

Планирование и реализация мер защиты компьютерной сети

Лабораторная работа:

Проверка сетевой конфигурации тестовой среды;

Анализ трафика основных протоколов стека TCP/IP с помощью Wireshark.

Слайд 15Курс EC-Council

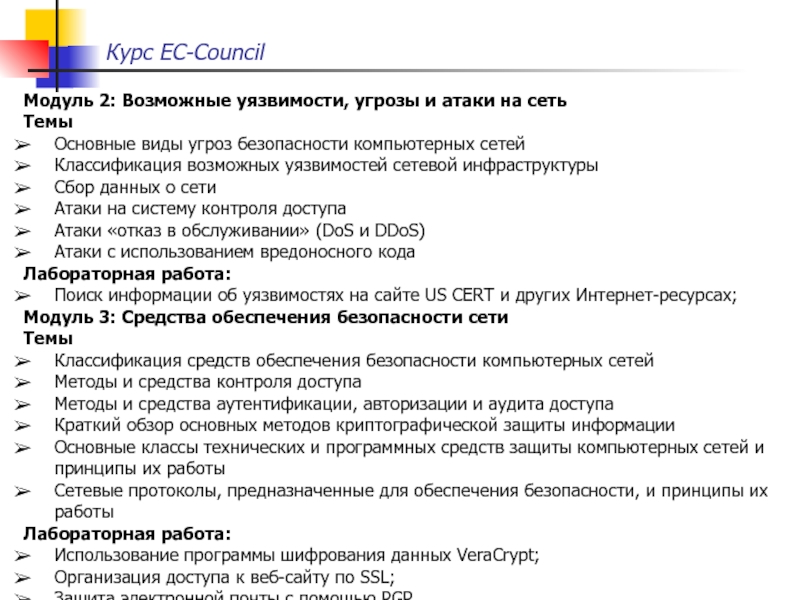

Модуль 2: Возможные уязвимости, угрозы и атаки на сеть

Темы

Основные виды

угроз безопасности компьютерных сетей

Классификация возможных уязвимостей сетевой инфраструктуры

Сбор данных о сети

Атаки на систему контроля доступа

Атаки «отказ в обслуживании» (DoS и DDoS)

Атаки с использованием вредоносного кода

Лабораторная работа:

Поиск информации об уязвимостях на сайте US CERT и других Интернет-ресурсах;

Модуль 3: Средства обеспечения безопасности сети

Темы

Классификация средств обеспечения безопасности компьютерных сетей

Методы и средства контроля доступа

Методы и средства аутентификации, авторизации и аудита доступа

Краткий обзор основных методов криптографической защиты информации

Основные классы технических и программных средств защиты компьютерных сетей и принципы их работы

Сетевые протоколы, предназначенные для обеспечения безопасности, и принципы их работы

Лабораторная работа:

Использование программы шифрования данных VeraCrypt;

Организация доступа к веб-сайту по SSL;

Защита электронной почты с помощью PGP.

Классификация возможных уязвимостей сетевой инфраструктуры

Сбор данных о сети

Атаки на систему контроля доступа

Атаки «отказ в обслуживании» (DoS и DDoS)

Атаки с использованием вредоносного кода

Лабораторная работа:

Поиск информации об уязвимостях на сайте US CERT и других Интернет-ресурсах;

Модуль 3: Средства обеспечения безопасности сети

Темы

Классификация средств обеспечения безопасности компьютерных сетей

Методы и средства контроля доступа

Методы и средства аутентификации, авторизации и аудита доступа

Краткий обзор основных методов криптографической защиты информации

Основные классы технических и программных средств защиты компьютерных сетей и принципы их работы

Сетевые протоколы, предназначенные для обеспечения безопасности, и принципы их работы

Лабораторная работа:

Использование программы шифрования данных VeraCrypt;

Организация доступа к веб-сайту по SSL;

Защита электронной почты с помощью PGP.

Слайд 16Курс EC-Council

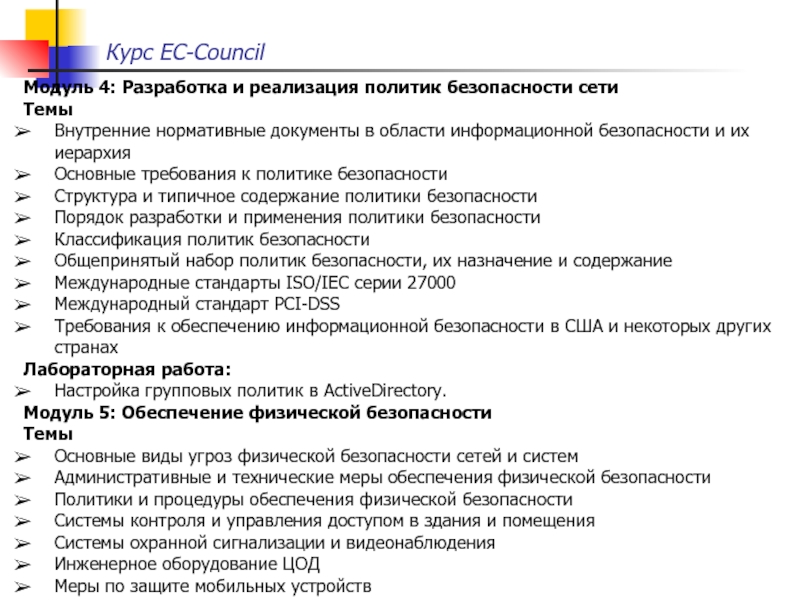

Модуль 4: Разработка и реализация политик безопасности сети

Темы

Внутренние нормативные документы

в области информационной безопасности и их иерархия

Основные требования к политике безопасности

Структура и типичное содержание политики безопасности

Порядок разработки и применения политики безопасности

Классификация политик безопасности

Общепринятый набор политик безопасности, их назначение и содержание

Международные стандарты ISO/IEC серии 27000

Международный стандарт PCI-DSS

Требования к обеспечению информационной безопасности в США и некоторых других странах

Лабораторная работа:

Настройка групповых политик в ActiveDirectory.

Модуль 5: Обеспечение физической безопасности

Темы

Основные виды угроз физической безопасности сетей и систем

Административные и технические меры обеспечения физической безопасности

Политики и процедуры обеспечения физической безопасности

Системы контроля и управления доступом в здания и помещения

Системы охранной сигнализации и видеонаблюдения

Инженерное оборудование ЦОД

Меры по защите мобильных устройств

.

Основные требования к политике безопасности

Структура и типичное содержание политики безопасности

Порядок разработки и применения политики безопасности

Классификация политик безопасности

Общепринятый набор политик безопасности, их назначение и содержание

Международные стандарты ISO/IEC серии 27000

Международный стандарт PCI-DSS

Требования к обеспечению информационной безопасности в США и некоторых других странах

Лабораторная работа:

Настройка групповых политик в ActiveDirectory.

Модуль 5: Обеспечение физической безопасности

Темы

Основные виды угроз физической безопасности сетей и систем

Административные и технические меры обеспечения физической безопасности

Политики и процедуры обеспечения физической безопасности

Системы контроля и управления доступом в здания и помещения

Системы охранной сигнализации и видеонаблюдения

Инженерное оборудование ЦОД

Меры по защите мобильных устройств

.

Слайд 17Курс EC-Council

Модуль 6: Защита узлов сети

Темы

Основные классы угроз безопасности узлов

сети

Методы оценки защищенности узлов сети

Методы и средства обеспечения безопасности операционных систем Microsoft Windows и Linux

Методы и средства обеспечения безопасности основных служб и приложений

Средства защиты активного сетевого оборудования

Системы предотвращения утечек данных (DLP)

Системы обнаружения вторжений (HIDS)

Средства обработки журналов событий безопасности

Средства защиты среды виртуализации

Лабораторная работа:

Проверка настроек безопасности в ОС Windows и Linux;

Управление обновлениями безопасности в Windows;

Установка и настройка серверов обработки журналов Kiwi Syslog Server и Splunk;

Удаленный мониторинг и аудит ОС Windows;

Настройка межсетевого экрана в ОС Linux;

Установка и настройка системы обнаружения вторжений OSSIM.

Методы оценки защищенности узлов сети

Методы и средства обеспечения безопасности операционных систем Microsoft Windows и Linux

Методы и средства обеспечения безопасности основных служб и приложений

Средства защиты активного сетевого оборудования

Системы предотвращения утечек данных (DLP)

Системы обнаружения вторжений (HIDS)

Средства обработки журналов событий безопасности

Средства защиты среды виртуализации

Лабораторная работа:

Проверка настроек безопасности в ОС Windows и Linux;

Управление обновлениями безопасности в Windows;

Установка и настройка серверов обработки журналов Kiwi Syslog Server и Splunk;

Удаленный мониторинг и аудит ОС Windows;

Настройка межсетевого экрана в ОС Linux;

Установка и настройка системы обнаружения вторжений OSSIM.

Слайд 18Курс EC-Council

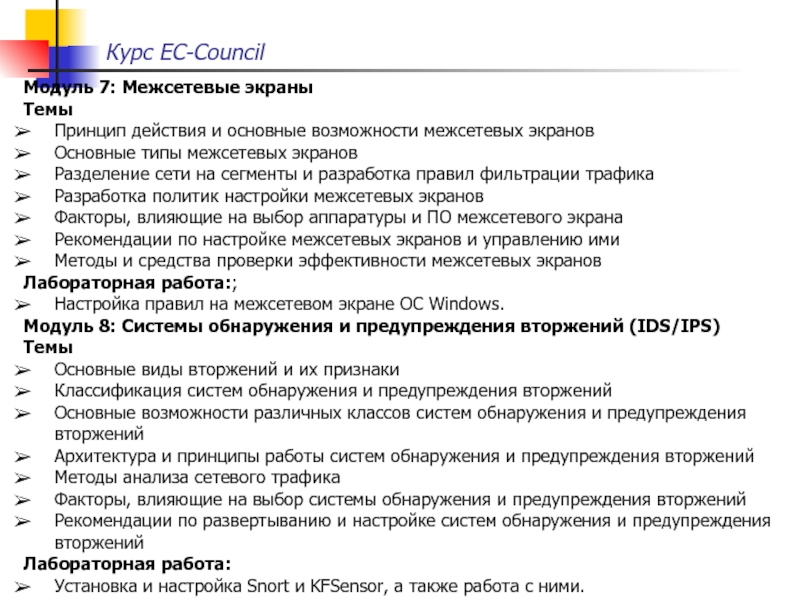

Модуль 7: Межсетевые экраны

Темы

Принцип действия и основные возможности межсетевых

экранов

Основные типы межсетевых экранов

Разделение сети на сегменты и разработка правил фильтрации трафика

Разработка политик настройки межсетевых экранов

Факторы, влияющие на выбор аппаратуры и ПО межсетевого экрана

Рекомендации по настройке межсетевых экранов и управлению ими

Методы и средства проверки эффективности межсетевых экранов

Лабораторная работа:;

Настройка правил на межсетевом экране ОС Windows.

Модуль 8: Системы обнаружения и предупреждения вторжений (IDS/IPS)

Темы

Основные виды вторжений и их признаки

Классификация систем обнаружения и предупреждения вторжений

Основные возможности различных классов систем обнаружения и предупреждения вторжений

Архитектура и принципы работы систем обнаружения и предупреждения вторжений

Методы анализа сетевого трафика

Факторы, влияющие на выбор системы обнаружения и предупреждения вторжений

Рекомендации по развертыванию и настройке систем обнаружения и предупреждения вторжений

Лабораторная работа:

Установка и настройка Snort и KFSensor, а также работа с ними.

.

Основные типы межсетевых экранов

Разделение сети на сегменты и разработка правил фильтрации трафика

Разработка политик настройки межсетевых экранов

Факторы, влияющие на выбор аппаратуры и ПО межсетевого экрана

Рекомендации по настройке межсетевых экранов и управлению ими

Методы и средства проверки эффективности межсетевых экранов

Лабораторная работа:;

Настройка правил на межсетевом экране ОС Windows.

Модуль 8: Системы обнаружения и предупреждения вторжений (IDS/IPS)

Темы

Основные виды вторжений и их признаки

Классификация систем обнаружения и предупреждения вторжений

Основные возможности различных классов систем обнаружения и предупреждения вторжений

Архитектура и принципы работы систем обнаружения и предупреждения вторжений

Методы анализа сетевого трафика

Факторы, влияющие на выбор системы обнаружения и предупреждения вторжений

Рекомендации по развертыванию и настройке систем обнаружения и предупреждения вторжений

Лабораторная работа:

Установка и настройка Snort и KFSensor, а также работа с ними.

.

Слайд 19Курс EC-Council

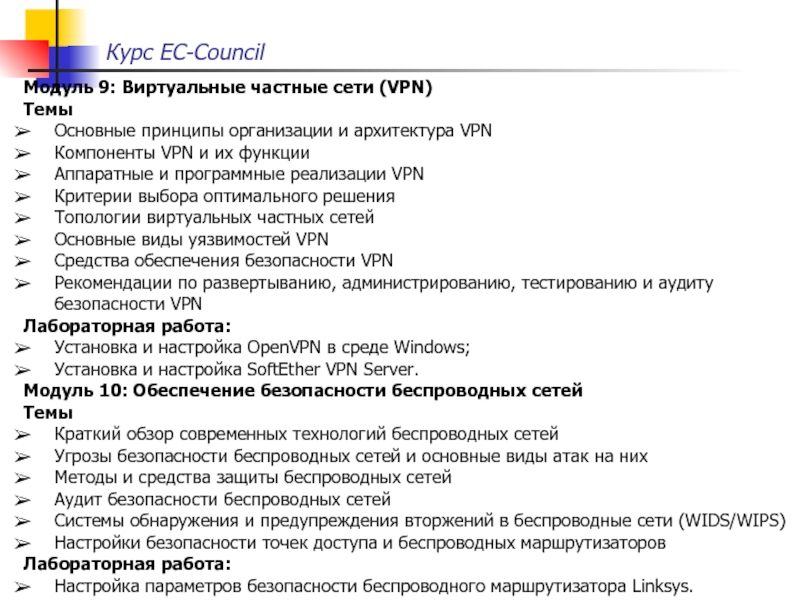

Модуль 9: Виртуальные частные сети (VPN)

Темы

Основные принципы организации и

архитектура VPN

Компоненты VPN и их функции

Аппаратные и программные реализации VPN

Критерии выбора оптимального решения

Топологии виртуальных частных сетей

Основные виды уязвимостей VPN

Средства обеспечения безопасноcти VPN

Рекомендации по развертыванию, администрированию, тестированию и аудиту безопасности VPN

Лабораторная работа:

Установка и настройка OpenVPN в среде Windows;

Установка и настройка SoftEther VPN Server.

Модуль 10: Обеспечение безопасности беспроводных сетей

Темы

Краткий обзор современных технологий беспроводных сетей

Угрозы безопасности беспроводных сетей и основные виды атак на них

Методы и средства защиты беспроводных сетей

Аудит безопасности беспроводных сетей

Системы обнаружения и предупреждения вторжений в беспроводные сети (WIDS/WIPS)

Настройки безопасности точек доступа и беспроводных маршрутизаторов

Лабораторная работа:

Настройка параметров безопасности беспроводного маршрутизатора Linksys.

Компоненты VPN и их функции

Аппаратные и программные реализации VPN

Критерии выбора оптимального решения

Топологии виртуальных частных сетей

Основные виды уязвимостей VPN

Средства обеспечения безопасноcти VPN

Рекомендации по развертыванию, администрированию, тестированию и аудиту безопасности VPN

Лабораторная работа:

Установка и настройка OpenVPN в среде Windows;

Установка и настройка SoftEther VPN Server.

Модуль 10: Обеспечение безопасности беспроводных сетей

Темы

Краткий обзор современных технологий беспроводных сетей

Угрозы безопасности беспроводных сетей и основные виды атак на них

Методы и средства защиты беспроводных сетей

Аудит безопасности беспроводных сетей

Системы обнаружения и предупреждения вторжений в беспроводные сети (WIDS/WIPS)

Настройки безопасности точек доступа и беспроводных маршрутизаторов

Лабораторная работа:

Настройка параметров безопасности беспроводного маршрутизатора Linksys.

Слайд 20Курс EC-Council

Модуль 11: Мониторинг и анализ трафика в сети

Темы

Задачи, решаемые путем

мониторинга и анализа трафика в сети

Основные технологии мониторинга и анализа трафика

Стратегии анализа трафика и обнаружения нетипичного поведения системы

Инструменты анализа сетевого трафика

Примеры анализа трафика различных протоколов

Примеры анализа трафика типичных атак

Средства мониторинга сетей и систем и рекомендации по их применению

Лабораторная работа:

Анализ различных видов сетевого трафика с помощью Wireshark;

Обнаружение некоторых типичных атак с помощью Wireshark;

Мониторинг сетевого трафика с помощью PRTG;

Мониторинг сетевого трафика с помощью ntopng;

Анализ сетевого трафика с помощью OSSIM и Capsa.

.

Основные технологии мониторинга и анализа трафика

Стратегии анализа трафика и обнаружения нетипичного поведения системы

Инструменты анализа сетевого трафика

Примеры анализа трафика различных протоколов

Примеры анализа трафика типичных атак

Средства мониторинга сетей и систем и рекомендации по их применению

Лабораторная работа:

Анализ различных видов сетевого трафика с помощью Wireshark;

Обнаружение некоторых типичных атак с помощью Wireshark;

Мониторинг сетевого трафика с помощью PRTG;

Мониторинг сетевого трафика с помощью ntopng;

Анализ сетевого трафика с помощью OSSIM и Capsa.

.

Слайд 21Курс EC-Council

Модуль 12: Управление рисками и анализ уязвимостей сети

Темы

Понятие риска информационной

безопасности

Организация процесса управления рисками информационной безопасности

Основные фазы процесса управления рисками

Стандарты и рекомендации по организации корпоративной системы управления рисками

Политика управления рисками и рекомендаци по ее разработке

Организация процесса анализа уязвимостей

Основные фазы процесса анализа уязвимостей и рекомендации по их проведению

Программные средства автоматизации управления рисками и анализа уязвимостей

Лабораторная работа:

Поиск уязвимостей с помощью Nessus;

Поиск уязвимостей с помощью GFI LanGuard;

Аудит безопасности сети с помощью Nsauditor;

Поиск уязвимостей с помощью OpenVAS;

Поиск уязвимостей с помощью OSSIM.

.

Организация процесса управления рисками информационной безопасности

Основные фазы процесса управления рисками

Стандарты и рекомендации по организации корпоративной системы управления рисками

Политика управления рисками и рекомендаци по ее разработке

Организация процесса анализа уязвимостей

Основные фазы процесса анализа уязвимостей и рекомендации по их проведению

Программные средства автоматизации управления рисками и анализа уязвимостей

Лабораторная работа:

Поиск уязвимостей с помощью Nessus;

Поиск уязвимостей с помощью GFI LanGuard;

Аудит безопасности сети с помощью Nsauditor;

Поиск уязвимостей с помощью OpenVAS;

Поиск уязвимостей с помощью OSSIM.

.

Слайд 22Курс EC-Council

Модуль 13: Резервное копирование и восстановление данных

Темы

Выбор стратегии резервного копирования

данных

Основные классы аппаратных решений для обеспечения доступности данных

Критерии выбора технических и программных средств обеспечения доступности данных

Разработка политик и процедур резервного копирования

Программные средства восстановления данных и рекомендации по их применению

Лабораторная работа:

Резервное копирование данных с помощью AOMEI Backupper;

Восстановление данных с помощью EasyUS Data Recovery Wizard и Quick Recovery Tool;

Модуль 14: Управление инцидентами информационной безопасности

Темы

Организация процесса управления инцидентами информационной безопасности

Основные этапы процесса обработки инцидента ниформационной безопасности

Роли и задачи участников процесса обработки инцидента ниформационной безопасности

Последовательность действий при обработке инцидента ниформационной безопасности

Разработка и реализация политик и процедур управления инцидентами информационной безопасности

Лабораторная работа:

Работа с заявками на обработку инцидентов информационной безопасности в OSSIM.

Основные классы аппаратных решений для обеспечения доступности данных

Критерии выбора технических и программных средств обеспечения доступности данных

Разработка политик и процедур резервного копирования

Программные средства восстановления данных и рекомендации по их применению

Лабораторная работа:

Резервное копирование данных с помощью AOMEI Backupper;

Восстановление данных с помощью EasyUS Data Recovery Wizard и Quick Recovery Tool;

Модуль 14: Управление инцидентами информационной безопасности

Темы

Организация процесса управления инцидентами информационной безопасности

Основные этапы процесса обработки инцидента ниформационной безопасности

Роли и задачи участников процесса обработки инцидента ниформационной безопасности

Последовательность действий при обработке инцидента ниформационной безопасности

Разработка и реализация политик и процедур управления инцидентами информационной безопасности

Лабораторная работа:

Работа с заявками на обработку инцидентов информационной безопасности в OSSIM.