- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Аутентификационный центр -решение для интернет-банкинга презентация

Содержание

- 1. Аутентификационный центр -решение для интернет-банкинга

- 2. Содержание Типовые угрозы в реальной среде Механизмы

- 3. Типовые угрозы в реальной среде Работа в

- 4. Фишинг Попытка мошенническим путем получить важную информацию,

- 5. Примеры выуживания паролей

- 6. Шпионское ПО Попытка незаконным путем получить доступ

- 7. Механизмы защиты Строгая Аутентификация пользователей Действительно

- 8. Множество механизмов аутентификации Простой пароль

- 9. Механизмы аутентификации Risk Цифровой

- 10. Аутентификационный центр Универсальное решение строгой многофакторной аутентификации!

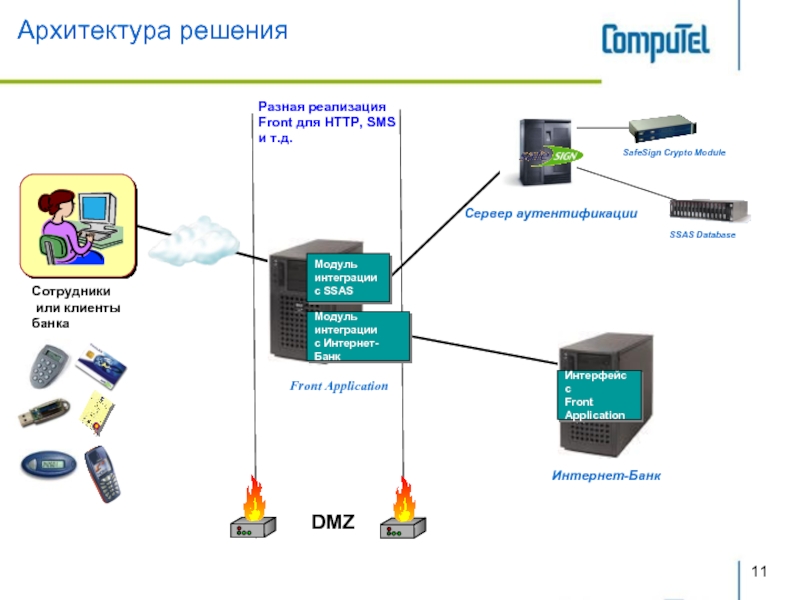

- 11. DMZ Сотрудники или клиенты

- 12. Сотрудники или клиенты банка Сервер

- 13. Сотрудники или клиенты банка Сервер

- 14. Сотрудники или клиенты банка Сервер

- 15. Сотрудники или клиенты банка Сервер

- 16. ENTER PIN * * * * DATA

- 17. ? 9876 5432 1234 5000 2942 8613

- 18. Аппаратная защищенность Все криптографические

- 19. Отказоустойчивая кластеризация и балансировка нагрузки Нет единой

- 20. Свойства решения Представленное решение является универсальной единой

- 21. Спасибо за внимание! Вопросы??

Слайд 2Содержание

Типовые угрозы в реальной среде

Механизмы защиты

Способы аутентификации

Аутентификационный центр

Архитектура решения

Пример EMV-аутентификации

Подпись транзакции

Свойства

Вопросы

Слайд 3Типовые угрозы в реальной среде

Работа в открытой среде Интернет

Компьютер клиента не

Вся передаваемая информация не тайна

Вся передаваемая информация может быть изменена по пути

Выманивание информации с использованием методов социальной инженерии

Фишинг

Подставные сайты

Специально разработанные вирусы – трояны

Угрозы для серверной части

Инсайд, коммерческий подкуп, шантаж …

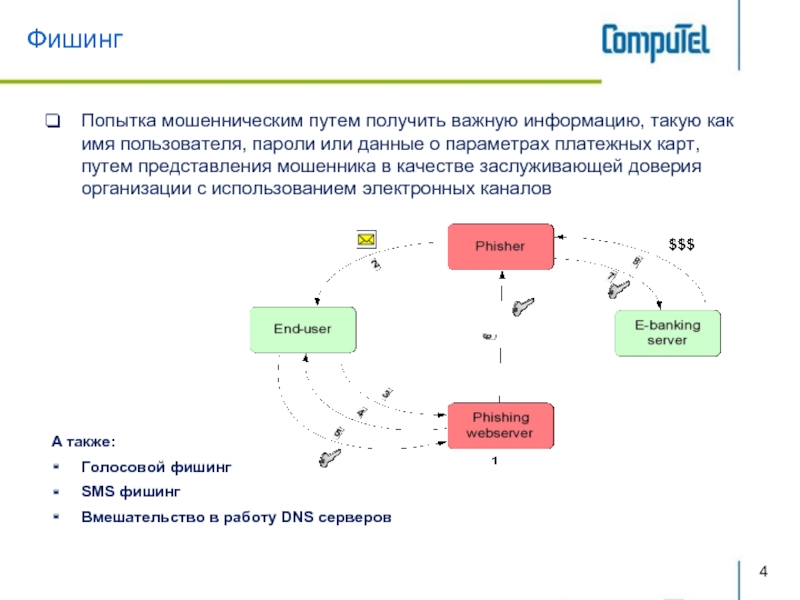

Слайд 4Фишинг

Попытка мошенническим путем получить важную информацию, такую как имя пользователя, пароли

А также:

Голосовой фишинг

SMS фишинг

Вмешательство в работу DNS серверов

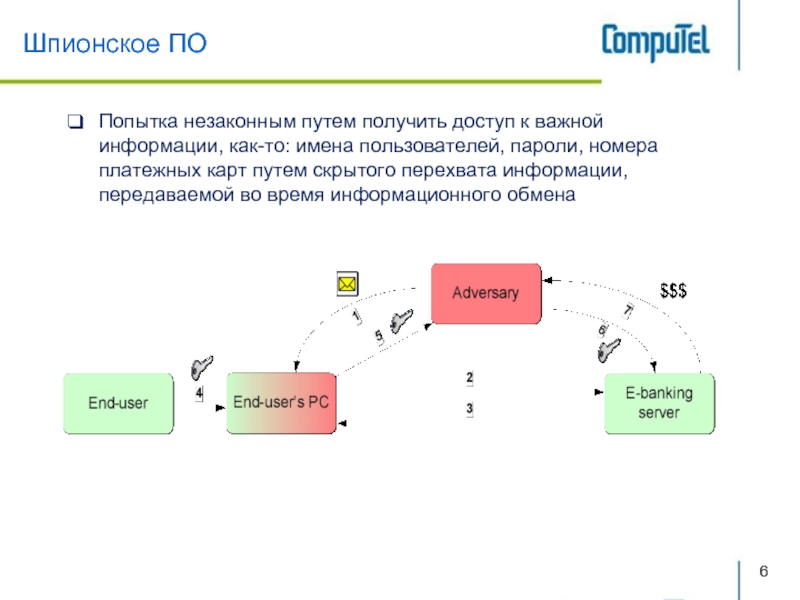

Слайд 6Шпионское ПО

Попытка незаконным путем получить доступ к важной информации, как-то: имена

Слайд 7

Механизмы защиты

Строгая Аутентификация пользователей

Действительно ли перед нами тот кто мы думаем?

Проверка

Соответствует ли пришедшая транзакция запрошенной клиентом?

Аудит операций

Кто, когда, какую выполнял операцию и по какому праву?

Слайд 8

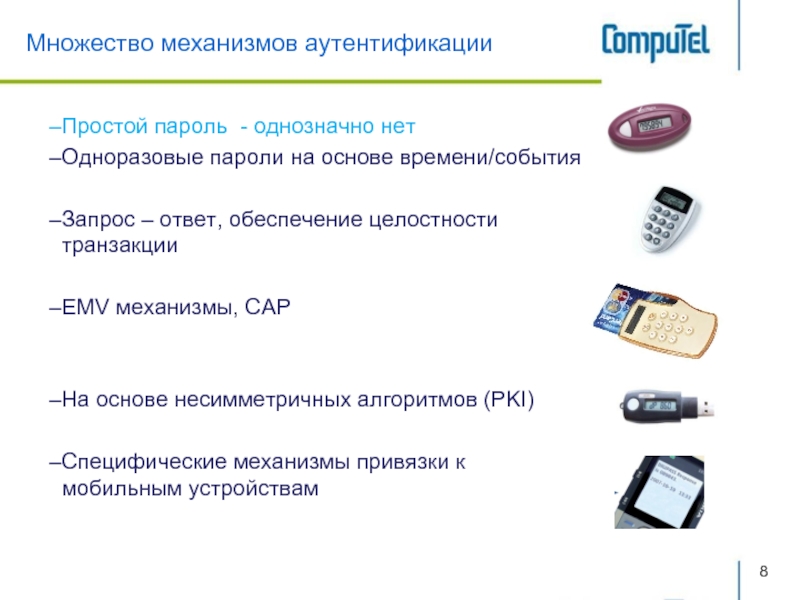

Множество механизмов аутентификации

Простой пароль - однозначно нет

Одноразовые пароли на основе

Запрос – ответ, обеспечение целостности транзакции

EMV механизмы, CAP

На основе несимметричных алгоритмов (PKI)

Специфические механизмы привязки к мобильным устройствам

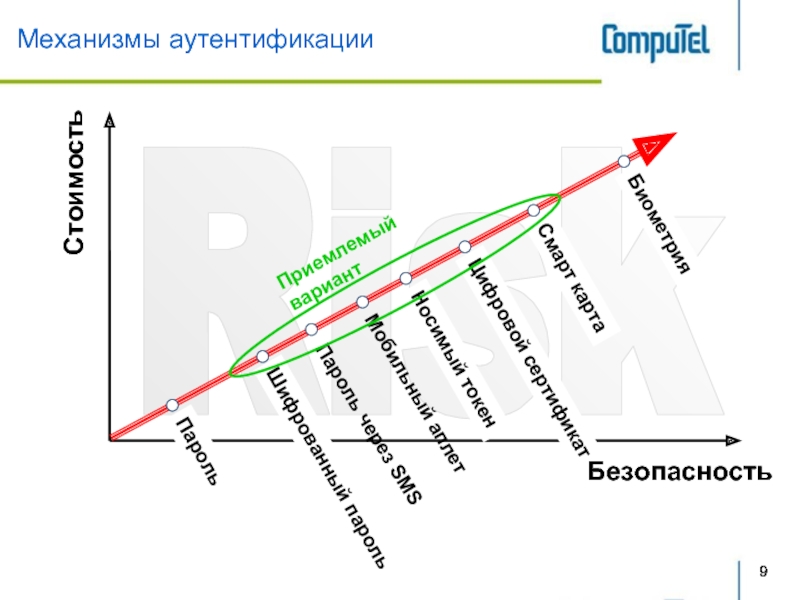

Слайд 9Механизмы аутентификации

Risk

Цифровой сертификат

Смарт карта

Биометрия

Безопасность

Стоимость

Пароль через SMS

Мобильный аплет

Шифрованный пароль

Носимый токен

Шифрованный пароль

Слайд 10Аутентификационный центр

Универсальное решение строгой многофакторной аутентификации!

Решение обеспечивает выполнение трех

Реализацию разнообразных механизмов строгой многофакторной аутентификации;

Контроль целостности транзакций;

Ведение аудит-журналов для юридического подтверждения операций.

“Best use of

B2B e-Commerce”

“Online Security solution of the year”

Слайд 11

DMZ

Сотрудники

или клиенты

банка

Разная реализация Front для HTTP, SMS и т.д.

Сервер аутентификации

Архитектура

Интерфейс с

Front

Application

Интернет-Банк

SafeSign Crypto Module

SSAS Database

Слайд 12

Сотрудники

или клиенты

банка

Сервер аутентификации

EMV-аутентификация (режим «Запрос-Ответ»)

Интерфейс с

Front

Application

Интернет-Банк

SafeSign Crypto Module

SSAS Database

Пользователь

Сервер генерирует Запрос и сохраняет его в качестве сессионной информации

Сервер отправляет Запрос приложению

Слайд 13

Сотрудники

или клиенты

банка

Сервер аутентификации

EMV-аутентификация (режим «Запрос-Ответ»)

Интерфейс с

Front

Application

Интернет-Банк

SafeSign Crypto Module

SSAS Database

Пользователь

Вводит Логин и ответ на web-странице и отправляет на сервер

ENTER PIN

* * * *

CHALLENGE

2948 2039

RESPONSE

1736 5564

Слайд 14

Сотрудники

или клиенты

банка

Сервер аутентификации

EMV-аутентификация (режим «Запрос-Ответ»)

Интерфейс с

Front

Application

Интернет-Банк

SafeSign Crypto Module

SSAS Database

Логин,

SSAS проверяет параметры верификации для данного логина в базе данных

Если находит, то Запрос отправляется на SSCM

SSCM отвечает положительно или отрицательно на запрос аутентификации

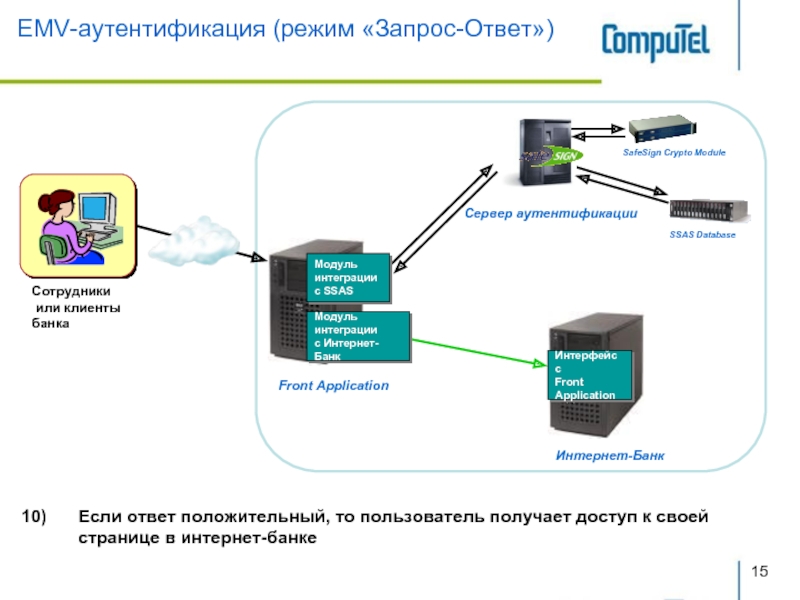

Слайд 15

Сотрудники

или клиенты

банка

Сервер аутентификации

EMV-аутентификация (режим «Запрос-Ответ»)

Интерфейс с

Front

Application

Интернет-Банк

SafeSign Crypto Module

SSAS Database

Если

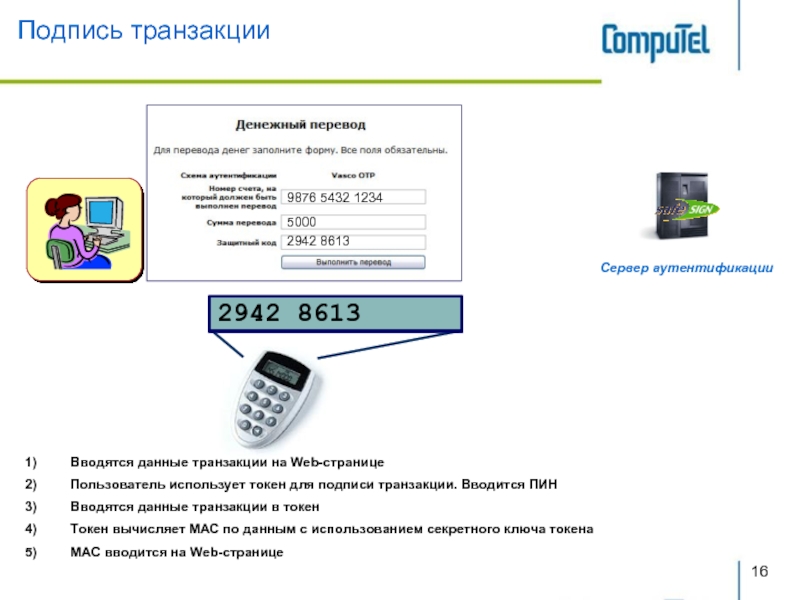

Слайд 16ENTER PIN

* * * *

DATA

1234 5000

MAC

2942 8613

9876 5432 1234

5000

2942 8613

Подпись

Вводятся данные транзакции на Web-странице

Пользователь использует токен для подписи транзакции. Вводится ПИН

Вводятся данные транзакции в токен

Токен вычисляет MAC по данным с использованием секретного ключа токена

MAC вводится на Web-странице

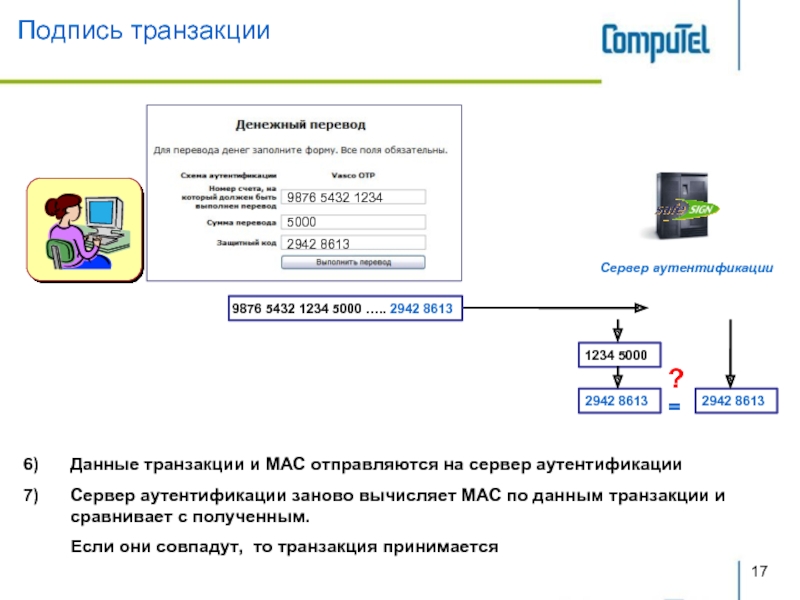

Слайд 17?

9876 5432 1234

5000

2942 8613

Подпись транзакции

Данные транзакции и MAC отправляются на сервер

Сервер аутентификации заново вычисляет MAC по данным транзакции и сравнивает с полученным.

Если они совпадут, то транзакция принимается

9876 5432 1234 5000 ….. 2942 8613

1234 5000

2942 8613

2942 8613

=

Слайд 18Аппаратная защищенность

Все криптографические преобразования и операции выполняются внутри

Безопасное хранение ключей и сертификатов;

Защита аудит логов;

Состоит из 2х модулей для отказоустойчивой кластеризации и балансировки нагрузки;

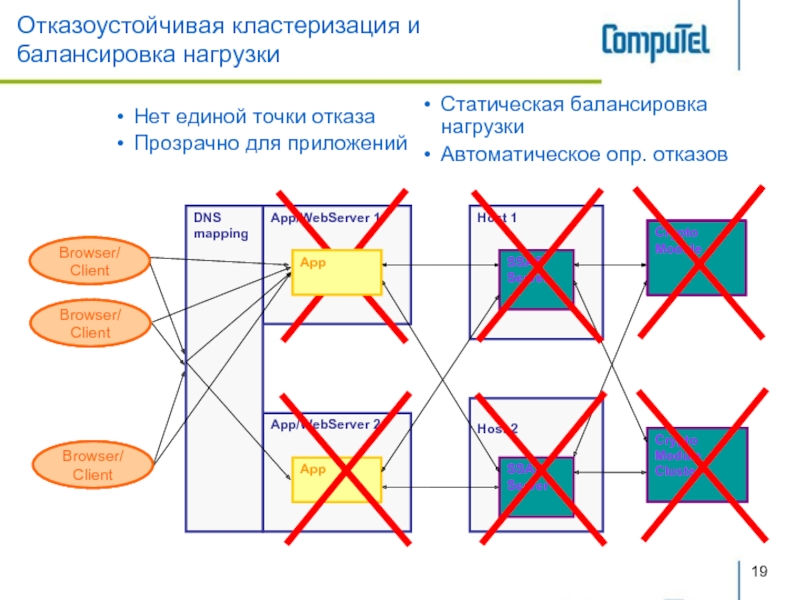

Слайд 19Отказоустойчивая кластеризация и балансировка нагрузки

Нет единой точки отказа

Прозрачно для приложений

Статическая балансировка

Автоматическое опр. отказов

App/WebServer 1

App/WebServer 2

DNS mapping

App

App

Host 1

Host 2

Crypto Module Cluster

Crypto Module Cluster

SSAS Server

SSAS Server

Browser/Client

Browser/Client

Browser/Client

Crypto Module

App

Browser/Client

Browser/Client

Browser/Client

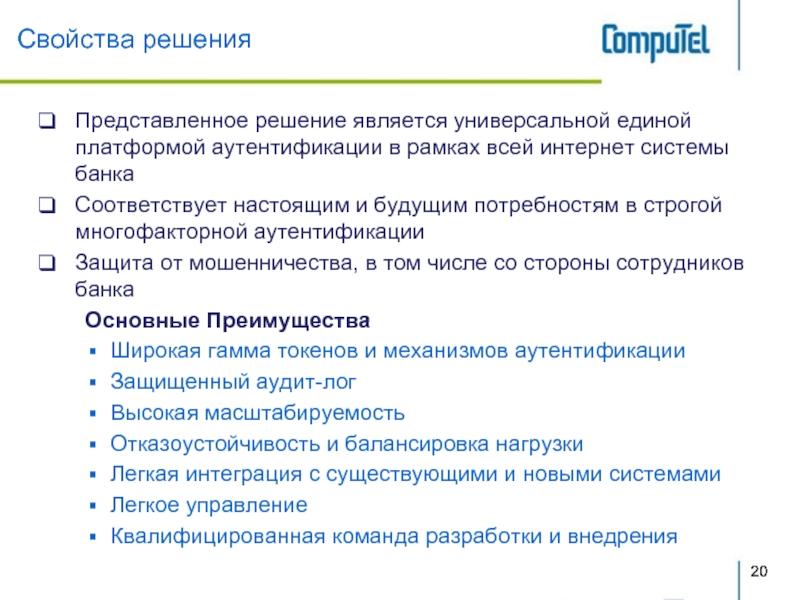

Слайд 20Свойства решения

Представленное решение является универсальной единой платформой аутентификации в рамках всей

Соответствует настоящим и будущим потребностям в строгой многофакторной аутентификации

Защита от мошенничества, в том числе со стороны сотрудников банка

Основные Преимущества

Широкая гамма токенов и механизмов аутентификации

Защищенный аудит-лог

Высокая масштабируемость

Отказоустойчивость и балансировка нагрузки

Легкая интеграция с существующими и новыми системами

Легкое управление

Квалифицированная команда разработки и внедрения