- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Cisco Solution Technology Integrator Сценарии защиты беспроводных сетей на основе продуктов CSP VPN TM СТАНДАРТ СЕТЕВОЙ БЕЗОПАСНОСТИ ДЛЯ РОССИЙСКОГО БИЗНЕСА. презентация

Содержание

- 2. Область применения Сценарии защиты беспроводных сетей

- 3. Защита мобильных сред Стремительное развитие мобильных

- 4. Двухэшелонный дизайн Сценарии в настоящем руководстве рассмотрены

- 5. Общие вопросы Сценарии защиты беспроводных сетей

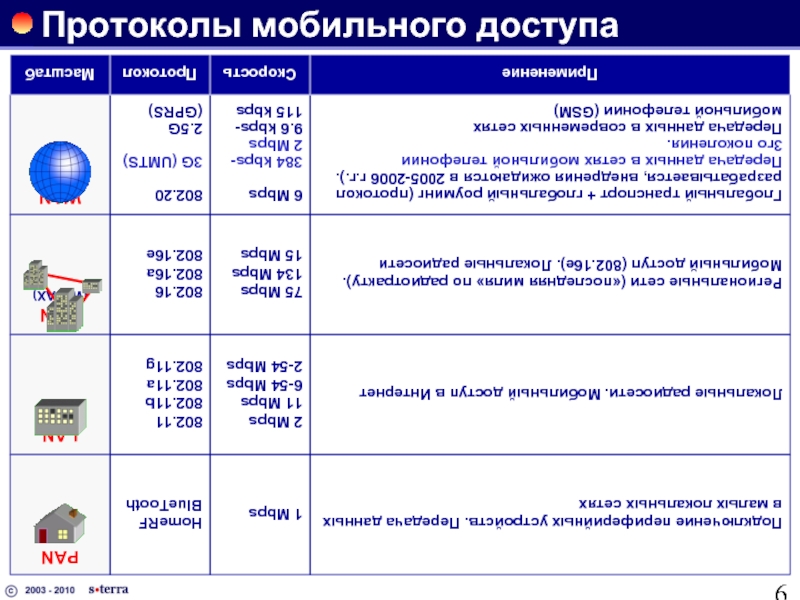

- 6. Протоколы мобильного доступа

- 7. Особенности мобильных сред Мобильные среды удобны, обеспечивают

- 8. Уязвимости Сценарии защиты беспроводных сетей на

- 9. Уязвимость мобильных сред «Беспроводные сети очень легко

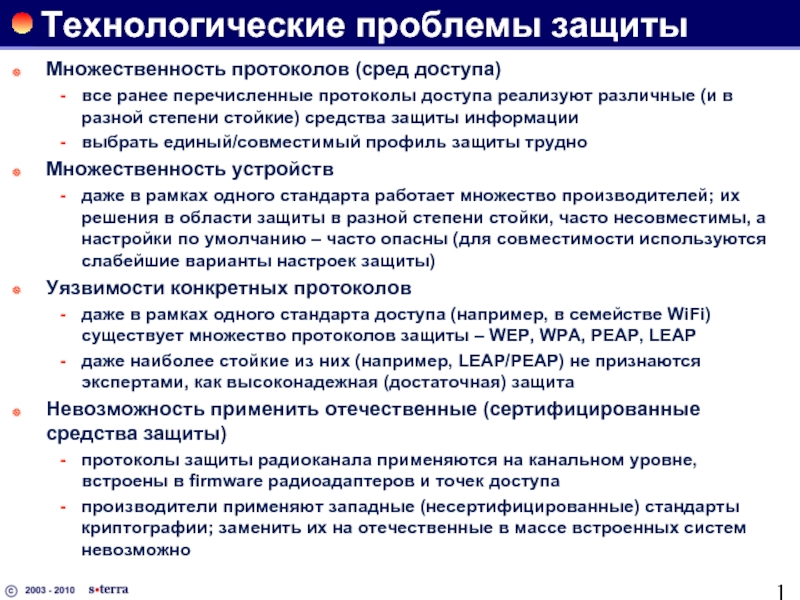

- 10. Технологические проблемы защиты Множественность протоколов (сред доступа)

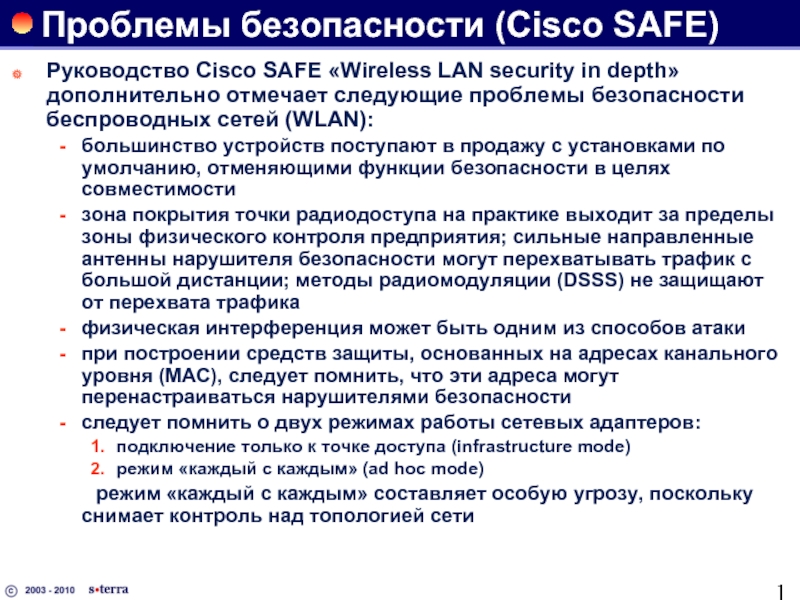

- 11. Проблемы безопасности (Cisco SAFE) Руководство Cisco SAFE

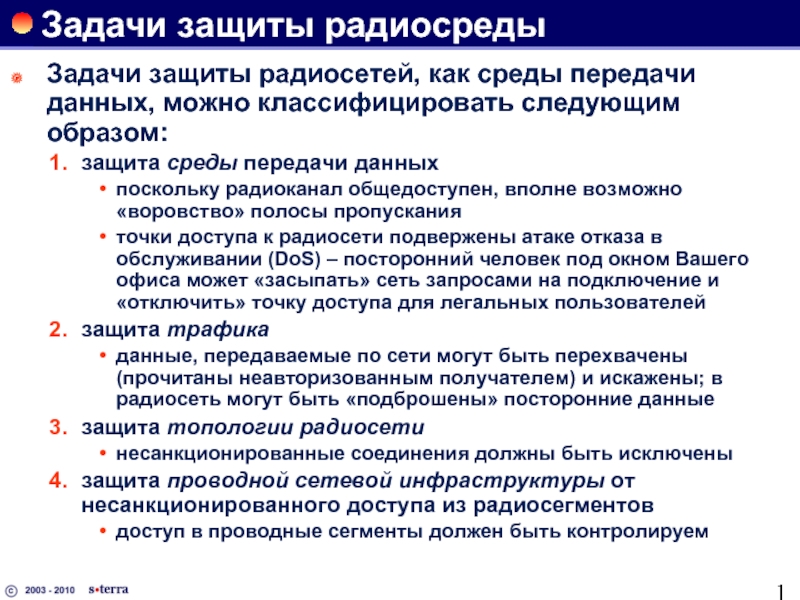

- 12. Задачи защиты радиосреды Задачи защиты радиосетей, как

- 13. Существует ли решение? Проблемы и задачи защиты

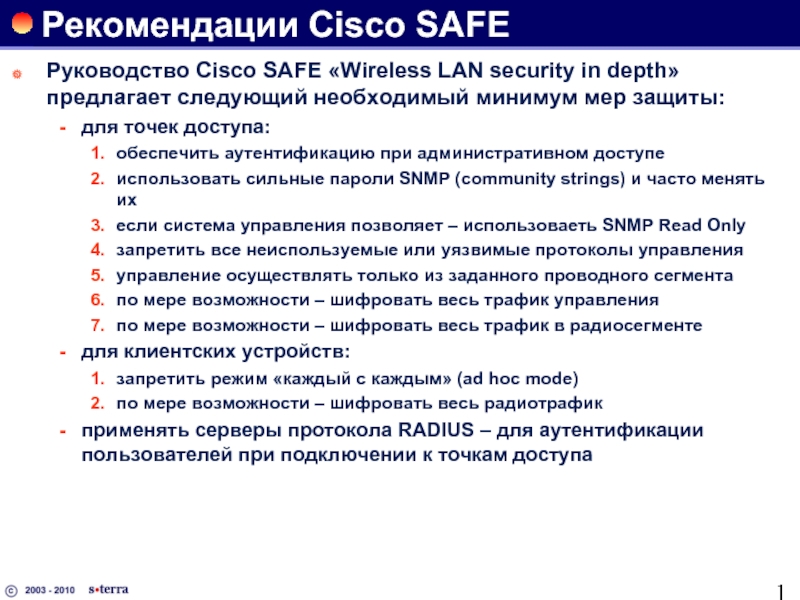

- 14. Рекомендации Cisco SAFE Руководство Cisco SAFE «Wireless

- 15. Защита радиосетей по Cisco SAFE Руководство «Wireless

- 16. Защита среды передачи данных Защита среды передачи

- 17. Защита трафика Основным средством защиты трафика в

- 18. Защита топологии радиосети Построение IPsec VPN обеспечивает

- 19. Защита проводной инфраструктуры Применение в радиосегменте выделенного

- 20. Дизайн VPN Сценарии защиты беспроводных сетей

- 21. Доступ по GPRS и доступ с хот-спотов

- 22. Доступ из корпоративной WLAN На рисунке

- 23. Политика безопасности Шлюзы «FW-I» и «I»:

- 24. Инфраструктура Сценарии защиты беспроводных сетей на

- 25. Инфраструктура управления CiscoWorks WLSE рекомендуется использовать во

- 26. Полный контроль над радиоэфиром Следует подчеркнуть две

- 27. Справка. Cisco Aironet Точки доступа Cisco Aironet

- 28. Вопросы? Обращайтесь к нам! КОНТАКТЫ

Слайд 2Область применения

Сценарии защиты беспроводных сетей на основе продуктов CSP VPNTM

Область применения

Общие

Уязвимости

Дизайн VPN

Инфраструктура

Слайд 3Защита мобильных сред

Стремительное развитие мобильных сред доступа – протоколов 802.11a,b,g

применение VPN третьего уровня – это стойкое и единственное универсальное решение проблемы

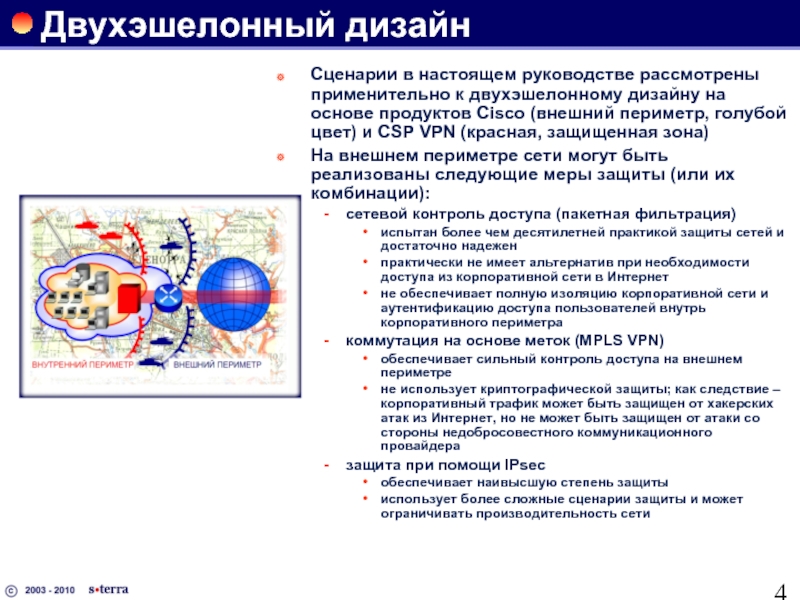

Слайд 4Двухэшелонный дизайн

Сценарии в настоящем руководстве рассмотрены применительно к двухэшелонному дизайну на

На внешнем периметре сети могут быть реализованы следующие меры защиты (или их комбинации):

сетевой контроль доступа (пакетная фильтрация)

испытан более чем десятилетней практикой защиты сетей и достаточно надежен

практически не имеет альтернатив при необходимости доступа из корпоративной сети в Интернет

не обеспечивает полную изоляцию корпоративной сети и аутентификацию доступа пользователей внутрь корпоративного периметра

коммутация на основе меток (MPLS VPN)

обеспечивает сильный контроль доступа на внешнем периметре

не использует криптографической защиты; как следствие – корпоративный трафик может быть защищен от хакерских атак из Интернет, но не может быть защищен от атаки со стороны недобросовестного коммуникационного провайдера

защита при помощи IPsec

обеспечивает наивысшую степень защиты

использует более сложные сценарии защиты и может ограничивать производительность сети

Слайд 5Общие вопросы

Сценарии защиты беспроводных сетей на основе продуктов CSP VPNTM

Область применения

Общие

Уязвимости

Дизайн VPN

Инфраструктура

Слайд 7Особенности мобильных сред

Мобильные среды удобны, обеспечивают соединение в различных местах расположения

Мобильные среды меняют понятие «сеть»:

у персонального компьютера могут появляться и исчезать динамически новые сетевые интерфейсы и соединения

исчезает традиционное понятие «топология»; там где в проводной сети она проста и очевидна (например, подключение компьютеров к коммутатору по схеме «звезда») – могут появляться неуправляемые и неучтенные линии связи (например, полносвязный граф соединений вместо «звезды»)

Мобильные протоколы используют общедоступный эфир, как среду передачи данных, где перехват информации и информационные атаки крайне трудно контролировать

возникает общая для всех мобильных сред задача защиты данных

эта задача должна решаться в условиях динамической и неопределенной топологии радиосети

Слайд 8Уязвимости

Сценарии защиты беспроводных сетей на основе продуктов CSP VPNTM

Область применения

Общие вопросы

Уязвимости

Дизайн

Инфраструктура

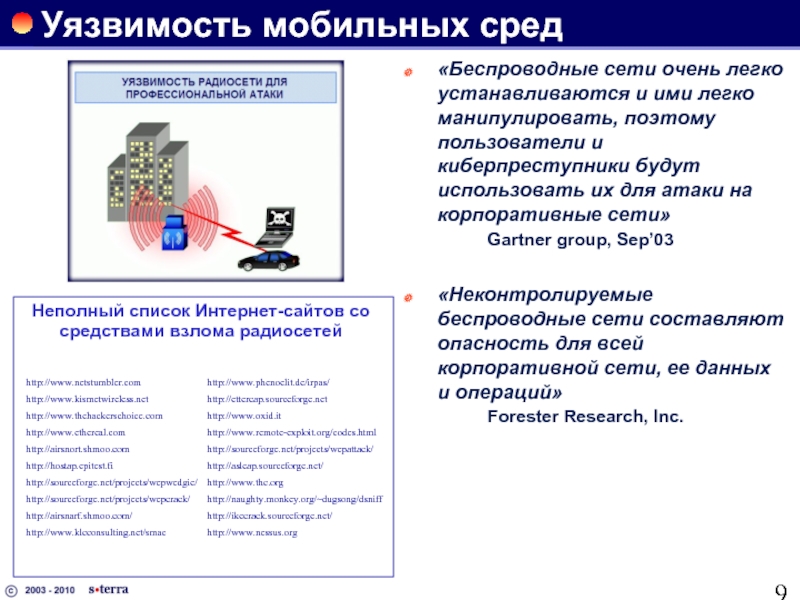

Слайд 9Уязвимость мобильных сред

«Беспроводные сети очень легко устанавливаются и ими легко манипулировать,

«Неконтролируемые беспроводные сети составляют опасность для всей корпоративной сети, ее данных и операций» Forester Research, Inc.

Неполный список Интернет-сайтов со средствами взлома радиосетей

http://www.phenoelit.de/irpas/

http://ettercap.sourceforge.net

http://www.oxid.it

http://www.remote-exploit.org/codes.html

http://sourceforge.net/projects/wepattack/

http://asleap.sourceforge.net/

http://www.thc.org

http://naughty.monkey.org/~dugsong/dsniff

http://ikecrack.sourceforge.net/

http://www.nessus.org

http://www.netstumbler.com

http://www.kismetwireless.net

http://www.thehackerschoice.com

http://www.ethereal.com

http://airsnort.shmoo.com

http://hostap.epitest.fi

http://sourceforge.net/projects/wepwedgie/

http://sourceforge.net/projects/wepcrack/

http://airsnarf.shmoo.com/

http://www.klcconsulting.net/smac

Слайд 10Технологические проблемы защиты

Множественность протоколов (сред доступа)

все ранее перечисленные протоколы доступа реализуют

выбрать единый/совместимый профиль защиты трудно

Множественность устройств

даже в рамках одного стандарта работает множество производителей; их решения в области защиты в разной степени стойки, часто несовместимы, а настройки по умолчанию – часто опасны (для совместимости используются слабейшие варианты настроек защиты)

Уязвимости конкретных протоколов

даже в рамках одного стандарта доступа (например, в семействе WiFi) существует множество протоколов защиты – WEP, WPA, PEAP, LEAP

даже наиболее стойкие из них (например, LEAP/PEAP) не признаются экспертами, как высоконадежная (достаточная) защита

Невозможность применить отечественные (сертифицированные средства защиты)

протоколы защиты радиоканала применяются на канальном уровне, встроены в firmware радиоадаптеров и точек доступа

производители применяют западные (несертифицированные) стандарты криптографии; заменить их на отечественные в массе встроенных систем невозможно

Слайд 11Проблемы безопасности (Cisco SAFE)

Руководство Cisco SAFE «Wireless LAN security in depth»

большинство устройств поступают в продажу с установками по умолчанию, отменяющими функции безопасности в целях совместимости

зона покрытия точки радиодоступа на практике выходит за пределы зоны физического контроля предприятия; сильные направленные антенны нарушителя безопасности могут перехватывать трафик с большой дистанции; методы радиомодуляции (DSSS) не защищают от перехвата трафика

физическая интерференция может быть одним из способов атаки

при построении средств защиты, основанных на адресах канального уровня (MAC), следует помнить, что эти адреса могут перенастраиваться нарушителями безопасности

следует помнить о двух режимах работы сетевых адаптеров:

подключение только к точке доступа (infrastructure mode)

режим «каждый с каждым» (ad hoc mode)

режим «каждый с каждым» составляет особую угрозу, поскольку снимает контроль над топологией сети

Слайд 12Задачи защиты радиосреды

Задачи защиты радиосетей, как среды передачи данных, можно классифицировать

защита среды передачи данных

поскольку радиоканал общедоступен, вполне возможно «воровство» полосы пропускания

точки доступа к радиосети подвержены атаке отказа в обслуживании (DoS) – посторонний человек под окном Вашего офиса может «засыпать» сеть запросами на подключение и «отключить» точку доступа для легальных пользователей

защита трафика

данные, передаваемые по сети могут быть перехвачены (прочитаны неавторизованным получателем) и искажены; в радиосеть могут быть «подброшены» посторонние данные

защита топологии радиосети

несанкционированные соединения должны быть исключены

защита проводной сетевой инфраструктуры от несанкционированного доступа из радиосегментов

доступ в проводные сегменты должен быть контролируем

Слайд 13Существует ли решение?

Проблемы и задачи защиты информации радиосети, перечисленные в предыдущих

Решение заключается в том, чтобы применять, наряду со средствами защиты канального уровня, средства защиты сетевого уровня (IPsec VPN)

средства защиты канального уровня при этом не должны исключаться, их роль – защита среды доступа

Слайд 14Рекомендации Cisco SAFE

Руководство Cisco SAFE «Wireless LAN security in depth» предлагает

для точек доступа:

обеспечить аутентификацию при административном доступе

использовать сильные пароли SNMP (community strings) и часто менять их

если система управления позволяет – использоваеть SNMP Read Only

запретить все неиспользуемые или уязвимые протоколы управления

управление осуществлять только из заданного проводного сегмента

по мере возможности – шифровать весь трафик управления

по мере возможности – шифровать весь трафик в радиосегменте

для клиентских устройств:

запретить режим «каждый с каждым» (ad hoc mode)

по мере возможности – шифровать весь радиотрафик

применять серверы протокола RADIUS – для аутентификации пользователей при подключении к точкам доступа

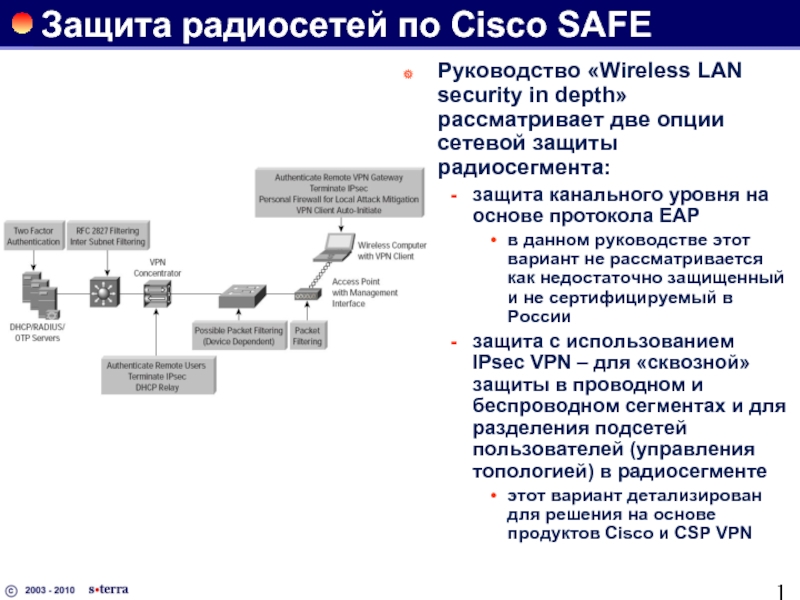

Слайд 15Защита радиосетей по Cisco SAFE

Руководство «Wireless LAN security in depth» рассматривает

защита канального уровня на основе протокола EAP

в данном руководстве этот вариант не рассматривается как недостаточно защищенный и не сертифицируемый в России

защита с использованием IPsec VPN – для «сквозной» защиты в проводном и беспроводном сегментах и для разделения подсетей пользователей (управления топологией) в радиосегменте

этот вариант детализирован для решения на основе продуктов Cisco и CSP VPN

Слайд 16Защита среды передачи данных

Защита среды передачи данных от несанкционированного подключения в

применением аутентификации доступа

используется статический или динамический пароль и обращение к RADIUS-серверу

этим обеспечивается контроль доступа к среде

применением протоколов WPA, PEAP, LEAP для шифрования трафика на радиотракте

этим исключается перехват уже установленных соединений и прямое взаимодействие хостов в режиме «каждый с каждым» (ad hoc mode)

стойкость этих протоколов менее значима в силу применения IPsec

Слайд 17Защита трафика

Основным средством защиты трафика в беспроводной сети является IPsec

этим обеспечивается

нарушение конфиденциальности при перехвате

нарушение целостности данных

нарушение целостности потока данных, «подмешивание» неавторизованного трафика, атака повторной передачи пакетов (replay attack)

применяются сертифицированные средства защиты информации, российские криптостандарты

обеспечивается не только аутентификация устройств (что делается на канальном уровне), но и аутентификация пользователей

обеспечивается сквозная защита данных в проводном и беспроводном сегментах

Слайд 18Защита топологии радиосети

Построение IPsec VPN обеспечивает эффективное управление топологией радиосети:

политики VPN-клиентов

«каждый с каждым» не сможет работать даже в режиме радиоадаптера ad hoc

пользователи А и Б на рисунке не смогут работать друг с другом, если того не допускают политики их VPN-клиентов

доступ в проводном сегменте будет производиться только к строго определенным партнерам по взаимодействию

на рисунке приведен пример, когда два разных пользователя (например, специалисты различных подразделений), которые находятся в одном радиосегменте (например, на совещании у руководителя) получают доступ только в «свои» подсети

при этом их трафик защищен как в беспроводном, так и в проводном сегментах

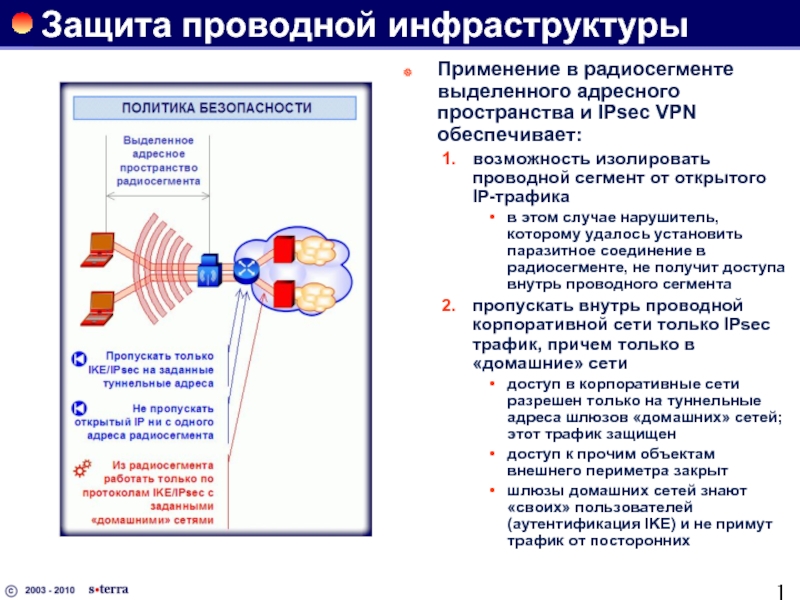

Слайд 19Защита проводной инфраструктуры

Применение в радиосегменте выделенного адресного пространства и IPsec VPN

возможность изолировать проводной сегмент от открытого IP-трафика

в этом случае нарушитель, которому удалось установить паразитное соединение в радиосегменте, не получит доступа внутрь проводного сегмента

пропускать внутрь проводной корпоративной сети только IPsec трафик, причем только в «домашние» сети

доступ в корпоративные сети разрешен только на туннельные адреса шлюзов «домашних» сетей; этот трафик защищен

доступ к прочим объектам внешнего периметра закрыт

шлюзы домашних сетей знают «своих» пользователей (аутентификация IKE) и не примут трафик от посторонних

Слайд 20Дизайн VPN

Сценарии защиты беспроводных сетей на основе продуктов CSP VPNTM

Область применения

Общие

Уязвимости

Дизайн VPN

Инфраструктура

Слайд 21Доступ по GPRS и доступ с хот-спотов

Радиодоступ по протоколу GPRS

Варианты топологий и политики безопасности для этих сценариев аналогичны описанным в руководстве «Сценарии защиты сетей удаленного доступа на основе продуктов CSP VPN»

Слайд 22Доступ из корпоративной WLAN

На рисунке приведен пример дизайна VPN в

Радиосегменты подключаются к проводной корпоративной сети через отдельный шлюз безопасности (шлюз «W»)

Между мобильными терминалами радиосегментов и шлюзом «W» устанавливаются IPsec-туннели

Шлюз «W» конфигурирует IP-адреса мобильных терминалов и маршрутизует трафик мобильных пользователей в радиосегменты WLAN

поскольку в WLAN поддерживается выделенное пространство незарегистрированных адресов, политика безопасности шлюзов «FW-I» и «I» не изменяется

для этого шлюз «W» работает, как ARP-прокси сервер

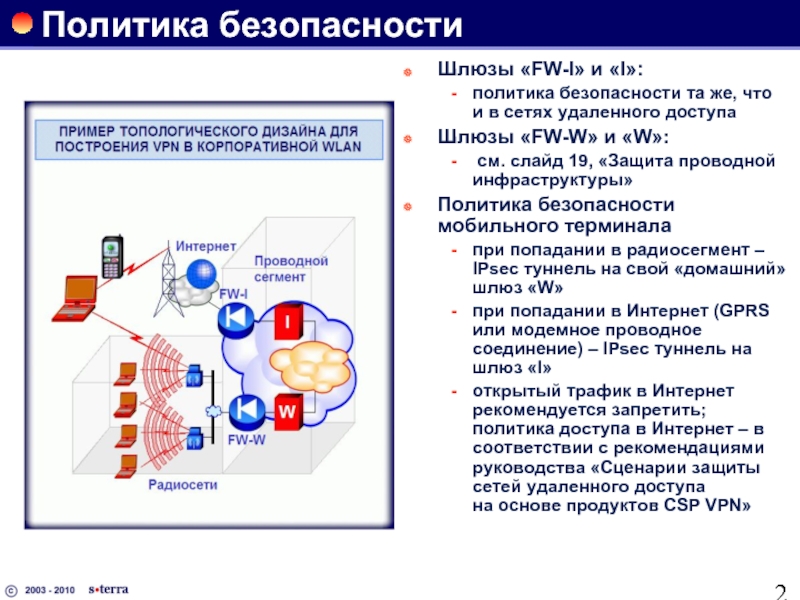

Слайд 23Политика безопасности

Шлюзы «FW-I» и «I»:

политика безопасности та же, что и

Шлюзы «FW-W» и «W»:

см. слайд 19, «Защита проводной инфраструктуры»

Политика безопасности мобильного терминала

при попадании в радиосегмент – IPsec туннель на свой «домашний» шлюз «W»

при попадании в Интернет (GPRS или модемное проводное соединение) – IPsec туннель на шлюз «I»

открытый трафик в Интернет рекомендуется запретить; политика доступа в Интернет – в соответствии с рекомендациями руководства «Сценарии защиты сетей удаленного доступа на основе продуктов CSP VPN»

Слайд 24Инфраструктура

Сценарии защиты беспроводных сетей на основе продуктов CSP VPNTM

Область применения

Общие вопросы

Уязвимости

Дизайн

Инфраструктура

Слайд 25Инфраструктура управления

CiscoWorks WLSE рекомендуется использовать во всякой радиосети с использованием точек

управление: централизованную настройку устройств на основе готовых шаблонов с поддержкой группировки устройств

мониторинг работы беспроводной сети: активный мониторинг сбоев и производительности мостов, точек доступа, обнаружение интерференции частот

мониторинг потенциальных уязвимостей радиосети: предупреждение об ошибках настройки, отсутствии аутентификации, выявление нелегальных точек доступа

Cisco Secure ACS – централизованное управление доступом, в том числе, пользователей в беспроводной сегмент сети

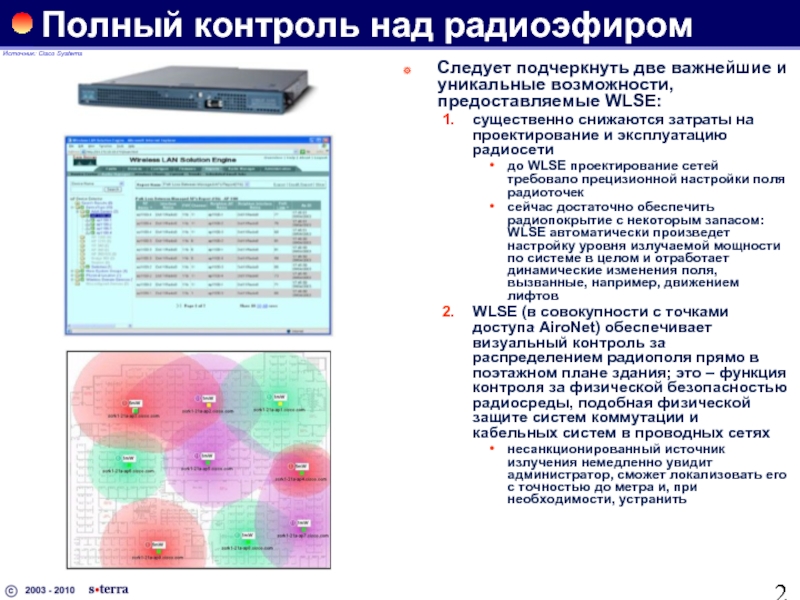

Слайд 26Полный контроль над радиоэфиром

Следует подчеркнуть две важнейшие и уникальные возможности, предоставляемые

существенно снижаются затраты на проектирование и эксплуатацию радиосети

до WLSE проектирование сетей требовало прецизионной настройки поля радиоточек

сейчас достаточно обеспечить радиопокрытие с некоторым запасом: WLSE автоматически произведет настройку уровня излучаемой мощности по системе в целом и отработает динамические изменения поля, вызванные, например, движением лифтов

WLSE (в совокупности с точками доступа AiroNet) обеспечивает визуальный контроль за распределением радиополя прямо в поэтажном плане здания; это – функция контроля за физической безопасностью радиосреды, подобная физической защите систем коммутации и кабельных систем в проводных сетях

несанкционированный источник излучения немедленно увидит администратор, сможет локализовать его с точностью до метра и, при необходимости, устранить

Источник: Cisco Systems

Слайд 27Справка. Cisco Aironet

Точки доступа Cisco Aironet являются естественным беспроводным решением в

Характеристики продуктов Cisco Aironet:

поддержка стандартов 801.11b (11 Mbps) и 801.11g (54 Mbps), совместимость с клиентскими устройствами обоих типов

простота внедрения, масштабируемость и управляемость, поддержка виртуальных локальных сетей, переключение между сетями без прерывания сессии (функциональность Mobile IP), качество услуг (QoS) и возможности модернизации

поддержка всех типов аутентификации 802.1X (наряду с аутентификацией на уровне L3, используемой в агентах безопасности CSP VPN)

интеграция с WLSE