30 января 2007 года

Д-р Рон Росс

Отдел компьютерной безопасности

Лаборатории информационных технологий

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Реализация Федерального закона США об управлении информационной безопасностью (FISMA) Стратегия, вызовы и дорожная карта презентация

Содержание

- 1. Реализация Федерального закона США об управлении информационной безопасностью (FISMA) Стратегия, вызовы и дорожная карта

- 2. Глобальная угроза Информационная безопасность является не только

- 3. Критически важная инфраструктура США Определение “...системы

- 4. Критически важная инфраструктура США Примеры Системы

- 5. Федеральный закон об управлении информационной безопасностью

- 6. Видение FISMA Мы строим прочную основу информационной

- 7. Желаемое конечное состояние Видимость безопасности среди партнеров по деятельности или миссии

- 8. Программа информационной безопасности Противники атакуют

- 9. Управление рисками на уровне организации Основные виды

- 10. Основные стандарты и руководства Стандарт FIPS 199

- 11. Структура управления рисками

- 12. Классификация безопасности Пример: Информационная система организации Отображение

- 13. Классификация безопасности Пример: Информационная система организации Минимальные

- 14. Минимальные требования по безопасности Требования FISMA

- 15. Минимальные меры обеспечения безопасности Разработать минимальные меры

- 16. Минимальные меры обеспечения безопасности Минимальные меры обеспечения

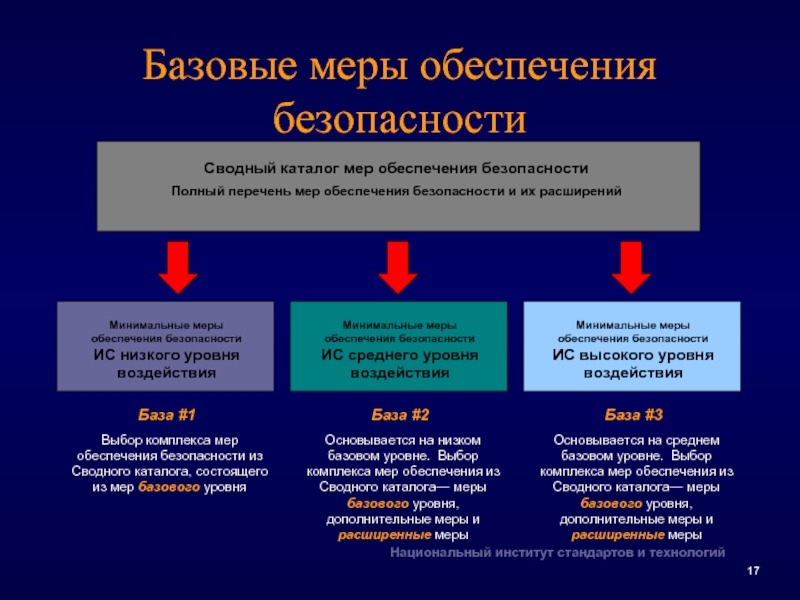

- 17. Базовые меры обеспечения безопасности

- 18. Кастомизация мер обеспечения безопасности Анализ требований, определение параметров и соответствующие меры

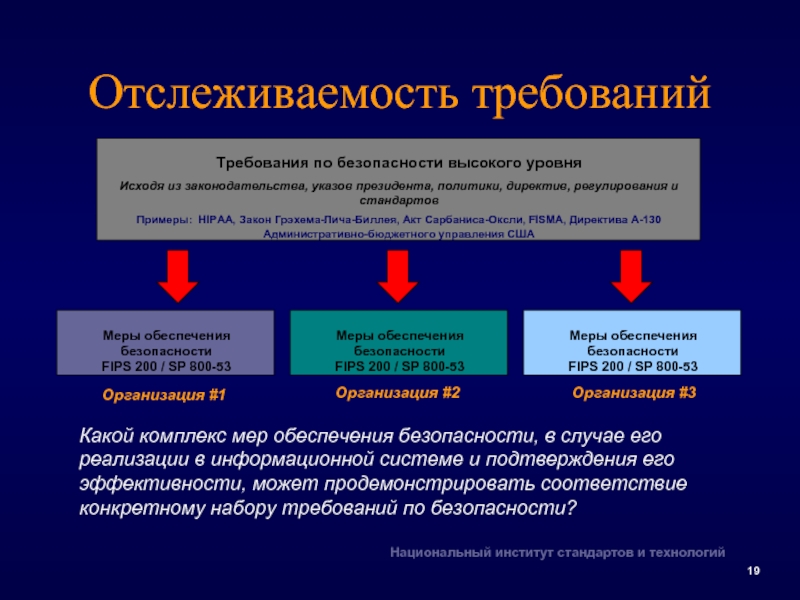

- 19. Отслеживаемость требований

- 20. Золотые правила Создание эффективной программы информационной

- 21. Золотые правила Создание эффективной программы информационной

- 22. Золотые правила Создание эффективной программы информационной

- 23. Контактная информация 100 Bureau Drive Mailstop

Слайд 1Реализация Федерального закона США об управлении информационной безопасностью (FISMA) Стратегия, вызовы

Слайд 2Глобальная угроза

Информационная безопасность является не только работой с документами… есть опасные

Слайд 3Критически важная инфраструктура США

Определение

“...системы и активы, как физические, так и

-- Закон о борьбе с терроризмом в США (№ 107-56)

Слайд 4Критически важная инфраструктура США

Примеры

Системы энергоснабжения (электроэнергия, ядерная энергия, нефтегазовая, плотины)

Транспорт

Системы здравоохранения / Аварийные службы

ИТ и телекоммуникации

Оборонная промышленность

Банковское дело и финансы

Почта и грузовые перевозки

Сельское хозяйство / Продовольствие / Вода

Химические препараты

Слайд 5Федеральный закон об управлении информационной безопасностью

Обзор

“Все федеральные ведомства должны

-- Федеральный закон об управлении информационной безопасностью, 2002 г.

Слайд 6Видение FISMA

Мы строим прочную основу информационной безопасности в крупнейшей информационной инфраструктуре

Мы институционализируем комплексные рамки по управлению рисками, способствующей разработке и реализации федеральными ведомствами гибких и экономически целесообразных программ по обеспечению информационной безопасности.

Мы создаем фундаментальный уровень «должного отношения к обеспечению безопасности» для федеральных ведомств и их подрядчиков на основании минимальных требований и мер обеспечения безопасности.

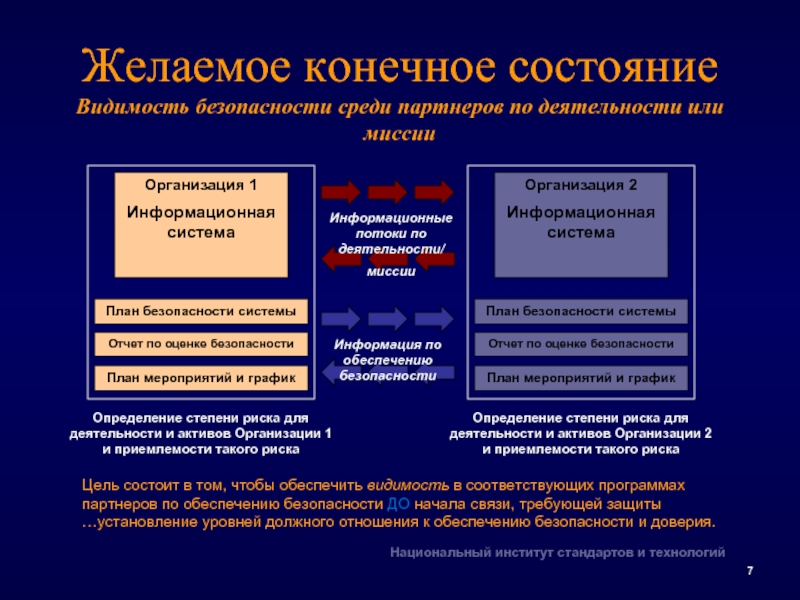

Слайд 7Желаемое конечное состояние

Видимость безопасности среди партнеров по деятельности или миссии

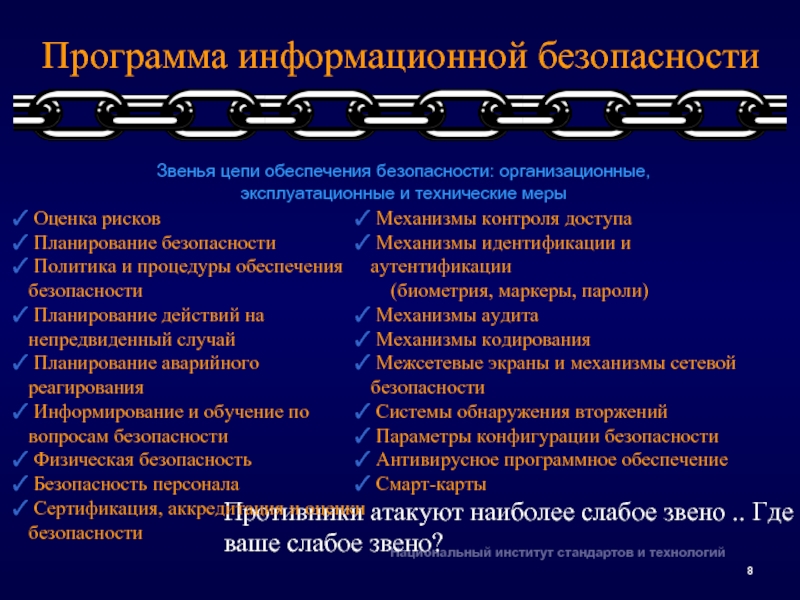

Слайд 8Программа информационной безопасности

Противники атакуют наиболее слабое звено .. Где ваше слабое

Оценка рисков

Планирование безопасности

Политика и процедуры обеспечения безопасности

Планирование действий на непредвиденный случай

Планирование аварийного реагирования

Информирование и обучение по вопросам безопасности

Физическая безопасность

Безопасность персонала

Сертификация, аккредитация и оценки безопасности

Механизмы контроля доступа

Механизмы идентификации и аутентификации

(биометрия, маркеры, пароли)

Механизмы аудита

Механизмы кодирования

Межсетевые экраны и механизмы сетевой безопасности

Системы обнаружения вторжений

Параметры конфигурации безопасности

Антивирусное программное обеспечение

Смарт-карты

Звенья цепи обеспечения безопасности: организационные, эксплуатационные и технические меры

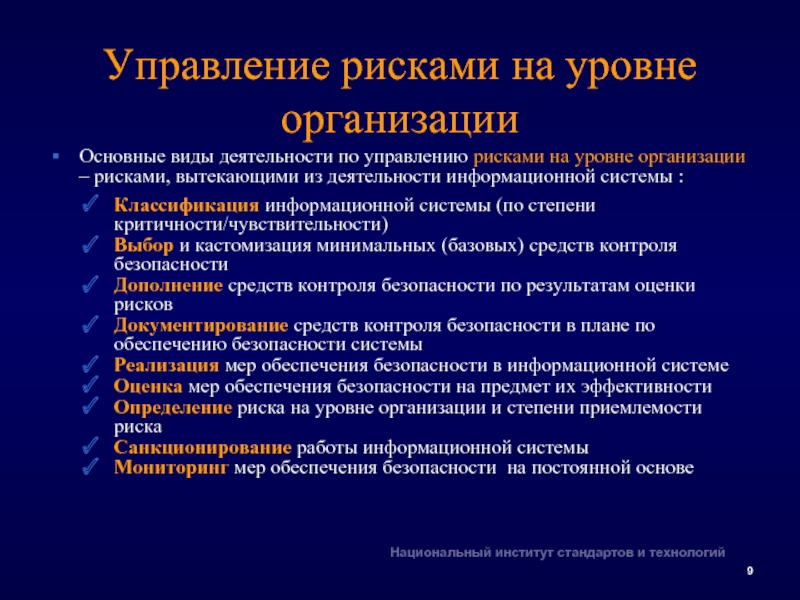

Слайд 9Управление рисками на уровне организации

Основные виды деятельности по управлению рисками на

Классификация информационной системы (по степени критичности/чувствительности)

Выбор и кастомизация минимальных (базовых) средств контроля безопасности

Дополнение средств контроля безопасности по результатам оценки рисков

Документирование средств контроля безопасности в плане по обеспечению безопасности системы

Реализация мер обеспечения безопасности в информационной системе

Оценка мер обеспечения безопасности на предмет их эффективности

Определение риска на уровне организации и степени приемлемости риска

Санкционирование работы информационной системы

Мониторинг мер обеспечения безопасности на постоянной основе

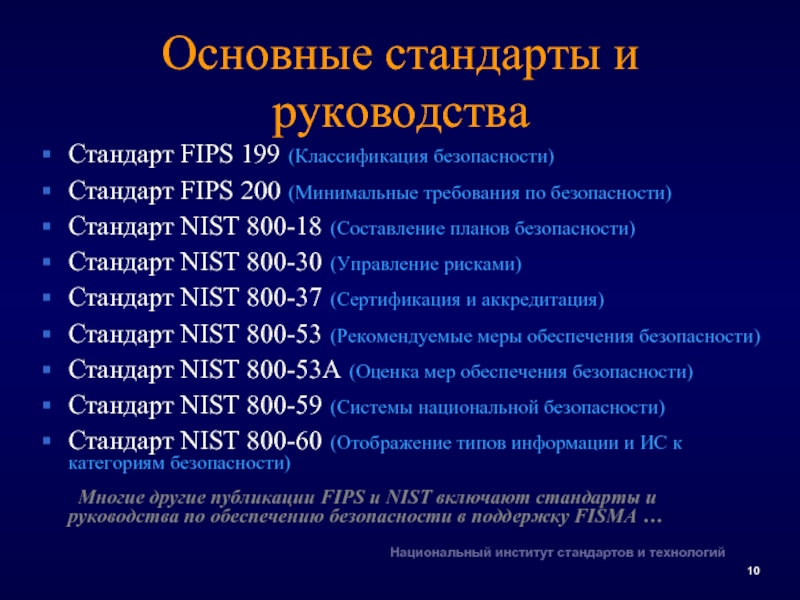

Слайд 10Основные стандарты и руководства

Стандарт FIPS 199 (Классификация безопасности)

Стандарт FIPS 200 (Минимальные

Стандарт NIST 800-18 (Составление планов безопасности)

Стандарт NIST 800-30 (Управление рисками)

Стандарт NIST 800-37 (Сертификация и аккредитация)

Стандарт NIST 800-53 (Рекомендуемые меры обеспечения безопасности)

Стандарт NIST 800-53A (Оценка мер обеспечения безопасности)

Стандарт NIST 800-59 (Системы национальной безопасности)

Стандарт NIST 800-60 (Отображение типов информации и ИС к категориям безопасности)

Многие другие публикации FIPS и NIST включают стандарты и руководства по обеспечению безопасности в поддержку FISMA …

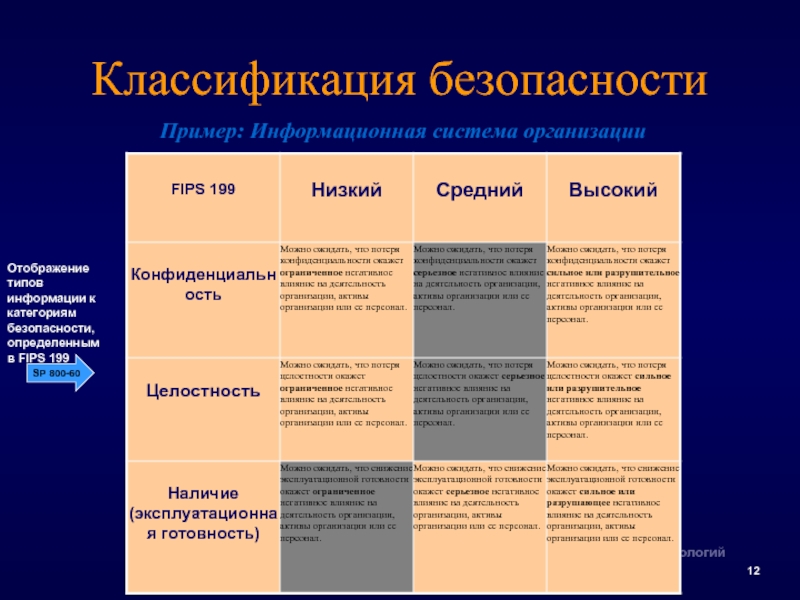

Слайд 12Классификация безопасности

Пример: Информационная система организации

Отображение типов информации к категориям безопасности, определенным

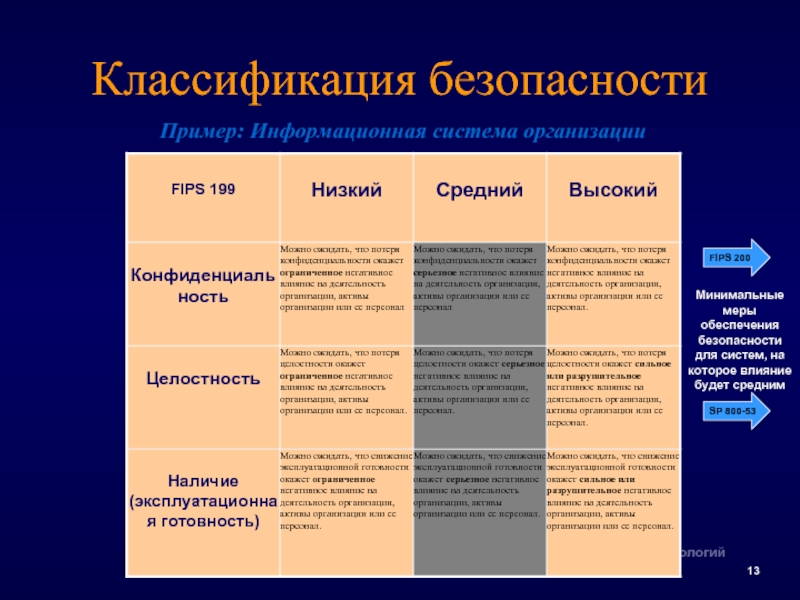

Слайд 13Классификация безопасности

Пример: Информационная система организации

Минимальные меры обеспечения безопасности для систем, на

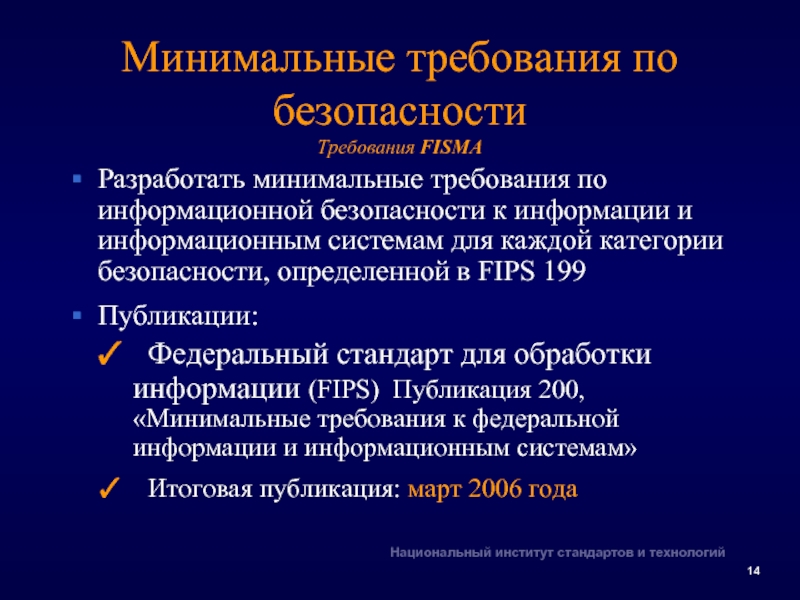

Слайд 14Минимальные требования по безопасности

Требования FISMA

Разработать минимальные требования по информационной безопасности

Публикации:

Федеральный стандарт для обработки информации (FIPS) Публикация 200, «Минимальные требования к федеральной информации и информационным системам»

Итоговая публикация: март 2006 года

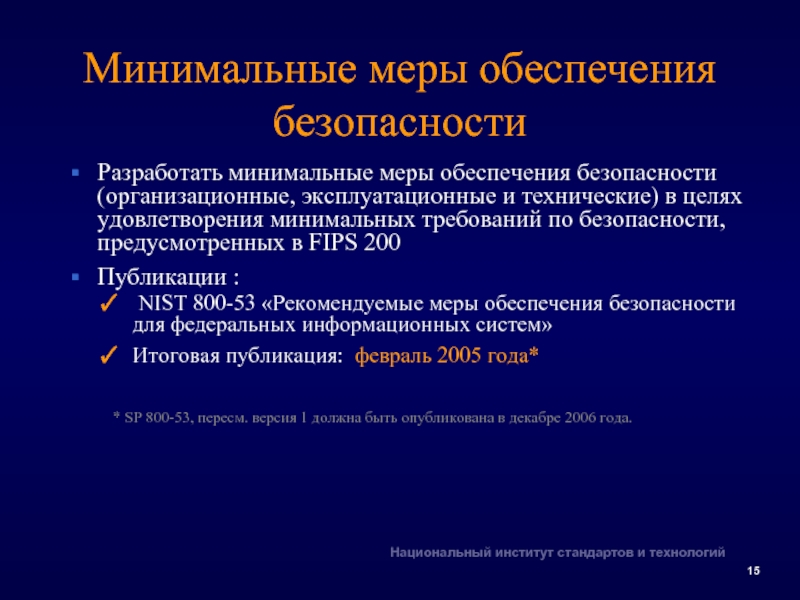

Слайд 15Минимальные меры обеспечения безопасности

Разработать минимальные меры обеспечения безопасности (организационные, эксплуатационные и

Публикации :

NIST 800-53 «Рекомендуемые меры обеспечения безопасности для федеральных информационных систем»

Итоговая публикация: февраль 2005 года*

* SP 800-53, пересм. версия 1 должна быть опубликована в декабре 2006 года.

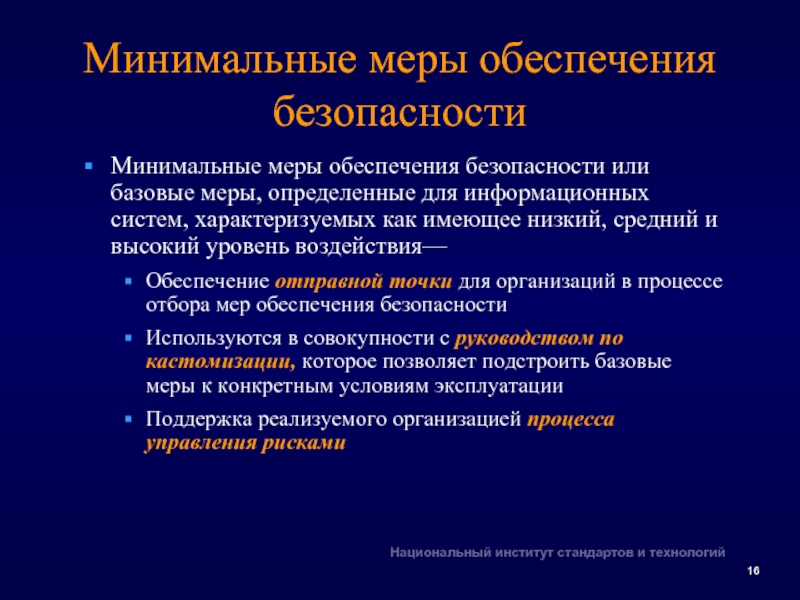

Слайд 16Минимальные меры обеспечения безопасности

Минимальные меры обеспечения безопасности или базовые меры, определенные

Обеспечение отправной точки для организаций в процессе отбора мер обеспечения безопасности

Используются в совокупности с руководством по кастомизации, которое позволяет подстроить базовые меры к конкретным условиям эксплуатации

Поддержка реализуемого организацией процесса управления рисками

Слайд 18Кастомизация мер обеспечения безопасности

Анализ требований, определение параметров и соответствующие меры

Слайд 20Золотые правила

Создание эффективной программы информационной безопасности организации

Разработайте стратегию информационной безопасности

Обеспечьте корпоративное участие в программе информационной безопасности организации - эффективные программы начинаются сверху

Интегрируйте информационную безопасность в инфраструктуру организации

Установите уровень «должного отношения» к информационной безопасности

Вначале сконцентрируйтесь на воздействии на миссию/деятельность – вносите информацию об угрозах только в случае ее конкретности и надежности

Слайд 21Золотые правила

Создание эффективной программы информационной безопасности организации

Создайте сбалансированную программу информационной

Сначала используйте прочный фундамент мер обеспечения безопасности и затем достраивайте этот фундамент, руководствуясь оценкой рисков

Избегайте сложных и дорогостоящих оценок рисков, которые опираются на сомнительные предположения и непроверенные данные

Укрепите мишень; поставьте несколько барьеров между противником и информационными системами организации

Будьте хорошим потребителем – остерегайтесь поставщиков, пытающихся продать «односторонние решения» для проблем безопасности организации

Слайд 22Золотые правила

Создание эффективной программы информационной безопасности организации

Не загружайтесь огромностью или

Не терпите безразличие к проблемам информационной безопасности организации

И, наконец,…

Управляйте рисками организации – не пытайтесь избегать их!

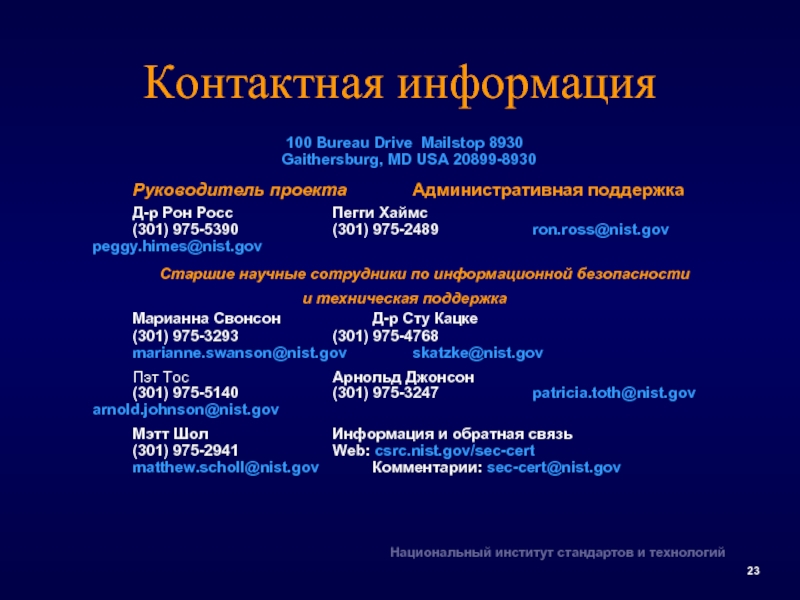

Слайд 23Контактная информация

100 Bureau Drive Mailstop 8930

Gaithersburg, MD USA 20899-8930

Руководитель

Д-р Рон Росс Пегги Хаймс

(301) 975-5390 (301) 975-2489 ron.ross@nist.gov peggy.himes@nist.gov

Старшие научные сотрудники по информационной безопасности

и техническая поддержка

Марианна Свонсон Д-р Сту Кацке

(301) 975-3293 (301) 975-4768

marianne.swanson@nist.gov skatzke@nist.gov

Пэт Тос Арнольд Джонсон

(301) 975-5140 (301) 975-3247 patricia.toth@nist.gov arnold.johnson@nist.gov

Мэтт Шол Информация и обратная связь

(301) 975-2941 Web: csrc.nist.gov/sec-cert

matthew.scholl@nist.gov Комментарии: sec-cert@nist.gov