- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

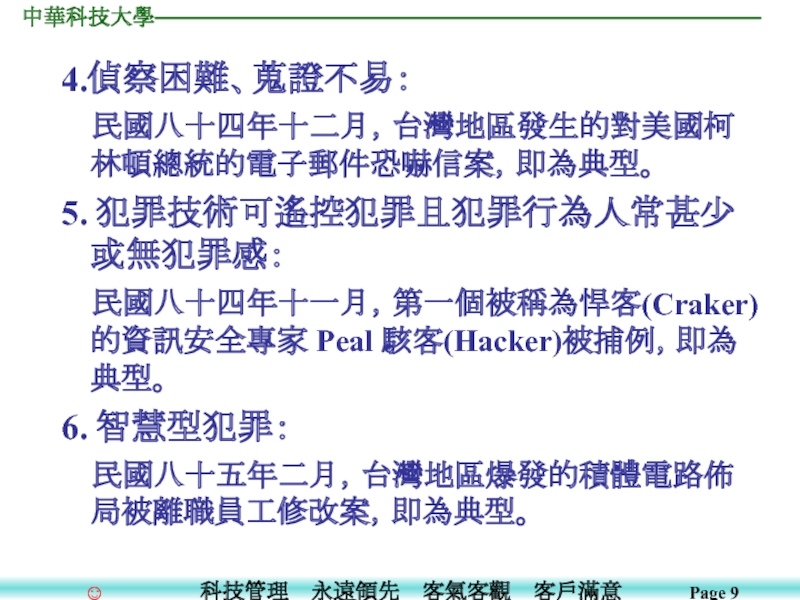

- Государство

- Путешествия

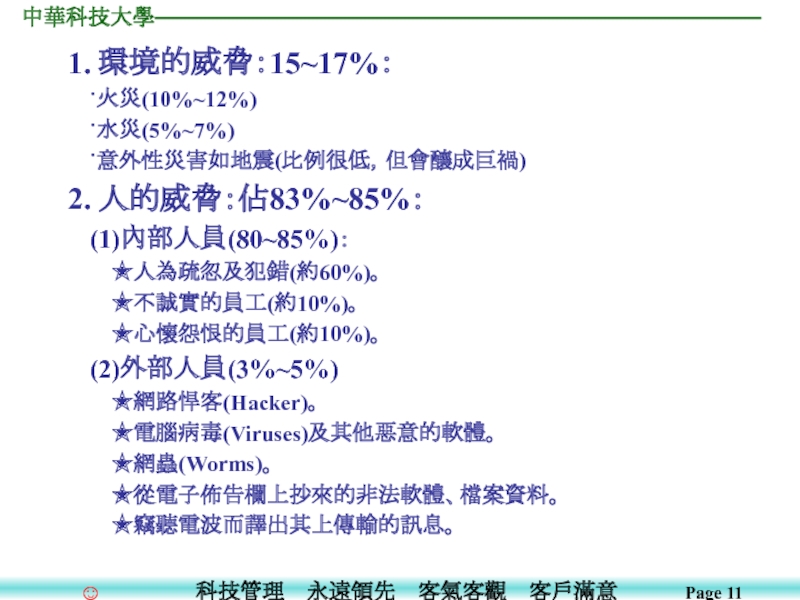

- Спорт

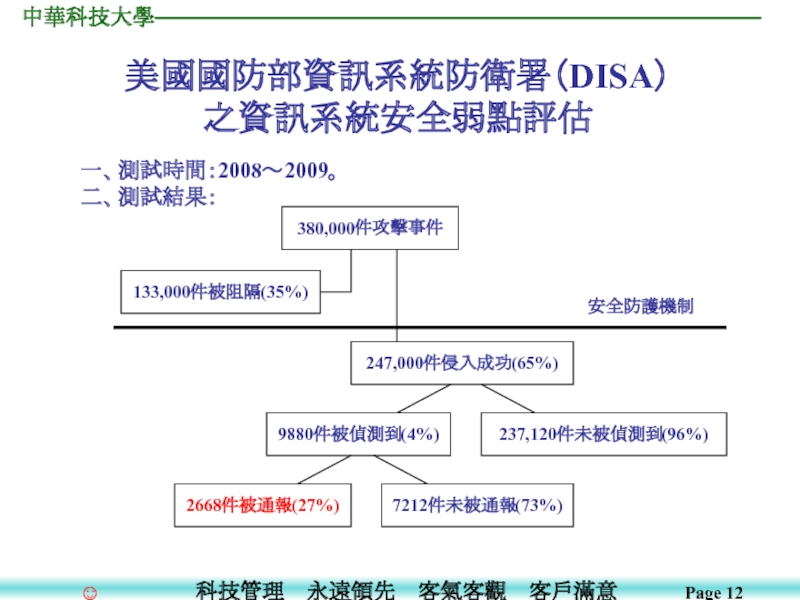

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

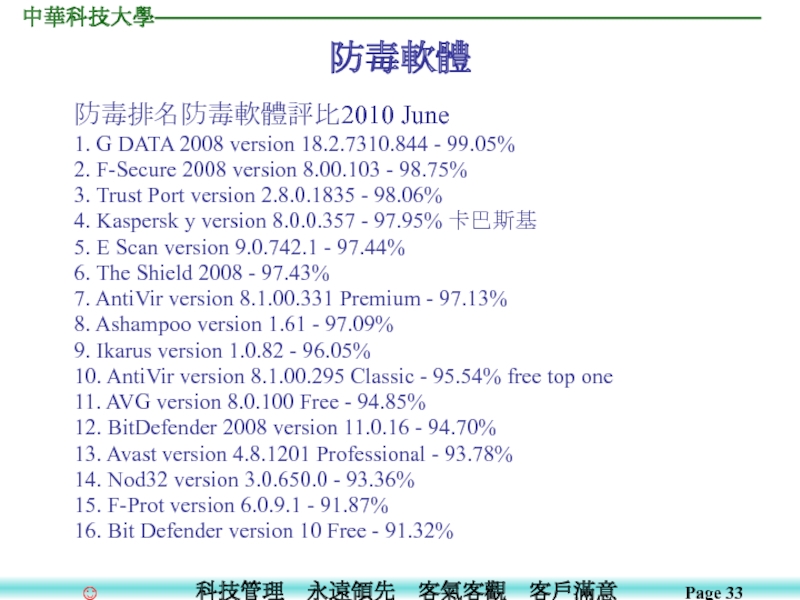

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

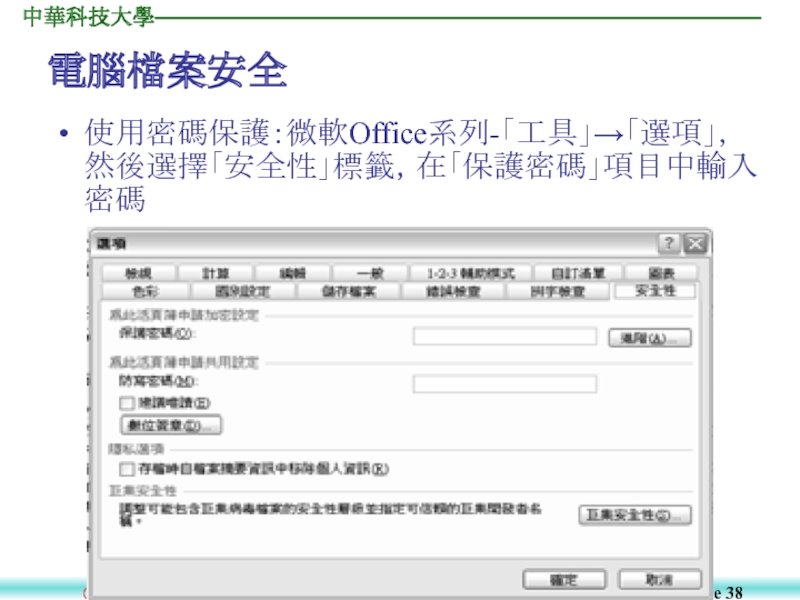

- Русский язык

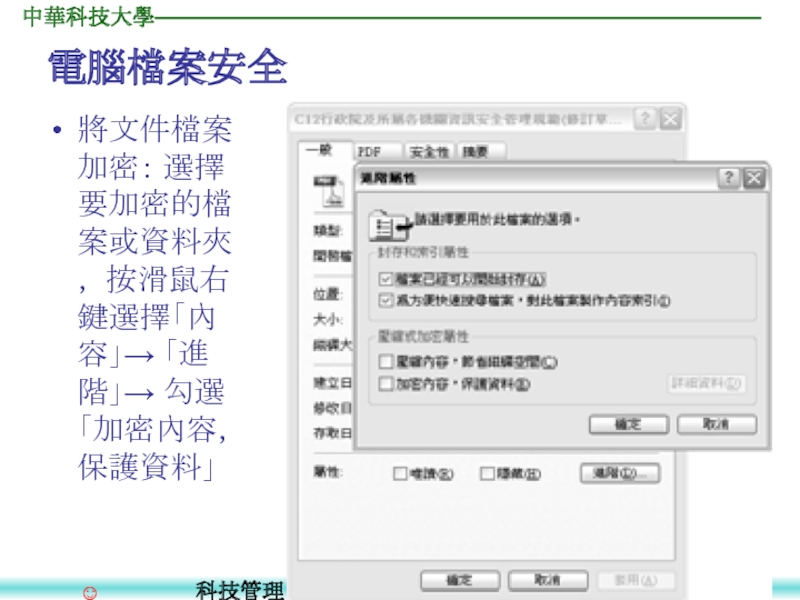

- Технология

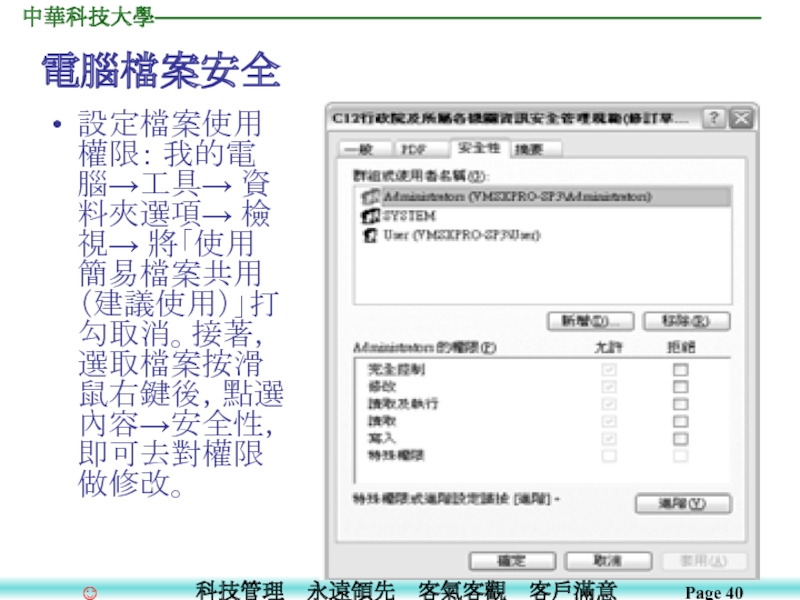

- Физика

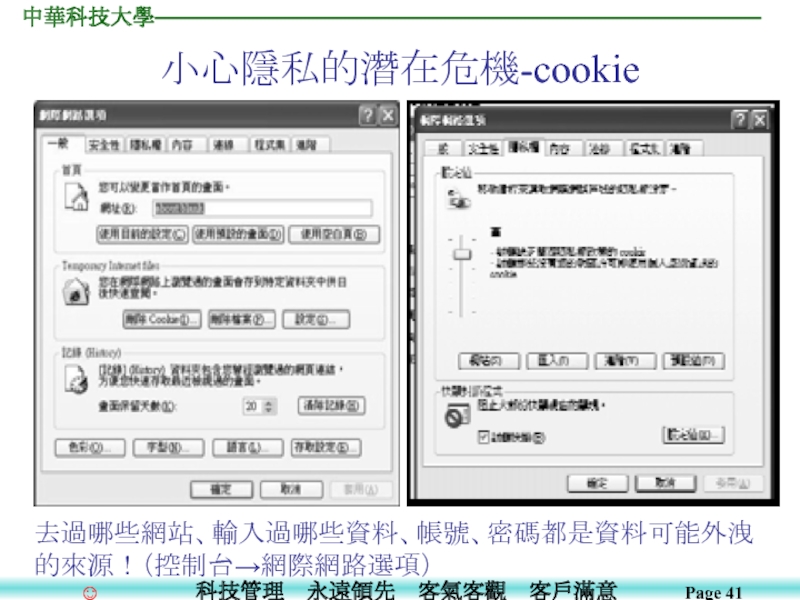

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

中華科技大學 科技管理 永遠領先 客氣客觀 客戶滿意 презентация

Содержание

- 1. 中華科技大學 科技管理 永遠領先 客氣客觀 客戶滿意

- 2. 資訊安全基礎認知 前言 電子資料的特性與資訊安全 資訊世界的潛在威脅 電腦病毒簡介 自我安全防護 社交工程

- 3. 一、前言

- 4. 由一個著名的作家、一本超流行的著作-丹.布朗的「達文西密碼」說起 丹.布朗的5部偉大的著作-「魔鬼與天使」、「數位密碼」、「大騙局」、「達文西密碼」與「失落的符號」 。 先知與大器晚成的作家。 一本「駭客」與「悍克」的必讀的教戰手冊「數位密碼」 。 密碼的戰爭與資訊安全。

- 5. 二、電子資料的特性與資訊安全

- 6. (一)電子資料的特性 1.

- 7. (二)資訊安全技術的普及 1. 十九世紀末期,電報日益普及,於軍事、外交商業等需要注意資訊安全的環境中,已大量使用密碼技術處理(例:清光緒五年(西元1879年),清朝已開始使用密電)。 2. 隨著電子科技的一日千里,資訊設備已進入社會大眾的生活中,密碼技術的日益普及已指日可待。 3. 資訊安全是科學(數學)、工程、社會學等的「跨領域」整合技術。

- 8. (三)資訊犯罪的特性 1. 具有高度專業性:

- 9. 4.偵察困難、蒐證不易: 民國八十四年十二月,台灣地區發生的對美國柯林頓總統的電子郵件恐嚇信案,即為典型。 5. 犯罪技術可遙控犯罪且犯罪行為人常甚少或無犯罪感:

- 10. 三、資訊世界的潛在威脅

- 11. 1. 環境的威脅:15~17%: ˙火災(10%~12%)

- 12. 美國國防部資訊系統防衛署(DISA) 之資訊系統安全弱點評估 一、測試時間:2008~2009。 二、測試結果:

- 13. 外部人員造成之資訊安全一些實例 Nov. 1988 Morris Worm造成6000部以上之電腦當機每部 2小時以上。 Mar.

- 14. AOL釣魚客面臨101年刑期【譯自2007/1/16 CNET News. com】 Jeffrey Brett Goodin日前假冒AOL收款部門寄出電郵給他們的使用者,指引他們到一個偽裝的網站去更新帳戶資料,藉此得到這些客戶的信用卡號等重要資訊,再冒用信用卡購物。他被起訴多項罪名,包括:網路詐欺、未經授權冒用信用卡、濫用AOL商標等十項,被起訴刑期高達101年。 外部人員造成之資訊安全一些實例

- 15. 木馬偷窺即時通駭客抓劈腿【2007/8/25 聯合報】十多名社會新鮮人,竟花6,000元向任職電子工程師的駭客求助,入侵女友或另一半的電腦,窺探她們在即時通訊與人對話的隱私,警方日前逮捕該名駭客移送偵辦,並將約談入侵女子電腦的男子到案函送法辦。 外部人員造成之資訊安全一些實例

- 16. 熊貓燒香病毒製造者被批准逮捕【2007/3/17 新聞晨報】¡轟動全國的「熊貓燒香」病毒製造者李俊涉嫌「破壞電腦資訊系統罪」,15日被湖北省仙桃市檢察院批准逮捕。據李俊的辯護律師介紹,他對自己的行為非常後悔,並表示將來願意做義工向社會贖罪。 外部人員造成之資訊安全一些實例

- 17. 外部人員造成之資訊安全一些實例 讓沒有進入權利的人或系統能夠未經授權地使用他人資源。目的在破壞資訊的機密性。【例如:木馬偷窺即時通】 讓惡意的人或系統能夠干擾或阻斷他人網路或服務。目的在破壞資訊的可用性。【例如:熊貓燒香病毒】

- 18. 外部人員造成之資訊安全一些實例 Elk Cloner是最早期的電腦病毒(virus),1982年由一位15歲的學生Rich Skrenta寫在Apple II電腦上,以軟碟為感染媒介。 使用受感染的磁片開機50次,就會在銀幕上出現一首打油詩。

- 19. Melissa為1999年由電子郵件傳播的Word巨集病毒,他會利用受感染電腦的電子郵件通訊錄,發出50封病毒郵件,數小時之內就可以傳遍全球。 Code Red蠕蟲(worm)利用當時微軟作業系統的瑕疵,在2001.7.19一天內,讓全球359,000台電腦同步受到感染。 2004年的Witty 蠕蟲攻擊Internet Security Systems(ISS)公司的防火牆及其他資訊安全產品的漏洞,在2個小時內癱瘓全球12,000 台電腦,受害者都是裝備有安全防護的主機。 其他案例將在下堂「法規與案例說明」中詳述。 外部人員造成之資訊安全一些實例

- 20. 四、電腦病毒

- 21. 是一個寄居在其他程式上的小軟體,通常他只有兩大目的:傳染給別台電腦並讓受害電腦不能運作。

- 22. 電腦病毒傳染有三個途徑: 經由受感染的可移式媒體(removable media) 如軟碟、CD ROM、USB碟傳染給其他電腦。 經由電子郵件的附件傳染,這類病毒常再利用受害者的通訊錄傳送病毒給更多的潛在受害者。 附著在別的「正常」軟體上。尤其越來越多人肆意的從網路上下載軟體,卻未細究該軟體是否已受感染。

- 23. 網路蠕蟲 雖然「蠕蟲」 (worm)與「病毒」(virus)兩個名詞常被混用。 在正式定義上,兩者的差異在於: 蠕蟲可以自己存在,不需要寄生於別的程式或檔案。蠕蟲複製自己後,可以自行在網際網路上傳播,不需靠人的參與。 病毒則否。

- 24. 網路蠕蟲 蠕蟲造成的傷害經常範圍極廣,因為蠕蟲在受害電腦上大量複製,再經由郵件通訊錄上的地址或TCP/IP位址傳播。 蠕蟲快速複製與傳播的能力常大規模地占用系統資源(如記憶體) 與網路頻寬,導致網站、網路服務、與電腦系統無法正常運作,形成阻斷服務(DoS) 的結果。

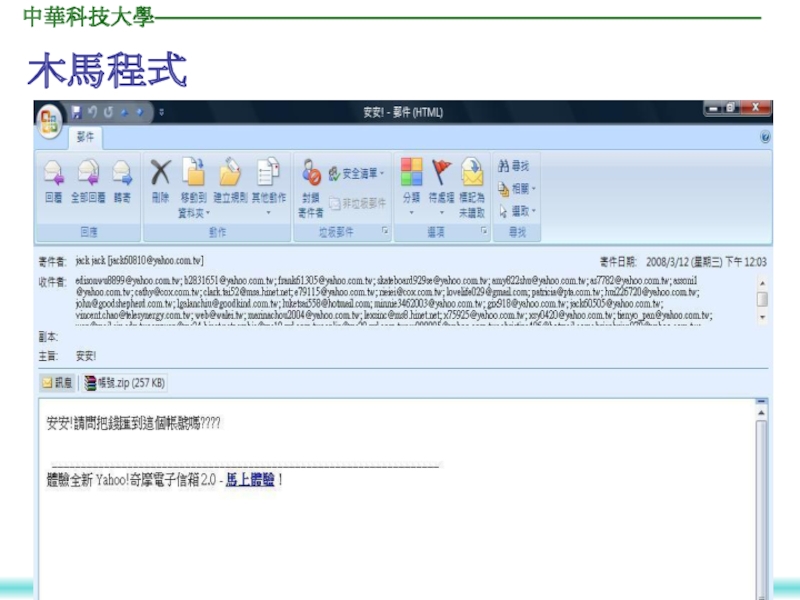

- 25. 木馬程式可以自行存在,但不以複製或擴散為目的。它看似好的程式,卻暗藏惡意。例如一個網路上下載的電玩程式,卻同時在收集系統裡的密碼檔案。 偵測木馬程式有時並不容易,因為它執行起來像是一個正常的應用程式。 此外,較新的木馬程式也會使用躲避監視的手法。不同於病毒或蠕蟲只會產生破壞,木馬程式可能為攻擊者帶來利益,因此木馬攻擊似有凌駕前兩者的趨勢。 木馬程式

- 26. 木馬程式

- 27. 木馬程式 一位19歲的俄國駭客在1999年侵入CD Universe,盜取30萬筆信用卡資料。在勒索十萬美元贖金未遂後,他將其中的數千筆資料公布在網際網路上。 2000年9月,全球首屈一指的金融服務機構Western Union 關閉網站五天,因為遭到駭客入侵並盜走一萬五千筆信用卡資料。駭客利用系統維修時沒有防火牆的15分鐘空檔入侵。

- 28. 木馬程式 中共駭客入侵五角大廈【2007/09/10 聯合報】 美國國防部的情治報告指出,中共計畫在2050年之前取得壓制全球敵人的「電子優勢」,尤其是針對美、英、俄與南韓等國;為了達成這項目標,中共解放軍的兩名空軍軍官已擬具發動毀滅性網路攻擊的計畫,企圖癱瘓美軍的航空母艦戰鬥群。 西方媒體上周報導,中共解放軍的駭客今年六月入侵美國國防部的電腦系統,並經常滲透英國政府十個部門的電腦,竊取軍事檔案等機密。中國駭客今年也曾滲透德國政府的電腦系統。

- 29. 五、自我安全防護

- 30. 資訊安全弱點與威脅 弱點: 是導致威脅發生的原因,不會直接導致資訊資產的損害 常見的弱點:

- 31. 資訊安全弱點與威脅 威脅: 任何會直接導致資訊資產受到損害的人事物 常見的威脅: -

- 32. 防毒軟體 為什麼我需要防毒軟體? 您的防毒軟體是否有定期更新病毒碼? 有了防毒軟體是否還需要個人防火牆?

- 33. 防毒軟體 防毒排名防毒軟體評比2010 June 1. G DATA 2008

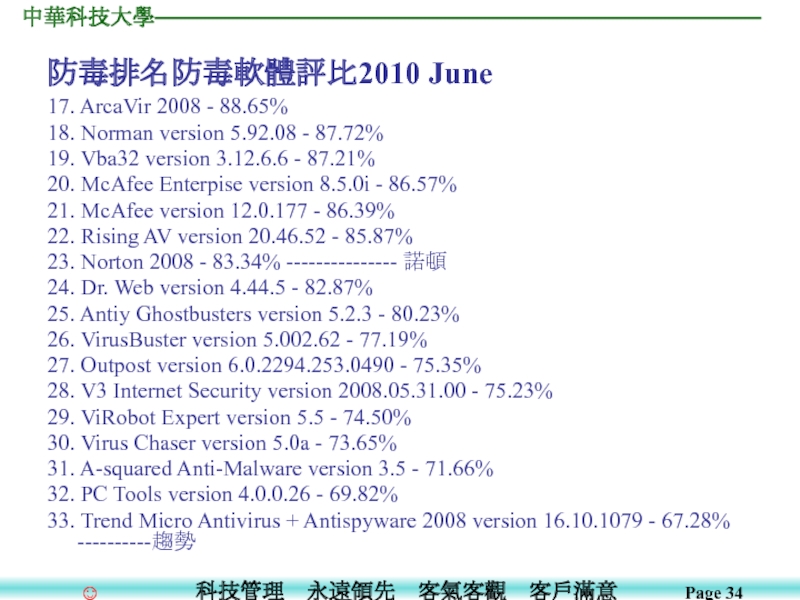

- 34. 防毒排名防毒軟體評比2010 June 17. ArcaVir 2008 - 88.65%

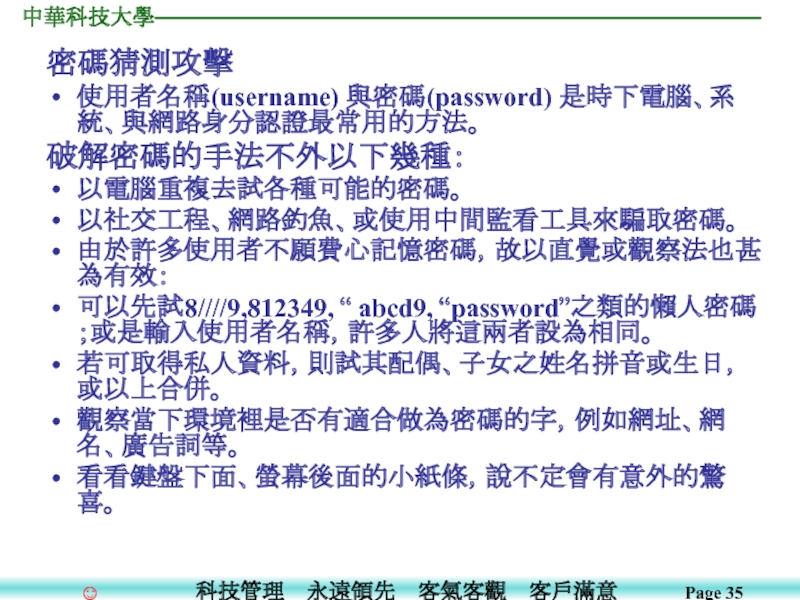

- 35. 密碼猜測攻擊 使用者名稱(username) 與密碼(password) 是時下電腦、系統、與網路身分認證最常用的方法。 破解密碼的手法不外以下幾種: 以電腦重複去試各種可能的密碼。 以社交工程、網路釣魚、或使用中間監看工具來騙取密碼。 由於許多使用者不願費心記憶密碼,故以直覺或觀察法也甚為有效: 可以先試8////9,812349, abcd9, password之類的懶人密碼;或是輸入使用者名稱,許多人將這兩者設為相同。 若可取得私人資料,則試其配偶、子女之姓名拼音或生日,或以上合併。 觀察當下環境裡是否有適合做為密碼的字,例如網址、網名、廣告詞等。 看看鍵盤下面、螢幕後面的小紙條,說不定會有意外的驚喜。

- 36. 安全的密碼原則

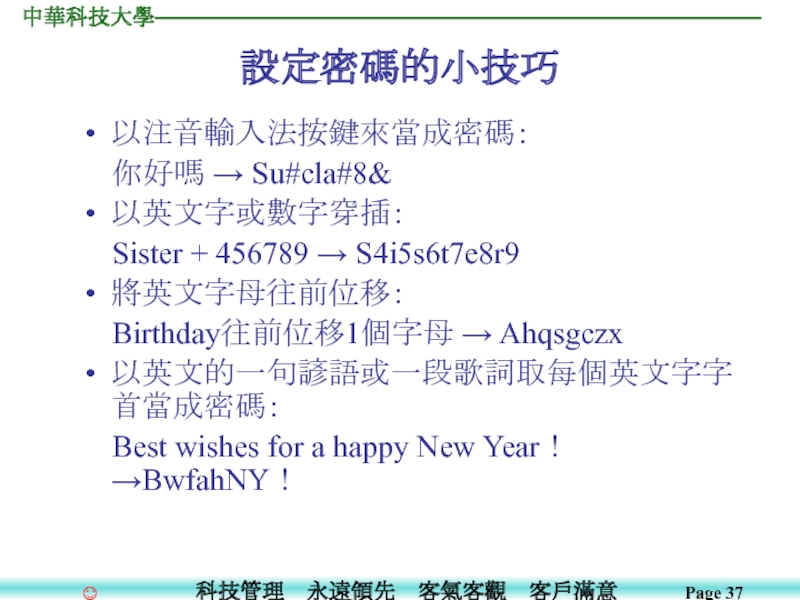

- 37. 設定密碼的小技巧 以注音輸入法按鍵來當成密碼: 你好嗎 → Su#cla#8&

- 38. 電腦檔案安全 使用密碼保護:微軟Office系列-「工具」→「選項」,然後選擇「安全性」標籤,在「保護密碼」項目中輸入密碼

- 39. 電腦檔案安全 將文件檔案加密: 選擇要加密的檔案或資料夾, 按滑鼠右鍵選擇「內容」→ 「進階」→ 勾選「加密內容,保護資料」

- 40. 電腦檔案安全 設定檔案使用權限: 我的電腦→工具→ 資料夾選項→ 檢視→ 將「使用簡易檔案共用(建議使用)」打勾取消。接著,選取檔案按滑鼠右鍵後,點選內容→安全性,即可去對權限做修改。

- 41. 小心隱私的潛在危機-cookie 去過哪些網站、輸入過哪些資料、帳號、密碼都是資料可能外洩的來源!(控制台→網際網路選項)

- 42. 小心隱私的潛在危機 (工具→清除隱私資料選項)

- 43. 解決惱人的彈出視窗 可利用Windows XP SP2,Explorer中的快顯阻擋選項(IE?工具?快顯封鎖程式) 可安裝各入口網站所提供免費ToolBar,這些ToolBar 都具有阻擋彈跳視窗功能, 包括Google、Yahoo或MSN等 很多防毒軟體、網路防護工具亦提供阻擋彈跳視窗功能,若有安裝這些軟體,記得將阻擋彈跳視窗設定開啟

- 44. 六、社交工程

- 45. 社交工程攻擊之定義 利用人性弱點、人際交往或互動特性所發展出來的一種攻擊方法 早期社交工程是使用電話或其他非網路方式來詢問個人資料,而目前社交工程大都是利用電子郵件或網頁來進行攻擊 透過電子郵件進行攻擊之常見手法 假冒寄件者 使用讓人感興趣的主旨與內文 含有惡意程式的附件 利用應用程式之弱點(包括零時差攻擊)

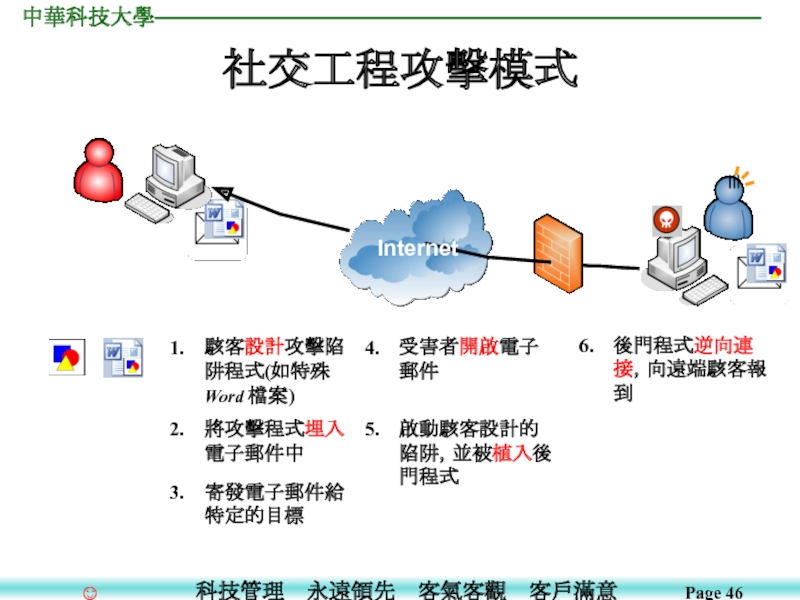

- 46. 社交工程攻擊模式 駭客設計攻擊陷阱程式(如特殊Word 檔案) 將攻擊程式埋入電子郵件中 寄發電子郵件給特定的目標 受害者開啟電子郵件 啟動駭客設計的陷阱,並被植入後門程式 後門程式逆向連接,向遠端駭客報到 Internet

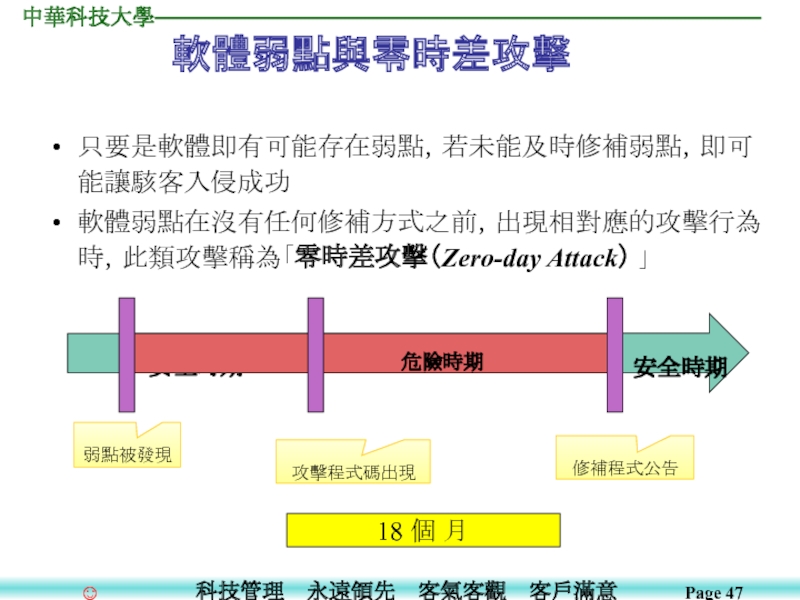

- 47. 軟體弱點與零時差攻擊 只要是軟體即有可能存在弱點,若未能及時修補弱點,即可能讓駭客入侵成功

- 48. 社交工程範例 社交工程駭客(學務處的同仁嗎?您好!我這裡是電算中心,為測試系統新功能,可以給我您的密碼嗎?我幫你測試新系統是否可用。 )→ 內部員工

- 49. 網路釣魚 網路釣魚(Phishing)是常見的透過電子郵件手段的一種網路社交工程;籍由誘惑使用者點選網頁連結(利用預覽功能,甚至不必等使用者點選!)或打開副加檔案以植入惡意程式(例如:木馬、後門等)。

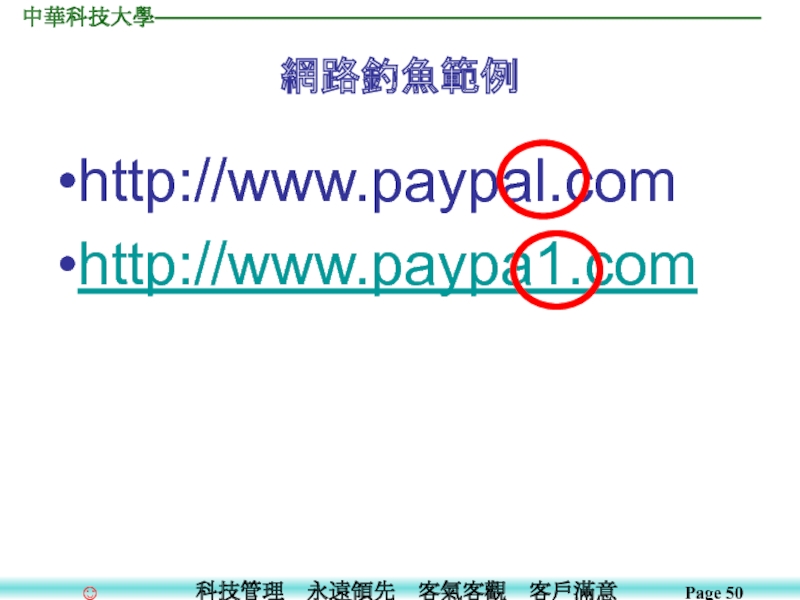

- 50. 網路釣魚範例 http://www.paypal.com http://www.paypa1.com

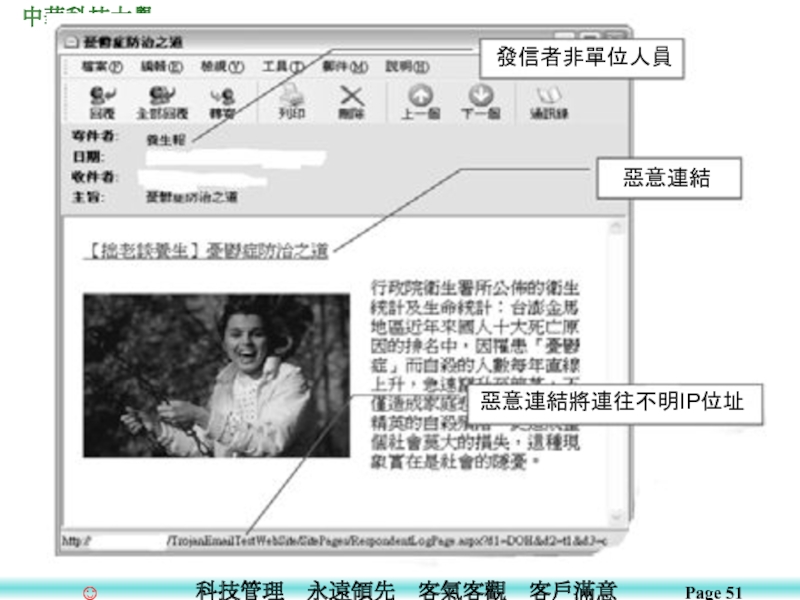

- 51. 發信者非單位人員 惡意連結 惡意連結將連往不明IP位址

- 52. 社交工程與網路釣魚之防範 避免人性弱點遭到利用的方式 提升自我資訊安全認知與警覺性。 重要資料或密碼輸入時,應注意是否有旁人窺視。 討論業務機密應注意場合。 透過網路或電話溝通時,應確認對方身分。 使用者代碼不借給別人。 密碼不洩漏給任何人。

- 53. 社交工程與網路釣魚之防範 電子郵件防禦社交工程應注意事項。 不隨意開啟郵件(注意陌生之寄件者)。 取消郵件預覽•不隨意下載附件。 確認寄件人與主旨的關係。 非經查證,不可直接點選郵件中的超連結。 善用密件收件人。 不隨意留下郵件地址予他人。 定期自我執行病毒與後門程式掃瞄。 了解組織傳送郵件規定。 熟悉社交工程的可能手法。 通報相關單位。

- 54. 七、網頁惡意掛馬

- 55. 什麼是網頁惡意掛馬? 駭客入侵(知名的)網站 不更動原有的畫面下,修改網站內容,加入惡意程式碼 使瀏覽該網站的使用者被植入惡意程式 進而竊取個人資料或當成跳板主機

- 56. 階梯數位學院網站又被植入惡意連結 階梯數位學院網站又被植入惡意連結,此惡意程式為 Lineage 和 Agent 變種,請各位暫時不要瀏覽這個網站,以免中毒 惡意連結是放置在首頁 (其他頁面可能要仔細檢查一下囉) 中的:

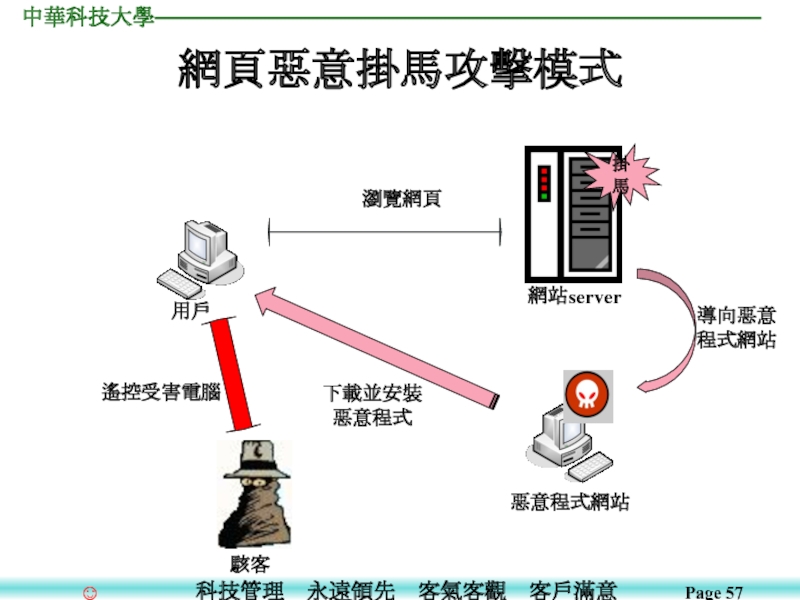

- 57. 網頁惡意掛馬攻擊模式 網站server 掛馬 用戶 駭客 惡意程式網站 導向惡意 程式網站 下載並安裝 惡意程式 遙控受害電腦

- 58. 網頁惡意掛馬的危害 對網站擁有者而言 因管理不善導致他人被入侵而負上法律責任 商譽的損失 對一般使用者而言 資料失竊 隱私資料、信用卡資料、線上遊戲虛擬寶物等 被當跳板主機 可能面臨法律責任

- 59. 網頁惡意掛馬的原因 網站伺服器的弱點或管理不當 不當的設定與管理 不安全的預設網站路徑與紀錄檔檔案配置 沒有更改預設的管理者密碼 不當設定讓使用者能存取任何網頁目錄 過於寬鬆的網頁權限設定 沒有刪除不必要之網站或虛擬目錄 SQL Injection 利用SQL語法可以串連的特性,串連惡意的SQL語法執行新增、修改內容或刪除資料表等攻擊動作,意圖危害網站的正常作業

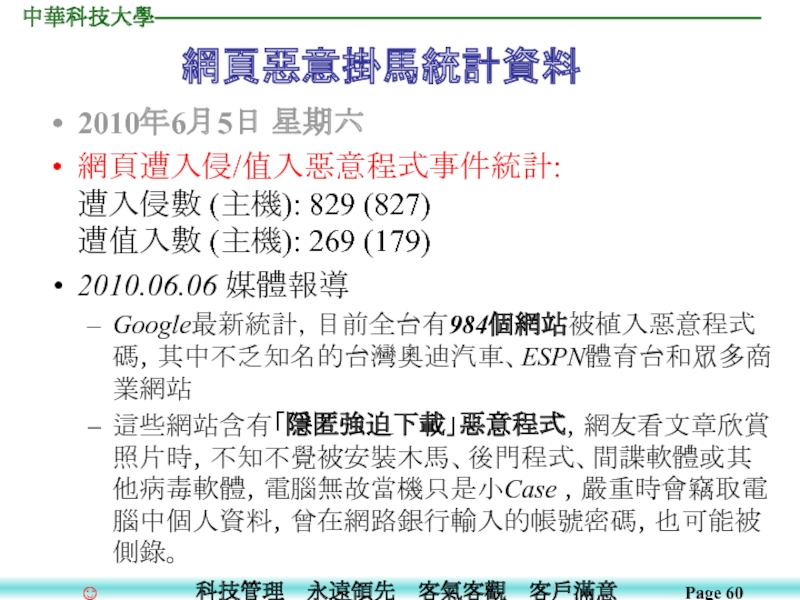

- 60. 網頁惡意掛馬統計資料 2010年6月5日 星期六 網頁遭入侵/值入惡意程式事件統計: 遭入侵數 (主機): 829

- 61. 網站惡意掛馬預防方法 安裝修補程式 使用防毒軟體 宣導(或規定)不隨意瀏覽網站 提高IE的安全性設定,停用Script和ActiveX元件下載 考慮IE以外的瀏覽器 經常檢視重要機器其開機執行程序狀態,例如:使用ProcessExplorer、Autoruns等程式或其它廠商開發之工具來比對 降低網頁瀏覽權限

- 62. 網站惡意掛馬預防方法 危機意識與正確的資安觀念 預防詐騙手法的攻擊 提高警覺,加強危機意識 不隨意開啟或下載電子郵件或軟體 定期做系統更新與資料備份工作

- 63. 八、網路存取控制(NAC) Network Access Control

- 64. 資料外洩日益嚴重 2009年7月美國TJX公司因內部無線網路遭入侵,導致歹徒可以自由進出公司資料庫,竊取客戶資料。 2010年4月警察機關的個人電腦安裝FOXY造成筆錄與偵查報告外洩。 Forrester Research於2010年指出有52%的機密資料經由可以移除式的儲存裝置外洩-除網路安全亦著眼於端點安全。

- 65. □ □ □

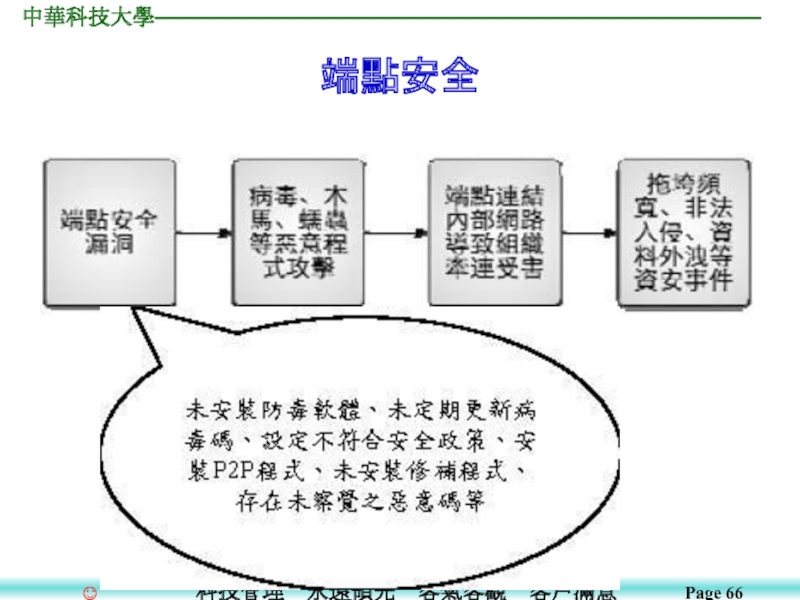

- 66. 端點安全

- 67. 人的風險 資訊安全防護中最弱的一環就是『人』。 『人』的風險真的只能靠教育訓練? 控制端點就是在控制『人』的風險。 利用技術來加以管理『人』的風險-網路存取控制、端點控制軟體。

- 68. 網路存取控制 基於正向列白名單的管理措施,只允許使用符合安全政策,或達一定安全層級的端點上線,除此之外的端點,一律禁用

- 69. 設備分類 控制元(Control Unit),例如:路由器、防火牆、入侵防禦系統、代理伺服器等。 受管理的端點裝置(Endpoint Device),例如:主機、個人電腦、無線設備、行動裝置、嵌入式系統等。

- 70. 控制元功能 判斷端點裝置是否符合資安政策。 允許或拒絕端點裝置的使用權限。 追蹤或協助改善端點裝置的資安狀態。

- 71. 驗證端點安全性 身份識別與驗證:端點身份與個人身份。 所在位置與存取資源:存取控制清單。 安全狀態:端點裝置安全層級。

- 72. 端點控制 主機與個人電腦:硬體元件、軟體元件、系統與應用程式設定值、弱點管理、健康度監控、資安防護、嵌入式系統、熱抽插裝置。 無線設備與行動裝置:連線方式、作業系統、資安防護

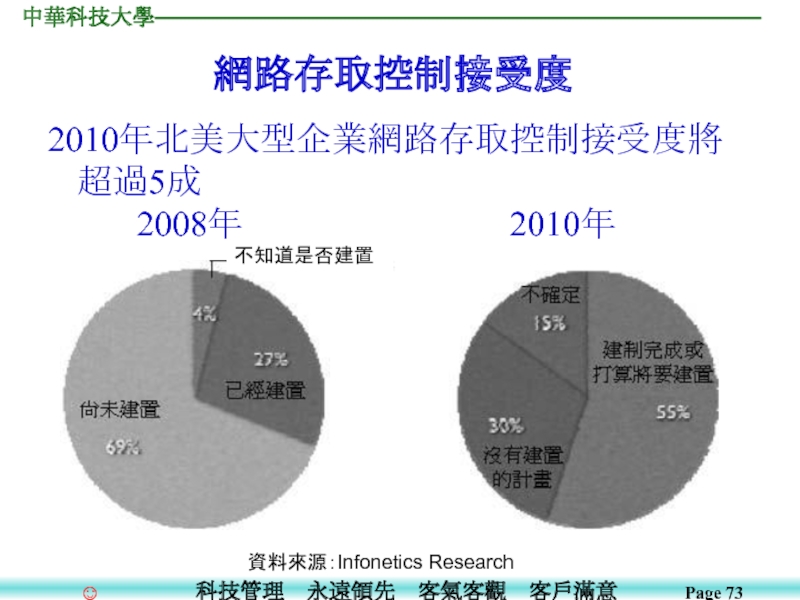

- 73. 網路存取控制接受度 2010年北美大型企業網路存取控制接受度將超過5成

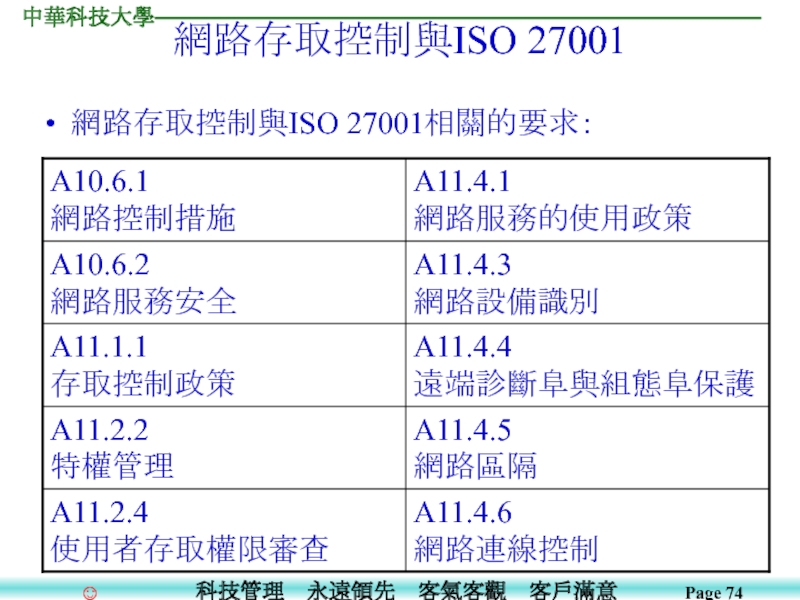

- 74. 網路存取控制與ISO 27001 網路存取控制與ISO 27001相關的要求:

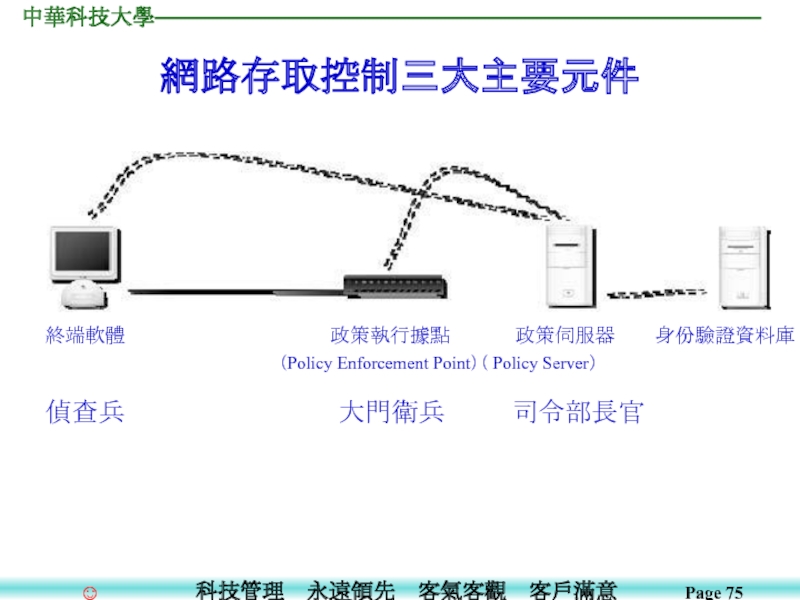

- 75. 網路存取控制三大主要元件 終端軟體

- 76. 我們的風險在哪? 主機弱點修復情形。 主機系統存取控管(帳號管理)。 事件通報機制建立。 員工使用電腦的習慣。 儲存媒體使用管理。 主管是否瞭解我們的風險在哪?

- 77. 九、儲存媒體安全

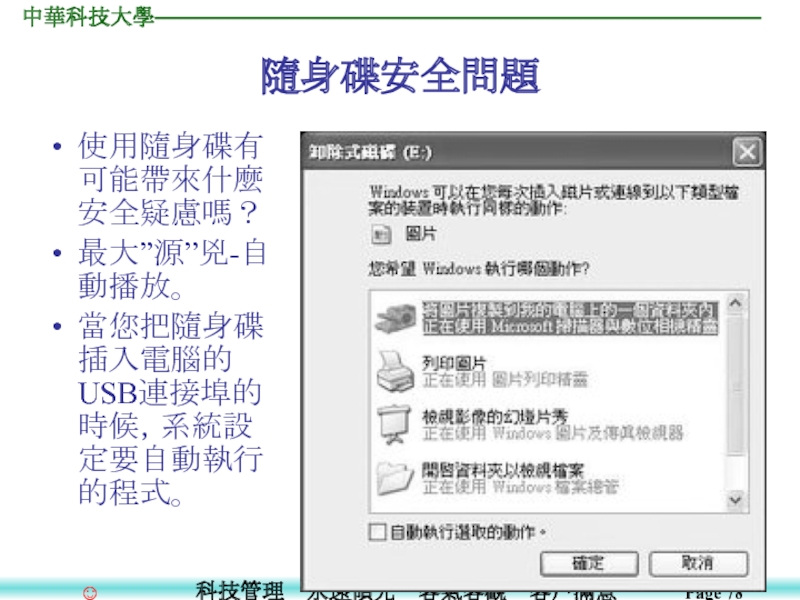

- 78. 隨身碟安全問題 使用隨身碟有可能帶來什麼安全疑慮嗎? 最大”源”兇-自動播放。 當您把隨身碟插入電腦的USB連接埠的時候,系統設定要自動執行的程式。

- 79. 確保隨身碟安全 • 在自己的電腦上安裝USB Protector 及USB VirusKiller。 在隨身碟上建立一個autorun.inf 的資料夾使用公用電腦前先重開機。 關閉Windows 的自動播放(Autorun)。 避免Windows 自動播放(Autorun): 放入隨身碟時請趕緊壓按Shift 鍵可以暫時(非永久)關閉autorun 的功能。

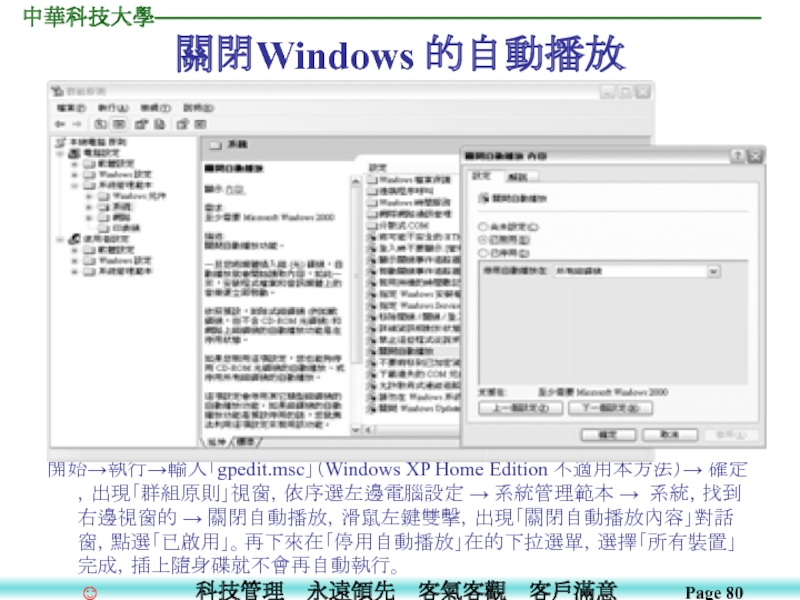

- 80. 關閉Windows 的自動播放 開始→執行→輸入「gpedit.msc」(Windows XP Home Edition 不適用本方法)→ 確定,出現「群組原則」視窗,依序選左邊電腦設定 → 系統管理範本 → 系統,找到右邊視窗的 → 關閉自動播放,滑鼠左鍵雙擊,出現「關閉自動播放內容」對話窗,點選「已啟用」。再下來在「停用自動播放」在的下拉選單,選擇「所有裝置」完成,插上隨身碟就不會再自動執行。

- 81. 信任可信任者的深思 洩漏機密的主因九成以是由內部產生。 內部洩漏機密之主要原因不外乎「作業疏忽」。 作業疏忽的主要漏洞又來自「可信任者」。 可信任者包括:最高管理者、技術專家、專業人員、系統或軟體開發者與維修人員(含委外廠商與專家)。 外部入侵可以用弱點掃描與偵測來預防,內部危害要用雙倍能量來管控(系統管理與技術管理)。 信任可信任者的省思。

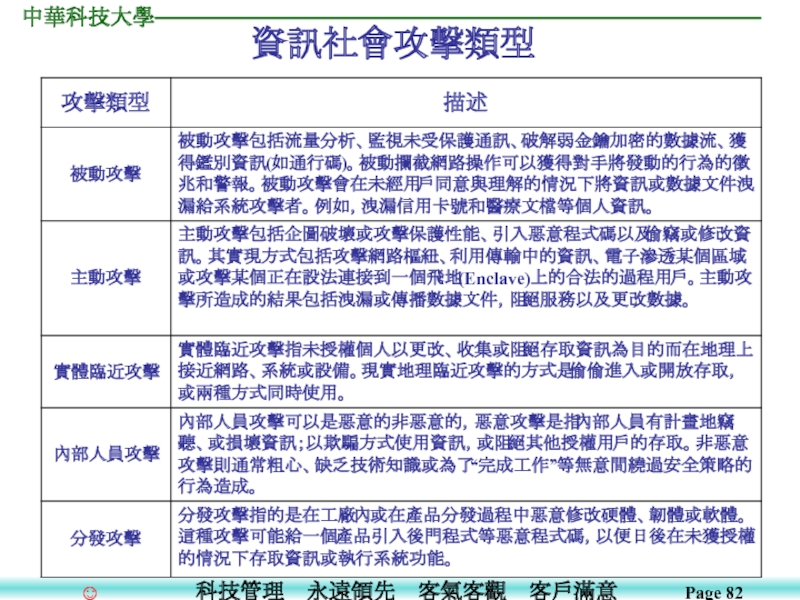

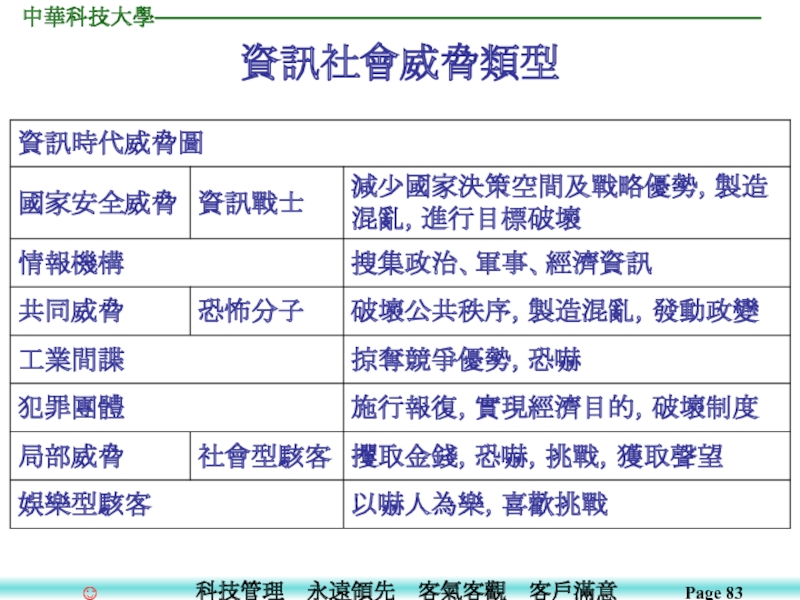

- 82. 資訊社會攻擊類型

- 83. 資訊社會威脅類型

- 84. 十、資訊安全管理系統認證簡史

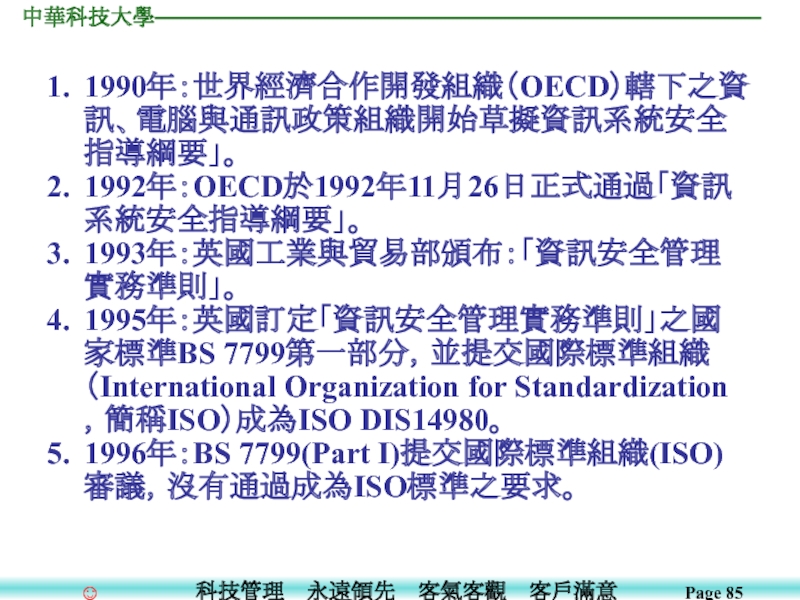

- 85. 1990年:世界經濟合作開發組織(OECD)轄下之資訊、電腦與通訊政策組織開始草擬資訊系統安全指導綱要」。 1992年:OECD於1992年11月26日正式通過「資訊系統安全指導綱要」。 1993年:英國工業與貿易部頒布:「資訊安全管理實務準則」。 1995年:英國訂定「資訊安全管理實務準則」之國家標準BS 7799第一部分,並提交國際標準組織(International Organization for Standardization ,簡稱ISO)成為ISO DIS14980。 1996年:BS 7799(Part Ι)提交國際標準組織(ISO)審議,沒有通過成為ISO標準之要求。

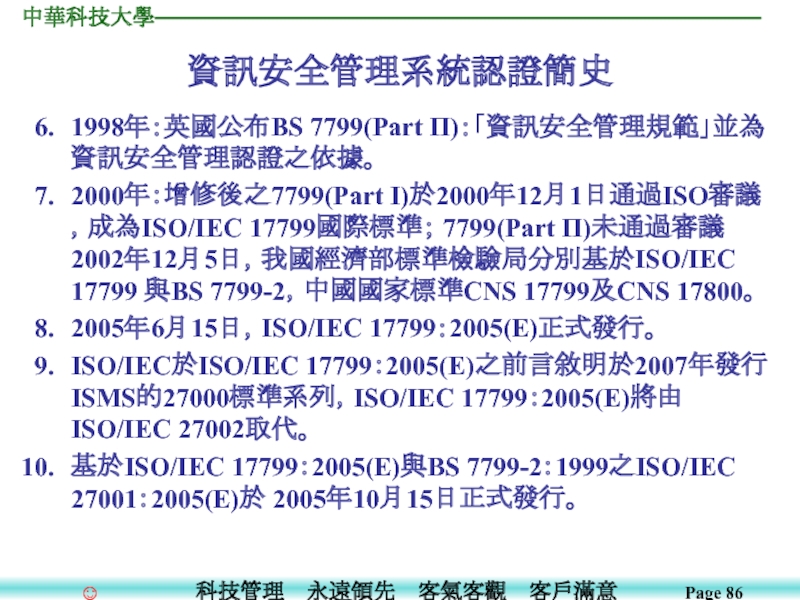

- 86. 1998年:英國公布BS 7799(Part Π):「資訊安全管理規範」並為資訊安全管理認證之依據。 2000年:增修後之7799(Part

- 87. 十一、ISO 27001 資訊安全管理系統

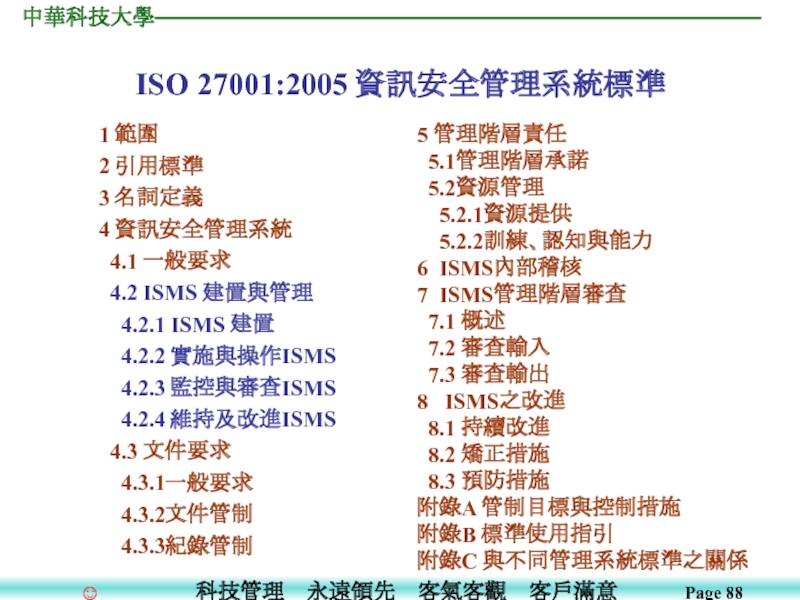

- 88. ISO 27001:2005 資訊安全管理系統標準

- 89. 制定資訊安全政策之管理手冊 本手冊是描述「資訊安全政策」、「資訊安全管理 系統」要求事項與「適用性聲明書」三各項目所組 成,為推動「資訊安全管理系統」之: 最高指導原則與方向。 驗證適用範圍說明。 控管目標與管控機制之指引。 ISO 27001國際標準條文與附錄A.之控制目標與控制措施之說明。 適用內容及排除條款說明。 所有相關人員本身之權責及需注意的重點以及執行的規範。

- 90. 本校資安全政策(暫定)

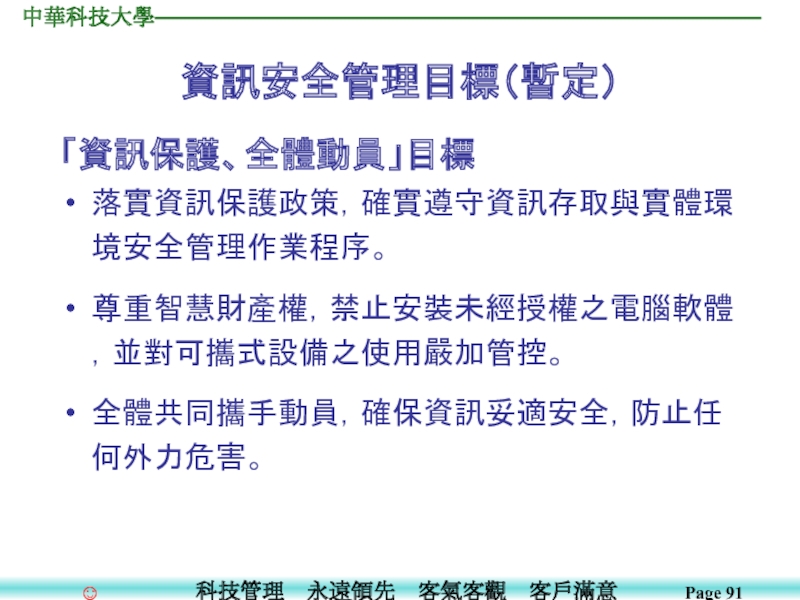

- 91. 資訊安全管理目標(暫定) 「資訊保護、全體動員」目標 落實資訊保護政策,確實遵守資訊存取與實體環境安全管理作業程序。 尊重智慧財產權,禁止安裝未經授權之電腦軟體,並對可攜式設備之使用嚴加管控。 全體共同攜手動員,確保資訊妥適安全,防止任何外力危害。

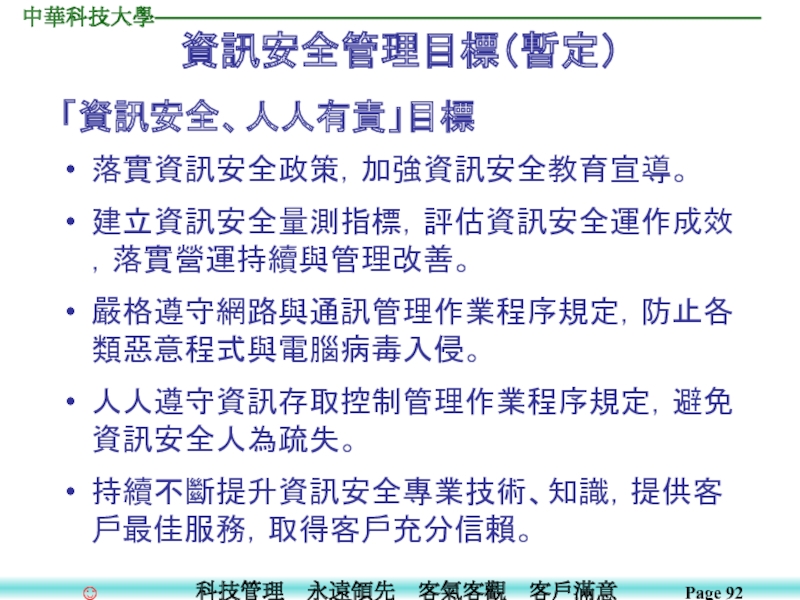

- 92. 資訊安全管理目標(暫定) 「資訊安全、人人有責」目標 落實資訊安全政策,加強資訊安全教育宣導。 建立資訊安全量測指標,評估資訊安全運作成效,落實營運持續與管理改善。 嚴格遵守網路與通訊管理作業程序規定,防止各類惡意程式與電腦病毒入侵。 人人遵守資訊存取控制管理作業程序規定,避免資訊安全人為疏失。 持續不斷提升資訊安全專業技術、知識,提供客戶最佳服務,取得客戶充分信賴。

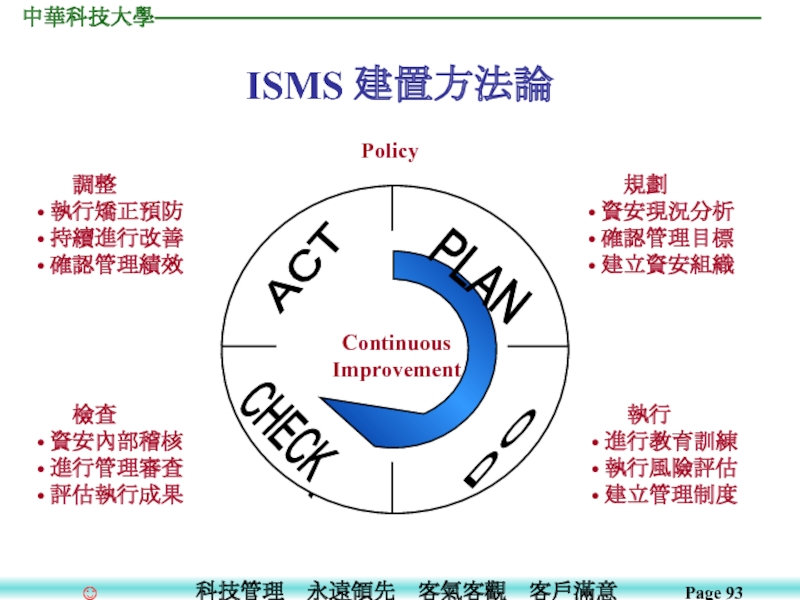

- 93. ISMS 建置方法論 規劃

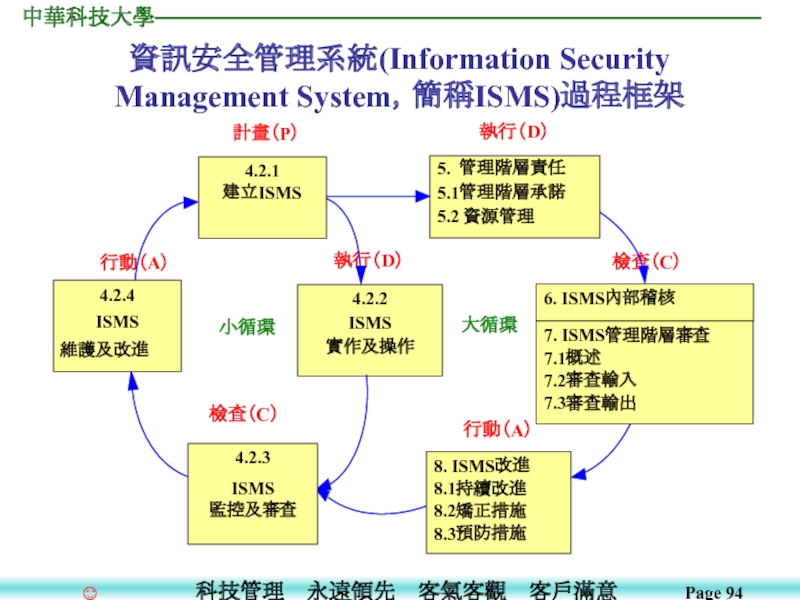

- 94. 資訊安全管理系統(Information Security Management System,簡稱ISMS)過程框架

- 95. 資訊安全政策與適用性聲明書 資訊安全政策 此文件說明本系統的資訊安全政策、適用範圍與ISO 27001:2005附錄A.5~A.15之相關管控目標與管控措施等,詳見「資訊安全政策」。 適用性聲明書 本文件說明資訊安全管理系統適用於ISO 27001:2005附錄A.5~A.15之對應措施、排除項目與以及相對應的控管文件,詳見「適用性聲明書」。

- 96. 風險評鑑 應建立適當的風險評估方法,識別營運資訊安全、法律與法規要求的風險,定義本校資訊室及機房之資產的威脅、脆弱點,並訂定風險可接受的等級。 詳細資訊資產與風險評估的管理詳見「資訊資產與風險評估管理程序」文件內容說明與實施辦法。 本校資訊安全管理系統在實施過程中,應選擇適當的控制目標與控制方法,並應被認定是正當的。 應訂定適用性聲明,內容包括 ISO 27001:2005 附錄A.5~A.15之所有項目,如有排除應明確說明不選擇該控制目標的理由,同時應與「資訊安全政策」相呼應。

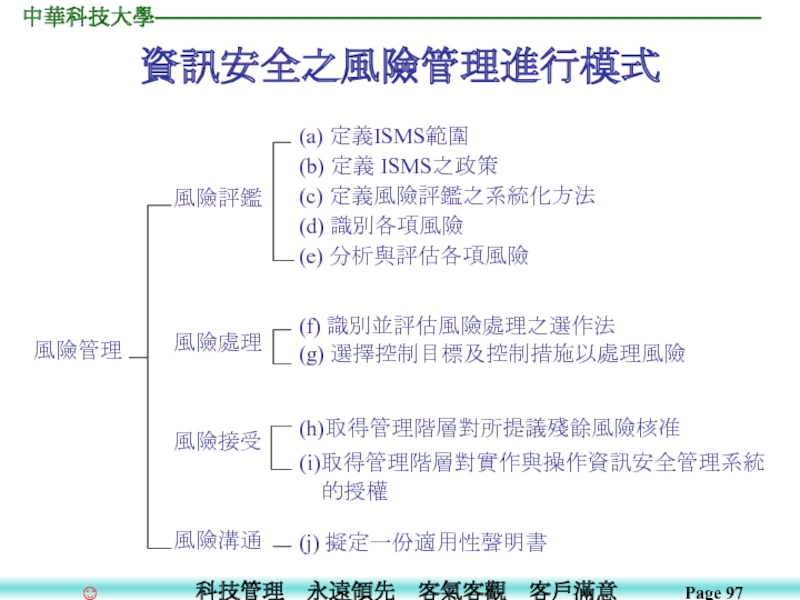

- 97. 資訊安全之風險管理進行模式

- 98. 資訊資產三要素 Confidentiality 機敏性 Integrity 完整性 Availability 可用性

- 99. 資訊資產(Information Security) 三要素說明 機密性(Confidentiality):確保只有經過授權的人才能存取資訊。 完整性(Integrity):維護提供使用之資訊為正確與完整,未受破壞或篡改。 可用性(Availability):確保經過授權的用戶在需要時可以存取資訊並使用相關資訊。

- 100. 系統的文件架構 第一階:資訊安全手冊、資訊安全政策與適用性聲明書。 第二階:資訊安全相關之程序文件,包含所有控管程序的內容說明。 第三階:各種管理辦法、檢查項目。 第四階:各項實作、運作、監視、審查及改進活動的紀錄與表單。

- 101. 系統的文件說明 由於第一階文件會衍伸出第二、三、四階文件及相關的紀錄,故管理手冊為所有文件的源頭,再由次階文件與紀錄連接,成為一個嚴謹的文件架構體系,可參照「ISO 27001:2005條文要求與文件表單對照一覽表」。

- 102. 文件管制 資訊安全管理系統的文件在發行後,要審查其是否符合本校的需要。如有需要應重新修改已經核准的標準文件。 確保文件在變更與修訂後,能更新並保持最新版本。 確保在使用場所有備妥最新版本適用之文件。 確保文件保持易於閱讀並容易識別。 確保外來原始文件已加以識別。 確保文件分發已被妥善管制。 防止失效文件被誤用。 過期文件需保留時,應予以適當識別。

- 103. 紀錄管制 本系統所產生的文件與報表、紀錄,應依照政府與本校的相關規定,及ISO/27001:2005標準所要求的期限,妥適保存。 所有相關紀錄的鑑別、儲存、保護、檢索、保存期限及報廢,應建立書面程序,清楚說明管制的方法。 紀錄應以隨時可取回的方式被儲存與維護,並防止損壞、變質或漏失,以維持紀錄清晰易讀,容易識別及檢索。 應自各類相關資訊安全的法規與標準或要求中,篩選出與本系統有關聯者納入管理,作為本系統改善的參考。 本系統符合要求及有效運作的佐證依據,應建立總覽表管理那些紀錄的持續有效運作。 到底多少紀錄要納入管理,應在實施過程中加以增減。 各項過程績效監控與本系統「安全事件」有關紀錄應保存。

- 104. 管理階層責任 管理階層承諾 本校之管理階層應藉由下列各項方式,對本系統

- 105. 管理階層責任 資源提供 本校應決定並提供下列工作之必要資源: 建立、實作、運作、監控、審查、維持及改進本系統。 確保所有資訊安全程序文件支援營運要求。 識別並因應法律與法規的要求,以及契約的安全義務。 所有已經實作的控制措施或管理辦法,維護適當的資訊安全。 必要時進行審查,並針對審查結果作適當反應。 需要時,改進本系統之有效性。

- 106. 管理階層責任 訓練、認知及能力 應確保在本系統中所有擔負某項責任的人,都受過相關教育訓練,並有能力執行系統所要求的工作。 提供相關的能力訓練,必要時聘僱具備相關技術、能力的人員,來滿足本系統管理與技術的需求。 應採取有效評估措施,查驗訓練結果是否有效。 維持教育訓練、技術能力、相關經驗的資歷與紀錄。 應確保所有相關人員,已經充分瞭解其本身所從事的作業與資訊安全活動的關連性及重要性。 應確保所有相關人員,都能知道其本身對資訊安全目標達成的貢獻。

- 107. 稽 核 應規劃執行本系統的內部稽核,以決定本系統管理目 標、控制措施、各過程及程序是否符合下列要求: 應規劃稽核計畫,考慮被稽核之過程及區域的狀況與重要性,以及先前稽核結果。 稽核準則、範圍、頻率及方法應予以界定。 稽核員之遴選與稽核過程之執行,應確保客觀性與公正性。 稽核員不應稽核其本身之工作。 規劃與執行稽核,稽核結果報告與紀錄保存之責任與要求,應在程序書中說明。 受稽核區域負責管理的主管,應確保稽核過程的順暢,沒有不當之延誤,並說明不符合事項發生的原因,並對該不符合事項提出對應的改善建議。 應對所有採取改進措施跟催查證,與效果確認。

- 108. 管理階層審查 管理階層至少每年,需對本系統進行ㄧ次 審查,以確保本系統能持續其適用性、適 切性及有效性。 審查應包括改進時機之評估,以及本系統變更之需求,含資訊安全政策與目標。 審查結果應予以文件化,紀錄應予保存。 審查輸入 審查輸出

- 109. 資訊安全管理系統之改進 持續改進 矯正措施 預防措施

- 110. A.5 安全政策 A.6 組織資訊安全 A.7 安全政策資產管理 A.8

- 111. 十二、資安案例說明

- 112. 一、網站涉洩露學師生個人資料(一) 案由: 中部某所知名大學網站因控管不當,透過Yahoo、Google等搜尋引擎,便可直接取得該校就學貸款學生名冊,名冊內含學生身份證字號、貸款金額等個人資料,讓學生資料暴露於危險之中。

- 113. 一、網站涉洩露學師生個人資料(二) 預防方式: 網站應指派專人管理審核內容,以避免洩漏學生、教師個人資料。 不適合公開的檔案不可存放在公開之網站上。 網站上過期的資料應進行檔案刪除、不可只移除超連結,以免被搜尋引擎取得而被讀取。

- 114. 二、電腦失竊造成資料遺失(一) 案由: 南部某國小電腦遭竊,人事教職員資料因存放於電腦中而一並外洩、會計預算電子檔案亦於電腦中一同遺失。

- 115. 二、電腦失竊造成資料遺失(二) 預防方式: 行政業務資料應養成備份習慣,避免造成資料永久遺失。 筆記型電腦、行動碟等儲存設備因攜帶方便、容易遺失,應設定密碼保護或資料加密,並儘可能避免存放機密公務資料,並妥善保管。 辦公處所應加強門禁管制,設備遭竊應立即向所轄派出所報案。

- 116. 三、學生駭客竊取帳號修改網站(一) 案由: 北區某知名高中之學生於駭客教學網站習得駭客入侵技巧,練習入侵多所學校網站,並於某小學網站發布『學校寒假延長訊息』假消息,另刪除多所學校網站重要資料。

- 117. 三、學生駭客竊取帳號修改網站(二) 預防方式: 校園應加強宣導駭客行為必須擔負法律責任。 建置網站開發程式應加強系統安全(如輸入欄位必須進行字元檢查),避免產生程式漏洞,遭駭客入侵。 網站作業系統、資料庫、服務軟體(如 webServer)應定期更新軟體,避免系統漏洞產生。

- 118. 四、電子郵件帳號遭駭客竊取(一) 案由: 國內4所大學之郵件伺服器與駭客中繼站建立連線,且特定電子郵件帳號遭登入下載郵件查看,疑似洩漏重要資訊內容。

- 119. 四、電子郵件帳號遭駭客竊取(二) 預防方式: 應注意電子郵件使用安全,勿開啟來路不明之信件,以免被植入後門程式竊取資料。 郵件帳號及瀏覽器應取消記憶密碼功能,以避免帳號密碼記錄被駭客利用木馬程式竊取。 個人電腦應安裝防毒軟體,且作業系統及防毒軟體應隨時更新,以避免漏洞產生。 電子郵件及相關系統登入之密碼應定期更換。

- 120. 五、公事家辦洩密 (一) 案由: (轉載自法務部 ) 某中央政府機關內人員習慣將公文之電子檔案,以隨身碟拷貝至家中電腦辦公並儲存。因家中電腦已遭駭客植入後門程式,以致長期大量經手之機密文書外洩,又經各媒體大幅報導,損害政府機關形象。

- 121. 五、公事家辦洩密 (二) 預防方式: 公務機密資料攜出應依程序辦理(依國家機密保護法規定:公務機密資料攜出辦公處所,應經機關首長核准)。 家中電腦之使用較缺乏定期更新軟體與防毒程式之習慣,應妥善設定自動更新機制,以防範病毒入侵。 家中電腦連線上網時通常沒有防火牆保護,應加裝個人電腦防火牆,以降低遭入侵之機率。

- 122. 六、8警所私灌FOXY偵查筆錄外洩(一) 案由: (轉載自法務部 ) 據電腦犯罪防制中心指出:8所警察機關之警員擅自安裝FOXY(檔案下載軟體)於警所電腦中,且不熟悉FOXY之設定方式,誤將電腦中所有資料開放予所有人下載,造成警所電腦筆錄資料外洩,警政署怒追究相關人員的疏失責任。

- 123. 六、8警所私灌FOXY偵查筆錄外洩(二) 預防方式: 點對點(P2P )檔案下載軟體因版本與種類繁多,軟體容易被改寫加入木馬或後門程式,故不要安裝P2P軟體,如Bittorrent(BT)、eMule、FOXY等,以免造成機密資料外洩;另P2P下載之檔案也容易含有病毒或是非法之盜版軟體,容易遭到廠商追蹤舉發而產生訴訟與巨額賠償。

- 124. 七、全台近千網站植入惡意程式 (一) 案由: 據媒體報導:平均每10個網頁,就有1個植入惡意程式碼,「拒絕壞程式基金會」(http://stopbadware.org)發布「全台近千網站植入惡意程式」訊息,顯示目前網站內含惡意程式碼問題嚴重。

- 125. 七、全台近千網站植入惡意程式(二) 預防方式: 勿瀏覽非公務用途網站。 個人電腦應安裝防毒軟體,作業系統及防毒軟體隨時更新。 瀏覽器安全等級應設定為中級或更高等級。 勿任意下載或安裝來路不明、有違反法令疑慮(如版權、智慧財產權等)的電腦軟體。

- 126. 八、網路銀行資料遭竊取(一) 案由: (轉載自刑事警察局 ) 據科技犯罪防制中心指出:有犯罪集團利用假資料註冊與國內知名網路銀行、航空公司等極為類似之網址,再於各大搜尋引擎公司購買關鍵字廣告,誘使民眾連結至藏有木馬程式網頁,俟民眾電腦遭植入木馬後再導向正常網站,此時木馬程式已開始進行鍵盤側錄與竊取檔案,竊取民眾網路銀行帳號密碼,其後再進行轉帳盜取,此類損失達已數千萬元。

- 127. 八、網路銀行資料遭竊取(二) 預防方式: 使用搜尋引擎時需特別注意關鍵字廣告與正牌網站之區隔。 個人電腦應安裝防毒與防火牆軟體,作業系統及防毒軟體應定期更新。 避免將個人基本資料於網路上流傳。 避免於辦公室瀏覽非公務網站。

Слайд 2資訊安全基礎認知

前言

電子資料的特性與資訊安全

資訊世界的潛在威脅

電腦病毒簡介

自我安全防護

社交工程

網頁惡意掛馬

網路存取控制Network Access Control (NAC)

媒體儲存安全

資訊安全管理系統認證簡史

資訊安全管理系統

資安案例說明

Слайд 4由一個著名的作家、一本超流行的著作-丹.布朗的「達文西密碼」說起

丹.布朗的5部偉大的著作-「魔鬼與天使」、「數位密碼」、「大騙局」、「達文西密碼」與「失落的符號」 。

先知與大器晚成的作家。

一本「駭客」與「悍克」的必讀的教戰手冊「數位密碼」 。

密碼的戰爭與資訊安全。

Слайд 6(一)電子資料的特性

1. 資訊內容是:

磁性物質的磁化狀態及半導體物質的電子狀態

(0與1)電磁波或光、電訊號

2. 儲存媒體是: 磁片或記憶體晶片、電纜線、光纖或大氣層(無

線通信)

3. 在處理、儲存及傳輸過程中容易被篡改、 變造

而不留痕跡

(0與1)電磁波或光、電訊號

2. 儲存媒體是: 磁片或記憶體晶片、電纜線、光纖或大氣層(無

線通信)

3. 在處理、儲存及傳輸過程中容易被篡改、 變造

而不留痕跡

Слайд 7(二)資訊安全技術的普及

1. 十九世紀末期,電報日益普及,於軍事、外交商業等需要注意資訊安全的環境中,已大量使用密碼技術處理(例:清光緒五年(西元1879年),清朝已開始使用密電)。

2. 隨著電子科技的一日千里,資訊設備已進入社會大眾的生活中,密碼技術的日益普及已指日可待。

3. 資訊安全是科學(數學)、工程、社會學等的「跨領域」整合技術。

Слайд 8(三)資訊犯罪的特性

1. 具有高度專業性:

民國八十二年五月,台灣地區破獲的首次偽造金融卡案,即為典型。

2. 與行為人職務關係密切:

民國八十四年六月,台灣地區破獲有史以來人數最多的(32官、23商)的隱私權案,即為典型。

3. 具有經濟犯罪性質:

民國八十四年八月,台灣地區爆發的一百億元國票事件案,即為典型。

民國八十四年八月,台灣地區爆發的一百億元國票事件案,即為典型。

Слайд 94.偵察困難、蒐證不易:

民國八十四年十二月,台灣地區發生的對美國柯林頓總統的電子郵件恐嚇信案,即為典型。

5. 犯罪技術可遙控犯罪且犯罪行為人常甚少或無犯罪感:

民國八十四年十一月,第一個被稱為悍客(Craker) 的資訊安全專家 Peal 駭客(Hacker)被捕例,即為典型。

6. 智慧型犯罪:

民國八十五年二月,台灣地區爆發的積體電路佈局被離職員工修改案,即為典型。

Слайд 111. 環境的威脅:15~17%:

˙火災(10%~12%)

˙水災(5%~7%)

˙意外性災害如地震(比例很低,但會釀成巨禍)

2. 人的威脅:佔83%~85%:

(1)內部人員(80~85%):

★人為疏忽及犯錯(約60%)。

★不誠實的員工(約10%)。

★心懷怨恨的員工(約10%)。

(2)外部人員(3%~5%)

★網路悍客(Hacker)。

★電腦病毒(Viruses)及其他惡意的軟體。

★網蟲(Worms)。

★從電子佈告欄上抄來的非法軟體、檔案資料。

★竊聽電波而譯出其上傳輸的訊息。

★不誠實的員工(約10%)。

★心懷怨恨的員工(約10%)。

(2)外部人員(3%~5%)

★網路悍客(Hacker)。

★電腦病毒(Viruses)及其他惡意的軟體。

★網蟲(Worms)。

★從電子佈告欄上抄來的非法軟體、檔案資料。

★竊聽電波而譯出其上傳輸的訊息。

Слайд 13外部人員造成之資訊安全一些實例

Nov. 1988 Morris Worm造成6000部以上之電腦當機每部 2小時以上。

Mar. 1989 West German Spy Rings Attacks

U.S.Computers。

May 1990 Hackers Run Up 50 Million Phone Bill。

Feb. 1995 Kevin Miltonic第三次因電腦犯罪就擒。

Mar. 1995由2個美國人、2 個荷蘭人、1 個以色列人等6 人組成的電腦犯罪團體非法侵入花旗銀行現金管理電腦系統,將許多存戶2 仟8佰萬美金的存款轉到他們設在其他國家至少12個不同的銀行帳戶中,僅得手40萬美金的主嫌在AOSaturn軟體公司工作的俄羅斯人Vladimir Levin在倫敦機場被捕。

May 1990 Hackers Run Up 50 Million Phone Bill。

Feb. 1995 Kevin Miltonic第三次因電腦犯罪就擒。

Mar. 1995由2個美國人、2 個荷蘭人、1 個以色列人等6 人組成的電腦犯罪團體非法侵入花旗銀行現金管理電腦系統,將許多存戶2 仟8佰萬美金的存款轉到他們設在其他國家至少12個不同的銀行帳戶中,僅得手40萬美金的主嫌在AOSaturn軟體公司工作的俄羅斯人Vladimir Levin在倫敦機場被捕。

Слайд 14AOL釣魚客面臨101年刑期【譯自2007/1/16 CNET News. com】 Jeffrey Brett Goodin日前假冒AOL收款部門寄出電郵給他們的使用者,指引他們到一個偽裝的網站去更新帳戶資料,藉此得到這些客戶的信用卡號等重要資訊,再冒用信用卡購物。他被起訴多項罪名,包括:網路詐欺、未經授權冒用信用卡、濫用AOL商標等十項,被起訴刑期高達101年。

外部人員造成之資訊安全一些實例

Слайд 15木馬偷窺即時通駭客抓劈腿【2007/8/25 聯合報】十多名社會新鮮人,竟花6,000元向任職電子工程師的駭客求助,入侵女友或另一半的電腦,窺探她們在即時通訊與人對話的隱私,警方日前逮捕該名駭客移送偵辦,並將約談入侵女子電腦的男子到案函送法辦。

外部人員造成之資訊安全一些實例

Слайд 16熊貓燒香病毒製造者被批准逮捕【2007/3/17 新聞晨報】¡轟動全國的「熊貓燒香」病毒製造者李俊涉嫌「破壞電腦資訊系統罪」,15日被湖北省仙桃市檢察院批准逮捕。據李俊的辯護律師介紹,他對自己的行為非常後悔,並表示將來願意做義工向社會贖罪。

外部人員造成之資訊安全一些實例

Слайд 17外部人員造成之資訊安全一些實例

讓沒有進入權利的人或系統能夠未經授權地使用他人資源。目的在破壞資訊的機密性。【例如:木馬偷窺即時通】

讓惡意的人或系統能夠干擾或阻斷他人網路或服務。目的在破壞資訊的可用性。【例如:熊貓燒香病毒】

Слайд 18外部人員造成之資訊安全一些實例

Elk Cloner是最早期的電腦病毒(virus),1982年由一位15歲的學生Rich Skrenta寫在Apple II電腦上,以軟碟為感染媒介。

使用受感染的磁片開機50次,就會在銀幕上出現一首打油詩。

Слайд 19Melissa為1999年由電子郵件傳播的Word巨集病毒,他會利用受感染電腦的電子郵件通訊錄,發出50封病毒郵件,數小時之內就可以傳遍全球。

Code Red蠕蟲(worm)利用當時微軟作業系統的瑕疵,在2001.7.19一天內,讓全球359,000台電腦同步受到感染。

2004年的Witty 蠕蟲攻擊Internet Security Systems(ISS)公司的防火牆及其他資訊安全產品的漏洞,在2個小時內癱瘓全球12,000 台電腦,受害者都是裝備有安全防護的主機。

其他案例將在下堂「法規與案例說明」中詳述。

外部人員造成之資訊安全一些實例

Слайд 22電腦病毒傳染有三個途徑:

經由受感染的可移式媒體(removable media) 如軟碟、CD ROM、USB碟傳染給其他電腦。

經由電子郵件的附件傳染,這類病毒常再利用受害者的通訊錄傳送病毒給更多的潛在受害者。

附著在別的「正常」軟體上。尤其越來越多人肆意的從網路上下載軟體,卻未細究該軟體是否已受感染。

Слайд 23網路蠕蟲

雖然「蠕蟲」 (worm)與「病毒」(virus)兩個名詞常被混用。

在正式定義上,兩者的差異在於:

蠕蟲可以自己存在,不需要寄生於別的程式或檔案。蠕蟲複製自己後,可以自行在網際網路上傳播,不需靠人的參與。

病毒則否。

Слайд 24網路蠕蟲

蠕蟲造成的傷害經常範圍極廣,因為蠕蟲在受害電腦上大量複製,再經由郵件通訊錄上的地址或TCP/IP位址傳播。

蠕蟲快速複製與傳播的能力常大規模地占用系統資源(如記憶體) 與網路頻寬,導致網站、網路服務、與電腦系統無法正常運作,形成阻斷服務(DoS) 的結果。

Слайд 25木馬程式可以自行存在,但不以複製或擴散為目的。它看似好的程式,卻暗藏惡意。例如一個網路上下載的電玩程式,卻同時在收集系統裡的密碼檔案。

偵測木馬程式有時並不容易,因為它執行起來像是一個正常的應用程式。

此外,較新的木馬程式也會使用躲避監視的手法。不同於病毒或蠕蟲只會產生破壞,木馬程式可能為攻擊者帶來利益,因此木馬攻擊似有凌駕前兩者的趨勢。

木馬程式

Слайд 27木馬程式

一位19歲的俄國駭客在1999年侵入CD Universe,盜取30萬筆信用卡資料。在勒索十萬美元贖金未遂後,他將其中的數千筆資料公布在網際網路上。

2000年9月,全球首屈一指的金融服務機構Western Union 關閉網站五天,因為遭到駭客入侵並盜走一萬五千筆信用卡資料。駭客利用系統維修時沒有防火牆的15分鐘空檔入侵。

Слайд 28木馬程式

中共駭客入侵五角大廈【2007/09/10 聯合報】

美國國防部的情治報告指出,中共計畫在2050年之前取得壓制全球敵人的「電子優勢」,尤其是針對美、英、俄與南韓等國;為了達成這項目標,中共解放軍的兩名空軍軍官已擬具發動毀滅性網路攻擊的計畫,企圖癱瘓美軍的航空母艦戰鬥群。

西方媒體上周報導,中共解放軍的駭客今年六月入侵美國國防部的電腦系統,並經常滲透英國政府十個部門的電腦,竊取軍事檔案等機密。中國駭客今年也曾滲透德國政府的電腦系統。

Слайд 30資訊安全弱點與威脅

弱點:

是導致威脅發生的原因,不會直接導致資訊資產的損害

常見的弱點:

- 未受訓練或未俱備安全認知的人員

- 錯誤的選擇及使用密碼

- 缺乏存取控制、資料沒有備份...

Слайд 33防毒軟體

防毒排名防毒軟體評比2010 June

1. G DATA 2008 version 18.2.7310.844 - 99.05%

2. F-Secure 2008

version 8.00.103 - 98.75%

3. Trust Port version 2.8.0.1835 - 98.06%

4. Kaspersk y version 8.0.0.357 - 97.95% 卡巴斯基

5. E Scan version 9.0.742.1 - 97.44%

6. The Shield 2008 - 97.43%

7. AntiVir version 8.1.00.331 Premium - 97.13%

8. Ashampoo version 1.61 - 97.09%

9. Ikarus version 1.0.82 - 96.05%

10. AntiVir version 8.1.00.295 Classic - 95.54% free top one

11. AVG version 8.0.100 Free - 94.85%

12. BitDefender 2008 version 11.0.16 - 94.70%

13. Avast version 4.8.1201 Professional - 93.78%

14. Nod32 version 3.0.650.0 - 93.36%

15. F-Prot version 6.0.9.1 - 91.87%

16. Bit Defender version 10 Free - 91.32%

3. Trust Port version 2.8.0.1835 - 98.06%

4. Kaspersk y version 8.0.0.357 - 97.95% 卡巴斯基

5. E Scan version 9.0.742.1 - 97.44%

6. The Shield 2008 - 97.43%

7. AntiVir version 8.1.00.331 Premium - 97.13%

8. Ashampoo version 1.61 - 97.09%

9. Ikarus version 1.0.82 - 96.05%

10. AntiVir version 8.1.00.295 Classic - 95.54% free top one

11. AVG version 8.0.100 Free - 94.85%

12. BitDefender 2008 version 11.0.16 - 94.70%

13. Avast version 4.8.1201 Professional - 93.78%

14. Nod32 version 3.0.650.0 - 93.36%

15. F-Prot version 6.0.9.1 - 91.87%

16. Bit Defender version 10 Free - 91.32%

Слайд 34防毒排名防毒軟體評比2010 June

17. ArcaVir 2008 - 88.65%

18. Norman version 5.92.08 - 87.72%

19.

Vba32 version 3.12.6.6 - 87.21%

20. McAfee Enterpise version 8.5.0i - 86.57%

21. McAfee version 12.0.177 - 86.39%

22. Rising AV version 20.46.52 - 85.87%

23. Norton 2008 - 83.34% --------------- 諾頓

24. Dr. Web version 4.44.5 - 82.87%

25. Antiy Ghostbusters version 5.2.3 - 80.23%

26. VirusBuster version 5.002.62 - 77.19%

27. Outpost version 6.0.2294.253.0490 - 75.35%

28. V3 Internet Security version 2008.05.31.00 - 75.23%

29. ViRobot Expert version 5.5 - 74.50%

30. Virus Chaser version 5.0a - 73.65%

31. A-squared Anti-Malware version 3.5 - 71.66%

32. PC Tools version 4.0.0.26 - 69.82%

33. Trend Micro Antivirus + Antispyware 2008 version 16.10.1079 - 67.28% ----------趨勢

20. McAfee Enterpise version 8.5.0i - 86.57%

21. McAfee version 12.0.177 - 86.39%

22. Rising AV version 20.46.52 - 85.87%

23. Norton 2008 - 83.34% --------------- 諾頓

24. Dr. Web version 4.44.5 - 82.87%

25. Antiy Ghostbusters version 5.2.3 - 80.23%

26. VirusBuster version 5.002.62 - 77.19%

27. Outpost version 6.0.2294.253.0490 - 75.35%

28. V3 Internet Security version 2008.05.31.00 - 75.23%

29. ViRobot Expert version 5.5 - 74.50%

30. Virus Chaser version 5.0a - 73.65%

31. A-squared Anti-Malware version 3.5 - 71.66%

32. PC Tools version 4.0.0.26 - 69.82%

33. Trend Micro Antivirus + Antispyware 2008 version 16.10.1079 - 67.28% ----------趨勢

Слайд 35密碼猜測攻擊

使用者名稱(username) 與密碼(password) 是時下電腦、系統、與網路身分認證最常用的方法。

破解密碼的手法不外以下幾種:

以電腦重複去試各種可能的密碼。

以社交工程、網路釣魚、或使用中間監看工具來騙取密碼。

由於許多使用者不願費心記憶密碼,故以直覺或觀察法也甚為有效:

可以先試8////9,812349, abcd9, password之類的懶人密碼;或是輸入使用者名稱,許多人將這兩者設為相同。

若可取得私人資料,則試其配偶、子女之姓名拼音或生日,或以上合併。

觀察當下環境裡是否有適合做為密碼的字,例如網址、網名、廣告詞等。

看看鍵盤下面、螢幕後面的小紙條,說不定會有意外的驚喜。

Слайд 37設定密碼的小技巧

以注音輸入法按鍵來當成密碼:

你好嗎 → Su#cla#8&

以英文字或數字穿插:

Sister + 456789 → S4i5s6t7e8r9

將英文字母往前位移:

Birthday往前位移1個字母 → Ahqsgczx

以英文的一句諺語或一段歌詞取每個英文字字首當成密碼:

Best wishes for a happy New Year!→BwfahNY!

Слайд 43解決惱人的彈出視窗

可利用Windows XP SP2,Explorer中的快顯阻擋選項(IE?工具?快顯封鎖程式)

可安裝各入口網站所提供免費ToolBar,這些ToolBar 都具有阻擋彈跳視窗功能, 包括Google、Yahoo或MSN等

很多防毒軟體、網路防護工具亦提供阻擋彈跳視窗功能,若有安裝這些軟體,記得將阻擋彈跳視窗設定開啟

Слайд 45社交工程攻擊之定義

利用人性弱點、人際交往或互動特性所發展出來的一種攻擊方法

早期社交工程是使用電話或其他非網路方式來詢問個人資料,而目前社交工程大都是利用電子郵件或網頁來進行攻擊

透過電子郵件進行攻擊之常見手法

假冒寄件者

使用讓人感興趣的主旨與內文

含有惡意程式的附件

利用應用程式之弱點(包括零時差攻擊)

Слайд 46社交工程攻擊模式

駭客設計攻擊陷阱程式(如特殊Word 檔案)

將攻擊程式埋入電子郵件中

寄發電子郵件給特定的目標

受害者開啟電子郵件

啟動駭客設計的陷阱,並被植入後門程式

後門程式逆向連接,向遠端駭客報到

Internet

Слайд 47

軟體弱點與零時差攻擊

只要是軟體即有可能存在弱點,若未能及時修補弱點,即可能讓駭客入侵成功

軟體弱點在沒有任何修補方式之前,出現相對應的攻擊行為時,此類攻擊稱為「零時差攻擊(Zero-day Attack) 」

修補程式公告

弱點被發現

安全時期

安全時期

危險時期

18 個 月

Слайд 49網路釣魚

網路釣魚(Phishing)是常見的透過電子郵件手段的一種網路社交工程;籍由誘惑使用者點選網頁連結(利用預覽功能,甚至不必等使用者點選!)或打開副加檔案以植入惡意程式(例如:木馬、後門等)。

Слайд 52社交工程與網路釣魚之防範

避免人性弱點遭到利用的方式

提升自我資訊安全認知與警覺性。

重要資料或密碼輸入時,應注意是否有旁人窺視。

討論業務機密應注意場合。

透過網路或電話溝通時,應確認對方身分。

使用者代碼不借給別人。

密碼不洩漏給任何人。

Слайд 53社交工程與網路釣魚之防範

電子郵件防禦社交工程應注意事項。

不隨意開啟郵件(注意陌生之寄件者)。

取消郵件預覽•不隨意下載附件。

確認寄件人與主旨的關係。

非經查證,不可直接點選郵件中的超連結。

善用密件收件人。

不隨意留下郵件地址予他人。

定期自我執行病毒與後門程式掃瞄。

了解組織傳送郵件規定。

熟悉社交工程的可能手法。

通報相關單位。

Слайд 56階梯數位學院網站又被植入惡意連結

階梯數位學院網站又被植入惡意連結,此惡意程式為 Lineage 和 Agent 變種,請各位暫時不要瀏覽這個網站,以免中毒

惡意連結是放置在首頁 (其他頁面可能要仔細檢查一下囉) 中的:

Слайд 59網頁惡意掛馬的原因

網站伺服器的弱點或管理不當

不當的設定與管理

不安全的預設網站路徑與紀錄檔檔案配置

沒有更改預設的管理者密碼

不當設定讓使用者能存取任何網頁目錄

過於寬鬆的網頁權限設定

沒有刪除不必要之網站或虛擬目錄

SQL Injection

利用SQL語法可以串連的特性,串連惡意的SQL語法執行新增、修改內容或刪除資料表等攻擊動作,意圖危害網站的正常作業

Слайд 60網頁惡意掛馬統計資料

2010年6月5日 星期六

網頁遭入侵/值入惡意程式事件統計:

遭入侵數 (主機): 829 (827)

遭值入數 (主機): 269 (179)

2010.06.06 媒體報導

Google最新統計,目前全台有984個網站被植入惡意程式碼,其中不乏知名的台灣奧迪汽車、ESPN體育台和眾多商業網站

這些網站含有「隱匿強迫下載」惡意程式,網友看文章欣賞照片時,不知不覺被安裝木馬、後門程式、間諜軟體或其他病毒軟體,電腦無故當機只是小Case ,嚴重時會竊取電腦中個人資料,曾在網路銀行輸入的帳號密碼,也可能被側錄。

Слайд 61網站惡意掛馬預防方法

安裝修補程式

使用防毒軟體

宣導(或規定)不隨意瀏覽網站

提高IE的安全性設定,停用Script和ActiveX元件下載

考慮IE以外的瀏覽器

經常檢視重要機器其開機執行程序狀態,例如:使用ProcessExplorer、Autoruns等程式或其它廠商開發之工具來比對

降低網頁瀏覽權限

Слайд 64資料外洩日益嚴重

2009年7月美國TJX公司因內部無線網路遭入侵,導致歹徒可以自由進出公司資料庫,竊取客戶資料。

2010年4月警察機關的個人電腦安裝FOXY造成筆錄與偵查報告外洩。

Forrester Research於2010年指出有52%的機密資料經由可以移除式的儲存裝置外洩-除網路安全亦著眼於端點安全。

Слайд 69設備分類

控制元(Control Unit),例如:路由器、防火牆、入侵防禦系統、代理伺服器等。

受管理的端點裝置(Endpoint Device),例如:主機、個人電腦、無線設備、行動裝置、嵌入式系統等。

Слайд 75網路存取控制三大主要元件

終端軟體

政策執行據點 政策伺服器 身份驗證資料庫

(Policy Enforcement Point)( Policy Server)

偵查兵 大門衛兵 司令部長官

(Policy Enforcement Point)( Policy Server)

偵查兵 大門衛兵 司令部長官

Слайд 79確保隨身碟安全

• 在自己的電腦上安裝USB Protector 及USB VirusKiller。

在隨身碟上建立一個autorun.inf 的資料夾使用公用電腦前先重開機。

關閉Windows 的自動播放(Autorun)。

避免Windows 自動播放(Autorun): 放入隨身碟時請趕緊壓按Shift 鍵可以暫時(非永久)關閉autorun 的功能。

Слайд 80關閉Windows 的自動播放

開始→執行→輸入「gpedit.msc」(Windows XP Home Edition 不適用本方法)→ 確定,出現「群組原則」視窗,依序選左邊電腦設定 → 系統管理範本 → 系統,找到右邊視窗的

→ 關閉自動播放,滑鼠左鍵雙擊,出現「關閉自動播放內容」對話窗,點選「已啟用」。再下來在「停用自動播放」在的下拉選單,選擇「所有裝置」完成,插上隨身碟就不會再自動執行。

Слайд 81信任可信任者的深思

洩漏機密的主因九成以是由內部產生。

內部洩漏機密之主要原因不外乎「作業疏忽」。

作業疏忽的主要漏洞又來自「可信任者」。

可信任者包括:最高管理者、技術專家、專業人員、系統或軟體開發者與維修人員(含委外廠商與專家)。

外部入侵可以用弱點掃描與偵測來預防,內部危害要用雙倍能量來管控(系統管理與技術管理)。

信任可信任者的省思。

Слайд 851990年:世界經濟合作開發組織(OECD)轄下之資訊、電腦與通訊政策組織開始草擬資訊系統安全指導綱要」。

1992年:OECD於1992年11月26日正式通過「資訊系統安全指導綱要」。

1993年:英國工業與貿易部頒布:「資訊安全管理實務準則」。

1995年:英國訂定「資訊安全管理實務準則」之國家標準BS 7799第一部分,並提交國際標準組織(International Organization for Standardization ,簡稱ISO)成為ISO DIS14980。

1996年:BS 7799(Part Ι)提交國際標準組織(ISO)審議,沒有通過成為ISO標準之要求。

Слайд 861998年:英國公布BS 7799(Part Π):「資訊安全管理規範」並為資訊安全管理認證之依據。

2000年:增修後之7799(Part Ι)於2000年12月1日通過ISO審議,成為ISO/IEC 17799國際標準; 7799(Part Π)未通過審議2002年12月5日,我國經濟部標準檢驗局分別基於ISO/IEC 17799

與BS 7799-2,中國國家標準CNS 17799及CNS 17800。

2005年6月15日,ISO/IEC 17799:2005(E)正式發行。

ISO/IEC於ISO/IEC 17799:2005(E)之前言敘明於2007年發行ISMS的27000標準系列,ISO/IEC 17799:2005(E)將由ISO/IEC 27002取代。

基於ISO/IEC 17799:2005(E)與BS 7799-2:1999之ISO/IEC 27001:2005(E)於 2005年10月15日正式發行。

2005年6月15日,ISO/IEC 17799:2005(E)正式發行。

ISO/IEC於ISO/IEC 17799:2005(E)之前言敘明於2007年發行ISMS的27000標準系列,ISO/IEC 17799:2005(E)將由ISO/IEC 27002取代。

基於ISO/IEC 17799:2005(E)與BS 7799-2:1999之ISO/IEC 27001:2005(E)於 2005年10月15日正式發行。

資訊安全管理系統認證簡史

Слайд 89制定資訊安全政策之管理手冊

本手冊是描述「資訊安全政策」、「資訊安全管理

系統」要求事項與「適用性聲明書」三各項目所組

成,為推動「資訊安全管理系統」之:

最高指導原則與方向。

驗證適用範圍說明。

控管目標與管控機制之指引。

ISO 27001國際標準條文與附錄A.之控制目標與控制措施之說明。

適用內容及排除條款說明。

所有相關人員本身之權責及需注意的重點以及執行的規範。

Слайд 91資訊安全管理目標(暫定)

「資訊保護、全體動員」目標

落實資訊保護政策,確實遵守資訊存取與實體環境安全管理作業程序。

尊重智慧財產權,禁止安裝未經授權之電腦軟體,並對可攜式設備之使用嚴加管控。

全體共同攜手動員,確保資訊妥適安全,防止任何外力危害。

Слайд 92資訊安全管理目標(暫定)

「資訊安全、人人有責」目標

落實資訊安全政策,加強資訊安全教育宣導。

建立資訊安全量測指標,評估資訊安全運作成效,落實營運持續與管理改善。

嚴格遵守網路與通訊管理作業程序規定,防止各類惡意程式與電腦病毒入侵。

人人遵守資訊存取控制管理作業程序規定,避免資訊安全人為疏失。

持續不斷提升資訊安全專業技術、知識,提供客戶最佳服務,取得客戶充分信賴。

Слайд 93ISMS 建置方法論

規劃

資安現況分析

確認管理目標

建立資安組織

執行

進行教育訓練

執行風險評估

建立管理制度

執行風險評估

建立管理制度

檢查

資安內部稽核

進行管理審查

評估執行成果

調整

執行矯正預防

持續進行改善

確認管理績效

PLAN

DO

CHECK

ACT

PLAN

DO

CHECK

ACT

Continuous

Improvement

Policy

Слайд 95資訊安全政策與適用性聲明書

資訊安全政策

此文件說明本系統的資訊安全政策、適用範圍與ISO 27001:2005附錄A.5~A.15之相關管控目標與管控措施等,詳見「資訊安全政策」。

適用性聲明書

本文件說明資訊安全管理系統適用於ISO 27001:2005附錄A.5~A.15之對應措施、排除項目與以及相對應的控管文件,詳見「適用性聲明書」。

Слайд 96風險評鑑

應建立適當的風險評估方法,識別營運資訊安全、法律與法規要求的風險,定義本校資訊室及機房之資產的威脅、脆弱點,並訂定風險可接受的等級。

詳細資訊資產與風險評估的管理詳見「資訊資產與風險評估管理程序」文件內容說明與實施辦法。

本校資訊安全管理系統在實施過程中,應選擇適當的控制目標與控制方法,並應被認定是正當的。

應訂定適用性聲明,內容包括 ISO 27001:2005 附錄A.5~A.15之所有項目,如有排除應明確說明不選擇該控制目標的理由,同時應與「資訊安全政策」相呼應。

Слайд 99資訊資產(Information Security)

三要素說明

機密性(Confidentiality):確保只有經過授權的人才能存取資訊。

完整性(Integrity):維護提供使用之資訊為正確與完整,未受破壞或篡改。

可用性(Availability):確保經過授權的用戶在需要時可以存取資訊並使用相關資訊。

Слайд 100系統的文件架構

第一階:資訊安全手冊、資訊安全政策與適用性聲明書。

第二階:資訊安全相關之程序文件,包含所有控管程序的內容說明。

第三階:各種管理辦法、檢查項目。

第四階:各項實作、運作、監視、審查及改進活動的紀錄與表單。

Слайд 101系統的文件說明

由於第一階文件會衍伸出第二、三、四階文件及相關的紀錄,故管理手冊為所有文件的源頭,再由次階文件與紀錄連接,成為一個嚴謹的文件架構體系,可參照「ISO 27001:2005條文要求與文件表單對照一覽表」。

Слайд 102文件管制

資訊安全管理系統的文件在發行後,要審查其是否符合本校的需要。如有需要應重新修改已經核准的標準文件。

確保文件在變更與修訂後,能更新並保持最新版本。

確保在使用場所有備妥最新版本適用之文件。

確保文件保持易於閱讀並容易識別。

確保外來原始文件已加以識別。

確保文件分發已被妥善管制。

防止失效文件被誤用。

過期文件需保留時,應予以適當識別。

Слайд 103紀錄管制

本系統所產生的文件與報表、紀錄,應依照政府與本校的相關規定,及ISO/27001:2005標準所要求的期限,妥適保存。

所有相關紀錄的鑑別、儲存、保護、檢索、保存期限及報廢,應建立書面程序,清楚說明管制的方法。

紀錄應以隨時可取回的方式被儲存與維護,並防止損壞、變質或漏失,以維持紀錄清晰易讀,容易識別及檢索。

應自各類相關資訊安全的法規與標準或要求中,篩選出與本系統有關聯者納入管理,作為本系統改善的參考。

本系統符合要求及有效運作的佐證依據,應建立總覽表管理那些紀錄的持續有效運作。

到底多少紀錄要納入管理,應在實施過程中加以增減。

各項過程績效監控與本系統「安全事件」有關紀錄應保存。

Слайд 104管理階層責任

管理階層承諾

本校之管理階層應藉由下列各項方式,對本系統

的建立、實施、操作、監控、審查、維持與改進

之承諾提供證據:

建立一項資訊安全政策。

確保建立各項資訊安全目標及計畫。

為資訊安全建立角色與權責。

傳達符合遵守資訊安全政策、資訊安全目標。

管理階層以合法情況下所授與的權責,持續改進之需求。

決定可接受風險值(分數)。

提供充分資源以開發、實施、操作及維持本系統。

執行本系統之管理階層審查。

Слайд 105管理階層責任

資源提供

本校應決定並提供下列工作之必要資源:

建立、實作、運作、監控、審查、維持及改進本系統。

確保所有資訊安全程序文件支援營運要求。

識別並因應法律與法規的要求,以及契約的安全義務。

所有已經實作的控制措施或管理辦法,維護適當的資訊安全。

必要時進行審查,並針對審查結果作適當反應。

需要時,改進本系統之有效性。

Слайд 106管理階層責任

訓練、認知及能力

應確保在本系統中所有擔負某項責任的人,都受過相關教育訓練,並有能力執行系統所要求的工作。

提供相關的能力訓練,必要時聘僱具備相關技術、能力的人員,來滿足本系統管理與技術的需求。

應採取有效評估措施,查驗訓練結果是否有效。

維持教育訓練、技術能力、相關經驗的資歷與紀錄。

應確保所有相關人員,已經充分瞭解其本身所從事的作業與資訊安全活動的關連性及重要性。

應確保所有相關人員,都能知道其本身對資訊安全目標達成的貢獻。

Слайд 107稽 核

應規劃執行本系統的內部稽核,以決定本系統管理目

標、控制措施、各過程及程序是否符合下列要求:

應規劃稽核計畫,考慮被稽核之過程及區域的狀況與重要性,以及先前稽核結果。

稽核準則、範圍、頻率及方法應予以界定。

稽核員之遴選與稽核過程之執行,應確保客觀性與公正性。

稽核員不應稽核其本身之工作。

規劃與執行稽核,稽核結果報告與紀錄保存之責任與要求,應在程序書中說明。

受稽核區域負責管理的主管,應確保稽核過程的順暢,沒有不當之延誤,並說明不符合事項發生的原因,並對該不符合事項提出對應的改善建議。

應對所有採取改進措施跟催查證,與效果確認。

Слайд 108管理階層審查

管理階層至少每年,需對本系統進行ㄧ次

審查,以確保本系統能持續其適用性、適

切性及有效性。

審查應包括改進時機之評估,以及本系統變更之需求,含資訊安全政策與目標。

審查結果應予以文件化,紀錄應予保存。

審查輸入

審查輸出

Слайд 110A.5 安全政策

A.6 組織資訊安全

A.7 安全政策資產管理

A.8 人力資源安全

A.9 實體與環境安全

A.10 通訊與作業管理

A.11 存取控制

A.12 資訊系統取得、開發、及維護

A.13 資訊安全事故管理

A.14

營運持續管理

A.15 營運持續管理符合性

A.15 營運持續管理符合性

七、ISO 27001:2005 附錄 A .

管理目標與控制措施