- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Шифрование. Криптография презентация

Содержание

- 1. Шифрование. Криптография

- 2. ШИФРОВАНИЕ. КРИПТОГРАФИЯ Лекции 14-15

- 3. Шифрование. Криптография Основные определения. Кодирование и шифрование.

- 4. Информационная безопасность Информационная безопасность информационной системы –

- 5. Что нужно защищать? электронные документы и спецификации

- 6. Кодирование и шифрование Кодирование

- 7. Кодирование Код – правило соответствия набора знаков

- 8. Пример: Если каждый цвет кодировать: 2

- 9. Открытый текст – это сообщение, текст которого

- 10. Шифрование – процесс применения шифра к защищаемой

- 11. Исходное сообщение: «А» Зашифрованное: «В» Правило шифрования:

- 12. Дешифрование – процесс, обратный шифрованию, т.е. преобразование

- 13. Ключ – конкретное секретное состояние некоторого параметра

- 14. Отличие кодирования от шифрования При кодировании

- 15. Криптология – область секретной связи

- 16. Классификация криптоалгоритмов Основная схема классификации: Тайнопись

- 17. Шифрование Шифрование – использование криптографических сервисов безопасности.

- 18. Шифрование Криптографические преобразования используются при реализации следующих

- 19. Системы криптографической защиты инф-и Задача средств криптографической

- 20. Системы криптографической защиты инф-и Для обеспечения защиты

- 21. Использование средств криптографической защиты для предотвращения угроз

- 22. Способы шифрования Различают два основных способа шифрования:

- 23. Шифрование с секретным ключом При симметричном шифровании

- 24. Шифрование с секретным ключом Выделяют следующие общие

- 25. Шифрование с секретным ключом Стандарт шифрования DES.

- 26. Алгоритм шифрования DES Основные этапы алгоритма шифрования

- 27. Алгоритм шифрования DES Каждый из полученных на

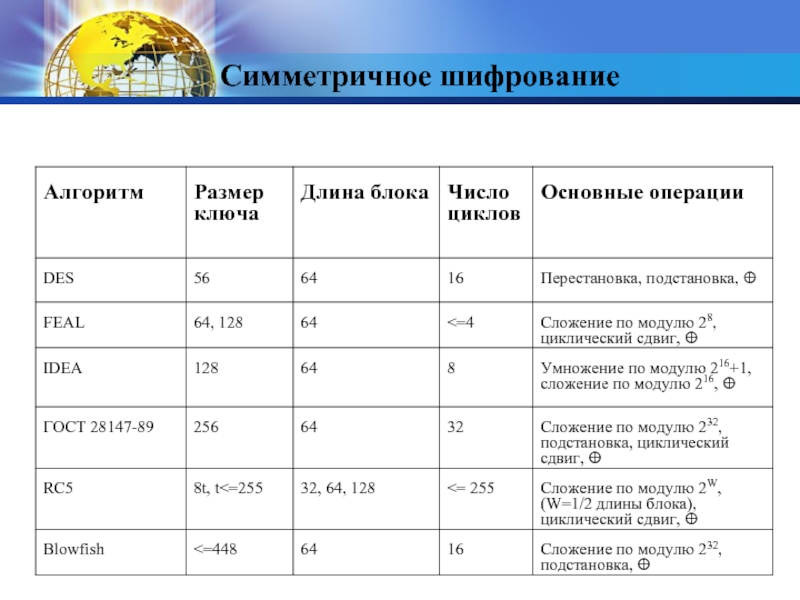

- 28. Симметричное шифрование В процессе шифрования и дешифрования

- 29. Симметричное шифрование

- 30. Несимметричное шифрование В несимметричных алгоритмах шифрования ключи

- 31. Несимметричное шифрование Кроме алгоритма RSA часто используемыми

- 32. Ассиметричное шифрование В криптографических преобразованиях используется два

- 33. Сравнение симметричных и несимметричных алгоритмов шифрования Преимущества

- 34. Программная защита информации Программная защита информации –

- 35. Программная защита информации Программные средства защиты информации

- 36. Программная защита информации Полноценная программная защита информации

Слайд 3Шифрование. Криптография

Основные определения.

Кодирование и шифрование.

Симметричное и несимметричное шифрование. Сравнение.

Программные средства защиты

Слайд 4Информационная безопасность

Информационная безопасность информационной системы – защищенность информации, обрабатываемой компьютерной системой,

Слайд 5Что нужно защищать?

электронные документы и спецификации

программное обеспечение

структуры и базы данных

информация

информация финансового характера

военная информация

и др.

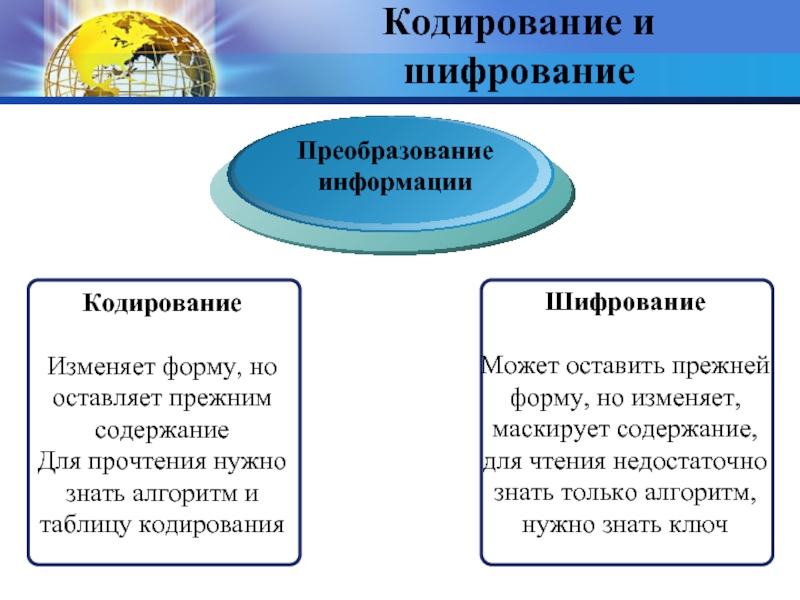

Слайд 6Кодирование и шифрование

Кодирование

Изменяет форму, но оставляет прежним содержание

Для прочтения нужно знать

Преобразование

информации

Шифрование

Может оставить прежней форму, но изменяет, маскирует содержание,

для чтения недостаточно знать только алгоритм, нужно знать ключ

Слайд 7Кодирование

Код – правило соответствия набора знаков одного множества Х знакам другого

Кодирование – процесс преобразования букв (слов) алфавита Х в буквы (слова) алфавита Y.

Если каждому символу Х при кодировании соответствует отдельный знак Y, то это кодирование.

Если для каждого символа из Y однозначно отыщется по некоторому правилу его прообраз в X, то это правило называется декодированием.

Слайд 8Пример:

Если каждый цвет кодировать:

2 битами, то можно закодировать не более

3 битами – 23 = 8 цветов,

8 битами (байтом) – 256 цветов.

Кодирование

Слайд 9Открытый текст – это сообщение, текст которого необходимо сделать непонятным для

Шифр - совокупность обратимых преобразований множества возможных открытых данных во множество возможных шифртекстов, осуществляемых по определенным правилам с применением ключей.

Шифрование

Слайд 10Шифрование – процесс применения шифра к защищаемой информации, т.е. преобразование защищаемой

Шифрование

Слайд 11Исходное сообщение: «А»

Зашифрованное: «В»

Правило шифрования: «f»

Схема шифрования: f(A)=B

Правило шифрования f

Шифрование

Слайд 12Дешифрование – процесс, обратный шифрованию, т.е. преобразование шифрованного сообщения в защищаемую

Правило дешифрования: «g»

Схема дешифрования: g(B)=А

Шифрование

Слайд 13Ключ – конкретное секретное состояние некоторого параметра (параметров), обеспечивающее выбор одного

Это сменный элемент шифра.

Если k – ключ, то f(k(A)) = B

Для каждого ключа k, преобразование f(k) должно быть обратимым, то есть

g(k(B)) = A

Шифрование

Слайд 14Отличие кодирования

от шифрования

При кодировании секретного ключа нет, так как кодирование

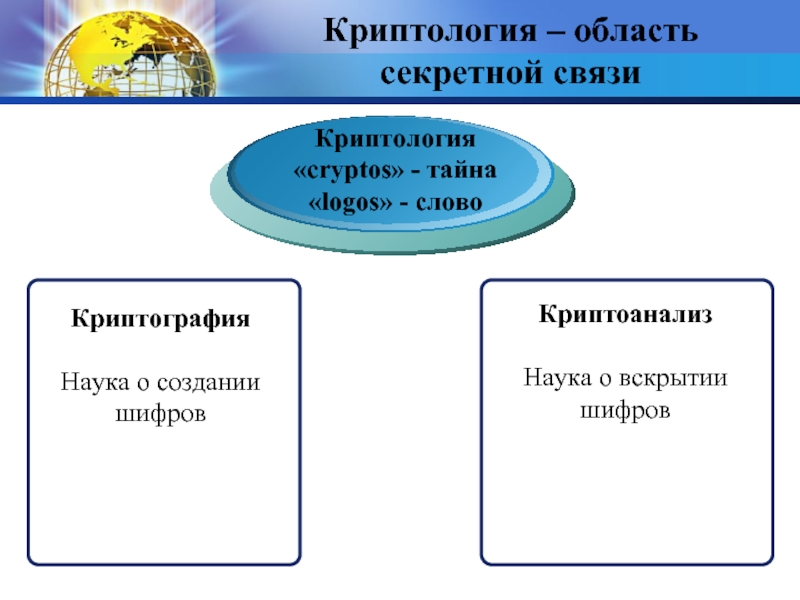

Слайд 15Криптология – область секретной связи

Криптография

Наука о создании шифров

Криптология

«cryptos» - тайна

«logos» -

Криптоанализ

Наука о вскрытии шифров

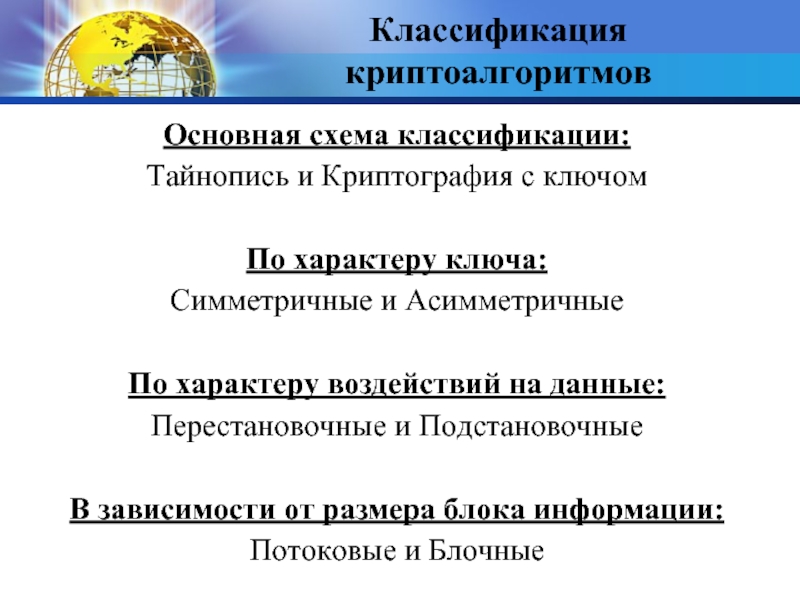

Слайд 16Классификация криптоалгоритмов

Основная схема классификации:

Тайнопись и Криптография с ключом

По характеру ключа:

Симметричные и Асимметричные

По характеру воздействий на данные:

Перестановочные и Подстановочные

В зависимости от размера блока информации:

Потоковые и Блочные

Слайд 17Шифрование

Шифрование – использование криптографических сервисов безопасности.

Процедура шифрования – преобразование открытого текста

Современные средства шифрования используют известные алгоритмы шифрования. Для обеспечения конфиденциальности преобразованного сообщения используются специальные параметры преобразования – ключи.

Слайд 18Шифрование

Криптографические преобразования используются при реализации следующих сервисов безопасности:

Собственно шифрование (обеспечение конфиденциальности

Контроль целостности;

Аутентификация.

Слайд 19Системы криптографической защиты инф-и

Задача средств криптографической защиты информации — преобразование информационных

Процесс шифрования использует в качестве входных параметров объект – открытый текст и объект – ключ, а результат преобразования — объект – зашифрованный текст. При дешифровании выполняется обратный процесс.

Криптографическому методу в ИС соответствует некоторый специальный алгоритм. При выполнении данного алгоритма используется уникальное числовое значение – ключ.

Знание ключа позволяет выполнить обратное преобразование и получить открытое сообщения.

Стойкость криптографической системы определяется используемыми алгоритмами и степенью секретности ключа.

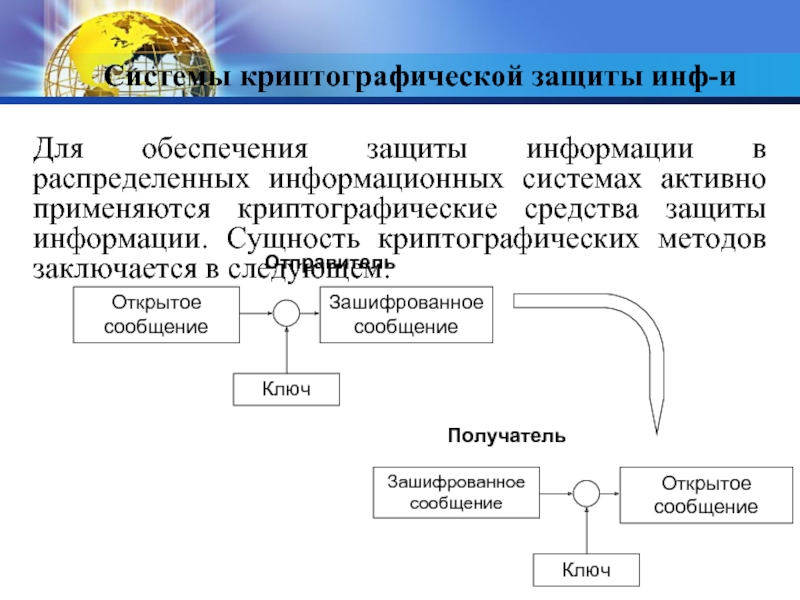

Слайд 20Системы криптографической защиты инф-и

Для обеспечения защиты информации в распределенных информационных системах

Отправитель

Получатель

Слайд 21Использование средств криптографической защиты для предотвращения угроз ИБ

Обеспечение конфиденциальности данных. Использование

Обеспечение целостности данных. Использование алгоритмов несимметричного шифрования и хэширования делает возможным создание способа контроля целостности информации.

Электронная цифровая подпись. Позволяет решить задачу отказа от информации.

Обеспечение аутентификации. Криптографические методы используются в различных схемах аутентификации в распределенных системах (Kerberos, S/Key и др.).

Слайд 22Способы шифрования

Различают два основных способа шифрования:

Симметричное шифрование, иначе шифрование с закрытым

Ассиметричное шифрование, иначе шифрование с открытым ключом;

Слайд 23Шифрование с секретным ключом

При симметричном шифровании процесс зашифровывания и расшифровывания использует

При симметричном шифровании реализуются два типа алгоритмов:

Поточное шифрование (побитовое)

Блочное шифрование (при шифровании текст предварительно разбивается на блоки, как правило не менее 64 бит)

Слайд 24Шифрование с секретным ключом

Выделяют следующие общие принципы построения шифров:

электронная кодовая книга

сцепление блоков шифра (режим гаммирования с обратной связью);

обратная связь по шифротексту;

обратная связь по выходу (режим гаммирования).

Слайд 25Шифрование с секретным ключом

Стандарт шифрования DES.

Алгоритм шифрования представляет собой блочный

Подстановки и перестановки, используемые в DES фиксированы.

Слайд 26Алгоритм шифрования DES

Основные этапы алгоритма шифрования

К блоку входного текста применяется фиксированная

Для каждого цикла (всего 16) выполняется операция зашифровывания:

64 битный блок разбивается на две половины (левую x” и правую x’) по 32 бита

Правая половина x’ разбивается на 8 тетрад по 4 бита. Каждая тетрада по циклическому закону дополняется крайними битами из соседних тетрад до 6-битного слова

Полученный 48-битный блок суммируется по модулю 2 с 48 битами подключа, биты которого выбираются на каждом цикле специальным образом из 56 бит, а затем разбиваются на 8 блоков по 6 бит

Слайд 27Алгоритм шифрования DES

Каждый из полученных на предыдущем шаге блоков поступает на

Полученные 32 бита подвергаются фиксированной перестановке, результатом которой является полублок Fi(x’)

Компоненты правого зашифрованного полублока Fi(x’) суммируется по модулю 2 с компонентами левого полублока x” и меняются местами, т.е. блок (x”, Fi(x’)) преобразуется в блок (x”+Fi(x’),x”)

К блоку текста, полученному после всех 16 циклов, применяется обратная перестановка IP-1

Результатом является выходной зашифрованный текст

Слайд 28Симметричное шифрование

В процессе шифрования и дешифрования используется один и тот же

Примеры симметричного шифрования:

ГОСТ 28147-89

DES

Blow Fish

IDEA

Достоинство симметричного шифрования

Скорость выполнения преобразований

Недостаток симметричного шифрования

Известен получателю и отправителю, что создает проблемы при распространении ключей и доказательстве подлинности сообщения

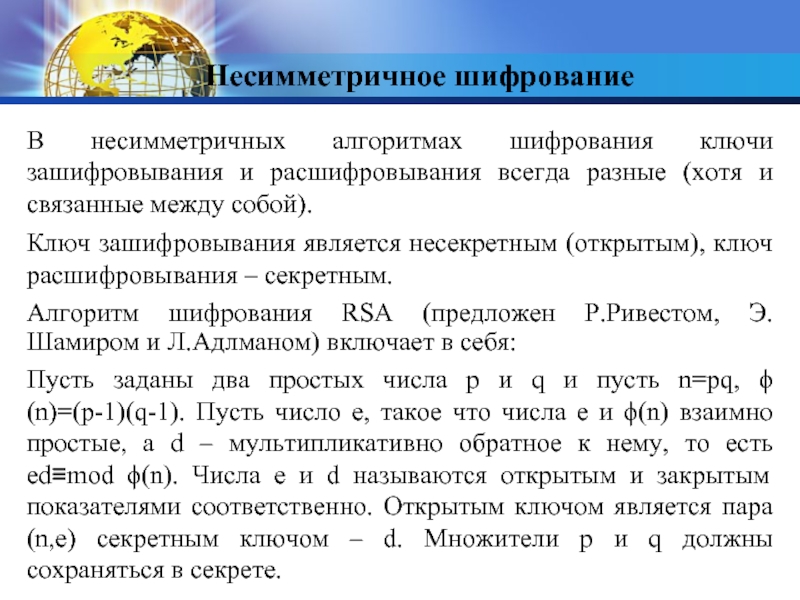

Слайд 30Несимметричное шифрование

В несимметричных алгоритмах шифрования ключи зашифровывания и расшифровывания всегда разные

Ключ зашифровывания является несекретным (открытым), ключ расшифровывания – секретным.

Алгоритм шифрования RSA (предложен Р.Ривестом, Э.Шамиром и Л.Адлманом) включает в себя:

Пусть заданы два простых числа p и q и пусть n=pq, ϕ(n)=(p-1)(q-1). Пусть число e, такое что числа e и ϕ(n) взаимно простые, а d – мультипликативно обратное к нему, то есть ed≡mod ϕ(n). Числа e и d называются открытым и закрытым показателями соответственно. Открытым ключом является пара (n,e) секретным ключом – d. Множители p и q должны сохраняться в секрете.

Таким образом безопасность системы RSA основана на трудности задачи разложения на простые множители.

Слайд 31Несимметричное шифрование

Кроме алгоритма RSA часто используемыми алгоритмами несимметричного шифрования являются:

Алгоритм Эль-Гамаля

Алгоритм шифрования Месси-Омуры (использует простое число p, такое что p-1 имеет большой простой делитель в качестве открытого ключа, секретный ключ определяется в процессе диалога между приемником и источником)

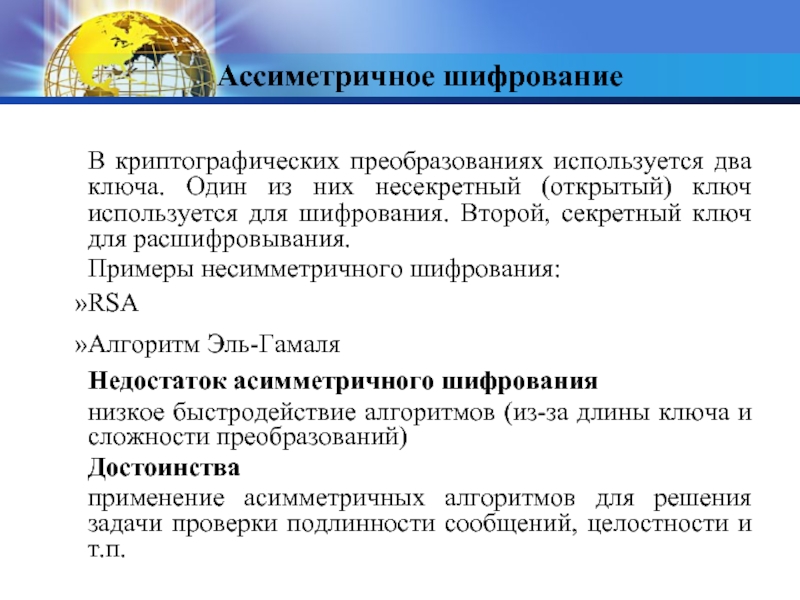

Слайд 32Ассиметричное шифрование

В криптографических преобразованиях используется два ключа. Один из них несекретный

Примеры несимметричного шифрования:

RSA

Алгоритм Эль-Гамаля

Недостаток асимметричного шифрования

низкое быстродействие алгоритмов (из-за длины ключа и сложности преобразований)

Достоинства

применение асимметричных алгоритмов для решения задачи проверки подлинности сообщений, целостности и т.п.

Слайд 33Сравнение симметричных и несимметричных алгоритмов шифрования

Преимущества симметричных алгоритмов:

Скорость выполнения криптографических преобразований

Относительная

Преимущества несимметричных алгоритмов:

Секретный ключ известен только получателю информации и первоначальный обмен не требует передачи секретного ключа

Применение в системах аутентификации (электронная цифровая подпись)

Слайд 34Программная защита информации

Программная защита информации – система специальных программ, включаемых в

Слайд 35Программная защита информации

Программные средства защиты информации делятся на типы:

Контроль доступа

Анти-кейлоггеры

Анти-шпионы (anti-spyware)

Анти-эксплуататоры

Анти-модификаторы (anti-tampering)

Антивирусы

Шифрование

Брандмауэры (firewall)

Системы обнаружения вторжений

Системы предотвращения вторжений

Песочница

Слайд 36Программная защита информации

Полноценная программная защита информации на сервере или рабочем компьютере

Например, важно понимать, что господствующий на данный момент антивирусный подход, обычно объединяющий в себе антивирусы, анти-шпионы, анти-эксплуататоры и анти-модификаторы, недостаточен против целевых атак, так как он основан на сравнении программного кода с имеющимися у производителя сигнатурами вредоносного кода. Имеющаяся в некоторых случаях возможность применения поведенческого анализа также не даёт гарантии сохранности данных и сохранения работоспособности системы.