2016

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Обзор основных возможностей Kali Linux презентация

Содержание

- 1. Обзор основных возможностей Kali Linux

- 2. Kali Linux KDE, MATE, LXDE, e17, или

- 3. Классификация утилит Сбор информации Анализ уязвимостей Беспроводные

- 4. Сбор информации Nmap – сканирование сети SPARTA – сканирование сети, поиск уязвимостей и брутфорс

- 5. Сбор информации SSLsplit — это инструмент для

- 6. Сбор информации Wireshark — продвинутый анализатор сетевых протоколов

- 7. Сбор информации Maltego — это инструмент для

- 8. Анализ уязвимостей Sqlmap - автоматизация процесса выявления

- 9. Беспроводные атаки aircrack-ng — программа по взлому

- 10. Беспроводные атаки Kismet — детектор беспроводных сетей 802.11, сниффер и система выявления вторжений

- 11. Веб приложения Metasploit Framework - платформа для

- 12. Инструменты эксплуатации cisco-torch, Metasploit, RouterSploit WPSploit -

- 13. Криминалистические инструменты Arpwatch - отслеживает пары адресов

- 14. Стресс-тестирование MDK3 — рабочий концепт для эксплуатирования

- 15. Sniffing и Spoofing Wireshark, sslstrip Ettercap — всеобъемлющий набор для атаки "человек посередине" (MitM)

- 16. Атаки на пароли Burp Suite – это интегрированная платформа для выполнения тестов по безопасности веб-приложений.

- 17. Атаки на пароли Hydra - брутфорсер Medusa

- 18. Поддержка доступа и анонимность backdoor-apk – шелл

- 19. Поддержка доступа и анонимность Privoxy — это

- 20. Обратная инженерия Reverse - осуществляет обратный инжиниринг

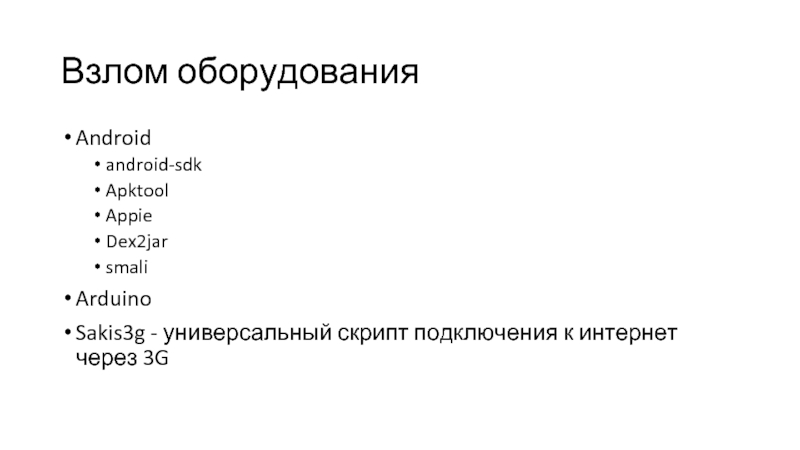

- 21. Взлом оборудования Android android-sdk Apktool Appie Dex2jar

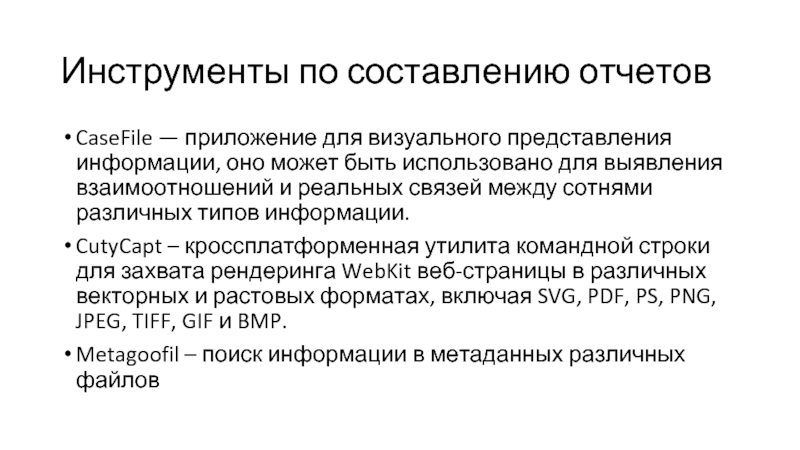

- 22. Инструменты по составлению отчетов CaseFile — приложение

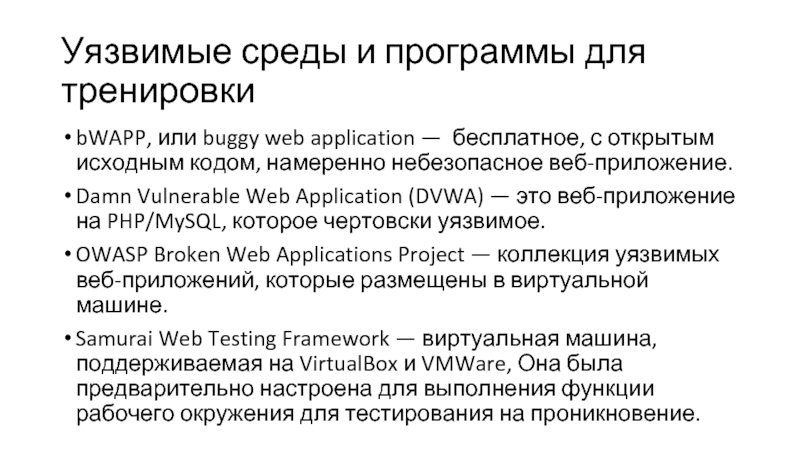

- 23. Уязвимые среды и программы для тренировки bWAPP,

- 24. Обзор основных возможностей Kali Linux Версия сборки: 2016.2 Докладчик: Иванников Ю. Ю. ФКН ВГУ 2016

Слайд 2Kali Linux

KDE, MATE, LXDE, e17, или Xfce сборки

Более 600 утилит для

пентестинга

Сборки для ARM (ARMEL, ARMHF)

Основа – Debian

LIveCD/LiveUSB

Сборки для ARM (ARMEL, ARMHF)

Основа – Debian

LIveCD/LiveUSB

Слайд 3Классификация утилит

Сбор информации

Анализ уязвимостей

Беспроводные атаки

Веб приложения

Инструменты эксплуатации

Криминалистические инструменты

Стресс-тестирование

Sniffing и Spoofing

Атаки на

пароли

Поддержка доступа

Обратная инженерия

Взлом оборудования

Анонимность

Инструменты по составлению отчетов

Уязвимые среды и программы для тренировки

Поддержка доступа

Обратная инженерия

Взлом оборудования

Анонимность

Инструменты по составлению отчетов

Уязвимые среды и программы для тренировки

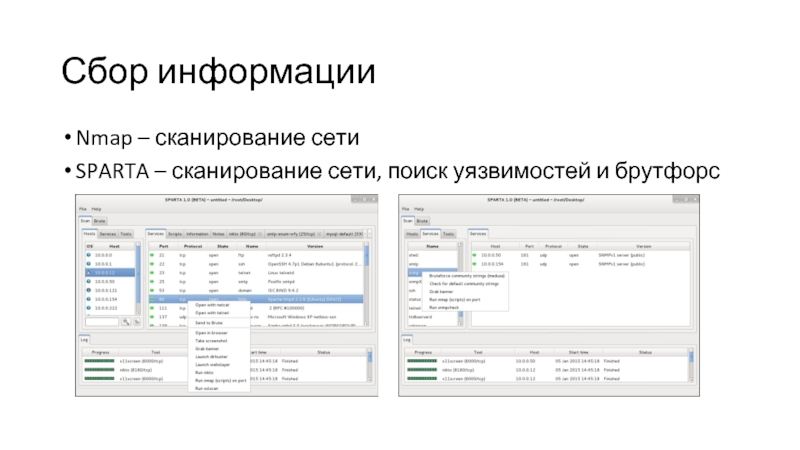

Слайд 4Сбор информации

Nmap – сканирование сети

SPARTA – сканирование сети, поиск уязвимостей и

брутфорс

Слайд 5Сбор информации

SSLsplit — это инструмент для атаки MITM против сетевых подключений,

зашифрованных SSL/TLS

Sn1per – автоматизированный инструмент разведки и сканирования на проникновение

Sn1per – автоматизированный инструмент разведки и сканирования на проникновение

Слайд 7Сбор информации

Maltego — это инструмент для построение и анализа связей между

различными субъектами и объектами

Слайд 8Анализ уязвимостей

Sqlmap - автоматизация процесса выявления и эксплуатирования уязвимостей SQL-инъекций и

захват серверов баз данных

NoSQLMap – аналог SQLMap для NoSQL баз данных

cisco-torch - это инструмент массового сканирования, снятия отпечатков пальцев и эксплуатации найденных уязвимостей

NoSQLMap – аналог SQLMap для NoSQL баз данных

cisco-torch - это инструмент массового сканирования, снятия отпечатков пальцев и эксплуатации найденных уязвимостей

Слайд 9Беспроводные атаки

aircrack-ng — программа по взлому ключей 802.11 WEP и WPA/WPA2-PSK.

airbase-ng

– Настраивает фальшивую точку доступа

+ весь пакет aircrack-ng ( https://kali.tools/?p=515 )

+ весь пакет aircrack-ng ( https://kali.tools/?p=515 )

Слайд 10Беспроводные атаки

Kismet — детектор беспроводных сетей 802.11, сниффер и система выявления

вторжений

Слайд 11Веб приложения

Metasploit Framework - платформа для тестирования на проникновение, позволяющая находить,

эксплуатировать и подтверждать уязвимости.

XssPy, XSSer – инструмент для поиска уязвимостей межсайтового скриптинга (XSS) в веб-сайтах.

Wig — это инструмент по сбору информации о веб приложениях, который идентифицирует ряд систем управления контентом (CMS) и другие административные приложения.

XssPy, XSSer – инструмент для поиска уязвимостей межсайтового скриптинга (XSS) в веб-сайтах.

Wig — это инструмент по сбору информации о веб приложениях, который идентифицирует ряд систем управления контентом (CMS) и другие административные приложения.

Слайд 12Инструменты эксплуатации

cisco-torch, Metasploit, RouterSploit

WPSploit - это дополнительные модули для эксплуатации уязвимостей

WordPress с помощью Metasploit.

Backdoor Factory (BDF) - патчит шеллкодом исполнимые файлы PE, ELF, Mach-O.

PoisonTap — используя подключённый к USB Raspberry Pi Zero, эксплуатирует заблокированный/защищённый паролем компьютер, забрасывает постоянный, основанный на WebSocket бэкдор, оказывает воздействие на внутреннюю маршрутизацию, перекачивает кукиз.

Backdoor Factory (BDF) - патчит шеллкодом исполнимые файлы PE, ELF, Mach-O.

PoisonTap — используя подключённый к USB Raspberry Pi Zero, эксплуатирует заблокированный/защищённый паролем компьютер, забрасывает постоянный, основанный на WebSocket бэкдор, оказывает воздействие на внутреннюю маршрутизацию, перекачивает кукиз.

Слайд 13Криминалистические инструменты

Arpwatch - отслеживает пары адресов ethernet/ip. Ведёт системный журнал активности

и сообщает об изменениях через email.

Bash Scanner — способ просканировать сервер на устаревшее программное обеспечение и потенциальные эксплойты

Bro – монитор безопасности, который глубоко инспектирует весь трафик подключения на подозрительную активность

The Sleuth Kit (TSK) — библиотека на языке C и коллекция инструментов командной строки, которые позволяют исследовать образы дисков.

waidps — выявление атак на беспроводные сети

Bash Scanner — способ просканировать сервер на устаревшее программное обеспечение и потенциальные эксплойты

Bro – монитор безопасности, который глубоко инспектирует весь трафик подключения на подозрительную активность

The Sleuth Kit (TSK) — библиотека на языке C и коллекция инструментов командной строки, которые позволяют исследовать образы дисков.

waidps — выявление атак на беспроводные сети

Слайд 14Стресс-тестирование

MDK3 — рабочий концепт для эксплуатирования популярных слабостей протокола IEEE 802.11

wifijammer

- непрерывно глушит всех wifi клиентов и точки доступа в пределах досягаемости

Reaver - подбор пина WPS (Wifi Protected Setup) методом перебора

Reaver - подбор пина WPS (Wifi Protected Setup) методом перебора

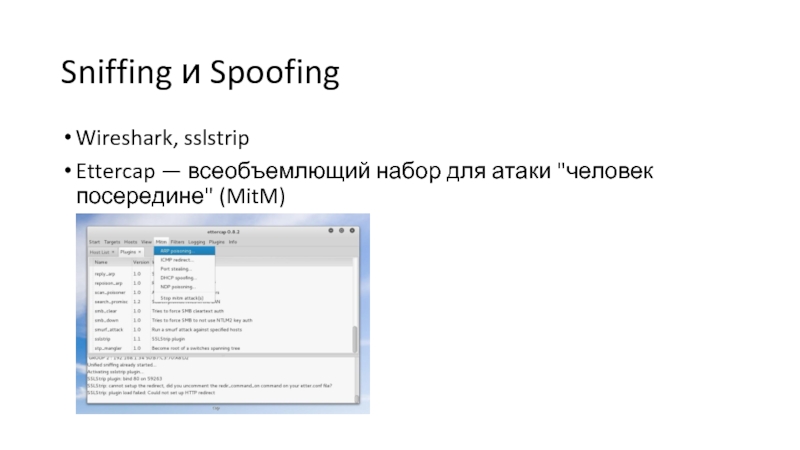

Слайд 15Sniffing и Spoofing

Wireshark, sslstrip

Ettercap — всеобъемлющий набор для атаки "человек посередине"

(MitM)

Слайд 16Атаки на пароли

Burp Suite – это интегрированная платформа для выполнения тестов

по безопасности веб-приложений.

Слайд 17Атаки на пароли

Hydra - брутфорсер

Medusa — параллельный и модульный брутфорсер входа.

Цель заключается в поддержке такого количество служб, на которых возможна удалённая аутентификация.

Maskprocessor — высокопроизводительный генератор слов (словарей), упакованный в отдельный исполняемый файл, в котором можно настроить символы для каждой позиции.

BruteX — это программа для автоматического поиска запущенных служб и для брутфорса всех их.

Maskprocessor — высокопроизводительный генератор слов (словарей), упакованный в отдельный исполняемый файл, в котором можно настроить символы для каждой позиции.

BruteX — это программа для автоматического поиска запущенных служб и для брутфорса всех их.

Слайд 18Поддержка доступа и анонимность

backdoor-apk – шелл скрипт, который упрощает процесс добавления

бэкдора в любой APK файл для Android.

PhpSploit – фреймворк для удалённого контроля, предназначенный для обеспечения скрытого, интерактивного (в стиле шелла) подключения через HTTP между клиентом и веб-сервером.

Webshells - коллекция различных веб-шеллов, собранных из разнообразных источников

Weevely – веб-шелл командной строки, динамически распространяемый по сети во время выполнения

PhpSploit – фреймворк для удалённого контроля, предназначенный для обеспечения скрытого, интерактивного (в стиле шелла) подключения через HTTP между клиентом и веб-сервером.

Webshells - коллекция различных веб-шеллов, собранных из разнообразных источников

Weevely – веб-шелл командной строки, динамически распространяемый по сети во время выполнения

Слайд 19Поддержка доступа и анонимность

Privoxy — это веб-прокси без кэширования, с продвинутыми

возможностями фильтрации, модификации данных веб-страницы и HTTP заголовков, контролем доступа и удалением рекламы и другого неприятного Интернет мусора.

Tor Browser — является полностью настроенным и портативным браузером, для просмотра веб-сайтов через сеть Tor.

Tor Messenger - мессенджер, который основан на Instantbird и предназначенный для мгновенного обмена сообщениями.

Tor Browser — является полностью настроенным и портативным браузером, для просмотра веб-сайтов через сеть Tor.

Tor Messenger - мессенджер, который основан на Instantbird и предназначенный для мгновенного обмена сообщениями.

Слайд 20Обратная инженерия

Reverse - осуществляет обратный инжиниринг для двоичных файлов x86/ARM/MIPS. Генерирует

более читаемый код (псевдо-C) с раскраденным синтаксисом.

Apktool

edb-debugger

OllyDbg

Apktool

edb-debugger

OllyDbg

Слайд 21Взлом оборудования

Android

android-sdk

Apktool

Appie

Dex2jar

smali

Arduino

Sakis3g - универсальный скрипт подключения к интернет через 3G

Слайд 22Инструменты по составлению отчетов

CaseFile — приложение для визуального представления информации, оно

может быть использовано для выявления взаимоотношений и реальных связей между сотнями различных типов информации.

CutyCapt – кроссплатформенная утилита командной строки для захвата рендеринга WebKit веб-страницы в различных векторных и растовых форматах, включая SVG, PDF, PS, PNG, JPEG, TIFF, GIF и BMP.

Metagoofil – поиск информации в метаданных различных файлов

CutyCapt – кроссплатформенная утилита командной строки для захвата рендеринга WebKit веб-страницы в различных векторных и растовых форматах, включая SVG, PDF, PS, PNG, JPEG, TIFF, GIF и BMP.

Metagoofil – поиск информации в метаданных различных файлов

Слайд 23Уязвимые среды и программы для тренировки

bWAPP, или buggy web application —

бесплатное, с открытым исходным кодом, намеренно небезопасное веб-приложение.

Damn Vulnerable Web Application (DVWA) — это веб-приложение на PHP/MySQL, которое чертовски уязвимое.

OWASP Broken Web Applications Project — коллекция уязвимых веб-приложений, которые размещены в виртуальной машине.

Samurai Web Testing Framework — виртуальная машина, поддерживаемая на VirtualBox и VMWare, Она была предварительно настроена для выполнения функции рабочего окружения для тестирования на проникновение.

Damn Vulnerable Web Application (DVWA) — это веб-приложение на PHP/MySQL, которое чертовски уязвимое.

OWASP Broken Web Applications Project — коллекция уязвимых веб-приложений, которые размещены в виртуальной машине.

Samurai Web Testing Framework — виртуальная машина, поддерживаемая на VirtualBox и VMWare, Она была предварительно настроена для выполнения функции рабочего окружения для тестирования на проникновение.

Слайд 24Обзор основных возможностей Kali Linux

Версия сборки: 2016.2

Докладчик: Иванников Ю. Ю.

ФКН ВГУ

2016