- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Направления информационной защиты. (Глава 2) презентация

Содержание

- 1. Направления информационной защиты. (Глава 2)

- 2. Нормативно-правовое регулирование защиты информации Организационно-распорядительная защита Инженерная

- 3. Управление доступом к информации Защита компьютерных систем

- 4. Нормативно-правовая защита

- 5. Принципы правового регулирования информационных отношений Свобода поиска,

- 6. Защита информации - это защита прав собственности

- 7. Обладатель информации вправе: разрешать или ограничивать доступ

- 8. Защита информации – это комплекс правовых, организационных

- 9. Законодательство РФ в области защиты информации О

- 10. Информация Общедоступная Ограниченного доступа Государственная тайна Коммерческая,

- 11. Единственная форма защиты открытой информации - это защита человека и гражданина от неинформированности

- 12. Информация, общедоступная по закону Законодательные и другие

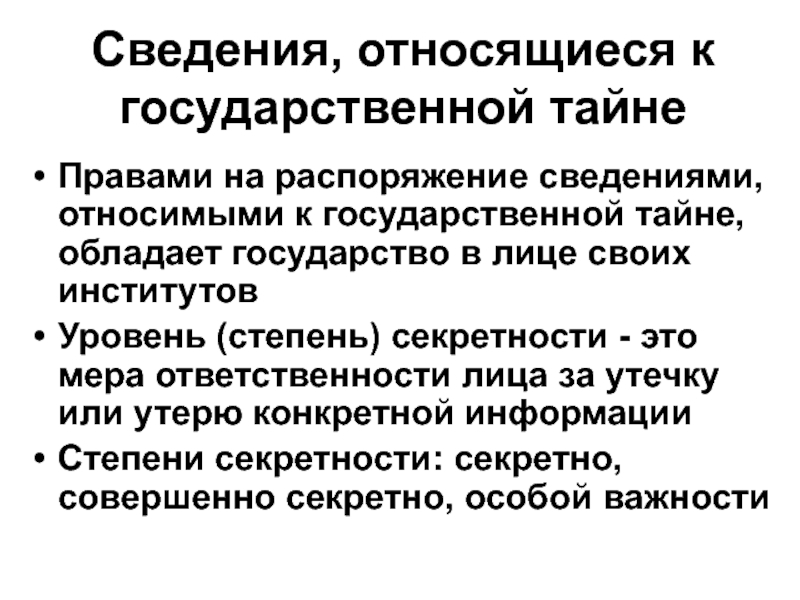

- 13. Сведения, относящиеся к государственной тайне Правами на

- 14. Государственная тайна - это защищаемые государством сведения

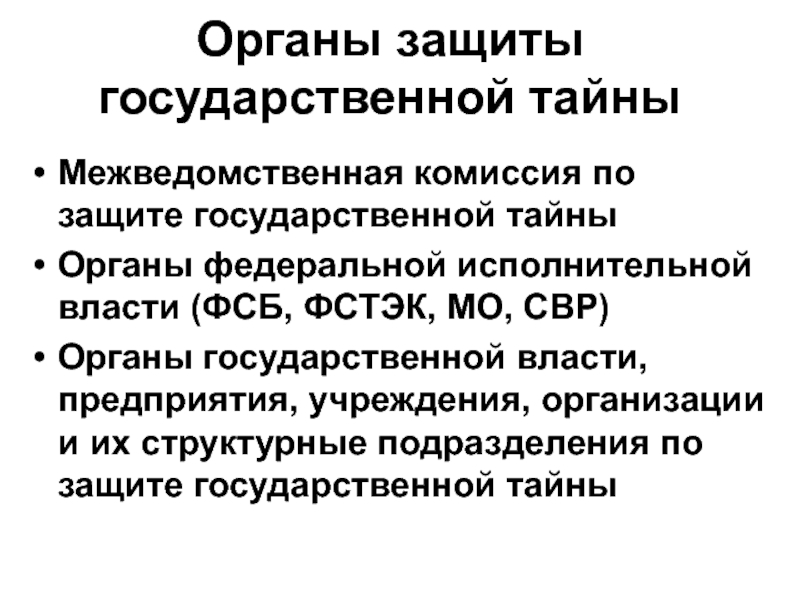

- 15. Органы защиты государственной тайны Межведомственная комиссия по

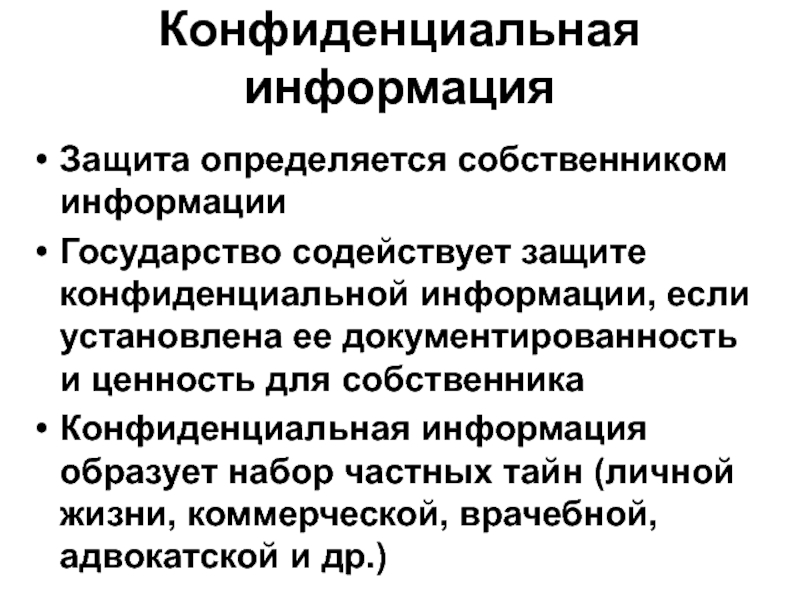

- 16. Конфиденциальная информация Защита определяется собственником информации Государство

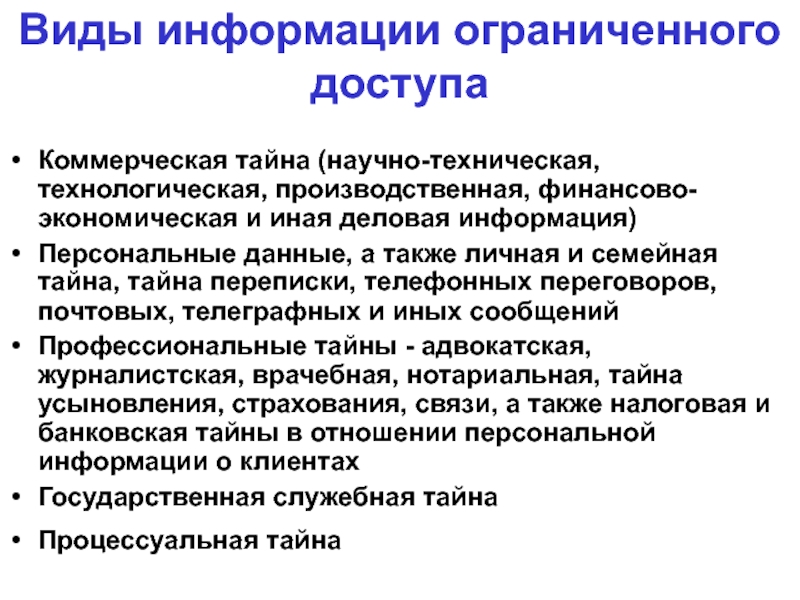

- 17. Виды информации ограниченного доступа Коммерческая тайна (научно-техническая,

- 18. Информация составляет коммерческую тайну в случае, когда

- 19. Информационные преступления преследуются в соответствии с уголовным законодательством

- 20. Правонарушения в информационной сфере регулируются административным законодательством

- 21. Обеспечение информационной защиты достаточно противоречиво «Каждый имеет

- 22. Обеспечение информационной защиты достаточно противоречиво Отнесение информации

- 23. Организационно-распорядительная защита

- 24. Субъект угрозы - человек, причем не только

- 25. Организационно-распорядительная защита предусматривает только меры защиты

- 26. Наиболее уязвимым компонентом информационной системы является персонал. По его вине совершается до 80% информационных преступлений

- 27. Большинство пользователей являются скорее противниками любой системы

- 28. Объект защиты - секретная и конфиденциальная информация на любых носителях

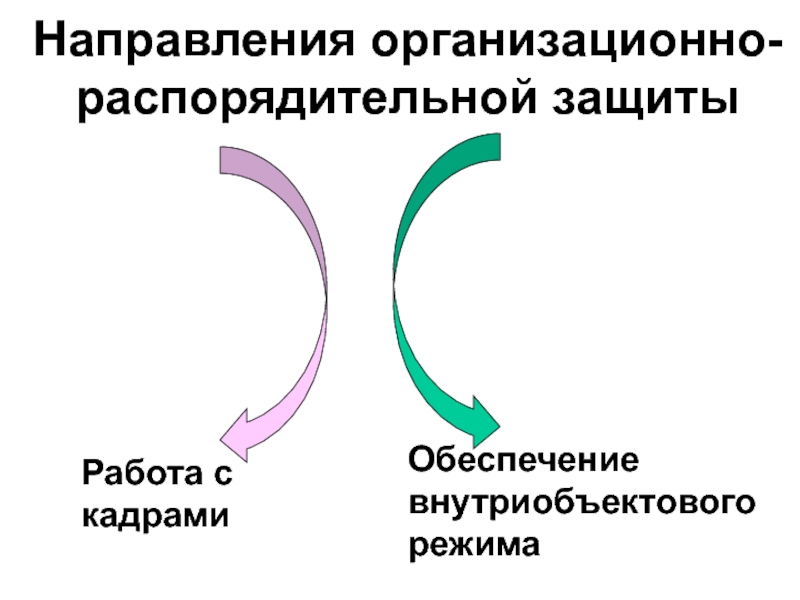

- 29. Направления организационно-распорядительной защиты Работа с кадрами Обеспечение внутриобъектового режима

- 30. Работа с кадрами Отбор кандидатов на вакантные

- 31. Принцип тотального недоверия Ранжирование персонала по степени

- 32. Изоляция защищаемой информации во всех ее формах и видах от несанкциониро-ванного доступа

- 33. Организация учета и контроля каждого обращения к конфиденциальным данным

- 34. Каждый сотрудник должен знать только то, что необходимо ему для выполнения служебных обязанностей

- 35. Обязанности администратора безопасности Управление доступом пользователей Аудит

- 36. Служба безопасности предприятия Обеспечение контрольно-пропускного режима

- 37. Организационно-распорядительная защита отличается высокой эффективностью при скрупулезном,

- 38. Инженерная защита и техническая охрана объектов информатизации

- 39. Постулаты физической охраны Основная угроза -

- 40. Термины и определения Объект информатизации - совокупность

- 41. Объекты защиты Вещественные носители информации

- 42. Объекты защиты Технические средства обработки информации

- 43. Объекты защиты Персонал объекта информатизации (на рабочих местах)

- 44. Объекты защиты Территория с огороженным или обозначенным периметром

- 45. Объекты защиты Здания, комплексы зданий и сооружений, к которым возможен свободный доступ

- 46. Объекты защиты Отдельные помещения

- 47. Рабочие места сотрудников Объекты защиты

- 48. Предметы внутри помещений: сейфы, металлические шкафы

- 49. Субъектом угрозы является человек-нарушитель, проникающий на охраняемый объект извне

- 50. Взлом - действия, направленные на нарушение целостности

- 51. Инженерные сооружения и заграждения ТСО Системы контроля

- 52. Цели инженерной защиты Создание нарушителю максимальных

- 53. основные требования к охране

- 54. Технические каналы утечки информации

- 55. Утечка информации Утечка информации - несанкционированный процесс переноса информации от источника к злоумышленнику

- 56. Физический путь переноса информации от ее источника к несанкционированному получателю называется каналом утечки

- 57. Технический канал утечки включает в себя: Объект

- 58. От многих источников могут распространяться несанкционированные сигналы

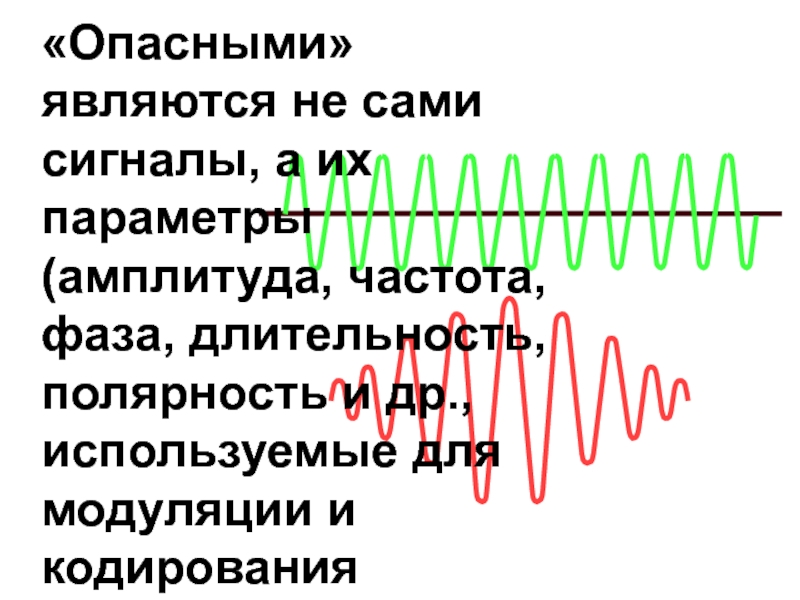

- 59. «Опасными» являются не сами сигналы, а их

- 60. В основе образования технических каналов утечки информации

- 61. Электромагнитные каналы утечки информации В

- 62. Акустические каналы утечки информации Носителями

- 63. Оптические каналы утечки информации В

- 64. Материально-вещественные каналы утечки информации демаскирующие вещества, по

- 65. Энергетика и диапазон побочных излучений случайным образом

- 66. Вокруг объекта информатизации определяется или устанавливается

- 67. Энергетическое скрытие - это уменьшение отношения сигнал/помеха

- 68. Методы и средства энергетического скрытия носителей информации

- 69. Способы защиты от утечки по техническим каналам

- 70. Обнаружение и нейтрализация специальных средств технической разведки

- 71. Основные постулаты защиты Субъектом нарушения является порта-тивное

- 72. Использование большей части каналов утечки информации возможно лишь благодаря специ-альным техническим средствам

- 73. Перехват информации Несанкционированный процесс добывания информации из

- 74. Средства перехвата информации Воздушный канал (диктофоны, специальные

- 75. Способы (каналы) передачи перехваченной информации В виде

- 76. Методы борьбы с СТС Визуальный осмотр помещений,

- 77. Защита компьютерных систем от вредоносных программ Объект

- 78. Поскольку компьютер является программно управляемым устройством, основным

- 79. Путем перехвата управления можно “заставить” компьютер выполнить действия против интересов его владельца (пользователя) информации

- 80. Способы управления компьютерной системой Внедрение и автономное

- 81. Вредоносные программы Программы, предназначенные для несанкционированного копирования, модификации, блокирования и уничтожения компьютерной информации

- 82. Методы защиты от вредоносного программного воздействия Защита

- 83. Управление доступом к информации

- 84. Объекты идентификации и аутентификации Человек (пользователь, оператор)

- 85. Проверка подлинности элементов компьютерной системы Прав пользователя

- 86. Объекты идентификации и аутентификации

- 87. Задачи идентификации - установить: Имеет ли человек

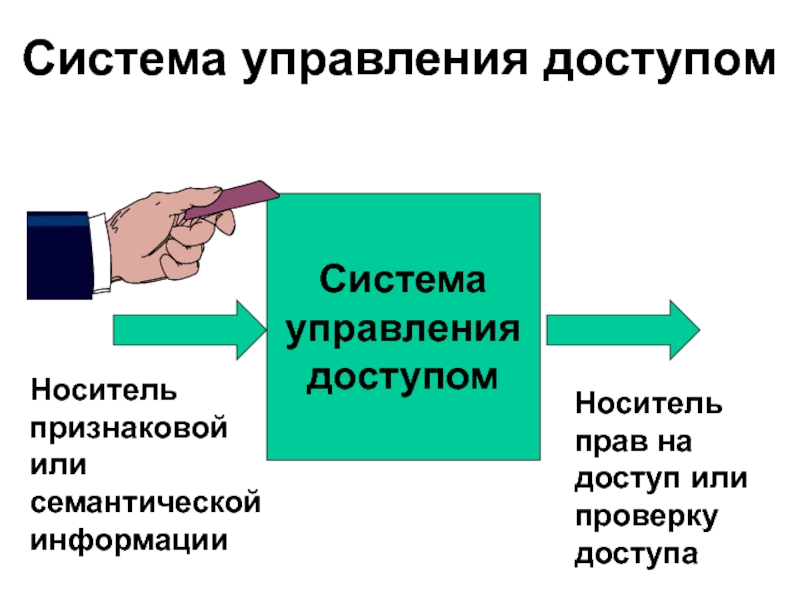

- 88. Система управления доступом Система управления доступом

- 89. Система управления доступом Датчик (измерительный

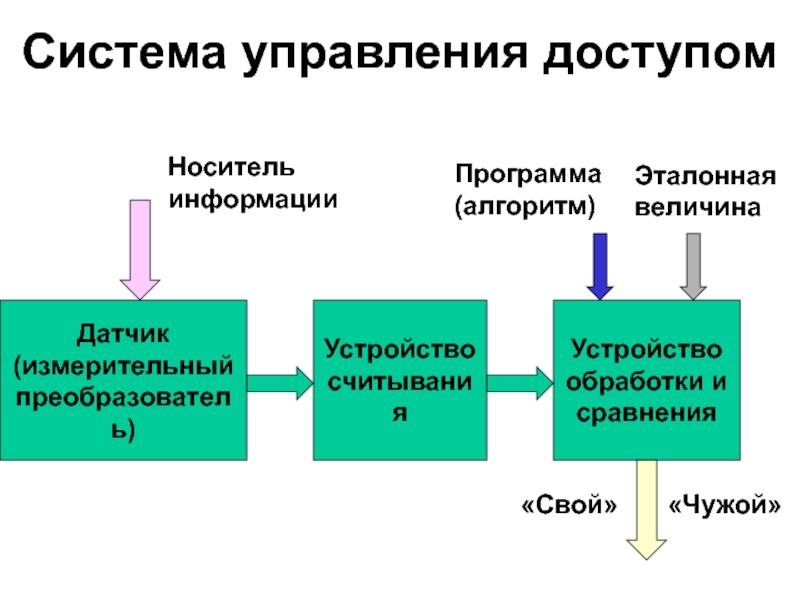

- 90. Процедура управления доступом должна заключаться в том,

- 91. Основные определения Санкционирование – процедура присвоения пользователю

- 92. Основные определения Идентификатор - некоторое уникальное количество

- 93. Способы подтверждения подлинности пользователя (аутентификации) Знание известной

- 94. Способы идентификации данных Кодирование с обнаружением ошибок

- 95. Способы проверки аппаратуры и каналов связи Использование

- 96. Требования защиты при обмене сообщениями Установление подлинности

- 97. Семантическое сокрытие информации Скремблирование Криптография Стеганография

- 98. Зашифрованные данные защищены настолько, насколько защищен ключ

- 99. Обеспечение нормальных условий эксплуатации ИС и МНИ

- 100. Внешние дестабилизирующие влияния Климатогеографические факторы (температура, влажность,

- 101. Внутренние дестабилизирующие влияния Старение и естественный износ

- 102. Стихийные и техногенные явления Внезапные отключения электроэнергии,

- 103. Характерные особенности защиты от вредных условий эксплуатации

- 104. Направления информационной защиты Резервирование компьютерной информации Обеспечение

- 105. Эффективная информационная защита требует персонала с весьма широким кругозором и глубокими знаниями

- 106. Предпочтение одних направлений информационной защиты другим равносильно укреплению стальной двери, висящей в картонной стене

- 107. Безопасность это не состояние, а непрекращаю-щийся процесс Брюс Шнайер

Слайд 2Нормативно-правовое регулирование защиты информации

Организационно-распорядительная защита

Инженерная защита и техническая охрана объектов информатизации

Защита

Обнаружение и нейтрализация средств технической разведки

Исторически сложившиеся направления информационной защиты

Слайд 3Управление доступом к информации

Защита компьютерных систем от вредоносных программ

Семантическое сокрытие

Обеспечение нормальных условий эксплуатации информационных систем и машинных носителей информации

Исторически сложившиеся направления информационной защиты

Слайд 5Принципы правового регулирования информационных отношений

Свобода поиска, получения, передачи, производства и распространения

Достоверность информации и своевременность ее предоставления

Неприкосновенность частной жизни и персональных данных

Открытость информации о деятельности государственных органов

Установление ограничений доступа к информации только государственными законами

Слайд 6Защита информации - это защита прав собственности на нее

Обладателями информации могут

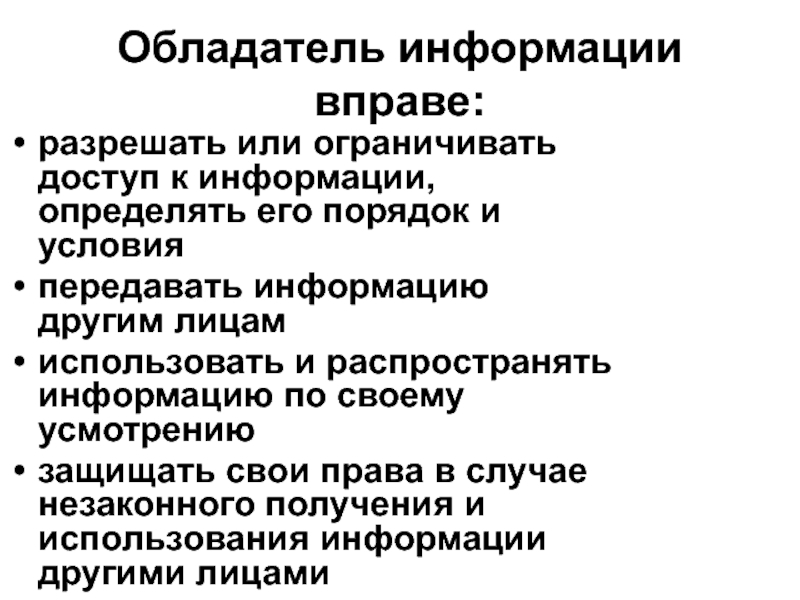

Слайд 7Обладатель информации вправе:

разрешать или ограничивать доступ к информации, определять его порядок

передавать информацию другим лицам

использовать и распространять информацию по своему усмотрению

защищать свои права в случае незаконного получения и использования информации другими лицами

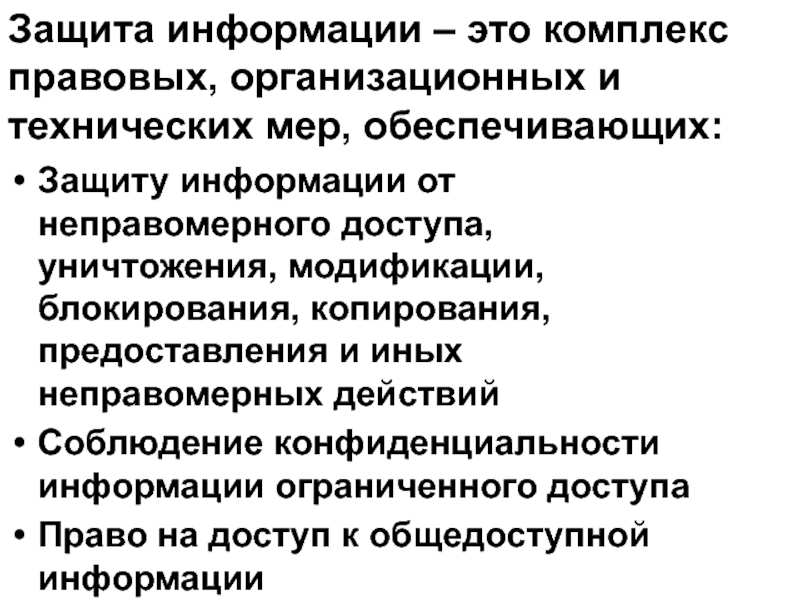

Слайд 8Защита информации – это комплекс правовых, организационных и технических мер, обеспечивающих:

Защиту

Соблюдение конфиденциальности информации ограниченного доступа

Право на доступ к общедоступной информации

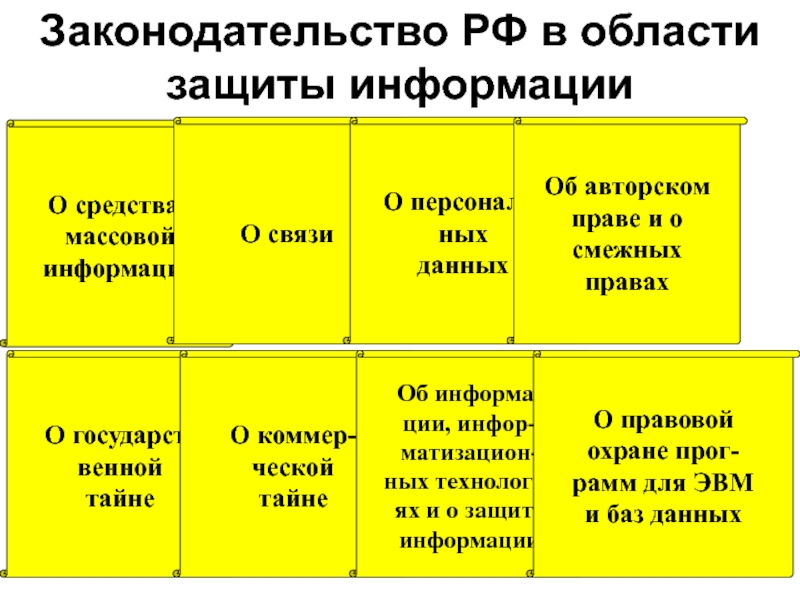

Слайд 9Законодательство РФ в области защиты информации

О средствах

массовой

информации

О связи

О государст-

венной

тайне

О персональ-

ных

данных

Об

праве и о

смежных

правах

О коммер-

ческой

тайне

Об информа-

ции, инфор-

матизацион-

ных технологи-

ях и о защите

информации

О правовой

охране прог-

рамм для ЭВМ

и баз данных

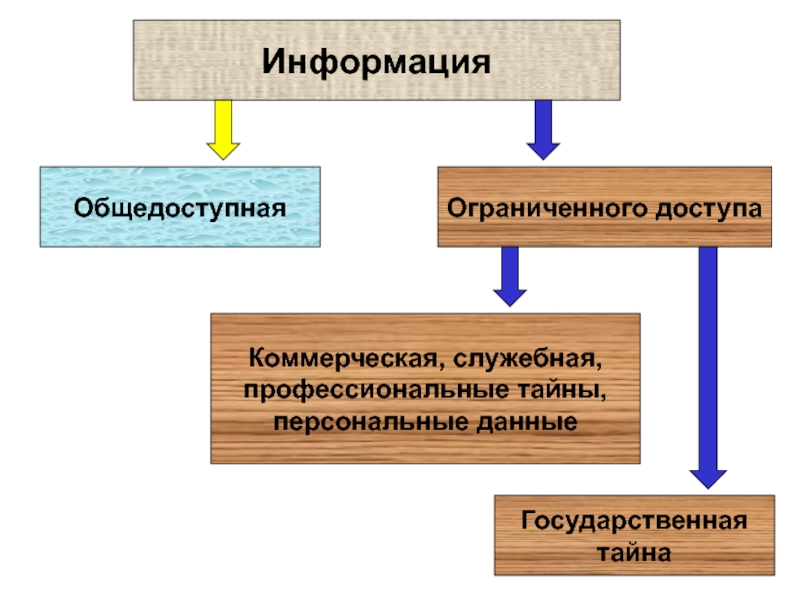

Слайд 10Информация

Общедоступная

Ограниченного доступа

Государственная

тайна

Коммерческая, служебная,

профессиональные тайны,

персональные данные

Слайд 11Единственная форма защиты открытой информации - это защита человека и гражданина

Слайд 12Информация, общедоступная по закону

Законодательные и другие нормативные акты

Информация о чрезвычайных ситуациях

Информация

Открытые фонды библиотек и архивов

Слайд 13Сведения, относящиеся к государственной тайне

Правами на распоряжение сведениями, относимыми к государственной

Уровень (степень) секретности - это мера ответственности лица за утечку или утерю конкретной информации

Степени секретности: секретно, совершенно секретно, особой важности

Слайд 14Государственная тайна - это защищаемые государством сведения в области его военной,

Слайд 15Органы защиты государственной тайны

Межведомственная комиссия по защите государственной тайны

Органы федеральной исполнительной

Органы государственной власти, предприятия, учреждения, организации и их структурные подразделения по защите государственной тайны

Слайд 16Конфиденциальная информация

Защита определяется собственником информации

Государство содействует защите конфиденциальной информации, если установлена

Конфиденциальная информация образует набор частных тайн (личной жизни, коммерческой, врачебной, адвокатской и др.)

Слайд 17Виды информации ограниченного доступа

Коммерческая тайна (научно-техническая, технологическая, производственная, финансово-экономическая и иная

Персональные данные, а также личная и семейная тайна, тайна переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений

Профессиональные тайны - адвокатская, журналистская, врачебная, нотариальная, тайна усыновления, страхования, связи, а также налоговая и банковская тайны в отношении персональной информации о клиентах

Государственная служебная тайна

Процессуальная тайна

Слайд 18Информация составляет коммерческую тайну в случае, когда она имеет действительную или

Слайд 21Обеспечение информационной защиты достаточно противоречиво

«Каждый имеет право свободно искать, получать, передавать,

«… каждый гражданин имеет право на неприкосновенность частной жизни, личную и семейную тайну». Ст. 23 Конституции РФ

Слайд 22Обеспечение информационной защиты достаточно противоречиво

Отнесение информации к закрытой - право владельца

Необоснованное сокрытие, засекречивание или искажение информации преследуется по закону

Слайд 24Субъект угрозы - человек, причем не только из посторонних лиц, но

Слайд 25 Организационно-распорядительная защита предусматривает только меры защиты от угроз конфиденциальности.

Прямая

иностранного государства

разведывательной или преступной организации

политического противника

экономического конкурента

любого постороннего лица пытающегося незаконными способами получить чужие секреты

Слайд 26Наиболее уязвимым компонентом информационной системы является персонал. По его вине совершается

Слайд 27Большинство пользователей являются скорее противниками любой системы защиты, чем ее союзниками

Слайд 29Направления организационно-распорядительной защиты

Работа с кадрами

Обеспечение внутриобъектового режима

Слайд 30Работа с кадрами

Отбор кандидатов на вакантные должности

Изучение моральных

Обучение персонала

Расстановка кадров

Дисциплинарная практика

Увольнение ненадежных сотрудников

Слайд 31Принцип тотального недоверия

Ранжирование персонала по степени доверия

Режим ограничения информированности

Регламентация производственной деятельности

Политика

Минимизация количества и продолжи-тельности неслужебных контактов

Сущность организационно-распорядительной защиты

Слайд 34Каждый сотрудник должен знать только то, что необходимо ему для выполнения

Слайд 35Обязанности администратора безопасности

Управление доступом пользователей

Аудит опасных событий

Резервирование хранимых данных

Восстановление информации в

Обеспечение работоспособности, производительности и удобства работы

Слайд 36Служба безопасности предприятия

Обеспечение контрольно-пропускного режима

Несение патрульной или сторожевой

Реагирование на тревожные сигналы

Проведение административно-режимных мероприятий

Надзор за персоналом

Слайд 37Организационно-распорядительная защита отличается высокой эффективностью при скрупулезном, точном и настойчивом использовании

Результативность защиты опробована многолетней практикой защиты госсекретов

Организационно-распорядительная защита отличается непопулярностью мер и противодействием со стороны персонала

Слайд 39Постулаты физической охраны

Основная угроза - проникновение «извне»

Субъект угрозы - человек-нарушитель

Методы защиты:

Слайд 40Термины и определения

Объект информатизации - совокупность информационных ресурсов, средств и систем

Слайд 48

Предметы внутри помещений: сейфы, металлические шкафы и иные хранилища ценностей, документов,

Объекты защиты

Слайд 50Взлом - действия, направленные на нарушение целостности хранилища (помещения) с целью

Слайд 51Инженерные

сооружения и

заграждения

ТСО

Системы

контроля

доступа

Элементы

технической

укрепленности

Охранная и

пожарная

сигнализация

Технические

средства

наблюдения

Средства

контроля и

досмотра

Вспомогатель-

ные

средства

Техническое

оснащение

КПП

Слайд 52Цели инженерной защиты

Создание нарушителю максимальных трудностей для проникновения на объект

Создание персоналу охраны благоприятных условий для обнаружения и задержания нарушителя

Изоляция вещественных ценностей и носителей информации от физического доступа

Слайд 55Утечка информации

Утечка информации - несанкционированный процесс переноса информации от источника к

Слайд 56Физический путь переноса информации от ее источника к несанкционированному получателю называется

Слайд 57Технический канал утечки включает в себя:

Объект разведки

Техническое средство перехвата информации

Физическую среду,

Слайд 58От многих источников могут распространяться несанкционированные сигналы с защищаемой информацией. Такие

Слайд 59«Опасными» являются не сами сигналы, а их параметры (амплитуда, частота, фаза,

Слайд 60В основе образования технических каналов утечки информации лежат физические принципы распространения,

Слайд 61Электромагнитные каналы утечки информации

В качестве носителей используются электрические, магнитные

Слайд 62Акустические каналы утечки информации

Носителями информации являются механические упругие акустические

Слайд 63Оптические каналы утечки информации

В качестве носителей используется электромагнитное поле

Слайд 64Материально-вещественные каналы утечки информации

демаскирующие вещества, по которым можно определить состав, структуру,

Вещественные носители с защищаемой информацией: черновики документов, использованная копировальная бумага, неисправные машинные носители, бракованные детали и узлы,

Слайд 65Энергетика и диапазон побочных излучений случайным образом зависят от состава аппаратуры,

Слайд 66

Вокруг объекта информатизации определяется или устанавливается контролируемая зона (КЗ), в пределах

Слайд 67Энергетическое скрытие - это уменьшение отношения сигнал/помеха за пределами контролируемой зоны

Слайд 68Методы и средства энергетического скрытия носителей информации

Экранирование аппаратуры, кана-лов связи, рабочих

Линейное и пространственное зашумление

Снижение энергетики «опасных» сигналов

Обнаружение и ликвидация вторичных антенн

Слайд 69Способы защиты от утечки по техническим каналам

Специальные измерения и вычисле-ния пространственных

Специальные лабораторные исследования технических средств обработки информации

Конструктивная доработка аппаратуры с целью снижения уровня побочного излучения

Поиск и ликвидация сосредоточенных и распределенных «случайных» антенн

Слайд 71Основные постулаты защиты

Субъектом нарушения является порта-тивное средство технической разведки, перемещенное внутрь

Защите подлежит информация на энергетических носителях

Средства защиты: контроль лиц, транс-порта и грузов на пунктах пропуска, систематический визуальный и технический контроль, превентивные действия по нейтрализации закладок

Слайд 72Использование большей части каналов утечки информации возможно лишь благодаря специ-альным техническим

Слайд 73Перехват информации

Несанкционированный процесс добывания информации из информационных систем, каналов связи, зон

Слайд 74Средства перехвата информации

Воздушный канал (диктофоны, специальные и направленные микрофоны, акустические закладки)

Вибрационный

Электроакустический канал (аппаратура и оборудование с «микрофонным» эффектом)

Параметрический канал (радиоаппаратура)

Телефонные каналы (подключения, закладки)

Компьютерные каналы (подключения, закладки)

Слайд 75Способы (каналы) передачи перехваченной информации

В виде магнитного носителя (кассета диктофона)

По отдельной

По радиоканалу

По инфракрасному каналу

По промышленной электросети

По телефонной линии

Слайд 76Методы борьбы с СТС

Визуальный осмотр помещений, объектов, предметов интерьера

Радиомониторинг подозрительных радиосигналов

Выявление

Выявление пустот, металлических элементов

Обнаружение диктофонов

Выжигание закладок в проводных линиях

Слайд 77Защита компьютерных систем от вредоносных программ

Объект защиты - компьютерная информация

Нарушитель -

Методы - сканирование памяти на предмет обнаружения известной сигнатуры и мониторинг обращений к ресурсам, дискам, файлам и устройствам

Слайд 78Поскольку компьютер является программно управляемым устройством, основным видом доступа к хранимой

Слайд 79Путем перехвата управления можно “заставить” компьютер выполнить действия против интересов его

Слайд 80Способы управления компьютерной системой

Внедрение и автономное исполнение готовых программ

Создание и запуск

Ручное управление процессами с помощью манипуляторов и клавиатуры

Дистанционное (удаленное) управление компьютером с использованием сетевых протоколов и специальных клиент-серверных программ

Слайд 81Вредоносные программы

Программы, предназначенные для несанкционированного копирования, модификации, блокирования и уничтожения

Слайд 82Методы защиты от вредоносного программного воздействия

Защита целостности сертифицированных программ

Антивирусная защита (сканирование,

Защита от программных закладок

Организационные формы защиты от случайного запуска

Слайд 84Объекты идентификации и аутентификации

Человек (пользователь, оператор)

Техническое средство (персональный компьютер, консоль, терминал)

Документы

Компьютерные программы

Машинные носители информации

Информация, выводимая на дисплей, табло

Слайд 85Проверка подлинности элементов компьютерной системы

Прав пользователя

Персонального компьютера или терминала

Программы идентификации и

Документа, с которым работает пользователь

Слайд 87Задачи идентификации - установить:

Имеет ли человек необходимые права доступа к информации

Действительно

Принадлежат ли электронные документы определенному доверенному лицу (владельцу), не производилось ли их намеренного или случайного искажения

Не содержит ли компьютерная программа посторонних вредоносных фрагментов

Слайд 88Система управления доступом

Система

управления

доступом

Носитель прав на доступ или проверку доступа

Носитель признаковой или

Слайд 89Система управления доступом

Датчик

(измерительный

преобразователь)

Устройство

считывания

Устройство

обработки и

сравнения

Носитель информации

«Чужой»

Программа (алгоритм)

Эталонная величина

«Свой»

Слайд 90Процедура управления доступом должна заключаться в том, чтобы легальные пользователи имели

Слайд 91Основные определения

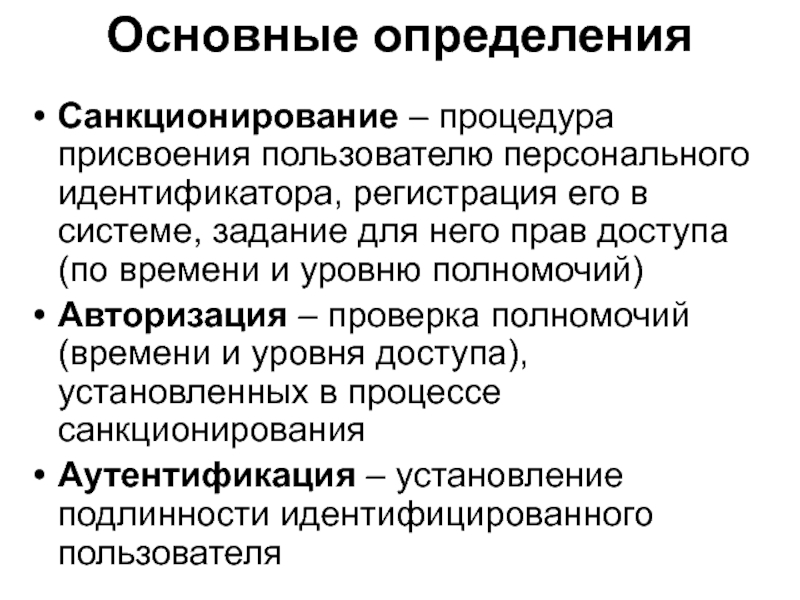

Санкционирование – процедура присвоения пользователю персонального идентификатора, регистрация его в

Авторизация – проверка полномочий (времени и уровня доступа), установленных в процессе санкционирования

Аутентификация – установление подлинности идентифицированного пользователя

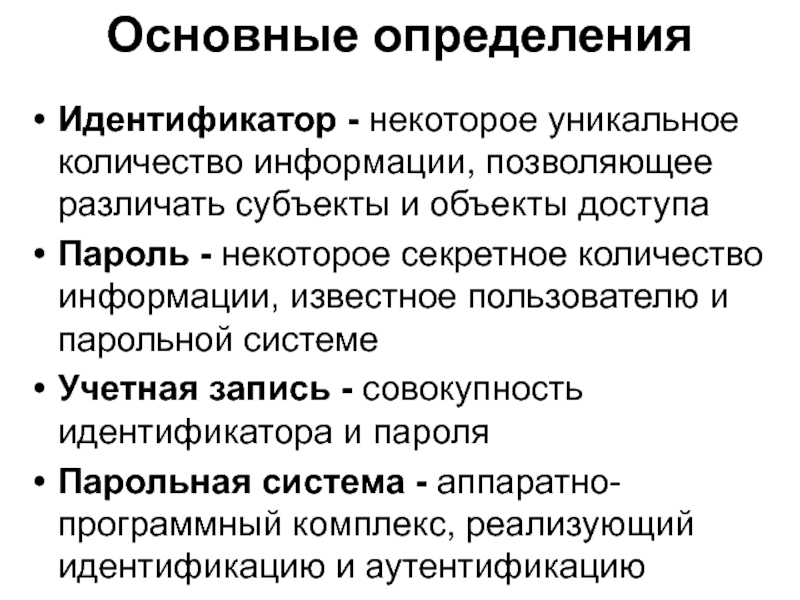

Слайд 92Основные определения

Идентификатор - некоторое уникальное количество информации, позволяющее различать субъекты и

Пароль - некоторое секретное количество информации, известное пользователю и парольной системе

Учетная запись - совокупность идентификатора и пароля

Парольная система - аппаратно-программный комплекс, реализующий идентификацию и аутентификацию

Слайд 93Способы подтверждения подлинности пользователя (аутентификации)

Знание известной пользователю и проверяющей стороне информации

Наличие

Индивидуальные личные (биометрические) характеристики пользователя

Слайд 94Способы идентификации данных

Кодирование с обнаружением ошибок (контрольные суммы)

Кодирование с устранением одиночных

Электронная цифровая подпись

Слайд 95Способы проверки аппаратуры и каналов связи

Использование протоколов приема-передачи с квитированием

Идентификация аппаратных

Контроль за маршрутом сообщений в ОТКС

Использование виртуальных защищенных каналов

Процедуры «рукопожатий» и др.

Слайд 96Требования защиты при обмене сообщениями

Установление подлинности отправителя

Установление подлинности передаваемых данных

Установление доставки

Установление подлинности доставленных данных

Слайд 98Зашифрованные данные защищены настолько, насколько защищен ключ дешифрования

Если Вы оставили ключ

Слайд 99Обеспечение нормальных условий эксплуатации ИС и МНИ

Объект защиты - вещественные носители

Субъект угроз - климатогеографические, биологические, электромагнитные факторы, стихийные бедствия

Методы защиты - обеспечение нужного режима эксплуатации, техническое обслуживание, резервирование информации

Слайд 100Внешние дестабилизирующие влияния

Климатогеографические факторы (температура, влажность, атмосфер-ное давление, осадки, ветровые нагрузки,

Биологические факторы (воздействия грызунов, птиц, насекомых и др.)

Электромагнитные воздействия (грозовые разряды, магнитные бури, блуждающие токи, промышленные помехи и наводки

Слайд 101Внутренние дестабилизирующие влияния

Старение и естественный износ электро-радиоэлементов, механических устройств (привода, позиционирования),

Разрушительные программные процессы

Квалификация персонала (пользователей, программистов, инженеров)

Внутренние шумы, помехи, самовозбуждения и др.

Слайд 102Стихийные и техногенные явления

Внезапные отключения электроэнергии, тепла

Аварии водопровода и канализации

Наводнения, подъем

Пожары

Прочие факторы

Слайд 103Характерные особенности защиты от вредных условий эксплуатации

Информационные угрозы в основном не

Защите подлежат технические устройства обработки информации и машинные носители

Основное направление - защита от угроз целостности и доступности

Слайд 104Направления информационной защиты

Резервирование компьютерной информации

Обеспечение нормальных условий для эксплуатации АИС

Обучение пользователей

Проведение технического обслуживания