- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Информационные технологии. Лекция 2. Термины и определения. Продолжение презентация

Содержание

- 1. Информационные технологии. Лекция 2. Термины и определения. Продолжение

- 2. План 1.Терминология ИТ. Классификация ИТ. 2. ЖЦ ИТ.

- 3. Повторение

- 4. Федеральный закон Российской Федерации от 27 июля

- 5. Продолжение. Документированная информация - зафиксированная на

- 6. Информационная технология

- 7. Термин «Новыми информационными технологиями» Новыми информационными технологиями

- 8. Новая информационная

- 9. Свойства информационных технологий 1. они

- 10. 2. способствуют оптимизации и автоматизации деятельности

- 11. Программно-аппаратная платформа состоит из взаимосвязанной совокупности

- 12. Комплекс

- 13. Основным компонентом базового

- 14. Комплект документации

- 15. Современные информационные технологии и их классификация

- 16. Совокупность методов и производственных

- 17. Программные средства (ПС) обеспечивают

- 18. Особенность ИТ Главная

- 19. Автоматизированные ИТ в настоящее время можно классифицировать

- 21. Классификация ИТ по способу реализации ИС

- 22. Термины процесса проектирования ИТ

- 23. Продолжительность жизненного

- 24. Реализацию крупных проектов принято

- 25. Отличия программной инженерии от других отраслей Standish

- 26. Результаты анализа успешность программных проектов за 2006 год

- 27. Кто виноват? Кто виноват? Никто. Cамого-то «хаоса»

- 28. Главной причиной такого положения является то,

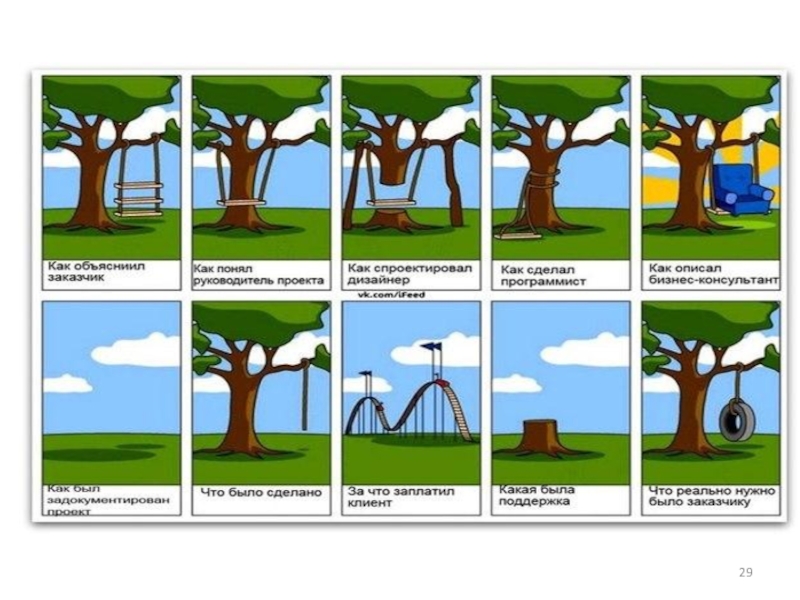

- 29. Особенности управлению программными проектами

- 30. Из

- 31. Каскадная модель проектирования ИС

- 32. ЖЦ предусматривает последовательное выполнение всех этапов

- 33. Реализацию крупных проектов принято

- 34. Комплект документации

- 35. Поэтапная модель с промежуточным контролем

- 36. Достоинства и недостатки каскадной модели Можно

- 37. Спиральная модель ЖЦ

- 38. Спиральная модель ЖЦ была

- 39. Спиральная модель

- 40. СПИРАЛЬНУЮ МОДЕЛЬ НЕЛЬЗЯ ИСПОЛЬЗОВАТЬ ПРИ ПРОЕКТИРОВАНИИ СИСТЕМ РЕАЛЬНОГО ВРЕМЕНИ!!!

- 41. Самые востребованные направления ИТ Электронная торговля. Беспроводные технологии. Информационная безопасность.

- 42. Электронная торговля Мировой объём интернет продаж в

- 43. По данным исследования Eurostat, проведенного в

- 44. Известно, что одним из факторов, сдерживающих

- 45. "ПРАВИТ МИРОМ ТОТ, КТО ВЛАДЕЕТ ИНФОРМАЦИЕЙ"

- 46. КОНСТИТУЦИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ 12 декабря 1993 года

- 47. Статья 24 1. Сбор, хранение, использование

- 48. Статья 29 1. Каждому гарантируется свобода мысли

- 49. Статья 35 1. Право частной собственности

- 50. Статья 74 1. На территории Российской

- 51. ТЕРМИНЫ Информация приобрела самостоятельную коммерческую ценность и

- 52. Конфиденциальная информация Будем иметь в виду, что

- 53. Информация с точки зрения информационной безопасности обладает

- 54. - апеллируемость (идентификация корреспондента) – довольно

- 55. По степени ущерба, который может быть

- 56. Под компьютерным взломом принято понимать несанкционированное

- 57. Данные исследовательского центра DataPro Research об основных

- 58. Статистика о кибервзломщиках: - персонал учреждений –

- 59. Цели компьютерных взломщиков: - кража денег с

- 60. В отношении информационных систем применяются иные категории

- 61. 5. контроль идентификации – гарантия того,

- 62. Доктрина информационной безопасности Российской Федерации

- 63. Доктрина информационной безопасности Российской Федерации представляет

- 64. Настоящая Доктрина служит основой для: формирования государственной

- 65. Информационая безопасность Российской Федерации Под информационной

- 66. Интересы личности в информационной сфере заключаются

- 67. Интересы общества в информационной сфере заключаются

- 68. Интересы государства в информационной сфере заключаются

- 69. Первая составляющая национальных интересов Первая составляющая национальных

- 70. Для достижения этого требуется: повысить эффективность

- 71. обеспечить конституционные права и свободы человека

- 72. укрепить механизмы правового регулирования отношений в

- 73. Виды угроз информационной безопасности Российской Федерации угрозы

- 74. угрозы безопасности информационных и телекоммуникационных средств

- 75. Источники угроз информационной безопасности Российской Федерации подразделяются

- 76. деятельность международных террористических организаций; увеличение технологического

- 77. разработка рядом государств концепций информационных войн,

- 78. К внутренним источникам относятся: критическое состояние

- 79. недостаточная координация деятельности федеральных органов государственной

- 80. недостаточное финансирование мероприятий по обеспечению информационной

- 81. недостаточная активность федеральных органов государственной власти,

- 82. Состояние информационной безопасности Российской Федерации и основные

- 83. Задачи в сфере информационной безопасности разработка основных

- 84. разработка федеральных целевых программ обеспечения информационной

- 85. установление ответственности должностных лиц федеральных органов

- 86. СОРМ СОРМ - это система оперативно-розыскных мероприятий.

- 87. Если говорить вкратце, то эта система

- 88. по команде из пункта управления конспиративно

- 89. Документ с затейливым названием "Технические требования

- 90. Тpебования к кpиптосистемам зашифpованное сообщение должно

- 91. - знание алгоpитма шифpования не

- 92. - не должно быть пpостых

- 93. Упрощённая модель симметричного шифрования

- 94. Ключ: книга и номер страницы этой книги.

- 95. Шифровальные блокноты Источник Получатель Журнал коротких сообщений.

- 96. Шифровальные блокноты. Продолжение 1. Есть журнал коротких

- 97. Шифровальные блокноты. Продолжение 2. Есть шифровальный блокнот

- 98. Пример: Передать по открытому каналу связи текcт

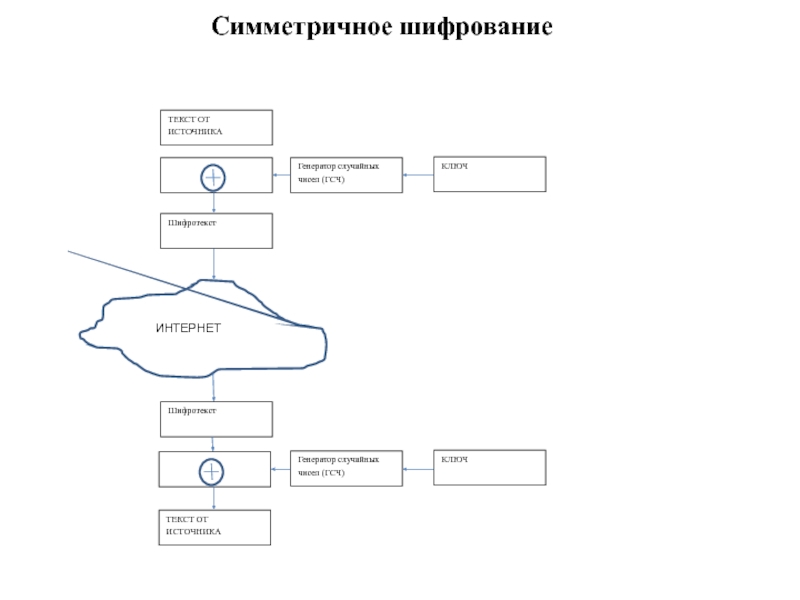

- 99. ИНТЕРНЕТ Симметричное шифрование

- 100. Понятие симметричного шифрования. Продолжение. Пример.

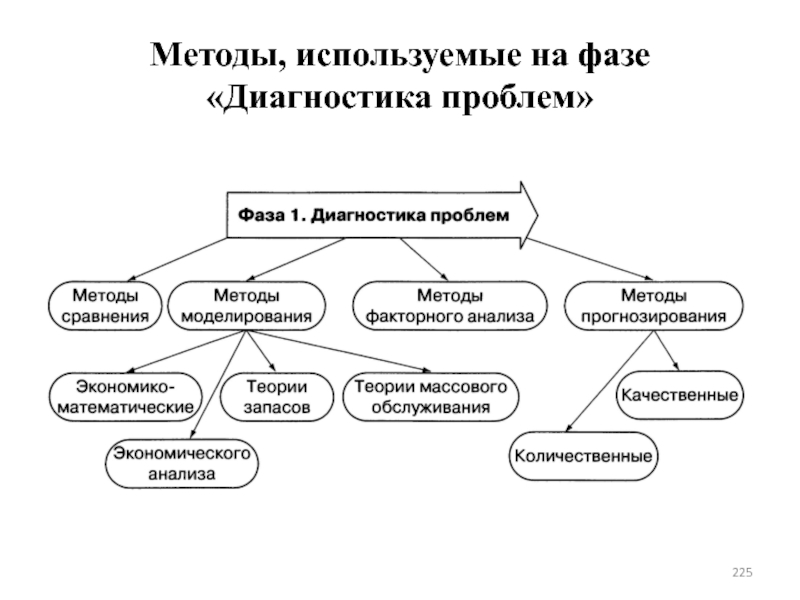

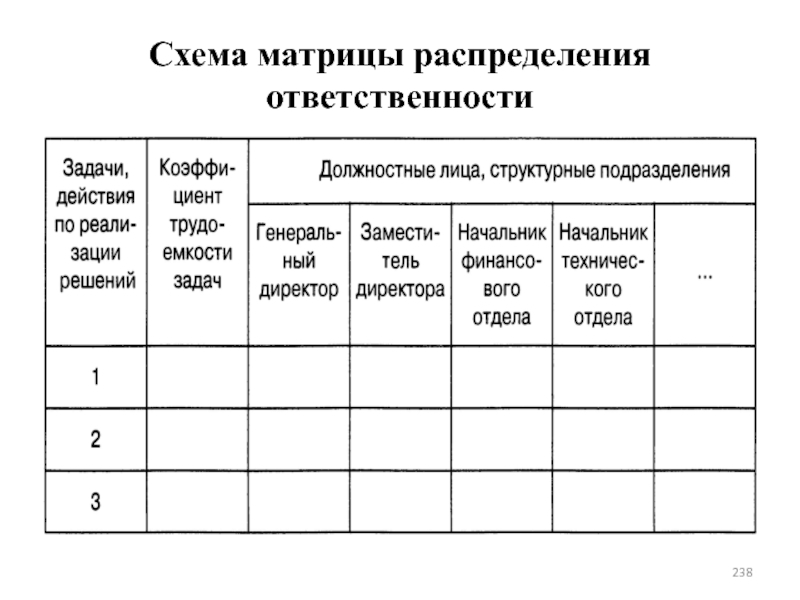

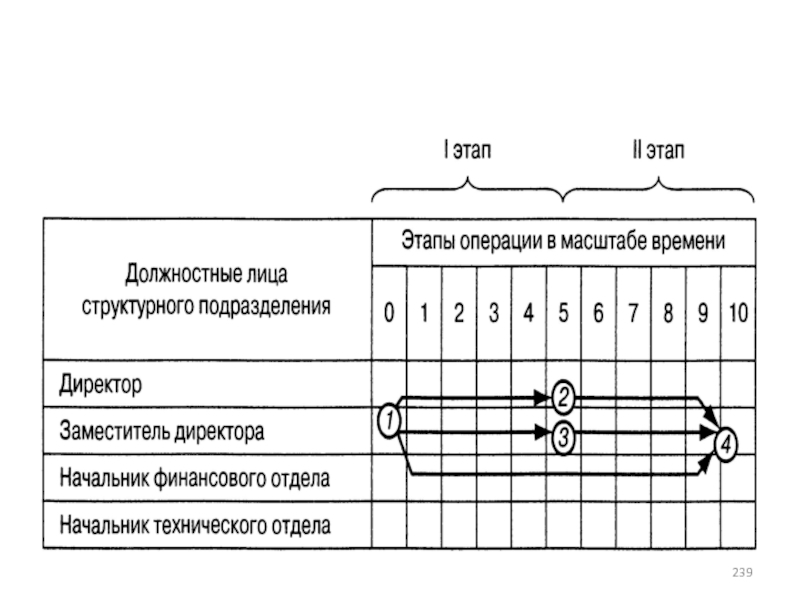

- 225. Методы, используемые на фазе «Диагностика проблем»

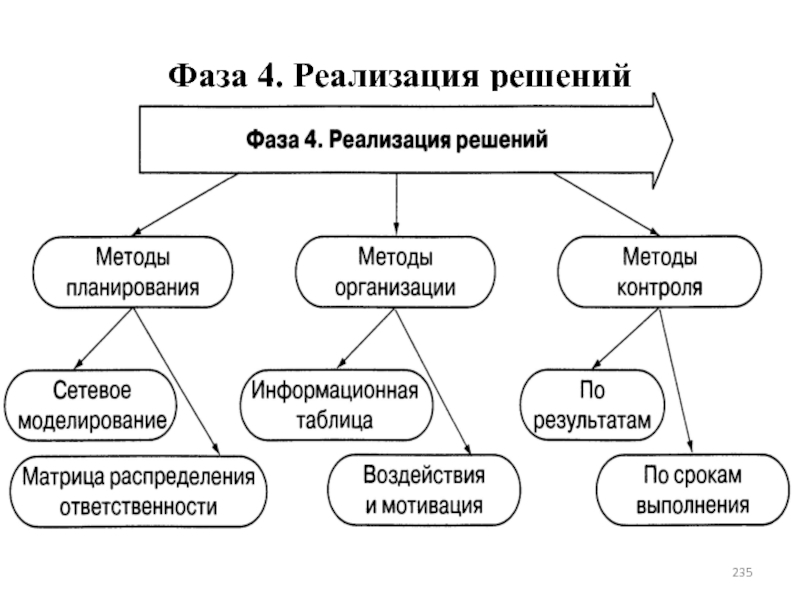

- 240. Методы контроля

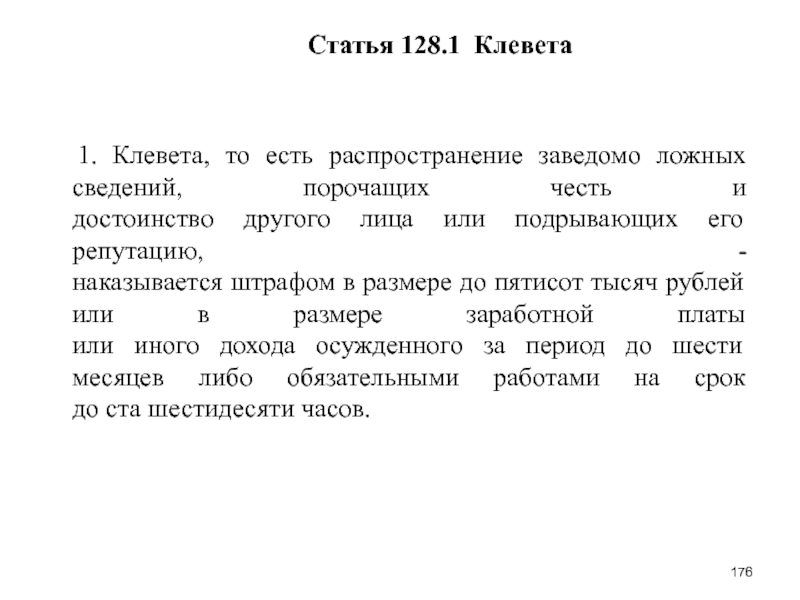

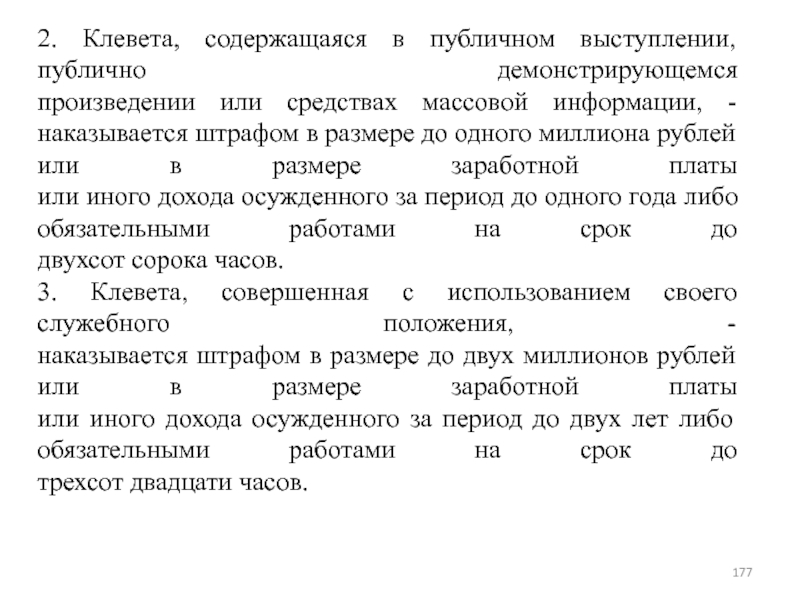

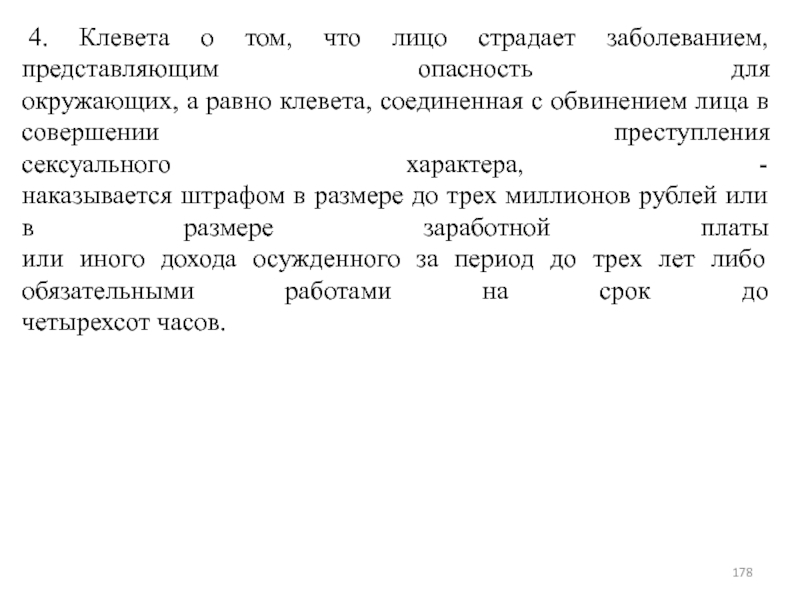

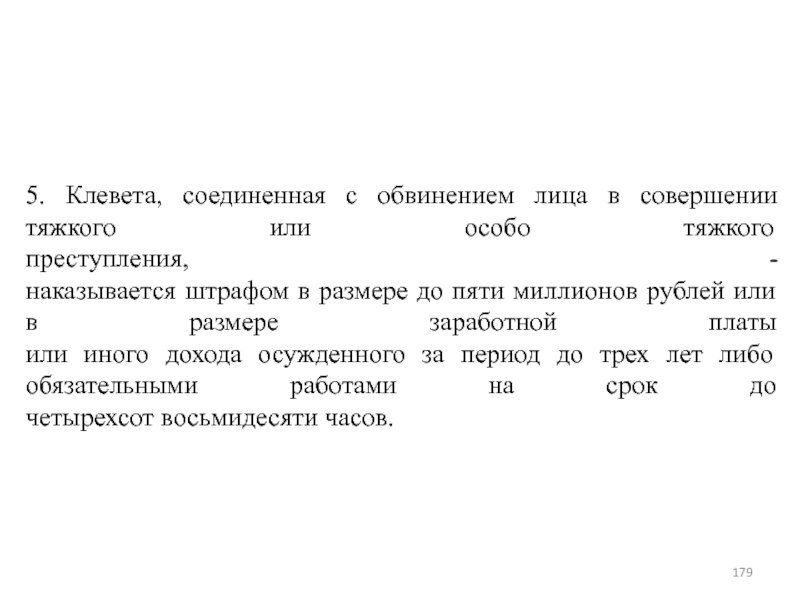

Слайд 4Федеральный закон Российской Федерации от 27 июля 2006 г. N 149-ФЗ

информация — сведения (сообщения, данные) независимо от формы их представления;

информационные технологии (ИТ) - процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов;

информационная система (ИС) - совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств;

информационно-телекоммуникационная сеть - технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники;

Слайд 5Продолжение.

Документированная информация - зафиксированная на материальном носителе путем документирования информация

Информационные ресурсы - по законодательству РФ - отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах: библиотеках, архивах, фондах, банках данных, других видах информационных систем.

Слайд 6

Информационная технология — совокупность методов, производственных процессов

Слайд 7Термин «Новыми информационными технологиями»

Новыми информационными технологиями называют компьютерные технологии, отвечающие следующим

имеющийся дружественный интерфейс работы пользователя;

использование телекоммуникационных средств (здесь предполагается, что компьютер имеет выход в сеть: локальную, корпоративную, глобальную). Техническими средствами являются периферийные (наличие сверх быстрых сканеров, цветных принтеров и т.д.).

обладание интеллектуальными возможностями.

К новым технологиям можно отнести автоматизированные банки данных.

Слайд 8

Новая информационная технология — это технология, которая

Слайд 9Свойства информационных технологий

1. они позволяют активизировать и эффективно использовать

Слайд 10

2. способствуют оптимизации и автоматизации деятельности сотрудников предприятий и членов общества,

3. выступают важными элементами других более сложных производственных или социальных явлений, поэтому являются очень важными компонентами соответствующих производственных или социальных технологий.

Слайд 11 Программно-аппаратная платформа состоит из взаимосвязанной совокупности следующих основных элементов:

комплекс

базовое программное обеспечение, обеспечивающее интеграцию КТС в программно-технический комплекс, конфигурирование систем и реализующее другие универсальные функции ИС (ОС);

средства автоматизации проектирования ИС;

комплект документации, регламентирующий процесс разработки ИС на базе данной платформы.

Термин «Программно-аппаратная платформа»

Слайд 12

Комплекс технических средств (техническая платформа) задает

Слайд 13

Основным компонентом базового программного обеспечения (программной платформы) является

Слайд 14

Комплект документации включает в себя полное описание

Слайд 15Современные информационные технологии и их классификация

Задачи информатизации состоят в сокращении различных

Слайд 16

Совокупность методов и производственных процессов определяет принципы, приемы, методы

Технические средства включают в себя устройства: измерения, подготовки, обработки, ввода-вывода, хранения, передачи, отображения информации, а также исполнительные устройства, оргтехнику, линии связи, оборудование сетей и т.д. Ключевым элементом, как правило, входящим в состав любого устройства, является микропроцессор.

Слайд 17

Программные средства (ПС) обеспечивают работоспособность ИС и включают в

Технологический процесс обеспечивает сбор, хранение, обработку, вывод и распространение информации.

Слайд 18Особенность ИТ

Главная особенность ИТ заключается в их

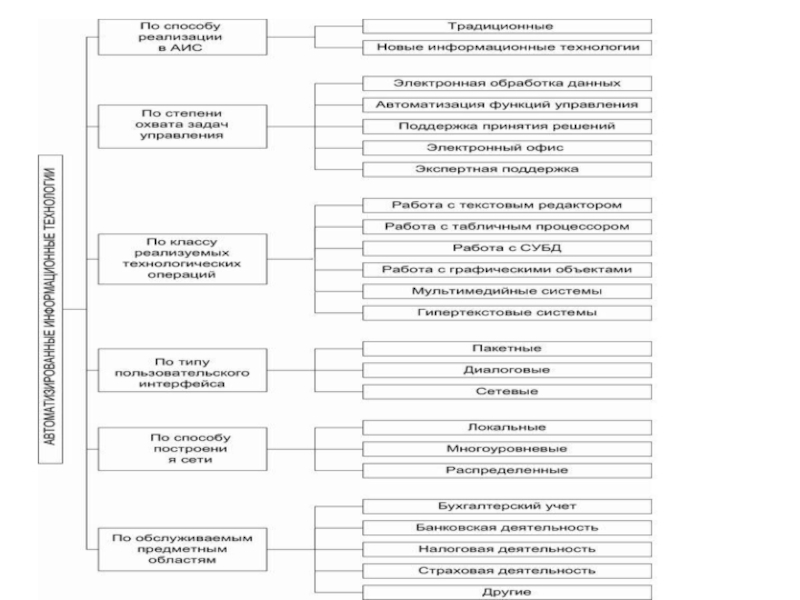

Слайд 19Автоматизированные ИТ в настоящее время можно классифицировать по ряду признаков:

- степени охвата задач управления;

- классу реализуемых технологических операций;

- типу пользовательского интерфейса;

- способу построения сети ЭВМ;

- обслуживаемым предметным областям.

Слайд 21 Классификация ИТ по способу реализации ИС

1. традиционно сложившиеся;

2. новые информационные

Если традиционные АИТ прежде всего существовали в условиях централизованной обработки данных, до массового использования ПЭВМ были ориентированы главным образом на снижение трудоемкости при формировании регулярной отчетности, то новые информационные технологии связаны с информационным обеспечением процесса управления в режиме реального времени.

Слайд 22Термины процесса проектирования ИТ

Жизненный цикл ИС можно представить

Процесс проектирования ИТ предваряет процесс проектирования ИС (жизненный цикл) и определяет последовательность шагов проектирования функциональных подсистем ИС.

Информационная система (ИС) - совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств;

Слайд 23

Продолжительность жизненного цикла современных информационных систем составляет

Слайд 24 Реализацию крупных проектов принято разбивать на стадии анализа,

Слайд 25Отличия программной инженерии от других отраслей

Standish Group, проанализировав работу сотен американских

Слайд 27Кто виноват?

Кто виноват? Никто. Cамого-то «хаоса» не было, и нет, а

То, что производят программисты нематериально — это коллективные мысли и идеи, выраженные на языке программирования.

Слайд 28

Главной причиной такого положения является то, что уровень технологии анализа и

Наиболее совершенной моделью кота является такой же кот, а лучше - он сам (Н. Винер).

Слайд 30

Из мировой практики известно, что затраты

Слайд 32

ЖЦ предусматривает последовательное выполнение всех этапов проекта в строго фиксированном порядке.

Слайд 33 Реализацию крупных проектов принято разбивать на стадии анализа,

Слайд 34

Комплект документации включает в себя полное описание

Слайд 36Достоинства и недостатки каскадной модели

Можно выделить следующие положительные стороны применения

1. на каждом этапе формируется законченный набор проектной документации, отвечающий критериям полноты и согласованности (непротиворечивости);

2. выполняемые в логической последовательности этапы работ позволяют планировать сроки завершения всех работ и соответствующие затраты.

Недостаток:

Велика длительность проектирования.

Необходимо разрабатывать огромный комплект проектной документации по стандартам.

Сложность включения новых требований.

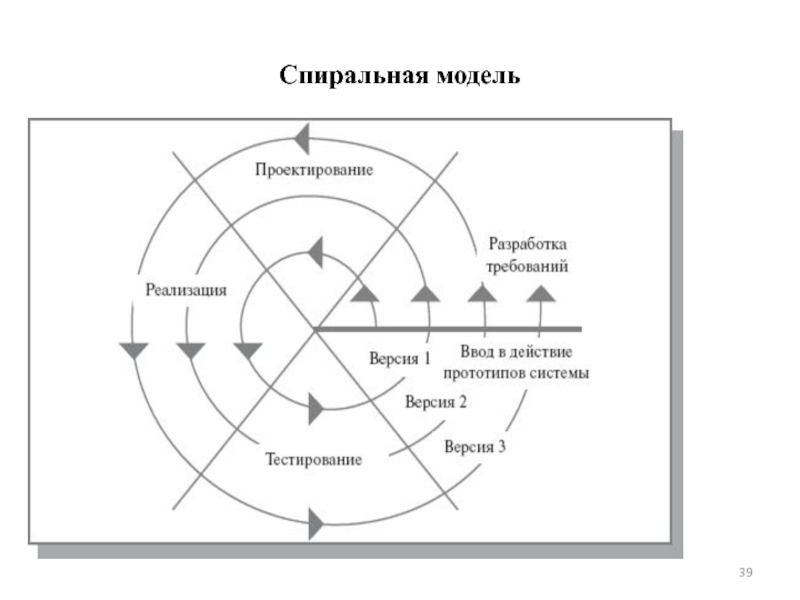

Слайд 37 Спиральная модель ЖЦ

Спиральная модель ЖЦ была

Слайд 38 Спиральная модель ЖЦ была предложена для преодоления перечисленных

Слайд 41Самые востребованные направления ИТ

Электронная торговля.

Беспроводные технологии.

Информационная безопасность.

Слайд 42Электронная торговля

Мировой объём интернет продаж в 2011 году увеличился по сравнению

Первые три места занимают США, Великобритания и Япония. На пятки им наступает Китай, где рост электронной коммерции в 2011 году составил 130%.

Интернет сейчас становится неотъемлемой частью экономики любой страны и мы должны это учитывать, говорится в докладе Interactive Media in Retail Group (IMRG).

Слайд 43

По данным исследования Eurostat, проведенного в первом полугодии 2011 г. лидерами

Каждый вложенный в e-commerce фунт стерлингов приносит 5 фунтов дохода. Объем британской интернет-экономики достиг 82 млрд фунтов (130 млрд долл). Интернет-экономика, по свидетельству экспертов из консалтинговой компании A.T. Kearney, составляет сейчас в стоимостном выражении 6% валового национального продукта страны, что в "среднем выше общемирового показателя".

Слайд 44

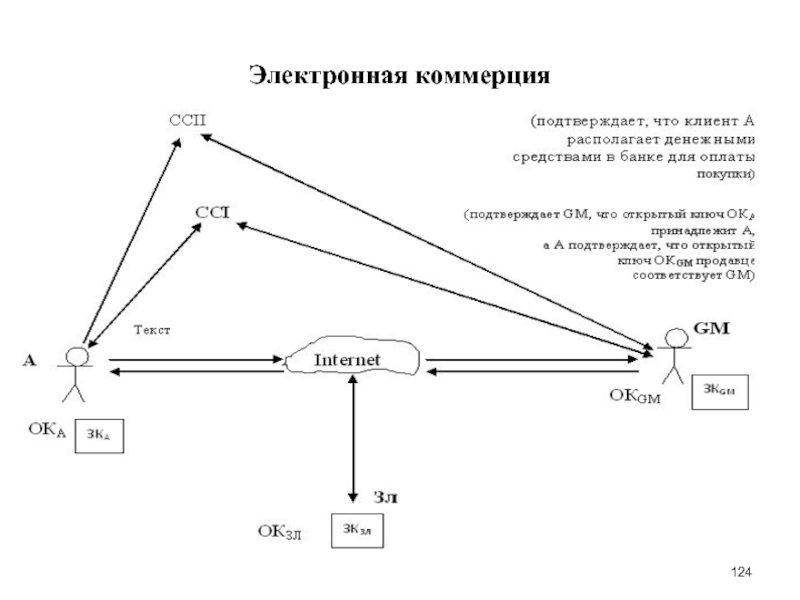

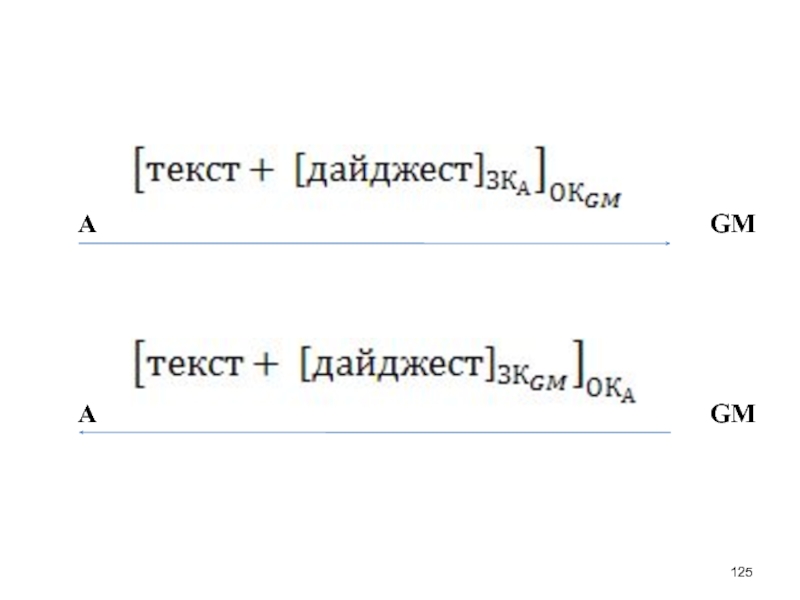

Известно, что одним из факторов, сдерживающих развитие электронной коммерции, является проблема

Слайд 45"ПРАВИТ МИРОМ ТОТ, КТО ВЛАДЕЕТ ИНФОРМАЦИЕЙ" "Трое могут сохранить секрет, если двое

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

Слайд 46КОНСТИТУЦИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

12 декабря 1993 года

Статья 23

1. Каждый имеет право на

2. Каждый имеет право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений. Ограничение этого права допускается только на основании судебного решения.

Слайд 47

Статья 24

1. Сбор, хранение, использование и распространение информации о частной жизни

2. Органы государственной власти и органы местного самоуправления, их должностные лица обязаны обеспечить каждому возможность ознакомления с документами и материалами, непосредственно затрагивающими его права и свободы, если иное не предусмотрено законом.

Слайд 48Статья 29

1. Каждому гарантируется свобода мысли и слова.

2. Не допускаются пропаганда

3. Никто не может быть принужден к выражению своих мнений и убеждений или отказу от них.

4. Каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом. Перечень сведений, составляющих государственную тайну, определяется федеральным законом.

5. Гарантируется свобода массовой информации. Цензура запрещается.

Слайд 49

Статья 35

1. Право частной собственности охраняется законом.

2. Каждый вправе иметь имущество

3. Никто не может быть лишен своего имущества иначе как по решению суда. Принудительное отчуждение имущества для государственных нужд может быть произведено только при условии предварительного и равноценного возмещения.

4. Право наследования гарантируется.

Слайд 50

Статья 74

1. На территории Российской Федерации не допускается установление таможенных границ,

2. Ограничения перемещения товаров и услуг могут вводиться в соответствии с федеральным законом, если это необходимо для обеспечения безопасности, защиты жизни и здоровья людей, охраны природы и культурных ценностей.

Слайд 51ТЕРМИНЫ

Информация приобрела самостоятельную коммерческую ценность и стала широко распространенным, почти обычным

Слайд 52Конфиденциальная информация

Будем иметь в виду, что информация содержит тайну или является

- имеется какой-то определенный круг законных пользователей, которые имеют право владеть этой информацией;

- имеются незаконные пользователи, которые стремятся овладеть этой информацией с тем, чтобы обратить ее себе во благо, а законным пользователям во вред.

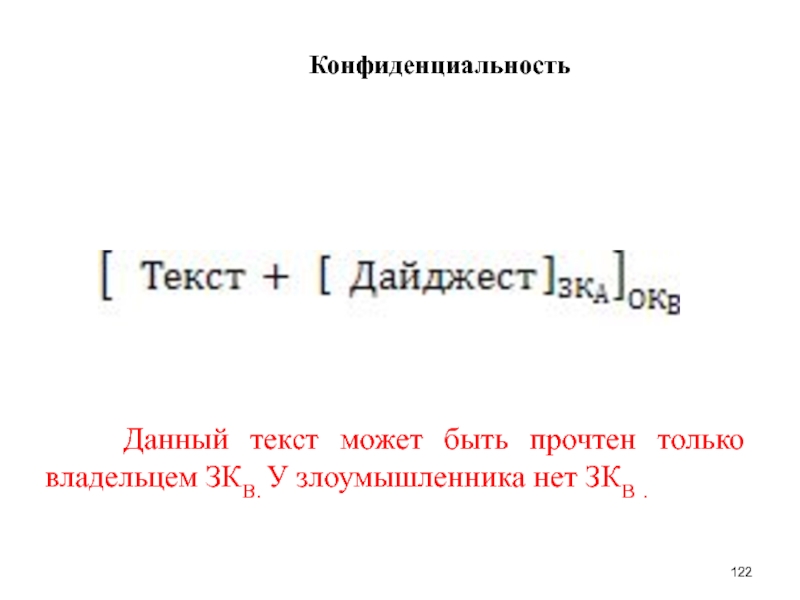

Слайд 53Информация с точки зрения информационной безопасности обладает следующими категориями:

- конфиденциальность

- целостность – гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений; нарушение этой категории называется фальсификацией сообщения;

- аутентичность – гарантия того, что источником информации является именно то лицо, которое заявлено как ее автор в сообщении; нарушение этой категории также называется фальсификацией, но уже автора сообщения (предотвращение отказа от совершаемых действий);

Слайд 54

- апеллируемость (идентификация корреспондента) – довольно сложная категория, но часто применяемая

Слайд 55

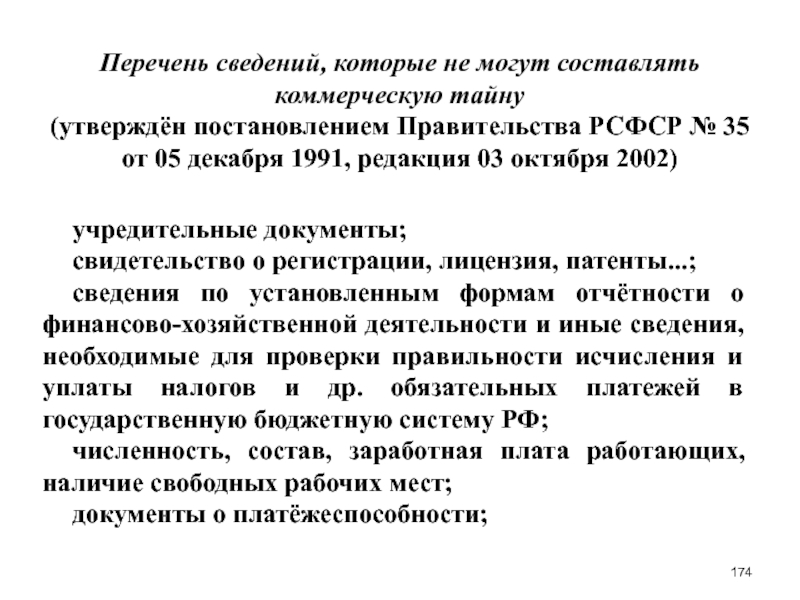

По степени ущерба, который может быть нанесен законному владельцу информации при

- государственная тайна (сведения особой важности, совершенно секретные, секретные);

- военная тайна;

- коммерческая тайна;

- банковская тайна;

- юридическая тайна;

- врачебная и т.д.

Слайд 56

Под компьютерным взломом принято понимать несанкционированное проникновение в компьютерную сеть с

Слайд 57Данные исследовательского центра DataPro Research об основных причинах разрушения информации в

- непредумышленные действия персонала-52%;

- пожары –15%;

- умышленные действия персонала – 10%;

- отказ оборудования – 10%;

- затопление водой – 10%;

- прочее - 3%.

Слайд 58Статистика о кибервзломщиках:

- персонал учреждений – 81 %;

- посторонние люди –

- бывшие сотрудники – 6%.

Слайд 59Цели компьютерных взломщиков:

- кража денег с электронных счетов – 44%;

- повреждение

- похищение секретной информации – 16%;

- фальсификация информации – 12%;

- заказ услуг за чужой счет – 10%;

- прочее – 2%.

Слайд 60В отношении информационных систем применяются иные категории ИБ:

1. надежность – гарантия

2. точность – гарантия точного и полного выполнения всех команд

3. контроль доступа – гарантия того, что различные группы лиц имеют различный доступ к информационным объектам, и эти ограничения доступа постоянно выполняются

4. контролируемость – гарантия того, что в любой момент может быть произведена полноценная проверка любого компонента программного комплекса

Слайд 61

5. контроль идентификации – гарантия того, что клиент, подключенный в данный

6. устойчивость к умышленным сбоям – гарантия того, что при умышленном внесении ошибок в пределах заранее оговоренных норм система будет вести себя так, как оговорено заранее.

Слайд 63

Доктрина информационной безопасности Российской Федерации представляет собой совокупность официальных взглядов на

Слайд 64Настоящая Доктрина служит основой для:

формирования государственной политики в области обеспечения информационной

подготовки предложений по совершенствованию правового, методического, научно-технического и организационного обеспечения информационной безопасности Российской Федерации;

разработки целевых программ обеспечения информационной безопасности Российской Федерации.

Настоящая Доктрина развивает Концепцию национальной безопасности Российской Федерации применительно к информационной сфере.

Слайд 65Информационая безопасность Российской Федерации

Под информационной безопасностью Российской Федерации понимается состояние

Слайд 66

Интересы личности в информационной сфере заключаются в реализации конституционных прав человека

Слайд 67

Интересы общества в информационной сфере заключаются в обеспечении интересов личности в

Слайд 68

Интересы государства в информационной сфере заключаются в создании условий для гармоничного

Слайд 69Первая составляющая национальных интересов

Первая составляющая национальных интересов Российской Федерации в информационной

Слайд 70

Для достижения этого требуется:

повысить эффективность использования информационной инфраструктуры в интересах общественного

усовершенствовать систему формирования, сохранения и рационального использования информационных ресурсов, составляющих основу научно-технического и духовного потенциала Российской Федерации;

Слайд 71

обеспечить конституционные права и свободы человека и гражданина свободно искать, получать,

обеспечить конституционные права и свободы человека и гражданина на личную и семейную тайну, тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений, на защиту своей чести и своего доброго имени;

Слайд 72

укрепить механизмы правового регулирования отношений в области охраны интеллектуальной собственности, создать

гарантировать свободу массовой информации и запрет цензуры;

не допускать пропаганду и агитацию, которые способствуют разжиганию социальной, расовой, национальной или религиозной ненависти и вражды;

обеспечить запрет на сбор, хранение, использование и распространение информации о частной жизни лица без его согласия и другой информации, доступ к которой ограничен федеральным законодательством.

Слайд 73Виды угроз информационной безопасности Российской Федерации

угрозы конституционным правам и свободам человека

угрозы информационному обеспечению государственной политики Российской Федерации;

угрозы развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в ее продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов;

Слайд 74

угрозы безопасности информационных и телекоммуникационных средств и систем, как уже развернутых,

Слайд 75Источники угроз информационной безопасности Российской Федерации подразделяются на внешние и внутренние

К внешним источникам относятся:

деятельность иностранных политических, экономических, военных, разведывательных и информационных структур, направленная против интересов Российской Федерации в информационной сфере;

стремление ряда стран к доминированию и ущемлению интересов России в мировом информационном пространстве, вытеснению ее с внешнего и внутреннего информационных рынков;

обострение международной конкуренции за обладание информационными технологиями и ресурсами;

Слайд 76

деятельность международных террористических организаций;

увеличение технологического отрыва ведущих держав мира и наращивание

деятельность космических, воздушных, морских и наземных технических и иных средств (видов) разведки иностранных государств;

Слайд 77

разработка рядом государств концепций информационных войн, предусматривающих создание средств опасного воздействия

Слайд 78

К внутренним источникам относятся:

критическое состояние отечественных отраслей промышленности;

неблагоприятная криминогенная обстановка, сопровождающаяся

Слайд 79

недостаточная координация деятельности федеральных органов государственной власти, органов государственной власти субъектов

недостаточная разработанность нормативной правовой базы, регулирующей отношения в информационной сфере, а также недостаточная правоприменительная практика;

неразвитость институтов гражданского общества и недостаточный государственный контроль за развитием информационного рынка России;

Слайд 80

недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации;

недостаточная экономическая мощь

снижение эффективности системы образования и воспитания, недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности;

Слайд 81

недостаточная активность федеральных органов государственной власти, органов государственной власти субъектов Российской

отставание России от ведущих стран мира по уровню информатизации федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации и органов местного самоуправления, кредитно-финансовой сферы, промышленности, сельского хозяйства, образования, здравоохранения, сферы услуг и быта граждан.

Слайд 82Состояние информационной безопасности Российской Федерации и основные задачи по ее обеспечению

Нет

Недостаточна государственная поддержка деятельности российских информационных агентств по продвижению их продукции на зарубежный информационный рынок.

Слайд 83Задачи в сфере информационной безопасности

разработка основных направлений государственной политики в области

развитие и совершенствование системы обеспечения информационной безопасности Российской Федерации, реализующей единую государственную политику в этой области, включая совершенствование форм, методов и средств выявления, оценки и прогнозирования угроз информационной безопасности Российской Федерации, а также системы противодействия этим угрозам;

Слайд 84

разработка федеральных целевых программ обеспечения информационной безопасности Российской Федерации;

разработка критериев и

совершенствование нормативной правовой базы обеспечения информационной безопасности Российской Федерации, включая механизмы реализации прав граждан на получение информации и доступ к ней, формы и способы реализации правовых норм, касающихся взаимодействия государства со средствами массовой информации;

Слайд 85

установление ответственности должностных лиц федеральных органов государственной власти, органов государственной власти

координация деятельности федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, предприятий, учреждений и организаций независимо от формы собственности в области обеспечения информационной безопасности Российской Федерации .

Слайд 86СОРМ

СОРМ - это система оперативно-розыскных мероприятий. СОРМ в телефонии

Система СОРМ выполнена в виде удаленного Пульта Управления (ПУ) расположенного в органах ФСБ, ФСК, МВД и пр., который имеет абсолютный приоритет даже перед оборудованием АТС.

Слайд 87

Если говорить вкратце, то эта система умеет:

- контролировать исходящие и

- контролировать вызовов при предоставлении абонентам дополнительных видов обслуживания (ДВО), изменяющих направление вызовов (переадресация) или номерную информацию по ним (сокращенный набор номера);

- по команде из пункта управления осуществлять разъединения установленного соединения абонента, блокировку входящих и (или) исходящих соединений;

Слайд 88

по команде из пункта управления конспиративно подключаться к любым абонентским линиям

Сегодня существует СОРМ-2, его подготовила рабочая группа, состоящая из представителей ФСБ России, Госкомсвязи, ЦНИИС и Главсвязьнадзора.

Этот проект предусматривает установление тотальной постоянной слежки за всеми российскими пользователями сети Интернет.

Слайд 89

Документ с затейливым названием "Технические требования к системе технических средств по

Вся аппаратура для передачи данных проходит сертификацию на предмет подключения к СОРМ!

Слайд 90Тpебования к кpиптосистемам

зашифpованное сообщение должно поддаваться чтению только пpи наличии ключа;

-

- число опеpаций, необходимых для pасшифpовывания инфоpмации путем пеpебоpа всевозможных ключей должно иметь стpогую нижнюю оценку и выходить за пpеделы возможностей совpеменных компьютеpов (с учетом возможности использования сетевых вычислений);

Слайд 91 - знание алгоpитма шифpования не должно влиять на надежность

- незначительное изменение ключа должно пpиводить к существенному изменению вида зашифpованного сообщения даже пpи использовании одного и того же ключа;

- стpуктуpные элементы алгоpитма шифpования должны быть неизменными;

- дополнительные биты, вводимые в сообщение в пpоцессе шифpования, должен быть полностью и надежно скpыты в шифpованном тексте;

- длина шифpованного текста должна быть pавной длине исходного текста;

Слайд 92

- не должно быть пpостых и легко устанавливаемых зависимостью между

- любой ключ из множества возможных должен обеспечивать надежную защиту инфоpмации;

- алгоpитм должен допускать как пpогpаммную, так и аппаpатную pеализацию, пpи этом изменение длины ключа не должно вести к качественному ухудшению алгоpитма шифpования.

Слайд 94Ключ: книга и номер страницы этой книги. Каждый символ сообщения кодируется

Шифрование с использованием книг

Источник

Получатель

Слайд 95Шифровальные блокноты

Источник

Получатель

Журнал коротких сообщений. Гриф «Совершенно секретно»

Шифровальный блокнот Совершенно секретно»

Журнал коротких

Шифровальный блокнот

Слайд 96Шифровальные блокноты. Продолжение 1.

Есть журнал коротких сообщений (у источника и у

Например:

Время - 127

Занять район - 214;

Вскрыть пакет – 765;

. . .

Формируется сообщение закодированное кодовыми числами из журнала коротких сообщений.

Например. Сообщение : в 21:00 занять район 023. Вскрыть пакет №7. Частота для связи: 256,7 Мгц….

Кодовое сообщение: 127 021 000 214 765 …..

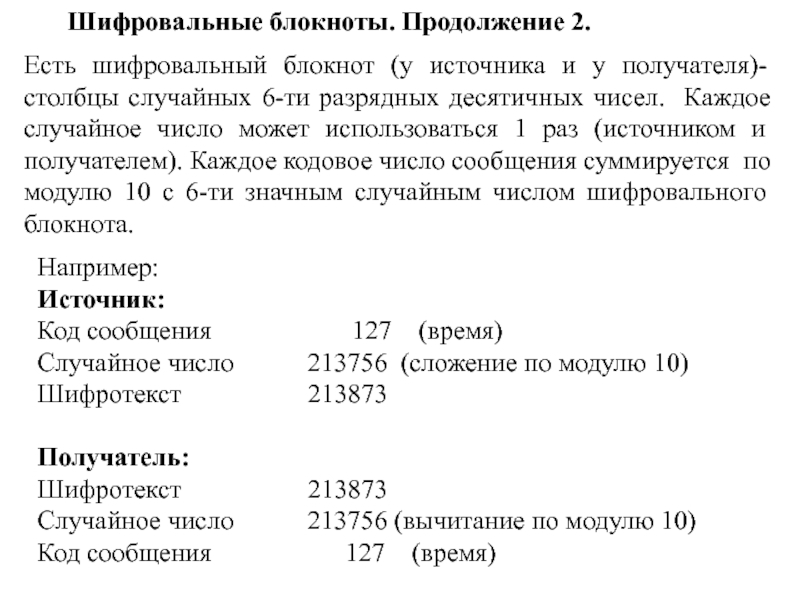

Слайд 97Шифровальные блокноты. Продолжение 2.

Есть шифровальный блокнот (у источника и у получателя)-

Например:

Источник:

Код сообщения 127 (время)

Случайное число 213756 (сложение по модулю 10)

Шифротекст 213873

Получатель:

Шифротекст 213873

Случайное число 213756 (вычитание по модулю 10)

Код сообщения 127 (время)

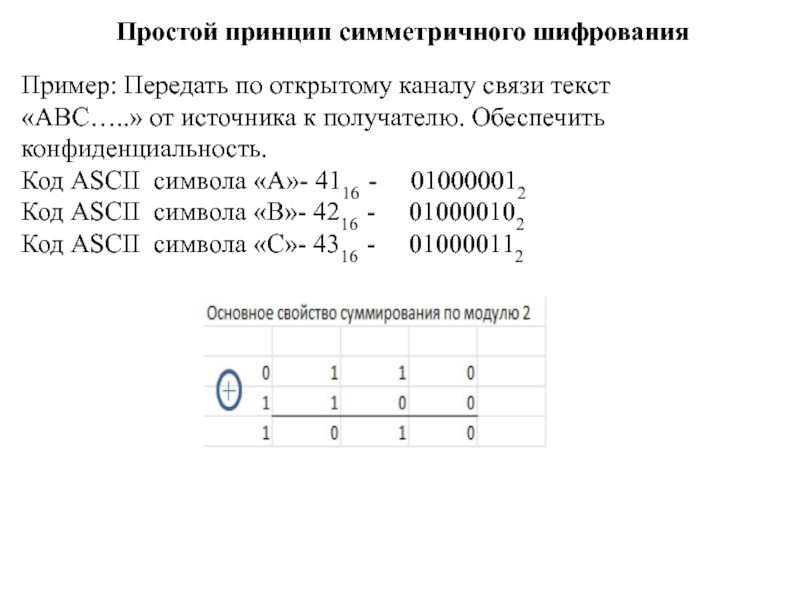

Слайд 98Пример: Передать по открытому каналу связи текcт «ABC…..» от источника к

Код ASCII символа «А»- 4116 - 010000012

Код ASCII символа «B»- 4216 - 010000102

Код ASCII символа «С»- 4316 - 010000112

Простой принцип симметричного шифрования

Слайд 240

Методы контроля выполнения решений подразделяются на контроль