- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Bugbounty. Оптимизируем и упрощаем ваши исследования презентация

Содержание

- 1. Bugbounty. Оптимизируем и упрощаем ваши исследования

- 2. Ермаков Константин Системный аналитик компании «Перспективный мониторинг» Konstantin.Ermakov@amonitoring.ru Telegram: https://t.me/BackdoorBatman 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

- 3. Методы и подходы к тестированию Сбор информации.

- 4. Методы и подходы к тестированию 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

- 5. Single-sourced Поиск часто-встречающихся уязвимостей. Отсутствует соревновательная часть.

- 6. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ Литература по базовым методологиям

- 7. Сбор информации. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

- 8. Тщательно исследуйте scope вашей багбаунти программы. *.target.com

- 9. Работает на основе: Поисковых движков (google, yahoo,

- 10. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ Пример работы

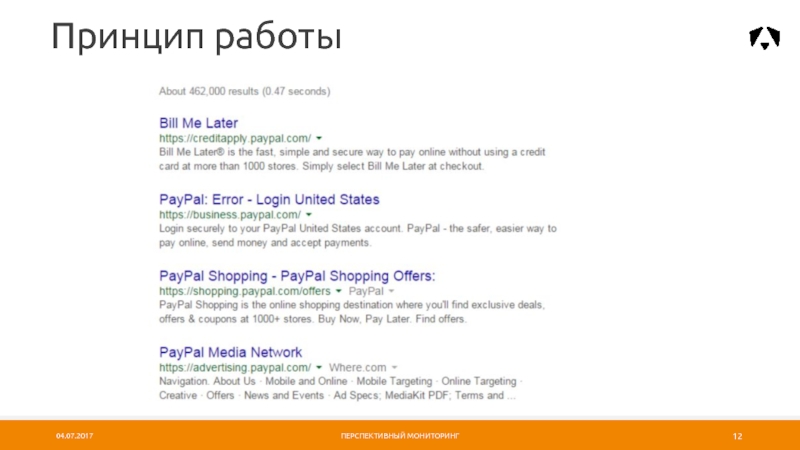

- 11. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ Принцип работы

- 12. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ Принцип работы

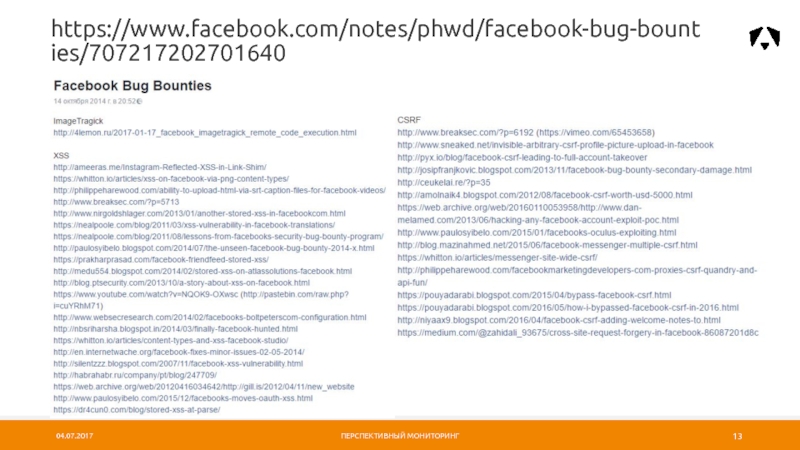

- 13. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ https://www.facebook.com/notes/phwd/facebook-bug-bounties/707217202701640

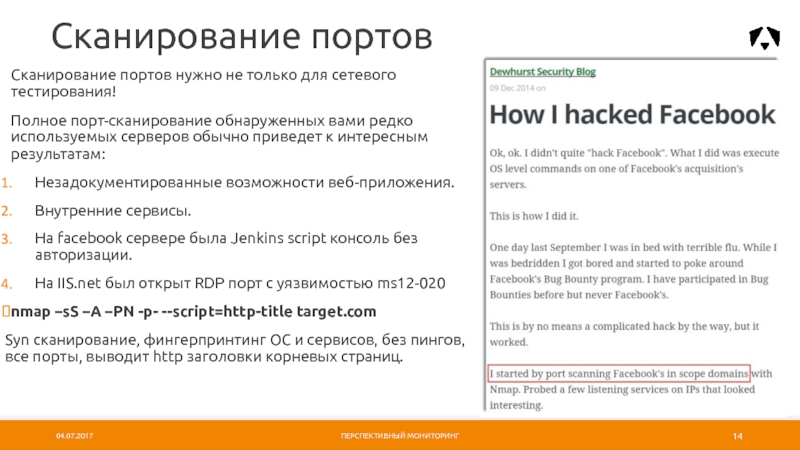

- 14. Сканирование портов нужно не только для сетевого

- 15. Построение карты веб-приложения 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

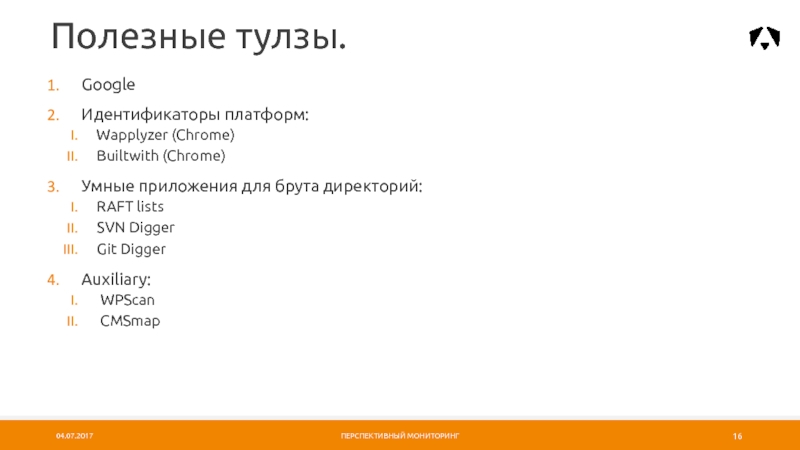

- 16. Google Идентификаторы платформ: Wapplyzer (Chrome) Builtwith (Chrome)

- 17. Определение актуальных списков для вашего веб-приложения Анализ

- 18. Xssed.com Reddit XSS раньше, сейчас reddit netsec

- 19. Аутентификация и сессия 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

- 20. Отсутствует проверка на одинаковый логин\пароль Отсутствие капчи

- 21. Неспособность аннулировать старые файлы cookie Нет создаются

- 22. XSS 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

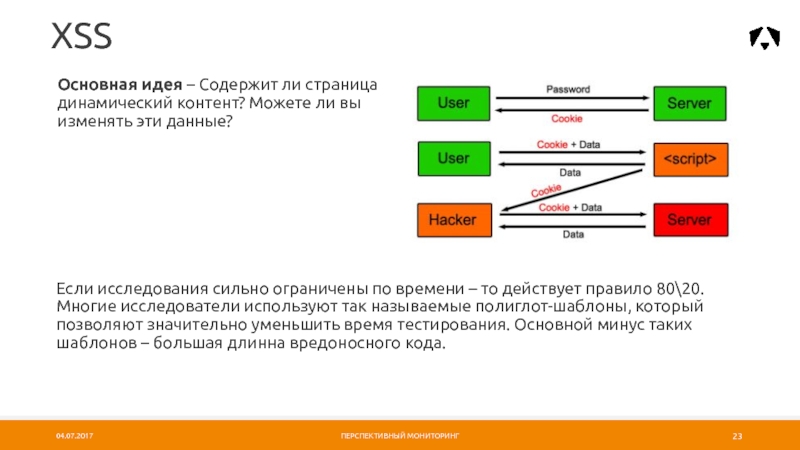

- 23. Основная идея – Содержит ли страница динамический

- 24. jaVasCript:/*-/*`/*\`/*'/*"/**/(/* */oNcliCk=alert() )//%0D%0A%0d%0a//

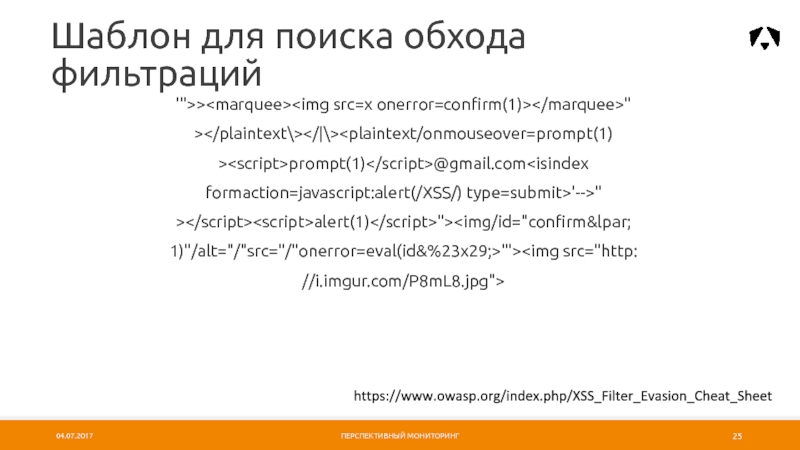

- 25. '">>" >prompt(1)@gmail.com'-->" >alert(1)">'"> 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ Шаблон для поиска обхода фильтраций https://www.owasp.org/index.php/XSS_Filter_Evasion_Cheat_Sheet

- 26. “ onclick=alert(1)// */ alert(1)// 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ Короткий шаблон для поиска инъекций https://www.owasp.org/index.php/XSS_Filter_Evasion_Cheat_Sheet

- 27. Кастомизируемые темы и возможность загрузки css стилей

- 28. Потенциально уязвимые параметры: onload Movieplayer xmlPath Eventhandler

- 29. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ SWF XSS https://github.com/cure53/Flashbang

- 30. SQLi 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

- 31. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ SQL injection Основная идея

- 32. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ SQL injection Так же

- 33. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ SQLi на что стоит

- 34. http://pentestmonkey.net/category/cheat-sheet/sql-injection - Хорошие списки для тестирования на

- 35. File inclusion & Uploads 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

- 36. Часто уязвимые парамерты: file= location= local= path=

- 37. Это важный функционал для каждого веб-приложения. Загружаемые

- 38. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ Включение сторонних файлов (RFI)

- 39. CSRF 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

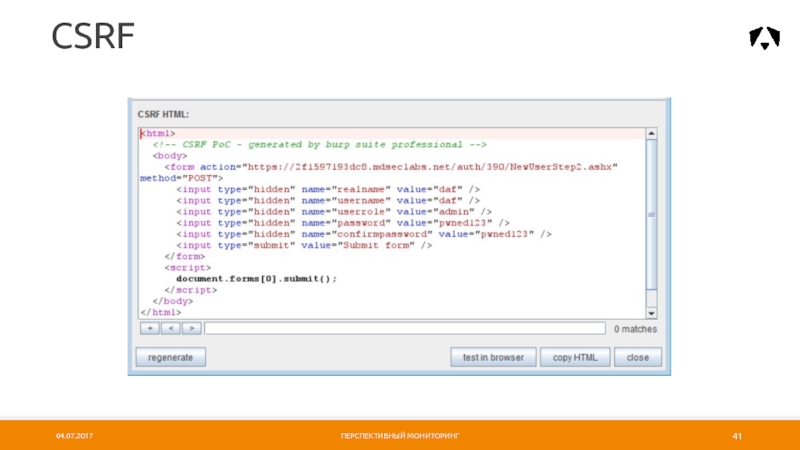

- 40. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ CSRF

- 41. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ CSRF

- 42. 04.07.2017 ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ CSRF Специфические для RFI

- 43. Спасибо за внимание! Ермаков Константин Системный

Слайд 2Ермаков Константин

Системный аналитик

компании «Перспективный мониторинг»

Konstantin.Ermakov@amonitoring.ru

Telegram: https://t.me/BackdoorBatman

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Слайд 3Методы и подходы к тестированию

Сбор информации.

Построение карты веб-приложения

Аутентификация и сессия

XSS

SQL injection

File

CSRF

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

О чем пойдет разговор?

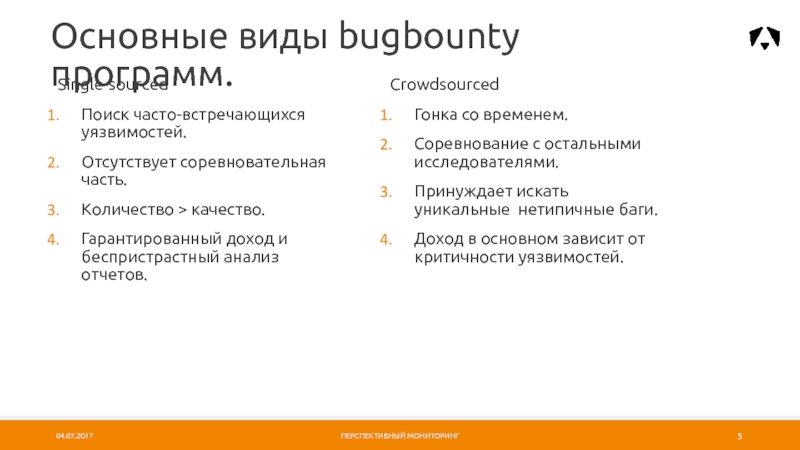

Слайд 5Single-sourced

Поиск часто-встречающихся уязвимостей.

Отсутствует соревновательная часть.

Количество > качество.

Гарантированный доход и беспристрастный анализ

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Crowdsourced

Гонка со временем.

Соревнование с остальными исследователями.

Принуждает искать уникальные нетипичные баги.

Доход в основном зависит от критичности уязвимостей.

Основные виды bugbounty программ.

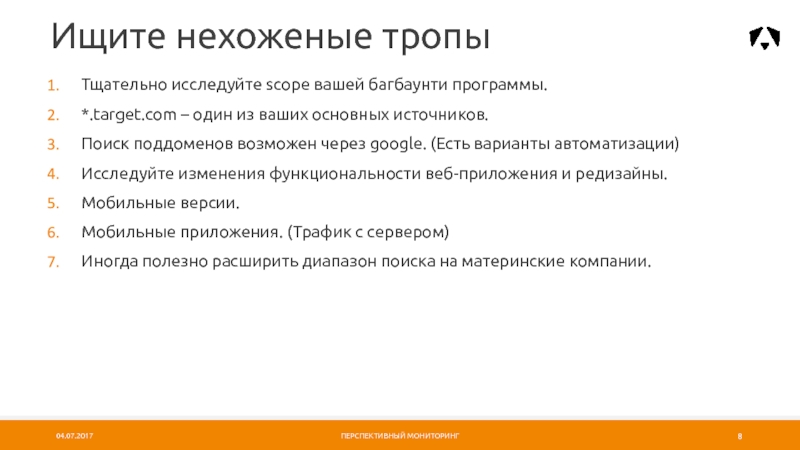

Слайд 8Тщательно исследуйте scope вашей багбаунти программы.

*.target.com – один из ваших основных

Поиск поддоменов возможен через google. (Есть варианты автоматизации)

Исследуйте изменения функциональности веб-приложения и редизайны.

Мобильные версии.

Мобильные приложения. (Трафик с сервером)

Иногда полезно расширить диапазон поиска на материнские компании.

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Ищите нехоженые тропы

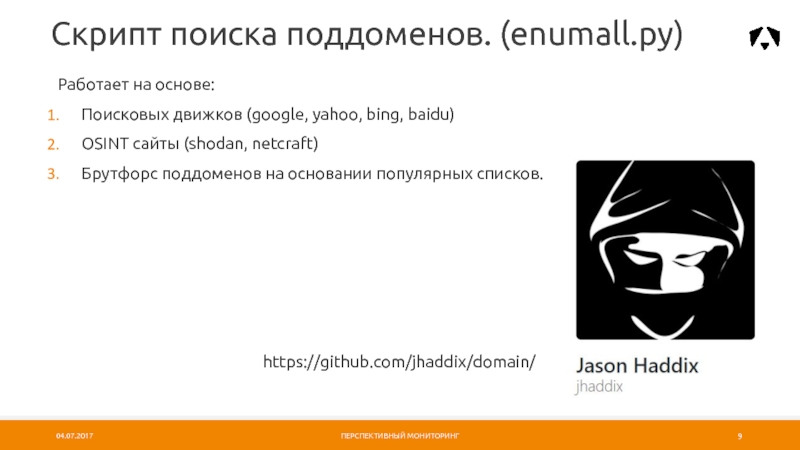

Слайд 9Работает на основе:

Поисковых движков (google, yahoo, bing, baidu)

OSINT сайты (shodan, netcraft)

Брутфорс

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Скрипт поиска поддоменов. (enumall.py)

https://github.com/jhaddix/domain/

Слайд 1304.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

https://www.facebook.com/notes/phwd/facebook-bug-bounties/707217202701640

Слайд 14Сканирование портов нужно не только для сетевого тестирования!

Полное порт-сканирование обнаруженных вами

Незадокументированные возможности веб-приложения.

Внутренние сервисы.

На facebook сервере была Jenkins script консоль без авторизации.

На IIS.net был открыт RDP порт с уязвимостью ms12-020

nmap –sS –A –PN -p- --script=http-title target.com

Syn сканирование, фингерпринтинг ОС и сервисов, без пингов, все порты, выводит http заголовки корневых страниц.

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Сканирование портов

Слайд 16Google

Идентификаторы платформ:

Wapplyzer (Chrome)

Builtwith (Chrome)

Умные приложения для брута директорий:

RAFT lists

SVN Digger

Git Digger

Auxiliary:

WPScan

CMSmap

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Полезные тулзы.

Слайд 17Определение актуальных списков для вашего веб-приложения

Анализ и корректировка подкаталогов на основании

ПРИМЕР:

GET http://www.target.com – 200

GET http://www.target.com/logs/ – 404

GET http://www.target.com/adminpanel/ – 401 **Стоит рассмотреть ближе*

GET http://www.target.com/adminpanel/ Продолжаем брутфорс отсюда.

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Порядок работы с обычными брутфорс-приложениями

Слайд 18Xssed.com

Reddit XSS раньше, сейчас reddit netsec reddit.com/r/netsec

www.openbugbounty.org

Поиск по твиттеру

Фиды телеграма.

И т.д.

04.07.2017

ПЕРСПЕКТИВНЫЙ

Использование открытых источников.

Слайд 20Отсутствует проверка на одинаковый логин\пароль

Отсутствие капчи на страницах регистрации

Отсутствие капчи на

Отсутствие капчи на страницах восстановления пароля

Учетная запись не блокируется по количеству неверных попыток

Слабая парольная политика

Изменение персональных данных не требует повторного ввода пароля

Многоразовые токены на сброс пароля или отсутствие ограничения на время действия токена

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Аутентификация

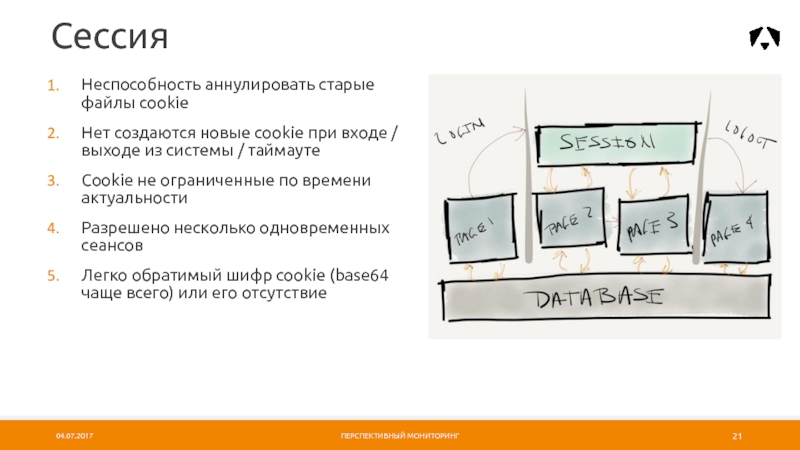

Слайд 21Неспособность аннулировать старые файлы cookie

Нет создаются новые cookie при входе /

Cookie не ограниченные по времени актуальности

Разрешено несколько одновременных сеансов

Легко обратимый шифр cookie (base64 чаще всего) или его отсутствие

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Сессия

Слайд 23Основная идея – Содержит ли страница динамический контент? Можете ли вы

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

XSS

Если исследования сильно ограничены по времени – то действует правило 80\20. Многие исследователи используют так называемые полиглот-шаблоны, который позволяют значительно уменьшить время тестирования. Основной минус таких шаблонов – большая длинна вредоносного кода.

Слайд 25'">>"

>prompt(1)@gmail.com'-->"

>alert(1)">'">

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Шаблон для поиска обхода фильтраций

https://www.owasp.org/index.php/XSS_Filter_Evasion_Cheat_Sheet

Слайд 26“ onclick=alert(1)// */ alert(1)//

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Короткий шаблон для поиска инъекций

https://www.owasp.org/index.php/XSS_Filter_Evasion_Cheat_Sheet

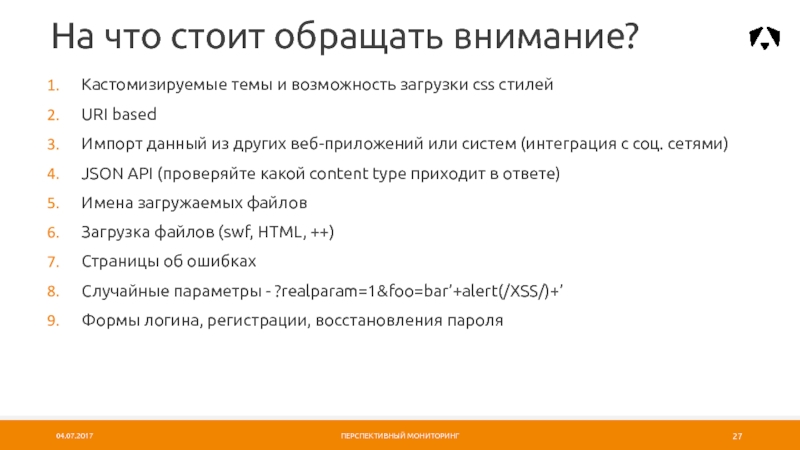

Слайд 27Кастомизируемые темы и возможность загрузки css стилей

URI based

Импорт данный из других

JSON API (проверяйте какой content type приходит в ответе)

Имена загружаемых файлов

Загрузка файлов (swf, HTML, ++)

Страницы об ошибках

Случайные параметры - ?realparam=1&foo=bar’+alert(/XSS/)+’

Формы логина, регистрации, восстановления пароля

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

На что стоит обращать внимание?

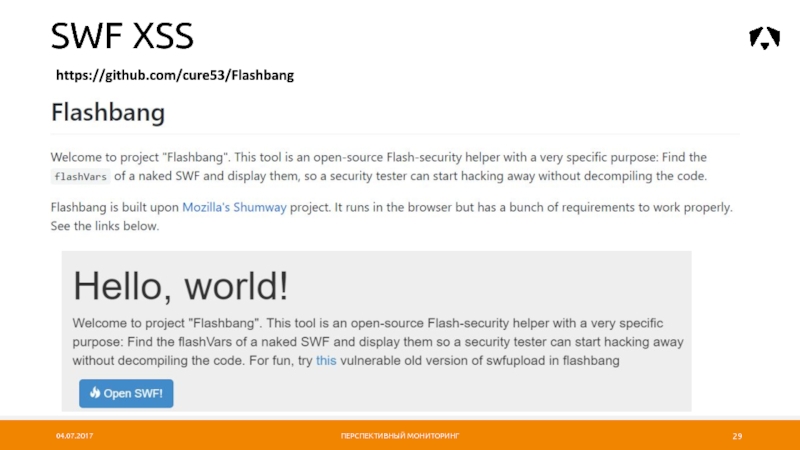

Слайд 28Потенциально уязвимые параметры:

onload

Movieplayer

xmlPath

Eventhandler

callback

Строки для тестирования:

\%22})))}catch(e){alert(document.domain);}//

"]);}catch(e){}if(!self.a)self.a=!alert(document.domain);//

"a")(({type:"ready"}));}catch(e){alert(1)}//

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

SWF XSS

http://blog.watchfire.com/FPI.pdf

Слайд 3104.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

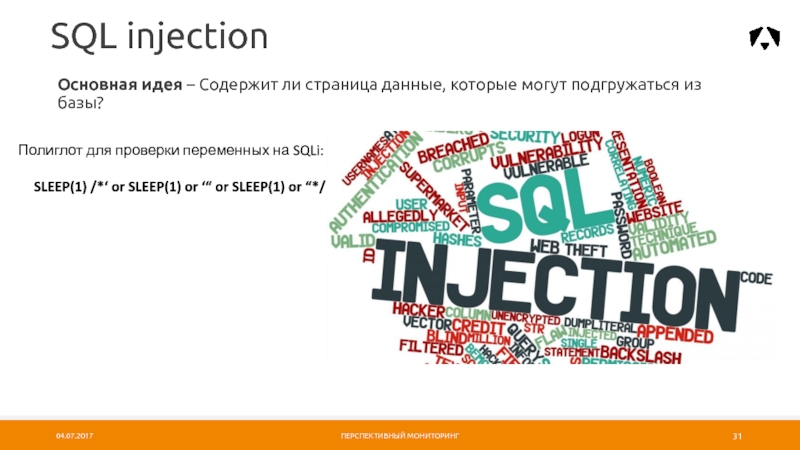

SQL injection

Основная идея – Содержит ли страница данные, которые могут

Полиглот для проверки переменных на SQLi:

SLEEP(1) /*‘ or SLEEP(1) or ‘“ or SLEEP(1) or “*/

Слайд 3204.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

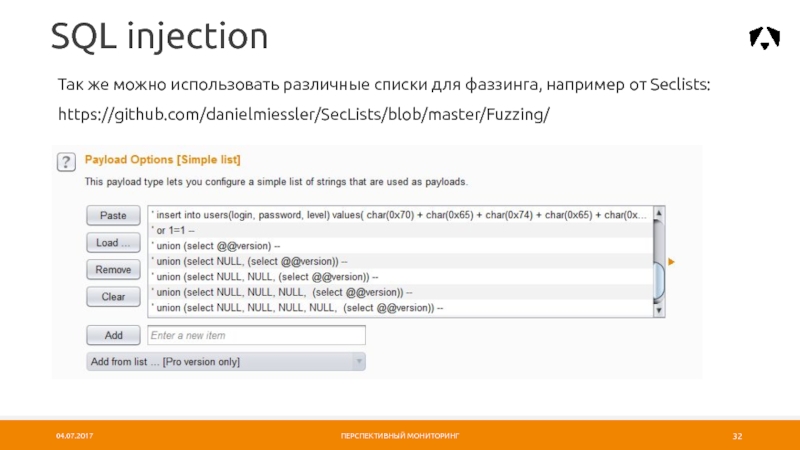

SQL injection

Так же можно использовать различные списки для фаззинга, например

https://github.com/danielmiessler/SecLists/blob/master/Fuzzing/

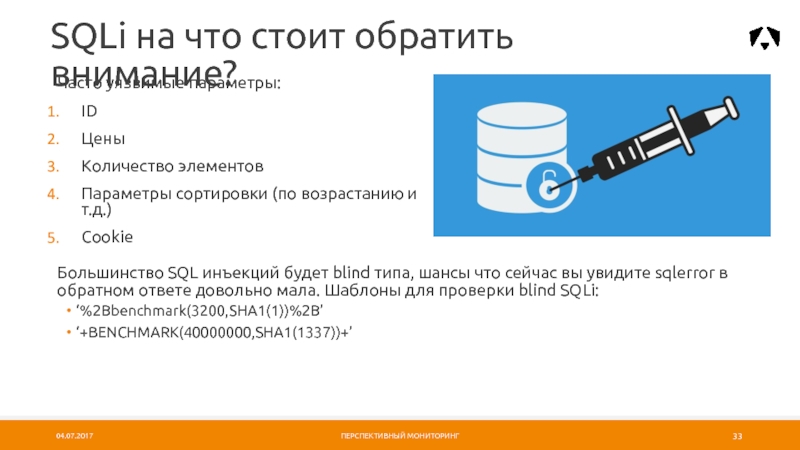

Слайд 3304.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

SQLi на что стоит обратить внимание?

Часто уязвимые параметры:

ID

Цены

Количество элементов

Параметры сортировки

Cookie

Большинство SQL инъекций будет blind типа, шансы что сейчас вы увидите sqlerror в обратном ответе довольно мала. Шаблоны для проверки blind SQLi:

‘%2Bbenchmark(3200,SHA1(1))%2B’

‘+BENCHMARK(40000000,SHA1(1337))+’

Слайд 34http://pentestmonkey.net/category/cheat-sheet/sql-injection - Хорошие списки для тестирования на разные базы данных.

https://www.owasp.org/index.php/SQL_Injection -

http://nibblesec.org/files/MSAccessSQLi/MSAccessSQLi.html - Список пейлодов для MS Access

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Ресурсы по SQLi

Слайд 36Часто уязвимые парамерты:

file=

location=

local=

path=

display=

load=

read=

retrieve=

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Доступ к локальным файлам (LFI)

Основная идея – Работает

https://github.com/danielmiessler/SecLists/blob/master/Fuzzing/JHADDIX_LFI.txt

Слайд 37Это важный функционал для каждого веб-приложения. Загружаемые файлы должны проходить через

Некоторые из векторов атак:

Загрузка недопустимых типов файлов для получения исполнения кода на стороне веб-приложения (swf, php, html и т.д.)

Атаки на парсеры файлов через метаданные и заголовки

Обход политики безопасности и размещение вирусов на стороне сервера.

04.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Загрузка вредоносных файлов.

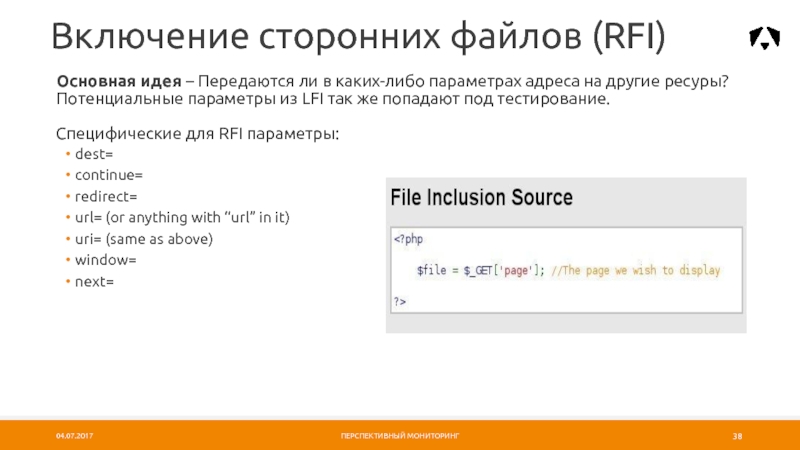

Слайд 3804.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

Включение сторонних файлов (RFI)

Основная идея – Передаются ли в каких-либо

Специфические для RFI параметры:

dest=

continue=

redirect=

url= (or anything with “url” in it)

uri= (same as above)

window=

next=

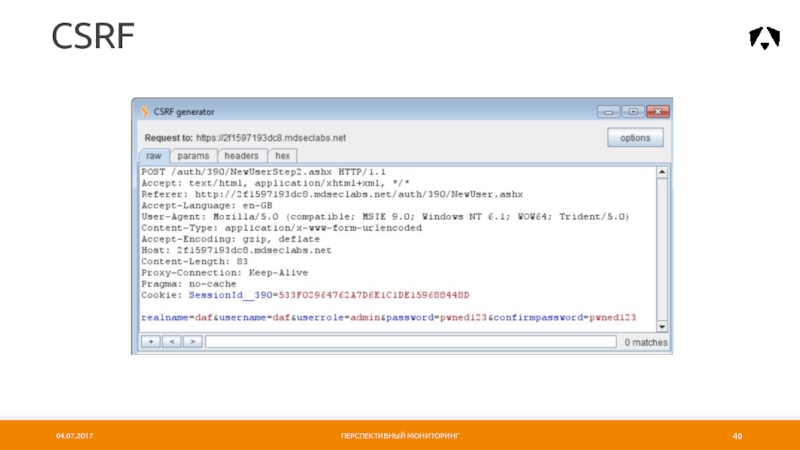

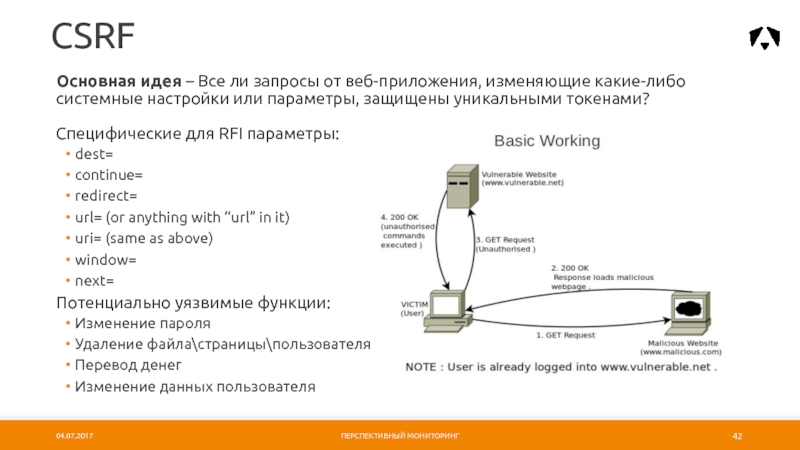

Слайд 4204.07.2017

ПЕРСПЕКТИВНЫЙ МОНИТОРИНГ

CSRF

Специфические для RFI параметры:

dest=

continue=

redirect=

url= (or anything with “url” in it)

uri=

window=

next=

Основная идея – Все ли запросы от веб-приложения, изменяющие какие-либо системные настройки или параметры, защищены уникальными токенами?

Потенциально уязвимые функции:

Изменение пароля

Удаление файла\страницы\пользователя

Перевод денег

Изменение данных пользователя

>">prompt(1)@gmail.com'-->">alert(1)">'">04.07.2017ПЕРСПЕКТИВНЫЙ МОНИТОРИНГШаблон для поиска обхода фильтраций https://www.owasp.org/index.php/XSS_Filter_Evasion_Cheat_Sheet" alt="">

>">prompt(1)@gmail.com'-->">alert(1)">'">04.07.2017ПЕРСПЕКТИВНЫЙ МОНИТОРИНГШаблон для поиска обхода фильтраций https://www.owasp.org/index.php/XSS_Filter_Evasion_Cheat_Sheet" alt="">