- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Борьба с несанкционированным доступом и вирусами презентация

Содержание

- 1. Борьба с несанкционированным доступом и вирусами

- 2. Три ступени защиты информации

- 3. Часть 1 Борьба с вирусами

- 4. Уровни и средства антивирусной защиты

- 5. Результаты имитационного моделирования Экспериментальный анализ поведения поражающих

- 6. Анализ одиночного воздействия определенного вируса Обобщив результаты

- 7. Эффективная борьба с вирусами Работа любого антивирусного

- 8. Количественные зависимости Затраты времени Т1 на сканирование

- 9. Зависимость объема потребленных ресурсов (время Т)

- 10. Задачи, решаемые пакетом

- 11. Зависимость потребления ресурсов

- 12. Зависимость потребления ресурсов и ограничения трафика пакетом

- 13. Пример 2 Содержательная постановка задачи: требуется определить

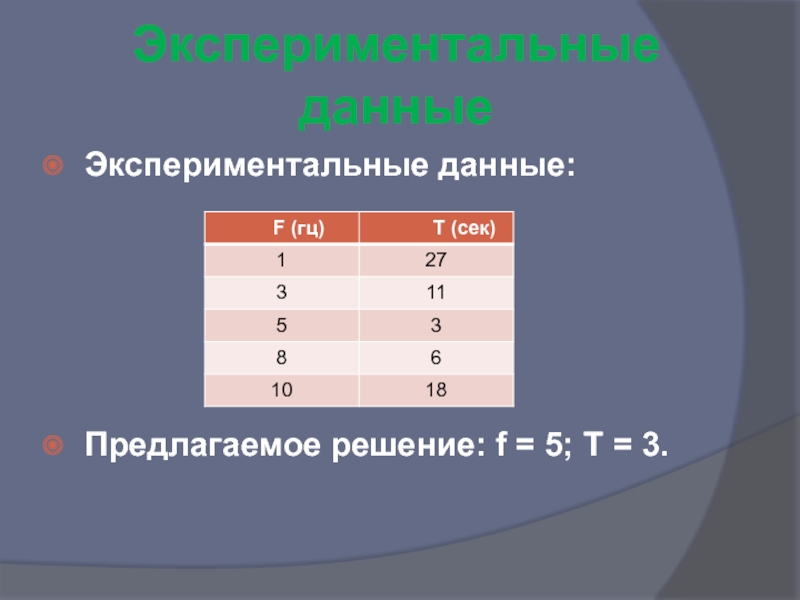

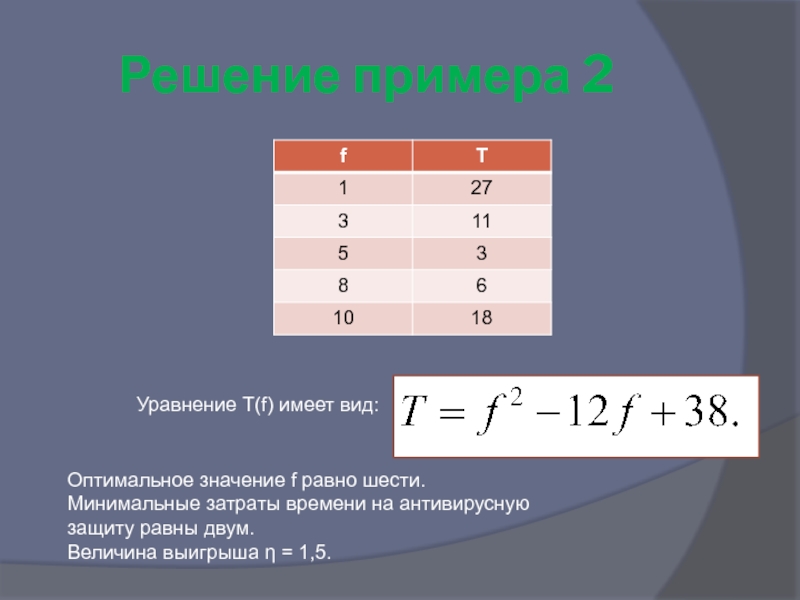

- 14. Экспериментальные данные Экспериментальные данные:

- 15. Алгоритм поиска оптимальной частоты запуска сканера Шаг

- 16. Решение примера 2 Уравнение T(f) имеет

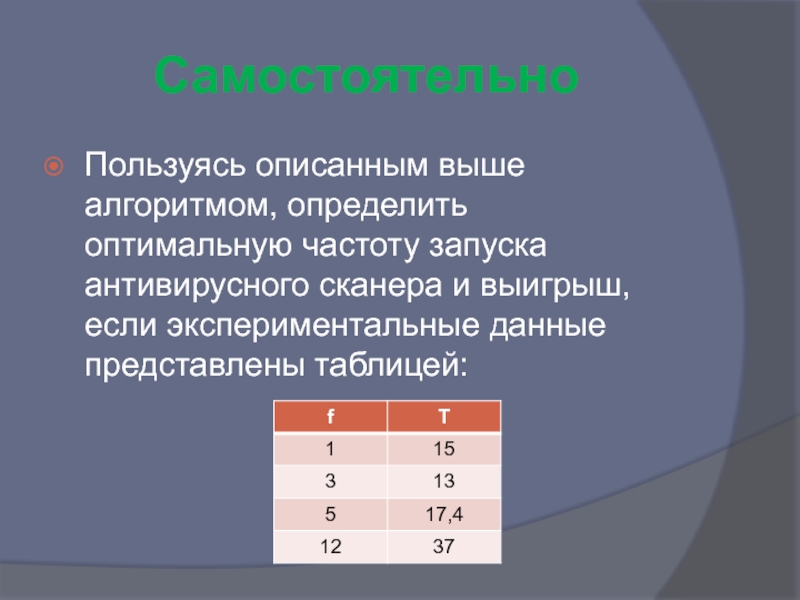

- 17. Самостоятельно Пользуясь описанным выше алгоритмом, определить оптимальную

- 18. Аналитический вид зависимости T(f) T1 = 3f. T2 = 12/f T = T1 + T2.

- 19. Часть 2 Борьба с несанкционированным доступом с помощью смарт - карт

- 20. Смарт-карта Смарт-карта, используемая в системе здравоохранения Франции

- 21. Устройство смарт-карты Автоматизированная карта

- 22. Контактные смарт-карты Смарт-карта и контактное устройство ввода

- 23. Бесконтактные карты Смарт-карта и бесконтактное устройство ввода

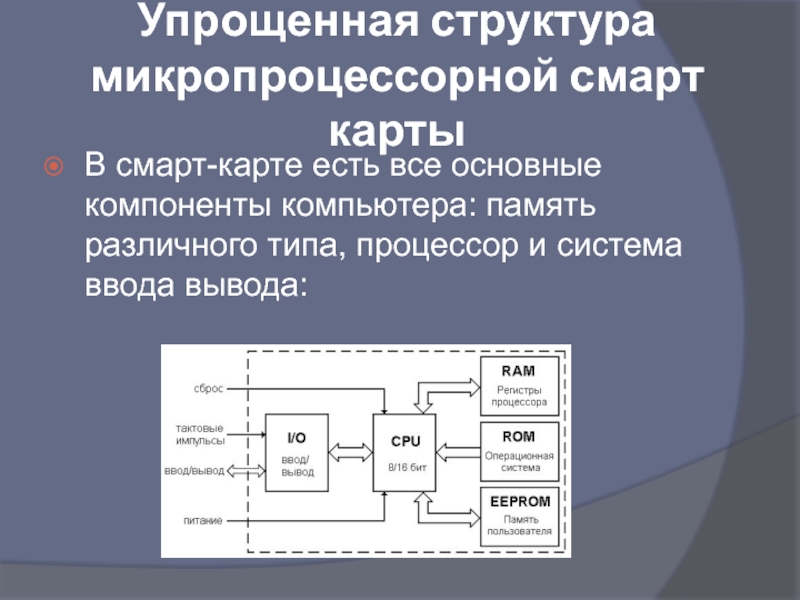

- 24. Упрощенная структура микропроцессорной смарт карты В смарт-карте

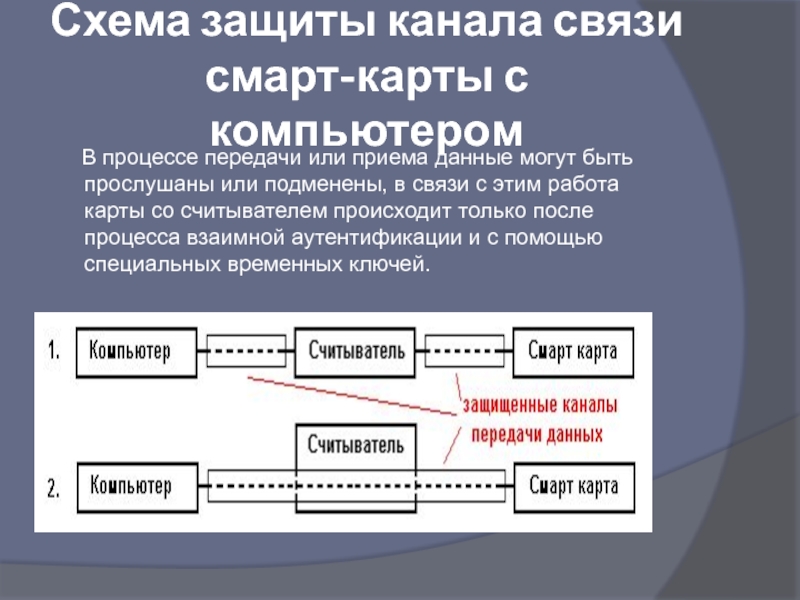

- 25. Схема защиты канала связи смарт-карты с компьютером

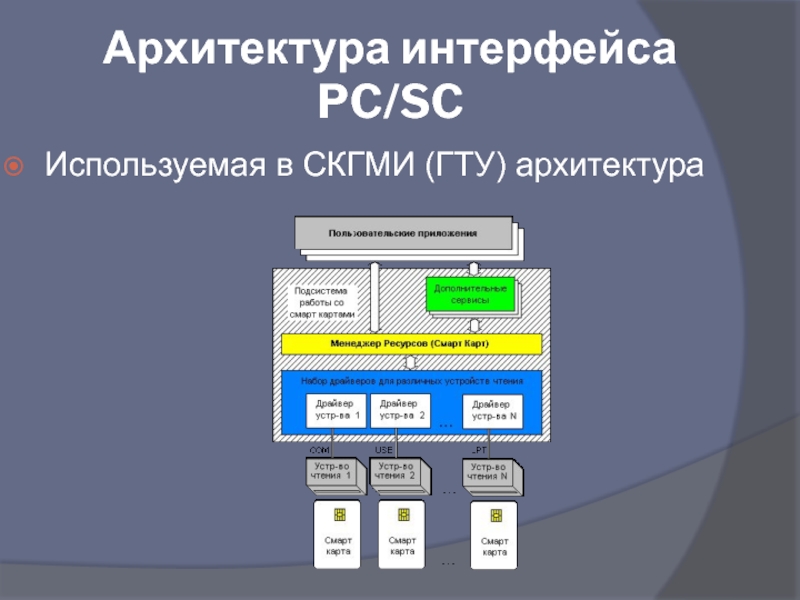

- 26. Архитектура интерфейса PC/SC Используемая в СКГМИ (ГТУ) архитектура

- 27. Окно ввода ПИН-кода

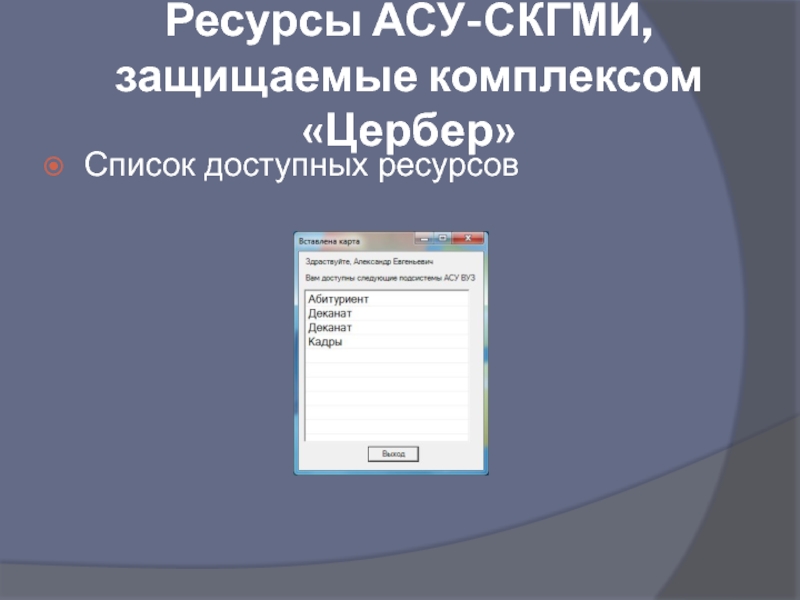

- 28. Ресурсы АСУ-СКГМИ, защищаемые комплексом «Цербер» Список доступных ресурсов

Слайд 1ВВЕДЕНИЕ В СПЕЦИАЛЬНОСТЬ

Направление: Автоматизированные системы обработки информации и управления

Лекция 3 Борьба

Слайд 5Результаты имитационного моделирования

Экспериментальный анализ поведения поражающих программ состоит из двух частей.

Первый

Второй этап экспериментов выполнялся для нескольких видов различных вредоносных программ при их совместном, комбинированном воздействии на систему.

Слайд 6Анализ одиночного воздействия определенного вируса

Обобщив результаты проведенных на первой этапе эксперимента

Слайд 7Эффективная борьба с вирусами

Работа любого антивирусного сканера определяется тремя функциями:

Сканирование памяти

Блокада либо уничтожение вирусов.

Восстановление запорченной информации.

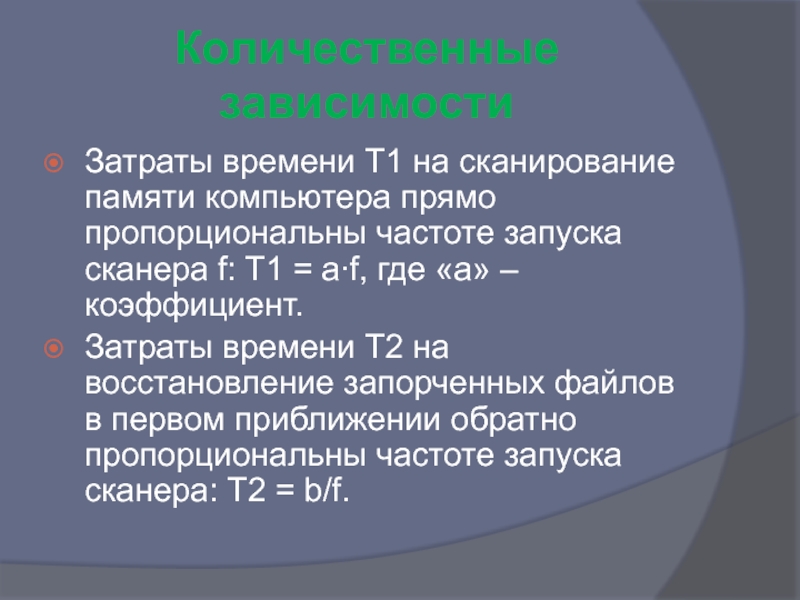

Слайд 8Количественные зависимости

Затраты времени Т1 на сканирование памяти компьютера прямо пропорциональны частоте

Затраты времени Т2 на восстановление запорченных файлов в первом приближении обратно пропорциональны частоте запуска сканера: T2 = b/f.

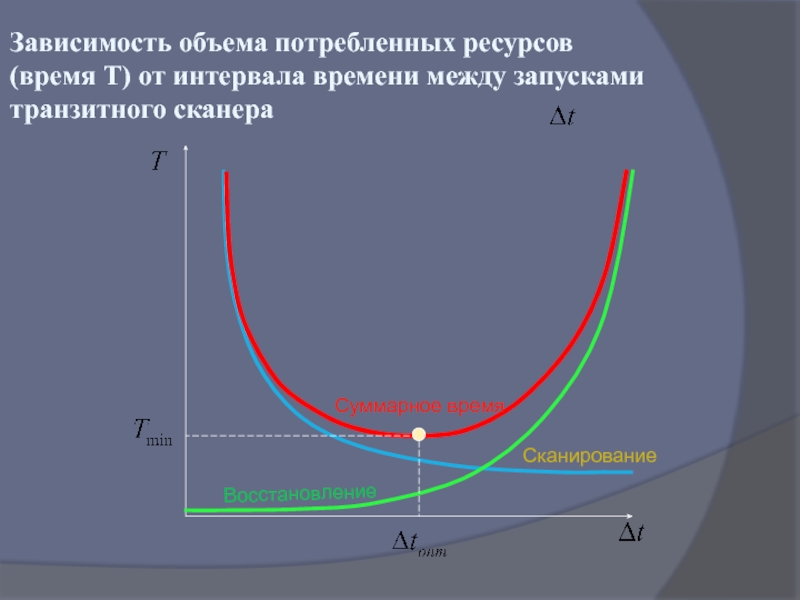

Слайд 9Зависимость объема потребленных ресурсов (время Т) от интервала времени между запусками

Восстановление

Сканирование

Суммарное время

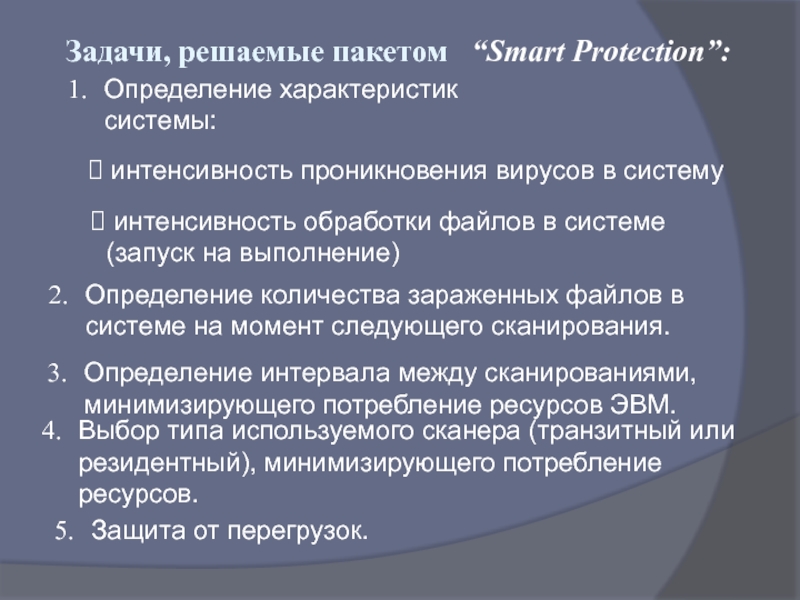

Слайд 10 Задачи, решаемые пакетом “Smart Protection”:

интенсивность

интенсивность обработки файлов в системе (запуск на выполнение)

Определение характеристик системы:

Определение количества зараженных файлов в системе на момент следующего сканирования.

Определение интервала между сканированиями, минимизирующего потребление ресурсов ЭВМ.

Выбор типа используемого сканера (транзитный или резидентный), минимизирующего потребление ресурсов.

Защита от перегрузок.

Слайд 11

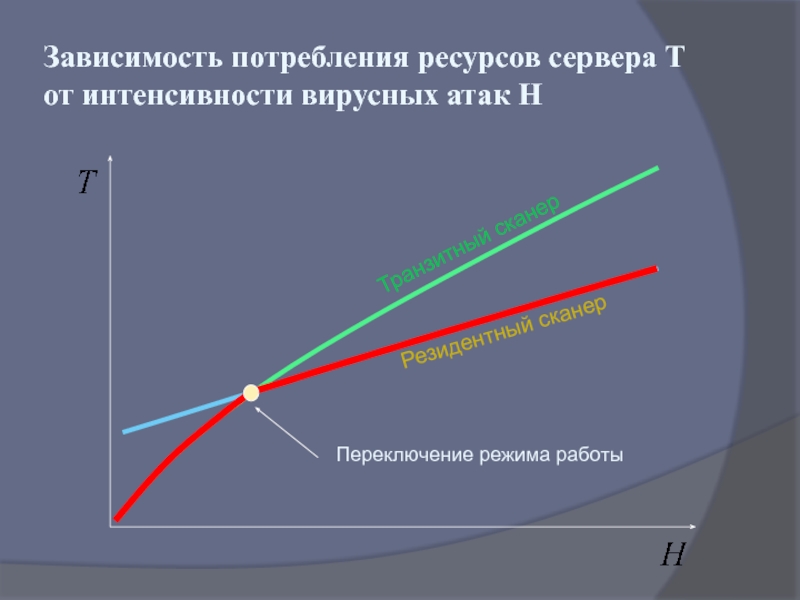

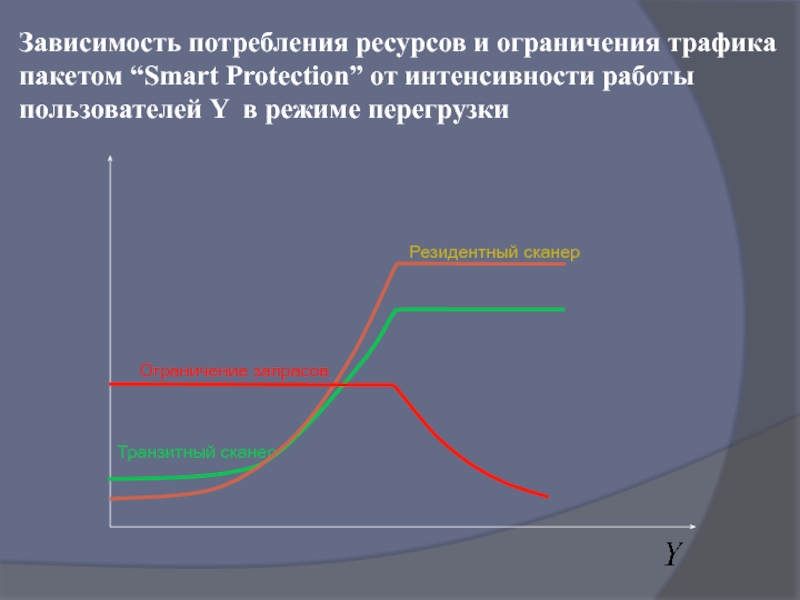

Зависимость потребления ресурсов сервера T от интенсивности вирусных атак H

Транзитный сканер

Резидентный

Переключение режима работы

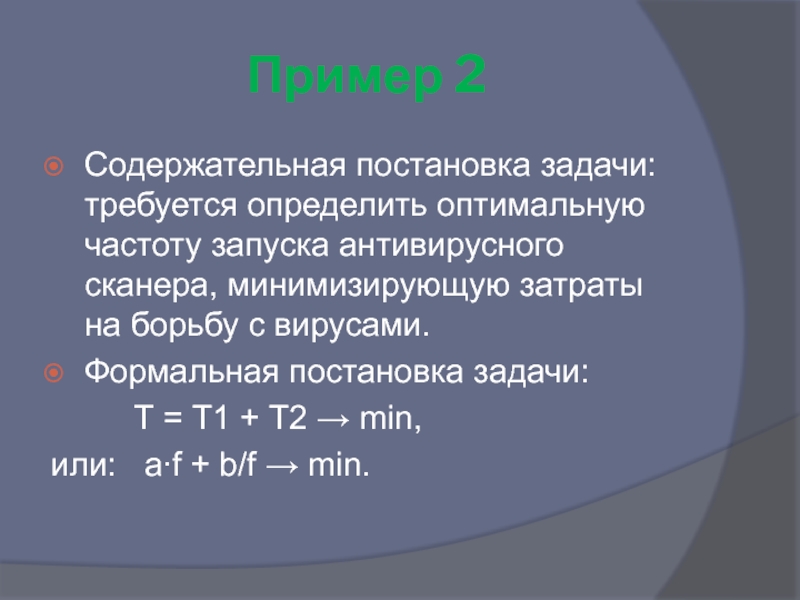

Слайд 12Зависимость потребления ресурсов и ограничения трафика пакетом “Smart Protection” от интенсивности

Транзитный сканер

Резидентный сканер

Ограничение запрасов

Слайд 13Пример 2

Содержательная постановка задачи: требуется определить оптимальную частоту запуска антивирусного сканера,

Формальная постановка задачи:

Т = Т1 + Т2 → min,

или: a∙f + b/f → min.

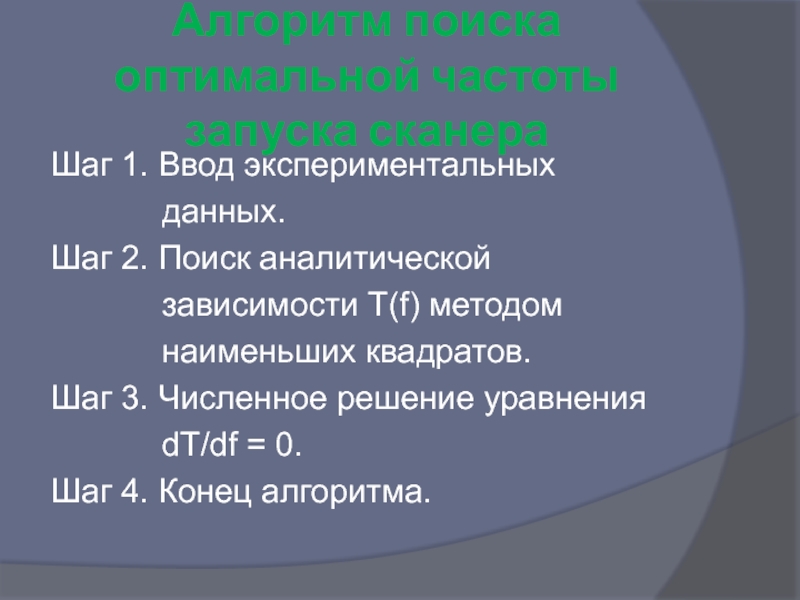

Слайд 15Алгоритм поиска оптимальной частоты запуска сканера

Шаг 1. Ввод экспериментальных

Шаг 2. Поиск аналитической

зависимости T(f) методом

наименьших квадратов.

Шаг 3. Численное решение уравнения

dT/df = 0.

Шаг 4. Конец алгоритма.

Слайд 16

Решение примера 2

Уравнение T(f) имеет вид:

Оптимальное значение f равно шести.

Минимальные

Величина выигрыша η = 1,5.