- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Стратегии безопасности презентация

Содержание

- 1. Стратегии безопасности

- 2. Содержание Введение Стратегии управления обновлениями исправлений (Patch Management) Стратегии удаленного доступа Построение защищенных конфигураций

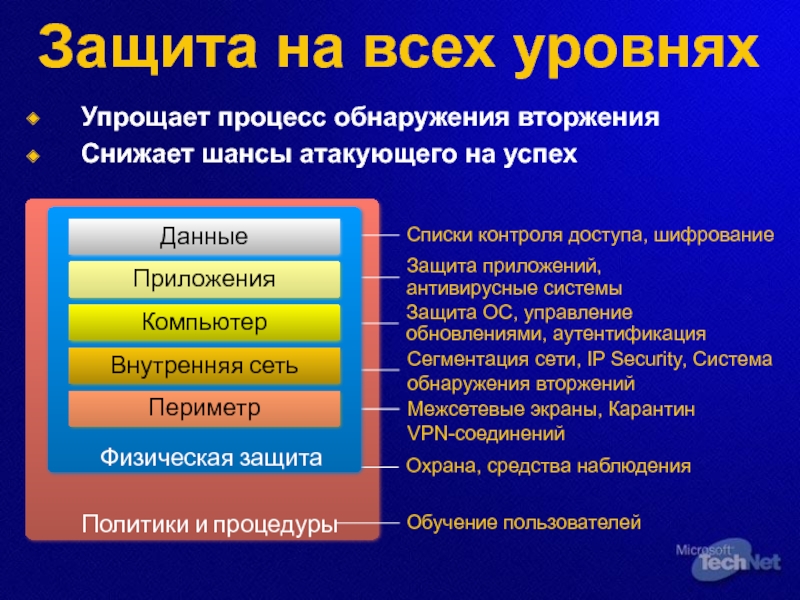

- 3. Защита на всех уровнях Упрощает процесс обнаружения

- 4. Основные проблемы обеспечения безопасности Управление обновлениями (Patch management) Безопасный удаленный доступ Реализация политики безопасности

- 5. Содержание Введение Стратегии управления исправлениями (Patch Management) Стратегии удаленного доступа Построение защищенных конфигураций

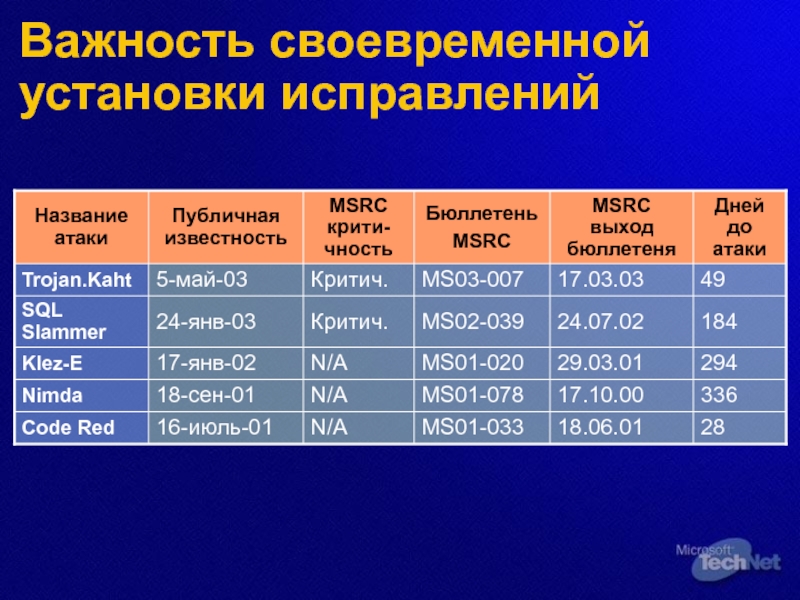

- 6. Важность своевременной установки исправлений

- 7. Процесс управления установки

- 8. Как узнать о выходе исправления Подписаться на

- 9. Когда устанавливать исправления Как можно скорее Только

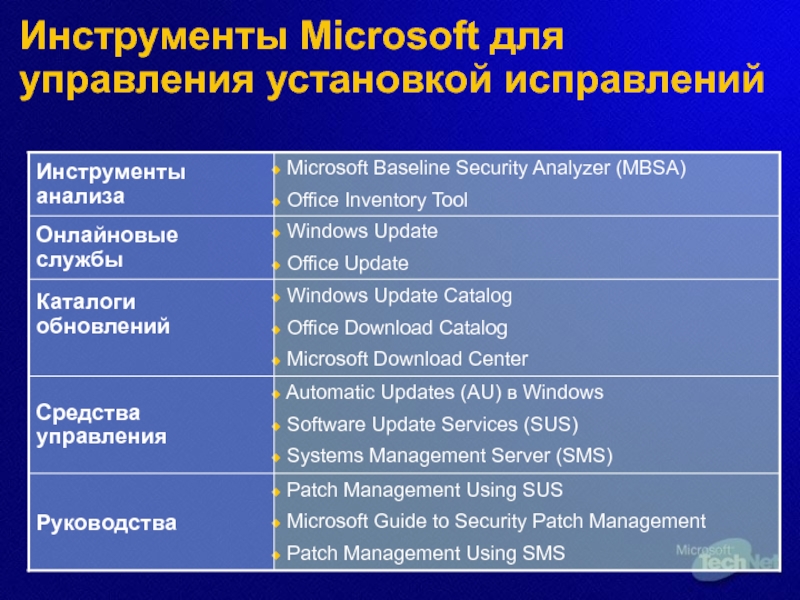

- 10. Инструменты Microsoft для управления установкой исправлений

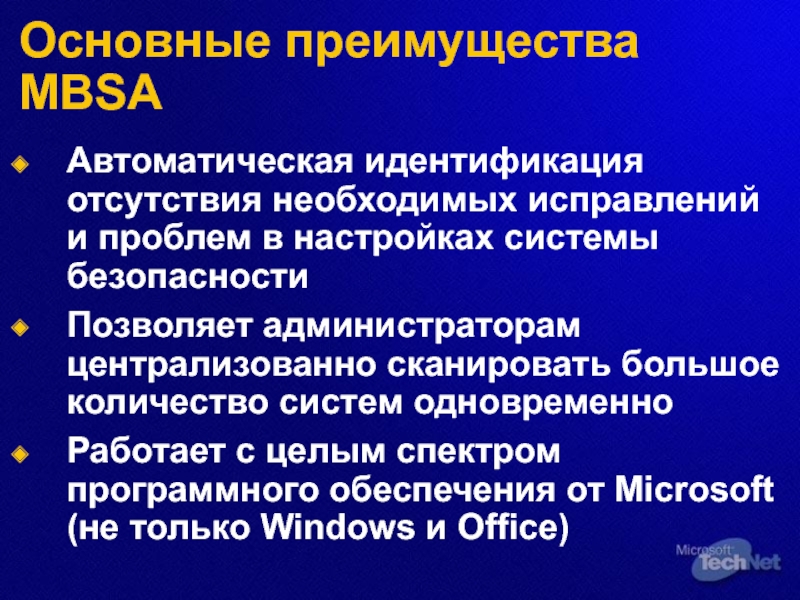

- 11. Основные преимущества MBSA Автоматическая идентификация отсутствия необходимых

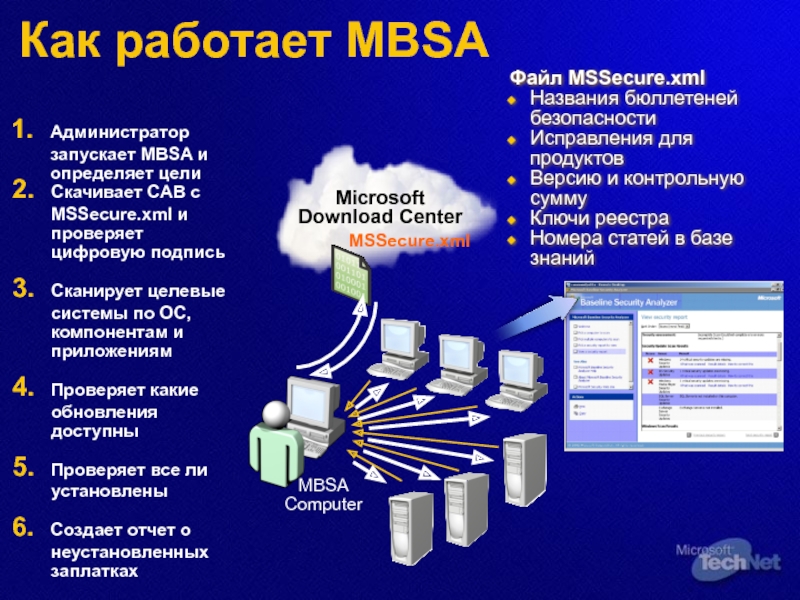

- 12. Как работает MBSA Файл MSSecure.xml Названия бюллетеней

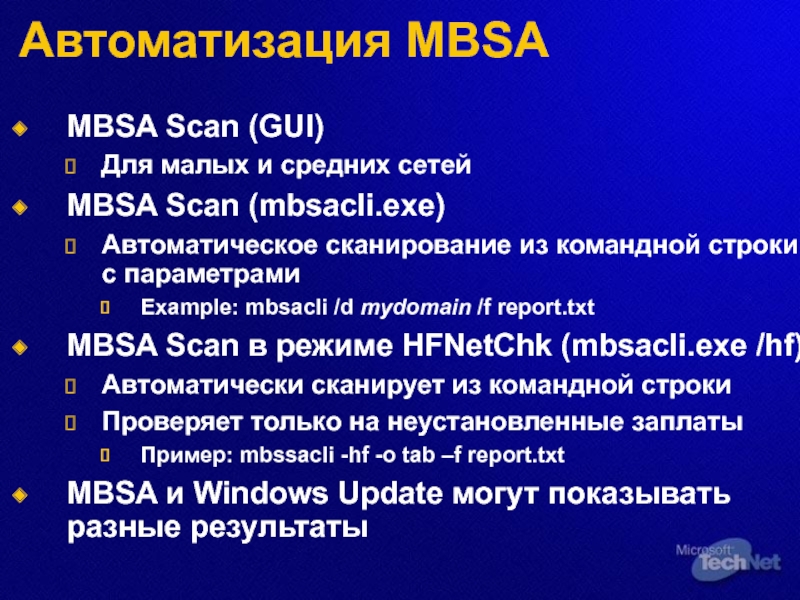

- 13. Автоматизация MBSA MBSA Scan (GUI) Для малых

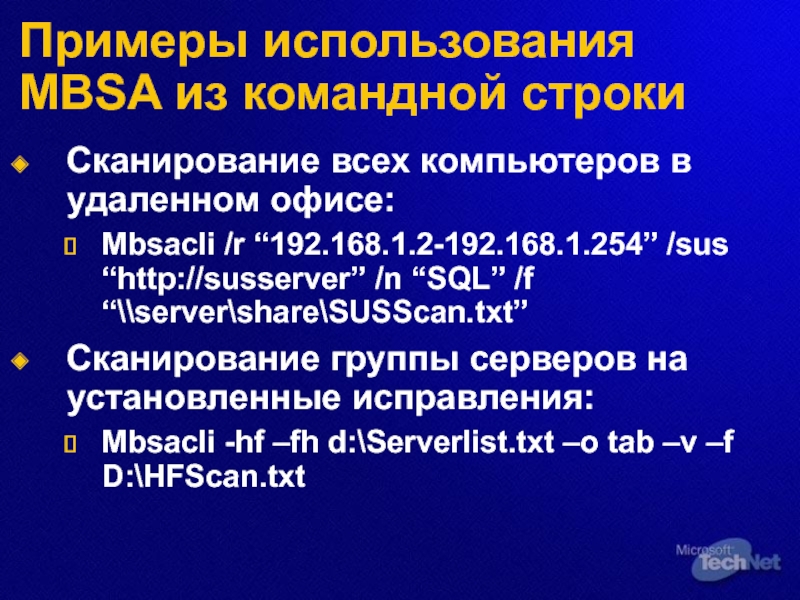

- 14. Примеры использования MBSA из командной строки Сканирование

- 15. Демонстрация Использование MBSA

- 16. Автоматическая установка исправлений и мониторинг с Software

- 17. Сценарии использования Update Service Используйте SUS

- 18. Software Update Service Сценарий 1 SUS Server

- 19. Software Update Service Сценарий 1 Когда использовать

- 20. Software Update Service Сценарий 2 SUS Server

- 21. Software Update Service Сценарий 2 Когда использовать:

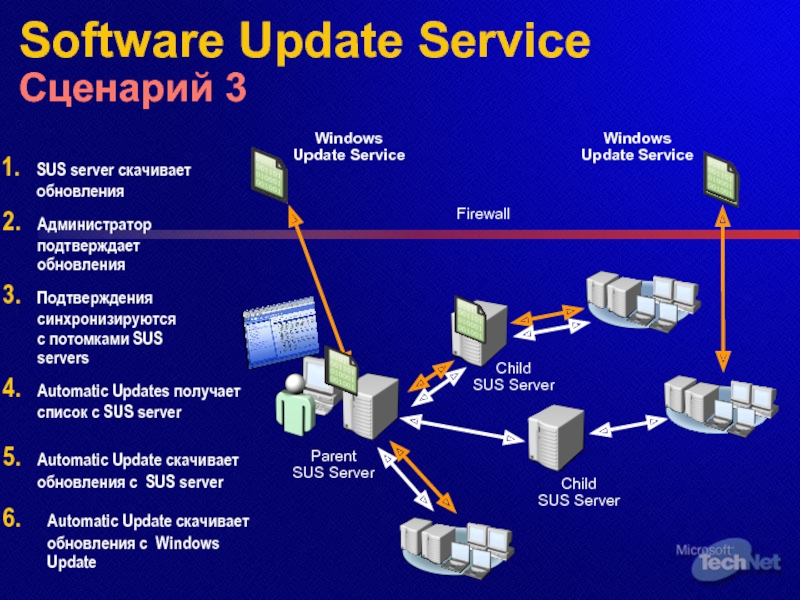

- 22. Software Update Service Сценарий 3 Parent SUS

- 23. Software Update Service Сценарий 3 Когда использовать:

- 24. Управление сложными установками SUS Центральное управление и

- 25. Software Update Service Советы Просматривайте каждое обновление

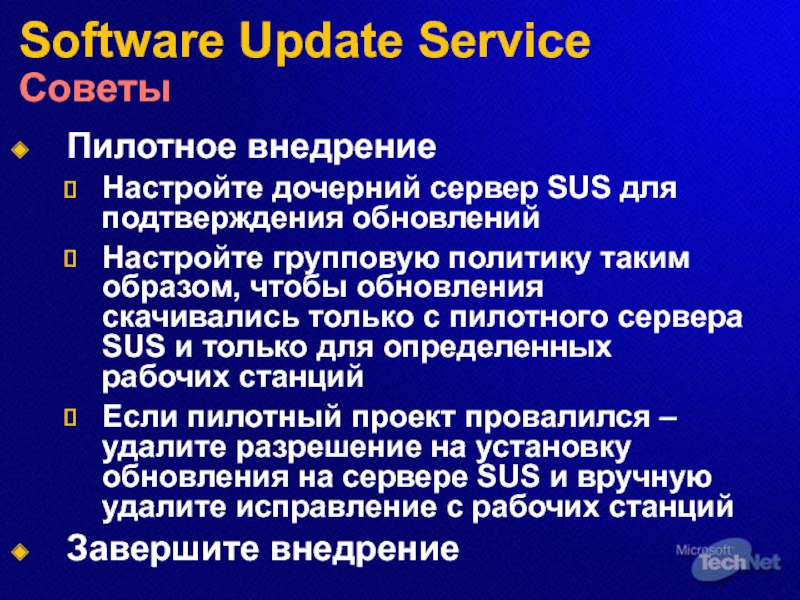

- 26. Software Update Service Советы Пилотное внедрение Настройте

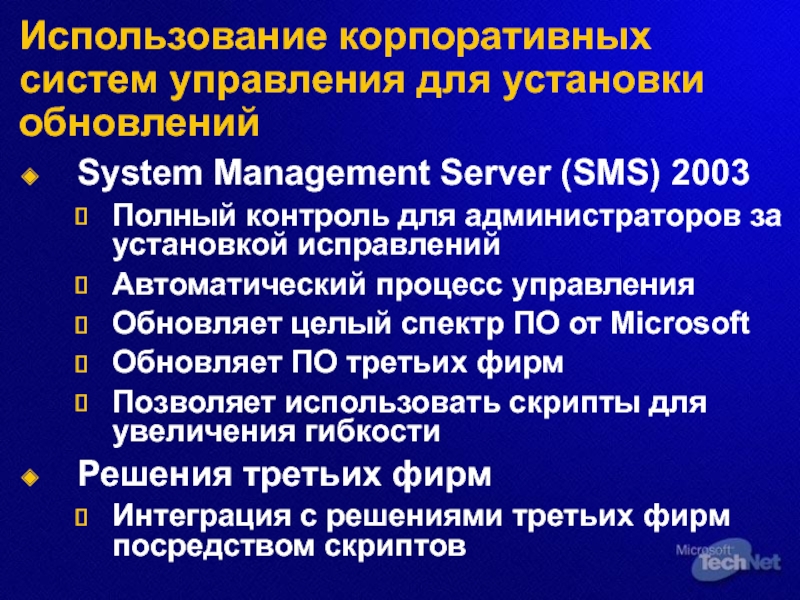

- 27. Использование корпоративных систем управления для установки обновлений

- 28. Что делает SMS Сканирует SMS клиентов Установка:

- 29. Демонстрация 2 SMS 2003 Внедрение исправлений

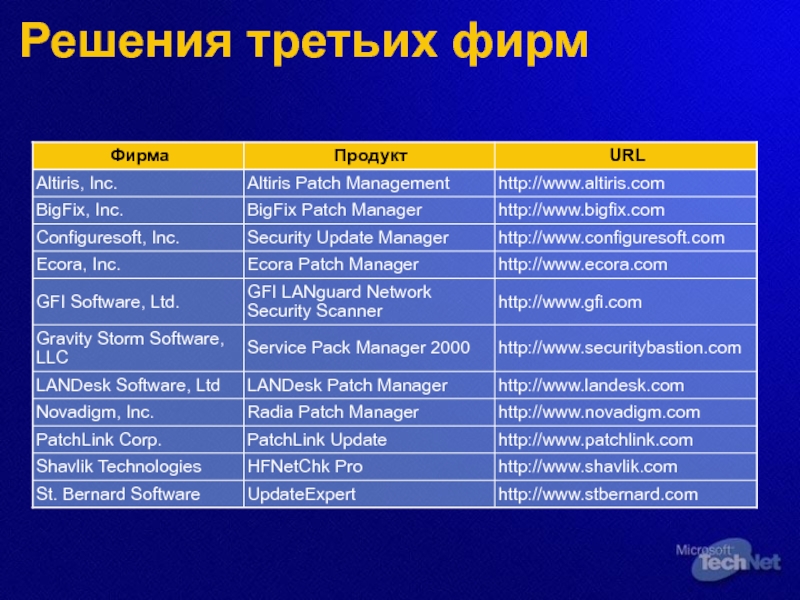

- 30. Решения третьих фирм

- 31. Обновление Microsoft Office Office Inventory Tool Office

- 32. Демонстрация Office Inventory Tool

- 33. Наилучшие стратегии управления обновлениями Используйте контроль за

- 34. Содержание Введение Стратегии управления обновлениями исправлений (Patch Management) Стратегии удаленного доступа Построение защищенных конфигураций

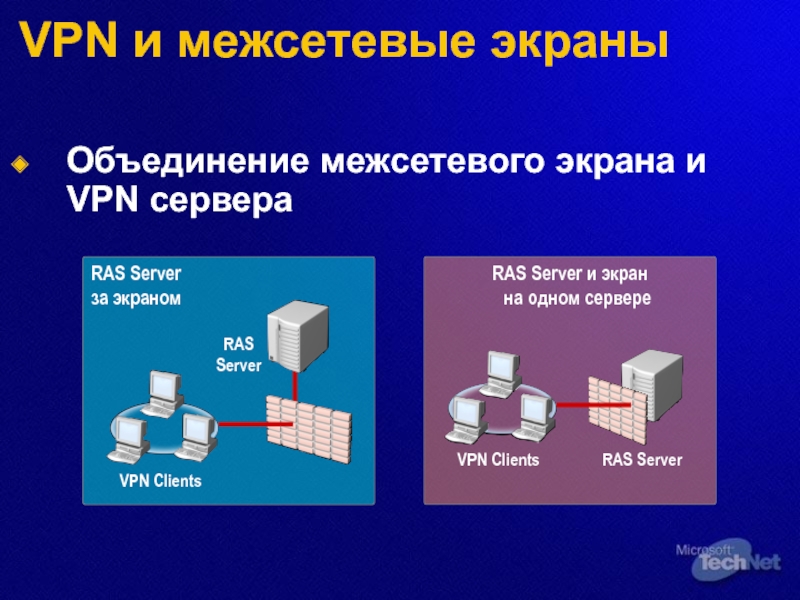

- 35. VPN и межсетевые экраны Объединение межсетевого экрана и VPN сервера

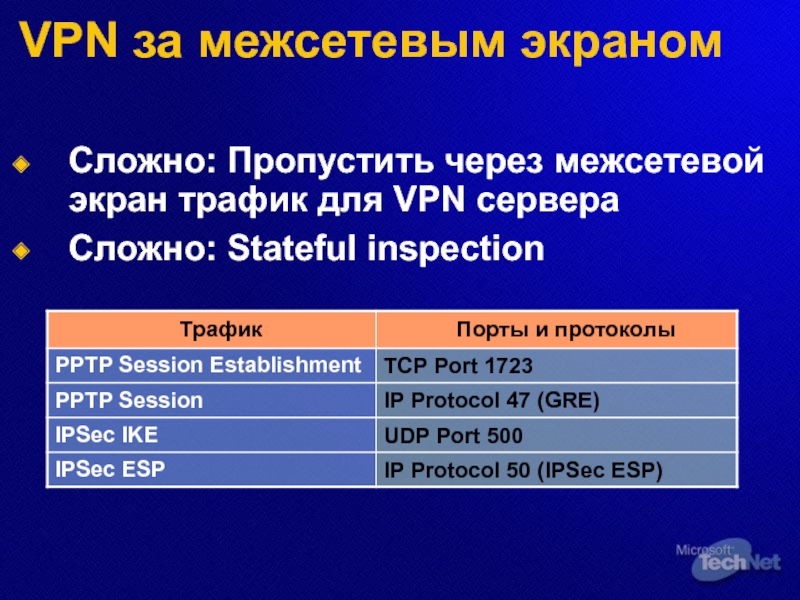

- 36. VPN за межсетевым экраном Сложно: Пропустить через

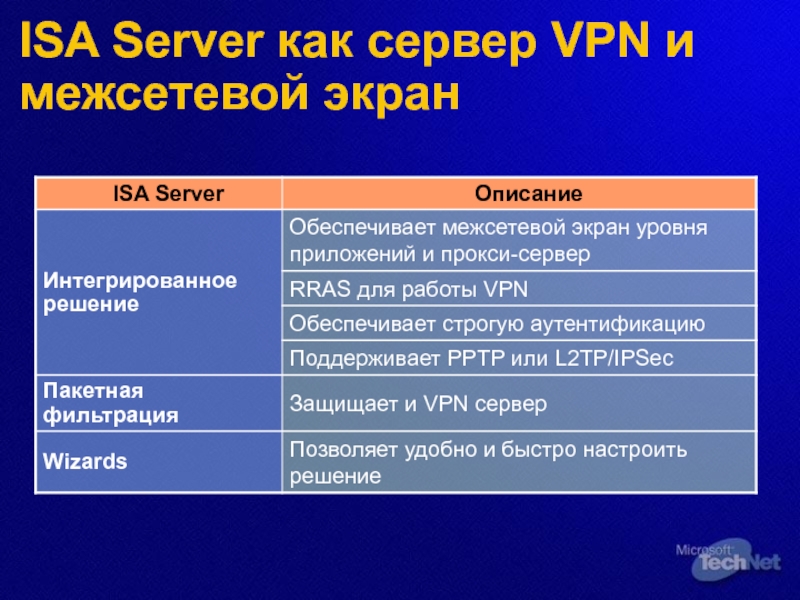

- 37. ISA Server как сервер VPN и межсетевой экран

- 38. Сложности при использовании IPSec и NAT Заголовок

- 39. Модель решения IETF draft по NAT Traversal

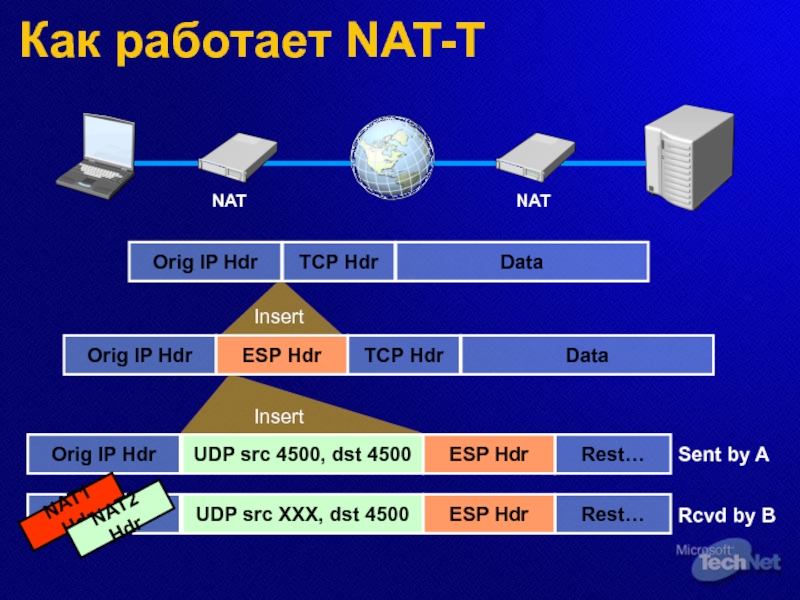

- 40. Как работает NAT-T

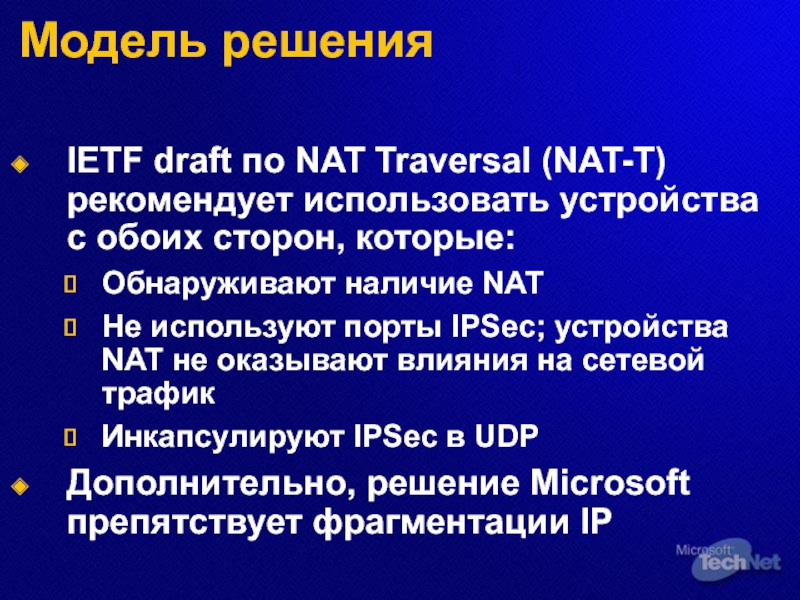

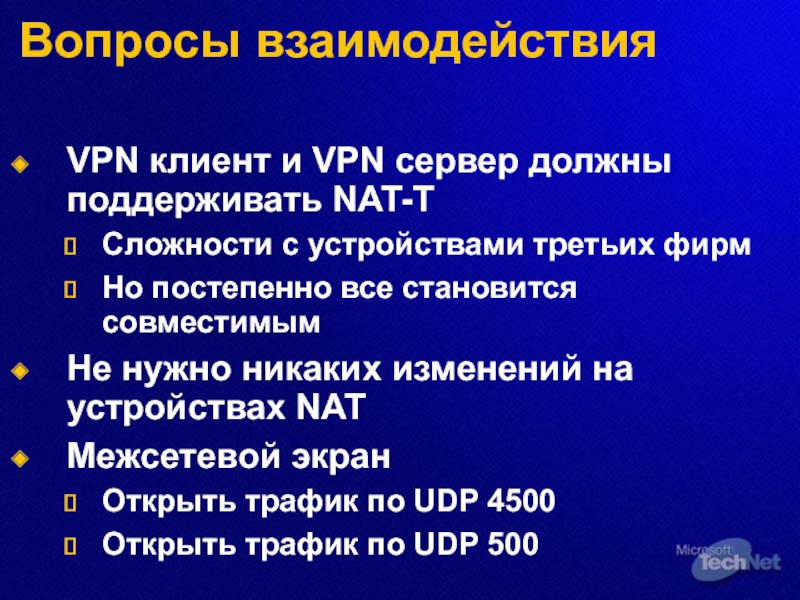

- 41. Вопросы взаимодействия VPN клиент и VPN сервер

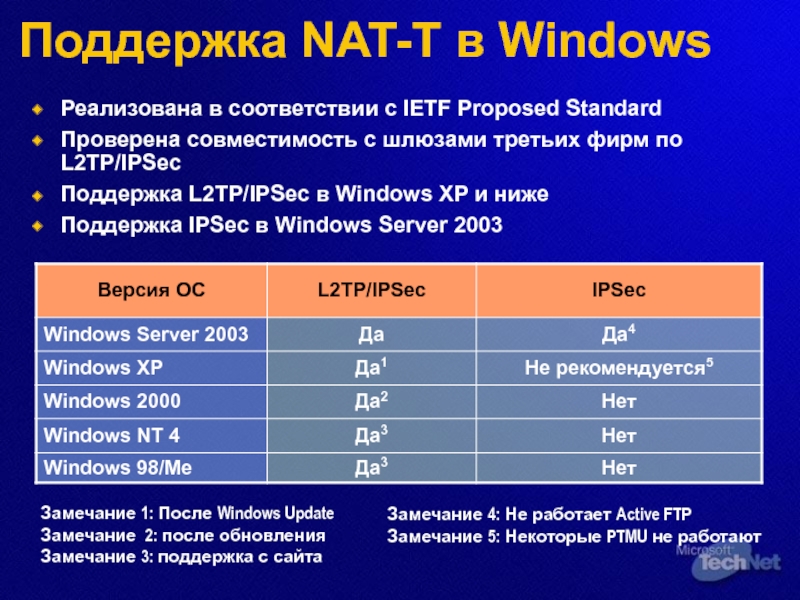

- 42. Поддержка NAT-T в Windows Реализована в

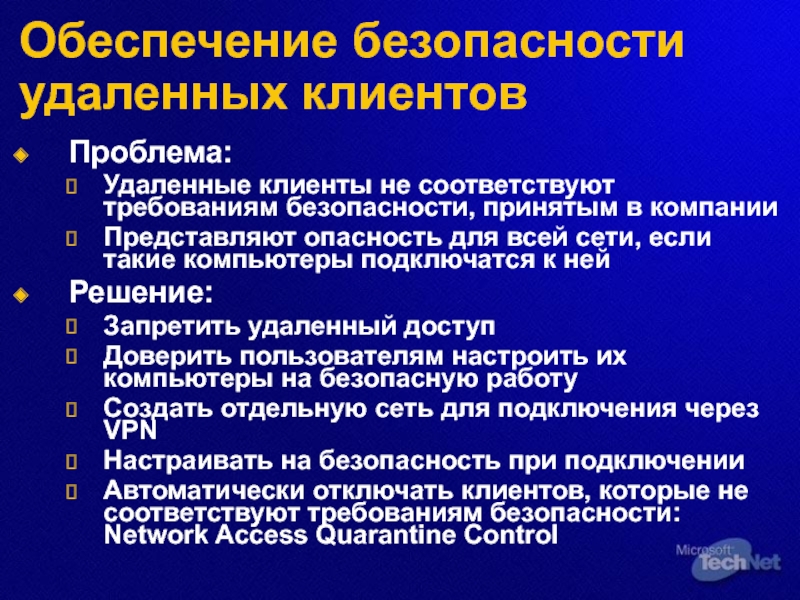

- 43. Обеспечение безопасности удаленных клиентов Проблема: Удаленные клиенты

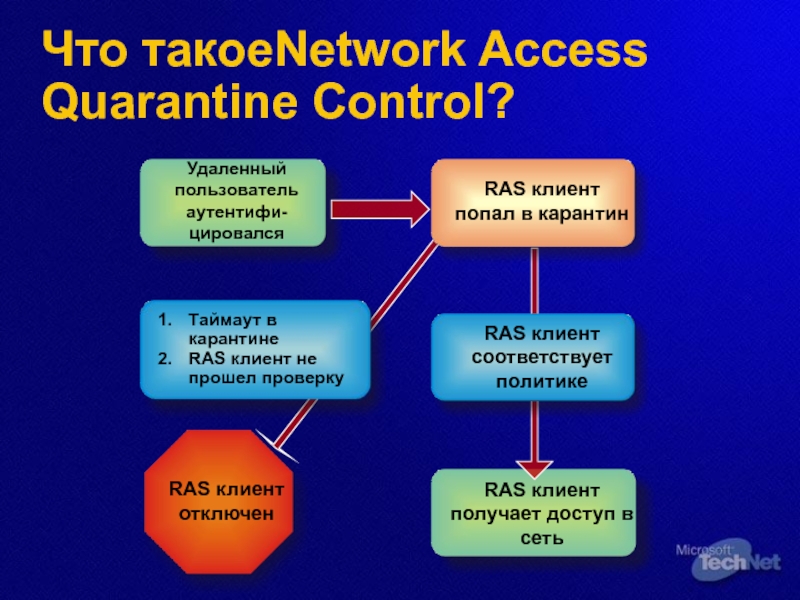

- 44. Что такоеNetwork Access Quarantine Control?

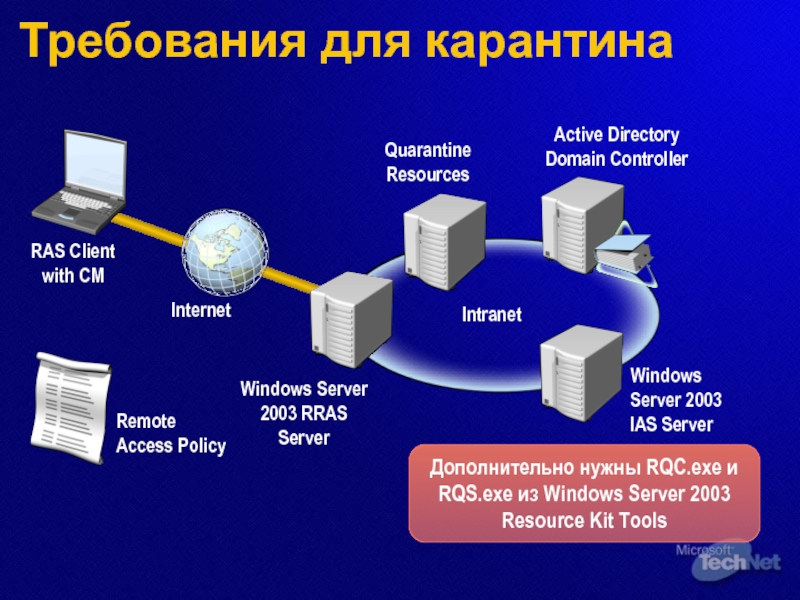

- 45. Требования для карантина Intranet Internet RAS

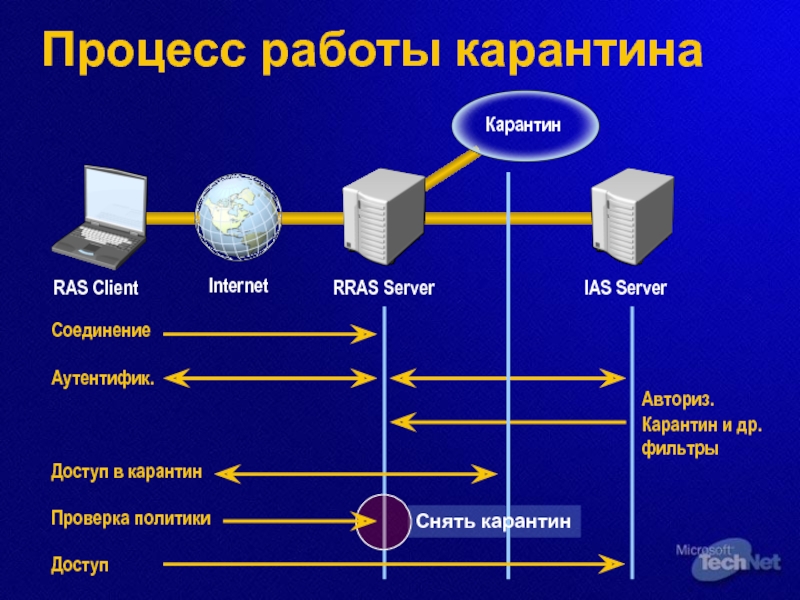

- 46. Процесс работы карантина

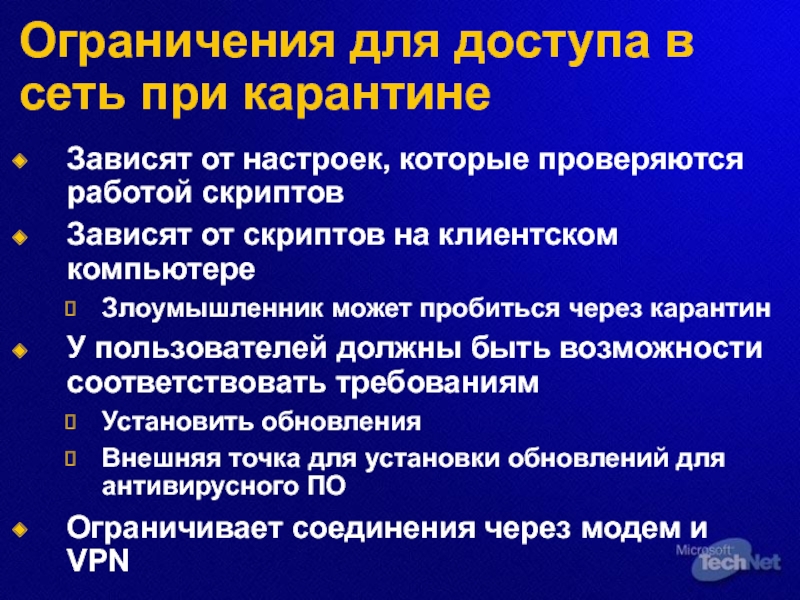

- 47. Ограничения для доступа в сеть при карантине

- 48. Network Access Quarantine Control Изучите описание в

- 49. Демонстрация Настройка сетевого карантина Установка, настройка и тестирование сетевого карантина

- 50. Содержание Введение Стратегии управления исправлениями (Patch Management) Стратегии удаленного доступа Построение защищенных конфигураций

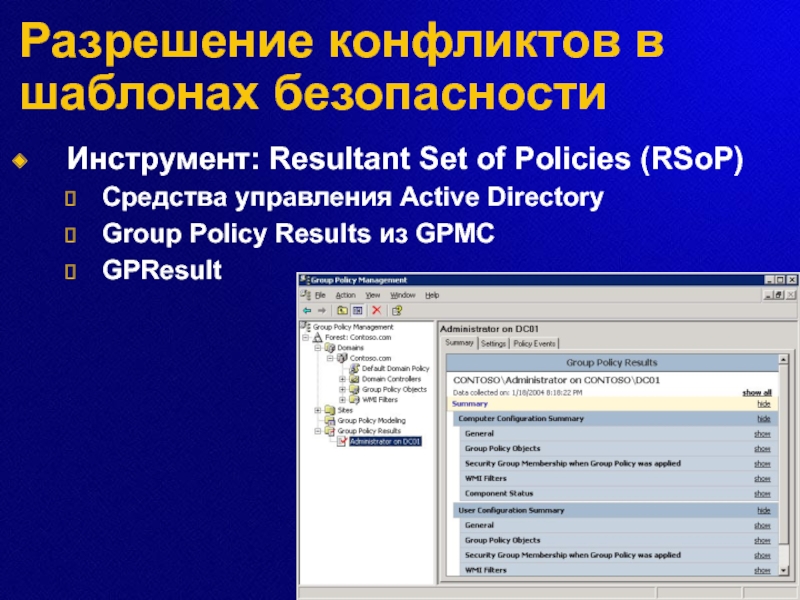

- 51. Разрешение конфликтов в шаблонах безопасности Инструмент: Resultant

- 52. Разрешение проблем с приложениями Установка обновлений или

- 53. Разрешение проблем со службами Возможные проблемы: Служба

- 54. Проблемы с доступом к сети Убедитесь, что

- 55. Разрешение конфликты при настройках безопасности Используйте формальные

- 56. Итоги Введение Стратегии управления исправлениями (Patch Management) Стратегии удаленного доступа Построение защищенных конфигураций

- 57. Дальнейшие шаги Будьте в курсе новостей Подпишитесь

- 58. Дополнительная информация Сайт Microsoft по безопасности http://www.microsoft.com/security Для администраторов http://www.microsoft.com/technet/security Для разработчиков http://msdn.microsoft.com/security

- 59. Вопросы и ответы

Слайд 2Содержание

Введение

Стратегии управления обновлениями исправлений (Patch Management)

Стратегии удаленного доступа

Построение защищенных конфигураций

Слайд 3Защита на всех уровнях

Упрощает процесс обнаружения вторжения

Снижает шансы атакующего на успех

Политики

Защита ОС, управление обновлениями, аутентификация

Межсетевые экраны, Карантин

VPN-соединений

Охрана, средства наблюдения

Сегментация сети, IP Security, Система обнаружения вторжений

Защита приложений, антивирусные системы

Списки контроля доступа, шифрование

Обучение пользователей

Физическая защита

Периметр

Внутренняя сеть

Компьютер

Приложения

Данные

Слайд 4Основные проблемы обеспечения безопасности

Управление обновлениями (Patch management)

Безопасный удаленный доступ

Реализация политики безопасности

Слайд 5Содержание

Введение

Стратегии управления исправлениями

(Patch Management)

Стратегии удаленного доступа

Построение защищенных конфигураций

Слайд 7

Процесс управления установки

1. Определение среды для установки заплат

Периодически

A. Реестр систем

B. Архитектура

C. Обзор инфраструктуры/ конфигурации

Постоянно

A. Новые объекты для защиты

B. Инвентаризация клиентов

1. Оценка

2. Идент.

4. Внедре-ние

3. План

2.Идентификация новых заплат

Задачи

A. Новые заплаты

B. Определение важности

C. Выяснение принадлежности неизменности

3.Исследование и планирование внедрения

Задачи

A. Получение разрешения на установку заплаты

B. Определение рисков

C. Планирование внедрение заплат

D. Финальное тестирование заплат

4. Внедрение заплат

Задачи

A. Распространение и установка заплат

B. Отчеты о прогрессе

C. Обработка исключительных ситуаций

D. Отчет о внедрении

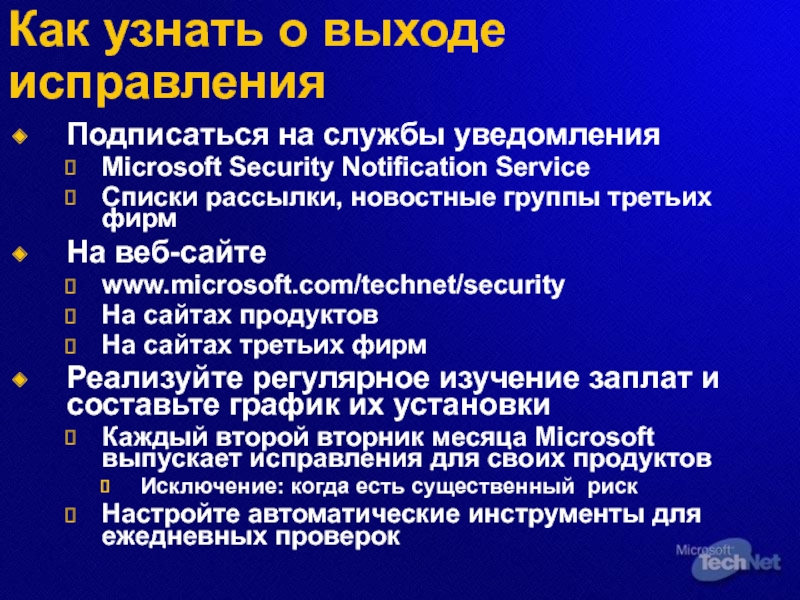

Слайд 8Как узнать о выходе исправления

Подписаться на службы уведомления

Microsoft Security Notification Service

Списки

На веб-сайте

www.microsoft.com/technet/security

На сайтах продуктов

На сайтах третьих фирм

Реализуйте регулярное изучение заплат и составьте график их установки

Каждый второй вторник месяца Microsoft выпускает исправления для своих продуктов

Исключение: когда есть существенный риск

Настройте автоматические инструменты для ежедневных проверок

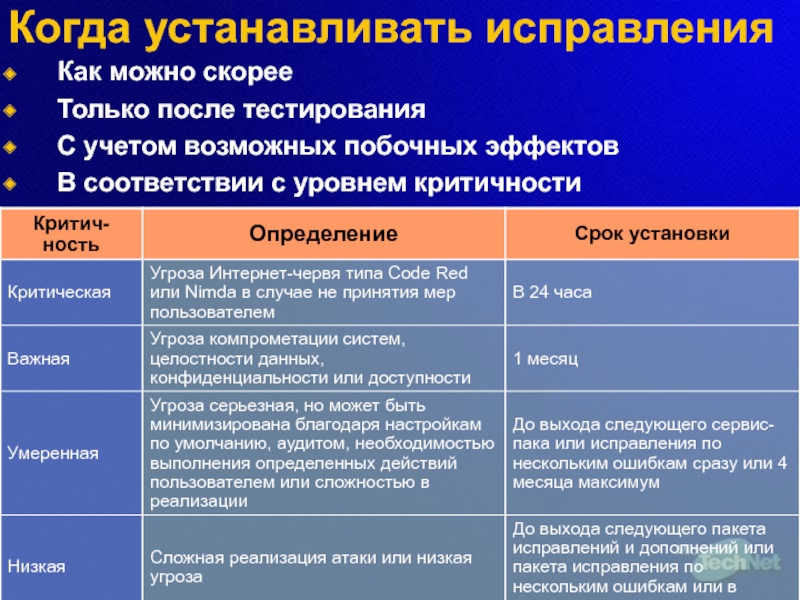

Слайд 9Когда устанавливать исправления

Как можно скорее

Только после тестирования

С учетом возможных побочных эффектов

В

Слайд 11Основные преимущества MBSA

Автоматическая идентификация отсутствия необходимых исправлений и проблем в настройках

Позволяет администраторам централизованно сканировать большое количество систем одновременно

Работает с целым спектром программного обеспечения от Microsoft (не только Windows и Office)

Слайд 12Как работает MBSA

Файл MSSecure.xml

Названия бюллетеней безопасности

Исправления для продуктов

Версию и контрольную сумму

Ключи

Номера статей в базе знаний

Microsoft

Download Center

MSSecure.xml

Скачивает CAB с MSSecure.xml и проверяет цифровую подпись

Администратор запускает MBSA и определяет цели

Сканирует целевые системы по ОС, компонентам и приложениям

Проверяет какие обновления доступны

Проверяет все ли установлены

Создает отчет о неустановленных заплатках

MBSA

Computer

Слайд 13Автоматизация MBSA

MBSA Scan (GUI)

Для малых и средних сетей

MBSA Scan (mbsacli.exe)

Автоматическое сканирование

Example: mbsacli /d mydomain /f report.txt

MBSA Scan в режиме HFNetChk (mbsacli.exe /hf)

Автоматически сканирует из командной строки

Проверяет только на неустановленные заплаты

Пример: mbssacli -hf -o tab –f report.txt

MBSA и Windows Update могут показывать разные результаты

Слайд 14Примеры использования MBSA из командной строки

Сканирование всех компьютеров в удаленном офисе:

Mbsacli

Сканирование группы серверов на установленные исправления:

Mbsacli -hf –fh d:\Serverlist.txt –o tab –v –f D:\HFScan.txt

Слайд 15Демонстрация Использование MBSA Параметры командной строки MBSA Просмотр журналов MBSA

Слайд 16Автоматическая установка исправлений и мониторинг с Software Update Service

Скачивает все пакеты

Предоставляет администраторам контроль за установкой исправлений

Блокирует несанкционированную установку исправлений при использовании SUS с Automatic Updates

Может работать в режиме тестирования

Работает на Windows 2000 и более поздних версиях

Слайд 17Сценарии использования Update Service

Используйте SUS для управления процессом установки исправлений

Используйте SUS для управления внедрением исправлений

Используйте SUS для управления установкой исправлений в рамках всей сети предприятия

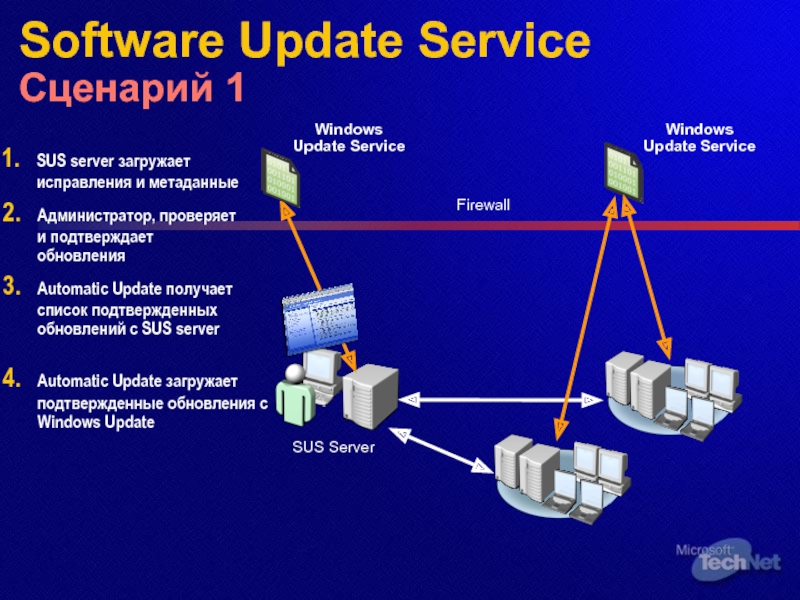

Слайд 18Software Update Service

Сценарий 1

SUS Server

SUS server загружает исправления и метаданные

Automatic Update

Automatic Update загружает подтвержденные обновления с Windows Update

Windows Update Service

Администратор, проверяет и подтверждает обновления

Firewall

Windows Update Service

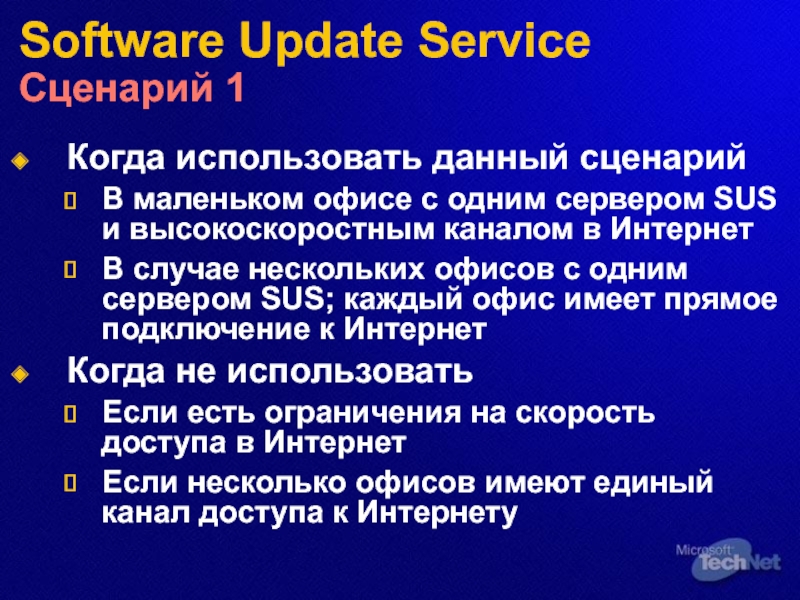

Слайд 19Software Update Service

Сценарий 1

Когда использовать данный сценарий

В маленьком офисе с одним

В случае нескольких офисов с одним сервером SUS; каждый офис имеет прямое подключение к Интернет

Когда не использовать

Если есть ограничения на скорость доступа в Интернет

Если несколько офисов имеют единый канал доступа к Интернету

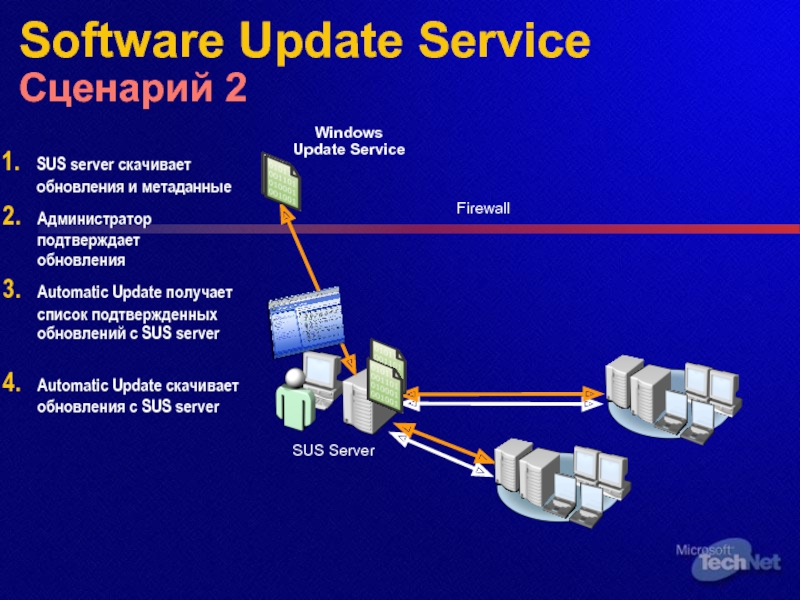

Слайд 20Software Update Service

Сценарий 2

SUS Server

SUS server скачивает обновления и метаданные

Automatic Update

Automatic Update скачивает обновления с SUS server

Windows Update Service

Администратор подтверждает обновления

Firewall

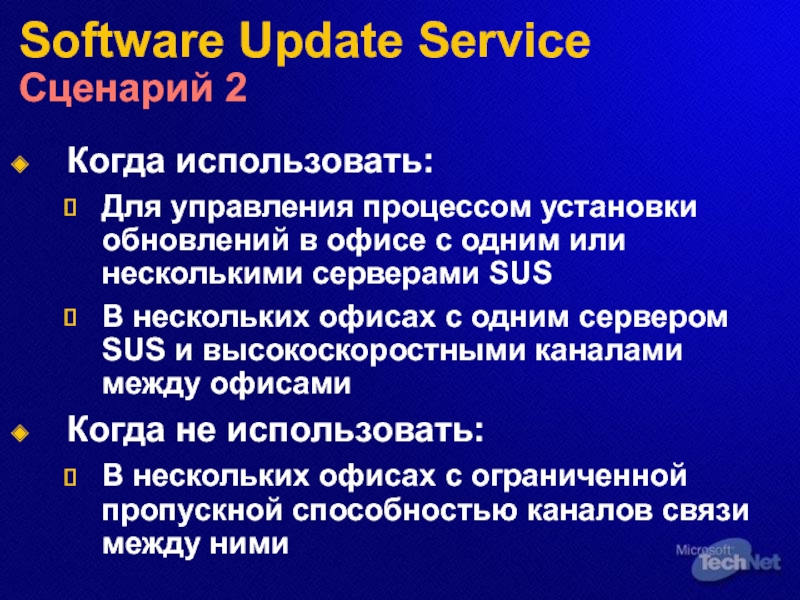

Слайд 21Software Update Service

Сценарий 2

Когда использовать:

Для управления процессом установки обновлений в офисе

В нескольких офисах с одним сервером SUS и высокоскоростными каналами между офисами

Когда не использовать:

В нескольких офисах с ограниченной пропускной способностью каналов связи между ними

Слайд 22Software Update Service

Сценарий 3

Parent

SUS Server

SUS server скачивает обновления

Подтверждения синхронизируются с потомками

Automatic Updates получает список с SUS server

Automatic Update скачивает обновления с Windows Update

Automatic Update скачивает обновления с SUS server

Windows Update Service

Child

SUS Server

Child

SUS Server

Windows Update Service

Администратор подтверждает обновления

Firewall

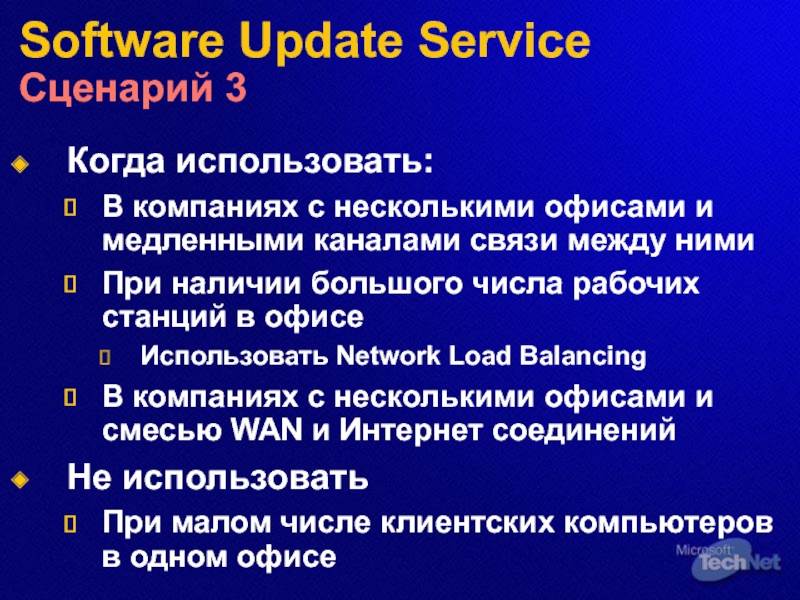

Слайд 23Software Update Service

Сценарий 3

Когда использовать:

В компаниях с несколькими офисами и медленными

При наличии большого числа рабочих станций в офисе

Использовать Network Load Balancing

В компаниях с несколькими офисами и смесью WAN и Интернет соединений

Не использовать

При малом числе клиентских компьютеров в одном офисе

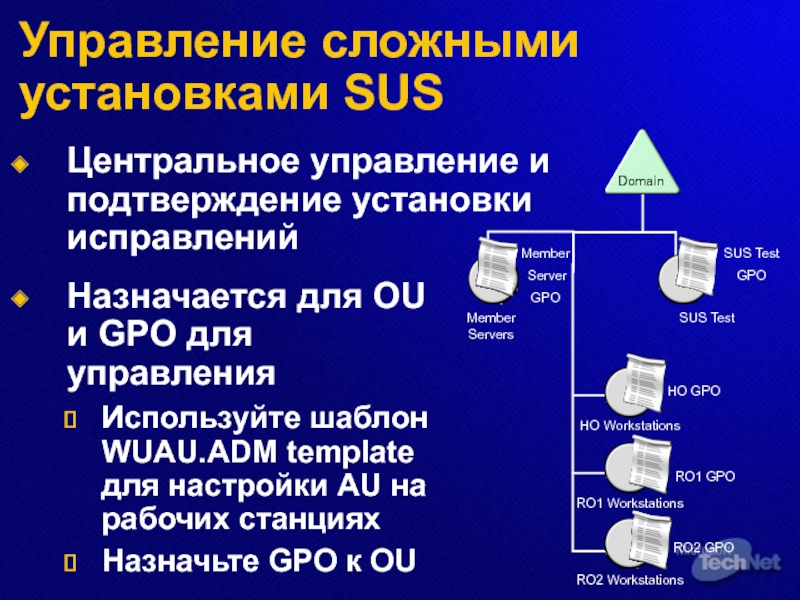

Слайд 24Управление сложными установками SUS

Центральное управление и подтверждение установки исправлений

Назначается для OU

Используйте шаблон WUAU.ADM template для настройки AU на рабочих станциях

Назначьте GPO к OU

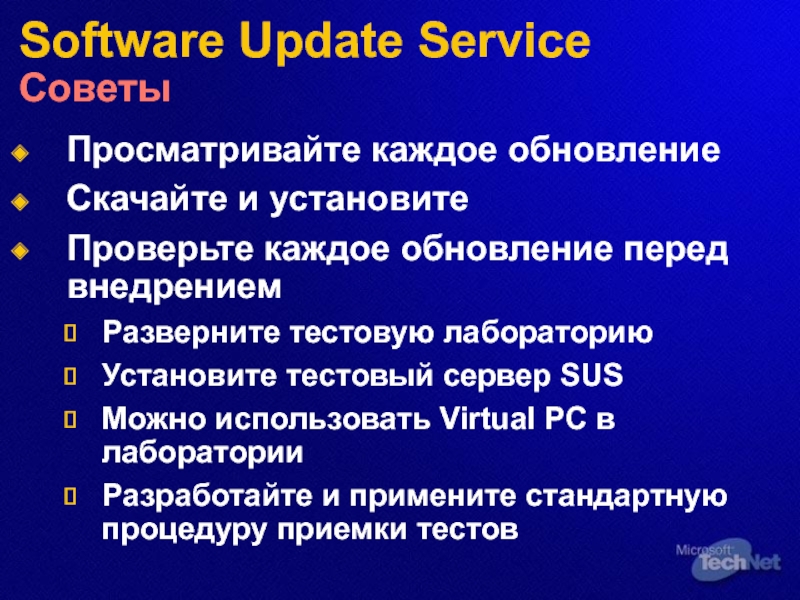

Слайд 25Software Update Service

Советы

Просматривайте каждое обновление

Скачайте и установите

Проверьте каждое обновление перед внедрением

Разверните

Установите тестовый сервер SUS

Можно использовать Virtual PC в лаборатории

Разработайте и примените стандартную процедуру приемки тестов

Слайд 26Software Update Service

Советы

Пилотное внедрение

Настройте дочерний сервер SUS для подтверждения обновлений

Настройте групповую

Если пилотный проект провалился – удалите разрешение на установку обновления на сервере SUS и вручную удалите исправление с рабочих станций

Завершите внедрение

Слайд 27Использование корпоративных систем управления для установки обновлений

System Management Server (SMS) 2003

Полный

Автоматический процесс управления

Обновляет целый спектр ПО от Microsoft

Обновляет ПО третьих фирм

Позволяет использовать скрипты для увеличения гибкости

Решения третьих фирм

Интеграция с решениями третьих фирм посредством скриптов

Слайд 28Что делает SMS

Сканирует SMS клиентов

Установка: Скачивает информацию о обновлениях для Windows,

Информация о сканировании в центральной базе

Администратор запускает Distribute Software Updates Wizard для авторизации обновлений

Software Update Installation Agent устанавливает требуемые обновления

Периодически процесс повторяется со сканированием и т.п.

Загружаются файлы обновлений, пакеты реплицируются и программы устанавливаются на клиентах

Слайд 29Демонстрация 2 SMS 2003 Внедрение исправлений с использованием Distribute Software Updates Wizard

Слайд 31Обновление Microsoft Office

Office Inventory Tool

Office Update

Исправления для Office, которым требуются оригинальные

Кеширование файлов для установки для Office 2003

Обновление контрольных точек для установки

Слайд 33Наилучшие стратегии управления обновлениями

Используйте контроль за изменениями

Прочтите всю необходимую документацию

Устанавливайте обновления

Тестируйте обновления перед установкой во всей сети

Поддерживайте единую политику обновлений на всех контроллерах домена

Проведите резервное копирование и планируйте время простоя

Всегда имейте план для возврата к исходному состоянию

Заранее предупреждайте службу поддержки в компании и наиболее важных пользователей

Начинайте с не-критичных серверов

Слайд 34Содержание

Введение

Стратегии управления обновлениями исправлений (Patch Management)

Стратегии удаленного доступа

Построение защищенных конфигураций

Слайд 36VPN за межсетевым экраном

Сложно: Пропустить через межсетевой экран трафик для VPN

Сложно: Stateful inspection

Слайд 38Сложности при использовании IPSec и NAT

Заголовок пакета модифицирован

IKE использует фрагментированный IP

NAT

Слайд 39Модель решения

IETF draft по NAT Traversal (NAT-T) рекомендует использовать устройства с

Обнаруживают наличие NAT

Не используют порты IPSec; устройства NAT не оказывают влияния на сетевой трафик

Инкапсулируют IPSec в UDP

Дополнительно, решение Microsoft препятствует фрагментации IP

Слайд 41Вопросы взаимодействия

VPN клиент и VPN сервер должны поддерживать NAT-T

Сложности с устройствами

Но постепенно все становится совместимым

Не нужно никаких изменений на устройствах NAT

Межсетевой экран

Открыть трафик по UDP 4500

Открыть трафик по UDP 500

Слайд 42Поддержка NAT-T в Windows

Реализована в соответствии с IETF Proposed Standard

Проверена

Поддержка L2TP/IPSec в Windows XP и ниже

Поддержка IPSec в Windows Server 2003

Замечание 1: После Windows Update

Замечание 2: после обновления

Замечание 3: поддержка с сайта

Замечание 4: Не работает Active FTP

Замечание 5: Некоторые PTMU не работают

Слайд 43Обеспечение безопасности удаленных клиентов

Проблема:

Удаленные клиенты не соответствуют требованиям безопасности, принятым в

Представляют опасность для всей сети, если такие компьютеры подключатся к ней

Решение:

Запретить удаленный доступ

Доверить пользователям настроить их компьютеры на безопасную работу

Создать отдельную сеть для подключения через VPN

Настраивать на безопасность при подключении

Автоматически отключать клиентов, которые не соответствуют требованиям безопасности: Network Access Quarantine Control

Слайд 45Требования для карантина

Intranet

Internet

RAS Client with CM

Windows Server 2003 RRAS Server

Windows Server

Active Directory Domain Controller

Quarantine Resources

Remote Access Policy

Дополнительно нужны RQC.exe и RQS.exe из Windows Server 2003 Resource Kit Tools

Слайд 47Ограничения для доступа в сеть при карантине

Зависят от настроек, которые проверяются

Зависят от скриптов на клиентском компьютере

Злоумышленник может пробиться через карантин

У пользователей должны быть возможности соответствовать требованиям

Установить обновления

Внешняя точка для установки обновлений для антивирусного ПО

Ограничивает соединения через модем и VPN

Слайд 48Network Access Quarantine Control

Изучите описание в Windows Server 2003 Resource Kit

Используйте

Создайте различные профили для разных типов клиентов

Учитывайте карантин для ресурсов

Не предоставляйте доступ клиентам, не установивших своевременно исправления

Слайд 49Демонстрация

Настройка сетевого карантина

Установка, настройка и тестирование сетевого карантина

Слайд 50Содержание

Введение

Стратегии управления исправлениями (Patch Management)

Стратегии удаленного доступа

Построение защищенных конфигураций

Слайд 51Разрешение конфликтов в шаблонах безопасности

Инструмент: Resultant Set of Policies (RSoP)

Средства

Group Policy Results из GPMC

GPResult

Слайд 52Разрешение проблем с приложениями

Установка обновлений или шаблонов безопасности могут привести к

Инструменты для разрешения конфликтов

Network Monitor

File Monitor

Registry Monitor

Dependency Walker

Cipher

Слайд 53Разрешение проблем со службами

Возможные проблемы:

Служба не стартует

Нужна ли служба?

Инструменты:

Tlist.exe или Process

Dependency Walker

Посмотрите свойства DLL

Слайд 54Проблемы с доступом к сети

Убедитесь, что открыты только нужные порты

Инструменты:

Netstat –o

Task Manager

Слайд 55Разрешение конфликты при настройках безопасности

Используйте формальные правила контроля изменений для всех

Тестируйте все изменения безопасности

Используйте RSOP в режиме планирования

Документируйте настройки работоспособных конфигураций

Имейте под рукой стратегию восстановления работоспособных конфигураций

Не подвергайте системы опасности при выявлении проблем с настройками

Слайд 56Итоги

Введение

Стратегии управления исправлениями (Patch Management)

Стратегии удаленного доступа

Построение защищенных конфигураций

Слайд 57Дальнейшие шаги

Будьте в курсе новостей

Подпишитесь на рассылку бюллетеней безопасности:

http://www.microsoft.com/security/security_bulletins/alerts2.asp

Загрузите себе последние

http://www.microsoft.com/security/guidance/

Пройдите дополнительное обучение

На семинарах Microsoft:

http://www.microsoft.com/rus/events

В учебных центрах CTEC:

http://www.microsoft.com/rus/learning/