- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Нарушение авторских и смежных прав. Пиратство презентация

Содержание

- 1. Нарушение авторских и смежных прав. Пиратство

- 2. Под интеллектуальной собственностью понимаются результаты творческой

- 3. Гражданский кодекс Российской Федерации от 18

- 4. Статья 1259. Объекты авторских прав 1.

- 5. произведения архитектуры, градостроительства и садово-паркового искусства,

- 6. 5. Авторские права не распространяются на

- 7. Статья 146. Нарушение авторских и смежных прав

- 8. Статья 146. Нарушение авторских и смежных прав.

- 9. Статья 146. Нарушение авторских и смежных прав.

- 10. Примирение с потерпевшим

- 11. Итак, как следует из

- 12. Что такое «присвоение авторства», понятно

- 13. Практика Практика. Гр. Нестеров, зарегистрированный как

- 14. В ходатайстве следователю, а затем и

- 15. А в статье

- 16. Б) Состав данного преступления будет налицо

- 17. Ответов на эти вопросы следствие

- 18. Статья 146 УК РФ нормативно-правовая база

- 19. Всем, кто подозревается или обвиняется по

- 20. Регистрация программ для ЭВМ и баз данных

- 21. Программы для ЭВМ или базы данных

- 22. Зарегистрировать компьютерную программу,

- 23. Стандартная регистрация занимает 2 месяца (при

- 24. Программа, разработанная с использованием нелицензионной версии инструментальных средств является нелицензионной.

- 25. Пиратство Виды компьютерного пиратства (Некоммерческое партнерство

- 27. 1. Производство и распространение контрафактного ПО

- 28. Упаковка Jewel-Box представляет собой

- 29. На

- 30. 2. Продажа ПК с предустановленным нелицензионным ПО

- 31. 3. Установка нелицензионных версий ПО по заказу

- 32. 4. Воспроизведение нелицензионного ПО конечными пользователями

- 33. 5. Нелегальное распространение программ по телекоммуникационным каналам

- 34. 6. Несанкционированный выпуск технической документации

- 35. Уровень пиратства на российском

- 36. Правоприменительная практика. Продавцы нелегального ПО

- 37. С. осужден за незаконное приобретение, хранение

- 38. Б. осужден за незаконное приобретение, хранение,

- 39. С. осужден за незаконное использование объектов

- 40. Классификация программных средств обеспечения информационной безопасности

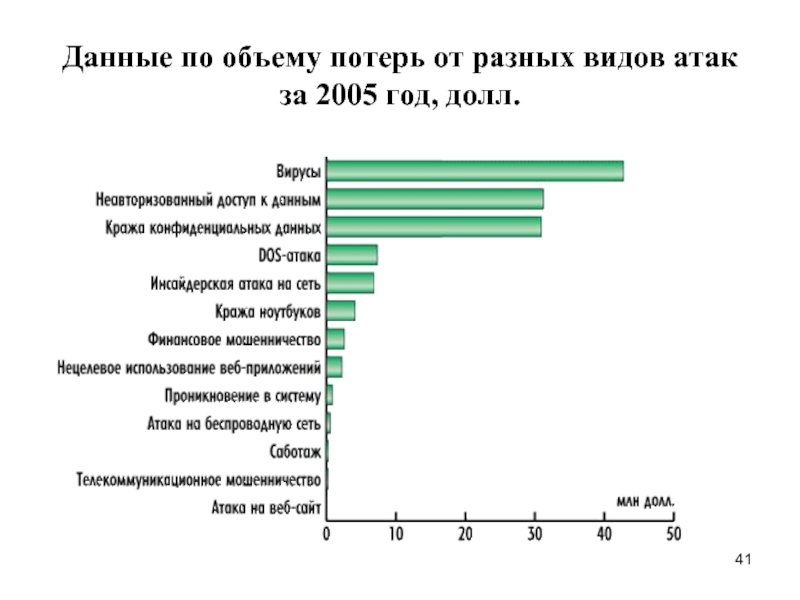

- 41. Данные по объему потерь от разных видов атак за 2005 год, долл.

- 42. Суммарный объем потерь за 2005 год —

- 43. Основные сервисы безопасности: - идентификация и аутентификация;

- 44. Классификация программных средств обеспечения информационной безопасности

- 45. Классификация программных средств средства управления идентификацией и

- 46. 1. Средства управления идентификацией и доступом к

- 47. 2. Средства шифрования данных и трафика.

- 48. 3. Антивирусы. ПО предназначенные для сканирования

- 49. Вредоносные программы – программы, которые прямо

- 50. Антивирусное ПО обязательно содержит следующие

- 51. 4. Средства обнаружения атак.

- 52. Наиболее распространенные виды атак

- 53. 2. Отказ в обслуживании (Denial of

- 54. 3. Использование стандартных паролей — этот вид

- 55. 6. Сниффинг пакетов - прикладная

- 56. 8. Сборка мусора подразумевает использование специальных

- 57. 5. Другие средства. брандмауэры; средства создания

- 58. Корпоративные брандмауэры Корпоративные брандмауэры

- 59. Парольная защита: прошлое, настоящее, будущее

- 60. Многофакторная аутентификация Рассмотрим двухфакторную аутентификацию. Основным

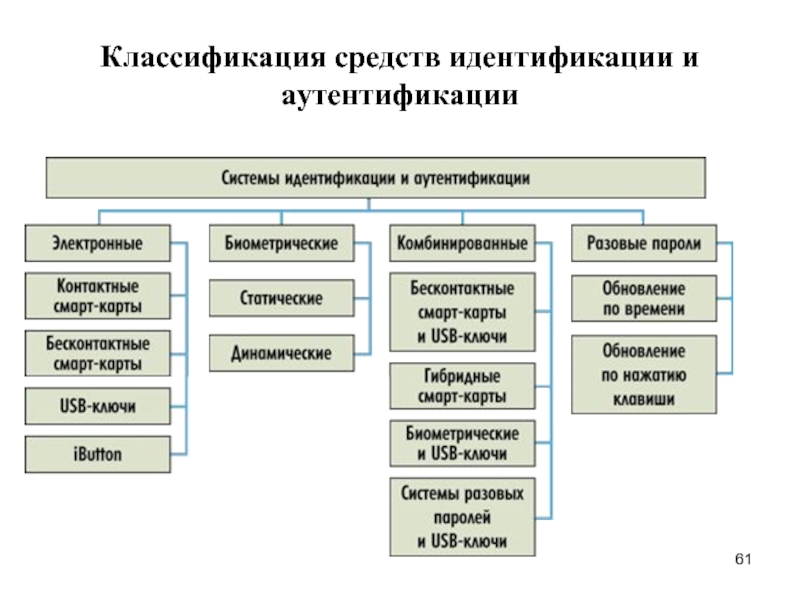

- 61. Классификация средств идентификации и аутентификации

- 62. В электронных системах идентификационные признаки представляются

- 63. Электронные системы идентификации и аутентификации

- 64. Основные области применения eToken двухфакторная аутентификация

- 65. При работе с многофакторной аутентификацией пользователь

- 66. Основное назначение eToken: строгая двухфакторная аутентификация

- 67. Бесконтактные смарт-карты Бесконтактные смарт-карты (БСК) широко

- 68. Типичная начальная последовательность команд для работы

- 69. Процесс аутентификации смарт-карты На первом шаге карта

- 70. Применение eToken для контроля физического доступа RFID-технология

- 71. «Электронный пропуск» Помимо традиционных преимуществ RFID-технологий, комбинированные

- 72. - уменьшить влияние человеческого фактора на

- 73. Электронные ключи с одноразовыми паролями

- 75. При

- 76. ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ КАЧЕСТВО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

- 77. Термины

- 78. В понятие программа далее

- 79. Уникальность программного

- 80. В зарубежных источниках

- 81. Следует отметить,

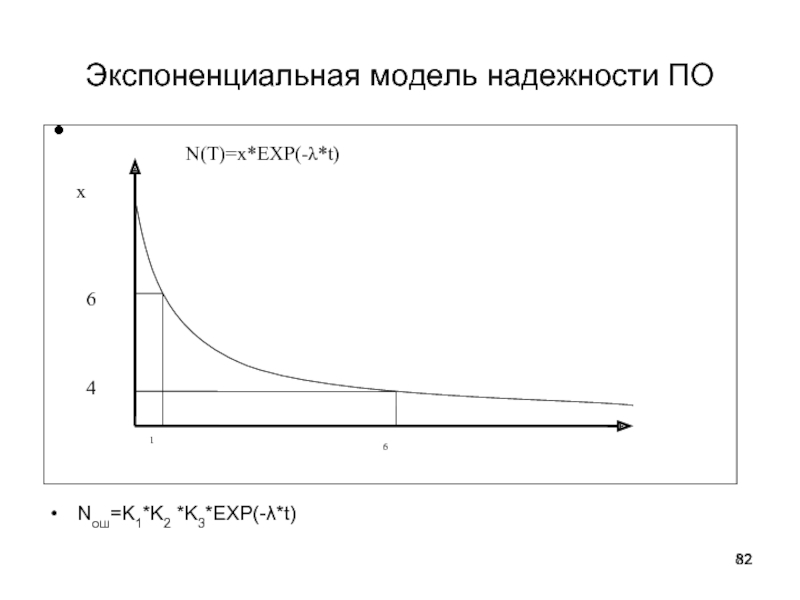

- 82. Экспоненциальная модель надежности ПО

- 83. По статистике 31%

- 84. Что такое ошибка ПО. Варианты.

- 85. 3. ПО ведёт

- 86. 4. Ошибка

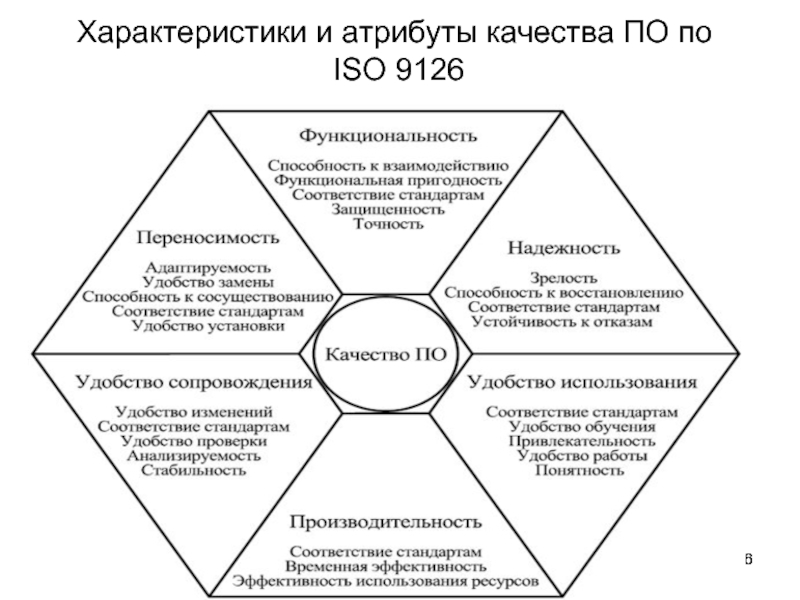

- 87. 5. В ПО

- 88. Термин «Надёжность ПО» 1.

- 89. 2. Надёжность ПО

- 90. Источником ненадежности программ служат:

- 91. Тестирование программ

- 93. Программы как объект

- 94. - наличие в программах вычислительных

- 95. Для сложных

- 96. При существующей

- 97. Распределиние затрат по этапам жизненного цикла ПО

- 98. Методы обеспечения надежности ПС

- 99. Надежность и качество ПС

- 100. Оценка количества ошибок

- 101. Причиной неисправленных ошибок Причиной

- 102. Есть примеры и таких

- 103. Переполнение буфера,

- 105. Методы повышения надежности ПО

- 106. 2. Важнейшим

- 107. Переподготовку прошли 7000 сотрудников

- 108. 3. Бета-тестирование. Часто фирмы

- 109. Формальной целью сертификации

- 110. Проблема надежности ПС

- 111. Квалификация обслуживающего персонала ИС

- 112. В 1991

- 113. Сертификация – это

- 114. Каждый курс

- 115. По оценкам

- 116. Определение качества

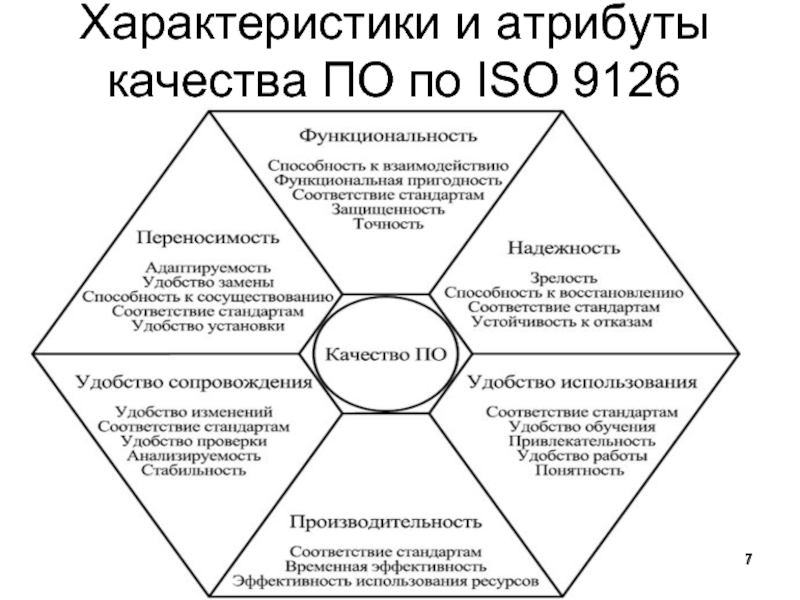

- 117. Характеристики и атрибуты качества ПО по ISO 9126

- 118. МОДЕЛЬ ЗРЕЛОСТИ ПРОЦЕССОВ РАЗРАБОТКИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

- 119. Производственный процесс

- 120. Организация CMM по пяти уровням зрелости определяет приоритеты работ по развитию производственного процесса.

- 121. 1) Начальный. Производственный процесс характеризуется как создаваемый

- 122. 3) Определенный. Производственный процесс документирован и стандартизован

- 123. 5) Оптимизирующий. Постоянное совершенствование процесса достигается благодаря

- 124. КОНЕЦ

- 125. УПРАВЛЕНИЕ КАЧЕСТВОМ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

- 126. Характеристики и атрибуты качества ПО по ISO 9126

- 127. Методы контроля качества ПО можно классифицировать следующим

- 128. Методы контроля качества ПО можно классифицировать следующим

- 129. Методы контроля качества ПО можно классифицировать следующим

- 130. Схема процесса тестирования

- 131. Схема процесса проверки свойств ПО на моделях

- 132. Различаются понятия внутреннего

- 133. Основные аспекты качества ПО по ISO 9126

Слайд 2

Под интеллектуальной собственностью понимаются результаты творческой деятельности человека. В соответствии со

Слайд 3

Гражданский кодекс Российской Федерации от 18 декабря 2006 г. N 230-ФЗ

Раздел VII

Права на результаты интеллектуальной деятельности и средства индивидуализации

Слайд 4

Статья 1259. Объекты авторских прав

1. Объектами авторских прав являются произведения науки,

литературные произведения;

драматические и музыкально-драматические произведения, сценарные произведения;

хореографические произведения и пантомимы;

музыкальные произведения с текстом или без текста;

аудиовизуальные произведения;

произведения живописи, скульптуры, графики, дизайна, графические рассказы, комиксы и другие произведения изобразительного искусства;

произведения декоративно-прикладного и сценографического искусства;

Слайд 5

произведения архитектуры, градостроительства и садово-паркового искусства, в том числе в виде

фотографические произведения и произведения, полученные способами, аналогичными фотографии;

географические, геологические и другие карты, планы, эскизы и пластические произведения, относящиеся к географии, топографии и к другим наукам;

другие произведения.

К объектам авторских прав также относятся программы для ЭВМ, которые охраняются как литературные произведения.

Слайд 6

5. Авторские права не распространяются на идеи, концепции, принципы, методы, процессы,

Слайд 7Статья 146. Нарушение авторских и смежных прав

1. Присвоение авторства (плагиат), если

Слайд 8Статья 146. Нарушение авторских и смежных прав. Продолжение 1.

2. Незаконное использование

Слайд 9Статья 146. Нарушение авторских и смежных прав. Продолжение2.

3. Деяния, предусмотренные частью

б) группой лиц по предварительному сговору или организованной группой;

в) в особо крупном размере;

г) лицом с использованием своего служебного положения, - наказываются лишением свободы на срок до шести лет со штрафом в размере до пятисот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до трех лет либо без такового.

Слайд 10

Примирение с потерпевшим по статье 146 УК РФ

В конце 2011 года статья 146 УК РФ подверглась либерализации. Был увеличен размер деяния, при котором незаконное использование авторских и смежных прав становится преступлением. Крупным (часть 2 статьи 146 УК РФ) был установлен размер, превышающий 100 000 рублей. Особо крупным (часть 3 статьи 146 УК) размер, превышающий 1 000 000 рублей.

Либерализация сыграла положительную роль в судьбе клиентов, обвиняемых по статье 146 Уголовного Кодекса. Деяния в размере до 1 000 000 рублей стали квалифицировать по части 2. Это открыло новые возможности для прекращения уголовных дел на стадии судебного разбирательства по основаниям, предусмотренным статьей 25 УПК РФ в связи с примирением сторон.

Нарушение авторских и смежных прав. Продолжение 3.

Слайд 11

Итак, как следует из текста, для того, чтобы деяние

- незаконного использования объектов авторского права или смежных прав;

- причинения именно этими деяниями крупного ущерба.

Слайд 12

Что такое «присвоение авторства», понятно вполне. Если Василий Пупкин выпустит

Слайд 13Практика

Практика. Гр. Нестеров, зарегистрированный как частный предприниматель без образования юридического

Слайд 14 В ходатайстве следователю, а затем и прокурору защитник поставил вопрос

А) в ст. 146 УК законодатель не «развернул» понятия незаконного использования объектов авторского права, а значит – мнение следователя о том, что тиражирование (копирование) тех или иных фонограмм является незаконным использованием объектов авторского права – лишь частное мнение, не закреплённое в законе. Проще говоря, любая статья УК конкретна, ею чётко описывается деяние, которое запрещено, причём именно описывается, а не просто называется; ну, скажем, ст. 105 УК РФ – убийство – звучит так: «убийство, то есть умышленное причинение смерти другому человеку...». И это запрещено под страхом наказания.

Слайд 15

А в статье 146 УК как раз нет

То есть, эта норма закона оказалась демагогической и декларативной, по сути не запретив конкретных действий в отношении объектов авторских прав. А что прямо не запрещено законом, то разрешено!

Слайд 16 Б) Состав данного преступления будет налицо лишь в том случае,

Но, простите, за счёт чего? Да, обвиняемый действительно, не имея надлежаще оформленного разрешения, в большом количестве воспроизводил фонограммы исполнителей песен. Ну и что? Кто от этого пострадал, причём КРУПНО?

Слайд 17

Ответов на эти вопросы следствие дать не смогло. Да, у

Слайд 18

Статья 146 УК РФ нормативно-правовая база

К нормативно-правовой базе, регулирующей ответственность

- Уголовный Кодекс Российской Федерации;

- Постановление Пленума Верховного Суда Российской Федерации № 14 от 26 апреля 2007 года; - Главы 69-71 части 4 Гражданского кодекса Российской Федерации.

Слайд 19

Всем, кто подозревается или обвиняется по статье 146 УК, придерживаться следующей

Слайд 20Регистрация программ для ЭВМ и баз данных

Обязательная государственная регистрация объектам авторского

регистрация (свидетельство и публикация в официальном бюллетене) служит дополнительным доказательством авторства в случае возникновения конфликтов;

при провозе программ через границу;

при работе с иностранными клиентами.

Слайд 21

Программы для ЭВМ или базы данных не должны содержать сведения, составляющие

Большинство программ и баз данных создается в связи с выполнением служебного задания работодателя. Если в договоре между ними не предусмотрено иное, то все права на созданное произведение принадлежат работодателю!!!

Слайд 22

Зарегистрировать компьютерную программу, базу данных или топологию интегральной

На регистрацию программы предоставляется не более 70 листов текста программы, на регистрацию БД - не более 50 листов.

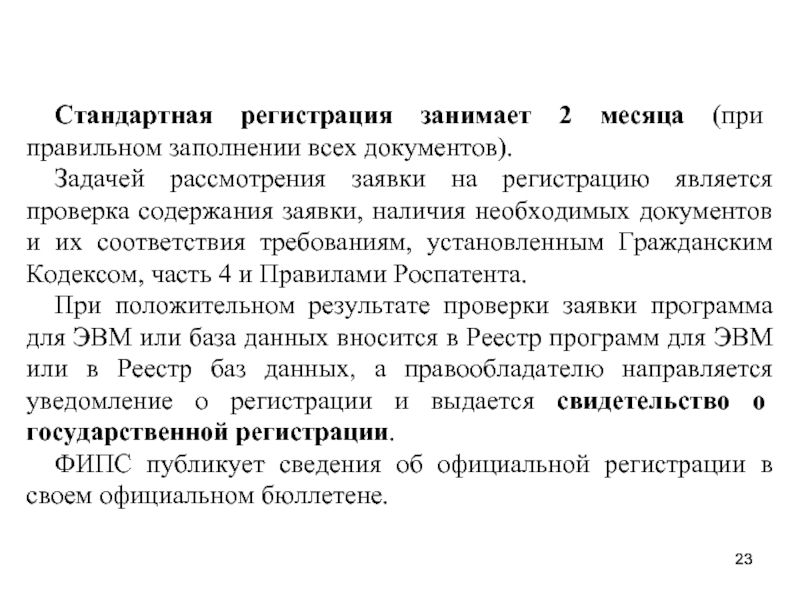

Слайд 23

Стандартная регистрация занимает 2 месяца (при правильном заполнении всех документов).

Задачей

При положительном результате проверки заявки программа для ЭВМ или база данных вносится в Реестр программ для ЭВМ или в Реестр баз данных, а правообладателю направляется уведомление о регистрации и выдается свидетельство о государственной регистрации.

ФИПС публикует сведения об официальной регистрации в своем официальном бюллетене.

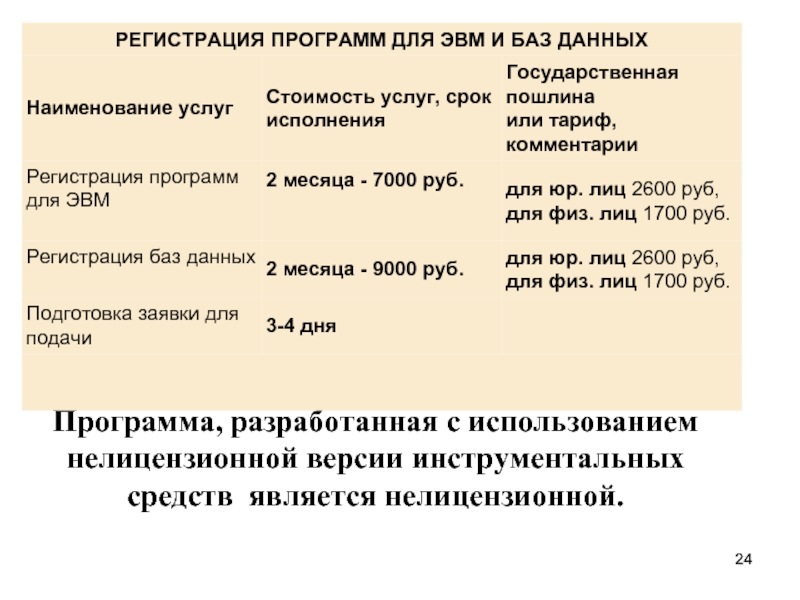

Слайд 24Программа, разработанная с использованием нелицензионной версии инструментальных средств является нелицензионной.

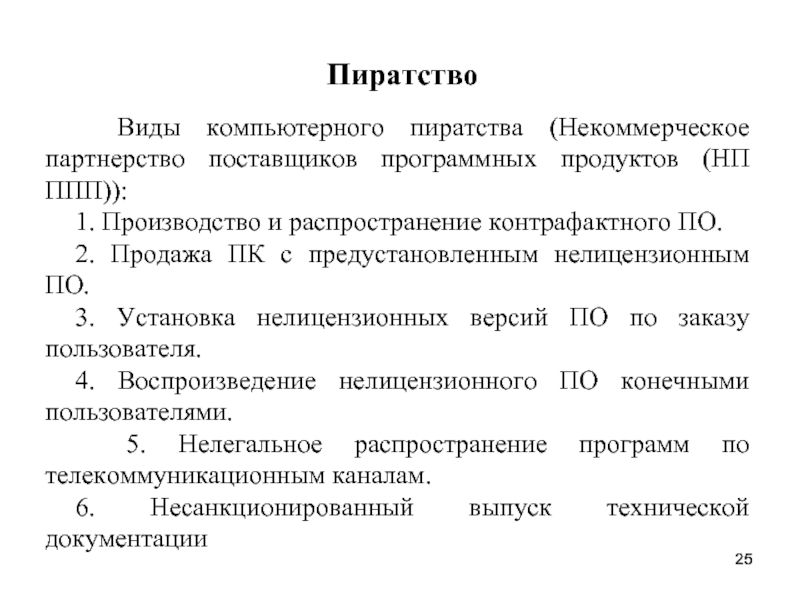

Слайд 25Пиратство

Виды компьютерного пиратства (Некоммерческое партнерство поставщиков программных продуктов (НП ППП)):

1.

2. Продажа ПК с предустановленным нелицензионным ПО.

3. Установка нелицензионных версий ПО по заказу пользователя.

4. Воспроизведение нелицензионного ПО конечными пользователями.

5. Нелегальное распространение программ по телекоммуникационным каналам.

6. Несанкционированный выпуск технической документации

Слайд 271. Производство и распространение контрафактного ПО

Производство и распространение

Известно, что носители с легальным ПО, как правило, производятся либо в экономичном (Jewel-Box), либо в коробочном варианте. Упаковка типа jewel в основном применяется для недорогого ПО домашнего назначения (игры, обучающие программы и т.п.), а ПО делового назначения реализуется в розничной торговле в основном в виде коробочных версий.

Слайд 28

Упаковка Jewel-Box представляет собой пластиковую коробочку с компакт-диском и

Слайд 29

На картонную коробку наносятся данные производителя:

Слайд 302. Продажа ПК с предустановленным нелицензионным ПО

Установка нелегального ПО и

Слайд 313. Установка нелицензионных версий ПО по заказу пользователя

Одной из

Слайд 324. Воспроизведение нелицензионного ПО конечными пользователями

Согласно закону,

Слайд 335. Нелегальное распространение программ по телекоммуникационным каналам

Формы могут быть различные: несанкционированная загрузка любой программы на сервер в сети Интернет, пересылка программ посредством электронной почты, открытие общего доступа к сетевому ресурсу таким образом, что третьи лица получают возможность скопировать эти программы (это называется предоставлением доступа сетевыми и иными способами).

Слайд 346. Несанкционированный выпуск технической документации

Слайд 35

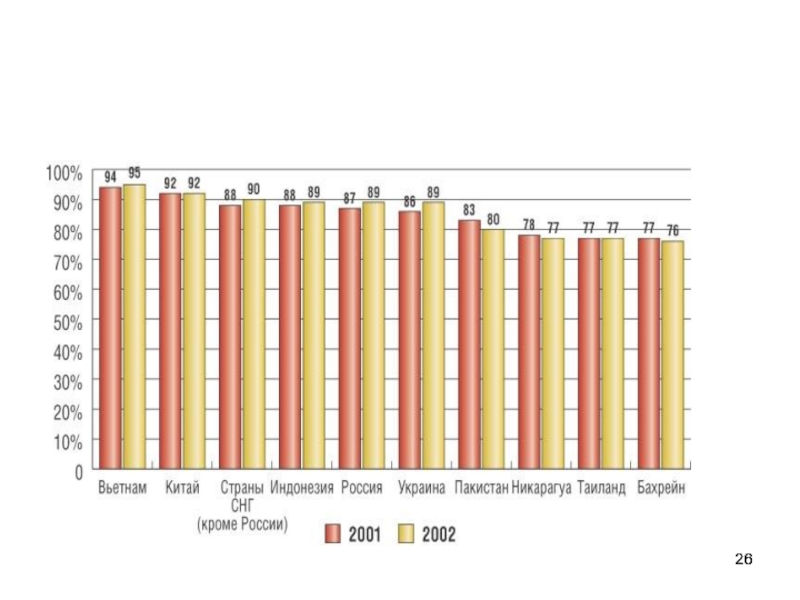

Уровень пиратства на российском рынке компакт-дисков и DVD, по

Объем российского рынка легальных продаж DVD и CD, по оценкам экспертов, в прошлом году составил $1,5-2 млрд.

Слайд 36Правоприменительная практика.

Продавцы нелегального ПО

Приговором Останкинского районного суда г. Москвы от

Слайд 37

С. осужден за незаконное приобретение, хранение и перевозку контрафактных экземпляров произведений

Слайд 38

Б. осужден за незаконное приобретение, хранение, перевозку контрафактных экземпляров произведений в

Слайд 39

С. осужден за незаконное использование объектов авторского права, а равно хранение

Слайд 42

Суммарный объем потерь за 2005 год — 130 104 542 долл.

Количество предприятий-респондентов (США) —

Исходя из этого, можно сделать вывод, что кража конфиденциальной информации имеет один из наиболее высоких рейтингов среди всех ИТ-угроз в США. Стоит отметить, что найти виновного без решения вопросов идентификации и аутентификации невозможно!

Слайд 43Основные сервисы безопасности:

- идентификация и аутентификация;

- контроль защищенности;

- контроль целостности и

- межсетевое экранирование;

- построение VPN;

- протоколирование/аудит;

- разграничение доступа;

- управление безопасностью;

- фильтрация контента;

- шифрование.

Слайд 44Классификация программных средств обеспечения информационной безопасности

Средства обеспечения информационной безопасности можно

1. программные средства, выполняющиеся на стандартном сервере или на рабочей станции под управлением соответствующей операционной системы;

2. аппаратно-программные комплексы, нередко функционирующие под управлением специализированных операционных систем.

Слайд 45Классификация программных средств

средства управления идентификацией и доступом к ресурсам и средства

средства шифрования данных и трафика;

антивирусы;

средства обнаружения атак;

другие средства.

Обычно средства обеспечения информационной безопасности применяются в комплексе, поэтому во многих источниках нередко говорят не о конкретных продуктах, а о платформах безопасности — security platforms.

Слайд 461. Средства управления идентификацией и доступом к ресурсам и средства администрирования

Это ПО, предназначенные для предоставления доступа пользователей к ресурсам на основе заранее заданных критериев.

- средства управления паролями;

- средства идентификации на основе биометрических данных или при помощи различных устройств типа смарт-карт.

Слайд 472. Средства шифрования данных и трафика.

ПО

- средства шифрования трафика мобильных устройств;

- средства, реализующие инфраструктуру открытых ключей.

Слайд 483. Антивирусы.

ПО предназначенные для сканирования и обнаружения вирусов и иного

Поскольку сегодня передача вирусов происходит в основном посредством сообщений электронной почты, наиболее распространенной категорией корпоративного антивирусного ПО являются антивирусы для почтовых серверов, распознающие сигнатуры вирусов внутри сообщений. Наряду с этим многие компании выпускают антивирусное ПО для файловых серверов, а также специализированное ПО, используемое Интернет-провайдерами.

Слайд 49 Вредоносные программы – программы, которые прямо или косвенно дезорганизуют процесс

- вирусы – вредоносные программы, которые внедряются в другие программные средства для выполнения определенной нежелательной функции на рабочей станции пользователя;

- троянский конь или троян – программа, при использовании которой нарушается функционирование системы безопасности. Трояны видоизменяют, изменяют и передают информацию во вне;.

- черви – вредоносная программа, которая распространяется по сети, заражая ПО пользователей для выполнения нежелательной функции;

- «захватчик» - программа, которая захватывает или монополизирует ресурсы в вычислительных системах, не давая другим программам использовать эти ресурсы.

Слайд 50

Антивирусное ПО обязательно содержит следующие компоненты:

- приложение для управления

средства сканирования файлов и поиска сигнатур вирусов;

база данных или библиотека, содержащая определения известных вирусов (заметим, что успешность функционирования антивирусного ПО зависит от регулярности обновления баз данных, содержащих определения вирусов).

Слайд 514. Средства обнаружения атак.

ПО для мониторинга трафика, протоколов, данных

Слайд 52Наиболее распространенные виды атак

Угадывания паролей, парольные атаки

IP-spoofing — атака, заключающаяся в использовании в IP-пакетах, отправляемых жертве, в качестве обратного адреса IP-адрес хоста, которому она доверяет; легко осуществима в UDP, в некоторых случаях возможна в TCP-соединениях.

Слайд 53

2. Отказ в обслуживании (Denial of Service, DoS) — один из

Слайд 543. Использование стандартных паролей — этот вид рассчитан на то, что

4. malware (malicious softeware) — использует специальное программное обеспечение, предназначенное для несанкционированного мониторинга сети, поиска уязвимых мест и выявления паролей.

5. Вирусы — разновидность malware; это ПО, служащее, как правило, для разрушения данных либо для нарушения в работе сети и отличающееся способностью к саморазмножению. Нередко вирусы используются и для получения контроля над сетью или для несанкционированного доступа к ресурсам.

Слайд 55 6. Сниффинг пакетов - прикладная программа, которая перехватывает сетевые

7. IP-спуфинг или маскарадинг. Под ним понимается выполнение каких-либо действий одним пользователем от имени другого. Осуществляется двумя способами:

- злоумышленник может воспользоваться IP-адресом, находящимся в диапазоне санкционированных адресов ;

- авторизоваться внешним IP-адресом, которому разрешен доступ к ресурсам.

Слайд 56

8. Сборка мусора подразумевает использование специальных программ и оборудования для сбора

Слайд 575. Другие средства.

брандмауэры;

средства создания виртуальных частных сетей;

средства фильтрации входящего

Слайд 58Корпоративные брандмауэры

Корпоративные брандмауэры контролируют трафик, поступающий в локальную корпоративную

Слайд 59Парольная защита: прошлое, настоящее, будущее

Исследования Gartner показывают, что от 10 до 30% звонков в службу технической поддержки компаний составляют просьбы сотрудников по поводу восстановления забытых ими паролей.

По данным IDC, каждый забытый пароль обходится организации в 10-25 долл. Добавим сюда еще необходимость его постоянной смены и требование неповторяемости паролей.

Слайд 60Многофакторная аутентификация

Рассмотрим двухфакторную аутентификацию. Основным преимуществом такой аутентификации является наличие

Слайд 62

В электронных системах идентификационные признаки представляются в виде кода, хранящегося в

- контактные смарт-карты;

- бесконтактные смарт-карты;

- USB-ключи (USB-token);

- iButton.

Слайд 63Электронные системы идентификации и аутентификации

В состав электронных систем идентификации и аутентификации

Контактные смарт-карты и USB-ключи

USB-ключи работают с USB-портом компьютера и изготавливаются в виде брелоков.

eToken — персональное средство аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и электронными цифровыми подписями (ЭЦП). eToken может быть выполнен в виде стандартной смарт-карты или USB-ключа.

Слайд 64Основные области применения eToken

двухфакторная аутентификация пользователей при доступе к серверам,

безопасное хранение секретной информации: паролей, ключей ЭЦП и шифрования, цифровых сертификатов;

защита электронной почты (цифровая подпись и шифрование, доступ);

защита компьютеров от несанкционированного доступа (НСД);

защита сетей и каналов передачи данных (VPN, SSL);

клиент-банк, системы типа e-banking и e-commerce.

Слайд 65

При работе с многофакторной аутентификацией пользователь получает целый ряд преимуществ. В

Слайд 66Основное назначение eToken:

строгая двухфакторная аутентификация пользователей при доступе к защищенным ресурсам

безопасное хранение закрытых ключей цифровых сертификатов, криптографических ключей, профилей пользователей, настроек приложений и пр. в энергонезависимой памяти ключа;

аппаратное выполнение криптографических операций в доверенной среде (генерация ключей шифрования, симметричное и асимметричное шифрование, вычисление хеш-функции, формирование ЭЦП).

Слайд 67Бесконтактные смарт-карты

Бесконтактные смарт-карты (БСК) широко используются в различных приложениях как для

Слайд 68

Типичная начальная последовательность команд для работы приложения с картой включает:

- захват

- выбор карты с данным серийным номером для последующей работы с памятью карты или ее серийным номером.

Указанная последовательность команд выполняется за 3 мс, то есть практически мгновенно.

Слайд 69Процесс аутентификации смарт-карты

На первом шаге карта посылает считывателю сформированное ею случайное

Слайд 70Применение eToken для контроля физического доступа

RFID-технология (Radio Frequency IDentification — радиочастотная идентификация)

Слайд 71«Электронный пропуск»

Помимо традиционных преимуществ RFID-технологий, комбинированные USB-ключи и смарт-карты eToken, используя

- сократить расходы;

- защитить инвестиции, сделанные в ранее приобретенные СКУД, за счет интеграции eToken с большинством типов RFID-меток;

Слайд 72

- уменьшить влияние человеческого фактора на уровень информационной безопасности организации: сотрудник

- автоматизировать учет рабочего времени и перемещений сотрудников по офису;

провести поэтапное внедрение путем постепенной замены выходящих из эксплуатации идентификаторов.

Слайд 74

Аппаратные реализации генераторов

- карманный калькулятор;

- брелок;

- смарт-карта;

- устройство, комбинированное с USB-ключом;

- специальное программное обеспечение для карманных компьютеров.

Слайд 75

При необходимости получить соединение с сетью

Слайд 77Термины

Программное средство (ПС) – совокупность

Комплекс программ (КП) – совокупность взаимосвязанных программ для ЭВМ, в основном как объект разработки на различных этапах его создания, однако еще не достигших завершенного состояния, пригодного для тиражирования и эксплуатации с определенными качественными показателями. Поэтому в процессе анализа технологии проектирования преимущественно используются термины «комплекс программ» и только после успешного завершения испытаний – термин «программное средство».

Слайд 78

В понятие программа далее включаются тексты любых программ на

Слайд 79

Уникальность программного обеспечения среди других инженерных систем

Вследствие ошибок в программах автоматического управления погибло несколько отечественных, американских и французских спутников, происходили отказы и катастрофы в сложных административных, банковских и технологических ИС. 90 % стоимости ИС составляет ПС.

Слайд 80 В зарубежных источниках было показано, на примере

Слайд 81

Следует отметить, что проблема надежности ПС имеет,

Слайд 83

По статистике 31% программных проектов завершаются провалом, 53%

Причина провалов кроется в том, что ПО является продуктом творческого акта разработки — ремесла или искусства в том смысле, что эта деятельность совершается скорее ремесленником, чем художником. При обычном положении дел ПО не является результатом повторяющегося акта производства.

Каждая ИС уникальна!!!

Слайд 84Что такое ошибка ПО. Варианты.

1. ПО содержит ошибку,

2. ПО содержит ошибку, если его поведение не соответствует спецификациям при использовании в установленных при установке пределах. Это определение ещё хуже первого, т.к. система не редко используется в непредусмотренных ситуациях и её поведение должно оставаться разумным.

Слайд 85

3. ПО ведёт себя не в соответствии с

Слайд 86

4. Ошибка определяется, как не способность системы

Слайд 87

5. В ПО имеется ошибка, если оно не

Слайд 88Термин «Надёжность ПО»

1. Надёжность есть вероятность того, что

Слайд 89

2. Надёжность ПО есть вероятность его работы без

Слайд 90Источником ненадежности программ служат:

1. Наличие логических ошибок в

2. Неправильное кодирование, ошибки объединения (сборки) отдельных программ в одну общую.

Если ошибки отсутствуют, то программа абсолютно надежна.

По существу, все меры по обеспечению надежности программ направлены на то, чтобы свести к минимуму (если не исключить вообще) ошибки при разработке и как можно раньше их выявить и устранить после изготовления программы. Следует заметить, что безошибочные программы, конечно же, существуют, однако современные программные системы слишком велики и почти неизбежно содержат ошибки.

Слайд 91Тестирование программ

Высокое качество программ может достигаться

Основным активным методом является тестирование, которое состоит в проверке программ на соответствие заданным правилам построения и конкретным результатам их исполнения. Тесты и тестирование широко используется в технике для установления соответствия изделий заданным правилам построения, техническим условиям или заданиям на них и для определения достигнутых показателей качества.

Слайд 92

«Тестирование –

В технической диагностики тестом называется последовательность наборов сигналов (исходных данных), которые подаются на вход изделия, и соответствующие им наборы эталонных, правильных сигналов (результирующих данных), которые должны быть получены на выходе.

Слайд 93 Программы как объект тестирования имеют ряд особенностей,

- отсутствие полностью определенного эталона (программы), которому должны соответствовать все результаты тестирования проверяемой программы; высокая сложность программ и принципиальная невозможность построения тестовых наборов, достаточных для их исчерпывающей проверки;

Слайд 94

- наличие в программах вычислительных и логических компонент, а также

Слайд 95

Для сложных программ практически всегда отсутствует полностью

Слайд 96

При существующей сложности программ не достижимо исчерпывающее

Современная практика тестирования программ базируется, в основном, на квалификации и интуиции специалистов, что приводит к различию трудоемкости создания программ и достигаемого качества.

На проведение тестирования при создании сложных ПС требуется до 30-40% полных затрат и от эффекта его выполнения в значительной степени зависят трудоемкость и сроки создания программ.

Слайд 98Методы обеспечения надежности ПС

Для обеспечения надежности программ

Слайд 99 Надежность и качество ПС зависит от того, как

Слайд 100

Оценка количества ошибок очень приблизительная, о ее точности

Слайд 101Причиной неисправленных ошибок

Причиной неисправленных ошибок в коде служит

Слайд 102

Есть примеры и таких ошибок, которые программистам часто просто

Слайд 103

Переполнение буфера, как известно, происходит тогда, когда

Ариан-4 - Ариан 5.

Слайд 105Методы повышения надежности ПО

Контроль надежности и безопасности

1. Одним из эффективных путей повышения надежности ПС является стандартизация технологических процессов и объектов проектирования, разработки и сопровождения программ. В стандартах жизненного цикла ПС обобщается опыт и результаты исследования множества специалистов и рекомендации наиболее эффективные современные методы и процессы. В результате таких обобщений отрабатываются технологические процессы и приемы разработки, а также методическая база для их автоматизации.

Слайд 106 2. Важнейшим направлением повышения надежности ПС

Слайд 107

Переподготовку прошли 7000 сотрудников компании. Стратегия, предусматривает концентрацию на

Слайд 108 3. Бета-тестирование. Часто фирмы для тестирования вновь создаваемых

4. Важным аспектом повышения надежности ПС является сертификация ПС. Основной целью сертификации ПС является защита интересов пользователей, государственных и ведомственных интересов на основе контроля качества продукции, обеспечения их высоких потребительских свойств, повышения эффективности затрат в сфере их разработки, производства, эксплуатации и сопровождения, повышения объективности оценок характеристик и обеспечения их конкурентноспособности.

Слайд 109

Формальной целью сертификации является подготовка и принятие решения

- полноты, точности и достоверности эталонных исходных данных и измерительных параметров, представленных в документации на ПС;

- достоверности и точности измеренных и обобщенных результатов испытаний и получения адекватных реальных показателей качества и надежности ПС;

- методологии и качества интерпретации данных об объекте испытаний с учетом достоверности оценок, квалификации и объективности испытаний, заказчиков и пользователей.

Слайд 110

Проблема надежности ПС относится, видимо, к категории "вечных".

Слайд 111Квалификация обслуживающего персонала ИС

Профессионализм оперативного персонала

Слайд 112

В 1991 году фирма Novell предложила компьютерному

Слайд 113

Сертификация – это присвоение специалисту определенного Квалификационного уровня.

Слайд 114

Каждый курс рассчитан на несколько дней (до

Слайд 115

По оценкам зарубежных специалистов, сертифицированные специалисты в

Слайд 116Определение качества

Качество программного обеспечения определяется в

Слайд 118МОДЕЛЬ ЗРЕЛОСТИ ПРОЦЕССОВ РАЗРАБОТКИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Наилучшее решение

Слайд 119

Производственный процесс может быть определен как набор

Слайд 120Организация CMM по пяти уровням зрелости определяет приоритеты работ по развитию

Слайд 121

1) Начальный. Производственный процесс характеризуется как создаваемый каждый раз под конкретный проект,

2) Повторяемый. Установлены основные процессы управления проектом, позволяющие отслеживать затраты, следить за графиком работ и функциональностью создаваемого программного решения. Установлена дисциплина процесса, необходимая для повторения достигнутых ранее успехов в проектах разработки подобных приложений.

Слайд 122

3) Определенный. Производственный процесс документирован и стандартизован как для управленческих работ, так

4) Управляемый. Собираются подробные количественные показатели производственного процесса и качества создаваемого продукта. Как производственный процесс, так и продукты оцениваются и контролируются с количественной точки зрения.

Слайд 123

5) Оптимизирующий. Постоянное совершенствование процесса достигается благодаря количественной обратной связи с процессом

80% программного кода переходит в новые проекты!!!