- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Тема. Основи криптографічних методів захисту інформації презентация

Содержание

- 1. Тема. Основи криптографічних методів захисту інформації

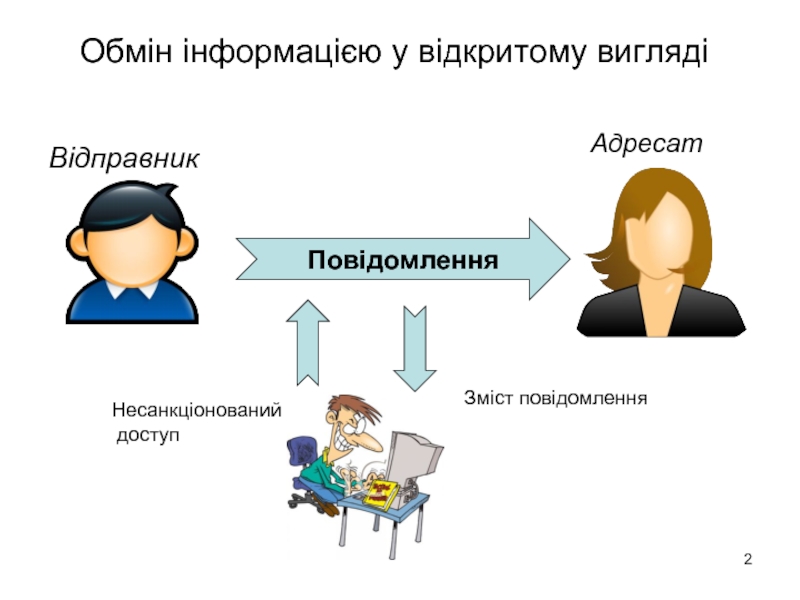

- 2. Обмін інформацією у відкритому вигляді Відправник Повідомлення Адресат Несанкціонований доступ Зміст повідомлення

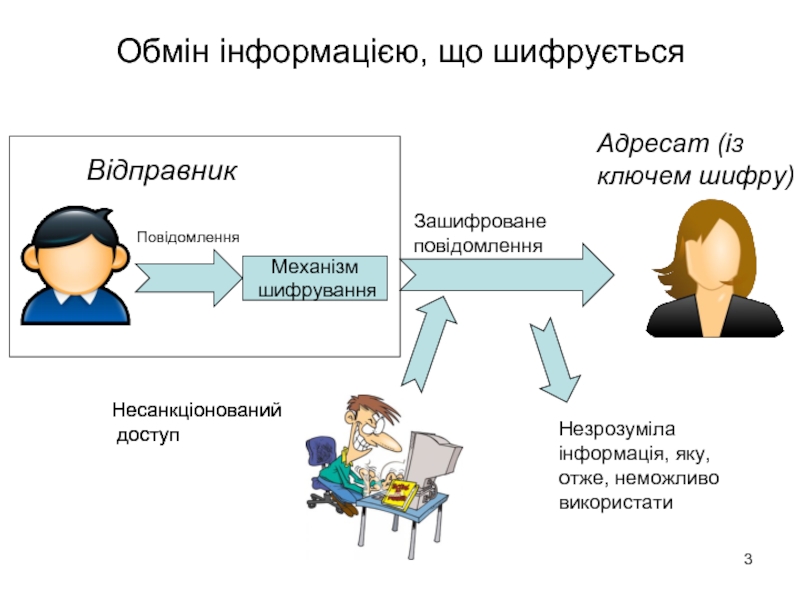

- 3. Обмін інформацією, що шифрується Відправник Адресат

- 4. Квадрат Полібія Метод №1 Метод №2

- 5. Криптомашини у другій світовій війні Lorenz Enigma Bombe

- 6. Види шифрування інформації Безключові Шифрування

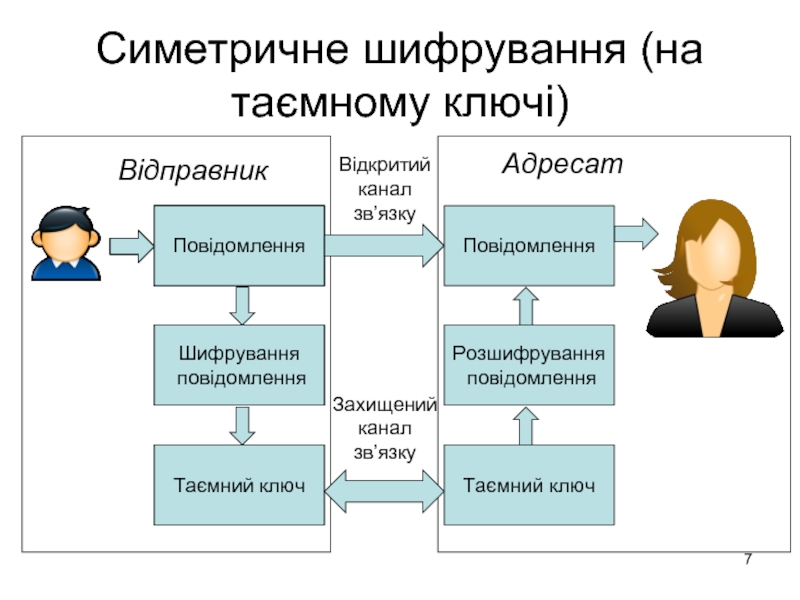

- 7. Симетричне шифрування (на таємному ключі) Відправник

- 8. Асиметричне шифрування (на відкритому ключі) Відправник

- 9. Порівняння симетричного та асиметричного шифрування Симетричне шифрування

- 10. Список використаних джерел http://www.ixbt.com/soft/alg-encryption.shtml Форум IXBT.

- 11. Дякую за увагу! @core_st core.hor@gmail.com itblogger.org.ua

Слайд 1Тема. Основи криптографічних методів захисту інформації

Студент групи СН-41

Стойко Володимир Ігорович

Слайд 2Обмін інформацією у відкритому вигляді

Відправник

Повідомлення

Адресат

Несанкціонований

доступ

Зміст повідомлення

Слайд 3Обмін інформацією, що шифрується

Відправник

Адресат (із ключем шифру)

Несанкціонований

доступ

Незрозуміла інформація, яку, отже,

Повідомлення

Механізм

шифрування

Зашифроване

повідомлення

Несанкціонований

доступ

Слайд 6Види шифрування інформації

Безключові

Шифрування з ключем:

Симетричне шифрування

Асиметричне шифрування

Слайд 7Симетричне шифрування (на таємному ключі)

Відправник

Повідомлення

Шифрування

повідомлення

Таємний ключ

Повідомлення

Шифрування

повідомлення

Повідомлення

Таємний ключ

Шифрування

повідомлення

Повідомлення

Таємний ключ

Розшифрування

Повідомлення

Захищений

канал

зв’язку

Відкритий

канал

зв’язку

Адресат

Слайд 8Асиметричне шифрування (на відкритому ключі)

Відправник

Відкритий

ключ

Шифрування

повідомлення

Повідомлення

Відкритий

ключ

Розшифрування

повідомлення

Повідомлення

Відкритий

канал

зв’язку

Відкритий

канал

зв’язку

З унемож-

ливленням

підміни

Таємний

ключ

Генерування

ключа

Адресат

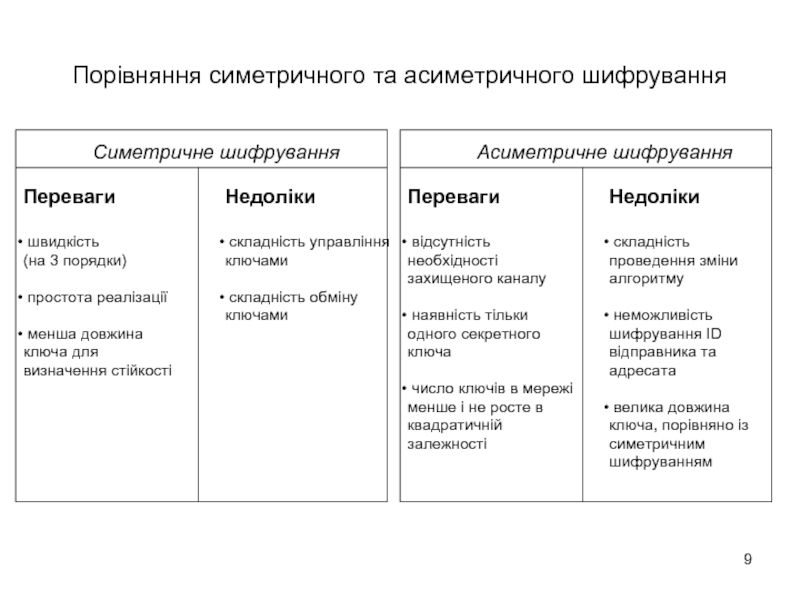

Слайд 9Порівняння симетричного та асиметричного шифрування

Симетричне шифрування

Переваги

швидкість

(на 3 порядки)

простота

менша довжина ключа для визначення стійкості

Недоліки

складність управління ключами

складність обміну ключами

Асиметричне шифрування

Переваги

відсутність необхідності захищеного каналу

наявність тільки одного секретного ключа

число ключів в мережі менше і не росте в квадратичній залежності

Недоліки

складність проведення зміни алгоритму

неможливість шифрування ID відправника та адресата

велика довжина ключа, порівняно із симетричним шифруванням

Слайд 10Список використаних джерел

http://www.ixbt.com/soft/alg-encryption.shtml Форум IXBT. Назначение и структура алгоритмов шифрования.

М.В. Гайоронський,

— 610 с.

http://ru.wikipedia.org/wikihttp://ru.wikipedia.org/wiki/http://ru.wikipedia.org/wiki/Криптосистема Криптосистема

Венбо Мао Современная криптография. Теория и практика — Москва: Вильямс. 2008, — 768 с.

Панасенко Сергей Алгоритмы шифрования — Санкт-Петербург: БХВ-Петербург. 2009, — 576 с.