- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

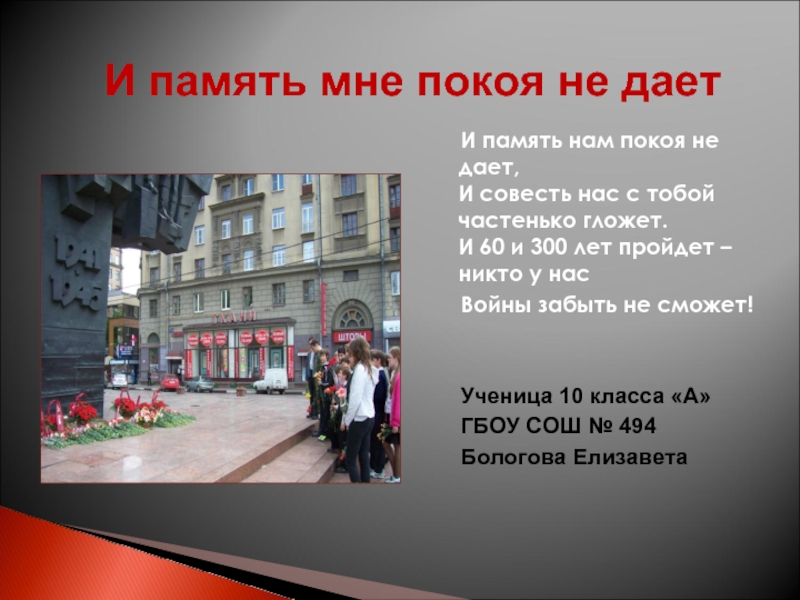

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Технология Secure Networks™ презентация

Содержание

- 1. Технология Secure Networks™

- 2. Кто мы такие?

- 3. Чем мы занимаемся?

- 4. Тема неохватно велика

- 5. Типичный дизайн

- 6. Типичный дизайн VLAN 10 VLAN 20 VLAN 30 VLAN 40 VLAN 50 VLAN 60 Маршрутизатор

- 7. Детектирование/Предотвращение атак и вторжений (типичный дизайн)

- 8. Детектирование/Предотвращение атак и вторжений (типичный дизайн)

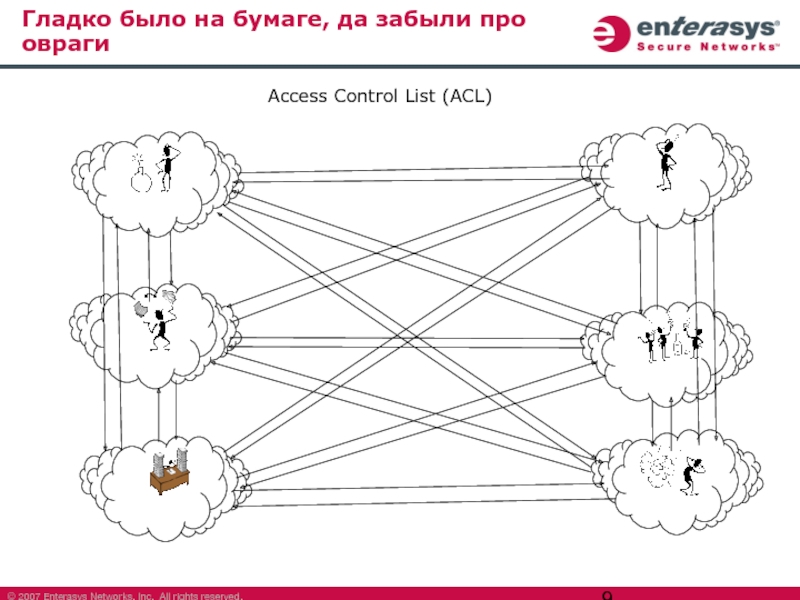

- 9. Гладко было на бумаге, да забыли про овраги Access Control List (ACL)

- 10. «Как я выжил будем знать только мы

- 11. Лес рубят, щепки летят устройство и номер порта на нем ???

- 12. Близок локоть, да не укусишь L 3-7

- 13. «Овес нынче дорог» При небольшой сети ~

- 14. «Овес нынче дорог» Средства обработки и анализа; Средства конфигурации; Высококвалифицированные специалисты;

- 15. И что же мы с этого будем иметь?

- 16. Где же выход? ? Фильтрация пакетов на

- 17. Редкостный дар Аутентификация – это само

- 18. Внешне картинка меняется несильно

- 19. Однако логически она совершенно другая... VLAN 10

- 20. Каждый получает свое ? Login: Гигиенишвили Password:*************

- 21. Интеллект сети распространяется на ее периферию Каждый

- 22. Опять очень похожая картинка

- 23. И опять совершенно иная логика Нелегальный DHCP

- 24. Большой круг Применение политики Анализ траффика Принятие решения

- 25. Малый круг Классификация пакетов в соответствии с

- 26. Воистину инфраструктурная Нелегальный DHCP сервер Он творит

- 27. Идеальный вариант L2-L7

- 28. Антисептика – система мер, направленных на

- 29. Медицинские аналогии Асептика - Система мероприятий, направленных

- 30. Медицинские аналогии Только неразрывное сочетание асептики и

- 31. В заключение Поддерживается всеми коммутаторами серии

- 32. Работайте с нами и ваш LAN сможет

- 33. Спасибо Спасибо

- 34. Можно ли перехватить траффик в коммутируемой сети? IP 10.7.70.33 IP 10.7.70.32 Switch (VLAN)

- 35. Можно ли перехватить траффик в коммутируемой сети?

- 36. Можно ли перехватить траффик в коммутируемой сети?

- 37. Ловкость рук и никакого мошенничества IP 10.7.70.33

- 38. Вывод Информация при передаче ее по сети

Слайд 1Технология Secure Networks™

распределенная инфраструктурная система регулирования доступа пользователей к сетевым

Слайд 10«Как я выжил будем знать только мы с тобой...»

Access Control Lists

Очень трудоемко

Неизбежны ошибки

Трудно вносить

изменения

VLAN – broadcast

container

Превышение

критического уровня

Spanning Tree protocol

Слайд 13«Овес нынче дорог»

При небольшой сети ~ 200-300 пользователей;

При современной тенденции к

Даже с учетом того, что сетевая карта пользователя будет работать в половину номинальной производительности;

100-150

Network Sensors

Слайд 14«Овес нынче дорог»

Средства обработки и анализа;

Средства конфигурации;

Высококвалифицированные специалисты;

Слайд 16Где же выход?

?

Фильтрация пакетов на уровне физического входного порта, а не

Производительность характерная для сегодняшних LAN

Способность работать с атрибутикой уровня 2 модели OSI

Способность идентифицировать порт по IP адресу

Возможность построения политик безопасности и применение их непосредственно к пользователю а не к группе

Независимость от физического и логического дизайна сети (проблемы STP)

Слайд 17Редкостный дар

Аутентификация – это само собой..

Динамическая авторизация с использованием атрибутики

(регулирование происходящего внутри VLAN)

Слайд 19Однако логически она совершенно другая...

VLAN 10

VLAN 20

VLAN 30

VLAN 40

VLAN 50

VLAN 60

Маршрутизатор

Слайд 20Каждый получает свое

?

Login: Гигиенишвили

Password:*************

Policy

Не следует играть в игры с соседом.

Работать, работать,

Слайд 21Интеллект сети распространяется на ее периферию

Каждый коммутатор знает что такое Политики

И

Слайд 23И опять совершенно иная логика

Нелегальный DHCP сервер

Он творит безобразия

Изменить политику для

Настучать кому следует

Слайд 25Малый круг

Классификация пакетов в соответствии с атрибутикой L2-L4

Анализ траффика

Управление портами

Применение политик

Мгновенное самостоятельное принятие решения

Выключение порта при наличии на нем определенных видов траффиков

Слайд 26Воистину инфраструктурная

Нелегальный DHCP сервер

Он творит безобразия

Изменить политику для этого порта

Настучать кому

Слайд 28Антисептика –

система мер, направленных на уничтожение микроорганизмов

в ране, патологическом

в органах и тканях, а также в организме в целом

УЖЕ ПОПАВШИХ В ВАШУ КОРПОРАТИВНУЮ СЕТЬ

Медицинские аналогии

Слайд 29Медицинские аналогии

Асептика -

Система мероприятий, направленных на предупреждение

внедрения возбудителей инфекции

в

В ВАШУ КОРПОРАТИВНУЮ СЕТЬ

на предупреждение

Слайд 30Медицинские аналогии

Только неразрывное сочетание асептики и антисептики

образует неразрывную систему,

обеспечивающую

внутрибольничной инфекции

ВНУСТРИСЕТЕВОЙ ИНФЕКЦИИ

Слайд 31В заключение

Поддерживается всеми

коммутаторами серии Matrix

Все функции реализованы в

коммутаторах на

Слайд 32Работайте с нами и ваш LAN сможет еще и не такое..

Login:

Passw: Бывший Князь

Login: Васисуалий

Лоханкин

Passw: Интеллигент

Слайд 35Можно ли перехватить траффик в коммутируемой сети?

IP 10.7.70.33

IP 10.7.70.32

Switch (VLAN)

Да.

Port

Но требует доступа к средствам управления коммутатора

Слайд 36Можно ли перехватить траффик в коммутируемой сети?

IP 10.7.70.33

IP 10.7.70.32

VLAN

Да.

Переполнить Source

Работа сети резко замедляется, это очень хорошо идентифицируется простейшими средствами

Слайд 37Ловкость рук и никакого мошенничества

IP 10.7.70.33

IP 10.7.70.32

VLAN

Использует специфику стандартов ARP и

Необходимые утилиты есть в свободном доступе в Internet

ARP Spoofing