- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

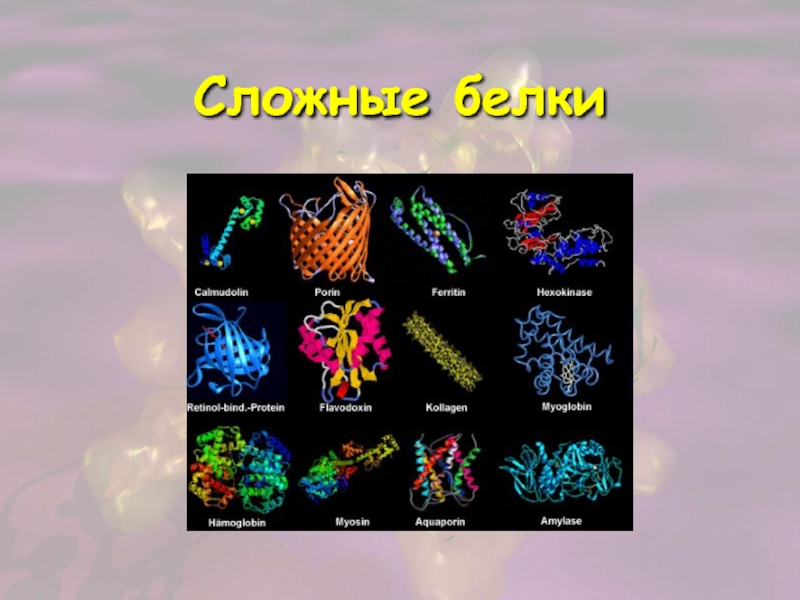

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Сетевые атаки на браузеры и сайты презентация

Содержание

- 1. Сетевые атаки на браузеры и сайты

- 2. Вступление Виды атак и вирусов Вывод Содержание:

- 3. Современное общество уже не может обойтись без

- 5. Суть в том, что на

- 6. Атака на переполнение буфера основывается на поиске

- 7. «Троянский конь" - программа, которая выглядит как

- 9. Rootkit - программа или набор программ

- 11. Сетевой разведкой называется сбор информации о сети

- 12. IP-спуфинг происходит, когда злоумышленник, находящийся внутри корпорации

- 13. Для атаки типа Man-in-the-Middle злоумышленнику нужен доступ

- 14. PHP-инъекция - один из способов взлома

- 15. XSS атака – это атака на уязвимость,

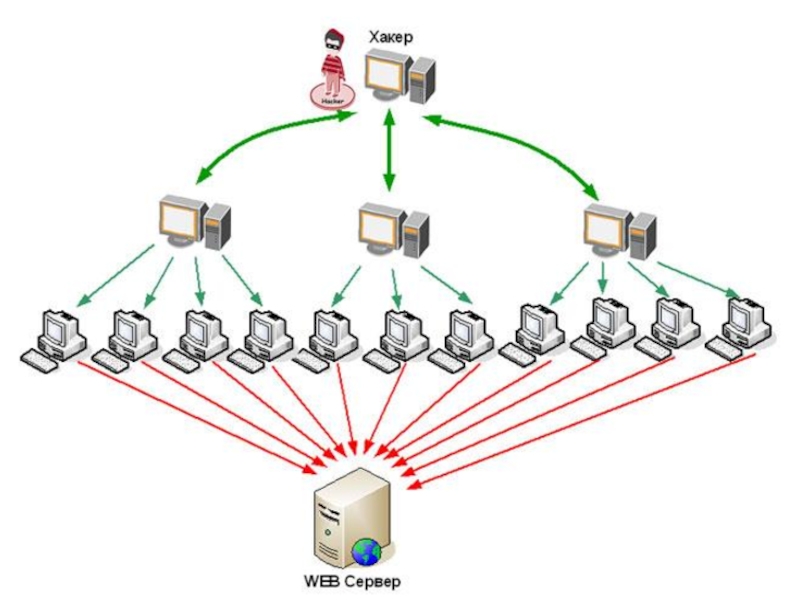

- 16. DoS является наиболее известной формой атак. Кроме

- 17. Атаки DoS могут заключаться в том, чтобы

- 19. Phishing (фишинг) - процесс обмана или социальная

- 20. Сетевые атаки постоянно развиваются, так как идет

Слайд 1ОГБПОУ "Смоленский Политехнический Техникум”

Сетевые атаки на браузеры и сайты

Работу выполнил: Светлов

Студент группы КСК 1-13

Специальность 09.02.01 Компьютерные системы и комплексы

Работу проверил: Преподаватель Фролова О. А.

Слайд 3Современное общество уже не может обойтись без информационных технологий. Информационные технологии

Сетевая атака - действие, целью которого является захват контроля, над удалённой/локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании, а также получение данных пользователей пользующихся этой удалённой/локальной вычислительной системой.

Рассмотрим основные из них:

Вступление:

Слайд 5

Суть в том, что на почтовый ящик посылается огромное количество

Mailbombing

Слайд 6Атака на переполнение буфера основывается на поиске программных или системных уязвимостей,

Переполнение буфера

Слайд 7«Троянский конь" - программа, которая выглядит как полезное приложение, а на

Троянский конь

Слайд 9 Rootkit - программа или набор программ для скрытия следов присутствия

Rootkit

Слайд 11Сетевой разведкой называется сбор информации о сети с помощью общедоступных данных

Сетевая разведка

Слайд 12IP-спуфинг происходит, когда злоумышленник, находящийся внутри корпорации или вне ее выдает

IP спуфинг

Слайд 13Для атаки типа Man-in-the-Middle злоумышленнику нужен доступ к пакетам, передаваемым по

Man-in-the-Middle

Слайд 14 PHP-инъекция - один из способов взлома веб-сайтов, работающих на PHP.

PHP-инъекция

Слайд 15XSS атака – это атака на уязвимость, которая существует на сервере,

XSS атака

Слайд 16DoS является наиболее известной формой атак. Кроме того, против атак такого

DoS- и DDoS- атаки

Слайд 17Атаки DoS могут заключаться в том, чтобы занять все соединения, доступные

Слайд 19Phishing (фишинг) - процесс обмана или социальная разработка клиентов организаций для

Phishing атаки

Слайд 20Сетевые атаки постоянно развиваются, так как идет постоянное соперничество между злоумышленниками

Вывод: