- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Риски информационной безопасности при передаче систем на аутсорсинг презентация

Содержание

- 1. Риски информационной безопасности при передаче систем на аутсорсинг

- 2. Передача организацией на основании договора определенных бизнес-процессов

- 3. Модели аутсорсинга Выбранная модель и состав передаваемых функций определяют возникающие риски информационно безопасности

- 4. Какие системы передать на аутсорсинг?

- 5. Новые условия окружения Резко сужается круг доверенных

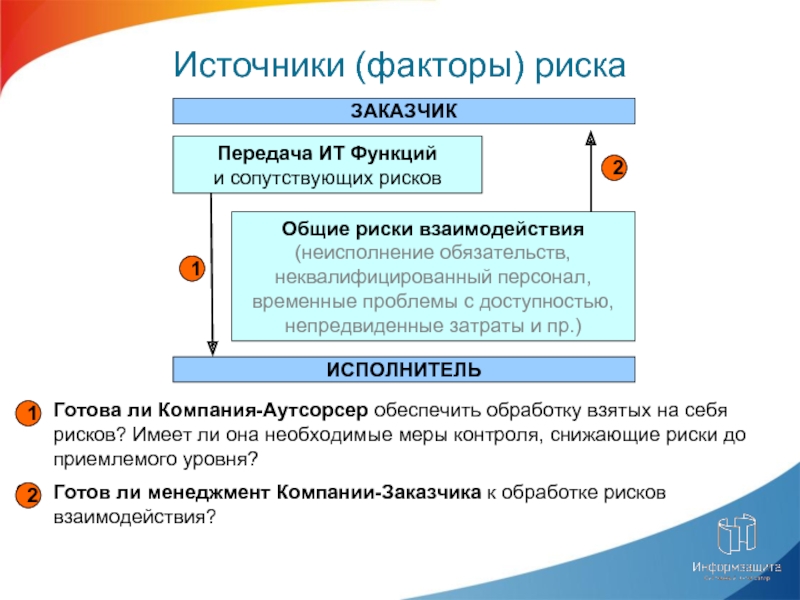

- 6. Источники (факторы) риска Готов ли менеджмент Компании-Заказчика

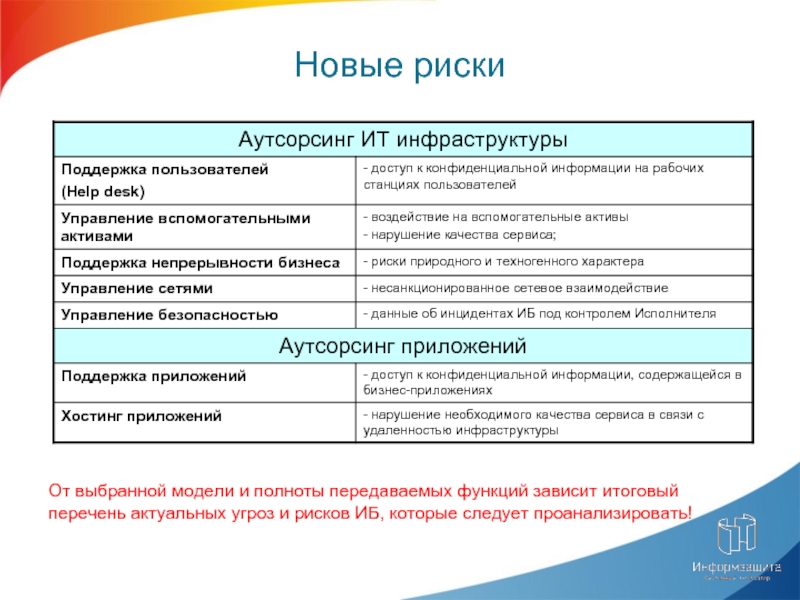

- 7. Новые риски От выбранной модели и полноты

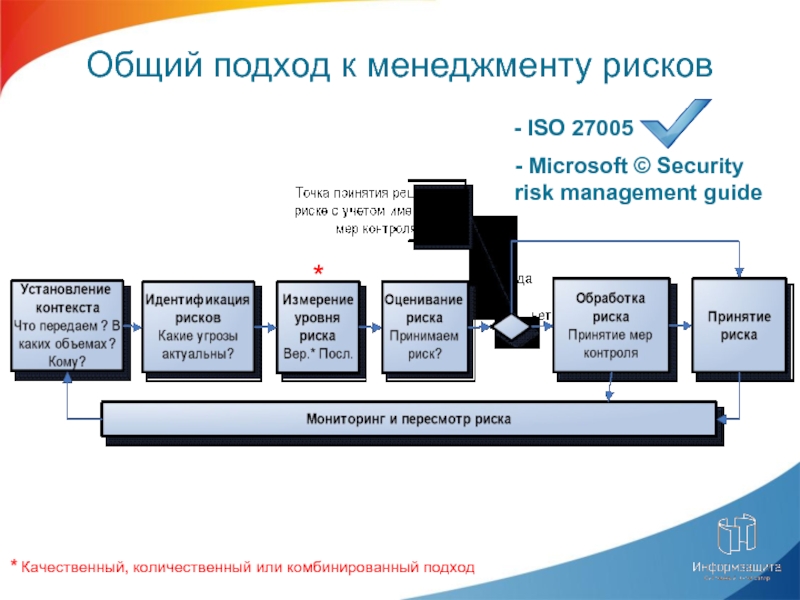

- 8. Общий подход к менеджменту рисков * Качественный, количественный или комбинированный подход *

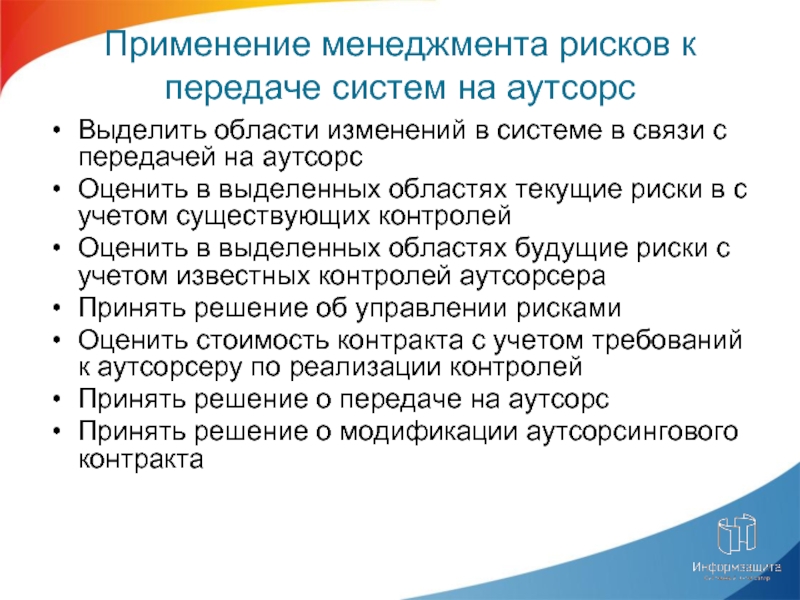

- 9. Применение менеджмента рисков к передаче систем на

- 10. Основные этапы управления рисками Идентификация активов Оценка

- 11. Факторы влияющие на уровень риска

- 12. Результаты работ Перечень новых рисков, возникающих

- 13. Ключевые моменты работ Согласование шкал и критериев

- 14. Пример оценки

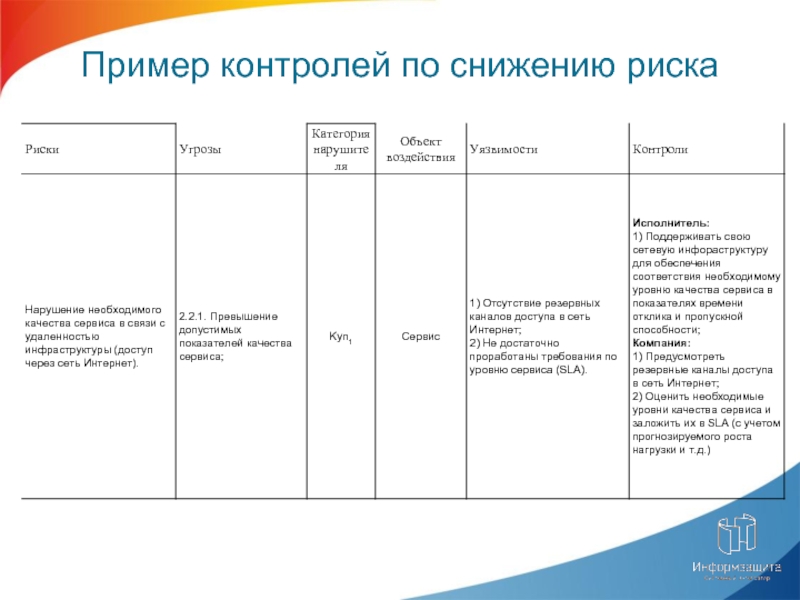

- 15. Пример контролей по снижению риска

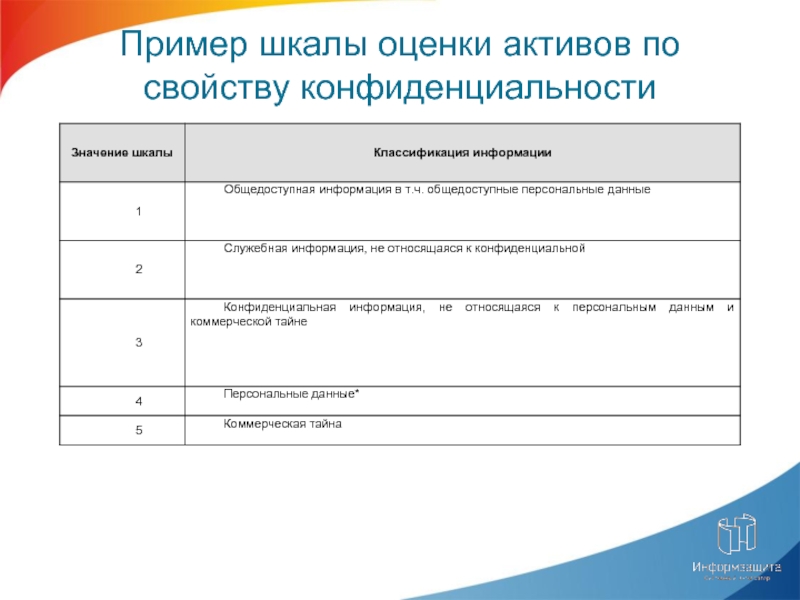

- 16. Пример шкалы оценки активов по свойству конфиденциальности

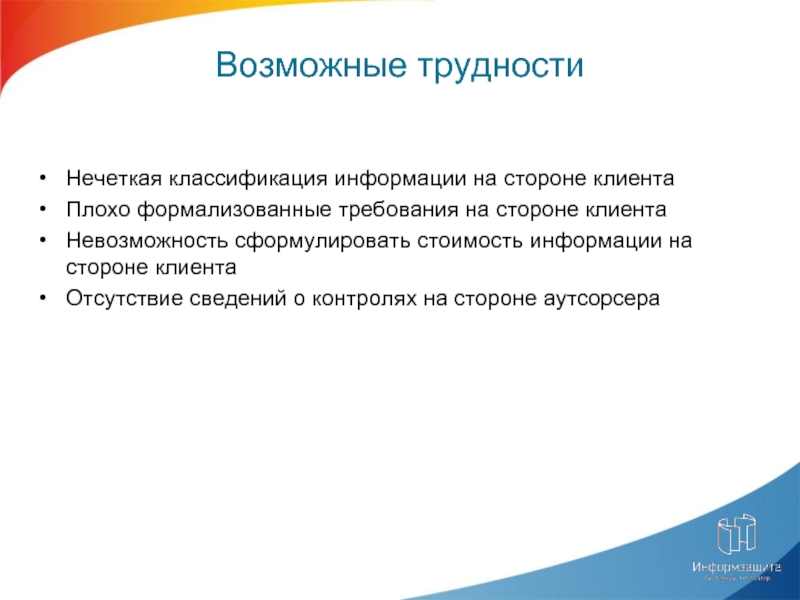

- 17. Возможные трудности Нечеткая классификация информации на стороне

- 18. «Хороший» провайдер Готов фиксировать в договорных обязательствах

- 19. Спасибо за внимание!

Слайд 1

Риски информационной безопасности при передаче систем на аутсорсинг

Докладчик:

Мелехин Иван

Начальник отдела консалтинга

Слайд 2Передача организацией на основании договора определенных бизнес-процессов или производных функций на

Аутсорсинг –

ИТ аутсорсинг (ITO) –

Передача части (всех) функций по поддержке и обслуживанию собственных информационных систем сторонней компании, специализирующейся в этой сфере.

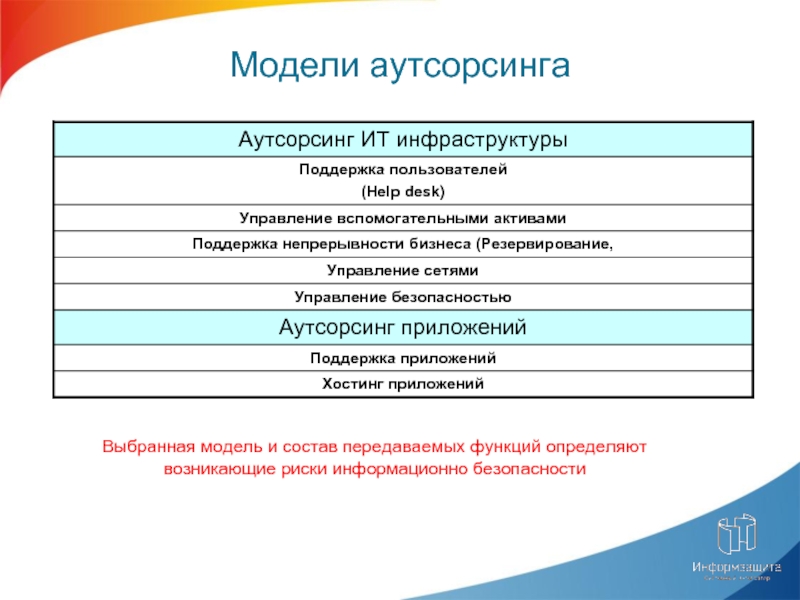

Слайд 3Модели аутсорсинга

Выбранная модель и состав передаваемых функций определяют возникающие риски информационно

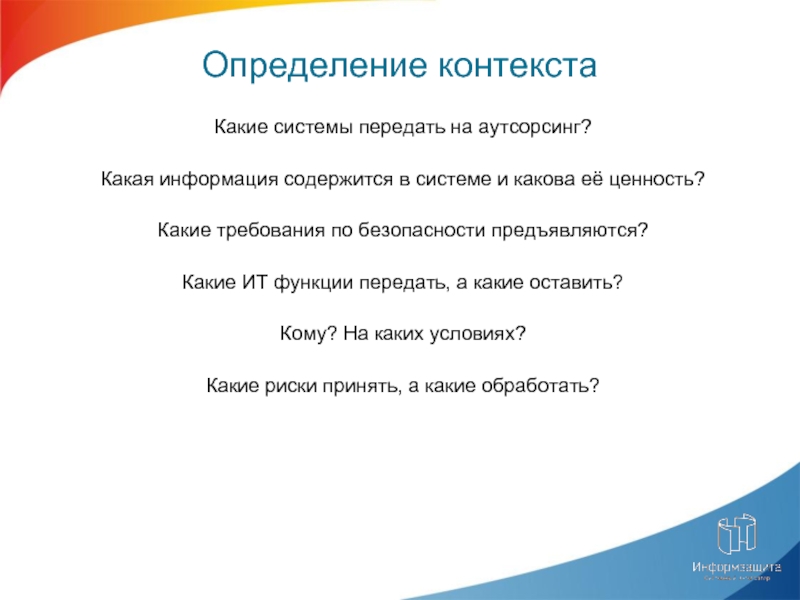

Слайд 4Какие системы передать на аутсорсинг?

Какая информация содержится в системе и

Какие требования по безопасности предъявляются?

Какие ИТ функции передать, а какие оставить?

Кому? На каких условиях?

Какие риски принять, а какие обработать?

Определение контекста

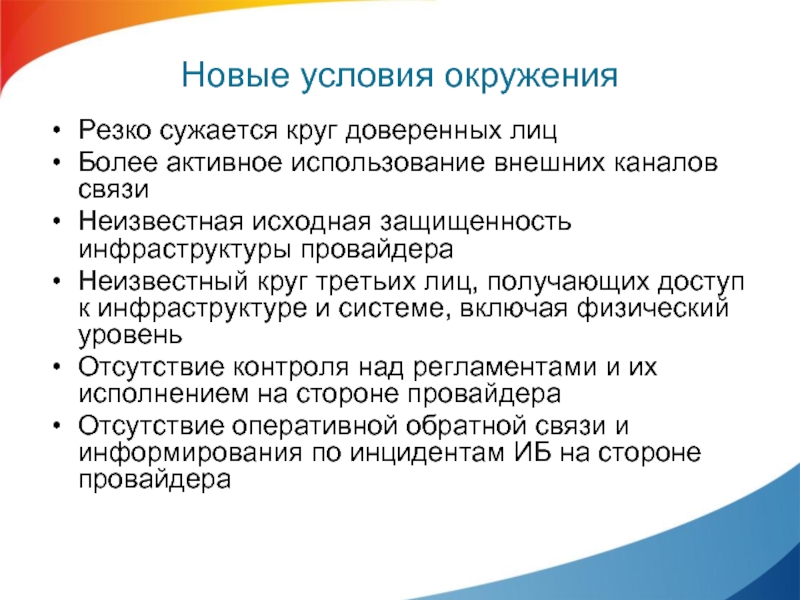

Слайд 5Новые условия окружения

Резко сужается круг доверенных лиц

Более активное использование внешних каналов

Неизвестная исходная защищенность инфраструктуры провайдера

Неизвестный круг третьих лиц, получающих доступ к инфраструктуре и системе, включая физический уровень

Отсутствие контроля над регламентами и их исполнением на стороне провайдера

Отсутствие оперативной обратной связи и информирования по инцидентам ИБ на стороне провайдера

Слайд 6Источники (факторы) риска

Готов ли менеджмент Компании-Заказчика к обработке рисков взаимодействия?

Готова

1

2

Слайд 7Новые риски

От выбранной модели и полноты передаваемых функций зависит итоговый перечень

Слайд 9Применение менеджмента рисков к передаче систем на аутсорс

Выделить области изменений в

Оценить в выделенных областях текущие риски в с учетом существующих контролей

Оценить в выделенных областях будущие риски с учетом известных контролей аутсорсера

Принять решение об управлении рисками

Оценить стоимость контракта с учетом требований к аутсорсеру по реализации контролей

Принять решение о передаче на аутсорс

Принять решение о модификации аутсорсингового контракта

Слайд 10Основные этапы управления рисками

Идентификация активов

Оценка активов

Идентификация угроз и уязвимостей

Идентификация имеющихся контролей

Оценка

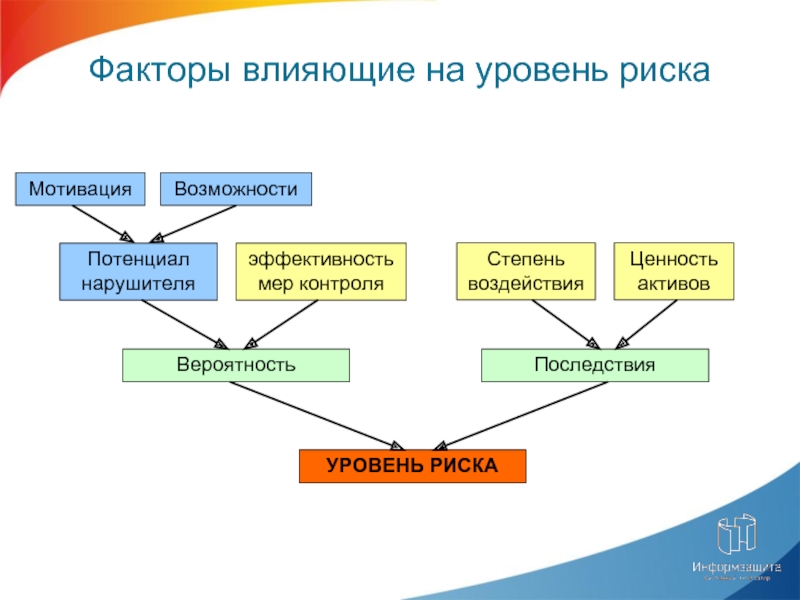

Слайд 11

Факторы влияющие на уровень риска

эффективность мер контроля

Потенциал нарушителя

Степень воздействия

Ценность активов

Вероятность

Последствия

УРОВЕНЬ

Мотивация

Возможности

Слайд 12Результаты работ

Перечень новых рисков, возникающих в связи с передаче систем на

Для рисков выше приемлемого уровня – рекомендуемые контроли по снижению рисков

Рекомендации по составу требований к аутсорсеру по реализации контролей

Слайд 13Ключевые моменты работ

Согласование шкал и критериев оценки активов и последствий

Увязка с

Определение уровня приемлемого риска

Получение объективной информации о наличии контролей у аутсорсера

Слайд 17Возможные трудности

Нечеткая классификация информации на стороне клиента

Плохо формализованные требования на стороне

Невозможность сформулировать стоимость информации на стороне клиента

Отсутствие сведений о контролях на стороне аутсорсера

Слайд 18«Хороший» провайдер

Готов фиксировать в договорных обязательствах свою ответственность за нарушение режима

Готов идти на регулярный внешний аудит ИБ по требованиям Заказчика

Имеет сертифицированную систему управления ИБ с «правильной» областью деятельности

Готов предоставлять журналы регистраций событий ИБ по первому требованию

Готов строить интегрированную систему управления инцидентами ИБ и мониторинга состояния защищенности информации Заказчика