- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Quantum Cryptography презентация

Содержание

- 1. Quantum Cryptography

- 2. План доклада Введение Основные понятия 3 базовых

- 3. Введение Quantum cryptography является лучшим применением квантовых

- 4. Состояние на сегодня Classical Cryptosystems, например RSA,

- 5. Основные понятия Исходный текст Р, ключ К

- 6. Проблемы Первоначальной секретность Аутентификации Обнаружение подслушивателя

- 7. Вычислительная безопасность Определение: f называется

- 8. QC = QKD + OTP QKD: Quantum

- 9. Элементы квантовой механики Измерение Наблюдение или измерение

- 10. Фотоны Физические кубиты Подойдет любая субатомная частица,

- 11. Поляризация У фотона есть свойство поляризации, направление,

- 12. Поляризация и базисы Существует устройство, позволяющее узнать

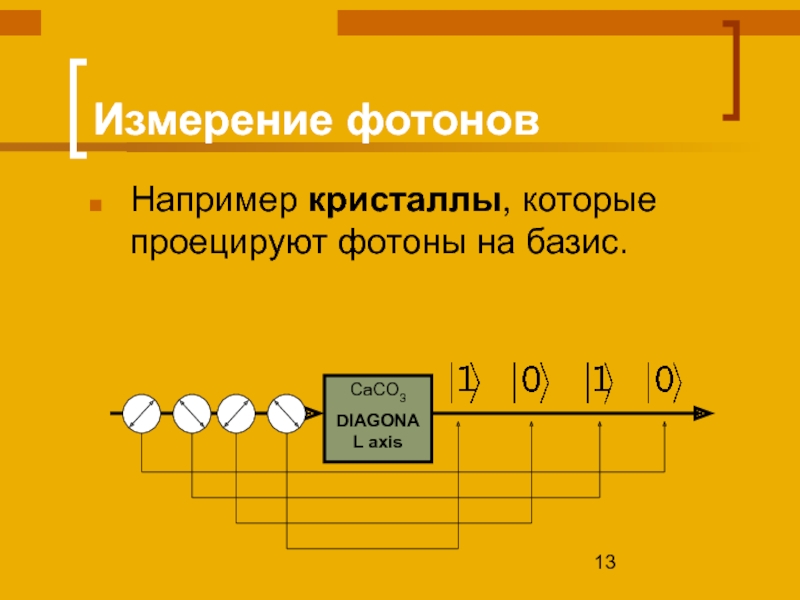

- 13. Измерение фотонов Например кристаллы, которые проецируют фотоны на базис. CaCO3 DIAGONAL axis

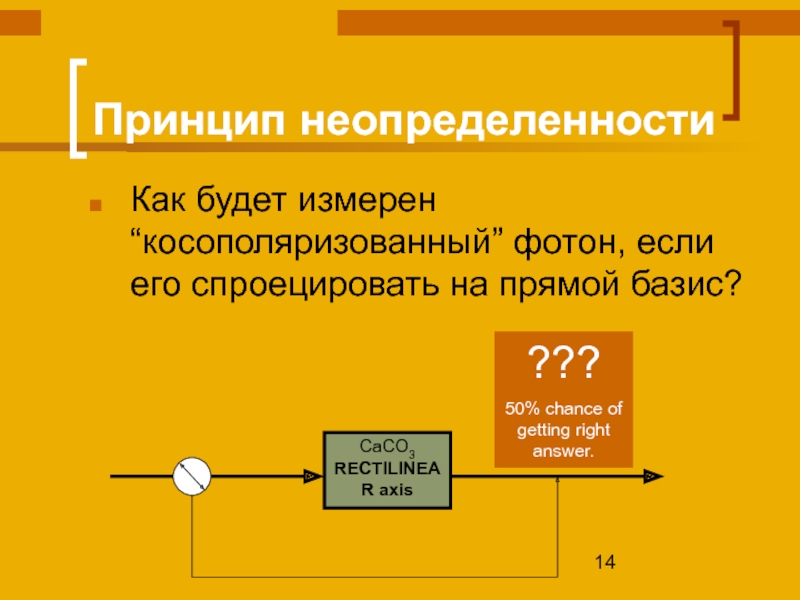

- 14. Принцип неопределенности Как будет измерен “косополяризованный” фотон,

- 15. Начала квантовой криптографии Quantum Key Distribution позволяет

- 16. BB84 … BB84-это первый безопасный протокол для

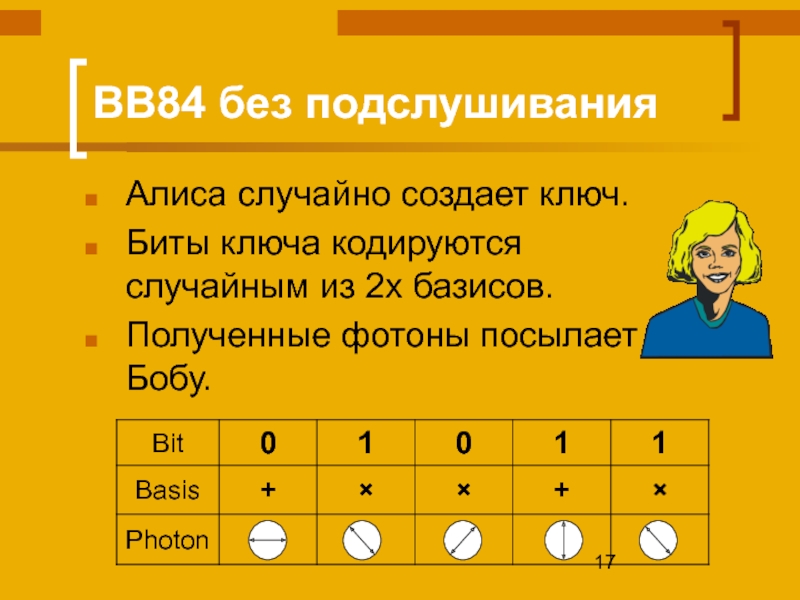

- 17. BB84 без подслушивания Алиса случайно создает ключ.

- 18. BB84 без подслушивания (2) Боб получает фотоны

- 19. BB84 без подслушивания (3) Алиса и Боб

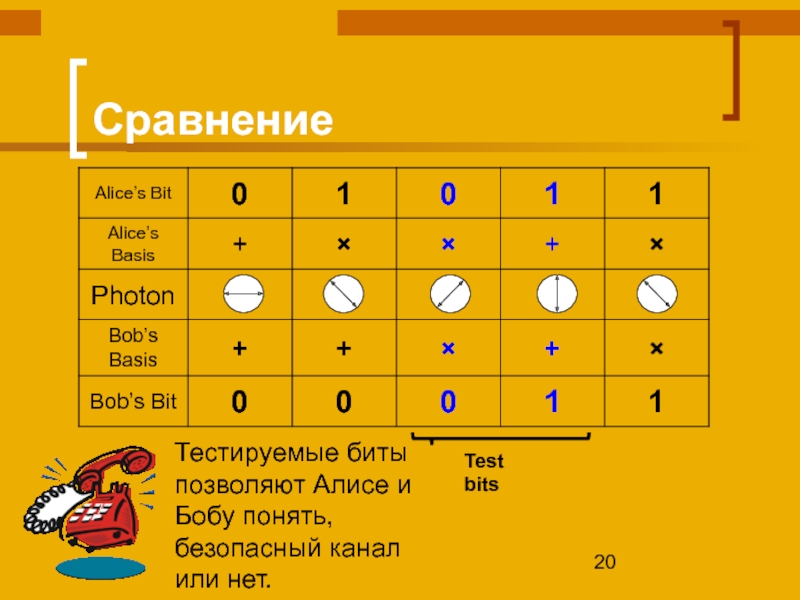

- 20. Сравнение Test bits Тестируемые биты позволяют Алисе и Бобу понять, безопасный канал или нет.

- 21. Проверка Если совпали тестовые биты, то никто

- 22. Получение конечного ключа Test bits discarded Final Key = 01

- 23. Проверка с подслушивающим Если канал подслушивали, то

- 24. Работающие экземпляры Уже проведены опыты по передачи

- 25. Выводы Quantum cryptography – это основное выдающееся

- 26. Литература “A talk on Quantum Cryptography or

Слайд 2План доклада

Введение

Основные понятия

3 базовых задачи

Элементы квантовой механики

Кубиты

Опыт Юнга

Начала Quantum cryptography

Протокол ВВ84

Слайд 3Введение

Quantum cryptography является лучшим применением квантовых вычислений на сегодняшний день

Впервые в

Quantum cryptography работает!

Слайд 4Состояние на сегодня

Classical Cryptosystems, например RSA, базируется на проблеме разложения на

Quantum Computers могут взломать такие шифры.

Нам нужна новая система шифрования!

Слайд 5Основные понятия

Исходный текст Р, ключ К

e(Р, K)=С - шифрованный текст

d[e(M,

Eve

Alice

Bob

Слайд 6Проблемы

Первоначальной секретность

Аутентификации

Обнаружение подслушивателя

Prob (P|C)

One-Time Pad (OTP)

P=P1,P2,P3 K=K1,K2,K3 C=C1,C2,C3

Ci=Pi+Ki mod 2 for i=1,2,3…

P=11 01 K=01 00 C=P+K=10 01

Слайд 7Вычислительная безопасность

Определение:

f называется односторонней функцией, если:

1) f

2) обратную к ней трудно

Ea ?? Eb

Alice : Da(Alice) Cs=Eb(P+Da(Alice)) ? Bob

Bob: Db(Cs)=P+Da(Alice) Ea(Da(Alice))=Alice

Слайд 8QC = QKD + OTP

QKD: Quantum Key Distribution

Используя квантовые методы мы

В результате совершенная криптосистема:

QC = QKD + OTP

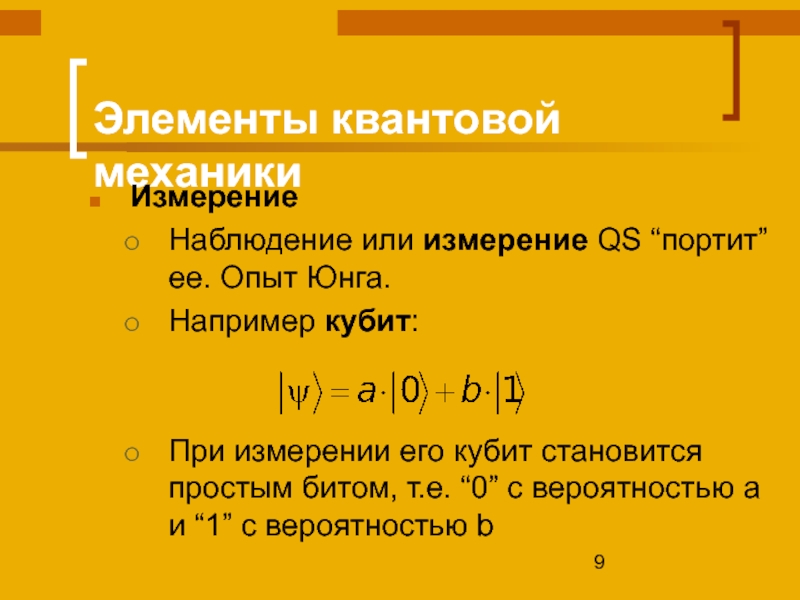

Слайд 9Элементы квантовой механики

Измерение

Наблюдение или измерение QS “портит” ее. Опыт Юнга.

Например кубит:

При измерении его кубит становится простым битом, т.е. “0” с вероятностью а и “1” с вероятностью b

Слайд 10Фотоны

Физические кубиты

Подойдет любая субатомная частица, например электрон

Фотон более подходящий

У фотонов

Слайд 11Поляризация

У фотона есть свойство поляризации, направление, в котором он колеблется.

Разные поляризации

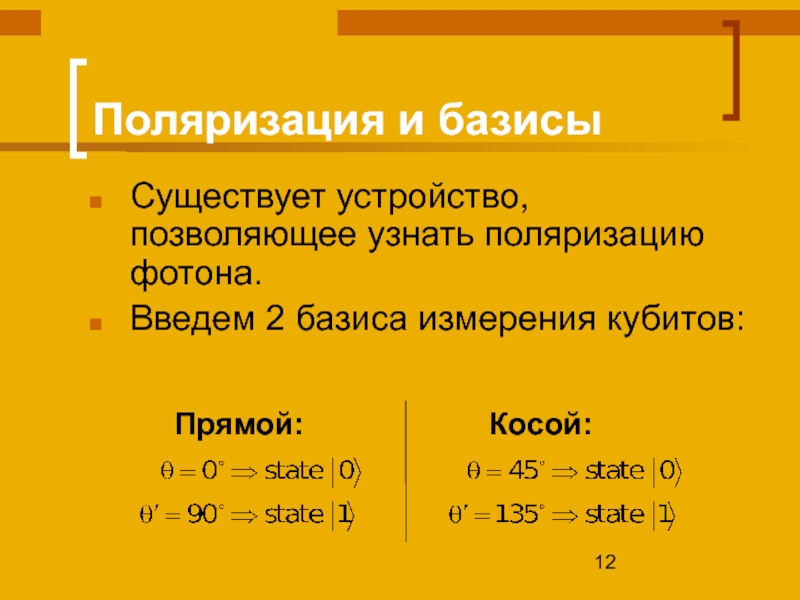

Слайд 12Поляризация и базисы

Существует устройство, позволяющее узнать поляризацию фотона.

Введем 2 базиса измерения

Прямой:

Косой:

Слайд 14Принцип неопределенности

Как будет измерен “косополяризованный” фотон, если его спроецировать на прямой

CaCO3 RECTILINEAR axis

???

50% chance of getting right answer.

Слайд 15Начала квантовой криптографии

Quantum Key Distribution позволяет избежать подслушивания.

Если Eve попытается перехватить

BB84, B92, Entanglement-Based QKD.

Слайд 16BB84 …

BB84-это первый безопасный протокол для передачи ключа.

Он основан на идеях

Ключ состоит из битов ,которые передаются как фотоны.

Слайд 17BB84 без подслушивания

Алиса случайно создает ключ.

Биты ключа кодируются случайным из 2х

Полученные фотоны посылает Бобу.

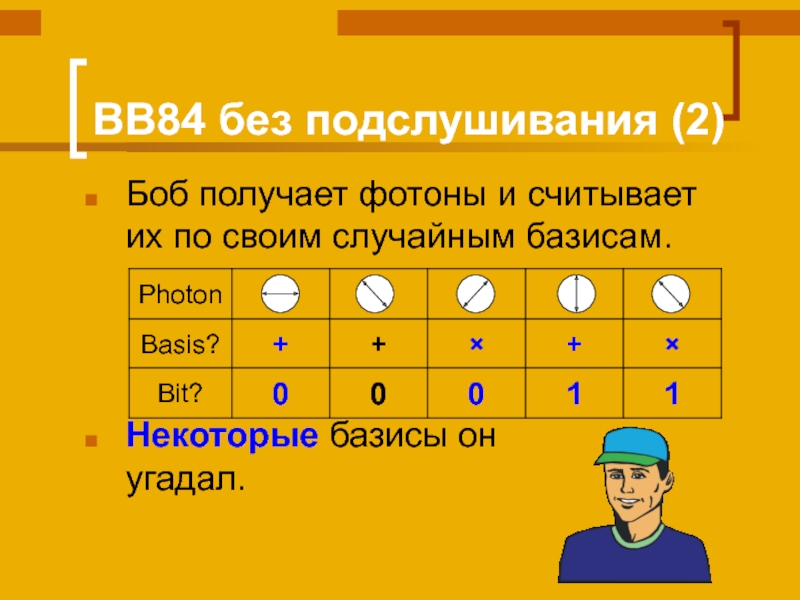

Слайд 18BB84 без подслушивания (2)

Боб получает фотоны и считывает их по своим

Некоторые базисы он угадал.

Слайд 19BB84 без подслушивания (3)

Алиса и Боб понимают через открытый канал, какие

Те биты, у которых совпали базисы, формируют (“raw key”) ключ.

Слайд 21Проверка

Если совпали тестовые биты, то никто не подслушивал.

Тестовые биты удаляются из

Слайд 23Проверка с подслушивающим

Если канал подслушивали, то с вероятностью 25% в тестовых

Считывание фотонов Ивом с вер. 0.25 будет раскрыта.

Фотоны нельзя клонировать.

Слайд 24Работающие экземпляры

Уже проведены опыты по передачи квантовых битов через оптоволокно на

Первый прототип применения quantum cryptography.

(IBM, 1989)

Слайд 25Выводы

Quantum cryptography – это основное выдающееся достижение в области безопасности.

Когда QС

Банковские транзакции

Правительственные переговоры

Торговые секреты

Слайд 26Литература

“A talk on Quantum Cryptography or how Alice outwits Eve” Samuel

“Quantum Cryptography” Rajagopal Nagarajan, Nick Papanikolaou.

![Основные понятияИсходный текст Р, ключ К e(Р, K)=С - шифрованный текст d[e(M, K), K] =Р- расшифрованныйEveAliceBob](/img/tmb/4/301132/5991c6b4ea935587babd55d55a609047-800x.jpg)