- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Преимущества технологий и решений Check Point презентация

Содержание

- 1. Преимущества технологий и решений Check Point

- 2. Уязвимости приложений – Современные угрозы Большинство организаций

- 3. Множество публичных сервисов Web Server Mail

- 4. Check Point Next Generation with Application

- 5. Превентивная защита: Blaster Key Benefits Proactively and

- 6. SmartDefense Service Attacks Blocked http://www.checkpoint.com/defense/advisories/public/blocked.html

- 7. Цели и задачи

- 8. Что заставляет тратиться на безопасность?

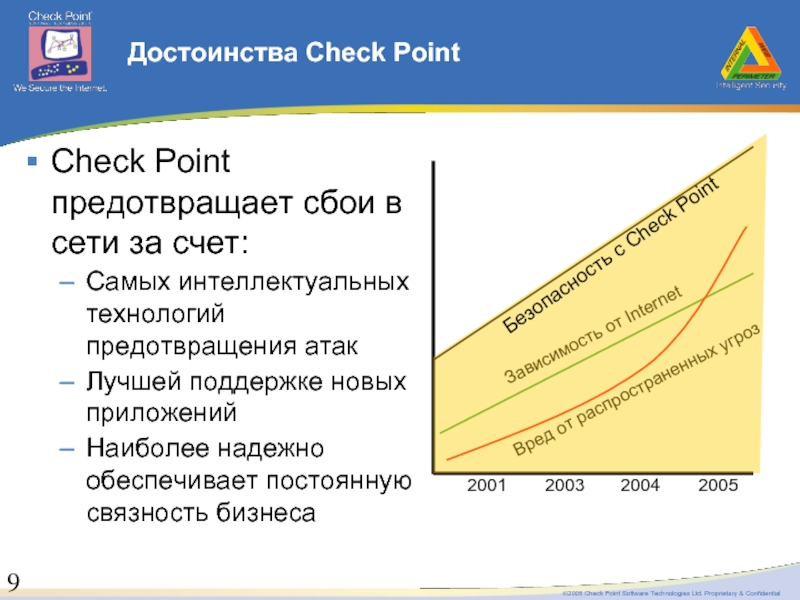

- 9. Достоинства Check Point Check Point предотвращает сбои

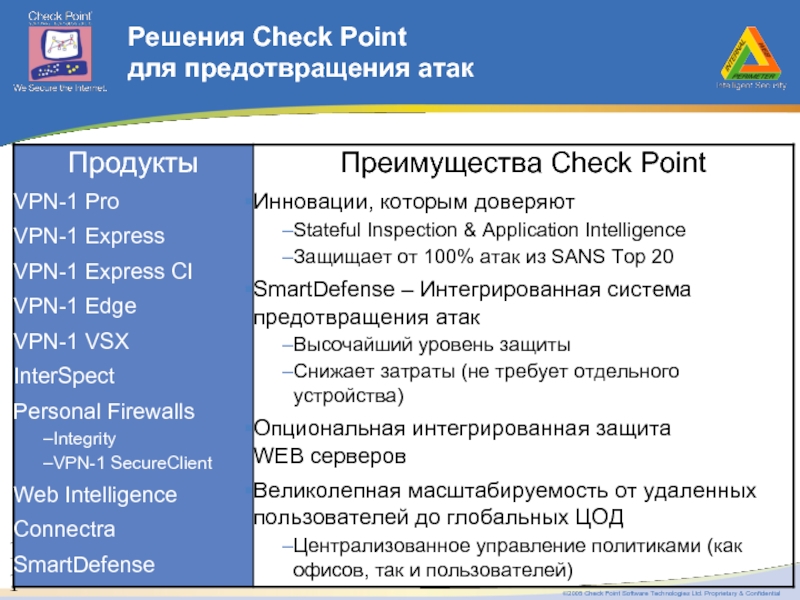

- 11. Решения Check Point для предотвращения атак

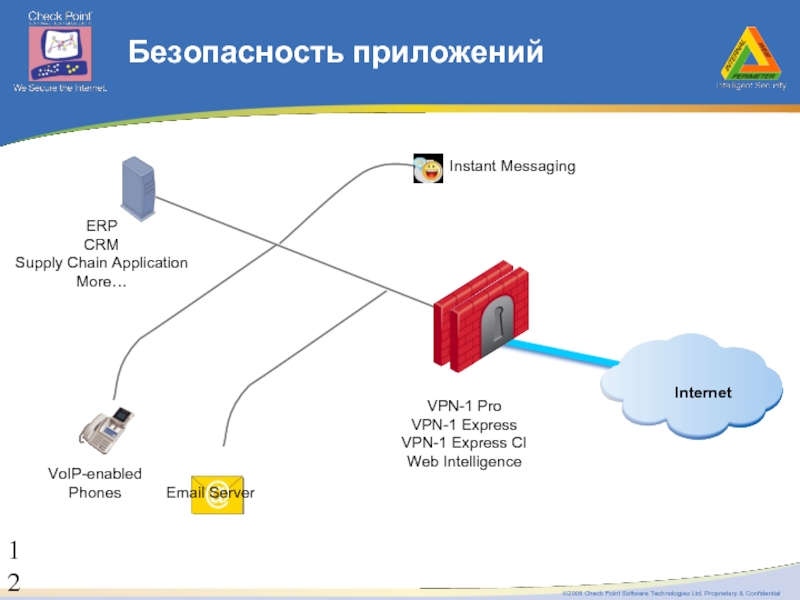

- 12. Безопасность приложений VoIP-enabled

- 13. NGX – особенности защиты VoIP Усиленная защита

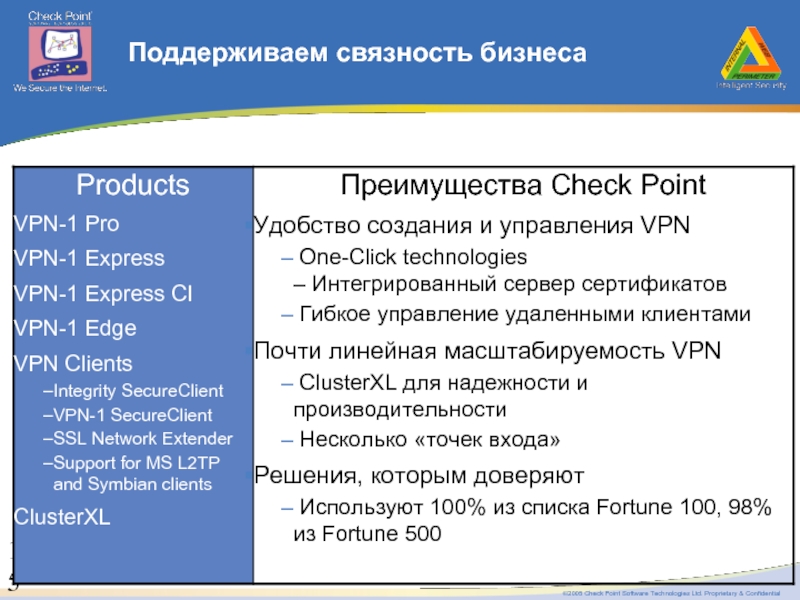

- 14. Объединяя бизнес

- 15. Поддерживаем связность бизнеса

- 16. SSL network extender Сетевые подключения через Web

- 17. Защита WEB

- 18. Технология Web Intelligence Защита всей Web инфраструктуры

- 19. Connectra взаимодействие через Web с непревзойденной безопасностью

- 20. Основные особенности Отдельное устройство на базе SPLAT

- 21. Анализ безопасности Web Intelligence Захват Cookie Cookies

- 22. Почему важна внутренняя безопасность? Угрозы приходят

- 23. Сравнительные требования к безопасности периметра и внутри

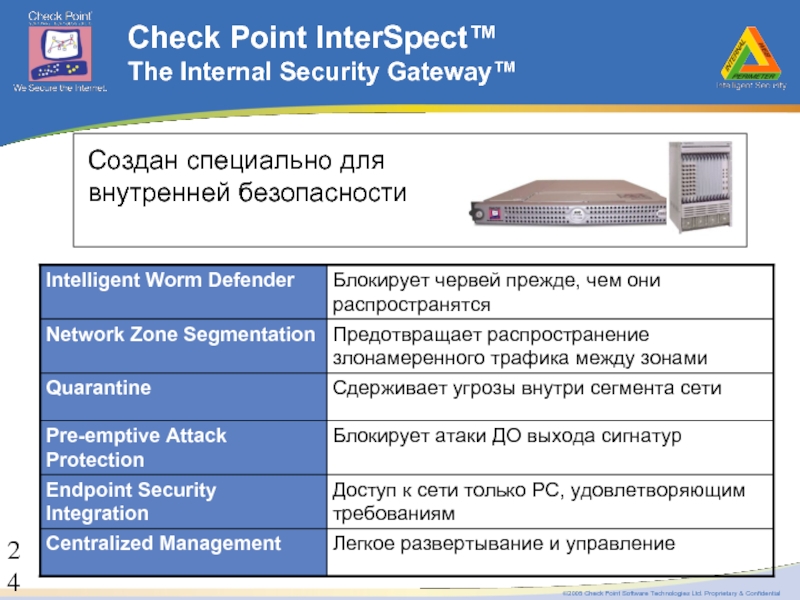

- 24. Check Point InterSpect™ The Internal Security Gateway™ Создан специально для внутренней безопасности

- 25. Сегментация сети на зоны безопасности Ключевые

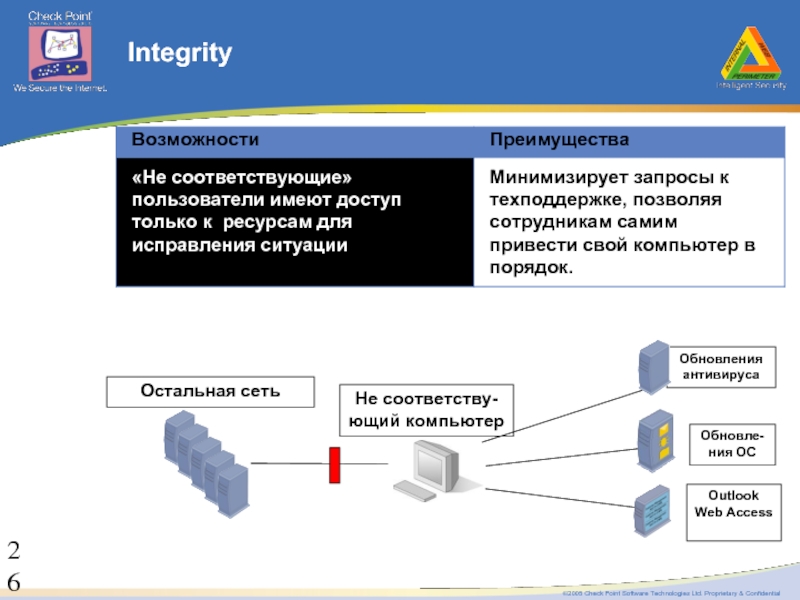

- 26. Integrity Не соответству-ющий компьютер Обновления антивируса Обновле-ния ОС Outlook Web Access Остальная сеть

- 27. Авторизация совместно с Integrity Integrity

- 28. Представляем интеллектуальные решения Периметр Внутри Web

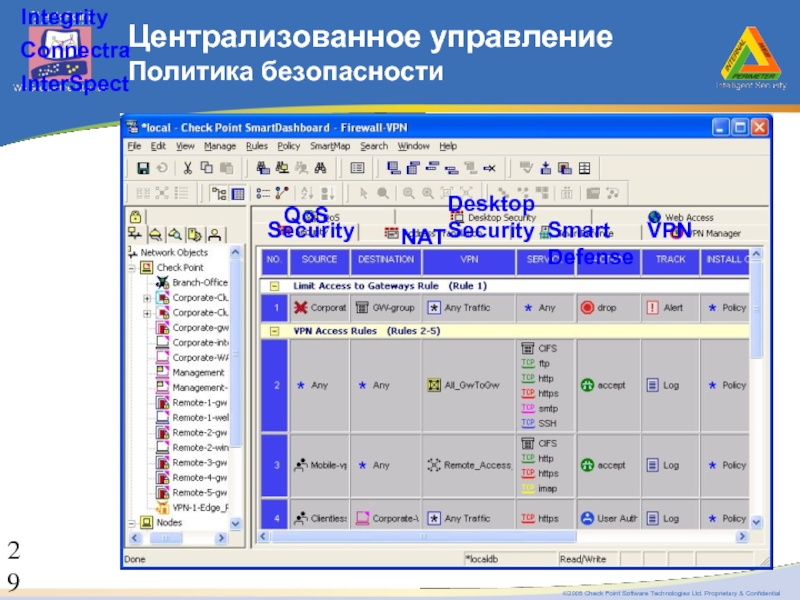

- 29. Централизованное управление Политика безопасности Security QoS NAT Smart Defense Desktop Security VPN InterSpect Connectra Integrity

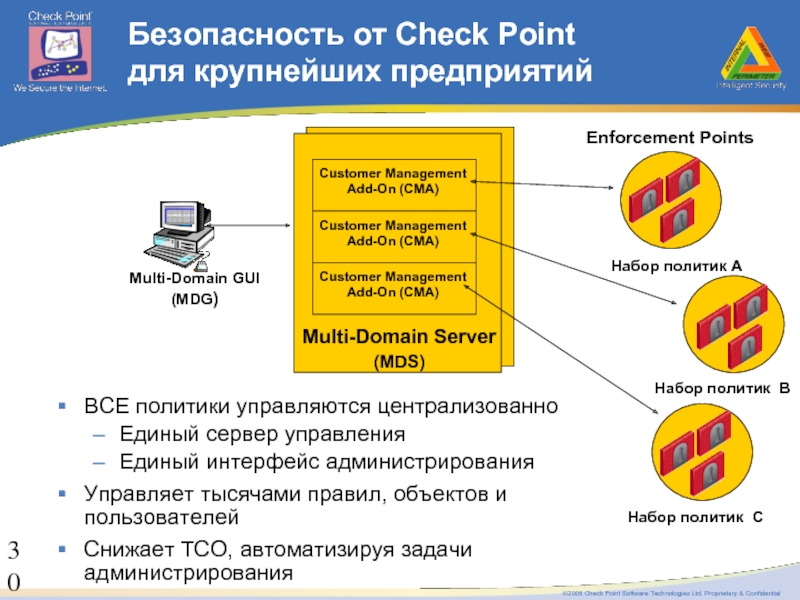

- 30. Безопасность от Check Point для крупнейших предприятий

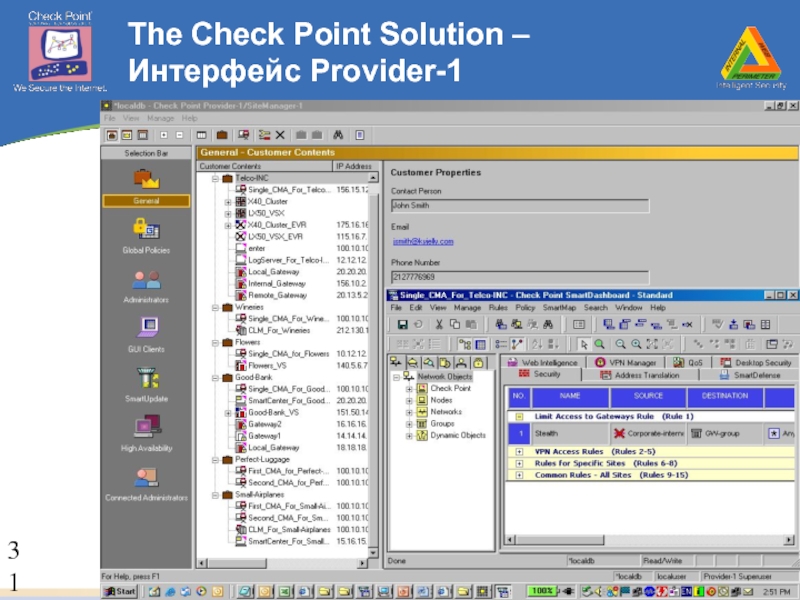

- 31. The Check Point Solution – Интерфейс Provider-1

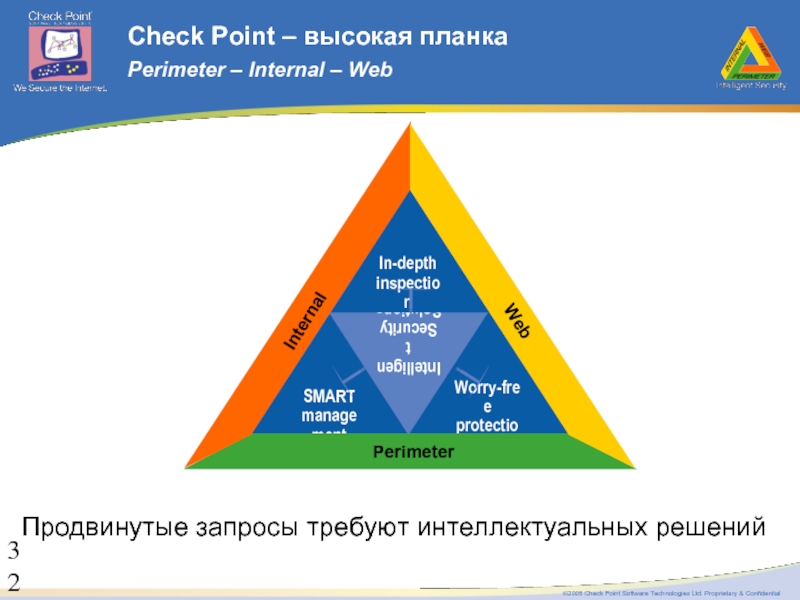

- 32. Check Point – высокая планка Perimeter –

- 33. Интеллектуальные решения Check Point

- 34. Антон Разумов Check Point Software Technologies Консультант по безопасности arazumov@checkpoint.com Вопросы?

Слайд 1Преимущества технологий

и решений Check Point

Антон Разумов

Check Point Software Technologies

Консультант по

arazumov@checkpoint.com

Слайд 2Уязвимости приложений –

Современные угрозы

Большинство организаций имеют защиту периметра

Межсетевые экраны осуществляют контроль

Стандартная защита против сетевых атак

Результат → Атаки становятся более изощренными: Хакеры атакуют приложения

Ближе к данным (конечная цель)

Множество приложений создает множество направлений для атак

Множество уязвимостей в распространенных приложениях

По данным FBI и SANS, более половины из Top 20 наиболее опасных уязвимостей реализуются через такие приложения как Web и email

Слайд 3Множество публичных сервисов

Web Server

Mail Server

FTP Server

VoIP Gateway

DNS

Peer-to-Peer

Хакер

Отказ в обслуживании легальных пользователей

Получения администраторского доступа к серверам и компьютерам пользователей

Получение доступа к внутренним базам данных

Установка троянских программ для обхода систем безопасности

Прослушивание трафика для перехвата паролей

Цели хакера

Internet

Политика безопасности часто разрешает подобные коммуникации

Microsoft Networking

Слайд 4Check Point Next Generation with

Application Intelligence

Проверка на соответствие стандартам

Проверка на

Блокирование злонамеренных данных

Контроль над опасными операциями

Соответствует ли приложение стандартам?

Нет ли двоичных данных в HTTP заголовках

Обычное ли использование протокола?

Избыточная длина HTTP заголовка или Обход Директорий

Вводятся ли опасные данные или команды?

Cross Site Scripting или обнаружены сигнатруы атак

Не выполняются ли запрещенные команды?

FTP команды

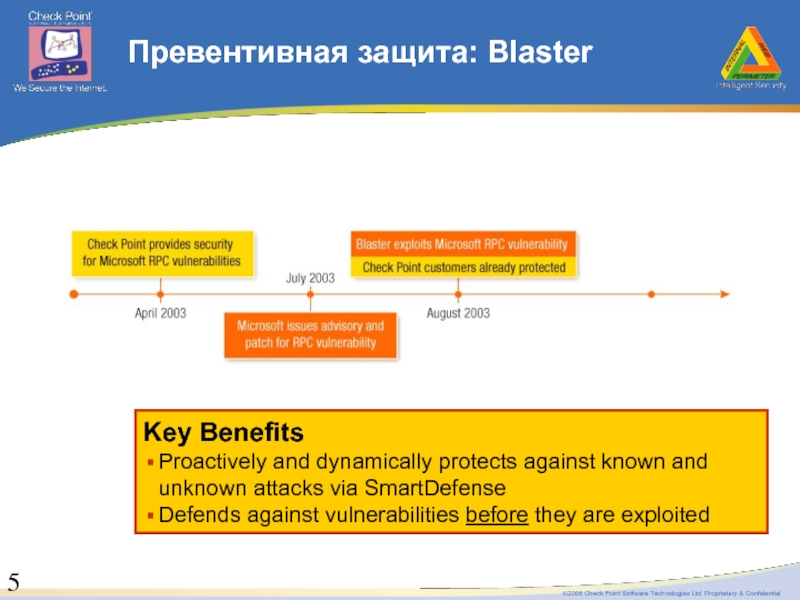

Слайд 5Превентивная защита: Blaster

Key Benefits

Proactively and dynamically protects against known and unknown

Defends against vulnerabilities before they are exploited

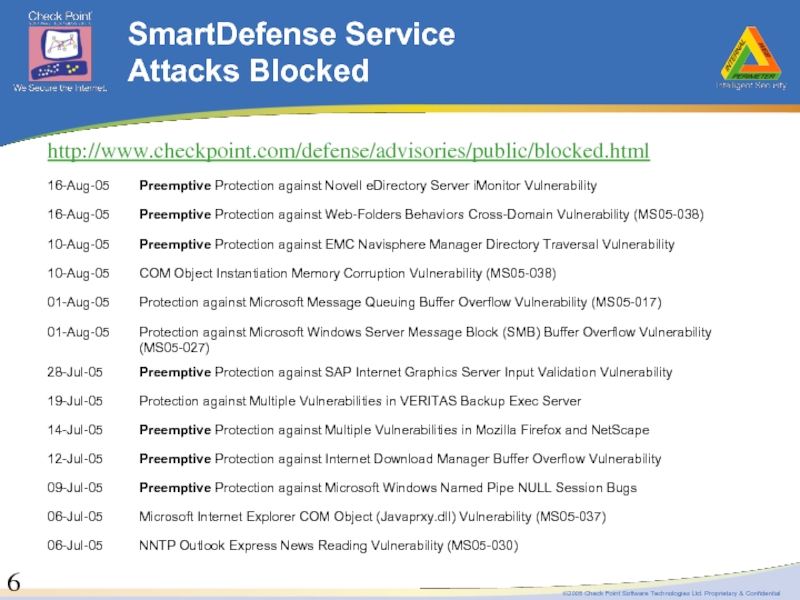

Слайд 6SmartDefense Service

Attacks Blocked

http://www.checkpoint.com/defense/advisories/public/blocked.html

Слайд 9Достоинства Check Point

Check Point предотвращает сбои в сети за счет:

Самых интеллектуальных

Лучшей поддержке новых приложений

Наиболее надежно обеспечивает постоянную связность бизнеса

Зависимость от Internet

Вред от распространенных угроз

2001

2003

2004

2005

Безопасность с Check Point

Слайд 10

Остановить атаки

Internet

VPN-1 шлюз

Web Intelligence

Центр обработки данных

Корпоративная сеть

Remote Employee

Удаленный офис

VPN-1 VSX

Integrity

SecureClient

VPN-1 Edge

Web

Слайд 12

Безопасность приложений

VoIP-enabled

Phones

ERP

CRM

Supply Chain Application

More…

Email Server

VPN-1 Pro

VPN-1 Express

VPN-1 Express CI

Web Intelligence

Instant Messaging

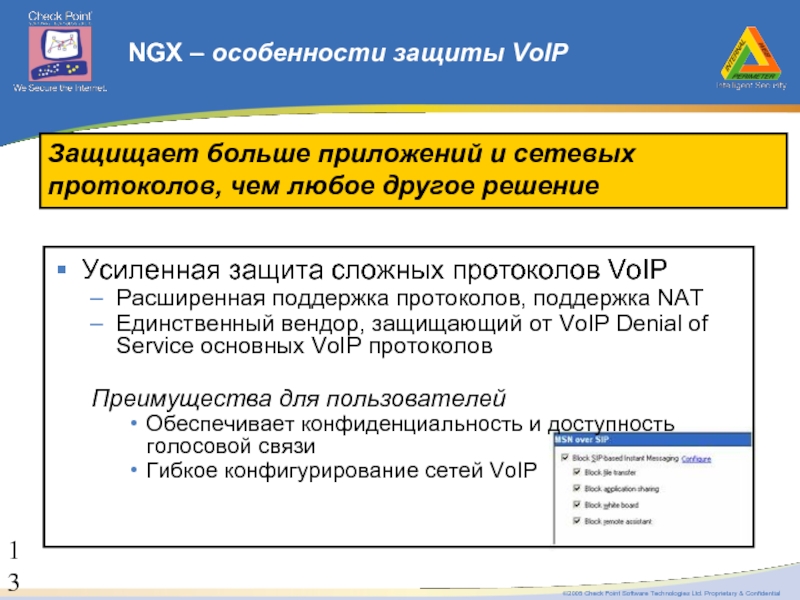

Слайд 13NGX – особенности защиты VoIP

Усиленная защита сложных протоколов VoIP

Расширенная поддержка протоколов,

Единственный вендор, защищающий от VoIP Denial of Service основных VoIP протоколов

Преимущества для пользователей

Обеспечивает конфиденциальность и доступность голосовой связи

Гибкое конфигурирование сетей VoIP

Защищает больше приложений и сетевых протоколов, чем любое другое решение

Слайд 14

Объединяя бизнес

Internet

VPN-1 Gateways

SSL Network Extender

Remote Employee

Remote Office

Integrity

SecureClient

VPN-1 Edge

Web Kiosk

Cell Phone

SSL Network

Слайд 16SSL network extender

Сетевые подключения через Web

Ключевые возможности

Удаленный доступ к сети

Комбинированный IPSec

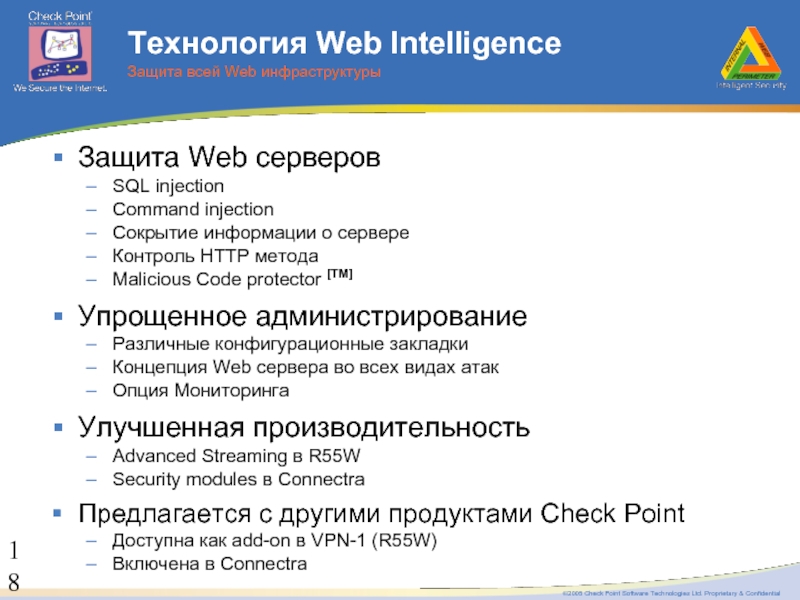

Слайд 18Технология Web Intelligence

Защита всей Web инфраструктуры

Защита Web серверов

SQL injection

Command injection

Сокрытие информации о сервере

Контроль HTTP метода

Malicious Code protector [TM]

Упрощенное администрирование

Различные конфигурационные закладки

Концепция Web сервера во всех видах атак

Опция Мониторинга

Улучшенная производительность

Advanced Streaming в R55W

Security modules в Connectra

Предлагается с другими продуктами Check Point

Доступна как add-on в VPN-1 (R55W)

Включена в Connectra

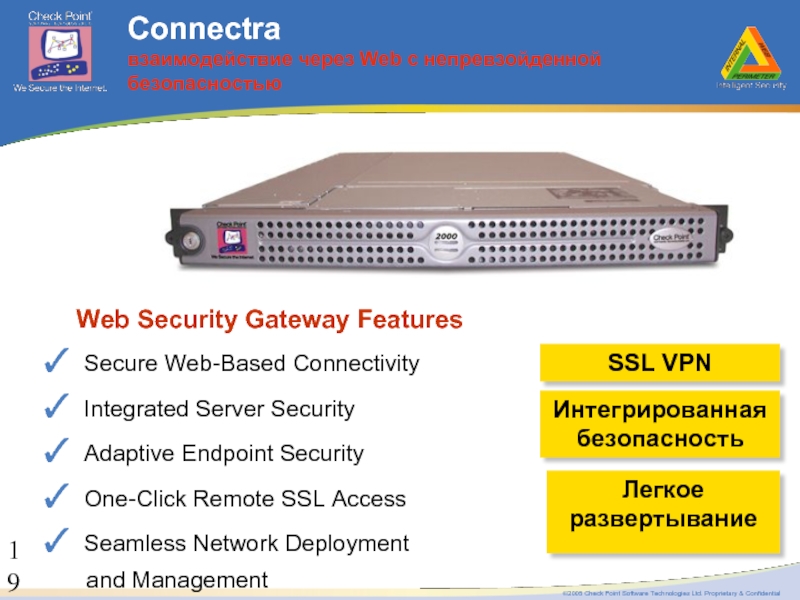

Слайд 19Connectra

взаимодействие через Web с непревзойденной безопасностью

Web Security Gateway Features

Secure Web-Based Connectivity

Integrated Server Security

Adaptive Endpoint Security

One-Click Remote SSL Access

Seamless Network Deployment

and Management

SSL VPN

Интегрированная безопасность

Легкое развертывание

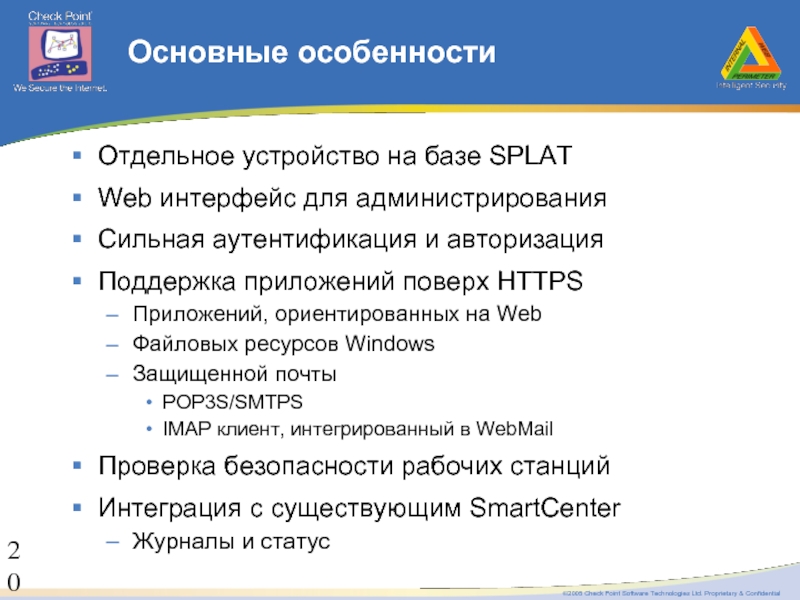

Слайд 20Основные особенности

Отдельное устройство на базе SPLAT

Web интерфейс для администрирования

Сильная аутентификация

Поддержка приложений поверх HTTPS

Приложений, ориентированных на Web

Файловых ресурсов Windows

Защищенной почты

POP3S/SMTPS

IMAP клиент, интегрированный в WebMail

Проверка безопасности рабочих станций

Интеграция с существующим SmartCenter

Журналы и статус

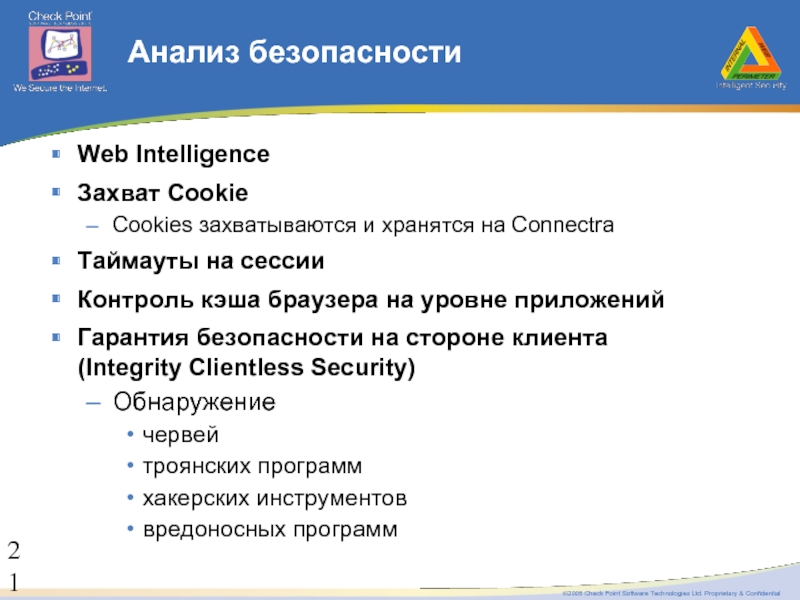

Слайд 21Анализ безопасности

Web Intelligence

Захват Cookie

Cookies захватываются и хранятся на Connectra

Таймауты на сессии

Контроль

Гарантия безопасности на стороне клиента (Integrity Clientless Security)

Обнаружение

червей

троянских программ

хакерских инструментов

вредоносных программ

Слайд 22

Почему важна внутренняя безопасность?

Угрозы приходят не только извне

Mobile PC

Home Computer

Internet

End Users

Слайд 23Сравнительные требования к

безопасности периметра и внутри сети

Внутренняя безопасность требует

особенного подхода и

Слайд 24

Check Point InterSpect™

The Internal Security Gateway™

Создан специально для внутренней безопасности

Слайд 25Сегментация сети на

зоны безопасности

Ключевые преимущества

Предотвращает неавторизованный доступ между зонами

Ограничивает атаки

Bridge Mode

Режим бриджа

Router

Внешний

МСЭ

Главный

коммутатор

Finance

QA

R&D

Коммутаторh

Коммутатор

Коммутатор

IP 1

IP 2

Internet

InterSpect

Слайд 26Integrity

Не соответству-ющий компьютер

Обновления антивируса

Обновле-ния ОС

Outlook Web Access

Остальная сеть

Слайд 27Авторизация совместно с Integrity

Integrity Server

InterSpect

Finance Dept.

HR Dept.

Клиент пытается подключиться в другую

InterSpect задерживает соединение и запрашивает сервер Integrity о статусе клиента

Клиент авторизован, InterSpect выпускает данное соединение

InterSpect кэширует ответ для будущих соединений

?

Слайд 29Централизованное управление

Политика безопасности

Security

QoS

NAT

Smart

Defense

Desktop

Security

VPN

InterSpect

Connectra

Integrity

Слайд 30Безопасность от Check Point

для крупнейших предприятий

ВСЕ политики управляются централизованно

Единый сервер управления

Единый

Управляет тысячами правил, объектов и пользователей

Снижает TCO, автоматизируя задачи администрирования

Набор политик A

Набор политик B

Customer Management Add-On (CMA)

Multi-Domain GUI

(MDG)

Multi-Domain Server

(MDS)

Customer Management Add-On (CMA)

Customer Management Add-On (CMA)

Enforcement Points

Набор политик C

Слайд 32Check Point – высокая планка

Perimeter – Internal – Web

Продвинутые запросы

SMART

management

Worry-free

protection

Intelligent

Security

Solutions

In-depth

inspection

Слайд 33Интеллектуальные решения Check Point

Management

VPN & Remote Access

Application Access

Stateful Inspection

Application Intelligence

Web Portal

Network & Application

Security

Endpoint

Security

Integrity

Integrity Clientless

Security

Web

Internal

Perimeter

Granular Access Control

Application Level Authorization

Network Zone Segmentation