- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Правовые и этические нормы информационной деятельности человека презентация

Содержание

- 1. Правовые и этические нормы информационной деятельности человека

- 2. Постановка целей урока Какие проблемы рождают особенности

- 3. Правовое регулирование Вечная проблема - защита информации.

- 4. Правовое регулирование Информация – материальный продукт? Информация

- 5. Закон «О правовой охране программ для ЭВМ

- 6. Закон «Об информации, информатизации и защите информации»

- 8. Право собственности регулируется и охраняется государственной инфраструктурой:

- 9. В 1996 году в уголовный кодекс был

- 10. Этические нормы ЭТИКА (греч. ethika, от ethos

- 11. Определение: Этика – это учение о нравственности,

- 12. Для того, чтобы представить себе, что нельзя

- 13. Информационная деятельность людей должна быть: Честной, точной,

- 14. Основные цели и задачи информационной безопасности Информационная

- 15. Что такое информационные угрозы и как они проявляются?

- 17. На сегодняшний день сформулированы базовые принципы информационной

- 18. Информация может быть потеряна при передаче, хранении,

- 19. Виды защиты информации Средства физической защиты Программные

- 20. Защита информации от случайного воздействия. Причины: Технические:

- 21. Защита информации от несанкционированного доступа Хакеры

- 22. Стратегия защиты Шифрование информации Установка системы паролей

- 23. Защита от несанкционированного копирования включает: Защиту сообщений

- 24. Виды защиты информации от копирования Защита с

- 25. Какие существуют методы защиты информации? Ограничение доступа

- 26. Система защиты – совокупность средств и технических

- 27. Шифрование используется для реализации службы засекречивания и

- 28. Домашнее задание Уровень знания: знать нормативные

Слайд 1Правовые и этические нормы информационной деятельности человека

Учитель: Елизарова Наталья Евгеньевна

Слайд 2Постановка целей урока

Какие проблемы рождают особенности информационной деятельности человека?

Какие законы действуют

в Российской Федерации в этой области?

Что включает личное информационное пространство и как защитить его?

Что включает личное информационное пространство и как защитить его?

Слайд 3Правовое регулирование

Вечная проблема - защита информации. На различных этапах своего развития

человечество решало эту проблему с присущей для данной эпохи характерностью. Главная тенденция, характеризующая развитие современных информационных технологий - рост числа компьютерных преступлений и связанных с ними хищений конфиденциальной и иной информации, а также материальных потерь.

Слайд 4Правовое регулирование

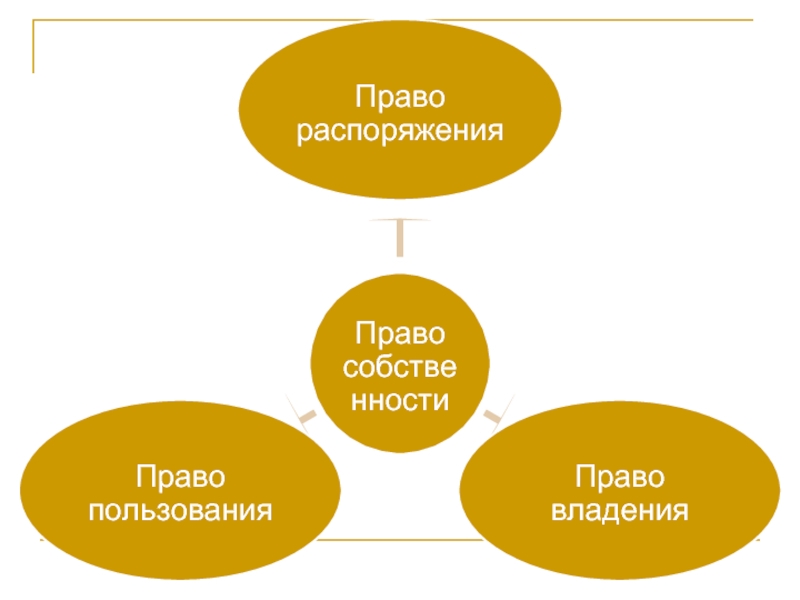

Информация – материальный продукт?

Информация = дом

= мебель?

Информационный продукт =

право собственности

тиражирование

Слайд 5Закон «О правовой охране программ для ЭВМ и баз данных»

Дал юридически

точное определение понятий, связанных с авторством и распространением компьютерных программ и баз данных.

Он определил, что авторское право распространяется на указанные объекты, являющиеся результатом творческой деятельности автора.

Он определил, что авторское право распространяется на указанные объекты, являющиеся результатом творческой деятельности автора.

Слайд 6Закон «Об информации, информатизации и защите информации»

Федеральным законом "Об информации, информатизации

и защите информации" определено, что информационные ресурсы являясь объектом отношений физических, юридических лиц и государства, подлежат обязательному учету и защите, как всякое материальное имущество собственника. При этом собственнику предоставляется право самостоятельно в пределах своей компетенции устанавливать режим защиты информационных ресурсов и доступа к ним.

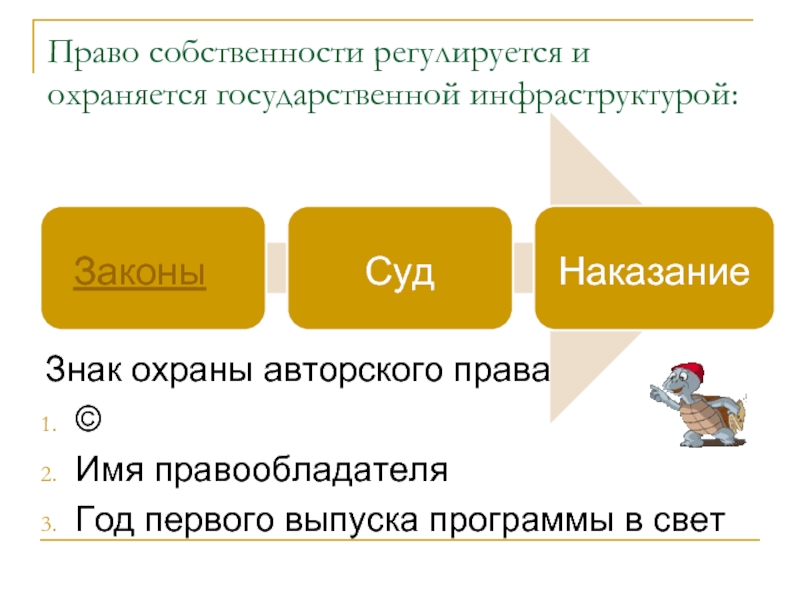

Слайд 8Право собственности регулируется и охраняется государственной инфраструктурой:

Знак охраны авторского права:

©

Имя правообладателя

Год

первого выпуска программы в свет

Слайд 9В 1996 году в уголовный кодекс был впервые внесен раздел «Преступления

в сфере компьютерной информации». Он определил меру наказания за некоторые виды преступлений, ставших, к сожалению, распространенными:

неправомерный доступ к компьютерной информации;

создание, использование и распространение вредоносных программ для ЭВМ;

умышленное нарушение правил эксплуатации ЭВМ и их сетей.

.

неправомерный доступ к компьютерной информации;

создание, использование и распространение вредоносных программ для ЭВМ;

умышленное нарушение правил эксплуатации ЭВМ и их сетей.

.

Слайд 10Этические нормы

ЭТИКА (греч. ethika, от ethos — обычай, нрав, характер), философская

дисциплина, изучающая мораль, нравственность. Как обозначение особой области исследования термин впервые употребляется Аристотелем.

Слайд 11Определение:

Этика – это учение о нравственности, о правилах и нормах поведения

людей, об их обязанностях по отношению друг к другу, к обществу, государству ит.п.

Слайд 12Для того, чтобы представить себе, что нельзя делать в Интернете, заглянем

на сайт поискового сервера Яндекс wwwwww.www.yandexwww.yandex.www.yandex.ruwww.yandex.ru/www.yandex.ru/infowww.yandex.ru/info/www.yandex.ru/info/agreementwww.yandex.ru/info/agreement.www.yandex.ru/info/agreement.html.

Слайд 13Информационная деятельность людей должна быть:

Честной, точной, корректной

Объективной в оценке и представлении

информации

Порядочной

Условия формирования этических норм – правовое обеспечение, стабильность власти, политическая и экономическая свобода.

Порядочной

Условия формирования этических норм – правовое обеспечение, стабильность власти, политическая и экономическая свобода.

Слайд 14Основные цели и задачи информационной безопасности

Информационная безопасность – совокупность мер по

защите информационной среды общества и человека.

Цели ИБ :

Защита национальных интересов

Обеспечение общества достоверной информацией

Правовая защита человека и общества при получении, распространении и использовании информации.

Цели ИБ :

Защита национальных интересов

Обеспечение общества достоверной информацией

Правовая защита человека и общества при получении, распространении и использовании информации.

Слайд 17На сегодняшний день сформулированы базовые принципы информационной безопасности, задачами которых является

обеспечение:

Целостности данных

Конфиденциальности информации

Доступа информации для авторизированных пользователей

Слайд 18Информация может быть потеряна при передаче, хранении, обработки. Причины:

Сбои в работе

оборудования

Инфицирование компьютерными вирусами

Неправильное хранение архивных данных

Несанкционированный доступ

Некорректная работа

Инфицирование компьютерными вирусами

Неправильное хранение архивных данных

Несанкционированный доступ

Некорректная работа

Слайд 19Виды защиты информации

Средства физической защиты

Программные средства(антивирусные средства, системы разграничения полномочий)

Административные меры

защиты(доступ в помещение, разработка стратегий безопасности)

Слайд 20Защита информации от случайного воздействия. Причины:

Технические: вибрация, скачки напряжения, излучение от

электроприборов

Неисправности кабельной системы(обрыв или короткое замыкание)

Кратковременное отключение питания

Неисправности кабельной системы(обрыв или короткое замыкание)

Кратковременное отключение питания

Слайд 21Защита информации от несанкционированного доступа

Хакеры – особый вид IT специалистов, занимающихся

взломом паролей, воровством и порчей информации.

Основной инструмент – программа взломщик, делящая на 2 компонента: программа доступа к удаленным компьютерам по телефонным сетям и словарь вероятных кодов и паролей.

Основной инструмент – программа взломщик, делящая на 2 компонента: программа доступа к удаленным компьютерам по телефонным сетям и словарь вероятных кодов и паролей.

Слайд 23Защита от несанкционированного копирования включает:

Защиту сообщений от авторских правах разработчика, выводимой

программой на экран или находящихся внутри программы

Защиту от модификаций программы

Собственно защиту от незаконного тиражирования программы тем или иным способом.

Защиту от модификаций программы

Собственно защиту от незаконного тиражирования программы тем или иным способом.

Слайд 24Виды защиты информации от копирования

Защита с помощью серийного номера

Использование технических отличий

в машине для программной защиты

Использование программно – аппаратной защиты

Использование программно – аппаратной защиты

Слайд 25Какие существуют методы защиты информации?

Ограничение доступа к информации: уровень среды обитания

человека (сигнализации, видеонаблюдение), уровень защиты ПК (пароль на ПК)

Шифрование с помощью специальных алгоритмов

Контроль доступа к аппаратуре (установка датчиков)

Законодательные меры.

Шифрование с помощью специальных алгоритмов

Контроль доступа к аппаратуре (установка датчиков)

Законодательные меры.

Слайд 26Система защиты – совокупность средств и технических приемов, обеспечивающих защиту компонентов

компьютера, способствующих минимизации риска, которому могут быть подвержены его ресурсы и пользователи.

Существуют различные механизмы безопасности:

не разглашение паролей доступа в систему;

шифрование;

контроль доступа;

обеспечение целостности данных (архивирование с паролем);

использование паролей при сохранении документов.

Существуют различные механизмы безопасности:

не разглашение паролей доступа в систему;

шифрование;

контроль доступа;

обеспечение целостности данных (архивирование с паролем);

использование паролей при сохранении документов.

Слайд 27Шифрование используется для реализации службы засекречивания и используется в ряде различных

служб. Шифрование бывает симметричным и асимметричным. Симметричное основывается на использовании одного и того же секретного ключа для шифрования и дешифрования. Асимметричное характеризуется тем, что для шифрования используется один ключ, являющийся общедоступным, а для дешифрования – другой, являющийся секретным.

Цифровая подпись основывается на алгоритмах асимметричного шифрования и включает две процедуры: формирование подписи отправителем и ее распознавание (верификацию) получателем.

Контроль доступа осуществляет проверку полномочий объектов сети (программ и пользователей) на доступ к ее ресурсам.

Обеспечение целостности данных основывается на выполнении взаимосвязанных процедур шифрования и дешифрования отправителем и получателем с последующим сравнением контрольных криптографических сумм.

Механизмы аутентификации обеспечиают одностороннюю и взаимную аутентификацию. На практике эти механизмы совмещаются с шифрованием, цифровой подписью и арбитражем.

Цифровая подпись основывается на алгоритмах асимметричного шифрования и включает две процедуры: формирование подписи отправителем и ее распознавание (верификацию) получателем.

Контроль доступа осуществляет проверку полномочий объектов сети (программ и пользователей) на доступ к ее ресурсам.

Обеспечение целостности данных основывается на выполнении взаимосвязанных процедур шифрования и дешифрования отправителем и получателем с последующим сравнением контрольных криптографических сумм.

Механизмы аутентификации обеспечиают одностороннюю и взаимную аутентификацию. На практике эти механизмы совмещаются с шифрованием, цифровой подписью и арбитражем.

Слайд 28Домашнее задание

Уровень знания: знать нормативные документы, регламентирующие деятельность человека при работе

с информацией .

Уровень понимания: назовите новые возможные пути вмешательства в чужое информационное пространство в будущем.

Уровень применения: какие средства защиты вы применяете от вторжения в ваше личное информационное пространство?

Творческий уровень: придумайте свой метод шифрования текста и зашифруйте небольшой текст для его защиты.

Уровень понимания: назовите новые возможные пути вмешательства в чужое информационное пространство в будущем.

Уровень применения: какие средства защиты вы применяете от вторжения в ваше личное информационное пространство?

Творческий уровень: придумайте свой метод шифрования текста и зашифруйте небольшой текст для его защиты.