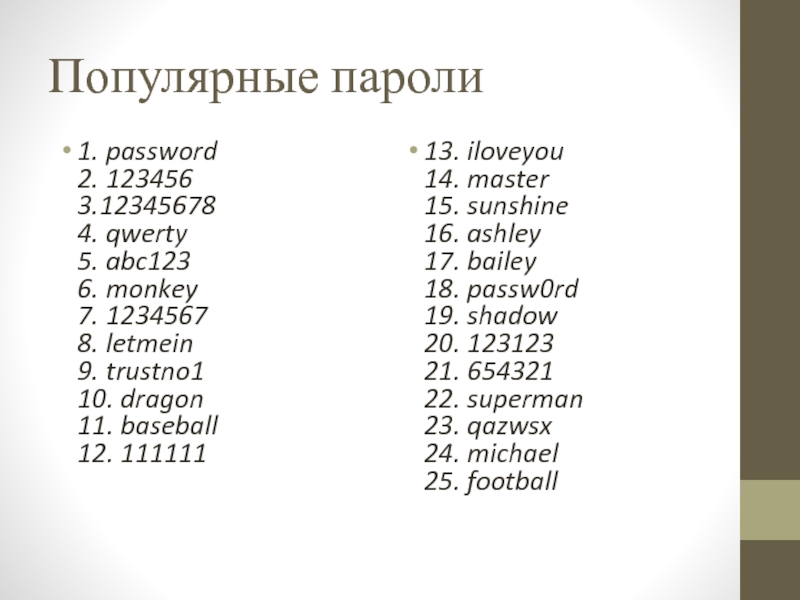

13. iloveyou

14. master

15. sunshine

16. ashley

17. bailey

18. passw0rd

19. shadow

20. 123123

21. 654321

22. superman

23. qazwsx

24. michael

25. football

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Популярные пароли презентация

Содержание

- 1. Популярные пароли

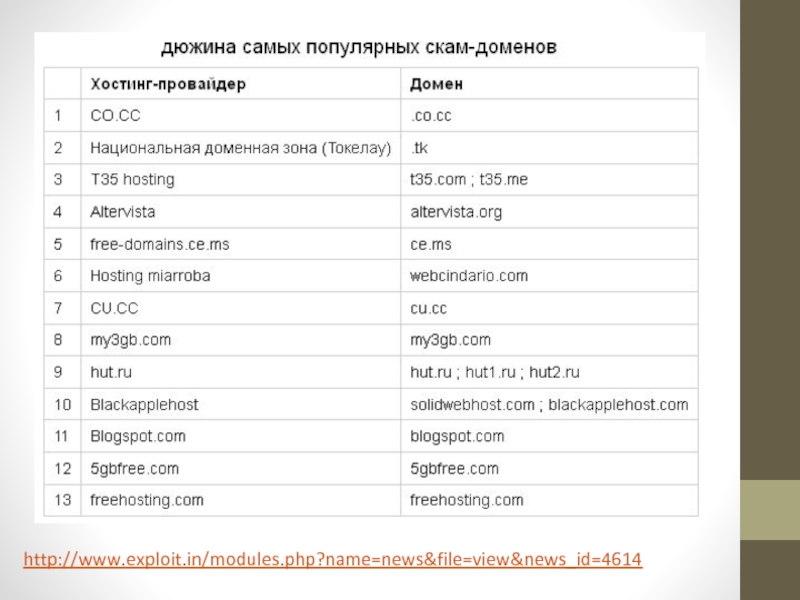

- 2. http://www.exploit.in/modules.php?name=news&file=view&news_id=4614

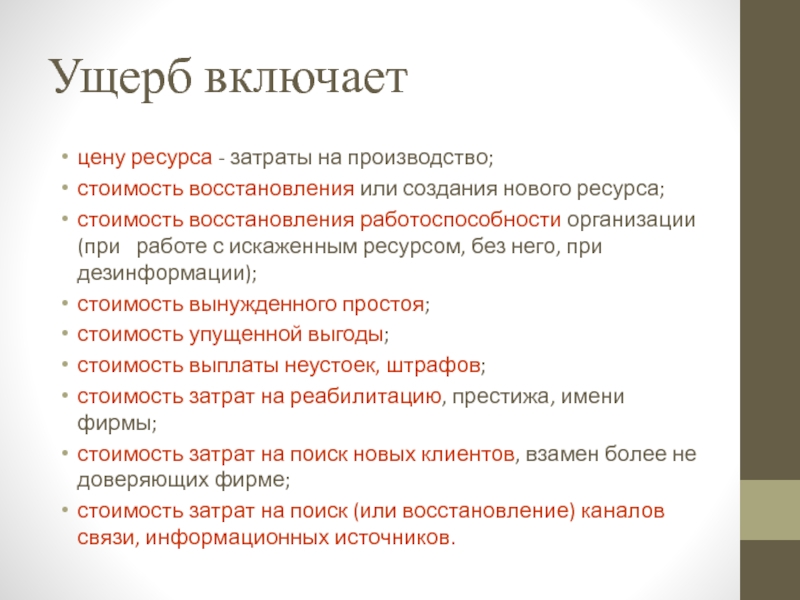

- 3. ПОНЯТИЕ УЩЕРБА

- 4. Ущерб включает цену ресурса - затраты

- 5. Управление рисками Принятие риска Изменение характера риска Уклонение от риска Уменьшение риска

- 6. Возможные реализации Угрозы, обусловленные действиями субъекта (антропогенные

- 7. МОДЕЛИРОВАНИЕ ОКРУЖЕНИЯ Моделирование угроз на разных этапах жизненного цикла

- 8. Этап проектирования Выявление главных источников риска

- 9. Этап эксплуатации и техобслуживания Контроль и оценка

- 10. Этап вывода из эксплуатации Предоставление исходных данных

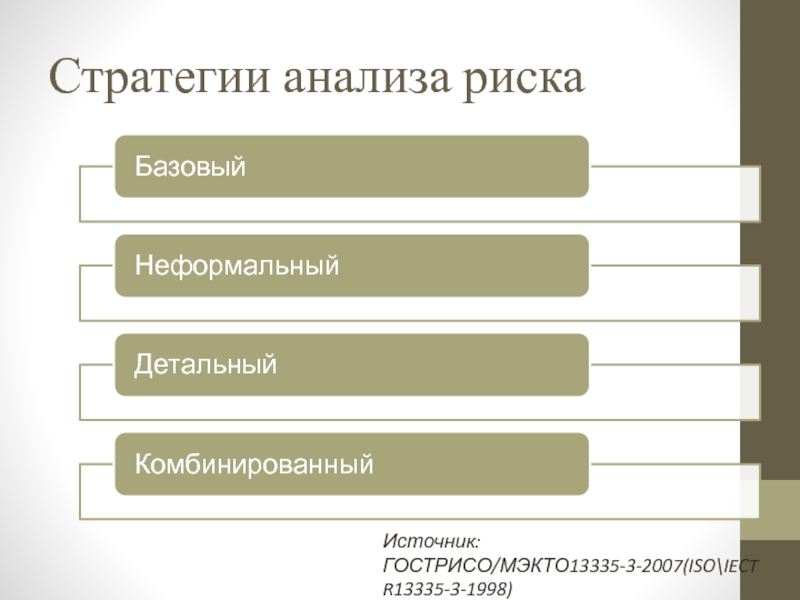

- 11. МОДЕЛИРОВАНИЕ ОКРУЖЕНИЯ Стратегии анализа рисков

- 12. Стратегии анализа риска Источник: ГОСТРИСО/МЭКТО13335-3-2007(ISO\IECTR13335-3-1998)

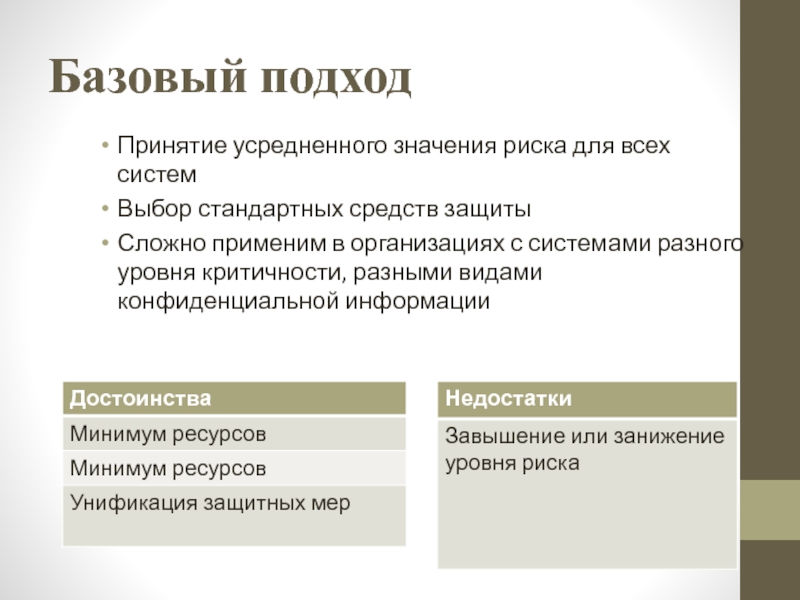

- 13. Базовый подход Принятие усредненного значения риска для

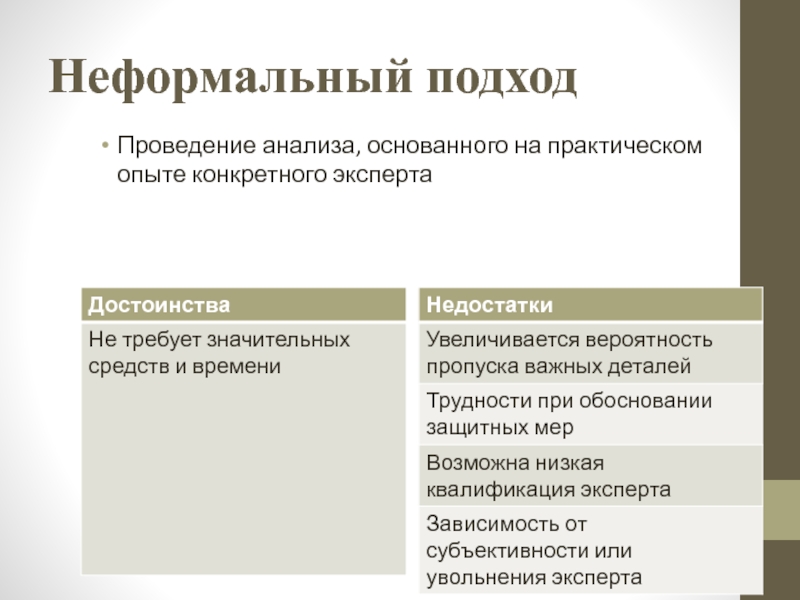

- 14. Неформальный подход Проведение анализа, основанного на практическом опыте конкретного эксперта

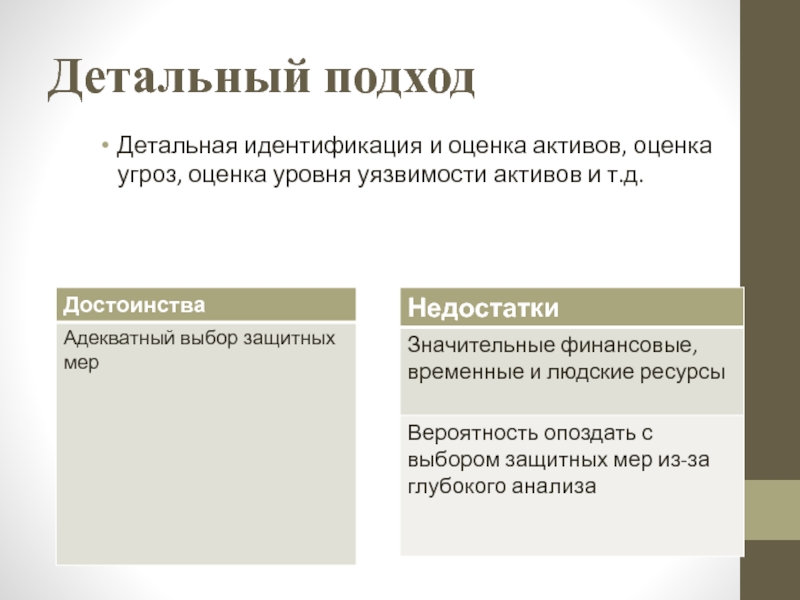

- 15. Детальный подход Детальная идентификация и оценка активов, оценка угроз, оценка уровня уязвимости активов и т.д.

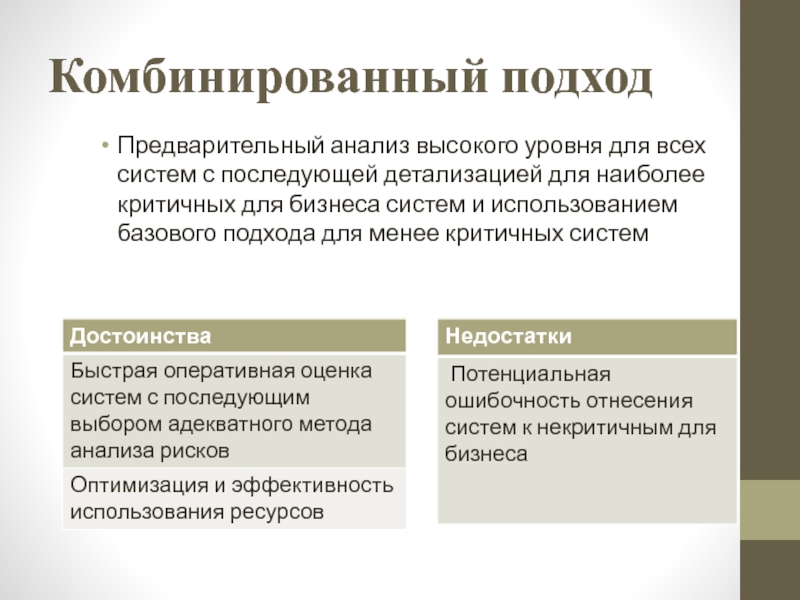

- 16. Комбинированный подход Предварительный анализ высокого уровня для

Слайд 1Популярные пароли

1. password

2. 123456

3.12345678

4. qwerty

5. abc123

6. monkey

7. 1234567

8. letmein

9. trustno1

10. dragon

11.

baseball

12. 111111

Слайд 4Ущерб включает

цену ресурса - затраты на производство;

стоимость восстановления или создания

нового ресурса;

стоимость восстановления работоспособности организации (при работе с искаженным ресурсом, без него, при дезинформации);

стоимость вынужденного простоя;

стоимость упущенной выгоды;

стоимость выплаты неустоек, штрафов;

стоимость затрат на реабилитацию, престижа, имени фирмы;

стоимость затрат на поиск новых клиентов, взамен более не доверяющих фирме;

стоимость затрат на поиск (или восстановление) каналов связи, информационных источников.

стоимость восстановления работоспособности организации (при работе с искаженным ресурсом, без него, при дезинформации);

стоимость вынужденного простоя;

стоимость упущенной выгоды;

стоимость выплаты неустоек, штрафов;

стоимость затрат на реабилитацию, престижа, имени фирмы;

стоимость затрат на поиск новых клиентов, взамен более не доверяющих фирме;

стоимость затрат на поиск (или восстановление) каналов связи, информационных источников.

Слайд 6Возможные реализации

Угрозы, обусловленные действиями субъекта (антропогенные угрозы)

Кража, подмена, уничтожение (носители

информации, пароли, СВТ) и т.д.

Угрозы, обусловленные техническими средствами (техногенные угрозы)

нарушение работоспособности, старение носителей информации, уничтожение… и т.д.

Угрозы, обусловленные стихийными источниками

Исчезновение персонала, уничтожение помещений и т.п.

Угрозы, обусловленные техническими средствами (техногенные угрозы)

нарушение работоспособности, старение носителей информации, уничтожение… и т.д.

Угрозы, обусловленные стихийными источниками

Исчезновение персонала, уничтожение помещений и т.п.

Слайд 8

Этап проектирования

Выявление главных источников риска и предполагаемых факторов, влияющих на риск

Предоставление

исходных данных для оценки системы в целом

Определение и оценка возможных мер безопасности

Предоставление исходных данных для оценки потенциально опасных действий и систем

Обеспечение соответствующей информации при проведении ОКР

Оценка альтернативных решений

Определение и оценка возможных мер безопасности

Предоставление исходных данных для оценки потенциально опасных действий и систем

Обеспечение соответствующей информации при проведении ОКР

Оценка альтернативных решений

Слайд 9Этап эксплуатации и техобслуживания

Контроль и оценка данных эксплуатации

Обеспечение исходными данными процесса

разработки эксплуатационной документации

Корректировка информации об основных источниках риска и влияющих факторах

Предоставление информации по значимости риска для принятия оперативных решений

Определение влияния изменений в оргструктуре, производстве, процедурах эксплуатации и компонентах системы

Подготовка персонала

Корректировка информации об основных источниках риска и влияющих факторах

Предоставление информации по значимости риска для принятия оперативных решений

Определение влияния изменений в оргструктуре, производстве, процедурах эксплуатации и компонентах системы

Подготовка персонала

Слайд 10Этап вывода из эксплуатации

Предоставление исходных данных для новой версии системы

Корректировка информации

об основных источниках риска и влияющих факторах

Слайд 13Базовый подход

Принятие усредненного значения риска для всех систем

Выбор стандартных средств защиты

Сложно

применим в организациях с системами разного уровня критичности, разными видами конфиденциальной информации

Слайд 14Неформальный подход

Проведение анализа, основанного на практическом опыте конкретного эксперта

Слайд 15Детальный подход

Детальная идентификация и оценка активов, оценка угроз, оценка уровня уязвимости

активов и т.д.

Слайд 16Комбинированный подход

Предварительный анализ высокого уровня для всех систем с последующей детализацией

для наиболее критичных для бизнеса систем и использованием базового подхода для менее критичных систем