- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Новые решения компании Лаборатория Касперского для безопасности конечных узлов презентация

Содержание

- 1. Новые решения компании Лаборатория Касперского для безопасности конечных узлов

- 2. «Лаборатория Касперского» разрабатывает, производит и распространяет

- 3. Продукты Kaspersky PURE Kaspersky Anti-Virus Kaspersky Internet

- 4. Kaspersky Open Space Security Комплекс продуктов Kaspersky

- 5. Реакция IT на изменения Изменения в мире угроз бросают вызов IT:

- 6. Рост числа вредоносных программ 35,000,000

- 7. Представляем Kaspersky Endpoint Security 8 for Windows Kaspersky Security Center 9

- 8. Агенда Kaspersky Security Network (KSN) Виртуальные серверы

- 9. Kaspersky Endpoint Security 8 for Windows

- 10. Kaspersky Security Center 9 Управление виртуальными машинами

- 11. «Облачная» технология - KSN Kaspersky Security Network:

- 12. Kaspersky Security Network (KSN) Репутация на основе

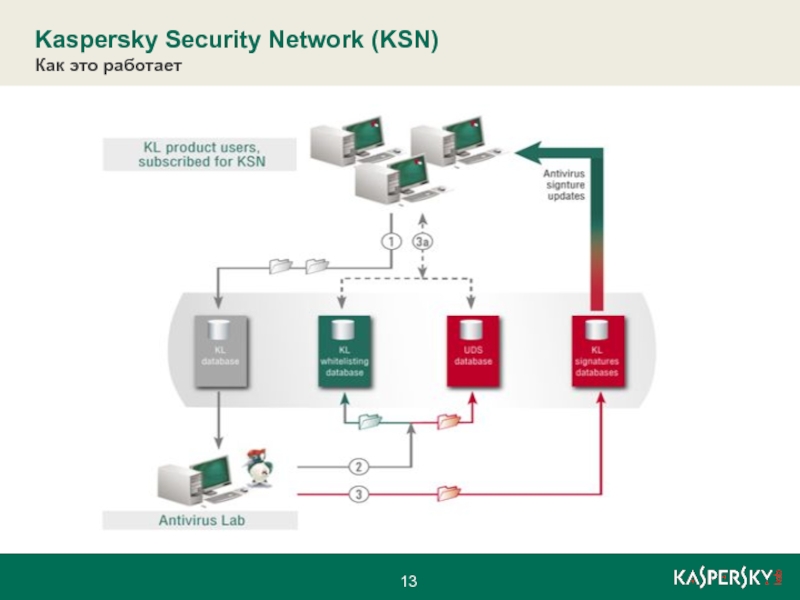

- 13. Как это работает Kaspersky Security Network (KSN)

- 14. Как это работает Kaspersky Security Network (KSN)

- 15. Kaspersky Security Network (KSN) Алгоритм сканирования

- 16. Kaspersky Security Network (KSN) Компоненты использующие KSN

- 17. Kaspersky Security Network (KSN) KSN Proxy

- 18. Учет ресурсов и поиск уязвимостей Защита от угроз на уровне программ и ОС

- 19. Учет ресурсов и поиск уязвимостей

- 20. Управление VM’s VMware Автоматическое определение виртуальных машин

- 21. Управление VM’s VMware Динамаческая поддержка VDI

- 22. Виртуальные серверы администрирования Двухуровневая иерархия До 10

- 23. Виртуальные серверы администрирования Добавление сервера

- 24. Веб интерфейс Мониторинг состояния защищенности Удаленная инсталляция

- 25. Веб интерфейс Требования Kaspersky Security Center

- 26. Контроль конечных узлов Контроль приложений Контроль устройств Веб контроль

- 27. Контроль приложений Контроль

- 28. Категоризация программ и белые списки Предустановленные

- 29. Контроль программ и белые списки Усиленная защита

- 30. Контроль запуска программ Аудит запуска программ

- 31. Контроль приложений Контроль запуска приложений

- 32. Контроль приложений Ужесточение политик запуска приложений

- 33. Контроль активности программ Применение правил к

- 34. Контроль активности программ Взаимодействие с программами и

- 35. Контроль активности программ Ужесточение политик

- 36. Мониторинг уязвимостей Проверка программ на

- 37. Мониторинг уязвимостей Запуск задачи

- 38. Мониторинг уязвимостей Закрытие Windows уязвимостей

- 39. Контроль устройств

- 40. Контроль устройств Гибкий контроль Съемных дисков

- 41. Контроль устройств Доверенные устройства

- 42. Контроль устройств Временный доступ

- 43. Веб контроль

- 44. Веб контроль Правила Порядок применения правил

- 45. Веб контроль Критерии блокирования

- 46. Другие улучшения

- 47. Функциональные возможности в защите рабочих станций и файловых серверов

- 48. Знай администратора!

- 49. Спасибо за внимание!

Слайд 1Новые решения компании «Лаборатория Касперского»

для безопасности конечных узлов

Алексей Денисюк,

Инженер

alexey.denisyuk@kaspersky.com

Слайд 2

«Лаборатория Касперского» разрабатывает, производит и распространяет системы защиты от информационных угроз,

Миссия компании

Евгений Касперский,

Генеральный директор

Слайд 3Продукты

Kaspersky PURE

Kaspersky Anti-Virus

Kaspersky Internet Security

Kaspersky Mobile Security

Kaspersky

Small Office Security

Kaspersky Open

Specific products for targeted security

Software-as-a-Service solutions

For Home

For Home Office

Products And Services

For Business

Слайд 4Kaspersky Open Space Security

Комплекс продуктов Kaspersky Open Space Security – это

Слайд 6Рост числа вредоносных программ

35,000,000

70,000

Число угроз -2010

Число новых угроз в день

70,000,000

Число

1 из 14

Загрузка зараженного файла

Сигнатуры

Больше чем на 30 миллионов сигнатур за 1 год

Слайд 8Агенда

Kaspersky Security Network (KSN)

Виртуальные серверы администрирования

Software & Hardware Assessment

Управление инфраструктурой VMware

Веб-консоль

Другие

Слайд 9Kaspersky Endpoint Security 8 for Windows

Endpoint Protection

Базы сигнатур

Проактивная защита

Облачные технологии

Kaspersky Security Network

Endpoint Control

Контроль приложений

Контроль устройств

Веб-контроль

Создан для противостояния современным и будущим угрозам

Слайд 10Kaspersky Security Center 9

Управление виртуальными машинами VMWare

Виртуальные серверы администрирования

Анализ software

Сканирование уязвимостей

KSN Proxy

Веб-консоль

Новые функции

Слайд 11«Облачная» технология - KSN

Kaspersky Security Network:

Автоматический сбор данных об инфицированных

Защита с использованием онлайн-баз, расположенных на сервера ЛК:

UDS файлов и URL

White listing database

Зачем это необходимо?

Мгновенная реакция на угрозы: защита в считанные минуты

Нет необходимости хранить огромные объемы данных на пользовательских ПК

Слайд 12Kaspersky Security Network (KSN)

Репутация на основе «облачной базы»

Миллиарды записей

Быстрое обнаружение, быстрый

Mинимальное кол-во false positives

Слайд 14Как это работает

Kaspersky Security Network (KSN)

репутационная база

KSN – это сеть, состоящая

UDS

Повышение уровня безопасности за счет получения самых актуальных данных о репутации и категории приложений

Технология Urgent Detection System (UDS) обеспечивает быструю реакцию на вредоносные файлы и ссылки

сервис

KSN

Слайд 20Управление VM’s VMware

Автоматическое определение виртуальных машин

Управление жизненным циклом VM

Автоматическое определение, инсталляция

Оптимизация нагрузки

Слайд 22Виртуальные серверы администрирования

Двухуровневая иерархия

До 10 может быть на физическом сервере администрирования

Не

Доп. виртуальные сервера могут быть добавлены

До 25,000 конечных точек на иерархию

Изоляция данных

Упрощенное управление больших инсталляций

Слайд 24Веб интерфейс

Мониторинг состояния защищенности

Удаленная инсталляция агентов

Отчеты по ключевым событиям

Управление доставкой

Гибкий инструмент мобильности и продуктивности

Слайд 25Веб интерфейс

Требования

Kaspersky Security Center Administration Server

Apache 2.2 (включено в

Сертификат (желательно)

Только HTTPS протокол

IE 7 или выше – официально

Остальные браузеры на практике также работают

Слайд 27Контроль приложений

Контроль

Категоризация

Проверка

Политики

Категоризация программ и белые списки

Контроль запуска программ

Мониторинг уязвимостей

Слайд 28Категоризация программ и белые списки

Предустановленные KL-категории

Созданные специалистами «Лаборатории Касперского»

Собственные

Созданные администратором

Локальный и облачный белые списки

Непрерывный мониторинг

Категоризация

Слайд 29Контроль программ и белые списки

Усиленная защита и противодействие целевым (таргетированным) атакам

Эвристический

Программа

Проверка на уязвимости

Контроль запуска программ

Контроль активности программ

Белые списки

Локальный

«Облачный»

Программа

Репутация

Категория

Слайд 30Контроль запуска программ

Аудит запуска программ

Разрешение и блокирование по белым спискам и

Интеграция с Active Directory

Экономия сетевых ресурсов

Контроль

Слайд 32Контроль приложений

Ужесточение политик запуска приложений

Создать правила согласно политике безопасности

Настроить

Отключить правило Разрешить все

Активировать Доверенные программы обновления (опционально)

Слайд 33

Контроль активности программ

Применение правил к запущенным программам

Автоматическое распределение программ по группам:

Доверенные

Слабые ограничения

Сильные ограничения

Недоверенные

Выбор политики в зависимости от присвоенной категории и группы

Ограничение работы программ с:

реестром

ресурсами системы

данными пользователя

Снижение вероятности использования в сети нежелательного ПО

Политики

Слайд 34Контроль активности программ

Взаимодействие с программами и ресурсами

Программы:

Доверенные – без ограничений

Сильные ограничения – запрещено взаимодействие с другими программами

Недоверенные – запуск запрещен

Ресурсы:

Доверенные – без ограничений

Слабые ограничения – запрещено изменение важных системных файлов

Сильные ограничения – разрешено только чтение данных из каталогов ОС и реестра

Недоверенные - запуск запрещен

Слайд 35Контроль активности программ

Ужесточение политик

Автоматически перемещать программы в следующие группы:

Сильные ограничения

Недоверенные

Не влияет на программы разрешенные KSN

Слайд 36Мониторинг уязвимостей

Проверка программ на наличие уязвимостей

3 источника данных:

база

список уязвимостей приложений Microsoft

список уязвимостей, составленный специалистами «Лаборатории Касперского»

Задачи мониторинга:

информация

предупреждение

«первая помощь»

Повышение надежности защиты

Проверка

Слайд 38Мониторинг уязвимостей

Закрытие Windows уязвимостей

Network Agent собирает информацию об уязвимостях

Служба

Должна выполняться проверка обновлений Windows

Слайд 40Контроль устройств

Гибкий контроль

Съемных дисков

CD / DVD дисков

Дискет

Стримеров

В зависимости от:

Учетной записи

Типа операции: чтение/ запись

Расписание