- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Необходимость ликвидации статических паролейМайк ЭдвардсДиректор по продажамCryptocard Europe презентация

Содержание

- 1. Необходимость ликвидации статических паролейМайк ЭдвардсДиректор по продажамCryptocard Europe

- 2. Область

- 3. Область

- 4. СТАТИЧЕСКИЕ

- 5. 1

- 6. ПОЧЕМУ

- 7. КТО ГОВОРИТ, ЧТО ЭТО ПРОБЛЕМА “

- 9. MICROSOFT

- 10. ВНУТРИСЕТЕВАЯ УГРОЗА «БОЛЕЕ 50% сетевых

- 11. ОПАСНОСТЬ ИЗВНЕ Угроза реальна и

- 12. ФИШИНГ-АТАКИ 10

- 13. Потому что IT менеджеры верят, что они

- 14. НАСТОЯЩАЯ ЦЕНА “БЕСПЛАТНЫХ” ПАРОЛЕЙ Рассмотрим 2

- 15. СТАТИЧЕСКИЕ ПАРОЛИ- РОСКОШЬ! Таким образом,

- 16. ЧТО СТИМУЛИРУЕТ РЫНОК НЕОБХОДИМОСТЬ СОБЛЮДЕНИЯ

- 17. Официальная позиция.. Компании

- 18. ИДЕАЛЬНЫЙ ПАРОЛЬ : Должен быть

- 19. ДВУХФАКТОРНАЯ АУТЕНТИФИКАЦИЯ Фактор 1: Что-то, что

- 20. ПРЕИМУЩЕСТВА 2FA Пароль не может быть

- 21. ПОЧЕМУ ИМЕННО CRYPTOCARD Уникальные возможности

- 22. Policy Security Integration Compliance Assimilation Cost

- 23. CRYPTO-MAS Служба Управления Аутентификацией для организаций,

- 24. 1. Управляемая двухфакторная аутентификация 2. Небольшие

- 25. CRYPTO-Server Интеграция с LDAP/AD Хранение информации

- 26. Встраиваемое в существующую бизнес-среду решение по

- 27. Достоинство многоплатформенности серверного программного обеспечения не

- 28. Различные типы пользователей… Сетевые пользователи

- 29. Мы позволяем конечным пользователям самостоятельно инициализировать

- 30. Конкуренты изобрели один из лучших способов

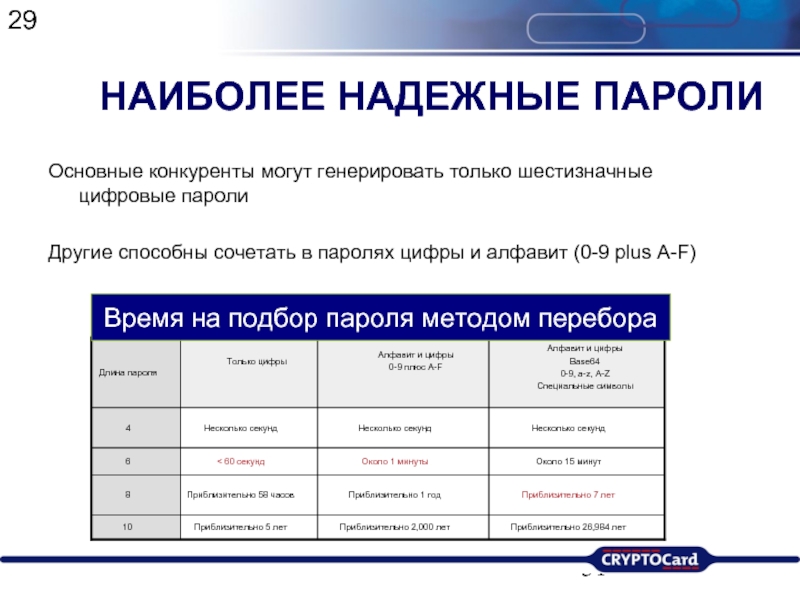

- 31. Основные конкуренты могут генерировать только шестизначные

- 32. Мы получаем Сертификат ФСТЭК Наш

- 33. Чем Лучше Продукт по

- 34. СПАСИБО ЗА ВНИМАНИЕ 32

Слайд 1

Необходимость ликвидации статических паролей

Майк Эдвардс

Директор по продажам

Cryptocard Europe

Слайд 2

Область применения

НО

90% из них до сих пор используют статические пароли,

ПОЭТОМУ

здесь есть БОЛЬШИЕ перспективы.

1

Слайд 3

Область применения

НО

90% из них до сих пор используют статические пароли,

ПОЭТОМУ

здесь есть БОЛЬШИЕ перспективы.

1

Слайд 4

СТАТИЧЕСКИЕ ПАРОЛИ

Что не так со статическими

Они являются СЛАБЫМ звеном в системе безопасности.

2

Слайд 51

...что пароль может быть легко предсказуем, взломан или даже виден

ПОЧЕМУ ЕСТЬ СЕРЬЕЗНЫЙ РИСК

3

Слайд 6

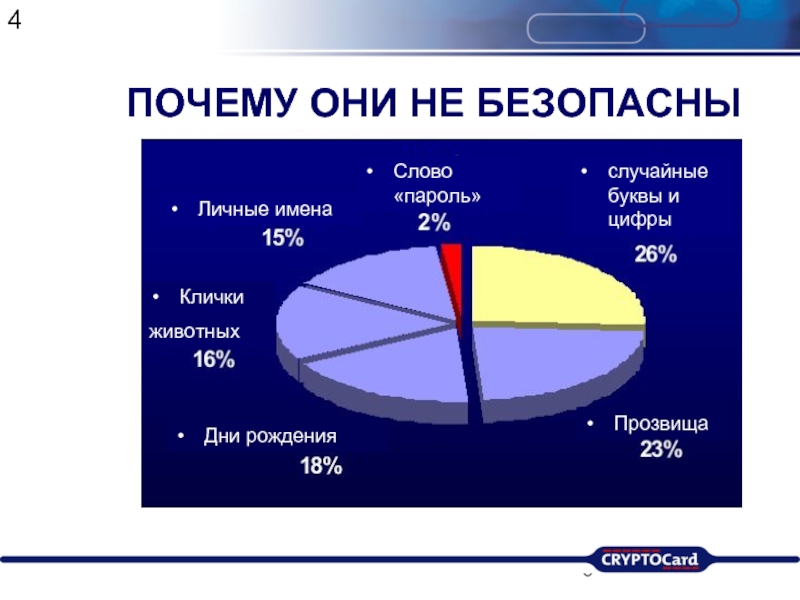

ПОЧЕМУ ОНИ НЕ БЕЗОПАСНЫ

случайные буквы и цифры

Прозвища

Дни рождения

Клички

животных

Личные имена

Слово «пароль»

4

Слайд 7

КТО ГОВОРИТ, ЧТО ЭТО ПРОБЛЕМА

“ Управление паролем входит в «Десятку» уязвимостей

По словам: SANS Institute

Gartner

FBI

5

Слайд 8 ПУГАЮЩИЕ ФАКТЫ

По данным последних

МЕНЕЕ ЧЕМ ЗА 3 МИНУТЫ

The SANS Institute

6

Слайд 9

MICROSOFT ВЗЛОМАН ! КОД УКРАДЕН!

“…. Хакеры воспользовались украденными паролями с

НИКТО НЕ ЗАЩИЩЕН!

7

Слайд 11

ОПАСНОСТЬ ИЗВНЕ

Угроза реальна и непрерывно возрастает, потому что “электронная преступность” это

9

Слайд 14

НАСТОЯЩАЯ ЦЕНА “БЕСПЛАТНЫХ” ПАРОЛЕЙ

Рассмотрим 2 факта….

“Обычно компания численностью 2,500 пользователей тратит

Gartner

“Более 30% обращений к системному администратору связаны с паролями”

GIGA Group

12

Слайд 15

СТАТИЧЕСКИЕ ПАРОЛИ- РОСКОШЬ!

Таким образом, стоимость использования статических паролей на этом примере

Приблизительно 60$ на пользователя…КАЖДЫЙ ГОД

Они какие угодно, но не БЕСПЛАТНЫЕ!

13

Слайд 16

ЧТО СТИМУЛИРУЕТ РЫНОК

НЕОБХОДИМОСТЬ СОБЛЮДЕНИЯ ЗАКОНОВ

Организации понимают, что находится

Закон по обеспечению доступности и подотчетности в мед.страх. (HIPAA)

Закон по борьбе с корпоративным и бухгалтерским мошенничеством (SOX)

Закон о защите частной фин. информации (GLB)

Закон, регулирующий электронную и цифровую подпись (21 CFR Part 11)

Приложение 11 закона об автоматизированных системах

Директива о защите данных (95/46/EU)

Международное соглашение (Basel II)

Японская директива о защите информации

14

Слайд 17

Официальная позиция..

Компании должны быть в состоянии доказать, что

Использование статических паролей может привести к административному преследованию.

15

Слайд 18

ИДЕАЛЬНЫЙ ПАРОЛЬ :

Должен быть сложным

Никогда не использоваться дважды

Принадлежать одному пользователю

Работать на

Легкий в эксплуатации

Не требующий управления в отличии от статического

Менее затратным, чем статический

16

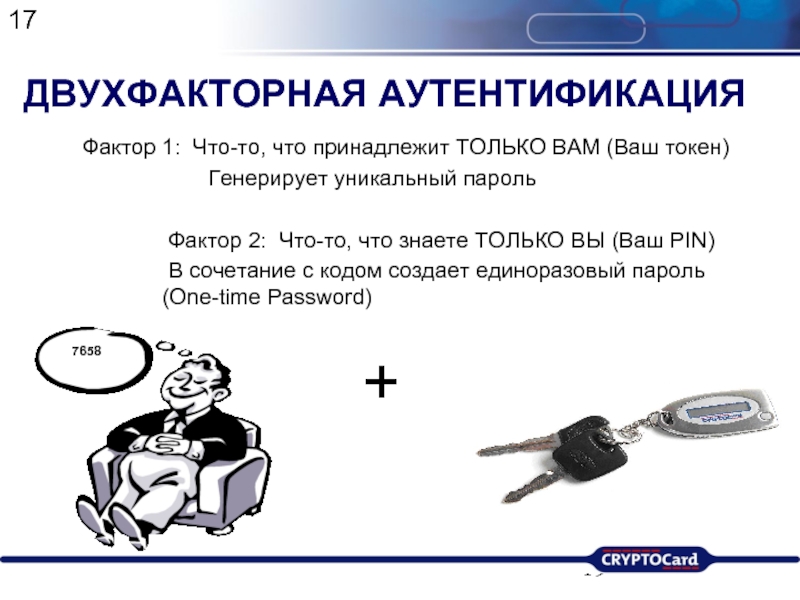

Слайд 19

ДВУХФАКТОРНАЯ АУТЕНТИФИКАЦИЯ

Фактор 1: Что-то, что принадлежит ТОЛЬКО ВАМ (Ваш токен)

Генерирует

Фактор 2: Что-то, что знаете ТОЛЬКО ВЫ (Ваш PIN)

В сочетание с кодом создает единоразовый пароль (One-time Password)

7658

+

17

Слайд 20

ПРЕИМУЩЕСТВА 2FA

Пароль не может быть совместным, украденным, забытым или записанным.

Если

В отличие от украденного пароля, пропажа токена обнаружится немедленно

Тех.поддержка избавится от обязанностей по поддержке паролей

Вы усилите контроль доступа к Вашим сетевым ресурсам

18

Слайд 21

ПОЧЕМУ ИМЕННО CRYPTOCARD

Уникальные возможности для продаж

Абсолютная независимость

Многоформатность отгрузки

Мультиплатформенность

Широкий ассортимент токенов

Самостоятельная инициализация

Аппаратные

Наиболее надежные пароли (8 character base 64)

19

Слайд 22Policy

Security

Integration

Compliance

Assimilation

Cost

SSL-VPN

Web /App

Username

Databases

Systems

Windows XP

2000 Pro SP4

2003 Server SP1

OS X

Panther

OS X 10.4.x

Tiger

RedHat Ent.

3.x-4.x

SuSE Ent.

9.x

4.0.2, 4.1.x

Open Directory

Active Directory

IIS 6.x

Web Sever

1.3-2.x

Citrix Web 4.0

OpenLDAP

9i, 10g

Enterprise

2000 (SP4)

Exchange

2003 SP1

3000 Concentrator

Connectivity

Access Gateway

Firewall

Juniper

Sonic Wall

F-Secure

Borderware

Checkpoint

Checkpoint

pix

Netscreen

Sonicwall

Watchguard

АБСОЛЮТНАЯ НЕЗАВИСИМОСТЬ

20

Слайд 23

CRYPTO-MAS

Служба Управления Аутентификацией для организаций, которые не обладают опытом и не

CRYPTO-Shield Готовая к внедрению Инфраструктура Аутентификации, включающая в себе возможности инициализации, управления и т.д.

AuthEngine Основное ядро Механизма Аутентификации в виде закрытого кода для дальнейшего внедрения в уже существующие приложения, предназначенное для разработчиков.

МНОГОФОРМАТНОСТЬ ОТГРУЗКИ

21

Слайд 24

1. Управляемая двухфакторная аутентификация

2. Небольшие первоначальные

затраты

3. Быстрое внедрение

4. Не требуется

квалификации

5. Недорогая ежемесячная

абонентская плата

MAS Служба Управления Аутентификацией

22

Слайд 25

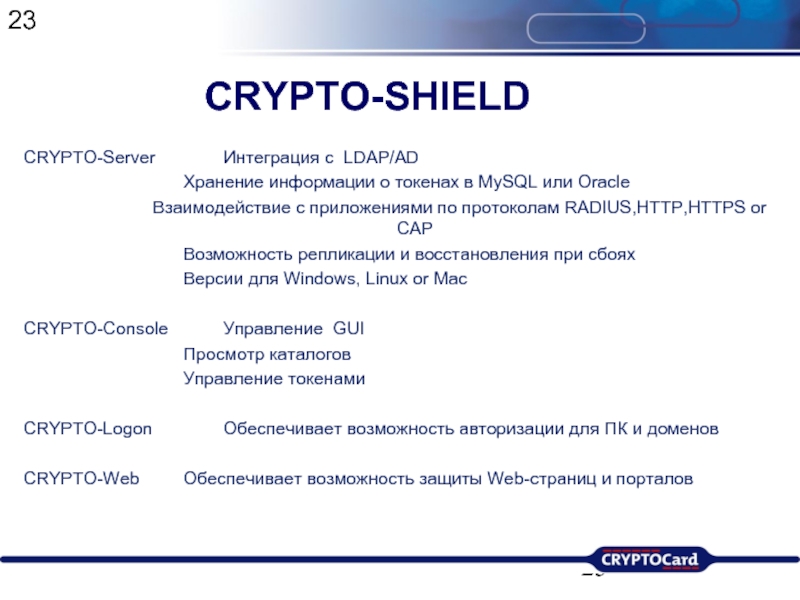

CRYPTO-Server Интеграция с LDAP/AD

Хранение информации о токенах в MySQL или Oracle

Взаимодействие с

Возможность репликации и восстановления при сбоях

Версии для Windows, Linux or Mac

CRYPTO-Console Управление GUI

Просмотр каталогов

Управление токенами

CRYPTO-Logon Обеспечивает возможность авторизации для ПК и доменов

CRYPTO-Web Обеспечивает возможность защиты Web-страниц и порталов

CRYPTO-SHIELD

23

Слайд 26

Встраиваемое в существующую бизнес-среду решение по аутентификации с использованием токенов

Взаимодействует, замещает

Интегрируется с существующими системами инициализации, обработки и выполнения заказов, выставления счетов, технической поддержки, бухгалтерской отчетности и др.

Применяется в существующей инфраструктуре:

Баз данных

Приложений

Производства

AUTH ENGINE

24

Слайд 27

Достоинство многоплатформенности серверного программного обеспечения не только в поддержке всех основных

Это возможность построения пользовательской среды на базе единичных решений, корпоративной сети, объединением их в единое целое.

Удобство оценят корпорации, в которых тенденция роста основана на присоединении новых филиалов. Они всегда могут уверены, что выбранное ими решение по двухфакторной аутентификации легко внедряемо.

МНОГОПЛАТФОРМЕННОСТЬ

25

Слайд 28

Различные типы пользователей…

Сетевые пользователи (LAN)

Удаленные пользователи

Надомные работники

Контактные специалисты

Технические специалисты

Финансовые служащие

Кадровые сотрудники

Хорошие новости в том, что….

У нас есть подходящие токены для всех.

ШИРОКИЙ АССОРТИМЕНТ ТОКЕНОВ

26

Слайд 29

Мы позволяем конечным пользователям самостоятельно инициализировать их аппаратные токены.

Это предотвращает возможность

Задайте себе вопрос……..“Это в ваших правилах делится с кем-либо своим индивидуальным ключом ?”

Если нет, то есть только одно решение, которое можно купить!

САМОСТОЯТЕЛЬНАЯ ИНИЦИАЛИЗАЦИЯ

27

Слайд 30

Конкуренты изобрели один из лучших способов финансового мошенничества, который только можно

Они заставляют Вас покупать токены снова и снова.

Это не только очень дорогой вариант для пользователей, но и неудобство, так как вы постоянно вынуждены заново внедрять токены.

С Cryptocard Вы покупаете однажды и внедряете один раз и навсегда.

ТОКЕН – ЕДИНОРАЗОВАЯ ПОКУПКА

28

Слайд 31

Основные конкуренты могут генерировать только шестизначные цифровые пароли

Другие способны сочетать в

Время на подбор пароля методом перебора

НАИБОЛЕЕ НАДЕЖНЫЕ ПАРОЛИ

29

Слайд 32

Мы получаем Сертификат ФСТЭК

Наш опытный дистрибьютор – Сетевые решения

Мы готовы ……..

CRYPTOCARD в РОССИИ

30