- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Межсетевой экран презентация

Содержание

- 1. Межсетевой экран

- 3. Брандмауэр (нем. Brandmauer) — заимствованный из немецкого

- 4. Управляемые коммутаторы (канальный уровень). Сетевые фильтры сетевого уровня (stateless). Фильтрация

- 5. фильтрация доступа к заведомо незащищенным службам; препятствование

- 6. Межсетевой экран сам по себе не панацея

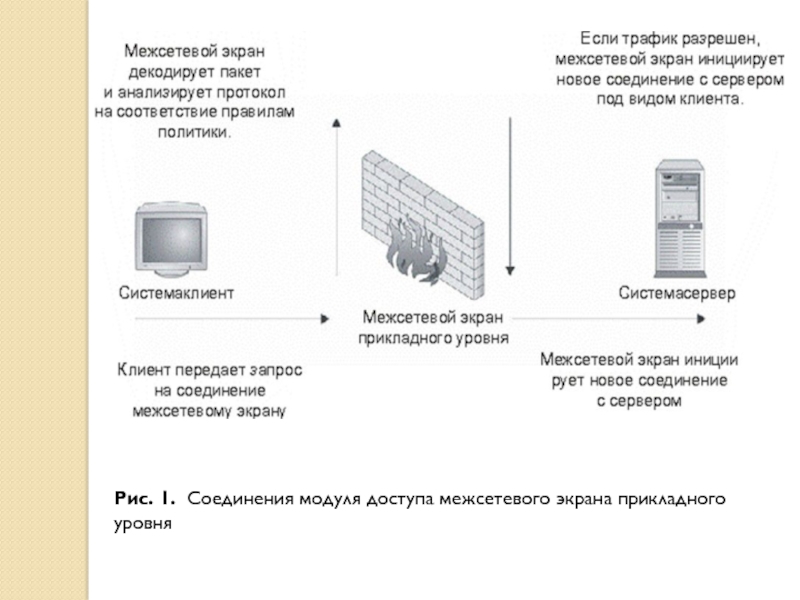

- 7. Рис. 1. Соединения модуля доступа межсетевого экрана прикладного уровня

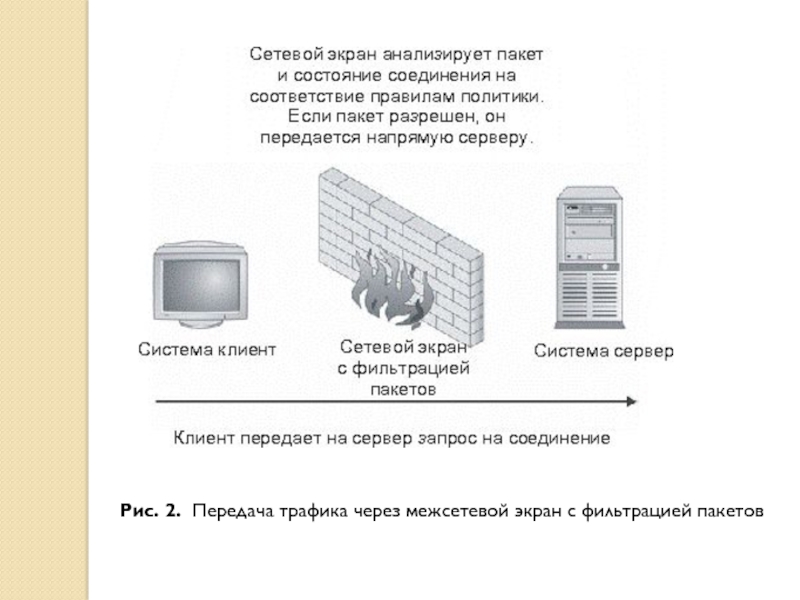

- 8. Рис. 2. Передача трафика через межсетевой экран с фильтрацией пакетов

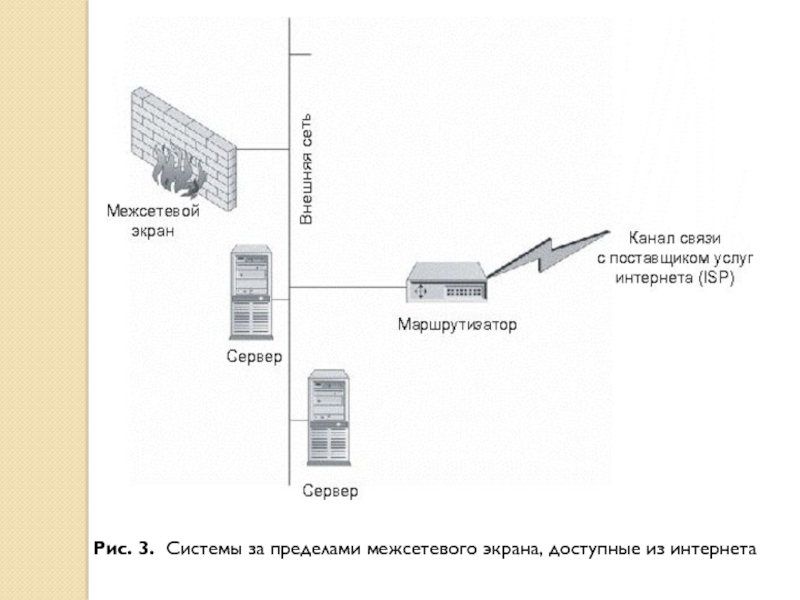

- 9. Рис. 3. Системы за пределами межсетевого экрана, доступные из интернета

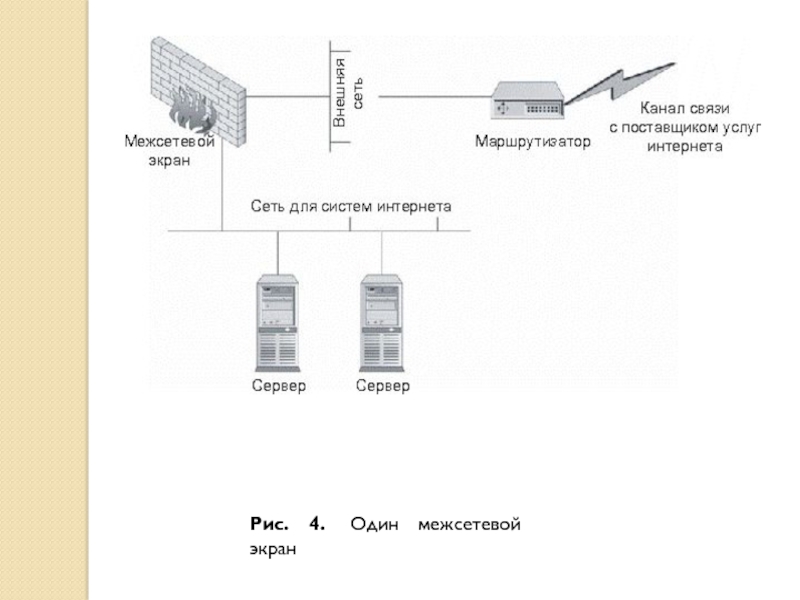

- 10. Рис. 4. Один межсетевой экран

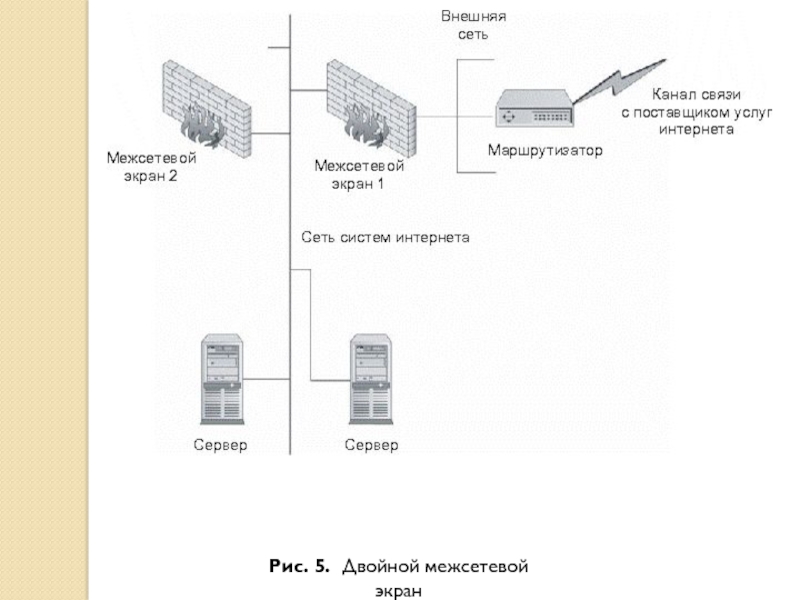

- 11. Рис. 5. Двойной межсетевой экран

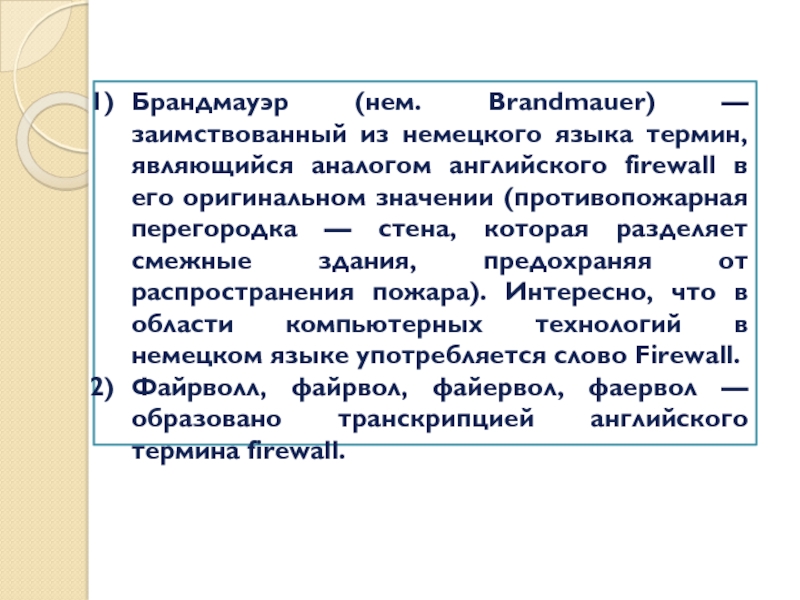

Слайд 3Брандмауэр (нем. Brandmauer) — заимствованный из немецкого языка термин, являющийся аналогом

английского firewall в его оригинальном значении (противопожарная перегородка — стена, которая разделяет смежные здания, предохраняя от распространения пожара). Интересно, что в области компьютерных технологий в немецком языке употребляется слово Firewall.

Файрволл, файрвол, файервол, фаервол — образовано транскрипцией английского термина firewall.

Файрволл, файрвол, файервол, фаервол — образовано транскрипцией английского термина firewall.

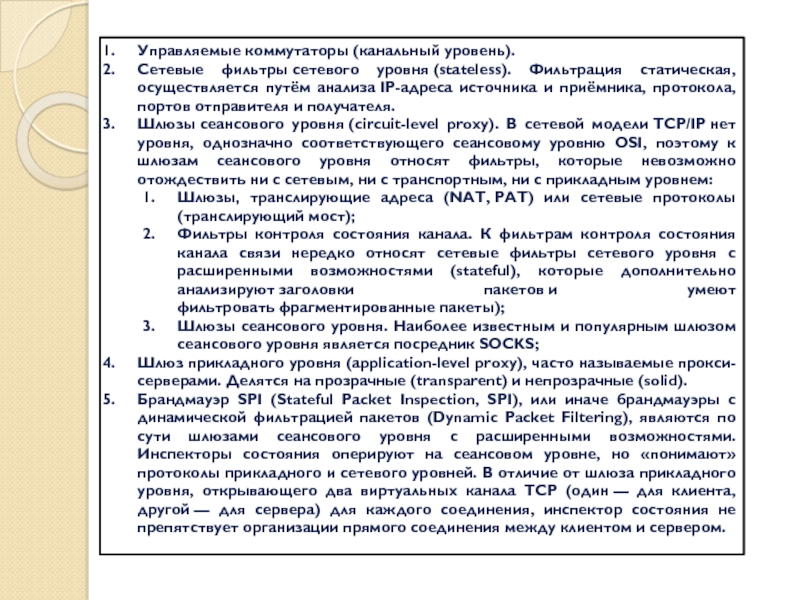

Слайд 4Управляемые коммутаторы (канальный уровень).

Сетевые фильтры сетевого уровня (stateless). Фильтрация статическая, осуществляется путём анализа IP-адреса источника

и приёмника, протокола, портов отправителя и получателя.

Шлюзы сеансового уровня (circuit-level proxy). В сетевой модели TCP/IP нет уровня, однозначно соответствующего сеансовому уровню OSI, поэтому к шлюзам сеансового уровня относят фильтры, которые невозможно отождествить ни с сетевым, ни с транспортным, ни с прикладным уровнем:

Шлюзы, транслирующие адреса (NAT, PAT) или сетевые протоколы (транслирующий мост);

Фильтры контроля состояния канала. К фильтрам контроля состояния канала связи нередко относят сетевые фильтры сетевого уровня с расширенными возможностями (stateful), которые дополнительно анализируют заголовки пакетов и умеют фильтровать фрагментированные пакеты);

Шлюзы сеансового уровня. Наиболее известным и популярным шлюзом сеансового уровня является посредник SOCKS;

Шлюз прикладного уровня (application-level proxy), часто называемые прокси-серверами. Делятся на прозрачные (transparent) и непрозрачные (solid).

Брандмауэр SPI (Stateful Packet Inspection, SPI), или иначе брандмауэры с динамической фильтрацией пакетов (Dynamic Packet Filtering), являются по сути шлюзами сеансового уровня с расширенными возможностями. Инспекторы состояния оперируют на сеансовом уровне, но «понимают» протоколы прикладного и сетевого уровней. В отличие от шлюза прикладного уровня, открывающего два виртуальных канала TCP (один — для клиента, другой — для сервера) для каждого соединения, инспектор состояния не препятствует организации прямого соединения между клиентом и сервером.

Шлюзы сеансового уровня (circuit-level proxy). В сетевой модели TCP/IP нет уровня, однозначно соответствующего сеансовому уровню OSI, поэтому к шлюзам сеансового уровня относят фильтры, которые невозможно отождествить ни с сетевым, ни с транспортным, ни с прикладным уровнем:

Шлюзы, транслирующие адреса (NAT, PAT) или сетевые протоколы (транслирующий мост);

Фильтры контроля состояния канала. К фильтрам контроля состояния канала связи нередко относят сетевые фильтры сетевого уровня с расширенными возможностями (stateful), которые дополнительно анализируют заголовки пакетов и умеют фильтровать фрагментированные пакеты);

Шлюзы сеансового уровня. Наиболее известным и популярным шлюзом сеансового уровня является посредник SOCKS;

Шлюз прикладного уровня (application-level proxy), часто называемые прокси-серверами. Делятся на прозрачные (transparent) и непрозрачные (solid).

Брандмауэр SPI (Stateful Packet Inspection, SPI), или иначе брандмауэры с динамической фильтрацией пакетов (Dynamic Packet Filtering), являются по сути шлюзами сеансового уровня с расширенными возможностями. Инспекторы состояния оперируют на сеансовом уровне, но «понимают» протоколы прикладного и сетевого уровней. В отличие от шлюза прикладного уровня, открывающего два виртуальных канала TCP (один — для клиента, другой — для сервера) для каждого соединения, инспектор состояния не препятствует организации прямого соединения между клиентом и сервером.

Слайд 5фильтрация доступа к заведомо незащищенным службам;

препятствование получению закрытой информации из защищенной

подсети, а также внедрению в защищенную подсеть ложных данных с помощью уязвимых служб;

контроль доступа к узлам сети;

может регистрировать все попытки доступа как извне, так и из внутренней сети, что позволяет вести учёт использования доступа в Интернет отдельными узлами сети;

регламентирование порядка доступа к сети;

уведомление о подозрительной деятельности, попытках зондирования или атаки на узлы сети или сам экран;

контроль доступа к узлам сети;

может регистрировать все попытки доступа как извне, так и из внутренней сети, что позволяет вести учёт использования доступа в Интернет отдельными узлами сети;

регламентирование порядка доступа к сети;

уведомление о подозрительной деятельности, попытках зондирования или атаки на узлы сети или сам экран;

Слайд 6Межсетевой экран сам по себе не панацея от всех угроз для

сети. В частности, он:

не защищает узлы сети от проникновения через «люки» (англ. back doors) или уязвимости ПО;

не обеспечивает защиту от многих внутренних угроз, в первую очередь — утечки данных;

не защищает от загрузки пользователями вредоносных программ, в том числе вирусов;

не защищает узлы сети от проникновения через «люки» (англ. back doors) или уязвимости ПО;

не обеспечивает защиту от многих внутренних угроз, в первую очередь — утечки данных;

не защищает от загрузки пользователями вредоносных программ, в том числе вирусов;