- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

КСЗИ Панцирь-К презентация

Содержание

- 1. КСЗИ Панцирь-К

- 2. Общие сведения «Панцирь-К» - это комплексная

- 3. Вариант комплексного решения

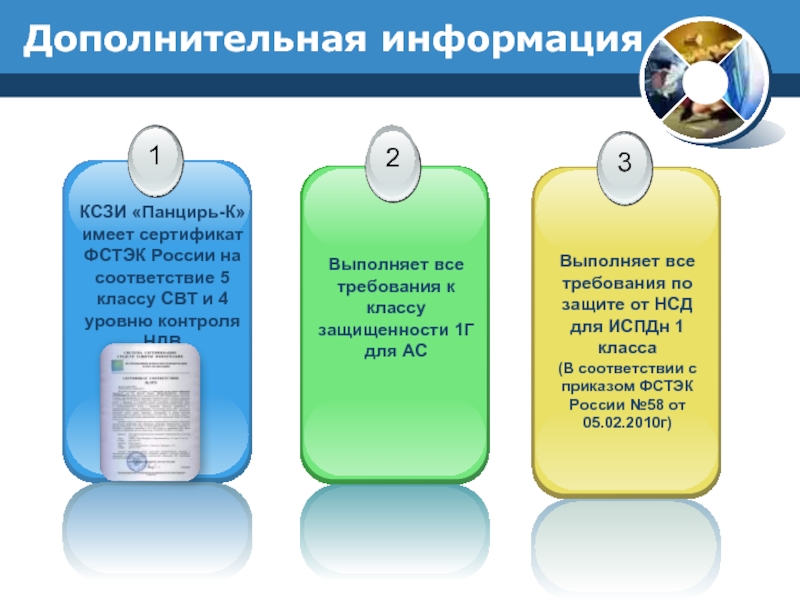

- 4. Дополнительная информация

- 5. Возможности КСЗИ

- 6. Назначение КСЗИ КСЗИ «Панцирь-К» предназначена для решения

- 7. Авторизация пользователей Возможность использования аппаратных решений для

- 8. Угрозы вредоносного ПО Независимые тесты компонентов эвристического

- 9. Защита. Интерфейсы + настройки Главную угрозу современности

- 10. Cамозапускающееся вредоносное ПО «Исследователи McAfee также установили,

- 11. Сетевая атака – одна из актуальнейших угроз

- 12. Сетевая атака – одна из актуальнейших угроз

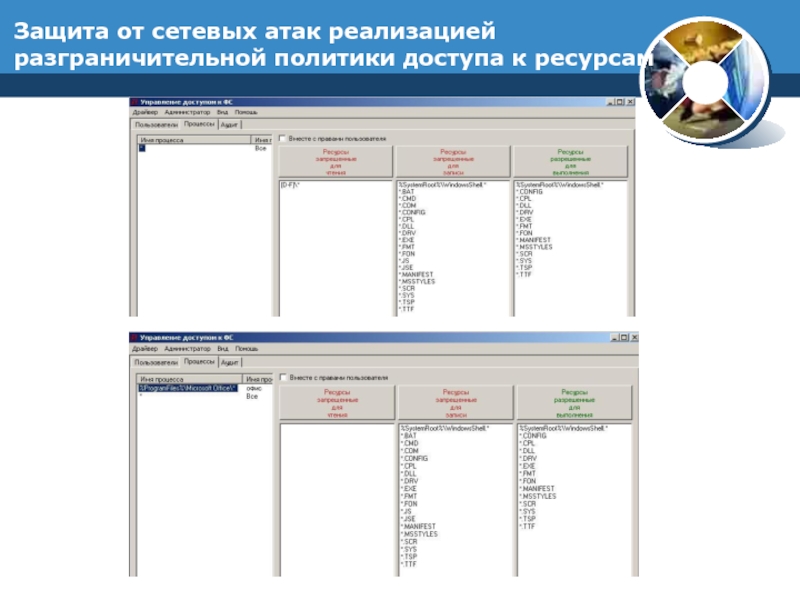

- 13. Защита от сетевых атак реализацией разграничительной политики доступа к ресурсам

- 14. Защита от атак на уязвимости ОС и

- 15. Защита реализацией разграничительной политики доступа к ресурсам

- 16. Атаки на системные ресурсы Статистика обнаруженных уязвимостей

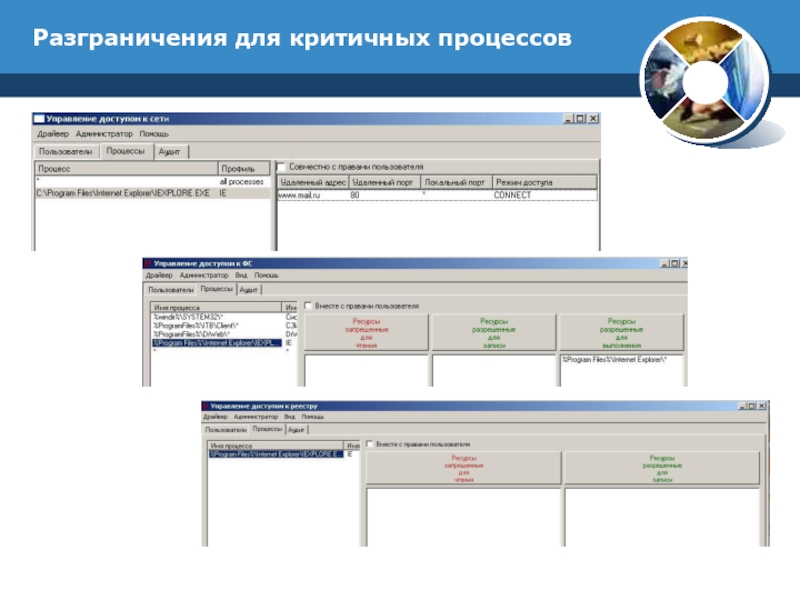

- 17. Разграничения для критичных процессов

- 18. Атаки на повышение привилегий При таких простейших

- 19. Портрет инсайдера

- 20. Существующие методы защиты от инсайдерских атак По

- 21. Состав механизмов Технология должна включать: Управление

- 22. Механизмы защиты Управление доступом к буферу обмена

- 23. Удаленное администрирование Система удаленного администрирования клиентских частей

- 24. Контроль рабочего времени пользователя Статистика работы пользователя

- 25. Награды и дипломы

Слайд 2Общие сведения

«Панцирь-К» - это комплексная система защиты информации.

Реализована программно и

Функционирует под управлением ОС Windows 2000/XP/2003/Vista/2008

Обеспечивает эффективную защиту от НСД

Реализует возможность шифрования данных

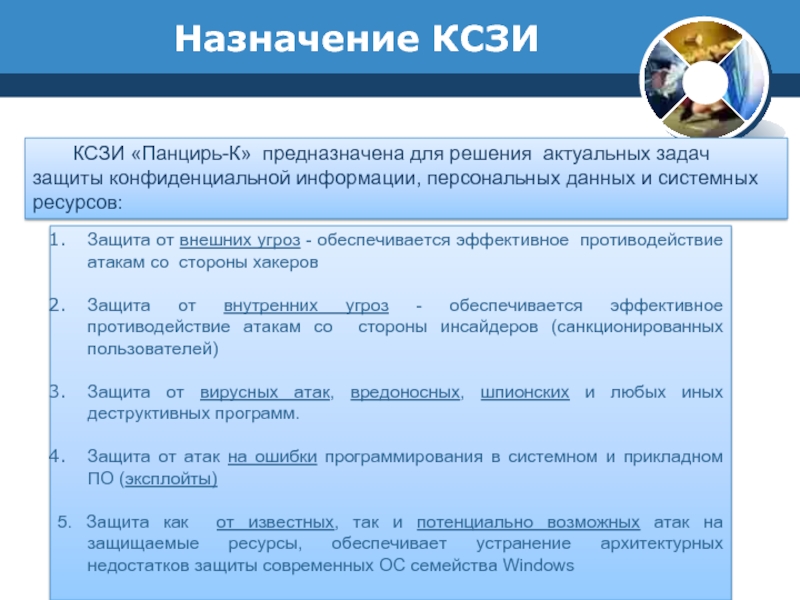

Слайд 6Назначение КСЗИ

КСЗИ «Панцирь-К» предназначена для решения актуальных задач защиты конфиденциальной информации,

Защита от внешних угроз - обеспечивается эффективное противодействие атакам со стороны хакеров

Защита от внутренних угроз - обеспечивается эффективное противодействие атакам со стороны инсайдеров (санкционированных пользователей)

Защита от вирусных атак, вредоносных, шпионских и любых иных деструктивных программ.

Защита от атак на ошибки программирования в системном и прикладном ПО (эксплойты)

5. Защита как от известных, так и потенциально возможных атак на защищаемые ресурсы, обеспечивает устранение архитектурных недостатков защиты современных ОС семейства Windows

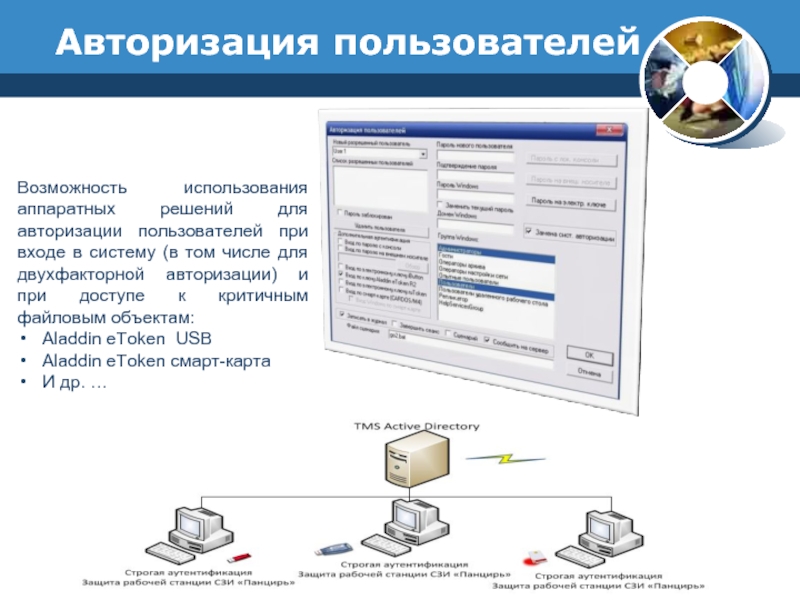

Слайд 7Авторизация пользователей

Возможность использования аппаратных решений для авторизации пользователей при входе в

Aladdin eToken USB

Aladdin eToken смарт-карта

И др. …

Слайд 8Угрозы вредоносного ПО

Независимые тесты компонентов эвристического анализа показывают, что уровень обнаружения

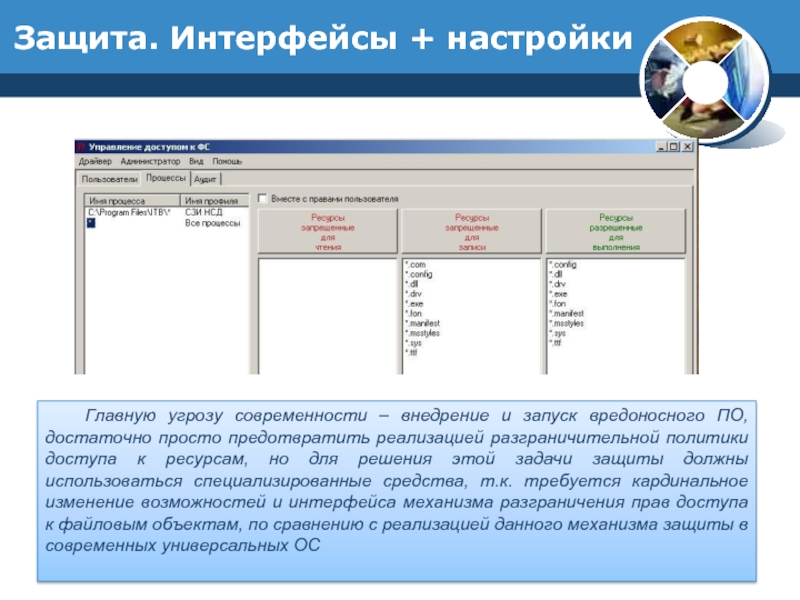

Слайд 9Защита. Интерфейсы + настройки

Главную угрозу современности – внедрение и запуск вредоносного

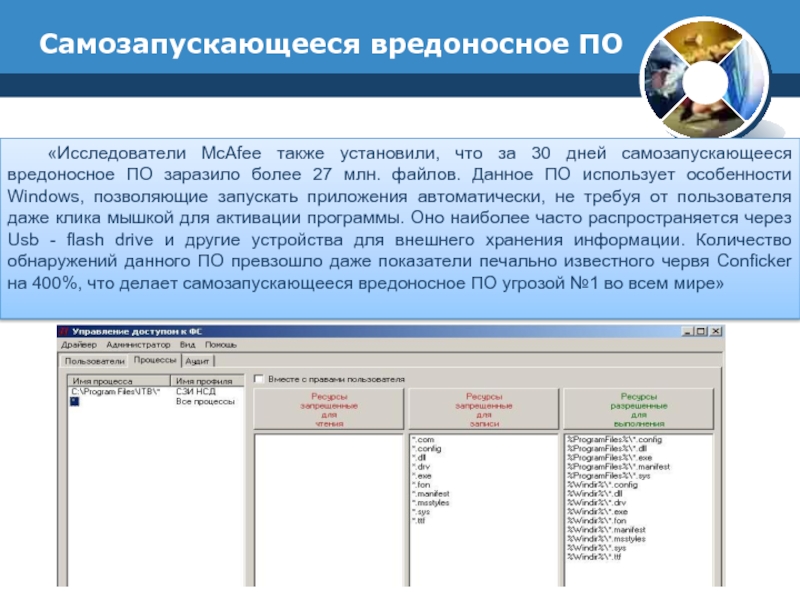

Слайд 10Cамозапускающееся вредоносное ПО

«Исследователи McAfee также установили, что за 30 дней самозапускающееся

Слайд 11Сетевая атака – одна из актуальнейших угроз современности

Только за первый квартал

Это наглядно показывает неспособность классических антивирусных программ справляться с данным видом атак.

Слайд 12Сетевая атака – одна из актуальнейших угроз современности

Всего исправлено 57.58% уязвимостей,

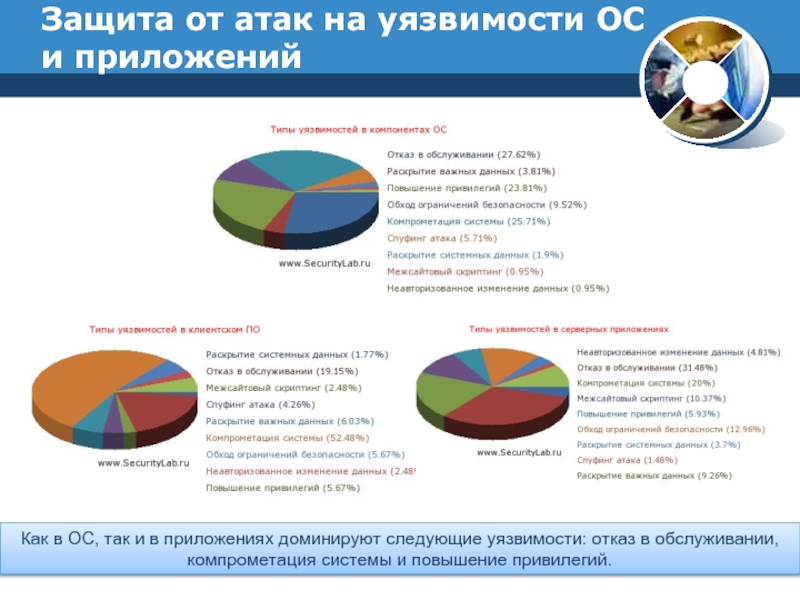

Слайд 14Защита от атак на уязвимости ОС и приложений

Как в ОС, так

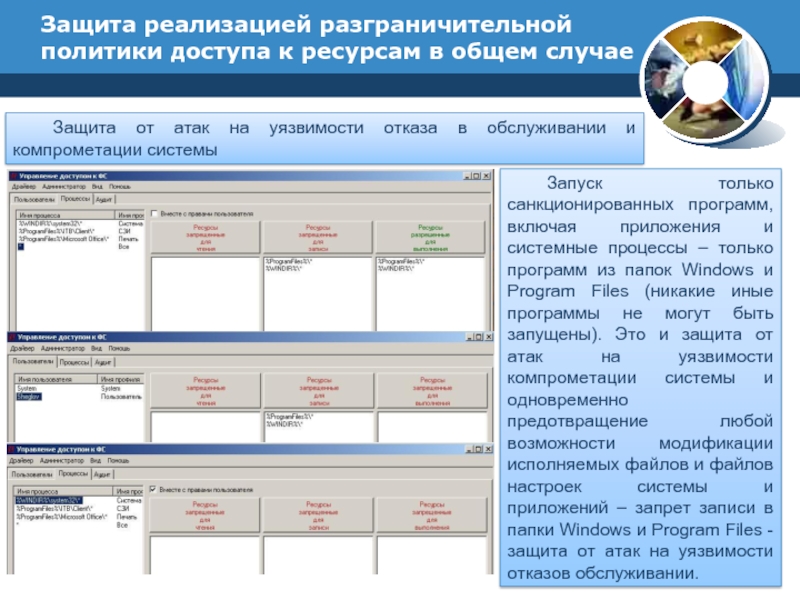

Слайд 15Защита реализацией разграничительной политики доступа к ресурсам в общем случае

Защита от

Запуск только санкционированных программ, включая приложения и системные процессы – только программ из папок Windows и Program Files (никакие иные программы не могут быть запущены). Это и защита от атак на уязвимости компрометации системы и одновременно предотвращение любой возможности модификации исполняемых файлов и файлов настроек системы и приложений – запрет записи в папки Windows и Program Files - защита от атак на уязвимости отказов обслуживании.

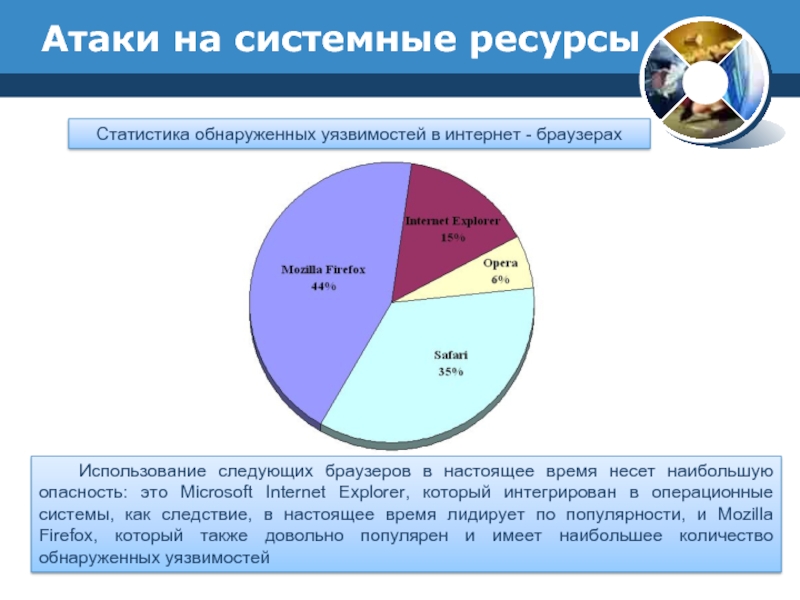

Слайд 16Атаки на системные ресурсы

Статистика обнаруженных уязвимостей в интернет - браузерах

Использование следующих

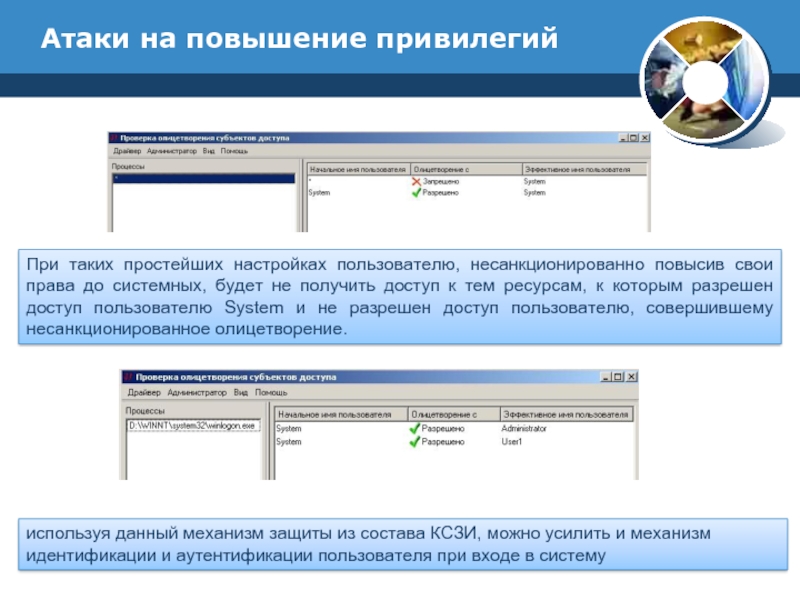

Слайд 18Атаки на повышение привилегий

При таких простейших настройках пользователю, несанкционированно повысив свои

используя данный механизм защиты из состава КСЗИ, можно усилить и механизм идентификации и аутентификации пользователя при входе в систему

Слайд 20Существующие методы защиты от инсайдерских атак

По оценкам компании Gartner (Hype Cycle

Для защиты от инсайдерских атак сегодня широко применяются, так называемые, системы предотвращения утечек или DLP-системы. DLP (англ. Data Leak Prevention) -системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы

Слайд 21Состав механизмов

Технология должна включать:

Управление монтированием устройств на защищаемых компьютерах;

Управление запуском приложений

Управление обработкой конфиденциальной информации на защищаемых компьютерах (локально, в сети, какими приложениями и т.д.);

Управление хранением и передачи защищаемой информации с использованием внешних накопителей;

Разграничения по использованию для передачи защищаемой информации по сети (ЛВС, по каналам сети общего использования, какими приложениями, к каким компьютерам – адреса и порты, и т.д.);

Управление выдачей конфиденциальной информации на печать (использование локальных и сетевых принтеров);

Управление работой с открытой и конфиденциальной информацией на защищаемых компьютерах;

И т.д.

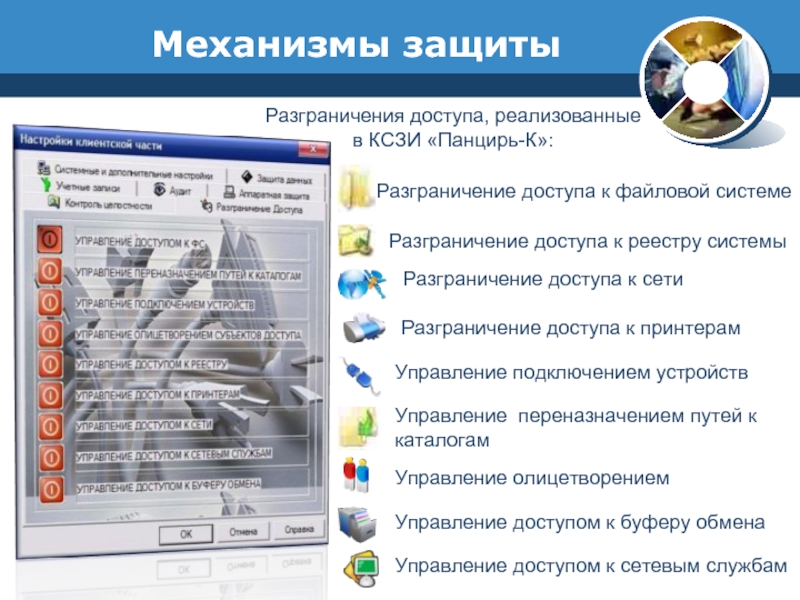

Слайд 22Механизмы защиты

Управление доступом к буферу обмена

Разграничения доступа, реализованные в КСЗИ «Панцирь-К»:

Разграничение

Разграничение доступа к реестру системы

Разграничение доступа к принтерам

Разграничение доступа к сети

Управление переназначением путей к

каталогам

Управление доступом к сетевым службам

Управление олицетворением

Управление подключением устройств

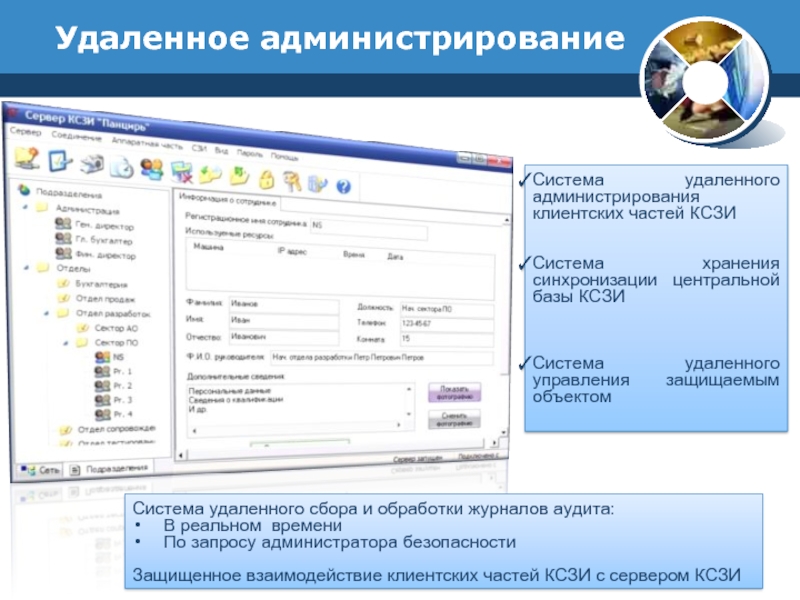

Слайд 23Удаленное администрирование

Система удаленного администрирования клиентских частей КСЗИ

Система хранения синхронизации центральной базы

Система удаленного управления защищаемым объектом

Система удаленного сбора и обработки журналов аудита:

В реальном времени

По запросу администратора безопасности

Защищенное взаимодействие клиентских частей КСЗИ с сервером КСЗИ

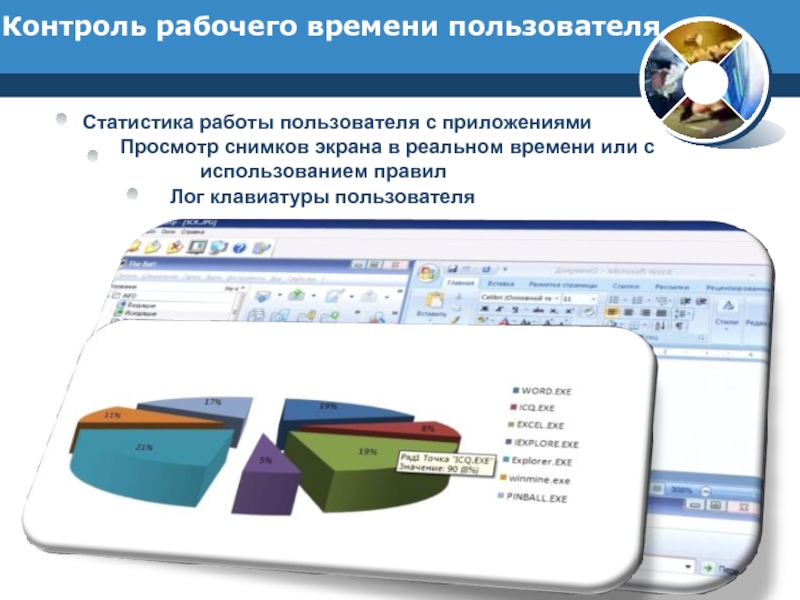

Слайд 24Контроль рабочего времени пользователя

Статистика работы пользователя с приложениями

Просмотр снимков экрана в

Лог клавиатуры пользователя