- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Компьютерный вирус: FLAME презентация

Содержание

- 1. Компьютерный вирус: FLAME

- 2. FLAME Компьютерный червь-троянец, поражающий компьютеры под управлением операционных систем Microsoft Windows

- 3. Программа, детектируемая защитными продуктами «Лаборатории Касперского» как Worm.Win32.Flame, разработана для ведения кибершпионажа.

- 4. Размер и загрузка 20 мегабайт исполняемого кода

- 5. Возможности FLAME Меняет параметры компьютера Запоминает нажатые

- 6. В активом режиме Flame уничтожал важные данные,

- 7. Основные компоненты Flame Windows\System32\mssecmgr.ocx — основной модуль,

- 8. OCX (OLE Custom eXtension) – элементы управления ActiveX,

- 9. Flame использует библиотеки Zlib , libbz2

- 10. SQLite - компактная встраиваемая - компактная встраиваемая реляционная база данных, т.е связанная СУБД.

- 11. Lua - скриптовый язык программирования, разработанный в подразделении

- 12. Первоначально было инфицировано 1000 машин (начиная

- 13. Обнаружение Был обнаружен по этому файлу ~ZFF042.TMP

- 14. Распространение Для распространения Flame использует уязвимость в

- 15. Пострадавшие страны

- 16. Искали Wiper, а нашли FLAME В мае

- 17. Международный союз электросвязи Международная организация,

- 18. Вредоносная программа уничтожала все данные, которые бы

- 19. Имена ряда файлов, которых “Лаборатория Касперского”

- 20. На 75% исследованных дисков данные были

- 21. В ходе исследования выяснилось, что особое

- 22. Как отмечают эксперты «Лаборатории Касперского», обнаруженный

- 23. Иран, 2009 Мировое сообщество высказало свое отношение

- 24. В июне 2012 года газета Washington

- 25. Операция “Олимпийские игры” Операция кибервойны, направленная против

- 26. Операция « Опера » Военная операция ,

- 27. Stuxnet успешно поразил 1368 из 5000 центрифуг

- 28. Duqu - компьютерный червь , обнаруженный

Слайд 2FLAME

Компьютерный червь-троянец, поражающий компьютеры под управлением операционных систем Microsoft Windows

Слайд 3

Программа, детектируемая защитными продуктами «Лаборатории Касперского» как Worm.Win32.Flame, разработана для ведения

кибершпионажа.

Слайд 4Размер и загрузка

20 мегабайт исполняемого кода со всеми модулями и плагинами

20-мегабайтная

программа загружается на компьютер по частям: сначала базовый компонент размером 6 МБ с несколькими основными модулями в архивированном виде, затем подгружаются остальные модули по мере необходимости. Один из самых маленьких модулей Flame состоит из 70000 строк кода на CИ с более чем 170 зашифрованными строками.

Слайд 5Возможности FLAME

Меняет параметры компьютера

Запоминает нажатые клавиши на клавиатуре

Фотографирует экран монитора

Записывает разговоры

пользователей с помощью встроенного микрофона

Запоминает историю посещений

Удаляет информацию с жесткого диска без возможности восстановления

Создание Bluetooth-меток на зараженном компьютере

Запоминает историю посещений

Удаляет информацию с жесткого диска без возможности восстановления

Создание Bluetooth-меток на зараженном компьютере

Слайд 6 В активом режиме Flame уничтожал важные данные, связанные с нефтяной промышленностью.

Разрушительной деятельностью являлось затирание баз данных поставок нефти, номеров счетов, списков клиентов и другой важной для данной отрасли информации, в результате чего Ираном был остановлен главный терминал отгрузки нефти (так как не было понятно кому и сколько выдать).

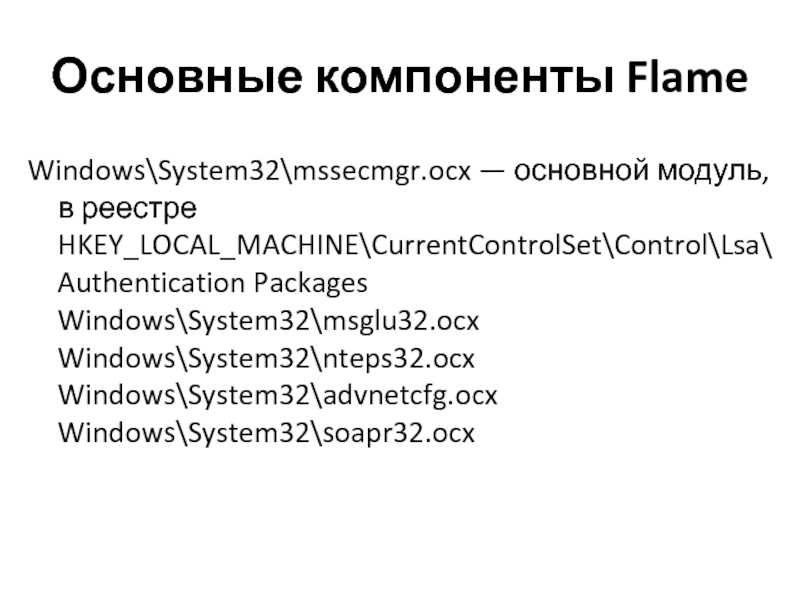

Слайд 7Основные компоненты Flame

Windows\System32\mssecmgr.ocx — основной модуль, в реестре HKEY_LOCAL_MACHINE\CurrentControlSet\Control\Lsa\Authentication Packages

Windows\System32\msglu32.ocx

Windows\System32\nteps32.ocx

Windows\System32\advnetcfg.ocx

Windows\System32\soapr32.ocx

Слайд 8

OCX (OLE Custom eXtension) – элементы управления ActiveX, выполняющие примерно те же функции,

что и файлы *.dll.

ActiveX — программная платформа для определения программных компонентов, пригодных к использованию из программ, написанных на разных языках программирования.

ActiveX — программная платформа для определения программных компонентов, пригодных к использованию из программ, написанных на разных языках программирования.

Слайд 9

Flame использует библиотеки Zlib , libbz2 , PPMD для сжатия без

потерь , встроенную СУБД sqlite3 , виртуальную машину Lua .

Слайд 10

SQLite - компактная встраиваемая - компактная встраиваемая реляционная база данных, т.е связанная СУБД.

Слайд 11

Lua - скриптовый язык программирования, разработанный в подразделении Компьютерная графика Technology Group в

Бразилии.

Интерпретатор языка является свободно распространяемым , с открытыми исходными текстами на языке Си .

Интерпретатор языка является свободно распространяемым , с открытыми исходными текстами на языке Си .

Слайд 12

Первоначально было инфицировано 1000 машин (начиная с 2010 года). Среди них

правительственные организации, учебные заведения и некоторые частные лица

Слайд 14Распространение

Для распространения Flame использует уязвимость в службе диспетчера печати и через

USB-устройства.

Даже полностью пропатченной Windows 7 не защититься от этого вируса.

Даже полностью пропатченной Windows 7 не защититься от этого вируса.

Слайд 16Искали Wiper, а нашли FLAME

В мае 2012 года после того, как

месяцем ранее неизвестная вредоносная программа удалила всю информацию с компьютеров ряда промышленных объектов нефтегазовой отрасли, расположенных в ближневосточном регионе Международный союз электросвязи (МСЭ)

заказал исследование у “Лаборатории Касперского” .

заказал исследование у “Лаборатории Касперского” .

Слайд 17Международный союз электросвязи

Международная организация, определяющая рекомендации в области телекоммуникаций

и радио, а также регулирующая вопросы международного использования радиочастот. Учреждение ООН.

Слайд 18Вредоносная программа уничтожала все данные, которые бы могли быть использованы для

обнаружения вируса. Данные, находящиеся на жестком диске, удалялись без возможности их последующего восстановления.

Слайд 19

Имена ряда файлов, которых “Лаборатория Касперского” сумела восстановить с помощью системного

реестра начинались с ~D, что схоже именами файлов, использованных в программах Duqu и Stuxnet.

Слайд 20

На 75% исследованных дисков данные были полностью удалены. Основной акцент был

сделан на уничтожения первой половины дискового пространства. Затем происходило систематическое стирание оставшихся файлов, которые отвечали за работу системы, в результате чего она переставала функционировать.

Слайд 21

В ходе исследования выяснилось, что особое внимание удалялось уничтожению PNF-файлов.

PNF-

precompiled INF file. Создается на каждый INF файл для Windows.

Слайд 22

Как отмечают эксперты «Лаборатории Касперского», обнаруженный в апреле текущего года вредоносный

код Wiper имеет очень много общего с вирусами Flame, Stuxnet и Duqu.

Слайд 23Иран, 2009

Мировое сообщество высказало свое отношение к разработкам «мирного атома» Ираном,

как к попытке создать ядерное оружие. После того, как Иран ответил запретом продаж нефти Европейским странам, в его системах был обнаружен тот самый Flame.

Слайд 24

В июне 2012 года газета Washington Post со ссылкой на неназванных

западных чиновников сообщила о том , что шпионский вирус Flame разрабатывался совместно специалистами США и Израиля для получения информации , которая могла бы быть полезна в срыве иранской ядерной программы.

Слайд 25Операция “Олимпийские игры”

Операция кибервойны, направленная против иранских ядерных объектов со стороны

США и, вероятно, Израиля. Начата была при президентстве Джорджа Буша в 2006 году, её проведение было ускорено при президенте Бараке Обаме, который внял совету Буша продолжать кибератаки на иранскую ядерную установку в Натанзе. Буш полагал, что данная операция была единственным способом предотвратить израильский удар по иранским ядерным объектам, подобный операции «Опера».

Слайд 26Операция « Опера »

Военная операция , проведённая ВВС Израиля для уничтожения

ядерного реактора « Осирак » французского производства на территории Ирака в июне 1981 года .

Слайд 27Stuxnet успешно поразил 1368 из 5000 центрифуг на заводе по обогащению

урана в Натанзе, а также сорвал сроки запуска ядерной АЭС в Бушере. Вирус обнаружен в июне 2010 года.

Слайд 28

Duqu - компьютерный червь , обнаруженный 1 сентября 2011 года

Распространяется

через электронную почту .

Крадет конфиденциальную информацию , после чего удаляется через 36 дней .

Червь получил имя Duqu из-за префикса «~DQ», который использовался во всех именах файлов, создаваемых им.

Крадет конфиденциальную информацию , после чего удаляется через 36 дней .

Червь получил имя Duqu из-за префикса «~DQ», который использовался во всех именах файлов, создаваемых им.