- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Информационная безопасность в современных реалиях презентация

Содержание

- 1. Информационная безопасность в современных реалиях

- 2. ПОЯВЛЕНИЕ НОВЫХ КИБЕР-УГРОЗ Инсайдеры Script-kiddies Организованная преступность

- 3. Вероятности реализации угроз. Статистика DDoS-атак Месяцы с

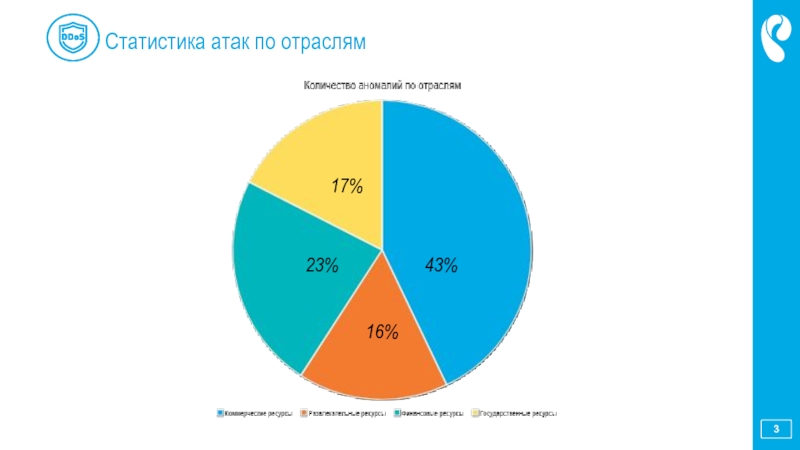

- 4. Статистика атак по отраслям 43% 16% 23% 17%

- 5. НЕМНОГО ЦИФР из нашего SOC В

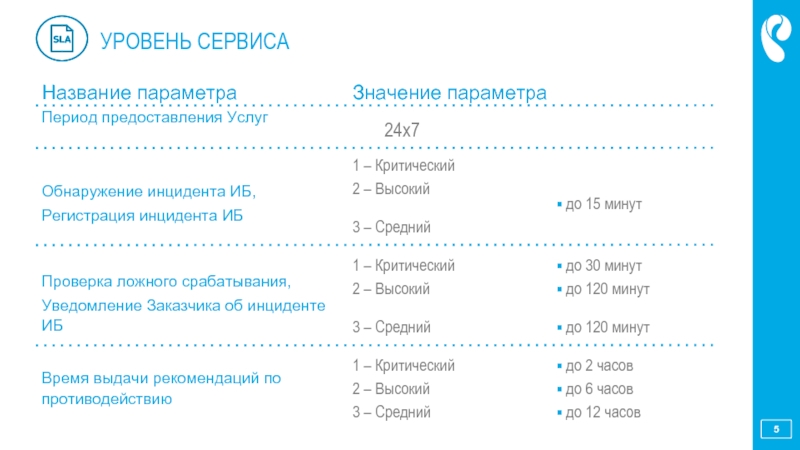

- 6. УРОВЕНЬ СЕРВИСА

- 7. WannaCry, Bro! Использует уязвимость во всех версиях

- 8. Ростелеком. Противостояние. SOC/MSSP Москва М9 Новосибирск Москва

- 9. Тренды кибербезопасности до 2025 года Защита от

- 10. Клиенты

- 11. СПАСИБО ЗА ВНИМАНИЕ Макарова Ольга Руководитель направления ИБ Тел: +7(343)3791870, +79126291858 makarova-os@ural.rt.ru

- 12. ВЫГОДЫ Оптимизация затрат Быстрая масштабируемость Решение кадрового вопроса Сервис вместо коробки

- 13. Традиционный подход Высокие сроки поставки Необходимость в

- 14. Сервисная модель построения системы защиты информации Гибкость

Слайд 1ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В СОВРЕМЕННЫХ РЕАЛИЯХ

Макарова Ольга

Руководитель направления ИБ

Тел: +7(343)3791870, +79126291858

makarova-os@ural.rt.ru

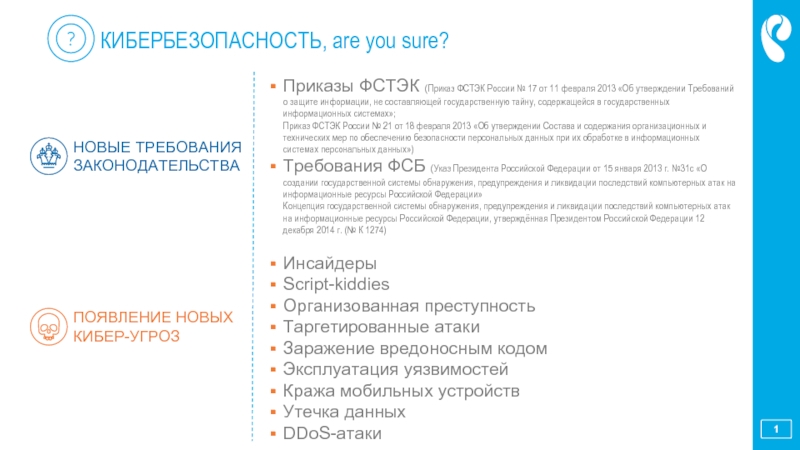

Слайд 2ПОЯВЛЕНИЕ НОВЫХ

КИБЕР-УГРОЗ

Инсайдеры

Script-kiddies

Организованная преступность

Таргетированные атаки

Заражение вредоносным кодом

Эксплуатация уязвимостей

Кража мобильных устройств

Утечка данных

DDoS-атаки

НОВЫЕ ТРЕБОВАНИЯ

Приказы ФСТЭК (Приказ ФСТЭК России № 17 от 11 февраля 2013 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах»;

Приказ ФСТЭК России № 21 от 18 февраля 2013 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»)

Требования ФСБ (Указ Президента Российской Федерации от 15 января 2013 г. №31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации»

Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, утверждённая Президентом Российской Федерации 12 декабря 2014 г. (№ К 1274)

КИБЕРБЕЗОПАСНОСТЬ, are you sure?

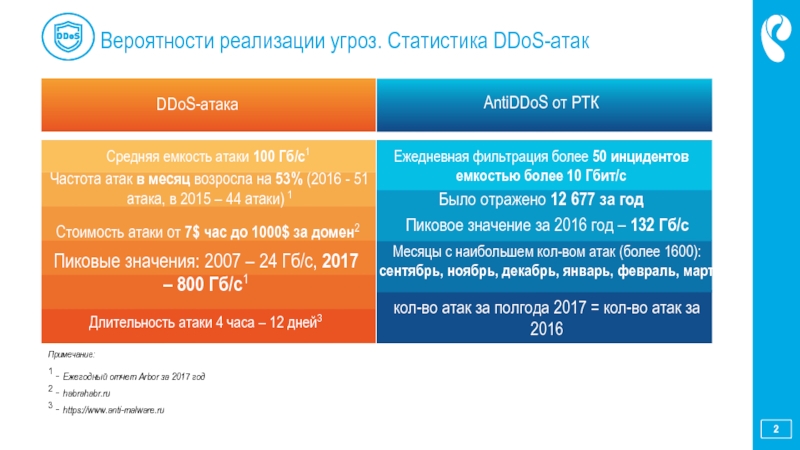

Слайд 3Вероятности реализации угроз. Статистика DDoS-атак

Месяцы с наибольшем кол-вом атак (более 1600):

AntiDDoS от РТК

Средняя емкость атаки 100 Гб/с1

DDoS-атака

Примечание:

1 - Ежегодный отчет Arbor за 2017 год

2 - habrahabr.ru

3 - https://www.anti-malware.ru

Частота атак в месяц возросла на 53% (2016 - 51 атака, в 2015 – 44 атаки) 1

Стоимость атаки от 7$ час до 1000$ за домен2

Было отражено 12 677 за год

Пиковые значения: 2007 – 24 Гб/с, 2017 – 800 Гб/с1

Ежедневная фильтрация более 50 инцидентов емкостью более 10 Гбит/c

кол-во атак за полгода 2017 = кол-во атак за 2016

Длительность атаки 4 часа – 12 дней3

Пиковое значение за 2016 год – 132 Гб/с

Слайд 5НЕМНОГО ЦИФР из нашего SOC

В ТЕЧЕНИЕ 1/2 года

ФИКСИРУЕТСЯ ИНЦИДЕНТОВ ИБ :

ИЗ НИХ ~ 20% могли бы привести к значительным потерям

СРЕДНИЙ ОБЪЕМ СОБЫТИЙ,

ПОСТУПАЮЩИХ В SIEM в секунду:

~ 12 000 eps

СРЕДНЕСУТОЧНЫЙ ОБЪЕМ СОБЫТИЙ ИБ,

ОБРАБАТЫВАЕМЫЙ В SIEM:

~ 2.5 млрд.

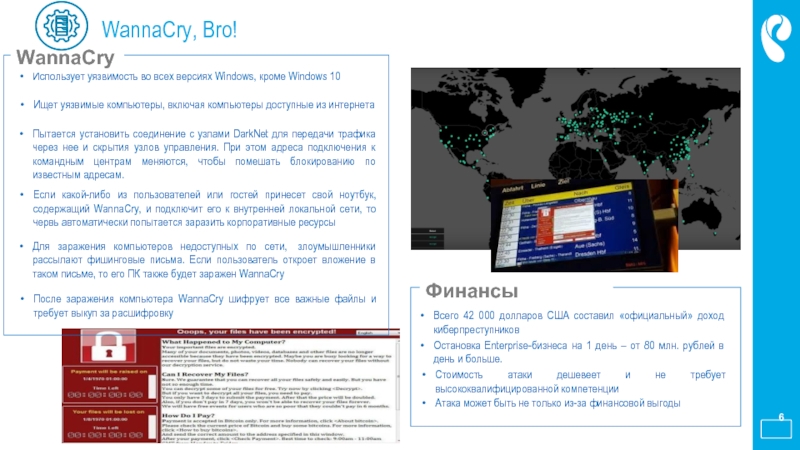

Слайд 7WannaCry, Bro!

Использует уязвимость во всех версиях Windows, кроме Windows 10

Ищет уязвимые

Если какой-либо из пользователей или гостей принесет свой ноутбук, содержащий WannaCry, и подключит его к внутренней локальной сети, то червь автоматически попытается заразить корпоративные ресурсы

Для заражения компьютеров недоступных по сети, злоумышленники рассылают фишинговые письма. Если пользователь откроет вложение в таком письме, то его ПК также будет заражен WannaCry

Пытается установить соединение с узлами DarkNet для передачи трафика через нее и скрытия узлов управления. При этом адреса подключения к командным центрам меняются, чтобы помешать блокированию по известным адресам.

После заражения компьютера WannaCry шифрует все важные файлы и требует выкуп за расшифровку

Финансы

Всего 42 000 долларов США составил «официальный» доход киберпреступников

Остановка Enterprise-бизнеса на 1 день – от 80 млн. рублей в день и больше.

Стоимость атаки дешевеет и не требует высококвалифицированной компетенции

Атака может быть не только из-за финансовой выгоды

Слайд 8Ростелеком. Противостояние. SOC/MSSP

Москва М9

Новосибирск

Москва М10

Коммерческие клиенты

Корпоративный центр

Адлер

НОП

В Ростелекоме запущен проект по

Все важные для файлы сохраняются на сетевых серверах РТК и регулярно создается резервная копия . Это позволяет восстановить практически все важны файлы из архива даже в случае заражения.

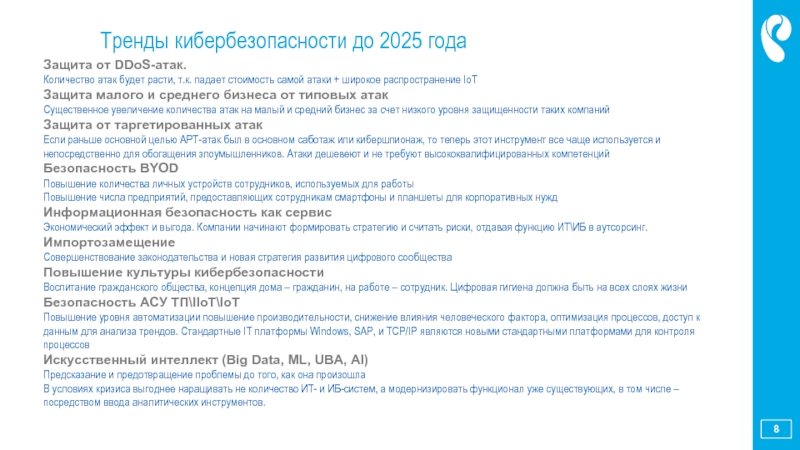

Слайд 9Тренды кибербезопасности до 2025 года

Защита от DDoS-атак.

Количество атак будет расти,

Защита малого и среднего бизнеса от типовых атак

Существенное увеличение количества атак на малый и средний бизнес за счет низкого уровня защищенности таких компаний

Защита от таргетированных атак

Если раньше основной целью APT-атак был в основном саботаж или кибершпионаж, то теперь этот инструмент все чаще используется и непосредственно для обогащения злоумышленников. Атаки дешевеют и не требуют высококвалифицированных компетенций

Безопасность BYOD

Повышение количества личных устройств сотрудников, используемых для работы

Повышение числа предприятий, предоставляющих сотрудникам смартфоны и планшеты для корпоративных нужд

Информационная безопасность как сервис

Экономический эффект и выгода. Компании начинают формировать стратегию и считать риски, отдавая функцию ИТ\ИБ в аутсорсинг.

Импортозамещение

Совершенствование законодательства и новая стратегия развития цифрового сообщества

Повышение культуры кибербезопасности

Воспитание гражданского общества, концепция дома – гражданин, на работе – сотрудник. Цифровая гигиена должна быть на всех слоях жизни

Безопасность АСУ ТП\IIoT\IoT

Повышение уровня автоматизации повышение производительности, снижение влияния человеческого фактора, оптимизация процессов, доступ к данным для анализа трендов. Стандартные IT платформы Windows, SAP, и TCP/IP являются новыми стандартными платформами для контроля процессов

Искусственный интеллект (Big Data, ML, UBA, AI)

Предсказание и предотвращение проблемы до того, как она произошла

В условиях кризиса выгоднее наращивать не количество ИТ- и ИБ-систем, а модернизировать функционал уже существующих, в том числе – посредством ввода аналитических инструментов.

Слайд 11СПАСИБО

ЗА ВНИМАНИЕ

Макарова Ольга

Руководитель направления ИБ

Тел: +7(343)3791870, +79126291858

makarova-os@ural.rt.ru

Слайд 12ВЫГОДЫ

Оптимизация затрат

Быстрая масштабируемость

Решение кадрового вопроса

Сервис вместо коробки

Слайд 13Традиционный подход

Высокие сроки поставки

Необходимость в собственных специалистах

Зависимость от выбранного производителя

Зоопарк оборудования

Необходимость

Форма затрат – CAPEX + OPEX

Режим работы – 8х5 или 12х5, редко – 8х7 (15х7)

Слайд 14Сервисная модель построения системы защиты информации

Гибкость конфигурации и

Возможность быстрого наращивания

Единое окно управления всеми СЗИ

Эксплуатация системы защиты силами квалифицированных специалистов

Мониторинг и реагирование на инциденты ИБ в режиме 24х7

Отсутствует необходимость в большом штате дорогостоящих инженеров ИБ

Форма затрат – OPEX