- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

ФОРС – Центр разработки презентация

Содержание

- 1. ФОРС – Центр разработки

- 2. Линейка продуктов Oracle

- 3. Линейка продуктов Oracle Учет национальной специфики Сертифицировано:

- 4. Identity Management Основные возможности Автоматизированное управление в

- 5. Кадровая система ORACLE IDENTITY MANAGER Сотрудник

- 6. ORACLE IDENTITY MANAGER AD EXCHANGE

- 7. ORACLE IDENTITY MANAGER AD EXCHANGE OID

- 8. ORACLE IDENTITY MANAGER AD

- 9. ORACLE IDENTITY MANAGER AD EXCHANGE

- 10. ORACLE IDENTITY MANAGER AD

- 11. ORACLE IDENTITY MANAGER AD

- 13. ORACLE IDENTITY MANAGER AD EXCHANGE OID OEBS

- 16. Практические аспекты внедрения Oracle Identity Manager Целесообразность

- 17. Oracle eSSO: основные возможности Пользователю

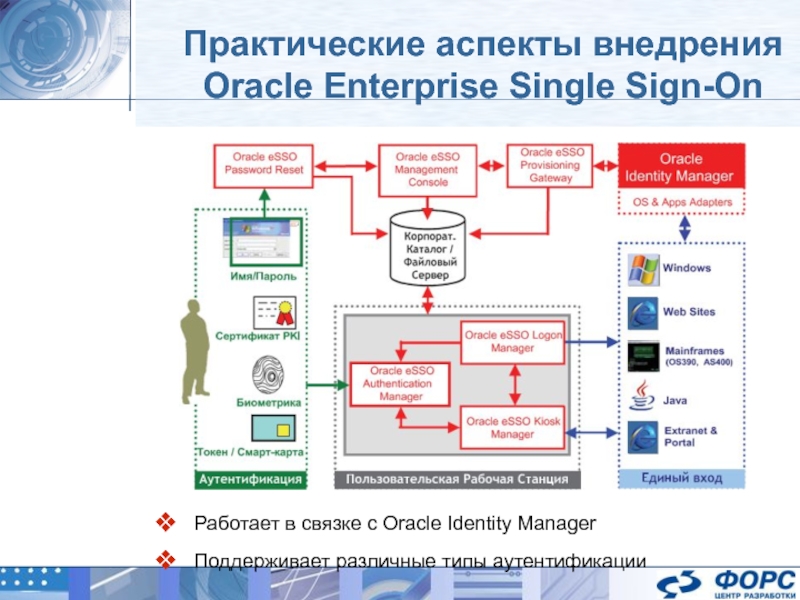

- 18. Практические аспекты внедрения Oracle Enterprise Single Sign-On

- 19. Отчеты Защищенные области Многофакторная авторизация Аудит Динамическая

- 22. Методы защиты информации Телекоммуникации (периметр и внутренняя

- 23. Как работает Oracle Information Rights Management

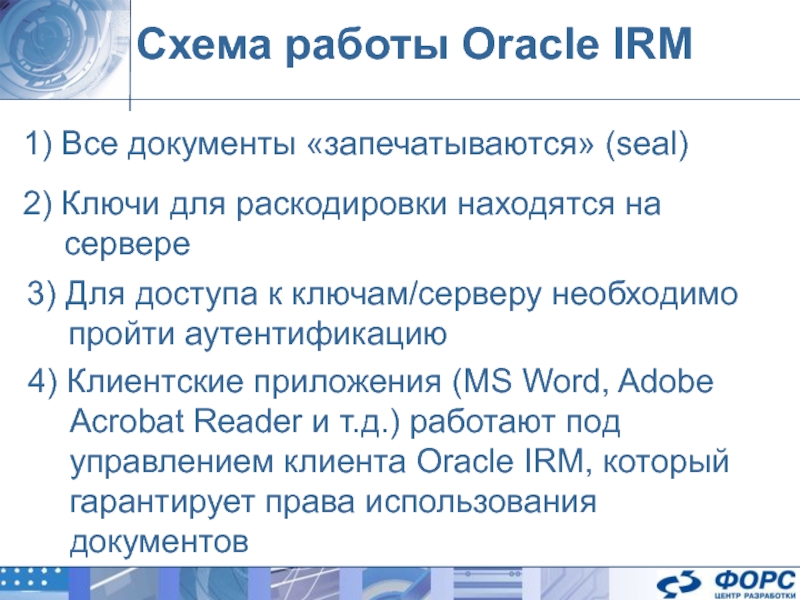

- 24. Схема работы Oracle IRM 1) Все документы

- 25. Что позволяет сделать Oracle IRM Исключить

- 26. Oracle IRM: Поддержка приложений Microsoft Office

- 27. Как работает Oracle IRM Администратор Бизнес-менеджер Аудит

- 28. Oracle IRM: Криптографическая защита Oracle Information Rights

- 29. IRM: Криптография и безопасность Используются криптографические алгоритмы:

- 30. Пример использования Oracle IRM в корпоративной сети

- 31. Oracle IRM: Постоянный контроль Кто? Контроль, кто

- 32. IRM: Интеграция в инфраструктуру Аутентификация Аутентификация

- 33. Классификация документов (контексты безопасности - context) Управление

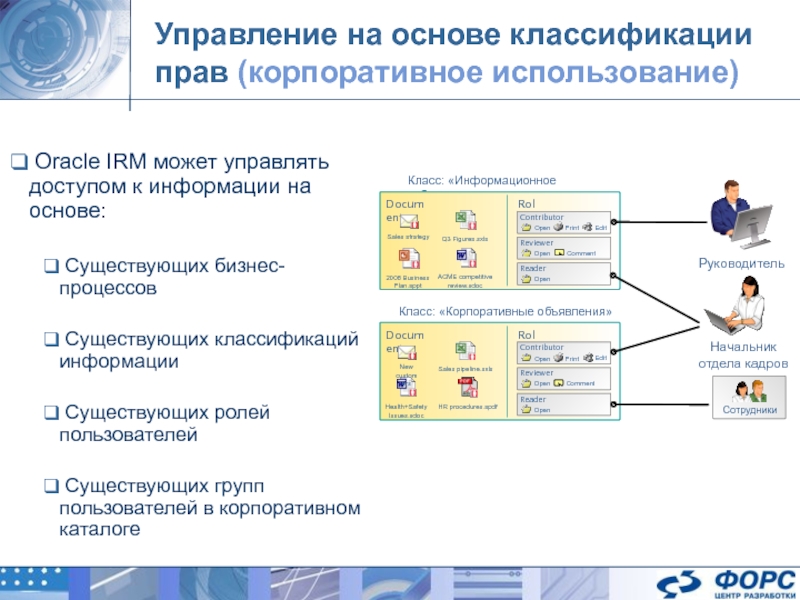

- 34. Управление на основе классификации прав (корпоративное использование)

- 35. Стандартные роли на доступ к информации Oracle

- 36. Защита отчетных документов прикладных систем с помощью Oracle IRM

- 37. ВОПРОСЫ Александр Козлов Начальник отдела решений информационной

Слайд 1ФОРС – Центр разработки

Александр Козлов

Начальник отдела решений ИБ

Обзор основных сертифицированных решений

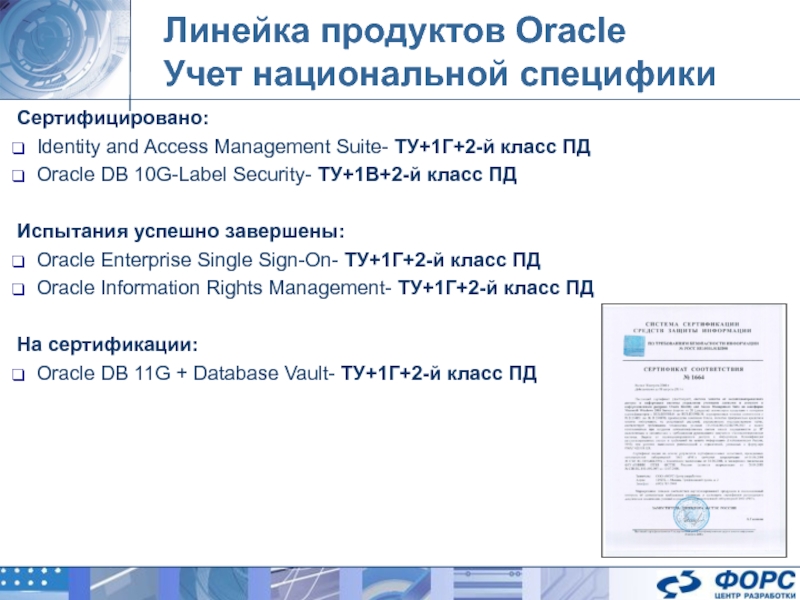

Слайд 3Линейка продуктов Oracle

Учет национальной специфики

Сертифицировано:

Identity and Access Management Suite- ТУ+1Г+2-й класс

Oracle DB 10G-Label Security- ТУ+1В+2-й класс ПД

Испытания успешно завершены:

Oracle Enterprise Single Sign-On- ТУ+1Г+2-й класс ПД

Oracle Information Rights Management- ТУ+1Г+2-й класс ПД

На сертификации:

Oracle DB 11G + Database Vault- ТУ+1Г+2-й класс ПД

Слайд 4Identity Management

Основные возможности

Автоматизированное управление в соответствии с разработанными стандартами

Процессы согласования

Целостность, достоверность

Слежение за изменением учетных записей в системе

Аудит действий администраторов

Система отчетов

Автоматическое оповещение

Персонификация учетных записей

Самообслуживание

Соответствует требованиям ФЗ Российской Федерации «О персональных данных», Sarbanes-Oxley (SOX), 21 CFR Part 11, Gramm-Leach-Bliley, HIPAA. HSPD12, BASEL II и ряда других международных стандартов

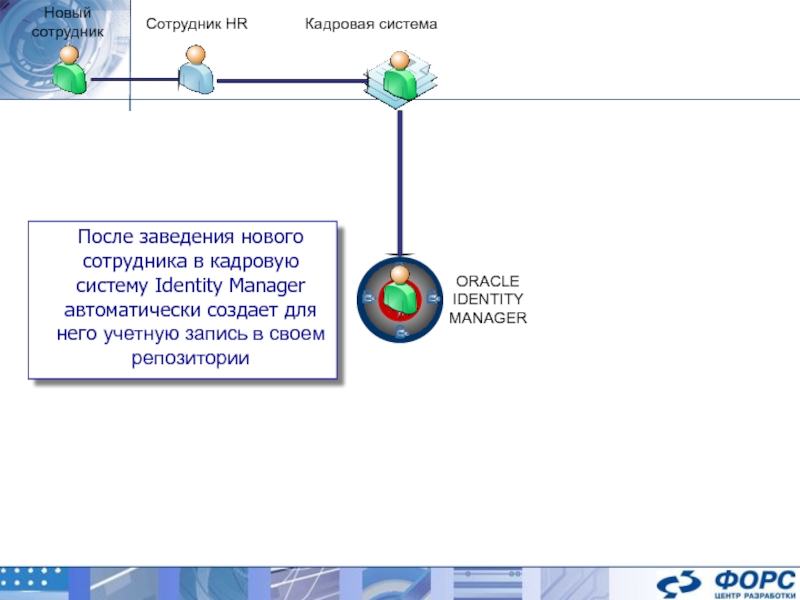

Слайд 5

Кадровая система

ORACLE IDENTITY MANAGER

Сотрудник HR

После заведения нового сотрудника в кадровую систему

Новый сотрудник

Слайд 6

ORACLE IDENTITY MANAGER

AD

EXCHANGE

OID

Identity Manager автоматически создает для сотрудника соответствующий его должности

например в Active Directory

eSSO

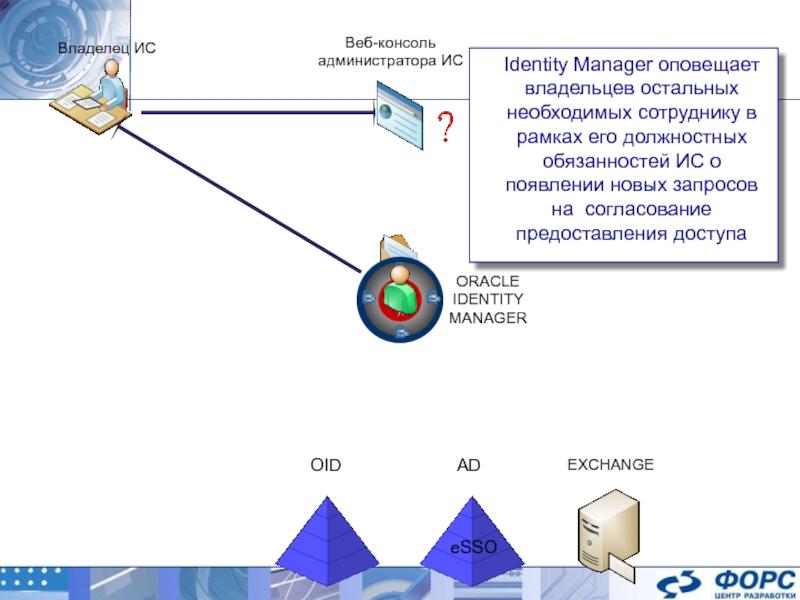

Слайд 7

ORACLE IDENTITY MANAGER

AD

EXCHANGE

OID

Identity Manager оповещает владельцев остальных необходимых сотруднику в рамках

Веб-консоль администратора ИС

Владелец ИС

eSSO

Слайд 8

ORACLE IDENTITY MANAGER

AD

EXCHANGE

OID

Веб-консоль администратора ИС

Владелец ИС

eSSO

Если владельцы ИС через веб-консоль администратора

Слайд 9

ORACLE IDENTITY MANAGER

AD

EXCHANGE

OID

OEBS

Если владельцы ИС через веб-консоль администратора утверждают предоставление сотруднику

Веб-консоль администратора ИС

Владелец ИС

eSSO

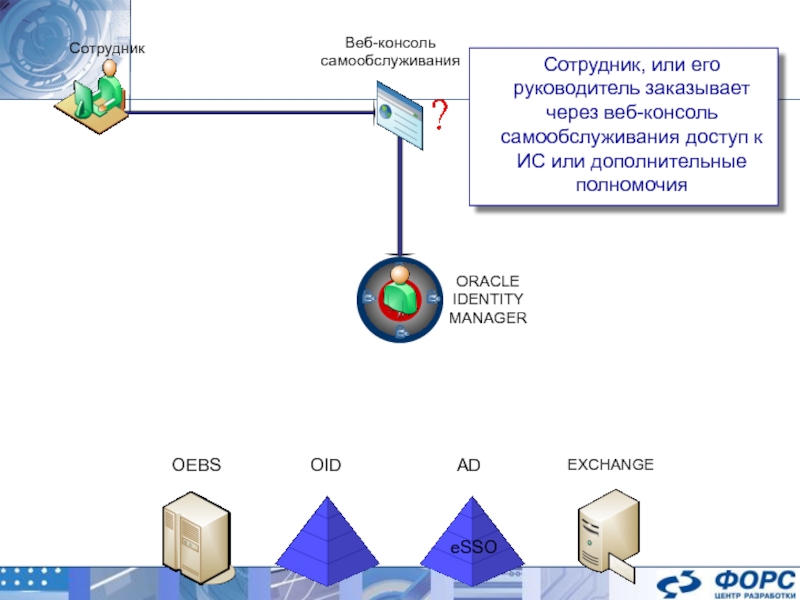

Слайд 10

ORACLE IDENTITY MANAGER

AD

EXCHANGE

OID

OEBS

Сотрудник, или его руководитель заказывает через веб-консоль самообслуживания доступ

Веб-консоль самообслуживания

Сотрудник

eSSO

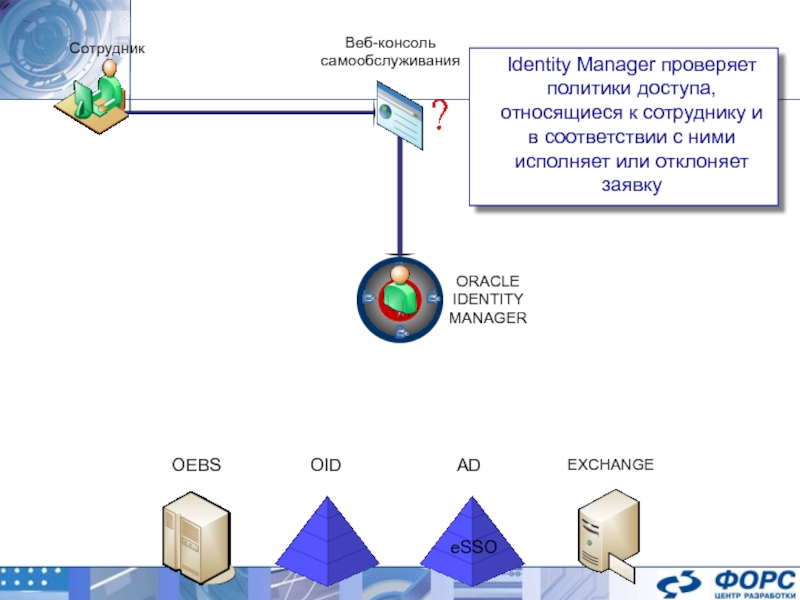

Слайд 11

ORACLE IDENTITY MANAGER

AD

EXCHANGE

OID

OEBS

Веб-консоль самообслуживания

Сотрудник

Identity Manager проверяет политики доступа, относящиеся к сотруднику

eSSO

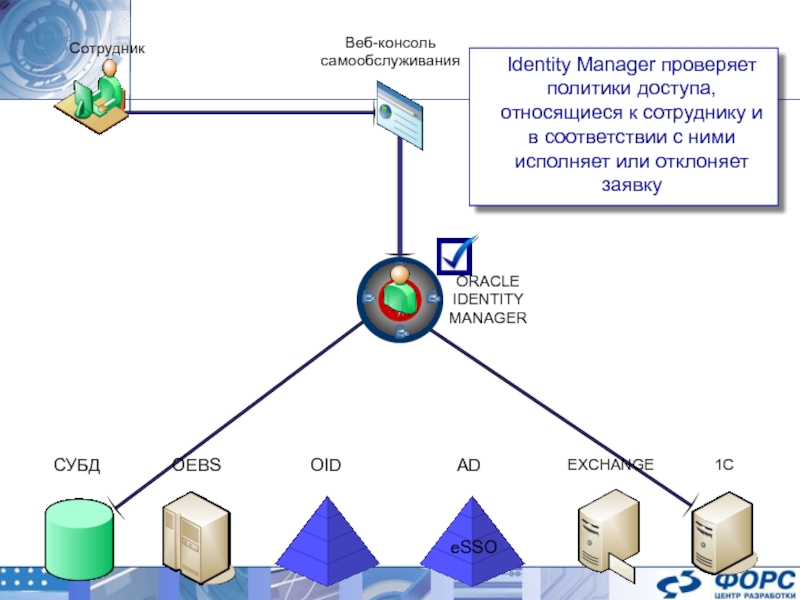

Слайд 12

ORACLE IDENTITY MANAGER

AD

EXCHANGE

OID

OEBS

СУБД

1C

Веб-консоль самообслуживания

Сотрудник

Identity Manager проверяет политики доступа, относящиеся к сотруднику

eSSO

Слайд 13ORACLE IDENTITY MANAGER

AD

EXCHANGE

OID

OEBS

СУБД

1C

Identity Manager проверяет политики доступа, относящиеся к сотруднику и

eSSO

Слайд 14

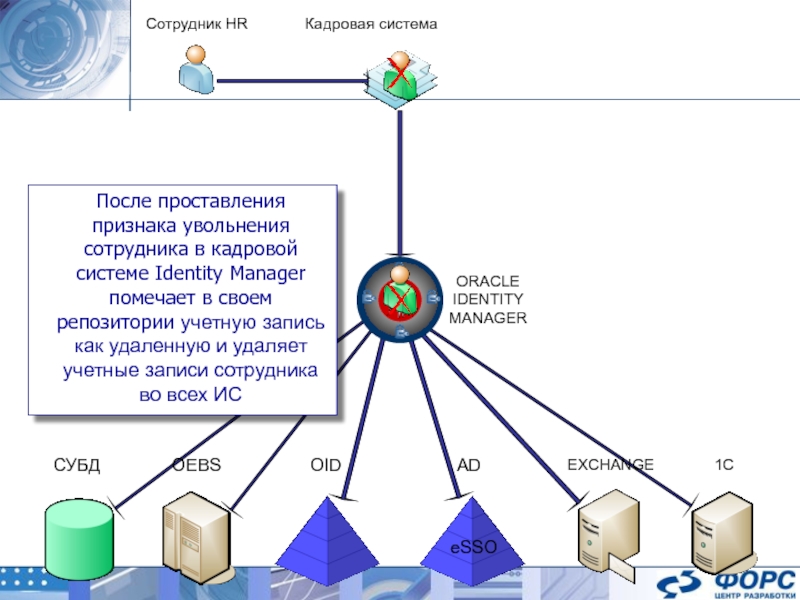

Кадровая система

ORACLE IDENTITY MANAGER

AD

EXCHANGE

Сотрудник HR

OID

OEBS

СУБД

1C

После проставления признака увольнения сотрудника в кадровой

eSSO

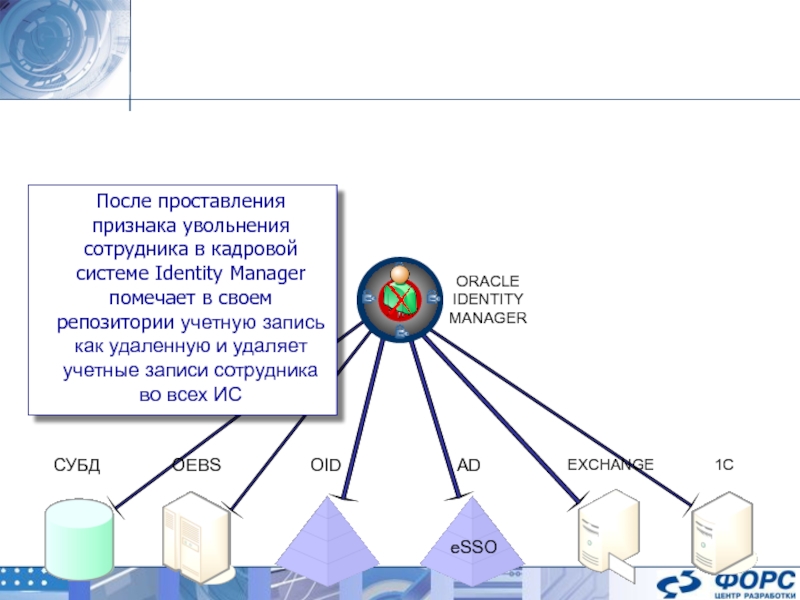

Слайд 15

ORACLE IDENTITY MANAGER

AD

EXCHANGE

OID

OEBS

СУБД

1C

После проставления признака увольнения сотрудника в кадровой системе Identity

eSSO

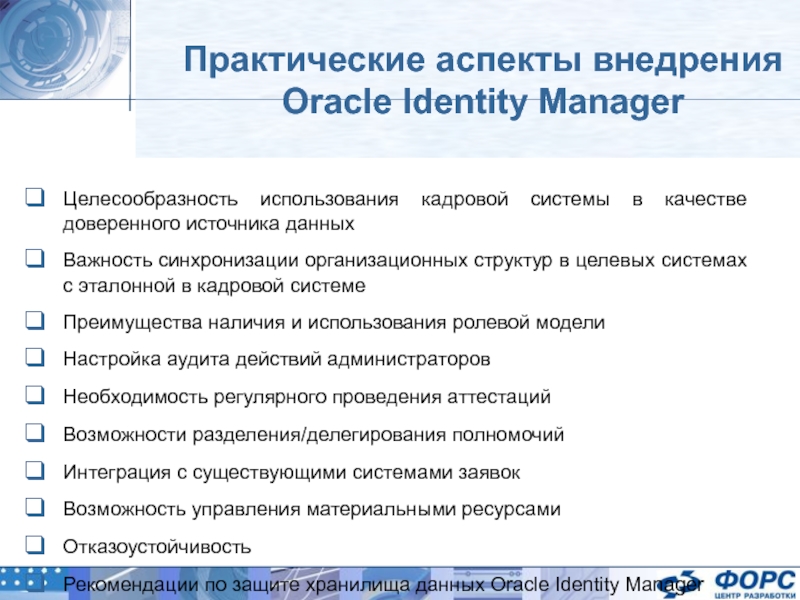

Слайд 16Практические аспекты внедрения

Oracle Identity Manager

Целесообразность использования кадровой системы в качестве доверенного

Важность синхронизации организационных структур в целевых системах с эталонной в кадровой системе

Преимущества наличия и использования ролевой модели

Настройка аудита действий администраторов

Необходимость регулярного проведения аттестаций

Возможности разделения/делегирования полномочий

Интеграция с существующими системами заявок

Возможность управления материальными ресурсами

Отказоустойчивость

Рекомендации по защите хранилища данных Oracle Identity Manager

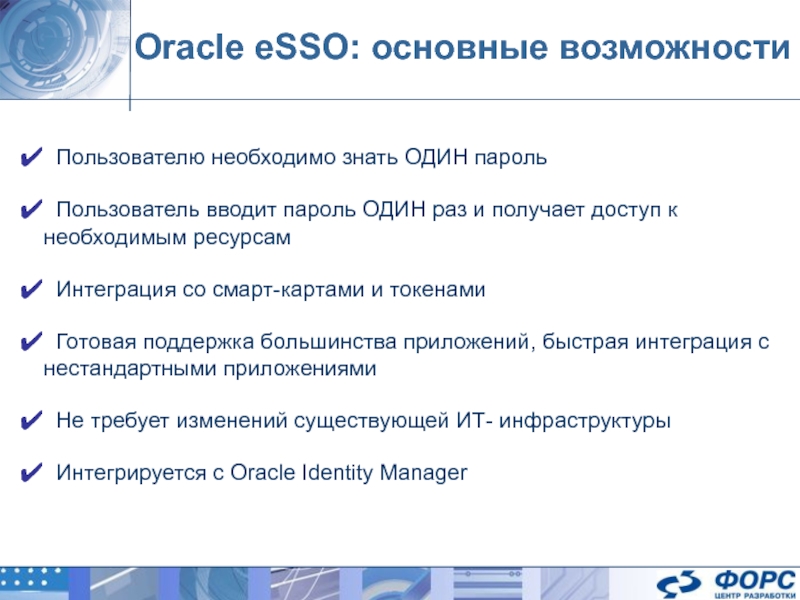

Слайд 17Oracle eSSO: основные возможности

Пользователю необходимо знать ОДИН пароль

Пользователь вводит

Интеграция со смарт-картами и токенами

Готовая поддержка большинства приложений, быстрая интеграция с нестандартными приложениями

Не требует изменений существующей ИТ- инфраструктуры

Интегрируется с Oracle Identity Manager

Слайд 18Практические аспекты внедрения

Oracle Enterprise Single Sign-On

Работает в связке с Oracle Identity

Поддерживает различные типы аутентификации

Слайд 19Отчеты

Защищенные области

Многофакторная

авторизация

Аудит

Динамическая

настройка правил безопасности

Разграничение

по служебным обязанностям

Database Vault

Решение по защите баз данных

Secure Backup

Personal Data Storage

Backup Storage

Слайд 21 Два типа информации: Структурированная

Database

Data Mining

Business Intelligence

Структурированная –> 10-20%

Неструктурированная –> 80-90%

Data Warehousing

Database

. . .

Слайд 22Методы защиты информации

Телекоммуникации

(периметр и внутренняя сеть)

Защита электронной почты (сервера, анализ контента,

Безопасность файловых серверов

Защита персональных компьютеров (ОС, антивирус, внешние порты, Host Based Intrusion Prevention)

Защита серверов приложений

Защита корпоративных приложений

Защита баз данных

Альтернатива =▷ Защита самой информации

(Information centric security)

Слайд 24Схема работы Oracle IRM

1) Все документы «запечатываются» (seal)

2) Ключи для раскодировки

3) Для доступа к ключам/серверу необходимо пройти аутентификацию

4) Клиентские приложения (MS Word, Adobe Acrobat Reader и т.д.) работают под управлением клиента Oracle IRM, который гарантирует права использования документов

Слайд 25Что позволяет сделать Oracle IRM

Исключить неавторизованный доступ ко всем копиям

Использование документов и все попытки доступа централизованно регистрируются, и по результатам делаются отчёты

Доступ ко всем копиям может быть в любое время централизованно изъят

Можно управлять использованием версий документов

Управление и контроль не останавливаются на межсетевом экране

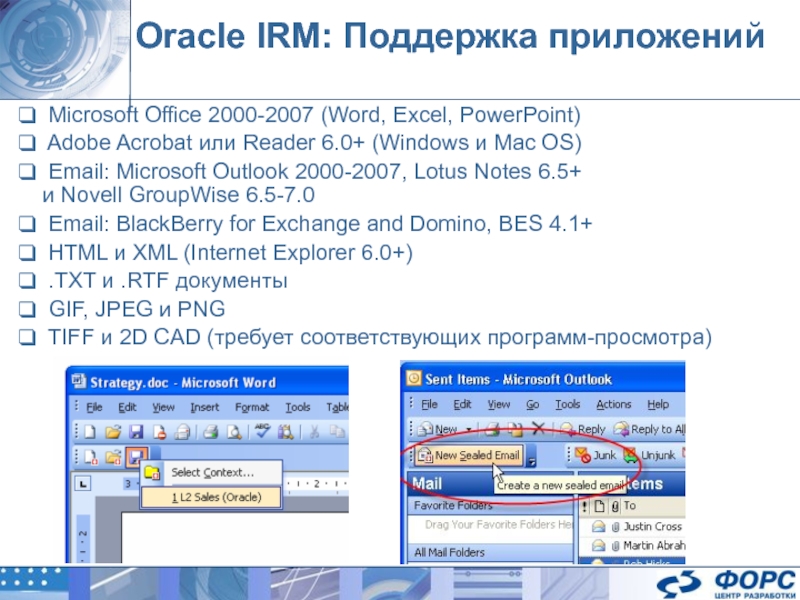

Слайд 26Oracle IRM: Поддержка приложений

Microsoft Office 2000-2007 (Word, Excel, PowerPoint)

Email: Microsoft Outlook 2000-2007, Lotus Notes 6.5+ и Novell GroupWise 6.5-7.0

Email: BlackBerry for Exchange and Domino, BES 4.1+

HTML и XML (Internet Explorer 6.0+)

.TXT и .RTF документы

GIF, JPEG и PNG

TIFF и 2D CAD (требует соответствующих программ-просмотра)

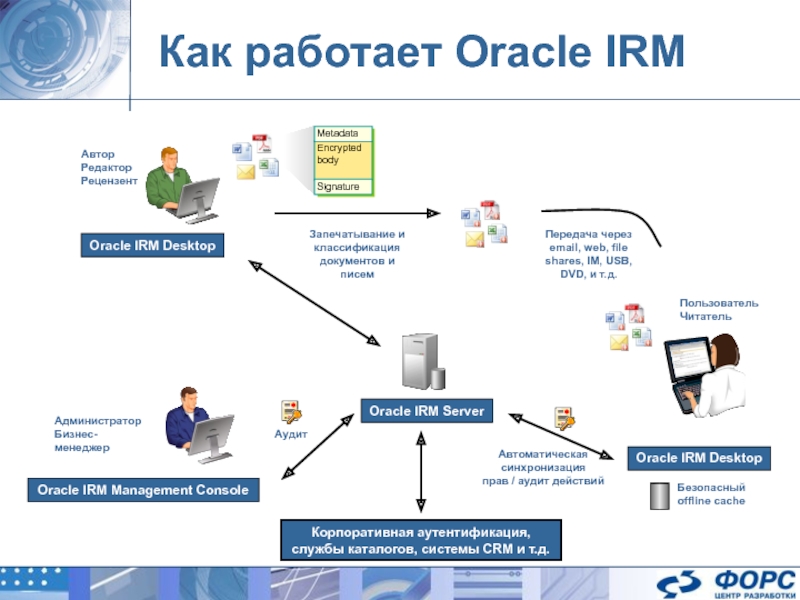

Слайд 27Как работает Oracle IRM

Администратор

Бизнес-менеджер

Аудит

Oracle IRM Management Console

Автор

Редактор

Рецензент

Oracle IRM Desktop

Запечатывание и

классификация

документов и

Передача через email, web, file shares, IM, USB, DVD, и т.д.

Пользователь

Читатель

Oracle IRM Desktop

Oracle IRM Server

Корпоративная аутентификация,

службы каталогов, системы CRM и т.д.

Автоматическая

синхронизация

прав / аудит действий

Безопасный

offline cache

Слайд 28Oracle IRM: Криптографическая защита

Oracle Information Rights Management использует стандартные криптографические алгоритмы

Шифрования и цифровой подписи документов и электронных сообщений - «запечатывание». Обычно это повышает размер файла менее чем на 1%.

Защиты сетевых телекоммуникаций между сервером и агентами Oracle IRM

Защиты прав доступа на агенте Oracle IRM

Работы с контрольными суммами программных компонент Oracle IRM

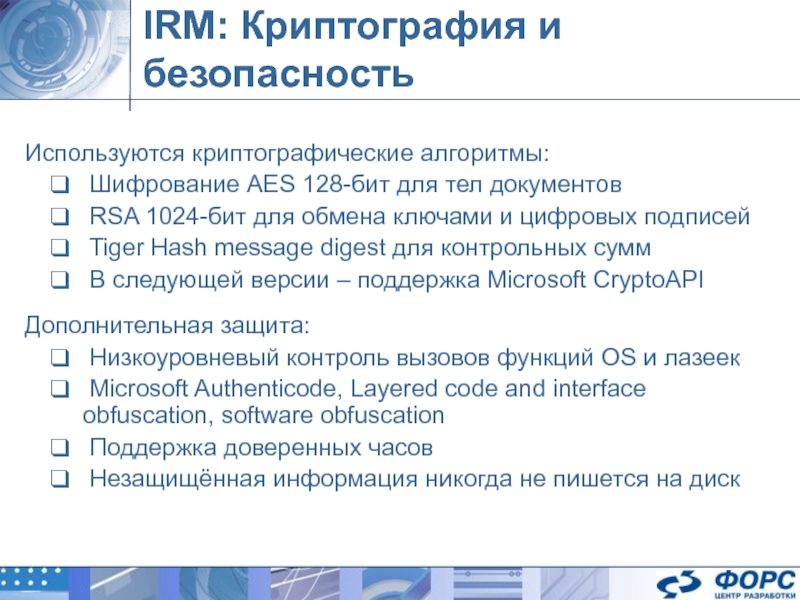

Слайд 29IRM: Криптография и безопасность

Используются криптографические алгоритмы:

Шифрование AES 128-бит для тел

RSA 1024-бит для обмена ключами и цифровых подписей

Tiger Hash message digest для контрольных сумм

В следующей версии – поддержка Microsoft CryptoAPI

Дополнительная защита:

Низкоуровневый контроль вызовов функций OS и лазеек

Microsoft Authenticode, Layered code and interface obfuscation, software obfuscation

Поддержка доверенных часов

Незащищённая информация никогда не пишется на диск

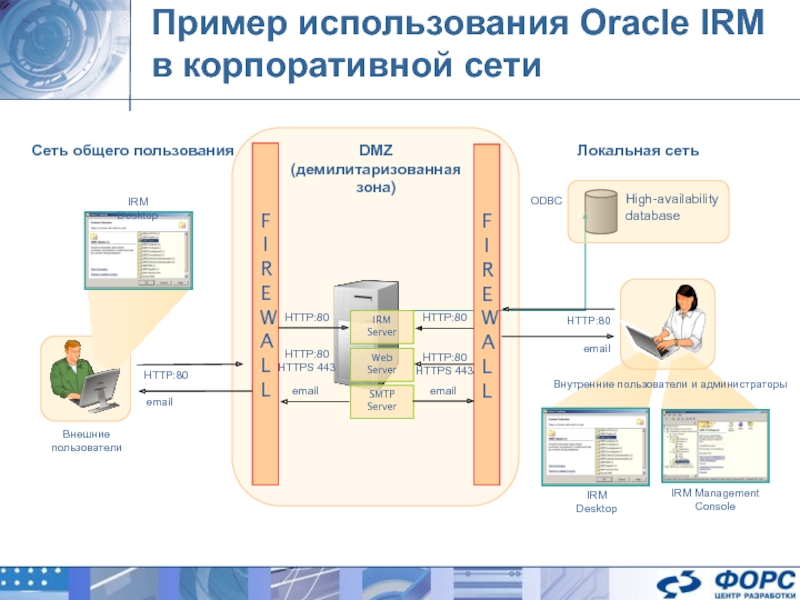

Слайд 30Пример использования Oracle IRM

в корпоративной сети

IRM Management

Console

IRM

Server

Web

Server

Внешние пользователи

Внутренние пользователи и администраторы

HTTP:80

HTTP:80

HTTP:80

HTTPS

ODBC

SMTP

Server

email

email

Сеть общего пользования

DMZ

(демилитаризованная

зона)

Локальная сеть

F

I

R

E

W

A

L

L

HTTP:80

HTTP:80

HTTPS 443

F

I

R

E

W

A

L

L

HTTP:80

email

email

High-availability

database

Слайд 31Oracle IRM: Постоянный контроль

Кто?

Контроль, кто смог и кто не смог открыть

Что?

Контроль доступа к набору (согласно классификации) или к любому конкретному документу

Когда?

Контроль того, когда доступ начался и закончился с возможностью отмены права доступа в любой момент

Где?

Предотвращение возможности доступа к критическим документам снаружи сети

Как?

Контроль того, как именно пользователи работают с документами на своих рабочих станциях (с глубоким контролем открытия, аннотирования, внесения изменений, трассировкой изменений, контролем копирования, отправки на печать, работы с полями и ячейками форм, просмотром табличных формул и т.д.)

Слайд 32IRM: Интеграция в инфраструктуру

Аутентификация

Аутентификация на сервере Oracle IRM по имени

Windows-аутентификация

Синхронизация с LDAP-каталогами с помощью Oracle IRM Directory Gateway (например Microsoft LDAP, Sun ONE Directory Server, iPlanet, Lotus Notes Domino)

Аутентификация через Web (Oracle IRM Web Service SDK с поддержкой SOAP/WSDL)

Примеры интеграции в приложения (с помощью Oracle IRM API):

Интеграция с SOA (BPEL workflow)

Автоматическое «запечатывание», встроенное в собственный документооборот

Автоматическое «запечатывание» и «распечатывание» файлов, покидающих или попадающих в хранилище

Временное «распечатывание» для полнотекстового индексирования

Слайд 33Классификация документов

(контексты безопасности - context)

Управление правами доступа сотен пользователей к тысячам

Существенно удобней управлять группами документов и пользователей

Контекст безопасности является определяющим

Наборы связанных документов

Люди и группы, которые используют эти документы

Роли, которые имеют пользователи на доступ к этой информации

Контекст безопасности основан на классификации по теме или уровне секретности

Темы: Документы руководства, Проект «Моби-Дик», Объявления по компании

Уровень секретности: Top Secret, Code Red, Level 1, 2, 3

Слайд 34Управление на основе классификации прав (корпоративное использование)

Oracle IRM может управлять

Существующих бизнес-процессов

Существующих классификаций информации

Существующих ролей пользователей

Существующих групп пользователей в корпоративном каталоге

Класс: «Информационное табло»

Класс: «Корпоративные объявления»

Руководитель

Сотрудники

Documents

Health+Safety

Issues.sdoc

HR procedures.spdf

Sales pipeline.sxls

New customers

Roles

Contributor

Reader

Reviewer

Print

Edit

Comment

Open

Open

Open

Documents

Roles

Contributor

Reader

Reviewer

Print

Edit

Comment

Open

Open

Open

Sales strategy

Q3 Figures.sxls

2008 Business

Plan.sppt

ACME competitive

review.sdoc

Слайд 35Стандартные роли на доступ к информации

Oracle IRM определяет стандартный набор ролей

Роли

Oracle IRM определяет 4 административные роли: