Stonesoft Russia

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Безопасный удаленный доступ(мобильный офис) презентация

Содержание

- 1. Безопасный удаленный доступ(мобильный офис)

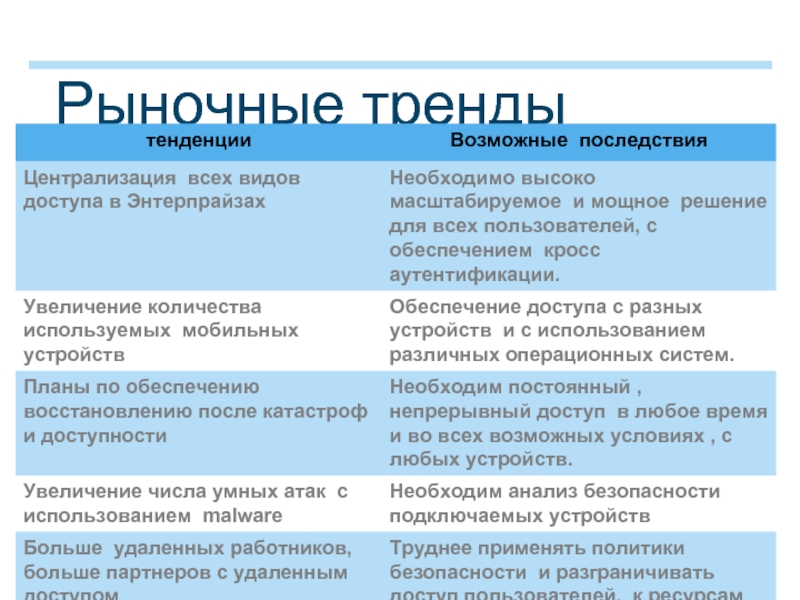

- 2. Рыночные тренды

- 3. Посмотрим на сотрудников Доступ с ноутбука вне

- 4. Типичная защита удаленного доступа Клиентское средство

- 5. Разные устройства – разные возможности безопасности

- 6. Риски удаленного доступа Риски относящиеся к воровству

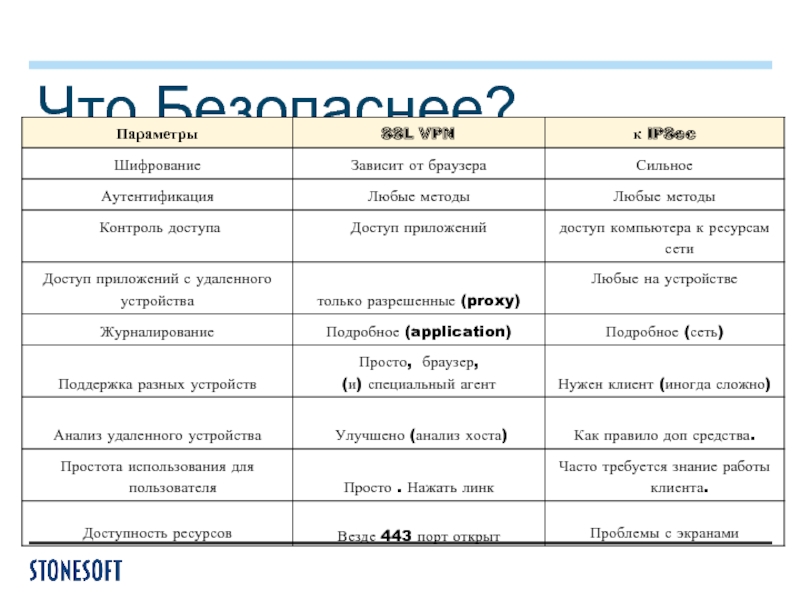

- 7. Что Безопаснее?

- 8. SSL VPN спроектирован для удаленного доступа

- 9. Что нужно для обеспечения безопасного доступа ?

- 10. StoneGate SSL VPN Безопасный доступ с

- 11. Концепция ААА – безнадежно устарела ☺

- 12. StoneGate SSL VPN позволяет ответить на вопросы

- 13. Разные уровни доступа

- 14. Различные уровни доступа

- 15. Безопасность хоста Проверка наличия Firewall

- 16. Как нейтрализуются угрозы персональный файрвол используется в

- 17. Как нейтрализуются угрозы Если устройство анонимно

- 18. Как нейтрализуются угрозы Критические данные удаляются

- 19. Сценарии доступа Web доступ через портал Доступ

- 20. Как это работает ? Для клиента

- 21. Как это работает ? Для работы

- 22. Типичная установка SSL VPN TCP/443

- 23. Поддержка приложений Поддерживается большое количество приложений позволяя обеспечивать нативный доступ приложения к ресурсам сети

- 24. Технология Active Sync Все кто имеет телефон

- 25. Проблемы сертифицированных SSL VPN решений в

- 26. Сертификация Для полного соответствия Российскому законодательству

- 27. Различные исполнения Сейчас доступно 8 исполнений

- 28. Чем решение отличается от текущих решений SSL-GOST

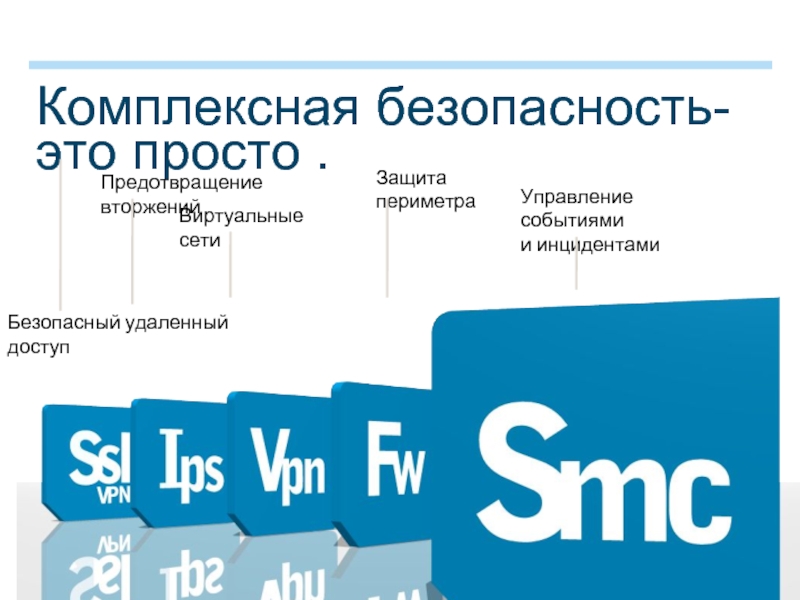

- 29. Комплексная безопасность- это просто .

Слайд 1Безопасный удаленный доступ

(мобильный офис)

Нужен ли удаленный доступ и как обеспечить

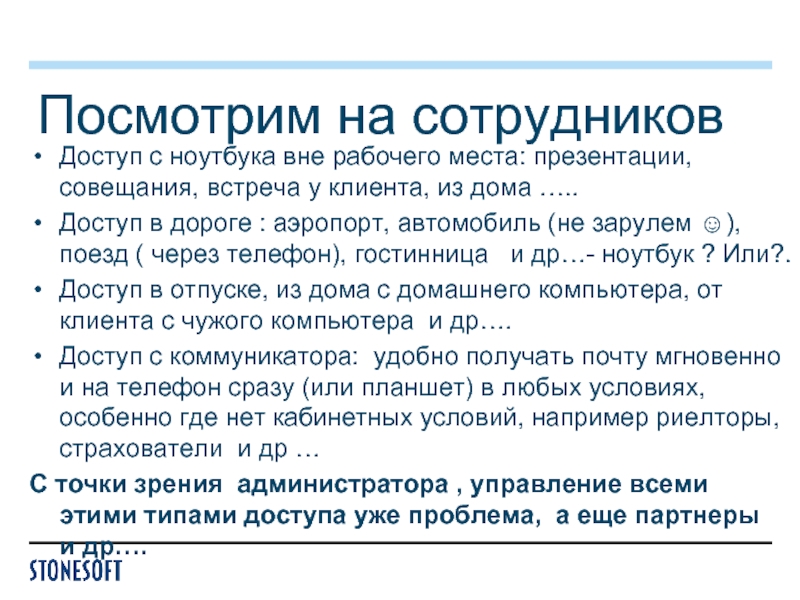

Слайд 3Посмотрим на сотрудников

Доступ с ноутбука вне рабочего места: презентации, совещания, встреча

Доступ в дороге : аэропорт, автомобиль (не зарулем ☺), поезд ( через телефон), гостинница и др…- ноутбук ? Или?.

Доступ в отпуске, из дома с домашнего компьютера, от клиента с чужого компьютера и др….

Доступ с коммуникатора: удобно получать почту мгновенно и на телефон сразу (или планшет) в любых условиях, особенно где нет кабинетных условий, например риелторы, страхователи и др …

С точки зрения администратора , управление всеми этими типами доступа уже проблема, а еще партнеры и др….

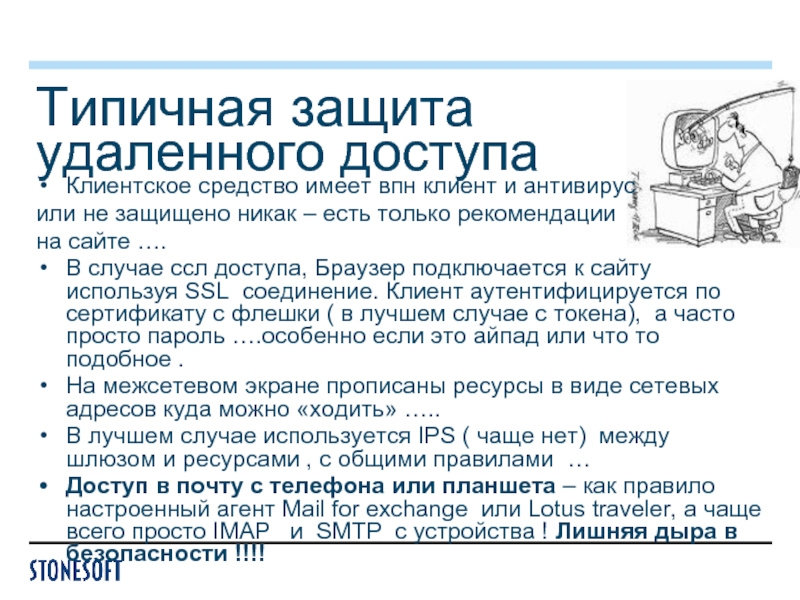

Слайд 4Типичная защита удаленного доступа

Клиентское средство имеет впн клиент и антивирус

или не защищено никак – есть только рекомендации

на сайте ….

В случае ссл доступа, Браузер подключается к сайту используя SSL соединение. Клиент аутентифицируется по сертификату с флешки ( в лучшем случае с токена), а часто просто пароль ….особенно если это айпад или что то подобное .

На межсетевом экране прописаны ресурсы в виде сетевых адресов куда можно «ходить» …..

В лучшем случае используется IPS ( чаще нет) между шлюзом и ресурсами , с общими правилами …

Доступ в почту с телефона или планшета – как правило настроенный агент Mail for exchange или Lotus traveler, а чаще всего просто IMAP и SMTP c устройства ! Лишняя дыра в безопасности !!!!

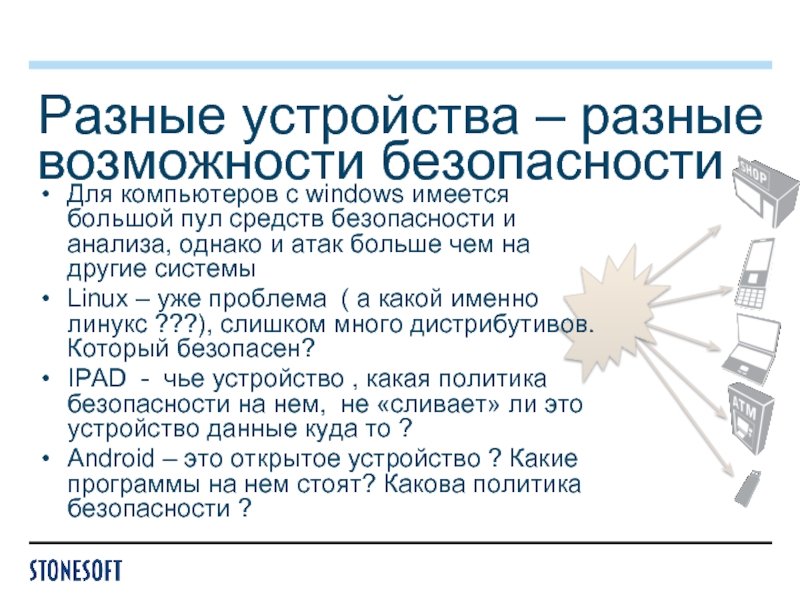

Слайд 5Разные устройства – разные возможности безопасности

Для компьютеров с windows имеется

Linux – уже проблема ( а какой именно линукс ???), слишком много дистрибутивов. Который безопасен?

IPAD - чье устройство , какая политика безопасности на нем, не «сливает» ли это устройство данные куда то ?

Android – это открытое устройство ? Какие программы на нем стоят? Какова политика безопасности ?

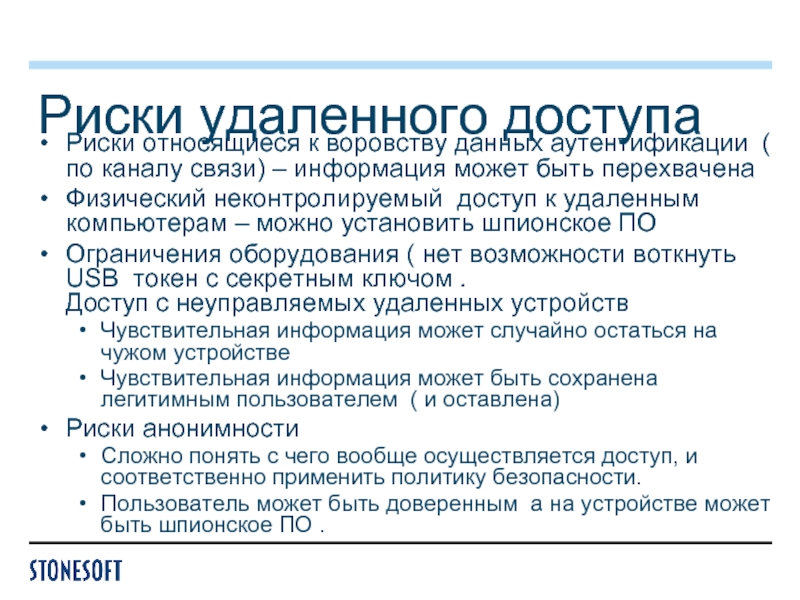

Слайд 6Риски удаленного доступа

Риски относящиеся к воровству данных аутентификации ( по каналу

Физический неконтролируемый доступ к удаленным компьютерам – можно установить шпионское ПО

Ограничения оборудования ( нет возможности воткнуть USB токен с секретным ключом . Доступ с неуправляемых удаленных устройств

Чувствительная информация может случайно остаться на чужом устройстве

Чувствительная информация может быть сохранена легитимным пользователем ( и оставлена)

Риски анонимности

Сложно понять с чего вообще осуществляется доступ, и соответственно применить политику безопасности.

Пользователь может быть доверенным а на устройстве может быть шпионское ПО .

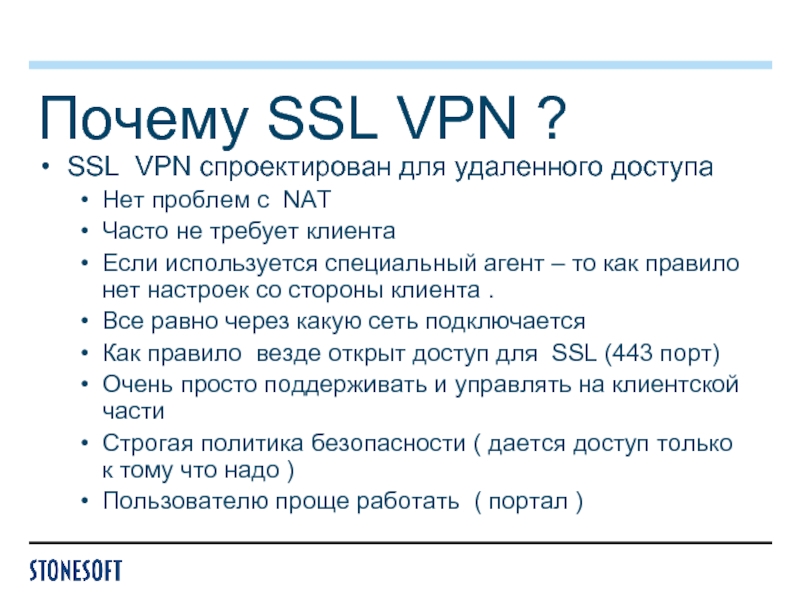

Слайд 8SSL VPN спроектирован для удаленного доступа

Нет проблем с NAT

Часто не

Если используется специальный агент – то как правило нет настроек со стороны клиента .

Все равно через какую сеть подключается

Как правило везде открыт доступ для SSL (443 порт)

Очень просто поддерживать и управлять на клиентской части

Строгая политика безопасности ( дается доступ только к тому что надо )

Пользователю проще работать ( портал )

Почему SSL VPN ?

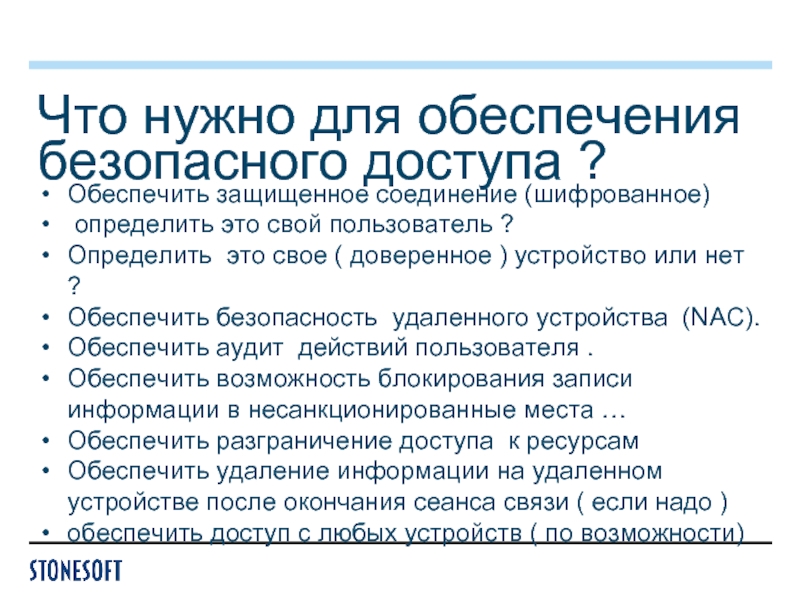

Слайд 9Что нужно для обеспечения безопасного доступа ?

Обеспечить защищенное соединение (шифрованное)

Определить это свое ( доверенное ) устройство или нет ?

Обеспечить безопасность удаленного устройства (NAC).

Обеспечить аудит действий пользователя .

Обеспечить возможность блокирования записи информации в несанкционированные места …

Обеспечить разграничение доступа к ресурсам

Обеспечить удаление информации на удаленном устройстве после окончания сеанса связи ( если надо )

обеспечить доступ с любых устройств ( по возможности)

Слайд 10StoneGate SSL VPN

Безопасный доступ с любых устройств

Встроенная двух факторная

Интеграция с любыми каталогами и др. ( AD, LDAP, Oracle)

Поддержка single sign-on & ID federation

Интегрированное управление угрозами

Только доверенные соединения .

Анализ целостности и безопасности устройства

Удаление «следов» работы пользователя.

Гранулированное и гибкое управление доступом

Авторизация на уровне приложений

Концепция least privileges – только то что разрешено

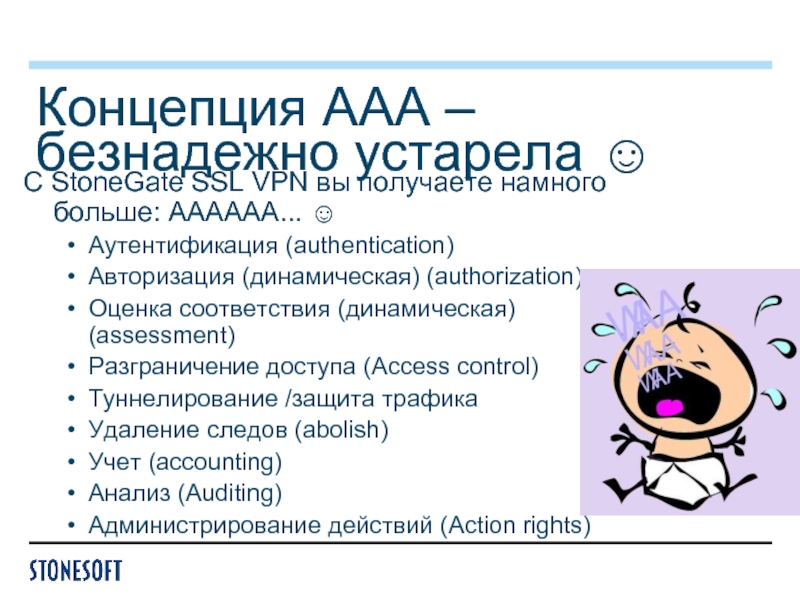

Слайд 11Концепция ААА – безнадежно устарела ☺

С StoneGate SSL VPN вы

Аутентификация (authentication)

Авторизация (динамическая) (authorization)

Оценка соответствия (динамическая) (assessment)

Разграничение доступа (Access control)

Туннелирование /защита трафика

Удаление следов (abolish)

Учет (accounting)

Анализ (Auditing)

Администрирование действий (Action rights)

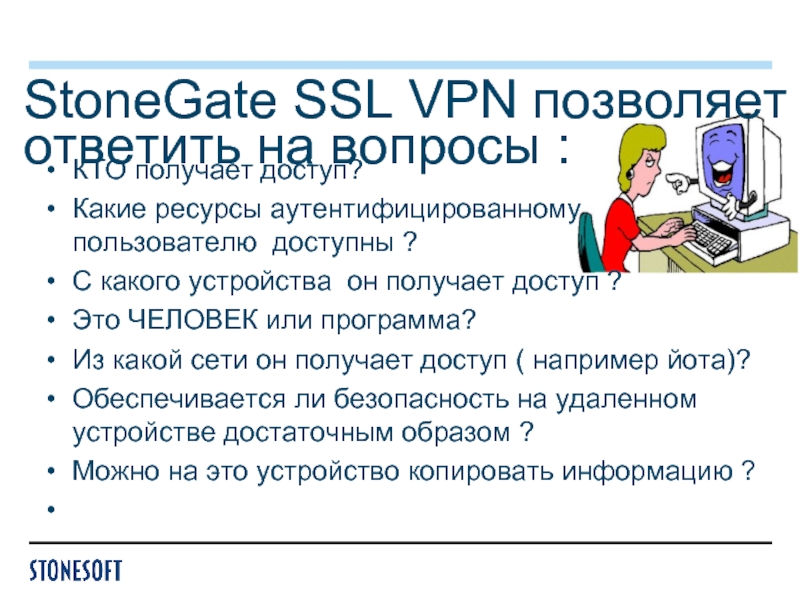

Слайд 12StoneGate SSL VPN позволяет ответить на вопросы :

КТО получает доступ?

Какие

С какого устройства он получает доступ ?

Это ЧЕЛОВЕК или программа?

Из какой сети он получает доступ ( например йота)?

Обеспечивается ли безопасность на удаленном устройстве достаточным образом ?

Можно на это устройство копировать информацию ?

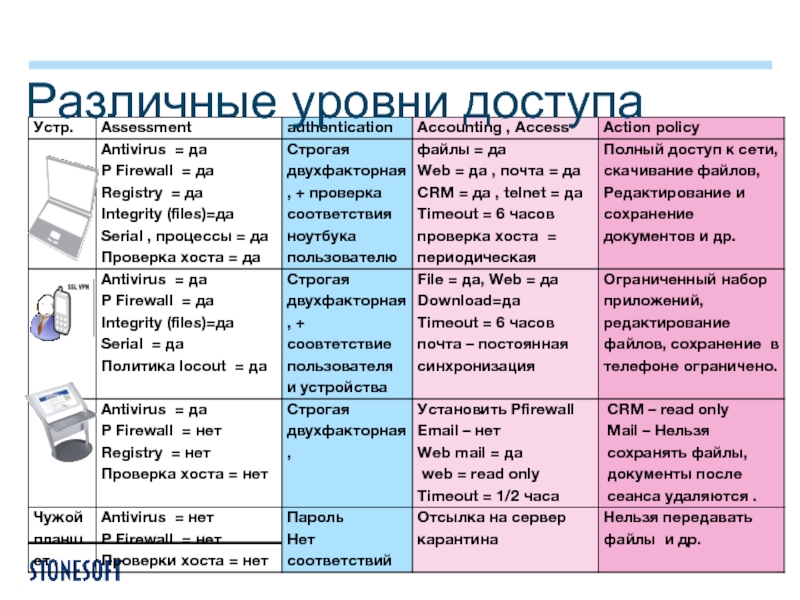

Слайд 13

Разные уровни доступа

При не прохождении отдельных видов тестов или доступе

файлы

почта

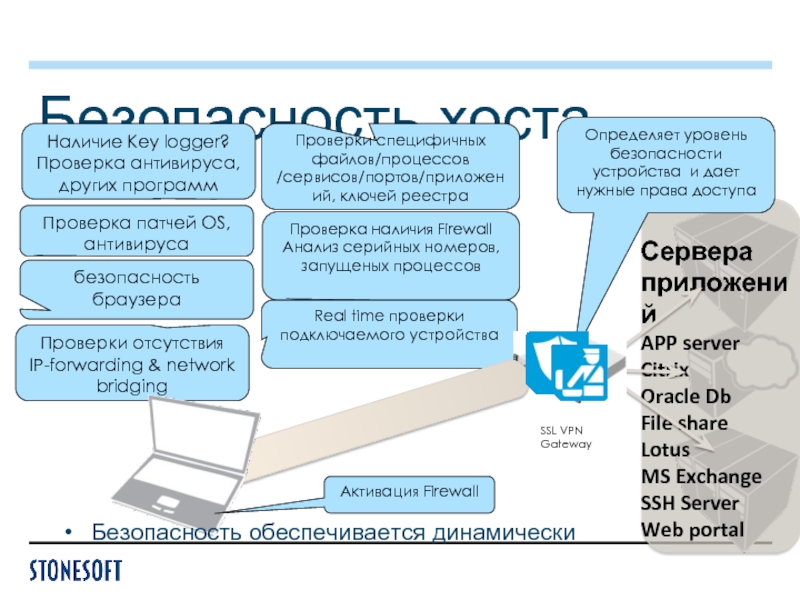

Слайд 15

Безопасность хоста

Проверка наличия Firewall

Анализ серийных номеров, запущеных процессов

Проверка патчей

безопасность браузера

Наличие Key logger?

Проверка антивируса, других программ

Проверки отсутствия IP-forwarding & network bridging

Проверки специфичных файлов/процессов /сервисов/портов/приложений, ключей реестра

Real time проверки подключаемого устройства

SSL VPN Gateway

Remote user

Сервера приложений

APP server

Citrix

Oracle Db

File share

Lotus

MS Exchange

SSH Server

Web portal

Безопасность обеспечивается динамически

Определяет уровень безопасности устройства и дает нужные права доступа

Активация Firewall

Слайд 16Как нейтрализуются угрозы

персональный файрвол используется в политиках по умолчанию и используется

Добавляются дополнительные правила доступа если антивирус недоступен или не обновлен ( авторизация)

Переподключение или новый анализ безопасности если это необходимо ( ЕСЛИ ПОЛИТИКА БЕЗОПАСНОСТИ НАРУШЕНА)

Отключение в необходимых случаях, когда динамические проверки показывают несанкционированную деятельность пользователя

Слайд 17Как нейтрализуются угрозы

Если устройство анонимно :

Запрет доступа в более конфиденциальные

Сканирование устройства и реестра :

Domain Membership; O/S

Контроль целостности файлов и реестра

Серийные номера HDD, Motherboard …

Наличие нужных ключей реестра

Проверка наличия нужных программ, запущенных процессов

запреты на определенные действия, например на закачку файлов или их изменение

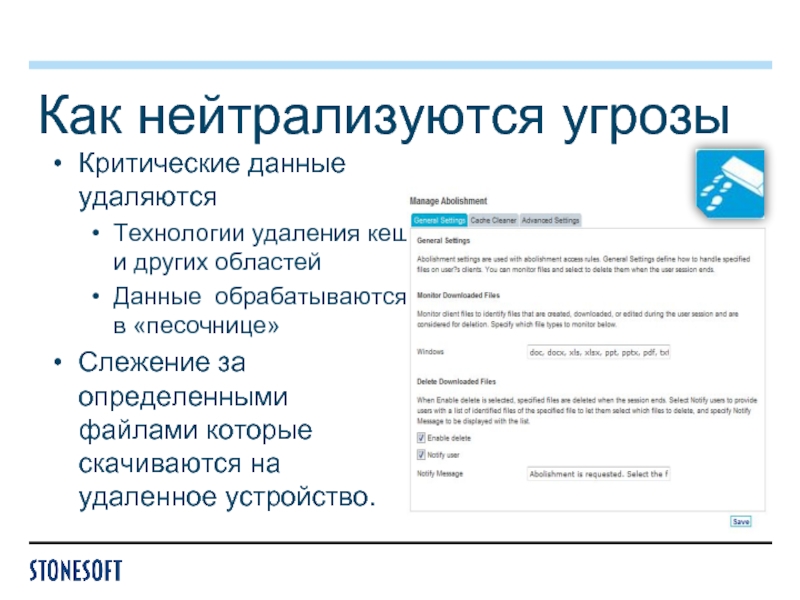

Слайд 18Как нейтрализуются угрозы

Критические данные удаляются

Технологии удаления кеш и других

Данные обрабатываются в «песочнице»

Слежение за определенными файлами которые скачиваются на удаленное устройство.

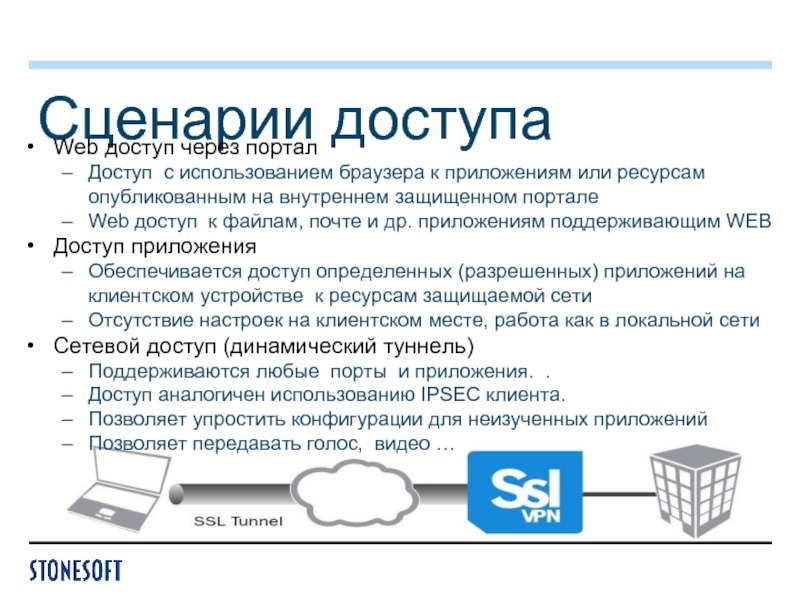

Слайд 19Сценарии доступа

Web доступ через портал

Доступ с использованием браузера к приложениям или

Web доступ к файлам, почте и др. приложениям поддерживающим WEB

Доступ приложения

Обеспечивается доступ определенных (разрешенных) приложений на клиентском устройстве к ресурсам защищаемой сети

Отсутствие настроек на клиентском месте, работа как в локальной сети

Сетевой доступ (динамический туннель)

Поддерживаются любые порты и приложения. .

Доступ аналогичен использованию IPSEC клиента.

Позволяет упростить конфигурации для неизученных приложений

Позволяет передавать голос, видео …

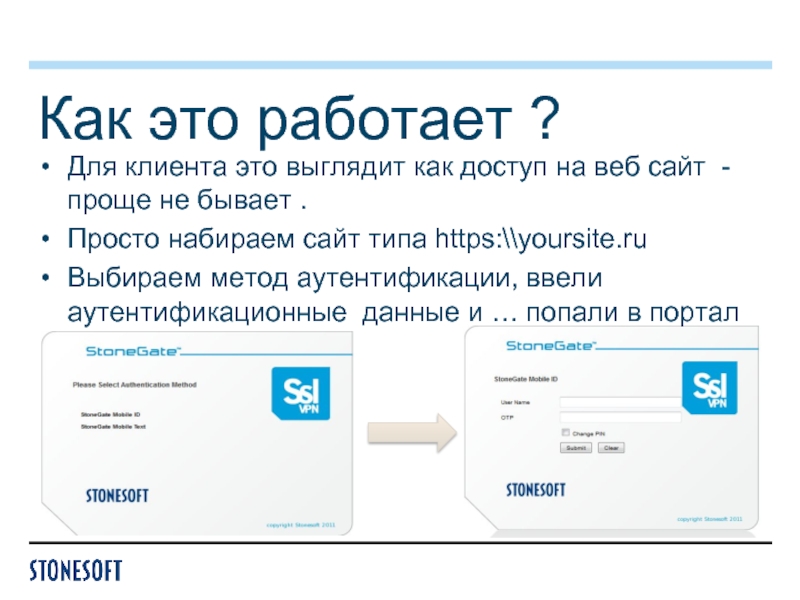

Слайд 20Как это работает ?

Для клиента это выглядит как доступ на

Просто набираем сайт типа https:\\yoursite.ru

Выбираем метод аутентификации, ввели аутентификационные данные и … попали в портал

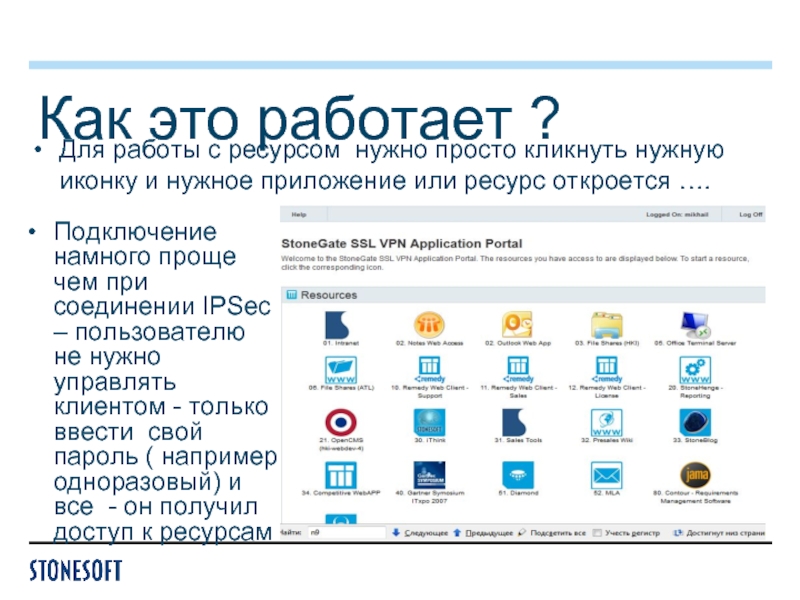

Слайд 21Как это работает ?

Для работы с ресурсом нужно просто кликнуть

Подключение намного проще чем при соединении IPSec – пользователю не нужно управлять клиентом - только ввести свой пароль ( например одноразовый) и все - он получил доступ к ресурсам .

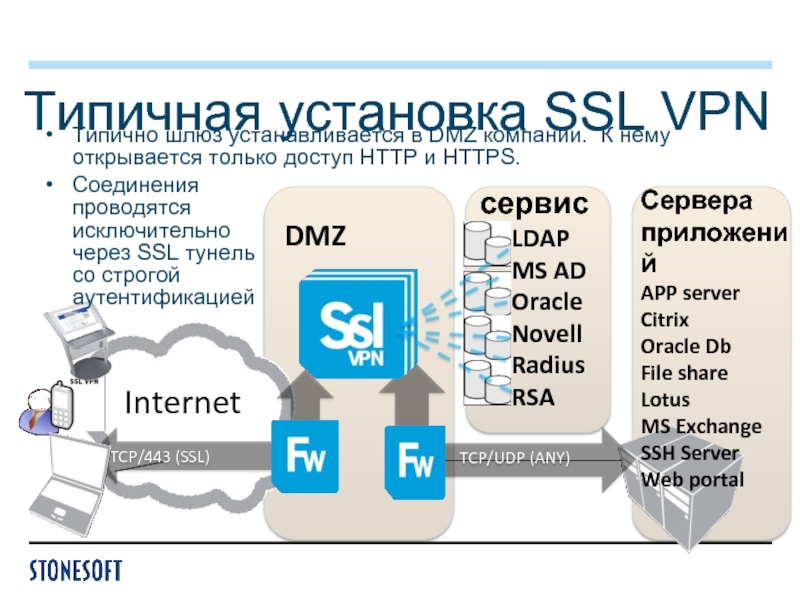

Слайд 22

Типичная установка SSL VPN

TCP/443 (SSL)

TCP/UDP (ANY)

DMZ

сервисы

LDAP

MS

Oracle

Novell

Radius

RSA

Сервера приложений

APP server

Citrix

Oracle Db

File share

Lotus

MS Exchange

SSH Server

Web portal

Типично шлюз устанавливается в DMZ компании. К нему открывается только доступ HTTP и HTTPS.

Internet

Соединения проводятся исключительно через SSL тунель со строгой аутентификацией

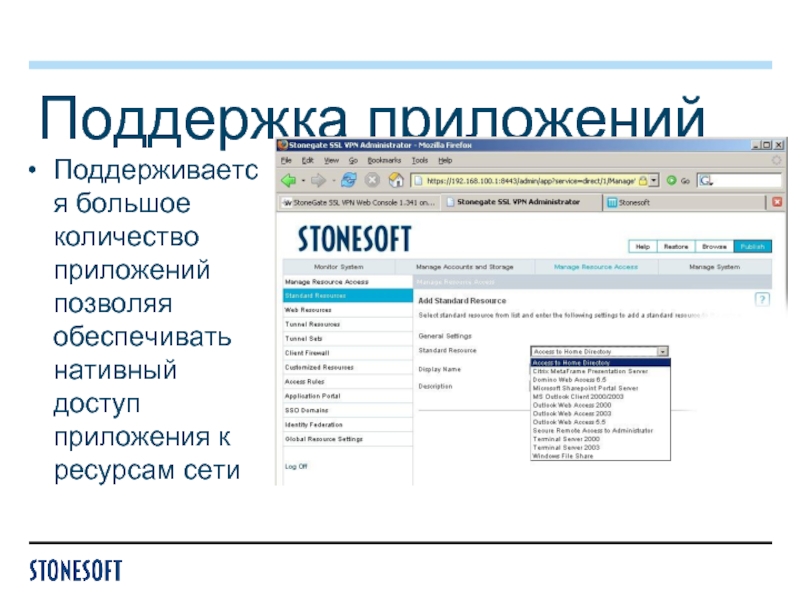

Слайд 23Поддержка приложений

Поддерживается большое количество приложений позволяя обеспечивать нативный доступ приложения к

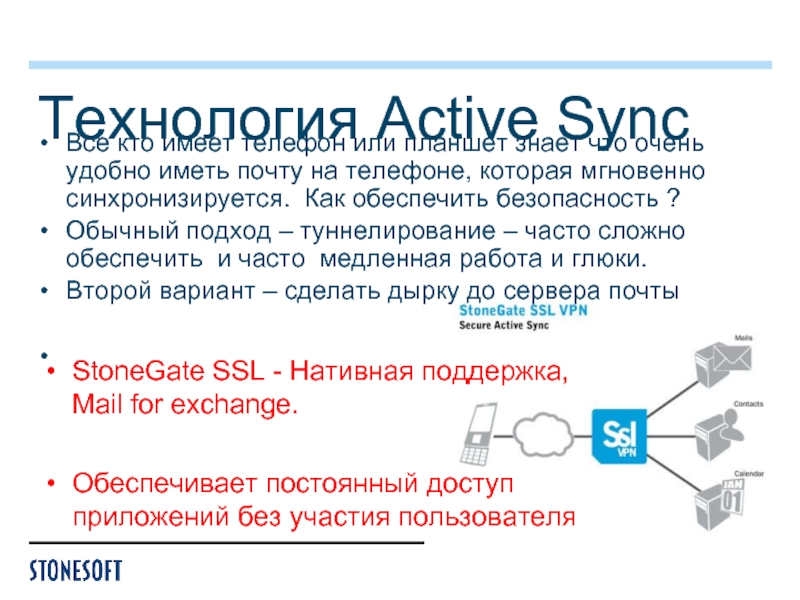

Слайд 24Технология Active Sync

Все кто имеет телефон или планшет знает что очень

Обычный подход – туннелирование – часто сложно обеспечить и часто медленная работа и глюки.

Второй вариант – сделать дырку до сервера почты

…

StoneGate SSL - Нативная поддержка, Mail for exchange.

Обеспечивает постоянный доступ приложений без участия пользователя

Слайд 25Проблемы сертифицированных SSL VPN решений

в настоящий момент все решения представлены

В правилах пользования всех криптопровайдеров написано – обеспечить анализ встраивания ….

Нет реального шлюзового решения – есть только руководства как встроить в разные сервера ( Apache)

нет сертификации ФСТЭК как решения

Требуют доводки решения после встраивания до работоспособного состояния

Слайд 26Сертификация

Для полного соответствия Российскому законодательству SSL VPN прошел сертификацию ФСТЭК:

Шлюз

В составе сертифицирована система многофакторной аутентификации!

И ФСБ :

Классы КС1 – КС2 !

Поддерживаются криптопровайдеры ( прописаны в сертификатах) : Криптопро, Валидата!

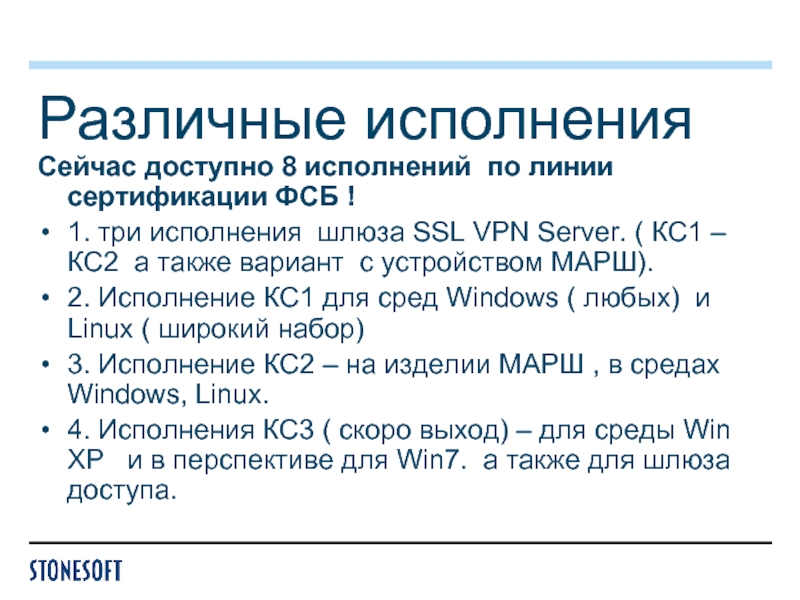

Слайд 27Различные исполнения

Сейчас доступно 8 исполнений по линии сертификации ФСБ !

1.

2. Исполнение КС1 для сред Windows ( любых) и Linux ( широкий набор)

3. Исполнение КС2 – на изделии МАРШ , в средах Windows, Linux.

4. Исполнения КС3 ( скоро выход) – для среды Win XP и в перспективе для Win7. а также для шлюза доступа.

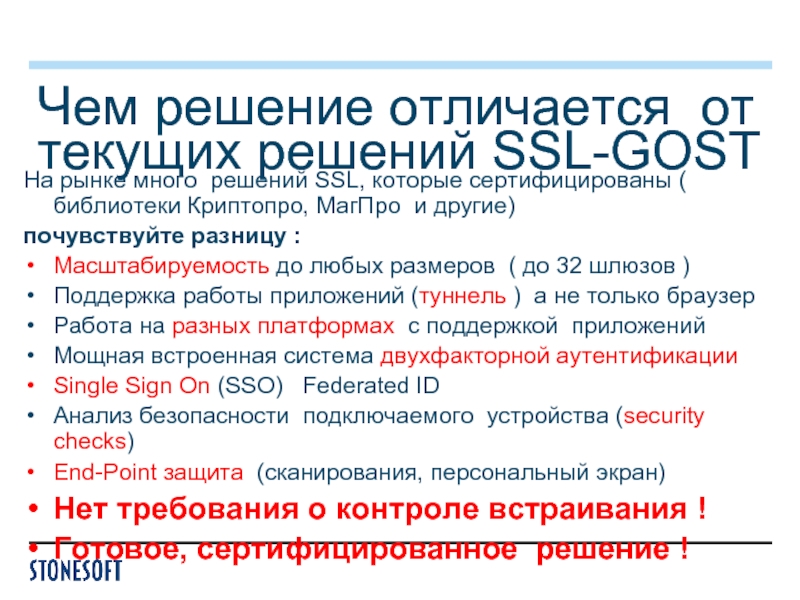

Слайд 28Чем решение отличается от текущих решений SSL-GOST

На рынке много решений SSL,

почувствуйте разницу :

Масштабируемость до любых размеров ( до 32 шлюзов )

Поддержка работы приложений (туннель ) а не только браузер

Работа на разных платформах с поддержкой приложений

Мощная встроенная система двухфакторной аутентификации

Single Sign On (SSO) Federated ID

Анализ безопасности подключаемого устройства (security checks)

End-Point защита (сканирования, персональный экран)

Нет требования о контроле встраивания !

Готовое, сертифицированное решение !