- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

АБСОЛЮТНО НЕВИДИМОЕ сканирование портов с поддельным IP-адресом презентация

Содержание

- 1. АБСОЛЮТНО НЕВИДИМОЕ сканирование портов с поддельным IP-адресом

- 2. Основные вопросы: Техника TCP ip - хэндшейкинга

- 3. Техника TCP - хэндшейкинга Определения Заголовок Tcp Традиционная схема 3-х стороннего хэндшейкинга

- 4. Определения Открытое соединение между двумя

- 5. Заголовок TCP пакета 16-bit source

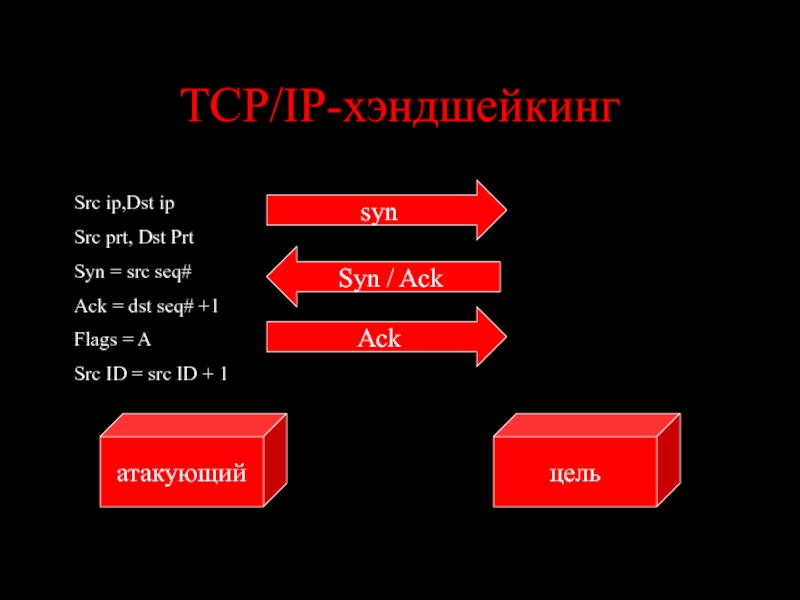

- 6. TCP/IP-хэндшейкинг жертва атакующий syn Src ip,Dst ip

- 7. TCP/IP - хэндшейкинг цель атакующий syn Src

- 8. TCP/IP-хэндшейкинг цель атакующий syn Src ip,Dst ip

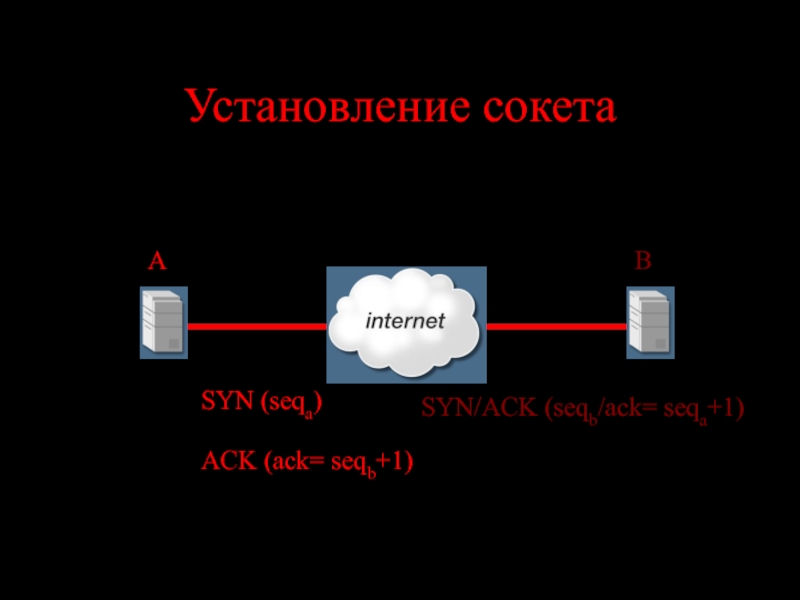

- 9. Установление сокета A B SYN (seqa) SYN/ACK (seqb/ack= seqa+1) ACK (ack= seqb+1)

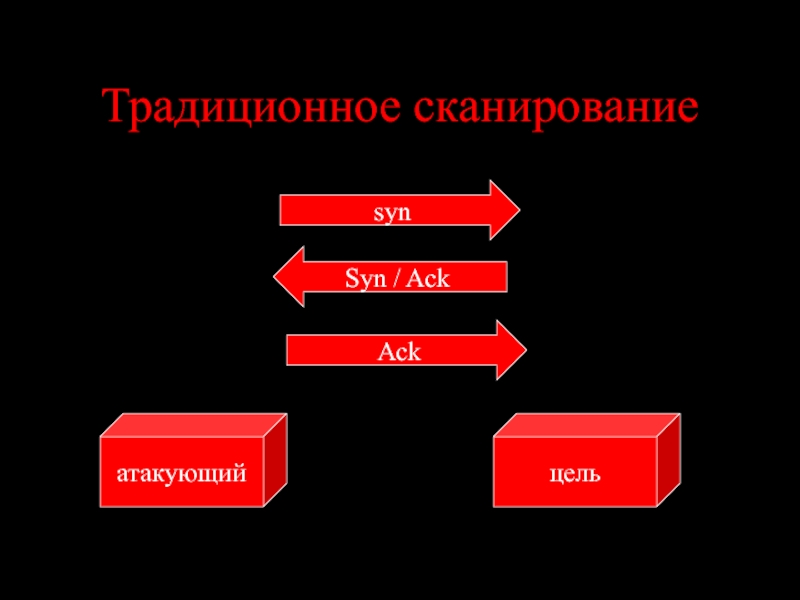

- 10. Традиционное сканирование цель атакующий syn Syn / Ack Ack

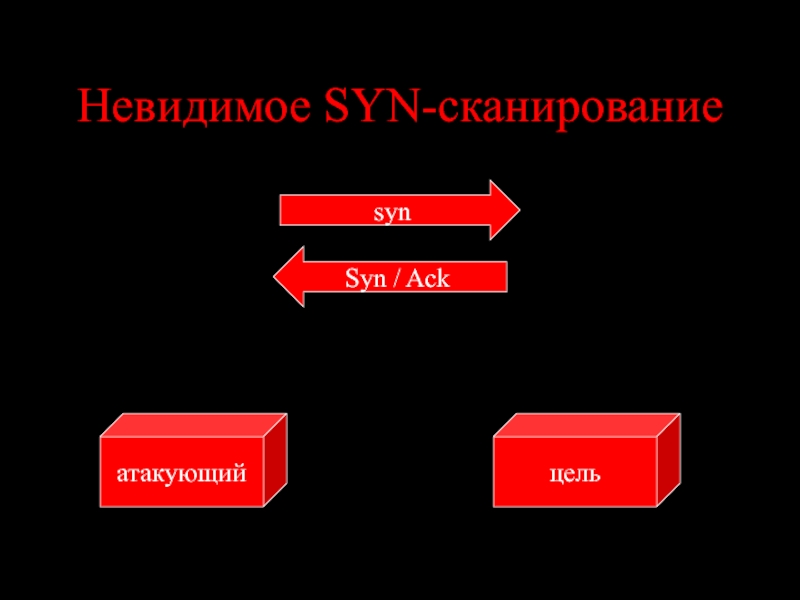

- 11. цель атакующий syn Syn / Ack Невидимое SYN-сканирование

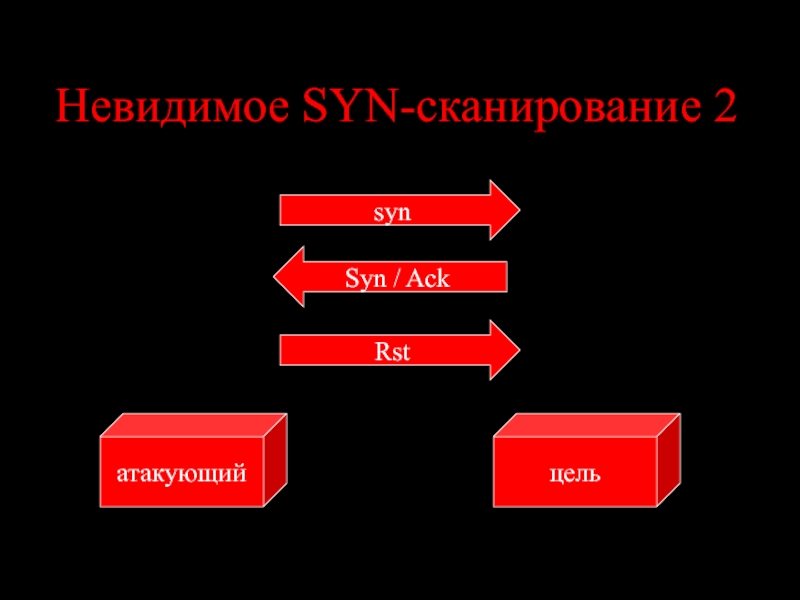

- 12. Невидимое SYN-сканирование 2 цель атакующий syn Syn / Ack Rst

- 13. Что такое IPID? Специальным образом сгенерированная последовательность,

- 14. Что такое ID – флаг ? Идентифицирует

- 15. Предсказание значения ID-флага Большинство UNIX-систем дают случайное

- 16. «Поддельное» сканирование в теории Постоянно опрашивая ложный

- 17. «Поддельное» сканирование в теории Поскольку известно, что

- 18. «Поддельное» сканирование в теории Если порт открыт,

- 19. «Поддельное» сканирование в теории Если хост принял

- 20. «Поддельное» сканирование на практике Или как все это работает

- 21. Представляем участников Цель Атакующий Ложный хост 10.0.0.1 192.0.0.1 172.0.0.1

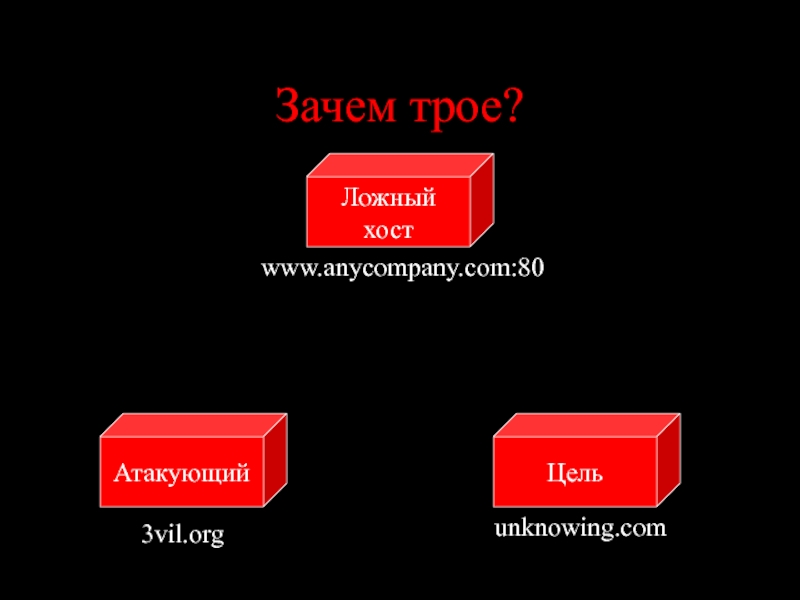

- 22. Зачем трое? Цель Атакующий Ложный хост www.anycompany.com:80 unknowing.com 3vil.org

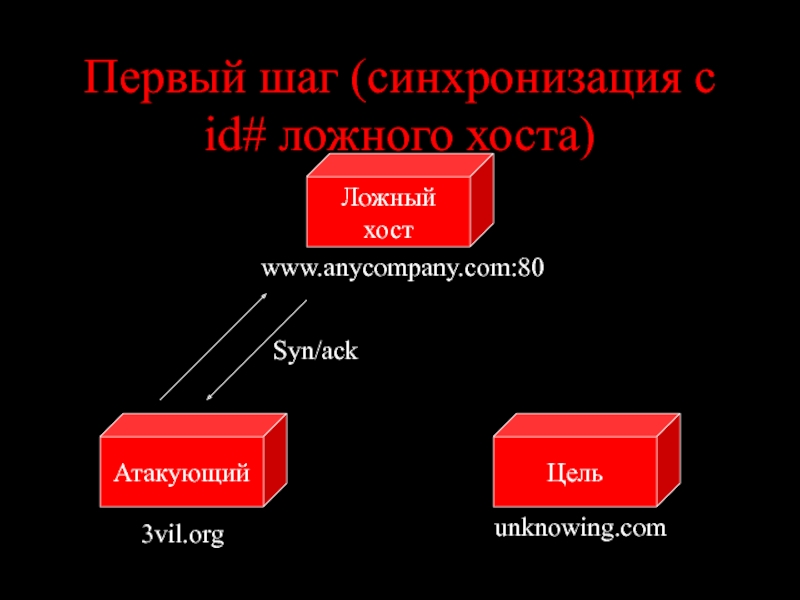

- 23. Первый шаг (синхронизация с id# ложного хоста)

- 24. Первый шаг (синхронизация с id# ложного хоста)

- 25. Зачем это надо? Теперь атакующему известно начальное значение ID# ложного хоста и характер его изменения

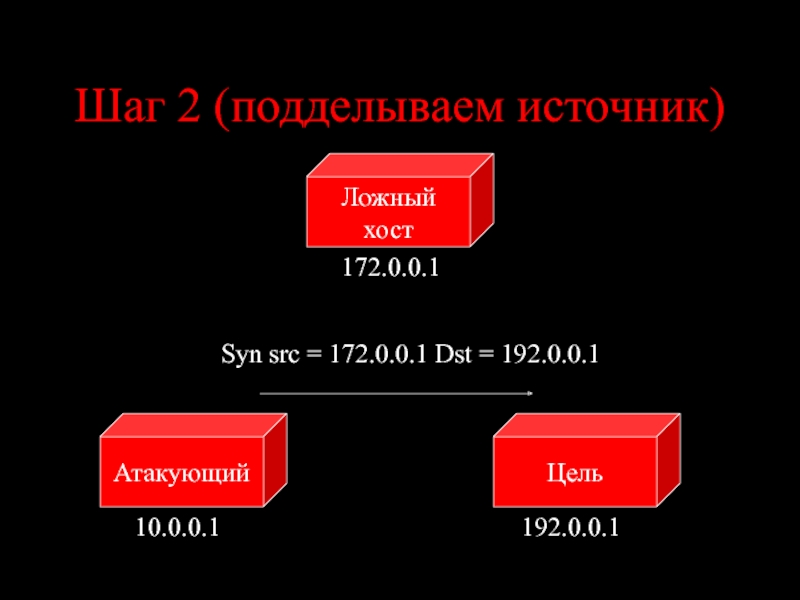

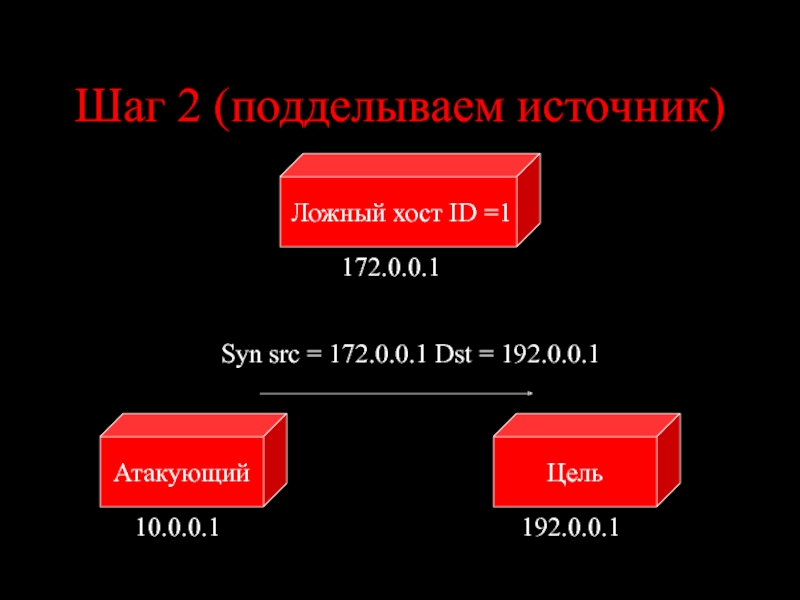

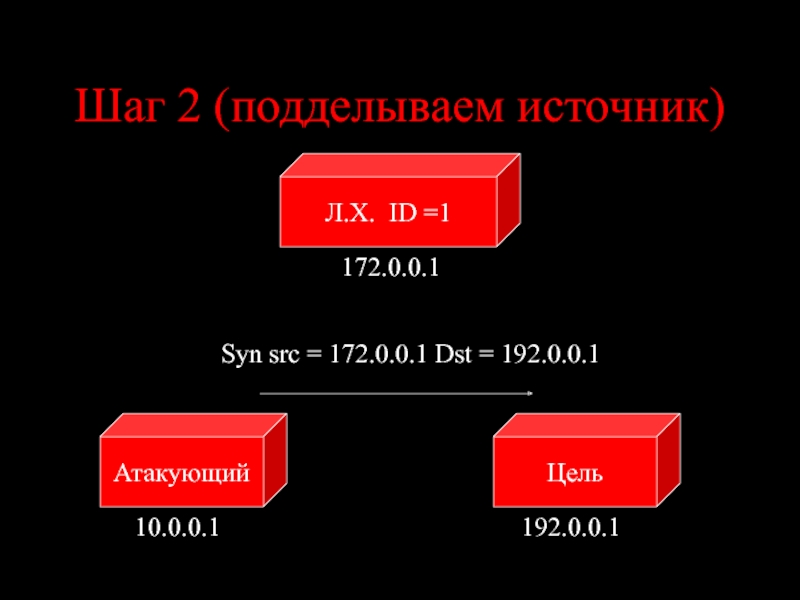

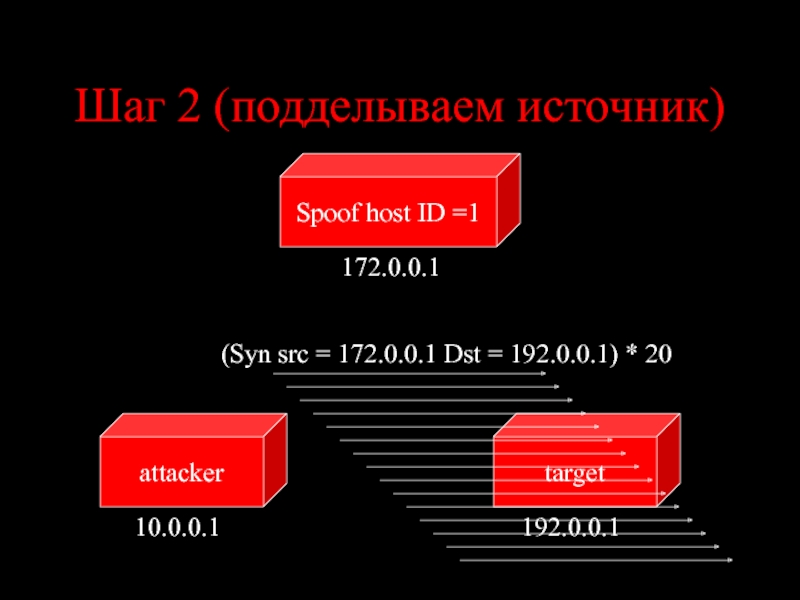

- 26. Шаг 2 (подделываем источник) Цель Атакующий Ложный

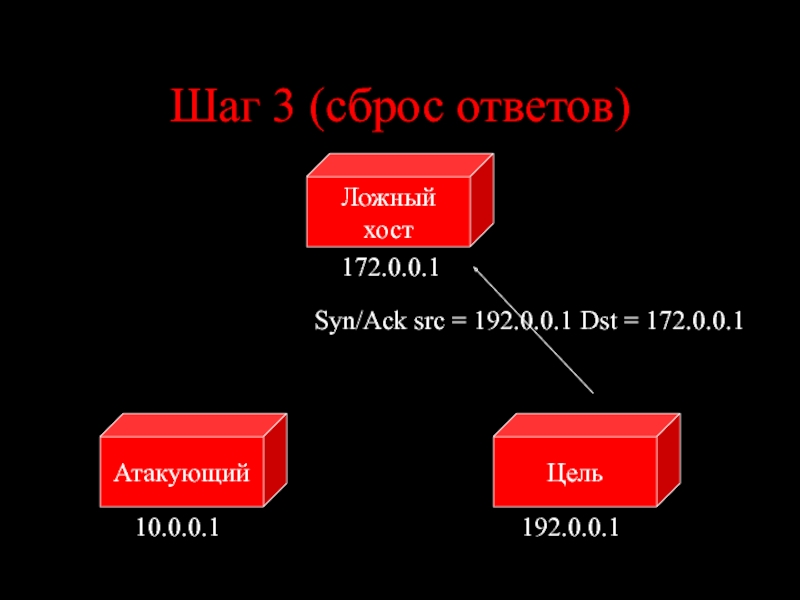

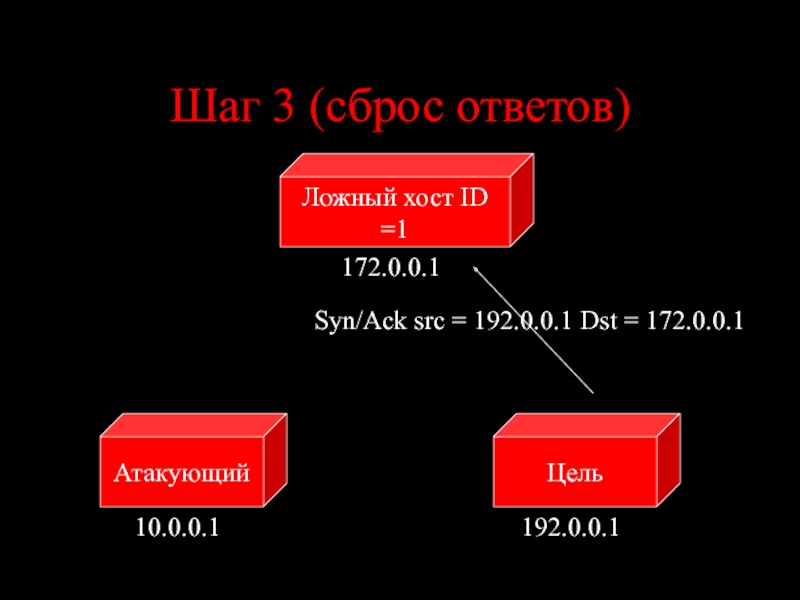

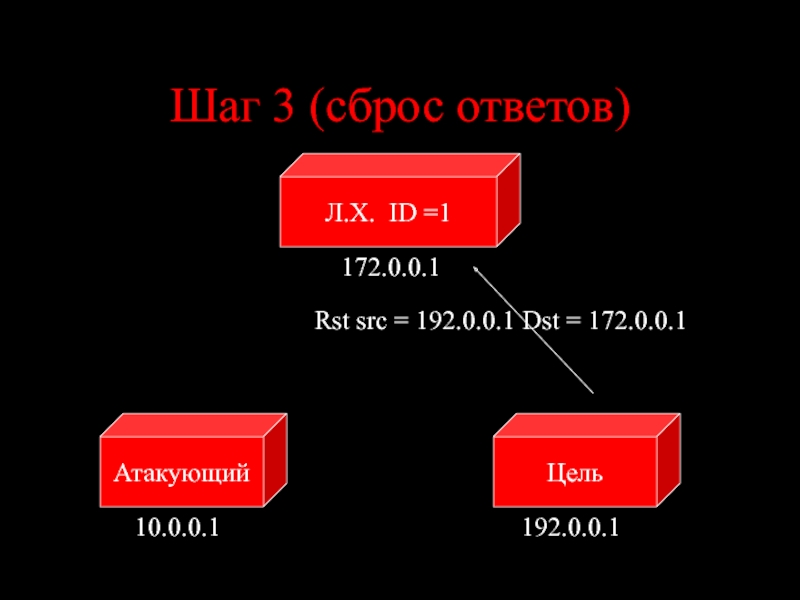

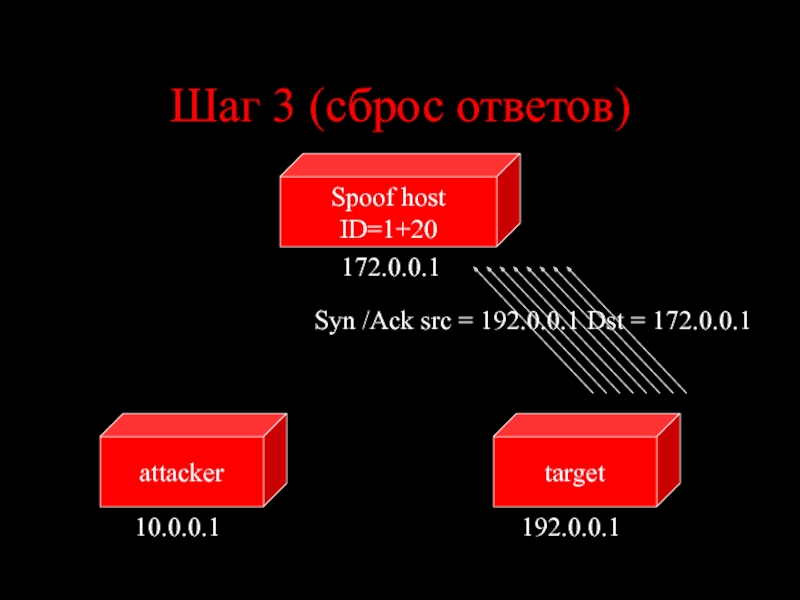

- 27. Шаг 3 (сброс ответов) Цель Атакующий Ложный

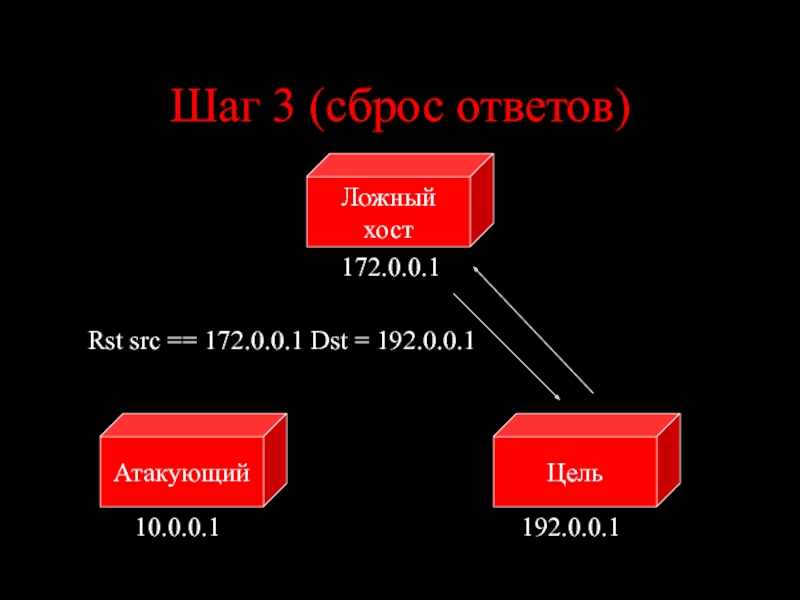

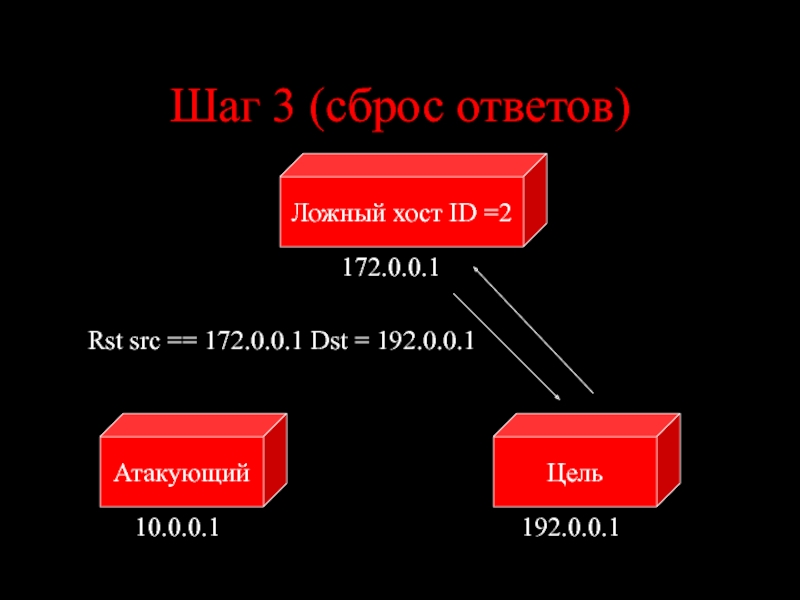

- 28. Шаг 3 (сброс ответов) Цель Атакующий Ложный

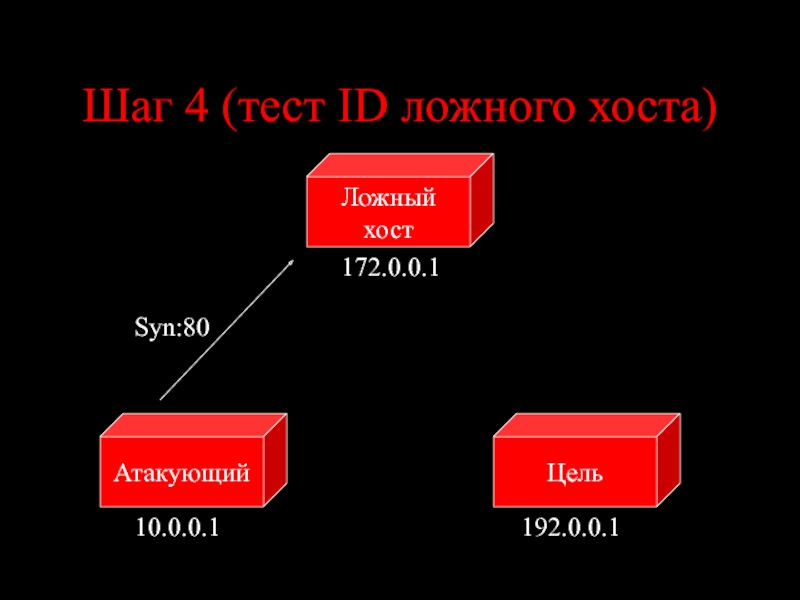

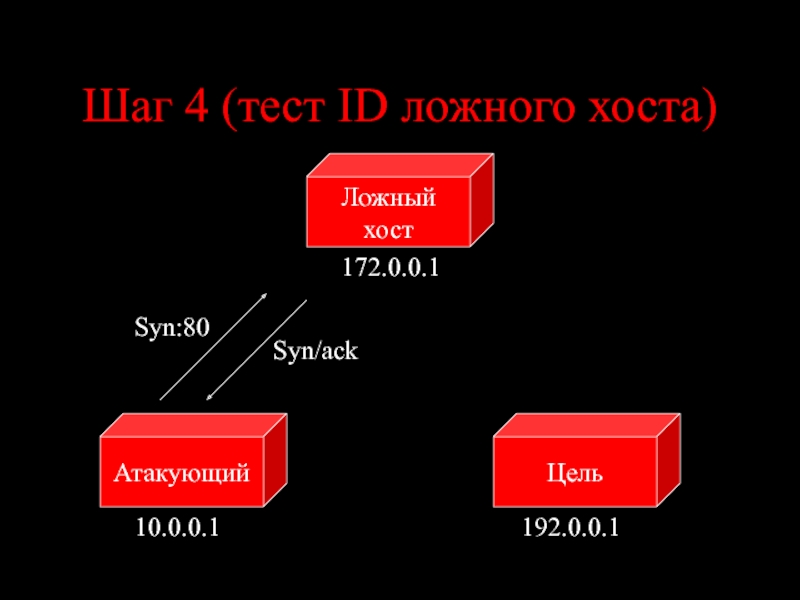

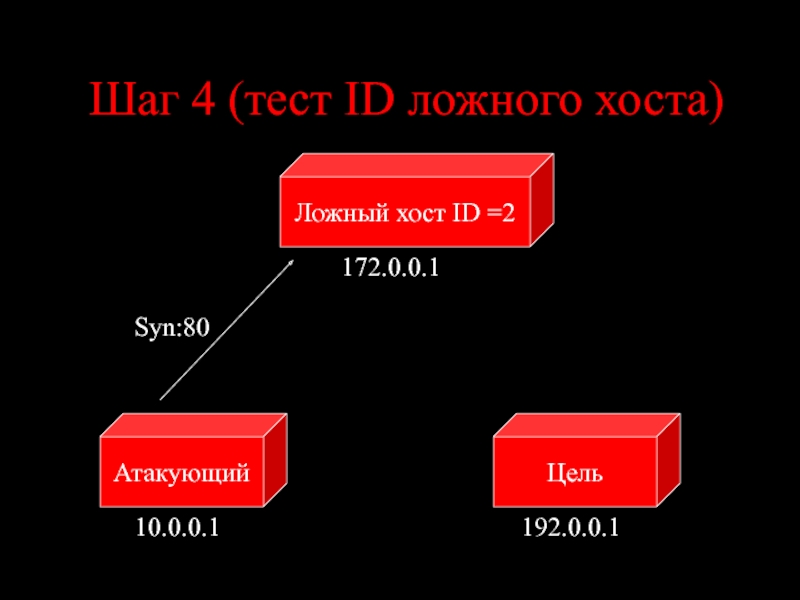

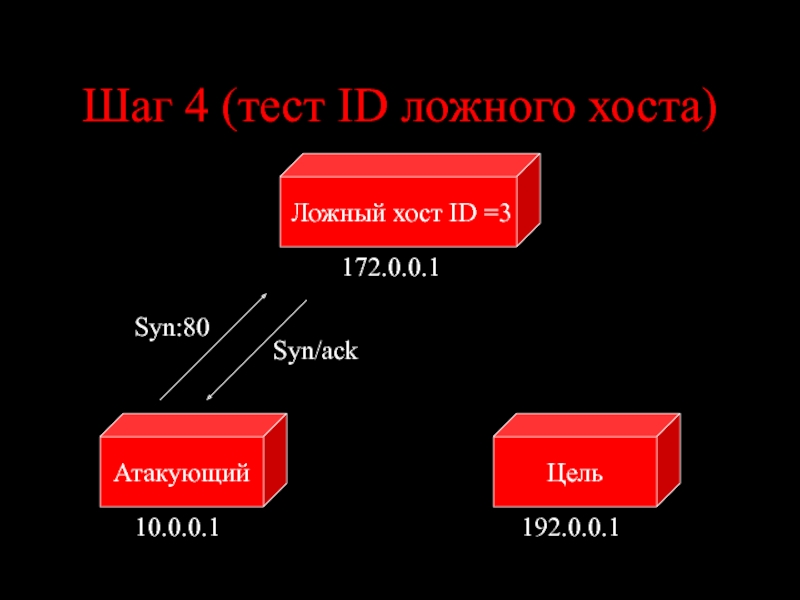

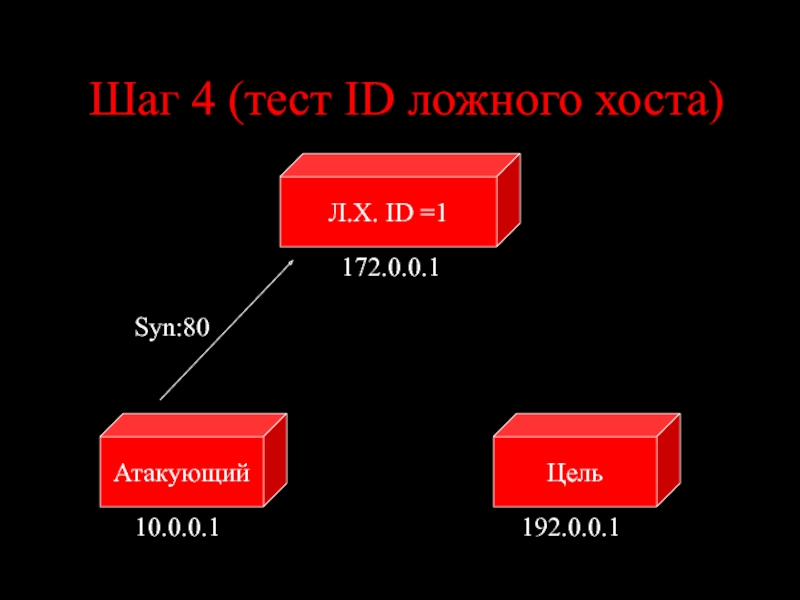

- 29. Шаг 4 (тест ID ложного хоста) Цель Атакующий Ложный хост 10.0.0.1 192.0.0.1 172.0.0.1 Syn:80

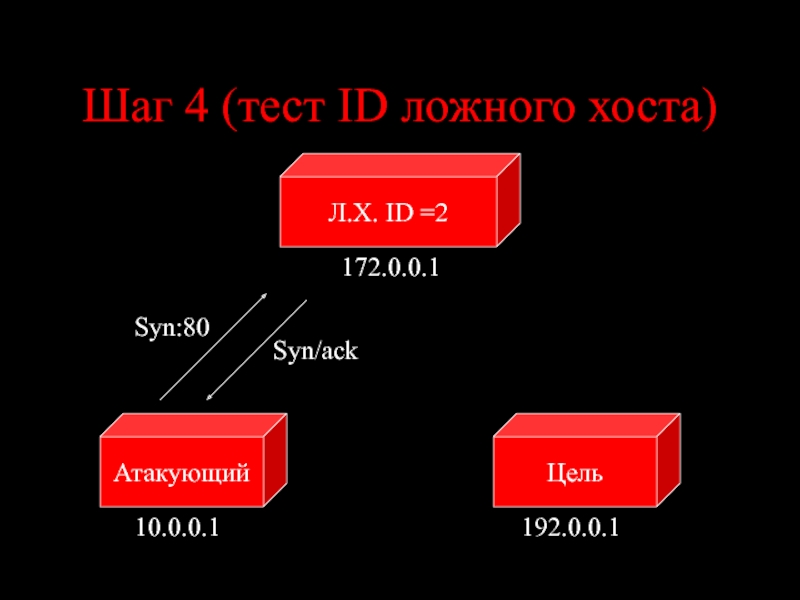

- 30. Шаг 4 (тест ID ложного хоста)

- 31. Если порт открыт: Значение ID будет увеличено. Смотрим пример:

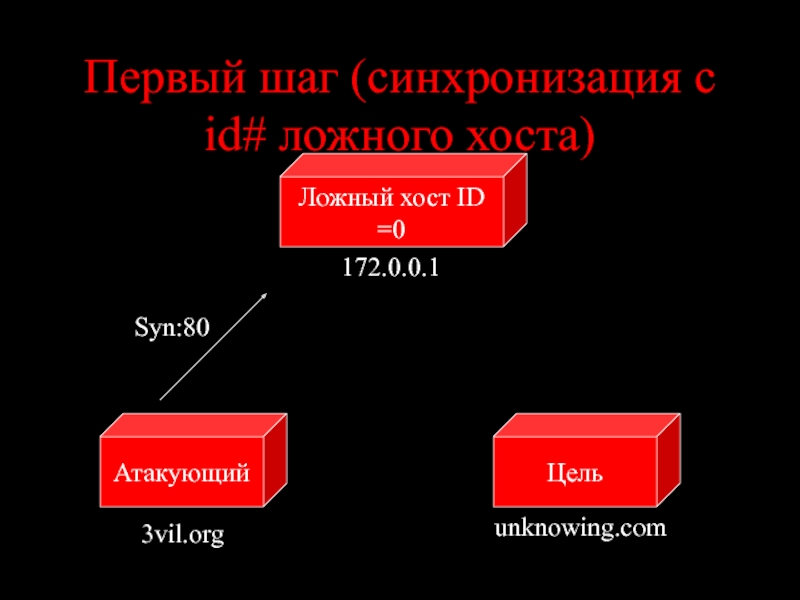

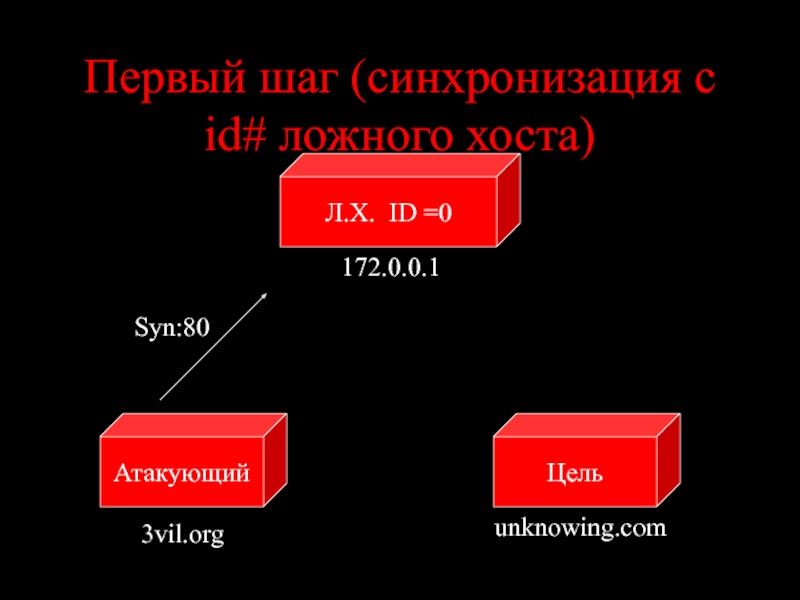

- 32. Первый шаг (синхронизация с id# ложного хоста)

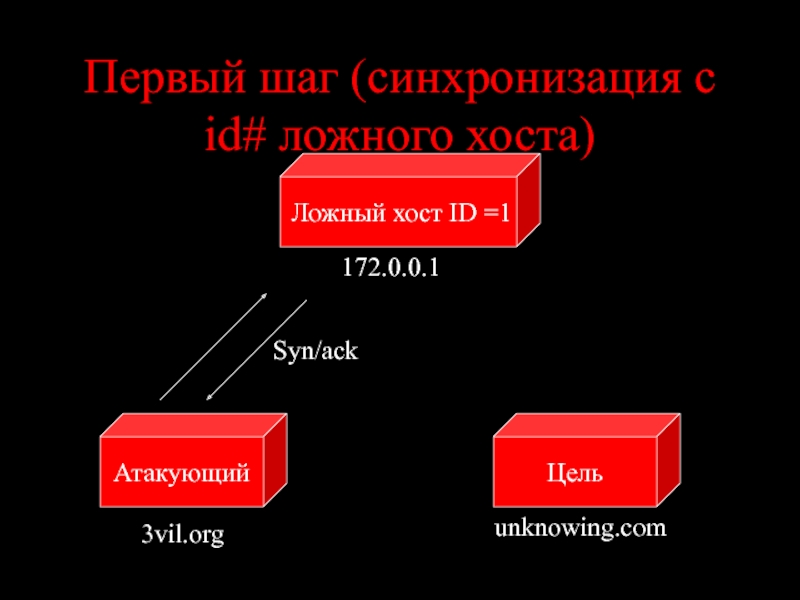

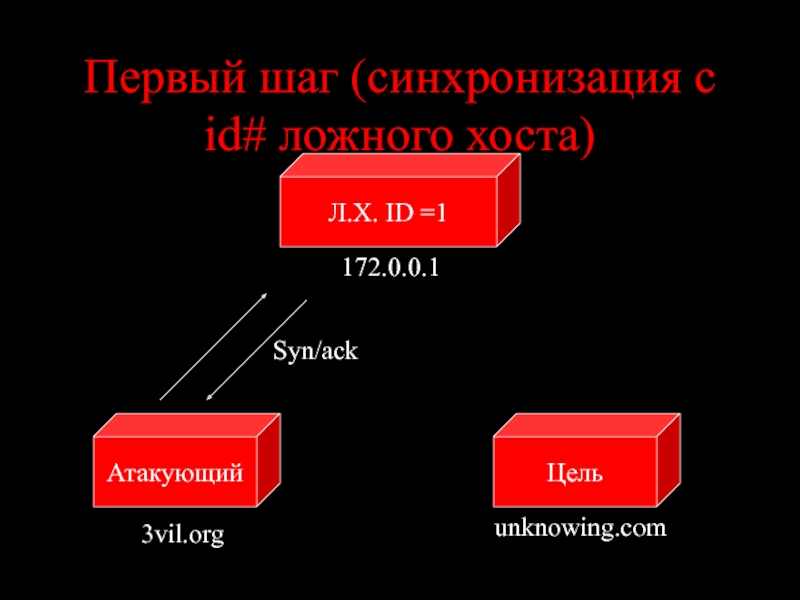

- 33. Первый шаг (синхронизация с id# ложного хоста)

- 34. Шаг 2 (подделываем источник) Цель Атакующий Ложный

- 35. Шаг 3 (сброс ответов) Цель Атакующий 10.0.0.1

- 36. Шаг 3 (сброс ответов) Цель Атакующий 10.0.0.1

- 37. Шаг 4 (тест ID ложного хоста) Цель

- 38. Шаг 4 (тест ID ложного хоста) Цель

- 39. Если порт закрыт: Значение ID не увеличивается. Смотрим пример:

- 40. Первый шаг (синхронизация с id# ложного хоста)

- 41. Первый шаг (синхронизация с id# ложного хоста)

- 42. Шаг 2 (подделываем источник) Цель Атакующий Л.Х.

- 43. Шаг 3 (сброс ответов) Цель Атакующий 10.0.0.1

- 44. Шаг 4 (тест ID ложного хоста) Цель Атакующий 10.0.0.1 192.0.0.1 Syn:80 Л.Х. ID =1 172.0.0.1

- 45. Шаг 4 (тест ID ложного хоста) Цель

- 46. Итоги: Постоянно опрашивая ложный хост на предмет

- 47. Недостатки этой техники Если ложный хост активен

- 48. Шаг 2 (подделываем источник) target attacker Spoof

- 49. Шаг 3 (сброс ответов) target attacker 10.0.0.1

- 50. Вот и все!!! Теперь наш хост успешно

Слайд 1АБСОЛЮТНО НЕВИДИМОЕ сканирование портов с поддельным IP-адресом

© Thomas Olofsson, C.T.O, Defcom.

Алексей

Слайд 2Основные вопросы:

Техника TCP ip - хэндшейкинга

Техника традиционных методов сканирования

ID-последовательности и их

Сканирование с подменой IP в теории и на практике

Исходный код и примеры

Демонстрация

Ответы на вопросы

Слайд 3Техника TCP - хэндшейкинга

Определения

Заголовок Tcp

Традиционная схема 3-х стороннего хэндшейкинга

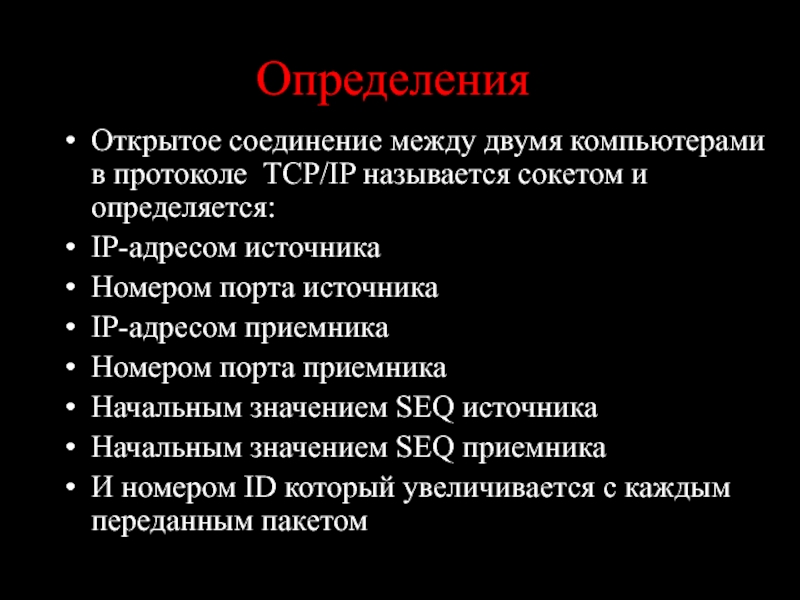

Слайд 4

Определения

Открытое соединение между двумя компьютерами в протоколе TCP/IP называется сокетом и

IP-адресом источника

Номером порта источника

IP-адресом приемника

Номером порта приемника

Начальным значением SEQ источника

Начальным значением SEQ приемника

И номером ID который увеличивается с каждым переданным пакетом

2.6.1.1

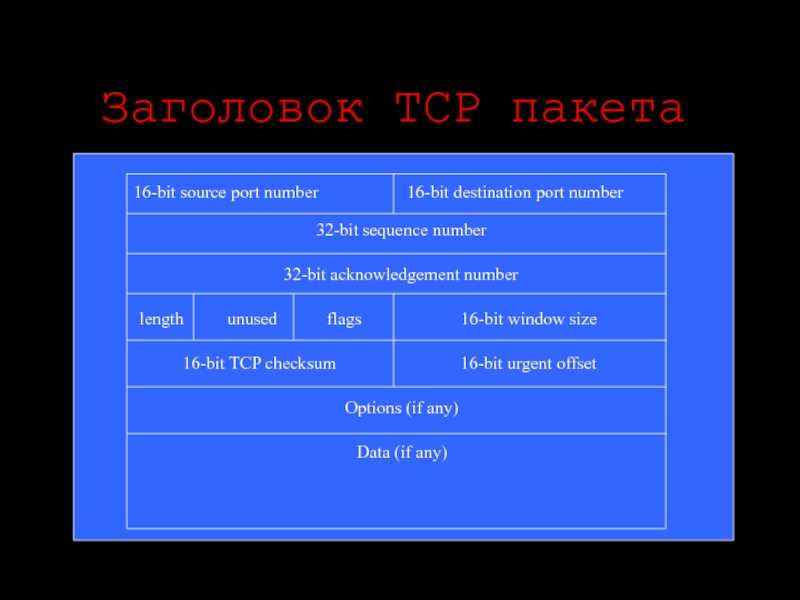

Слайд 5Заголовок TCP пакета

16-bit source port number

16-bit destination port number

32-bit sequence number

32-bit

length

unused

flags

16-bit window size

16-bit TCP checksum

16-bit urgent offset

Options (if any)

Data (if any)

Слайд 6TCP/IP-хэндшейкинг

жертва

атакующий

syn

Src ip,Dst ip

Src prt, Dst Prt

Syn = in seq#

Ack = NULL

Flags

Src ID = src ID + 1

Слайд 7TCP/IP - хэндшейкинг

цель

атакующий

syn

Src ip,Dst ip

Src prt, Dst Prt

Syn = src seq#

Ack

Flags = S

Syn / Ack

Src ip,Dst ip

Src prt, Dst Prt

Syn = Dst seq#

Ack = src seq# +1

Flags =

Dst ID = Dst ID + 1

Слайд 8TCP/IP-хэндшейкинг

цель

атакующий

syn

Src ip,Dst ip

Src prt, Dst Prt

Syn = src seq#

Ack = dst

Flags = A

Src ID = src ID + 1

Syn / Ack

Ack

Слайд 13Что такое IPID?

Специальным образом сгенерированная последовательность, число, характеризующее номер пакета. Используется

Увеличивается с каждым посланным пакетом.

Существуют различные схемы увеличения этого номера.

Слайд 14Что такое ID – флаг ?

Идентифицирует каждую TCP-сессию.

В некоторых случаях используется

Счетчик ID увеличивается с каждым посланным пакетом

Его содержат все пакеты, включая RST

Слайд 15Предсказание значения ID-флага

Большинство UNIX-систем дают случайное или псевдо-случайное приращение этому счетчику.

До

Windows 95 увеличивает id# на 1

Windows 2000 увеличивает id# на 254

Вот почему в этих ОС применяется обратный порядок бит в id#.

Слайд 16«Поддельное» сканирование в теории

Постоянно опрашивая ложный хост на предмет увеличения его

Анализируя это можно определить, какой порт открыт, а какой нет

На стороне сканируемого хоста эта операция абсолютно невидима.

Слайд 17«Поддельное» сканирование в теории

Поскольку известно, что Windows увеличивает значение id# при

Это производится путем мониторинга увеличения ID#

Слайд 18«Поддельное» сканирование в теории

Если порт открыт, хост или сервер ответит пакетом

Если порт закрыт, в ответ придет rst

Слайд 19«Поддельное» сканирование в теории

Если хост принял syn ack от неизвестного источника,

Если хост принял rst пакет от неизвестного источника, он НЕ ОТВЕЧАЕТ на пакет.

Слайд 23Первый шаг (синхронизация с id# ложного хоста)

Цель

Атакующий

Ложный хост

www.anycompany.com:80

unknowing.com

3vil.org

Syn:80

Слайд 24Первый шаг (синхронизация с id# ложного хоста)

Цель

Атакующий

Ложный хост

www.anycompany.com:80

unknowing.com

3vil.org

Syn/ack

Слайд 25Зачем это надо?

Теперь атакующему известно начальное значение ID# ложного хоста и

Слайд 26Шаг 2 (подделываем источник)

Цель

Атакующий

Ложный хост

10.0.0.1

192.0.0.1

172.0.0.1

Syn src = 172.0.0.1 Dst = 192.0.0.1

Слайд 27Шаг 3 (сброс ответов)

Цель

Атакующий

Ложный хост

10.0.0.1

192.0.0.1

172.0.0.1

Syn/Ack src = 192.0.0.1 Dst = 172.0.0.1

Слайд 28Шаг 3 (сброс ответов)

Цель

Атакующий

Ложный хост

10.0.0.1

192.0.0.1

172.0.0.1

Rst src == 172.0.0.1 Dst = 192.0.0.1

Слайд 30Шаг 4 (тест ID ложного хоста)

Цель

Атакующий

Ложный хост

10.0.0.1

192.0.0.1

172.0.0.1

Syn:80

Syn/ack

Слайд 32Первый шаг (синхронизация с id# ложного хоста)

Цель

Атакующий

unknowing.com

3vil.org

Syn:80

Ложный хост ID =0

172.0.0.1

Слайд 33Первый шаг (синхронизация с id# ложного хоста)

Цель

Атакующий

unknowing.com

3vil.org

Syn/ack

Ложный хост ID =1

172.0.0.1

Слайд 34Шаг 2 (подделываем источник)

Цель

Атакующий

Ложный хост ID =1

10.0.0.1

192.0.0.1

172.0.0.1

Syn src = 172.0.0.1 Dst

Слайд 35Шаг 3 (сброс ответов)

Цель

Атакующий

10.0.0.1

192.0.0.1

Syn/Ack src = 192.0.0.1 Dst = 172.0.0.1

Ложный хост

172.0.0.1

Слайд 36Шаг 3 (сброс ответов)

Цель

Атакующий

10.0.0.1

192.0.0.1

Rst src == 172.0.0.1 Dst = 192.0.0.1

Ложный хост

172.0.0.1

Слайд 38Шаг 4 (тест ID ложного хоста)

Цель

Атакующий

10.0.0.1

192.0.0.1

Syn:80

Syn/ack

Ложный хост ID =3

172.0.0.1

Слайд 40Первый шаг (синхронизация с id# ложного хоста)

Цель

Атакующий

unknowing.com

3vil.org

Syn:80

Л.Х. ID =0

172.0.0.1

Слайд 41Первый шаг (синхронизация с id# ложного хоста)

Цель

Атакующий

unknowing.com

3vil.org

Syn/ack

Л.Х. ID =1

172.0.0.1

Слайд 42Шаг 2 (подделываем источник)

Цель

Атакующий

Л.Х. ID =1

10.0.0.1

192.0.0.1

172.0.0.1

Syn src = 172.0.0.1 Dst =

Слайд 43Шаг 3 (сброс ответов)

Цель

Атакующий

10.0.0.1

192.0.0.1

Rst src = 192.0.0.1 Dst = 172.0.0.1

Л.Х. ID

172.0.0.1

Слайд 46Итоги:

Постоянно опрашивая ложный хост на предмет увеличения его id можно увидеть,

Анализируя это можно определить, какой порт сканируемого хоста открыт, а какой нет

На стороне сканируемого хоста эта операция абсолютно невидима.

Слайд 47Недостатки этой техники

Если ложный хост активен и имеет несколько подключений, значение

Это приведет к ложным «открытым» портам.

Этого можно избежать, отправляя несколько тестов на один порт.

Затем вычислить увеличение

Порт будет открыт, если увеличение будет > (#число_отпр_пакетов*255)/2

Слайд 48Шаг 2 (подделываем источник)

target

attacker

Spoof host ID =1

10.0.0.1

192.0.0.1

172.0.0.1

(Syn src = 172.0.0.1 Dst

Слайд 49Шаг 3 (сброс ответов)

target

attacker

10.0.0.1

192.0.0.1

Syn /Ack src = 192.0.0.1 Dst = 172.0.0.1

Spoof

172.0.0.1

Слайд 50Вот и все!!!

Теперь наш хост

успешно просканирован.

© Thomas Olofsson, C.T.O, Defcom.

Эта техника

© 2003 Алексей Волков

alex@cherepovets-city.ru

© 2003 Insecure.COM LLC

http://www.cherepovets-city.ru/insecure