- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Методы построения моделей штатной работы ПО и алгоритмы выявления аномального поведения ПО Жилкин Сергей Дмитриевич МИФИ, факультет Информационной Безопасности презентация

Содержание

- 1. Методы построения моделей штатной работы ПО и алгоритмы выявления аномального поведения ПО Жилкин Сергей Дмитриевич МИФИ, факультет Информационной Безопасности

- 2. Предпосылки Хорошо поддаются обнаружению: классические вирусы

- 3. Задачи Создание программного комплекса для: моделирования

- 4. Целевое ПО ПО пользовательского уровня можно поделить

- 5. Моделирование ПО Предлагается отслеживать поведение по взаимодействию

- 6. Описание поведения ПО Предлагается описывать поведение процесса

- 7. Профиль поведения ПО поведение ПО

- 8. Распознавание с помощью нейронных сетей Используются

- 9. Итерации обучения нейронной сети профили моделируемого

- 10. Разделение работы на фазы Трудности: заранее

- 11. Специфические действия ПО Автоматическое выявление специфических действий

- 12. Модель поведения Модель поведения ПО состоит из:

- 13. Анализ работы ПО Динамическое выделение фаз

- 14. Структура комплекса комплекс обучения комплекс анализа

- 15. Применение на практике Комплекс испытывался на: Microsoft

- 16. Заключение В представленном комплексе реализовано: Моделирование

Слайд 1

Методы построения моделей штатной работы ПО и алгоритмы выявления аномального поведения

Жилкин Сергей Дмитриевич

МИФИ, факультет Информационной Безопасности

Слайд 2Предпосылки

Хорошо поддаются обнаружению:

классические вирусы

вирусы-трояны

spyware/adware

прочие вирусы, содержащие вредоносный

Меньше внимания уделено:

недекларированным возможностям (НДВ)

обнаружению кода ПО, не являющимся вредоносным, но приводящим к несанкционированному доступу (НСД)

Слайд 3Задачи

Создание программного комплекса для:

моделирования работы ПО в режиме, который заведомо

использование построенной модели для анализа работы ПО на предмет нахождения аномалий поведения

Особенности:

отсутствие требований экспертных знаний о ПО

независимость от платформы и ОС моделируемого ПО

возможность тиражирования

Слайд 4Целевое ПО

ПО пользовательского уровня можно поделить на:

специализированное алгоритмическое ПО

системные службы

службы, работающие

ПО с пользовательским интерфейсом

прикладное ПО

офисные пакеты Microsoft Office, StarOffice

Решения для моделирования ПО 1-го класса:

ряд программ: ps-watcher, pwatch, pScan (для ОС Linux)

Для моделирования ПО 2-го класса:

пока нет законченного продукта

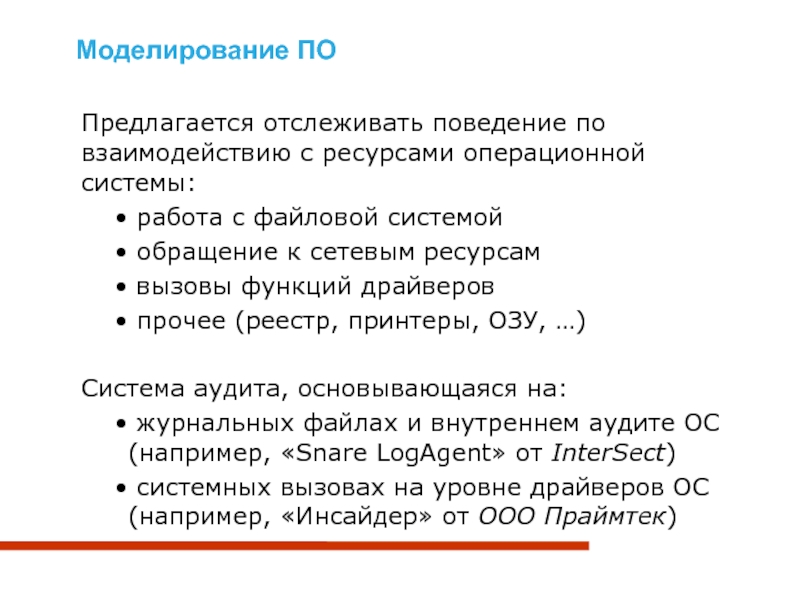

Слайд 5Моделирование ПО

Предлагается отслеживать поведение по взаимодействию с ресурсами операционной системы:

работа

обращение к сетевым ресурсам

вызовы функций драйверов

прочее (реестр, принтеры, ОЗУ, …)

Система аудита, основывающаяся на:

журнальных файлах и внутреннем аудите ОС (например, «Snare LogAgent» от InterSect)

системных вызовах на уровне драйверов ОС (например, «Инсайдер» от ООО Праймтек)

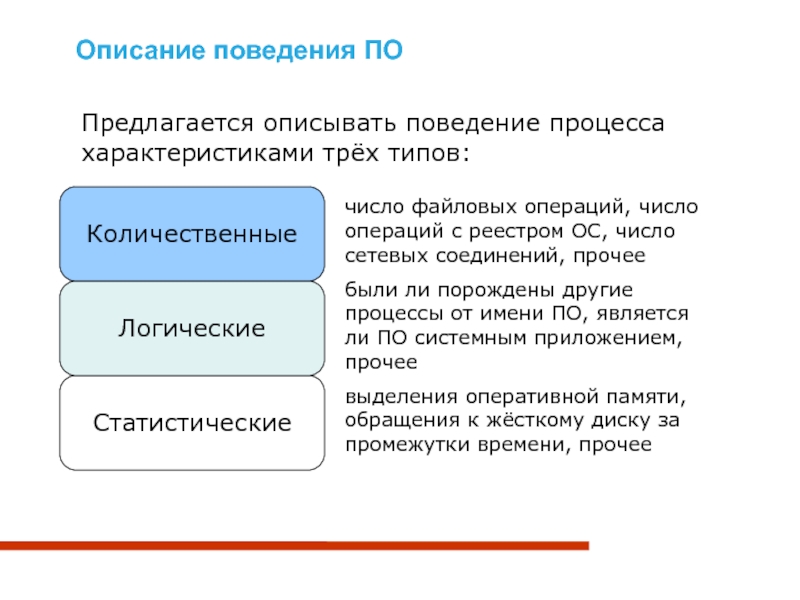

Слайд 6Описание поведения ПО

Предлагается описывать поведение процесса характеристиками трёх типов:

число файловых операций,

были ли порождены другие процессы от имени ПО, является ли ПО системным приложением, прочее

выделения оперативной памяти, обращения к жёсткому диску за промежутки времени, прочее

Количественные

Статистические

Логические

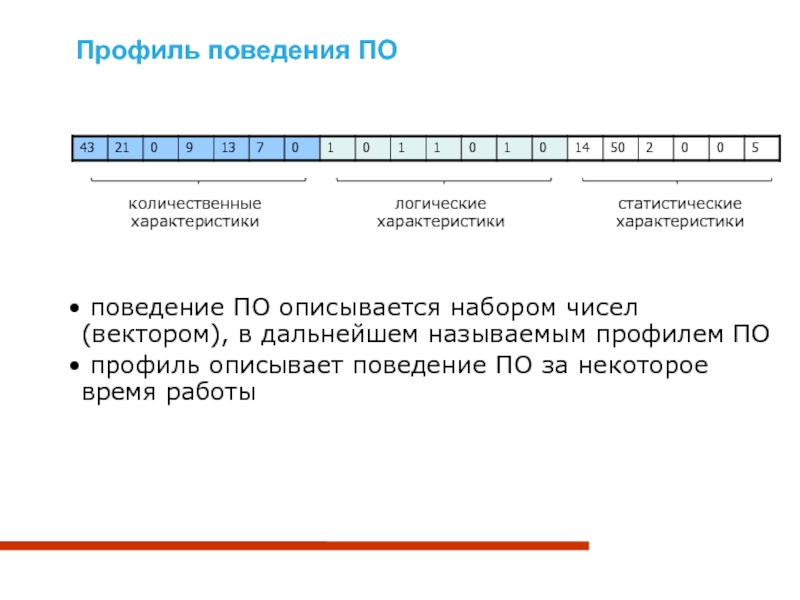

Слайд 7Профиль поведения ПО

поведение ПО описывается набором чисел (вектором), в дальнейшем

профиль описывает поведение ПО за некоторое время работы

количественные характеристики

логические характеристики

статистические характеристики

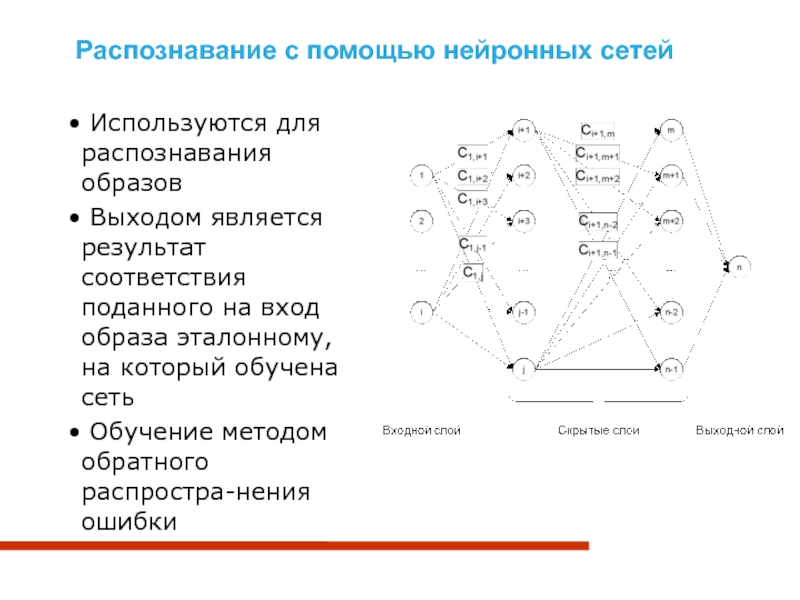

Слайд 8Распознавание с помощью нейронных сетей

Используются для распознавания образов

Выходом является

Обучение методом обратного распростра-нения ошибки

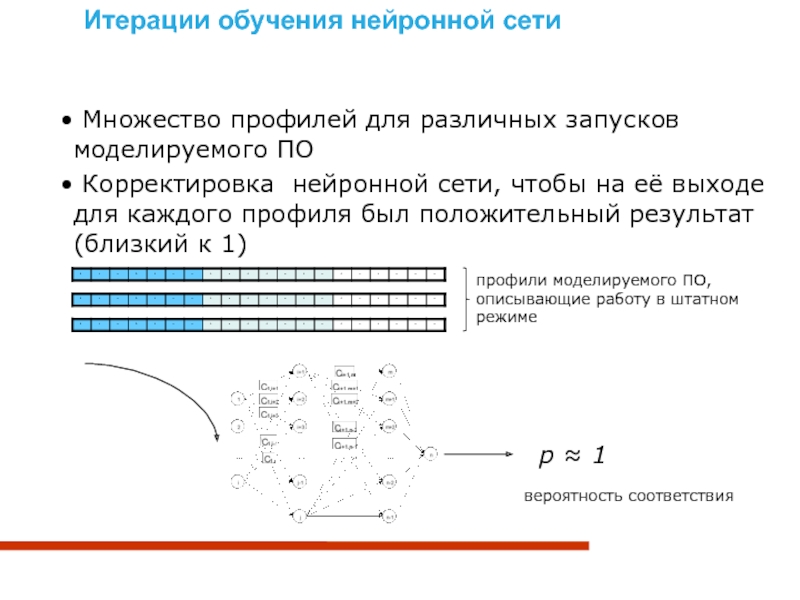

Слайд 9Итерации обучения нейронной сети

профили моделируемого ПО, описывающие работу в штатном режиме

Корректировка нейронной сети, чтобы на её выходе для каждого профиля был положительный результат (близкий к 1)

p ≈ 1

вероятность соответствия

Слайд 10Разделение работы на фазы

Трудности:

заранее не определённая последовательность выполнения функций ПО

Решение:

разделение данных о поведении на фазы следующих типов:

запуск ПО

специфические действия ПО

завершение работы ПО

Слайд 11Специфические действия ПО

Автоматическое выявление специфических действий в поведении ПО

Может быть несколько

Для каждого из них обучается специальная нейронная сеть

запуск

завершение

спец. действ. №1

спец. действ. №2

Слайд 12Модель поведения

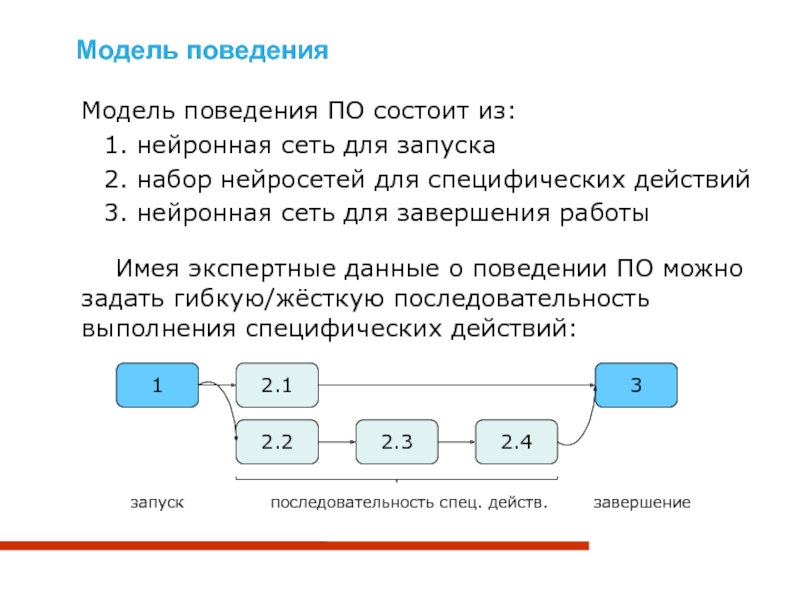

Модель поведения ПО состоит из:

нейронная сеть для запуска

набор

нейронная сеть для завершения работы

Имея экспертные данные о поведении ПО можно задать гибкую/жёсткую последовательность выполнения специфических действий:

1

2.1

2.2

2.3

2.4

3

последовательность спец. действ.

запуск

завершение

Слайд 13Анализ работы ПО

Динамическое выделение фаз работы в данных, поступающих о

Профиль каждой фазы подаётся на вход соответствующей нейронной сети

В случае низкой вероятности соответствия профиля:

можно говорить об аномалии поведения

возможно, нарушен порядок выполнения специфических действий

известна фаза, в которой выявлена аномалия

Слайд 14Структура комплекса

комплекс обучения

комплекс анализа

хранилище данных

сенсоры

оператор или эксперт

программы-сенсоры, поставляющие информацию о

автоматизированные средства обучения

автоматические средства обнаружения аномалий

Слайд 15Применение на практике

Комплекс испытывался на: Microsoft Office, Adobe Acrobat, Internet Explorer,

Microsoft Word:

все из более 30 макро-вирусов обнаружены (в том числе Fries.a, Over.a, Want, Nail.a, Antiavs)

обнаружена подмена исполняемого файла

services.exe

обнаружено заражение вирусом Downadup

Adobe Acrobat 7.0:

обнаружена НДВ исполнения произвольного кода в специально подготовленном PDF файле

Слайд 16Заключение

В представленном комплексе реализовано:

Моделирование и анализ работы ПО с заранее

Автоматизированное обучение, не требующее экспертных данных о ПО

Нахождение фазы работы, в которой произошла аномалия поведения

Независимость от ОС, под которой работает моделируемое ПО