Петровский М.И.

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Система анализа и выявления корреляций в потоке событий безопасности презентация

Содержание

- 1. Система анализа и выявления корреляций в потоке событий безопасности

- 2. Введение IDS = Intrusion Detection System Любую

- 3. Поток событий безопасности IDS фокусируются на событиях

- 4. Актуальность Сейчас IDS из экзотики становятся стандартом

- 5. Актуальность Проблемы с большим объемом генерируемого потока

- 6. Состояние исследований Существующие исследования концентрируются на организации

- 7. Стандартная организация процесса События Нормализация Предобработка Верификация

- 8. Постановка задачи Создать инструмент, с использованием алгоритмов

- 9. Существующие решения Продукты netForensics Реализованные способы

- 10. Существующие решения MIRADOR, Hyper-Alerts, Meta-Alerts/Events Используют статистические

- 11. Общие проблемы Большинство подходов используют предопределенные правила

- 12. Построение решения задачи Предложена система сбора событий

- 13. Система сбора событий Нормализует и обрабатывает события

- 14. Тестовые данные Были собраны в локальной сети

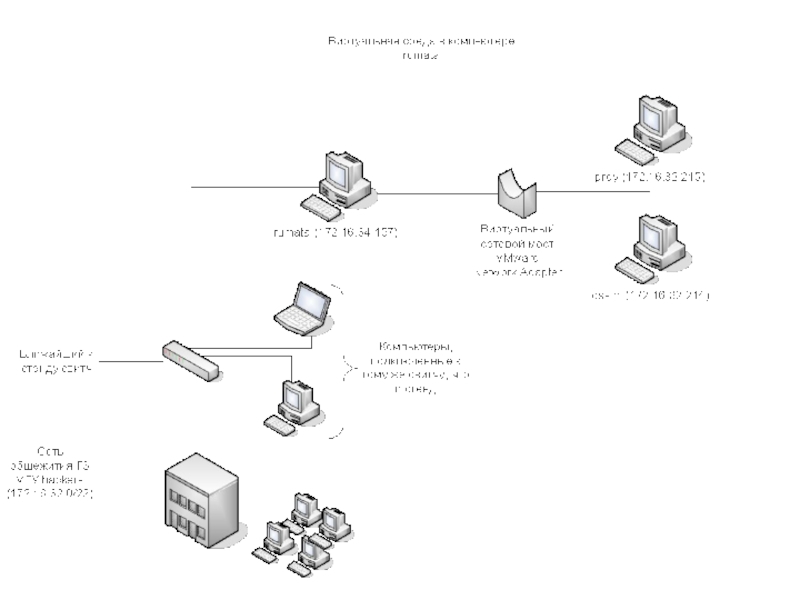

- 16. Эмуляция атак Использовалась система Metasploit Framework 2.0

- 17. Результаты работы стенда Собрано 850 тысяч событий

- 18. Выбор алгоритма для анализа корреляций Microsoft Sequence

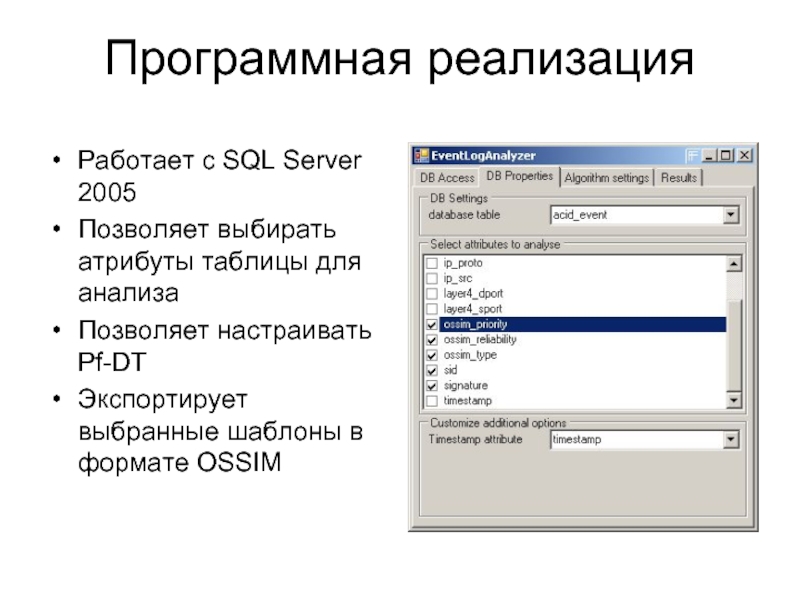

- 19. Программная реализация Работает с SQL Server 2005

- 20. Заключение Построена программная реализация алгоритма Pf-DT для

Слайд 1Система анализа и выявления корреляций в потоке событий безопасности

Пятигорский И.С.

Руководитель:

к.ф.м.н.

Слайд 2Введение

IDS = Intrusion Detection System

Любую систему, которая может посылать сигналы о

возможном нарушение безопасности будем считать IDS

Такие сигналы будем называть событиями безопасности

Такие сигналы будем называть событиями безопасности

Слайд 3Поток событий безопасности

IDS фокусируются на событиях низкого уровня

События в потоке имеют

разное качество и достоверность

Необходимо выявлять полезную информацию из всего множества событий

Необходимо выявлять полезную информацию из всего множества событий

Слайд 4Актуальность

Сейчас IDS из экзотики становятся стандартом защиты компьютерных сетей

Во многих случаях

для улучшения защищенности устанавливаются несколько IDS

Каждая из IDS генерирует множество событий, не все из которых бывают важными

Каждая из IDS генерирует множество событий, не все из которых бывают важными

Слайд 5Актуальность

Проблемы с большим объемом генерируемого потока событий признаны мировым сообществом

В последние

годы ведутся активные исследования способов использования корреляции событий безопасности для получения более точной, высокоуровневой информации

Слайд 6Состояние исследований

Существующие исследования концентрируются на организации процесса корреляции, а не на

алгоритмах

В качестве алгоритмов предлагаются простейшие эвристики (совпадение ip адресов) или примитивные статистические алгоритмы

В качестве алгоритмов предлагаются простейшие эвристики (совпадение ip адресов) или примитивные статистические алгоритмы

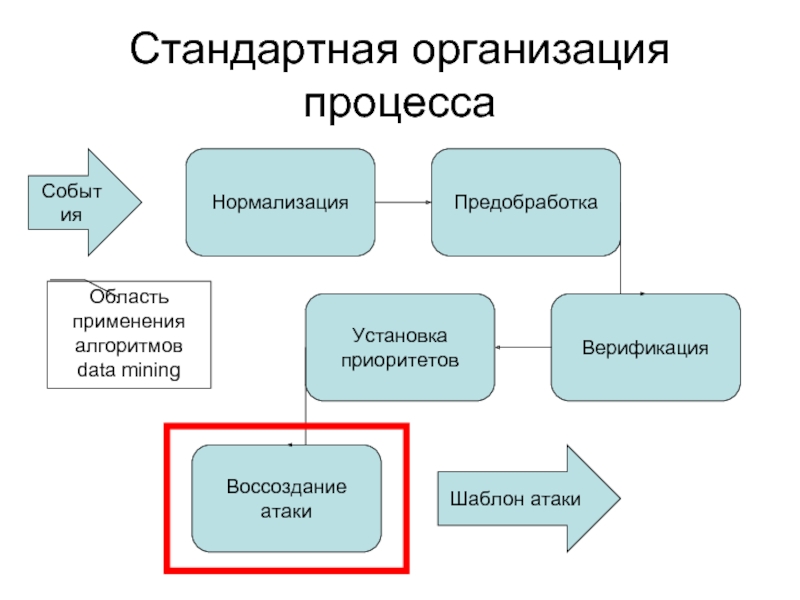

Слайд 7Стандартная организация процесса

События

Нормализация

Предобработка

Верификация

Установка

приоритетов

Воссоздание

атаки

Шаблон атаки

Область применения алгоритмов data mining

Слайд 8Постановка задачи

Создать инструмент, с использованием алгоритмов data-mining, для интеграции нескольких IDS

и последующего анализа консолидированного потока событий с целью выявления шаблонов атак.

Слайд 9Существующие решения

Продукты netForensics

Реализованные способы корреляции:

Статистический подход

Подход основанный на правилах

Корреляция данных

сканера и IDS

Слайд 10Существующие решения

MIRADOR, Hyper-Alerts, Meta-Alerts/Events

Используют статистические алгоритмы для обнаружения корреляций

OSSIM, GNG, LAMBDA,

STATL

Сбор данных со многих IDS и корреляция по заданным правилам

Каждая из систем предлагает свою нотацию для задания правил

Сбор данных со многих IDS и корреляция по заданным правилам

Каждая из систем предлагает свою нотацию для задания правил

Слайд 11Общие проблемы

Большинство подходов используют предопределенные правила для анализа корреляций

Практически все результаты

были получены на общеизвестных данных (DARPA, DEFCON)

Слайд 12Построение решения задачи

Предложена система сбора событий OSSIM

Собраны тестовые данные со стенда

Выбран

алгоритм для анализа корреляций

Реализовано ПО на основе этого алгоритма для анализа потока событий и создания шаблонов атак

Реализовано ПО на основе этого алгоритма для анализа потока событий и создания шаблонов атак

Слайд 13Система сбора событий

Нормализует и обрабатывает события от разных сенсоров (IDS): Snort,

Real Secure, Spade, NTOP, Firewall-1, Iptables, Apache, IIS, Cisco Routers

Осуществляет верификацию событий в реальном времени

Устанавливает приоритеты, используя знания о составе сети

Осуществляет верификацию событий в реальном времени

Устанавливает приоритеты, используя знания о составе сети

Слайд 14Тестовые данные

Были собраны в локальной сети общежитий МГУ

Эмулировалась работа файл-сервера

Использовалась версия

MS Windows с большим количеством уязвимостей

Данные собирались на отдельной машине

Данные собирались на отдельной машине

Слайд 16Эмуляция атак

Использовалась система Metasploit Framework 2.0

Была атакована уязвимость сервиса RPC: Microsoft

RPC DCOM MSO3-026

С помощью атак был получен доступ к машине с системными правами

Выполнялось удаление всех файлов с атакованной машины

С помощью атак был получен доступ к машине с системными правами

Выполнялось удаление всех файлов с атакованной машины

Слайд 17Результаты работы стенда

Собрано 850 тысяч событий

Из них 450 тысяч относятся к

Prey

Около 400 тысяч события связанные с проникновением случайных вирусов

Около 50 тысяч нормальная активность

Около 400 тысяч события связанные с проникновением случайных вирусов

Около 50 тысяч нормальная активность

Слайд 18Выбор алгоритма для анализа корреляций

Microsoft Sequence Clustering

Реализован в составе MS 2005

SSAS

Предназначен для анализа «вложенных» (nested) данных

Использует фиксированное окно для исторических данных

Potential function feature space with Decision Tree (Pf-DT)

Требует самостоятельной реализации

Превосходит аналоги по точности

Предназначен для анализа «вложенных» (nested) данных

Использует фиксированное окно для исторических данных

Potential function feature space with Decision Tree (Pf-DT)

Требует самостоятельной реализации

Превосходит аналоги по точности

Слайд 19Программная реализация

Работает с SQL Server 2005

Позволяет выбирать атрибуты таблицы для анализа

Позволяет

настраивать Pf-DT

Экспортирует выбранные шаблоны в формате OSSIM

Экспортирует выбранные шаблоны в формате OSSIM

Слайд 20Заключение

Построена программная реализация алгоритма Pf-DT для анализа корреляций в потоке событий

безопасности и последующего экспорта найденных шаблонов атак в формате OSSIM