- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Алексей Голдбергс Microsoft Россия Александр Чигвинцев RSA IS 301. презентация

Содержание

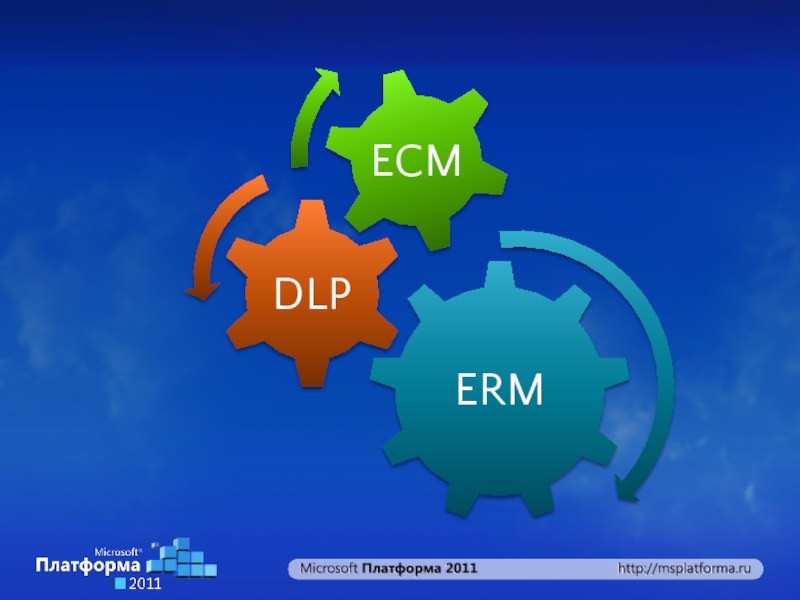

- 2. Защита и контроль доступа к информации Алексей

- 3. Права доступа (ACL) Авторизованные пользователи Периметр

- 5. Защита и контроль доступа к информации Решение

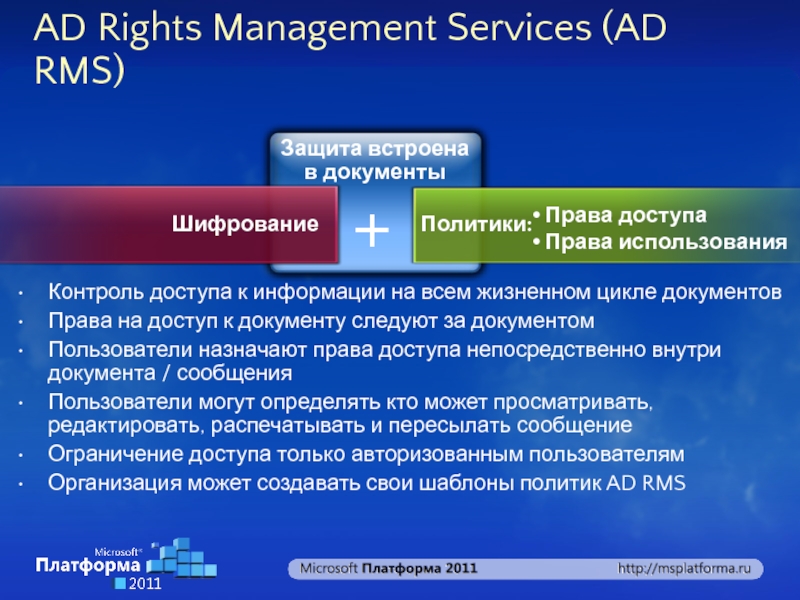

- 6. Защита встроена в документы + AD Rights

- 7. Автор получает сертификаты Автор определяет права

- 9. Сертификация пользователей Клиент генерирует запрос RAC, включая

- 10. Сертификация пользователей Клиент генерирует запрос Client Licensing

- 11. Защита документа Содержимое Приложение и

- 12. Доступ к защищенному документу Приложение извлекает лицензию

- 13. Структура защищенного документа

- 14. Элементы AD RMS Пара ключей : RSA-1024

- 15. Компоненты сервера AD RMS Web-сервисы Сертификации Публикации

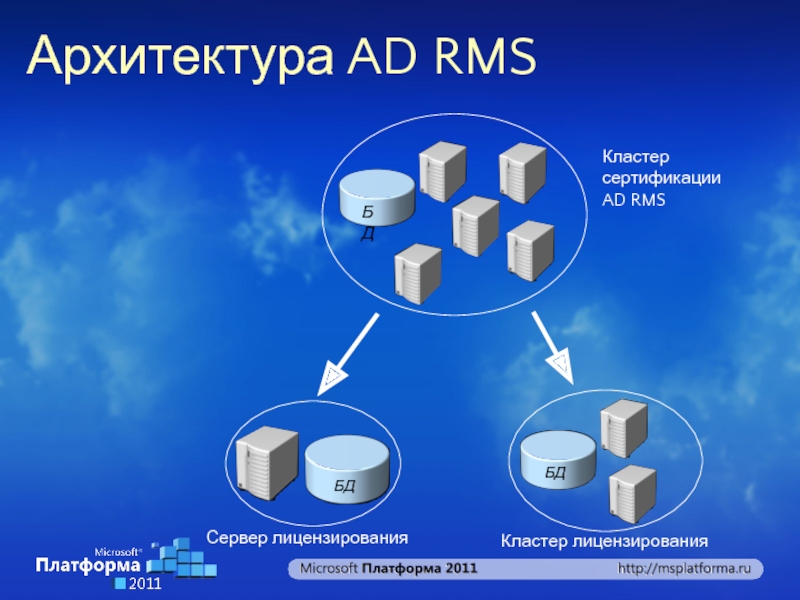

- 16. Архитектура AD RMS Кластер сертификации AD RMS

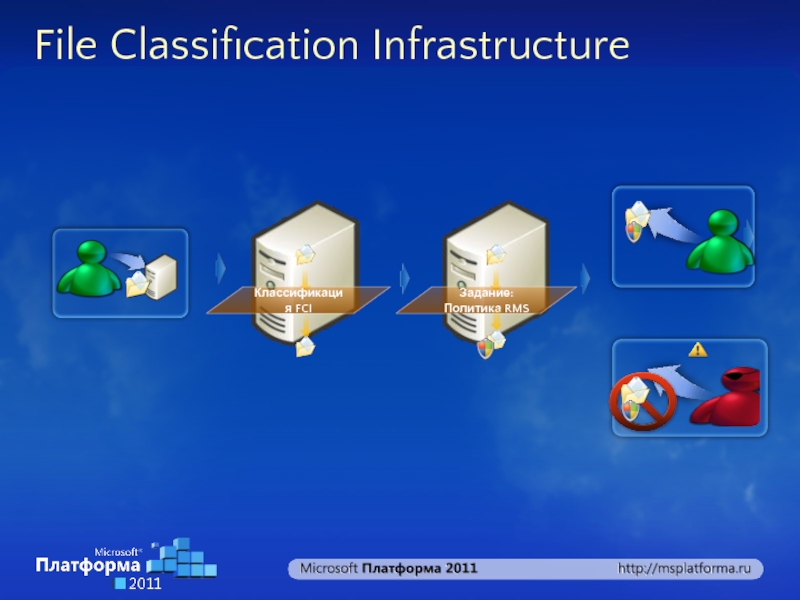

- 17. File Classification Infrastructure

- 18. 5 3 6 Автор публикует документы

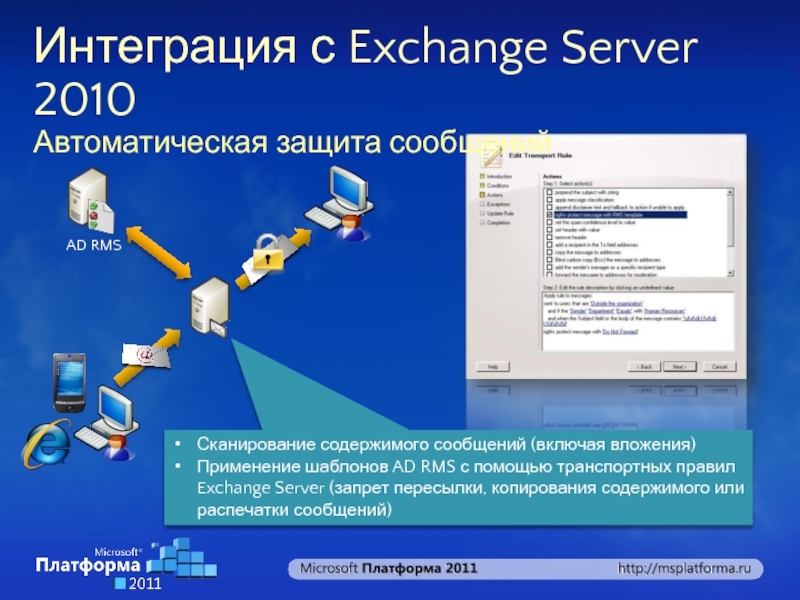

- 19. Сканирование содержимого сообщений (включая вложения) Применение шаблонов

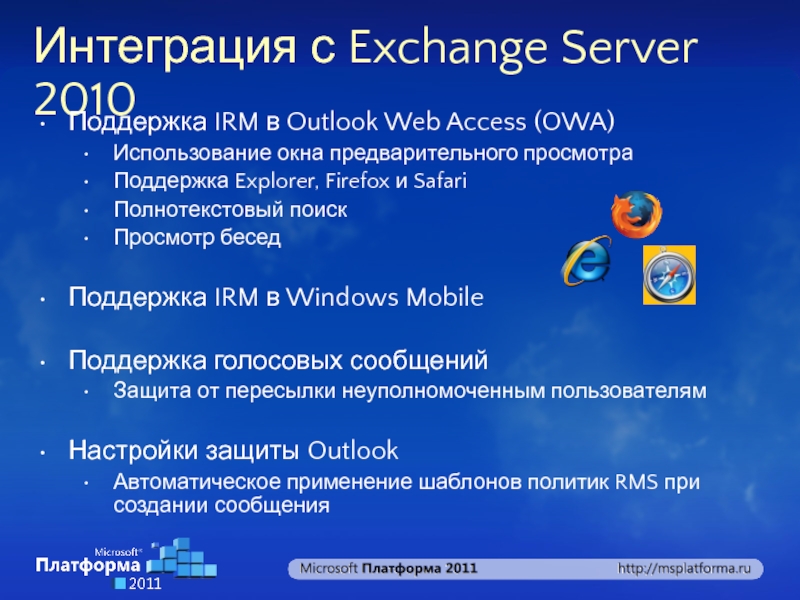

- 20. Интеграция с Exchange Server 2010 Поддержка IRM

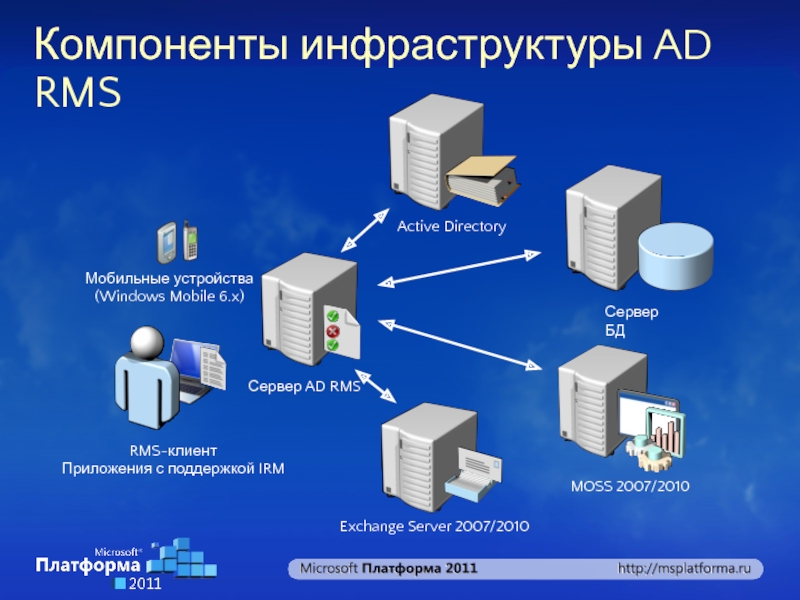

- 21. RMS-клиент Приложения с поддержкой IRM Компоненты инфраструктуры AD RMS

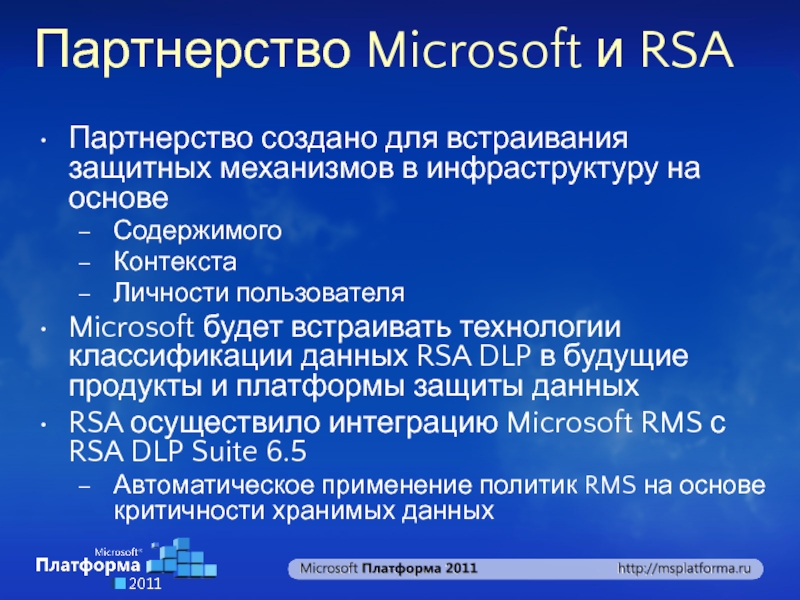

- 22. Партнерство Microsoft и RSA Партнерство создано для

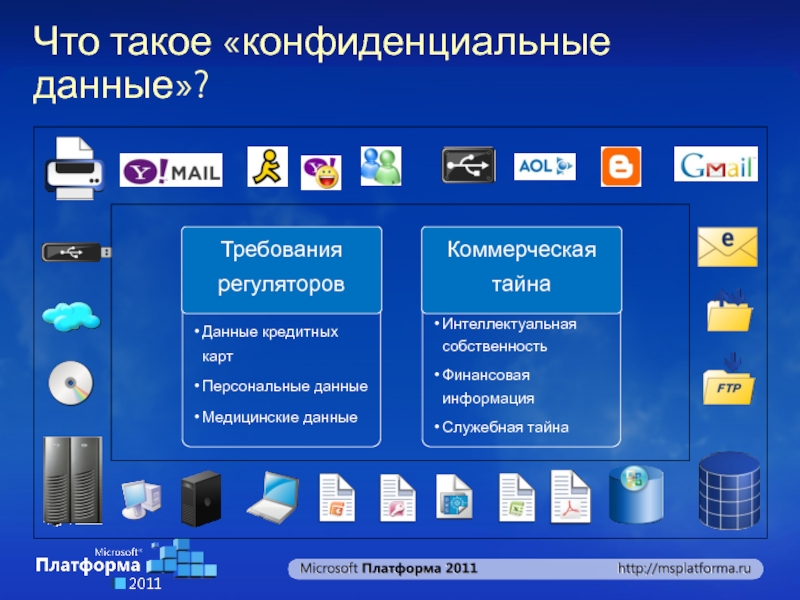

- 23. Данные кредитных карт Персональные данные Медицинские данные

- 24. Конфиденциальные

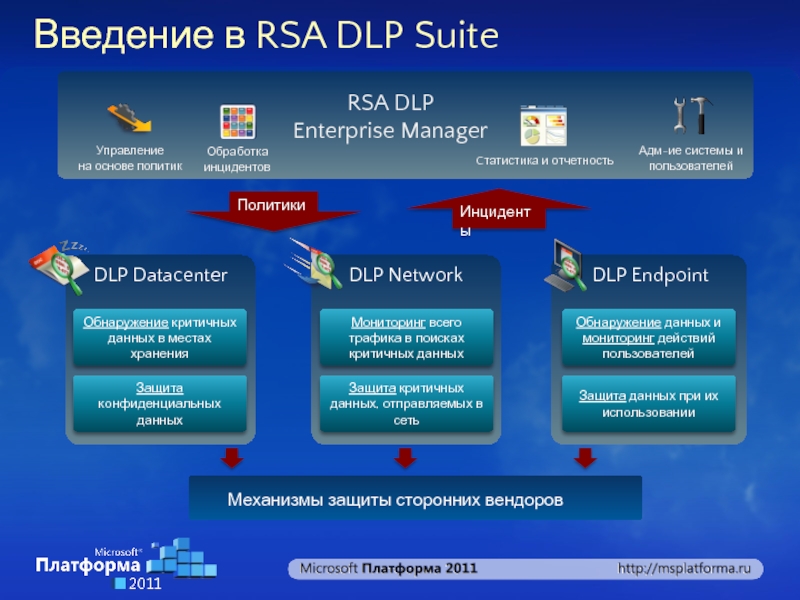

- 25. Сеть ЦОД Конечные точки Политики RSA

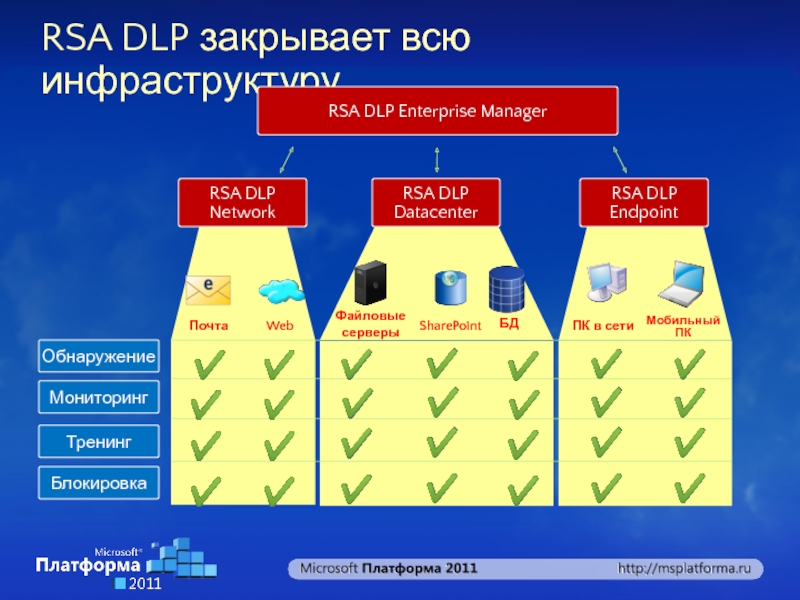

- 26. RSA DLP закрывает всю

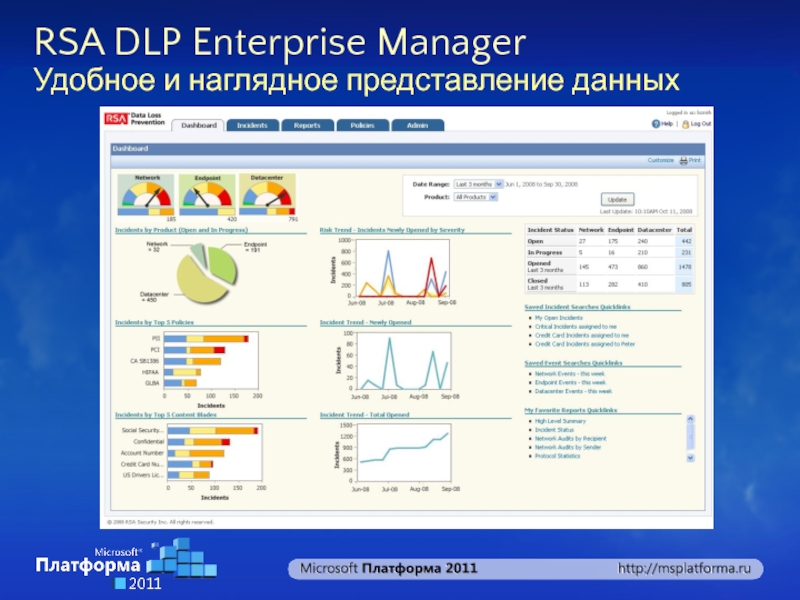

- 27. RSA DLP Enterprise Manager Удобное и наглядное представление данных

- 28. Что такое политики DLP? Государственные или организационные

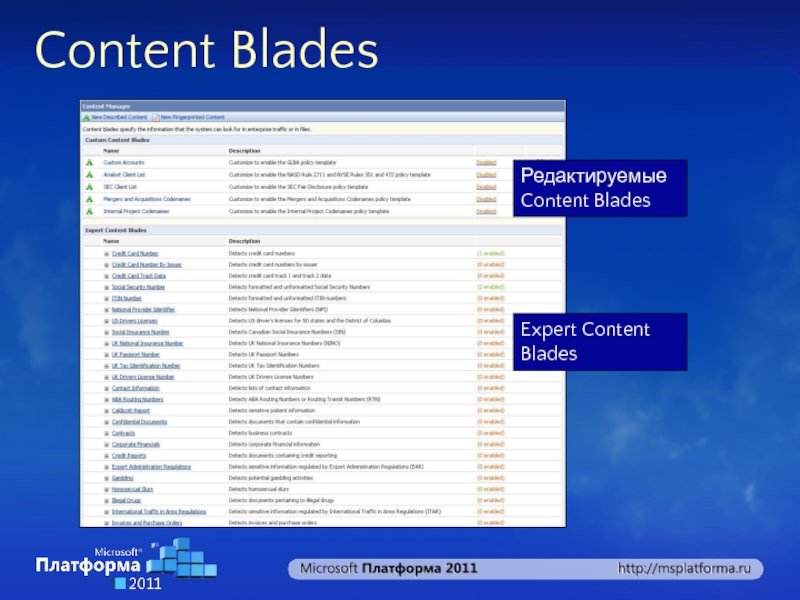

- 29. Content Blades Expert Content Blades Редактируемые Content Blades

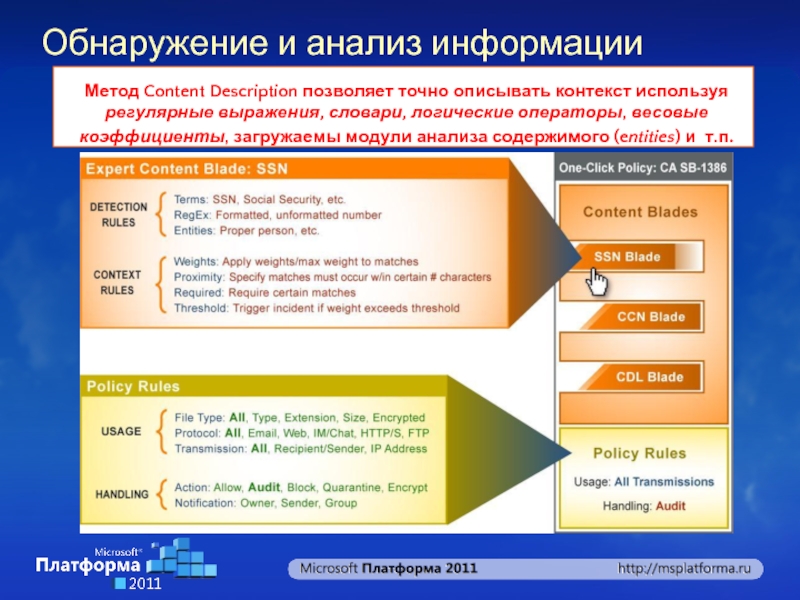

- 30. Обнаружение и анализ информации Метод Content Description

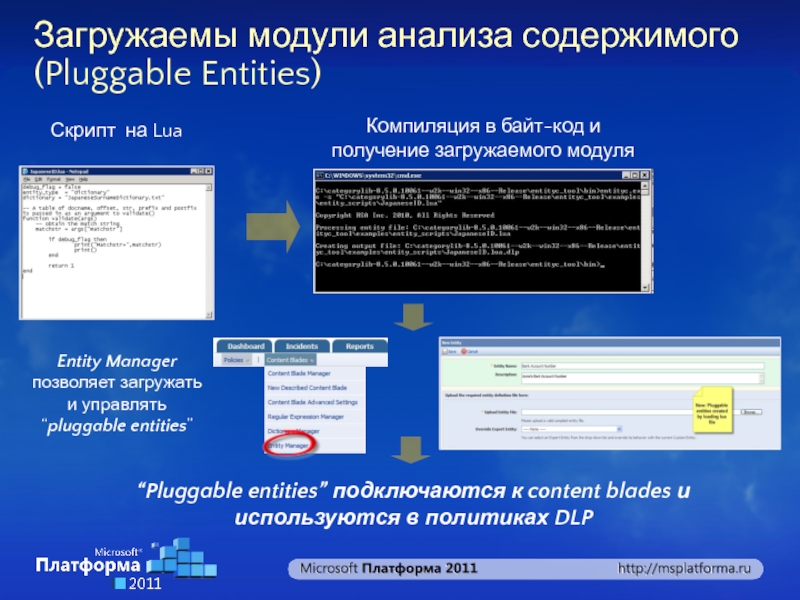

- 31. Загружаемы модули анализа содержимого (Pluggable Entities)

- 32. Что такое Fingerprint? Цифровой “отпечаток” определенного файла

- 33. Как работает Fingerprinting в DLP? От файлов

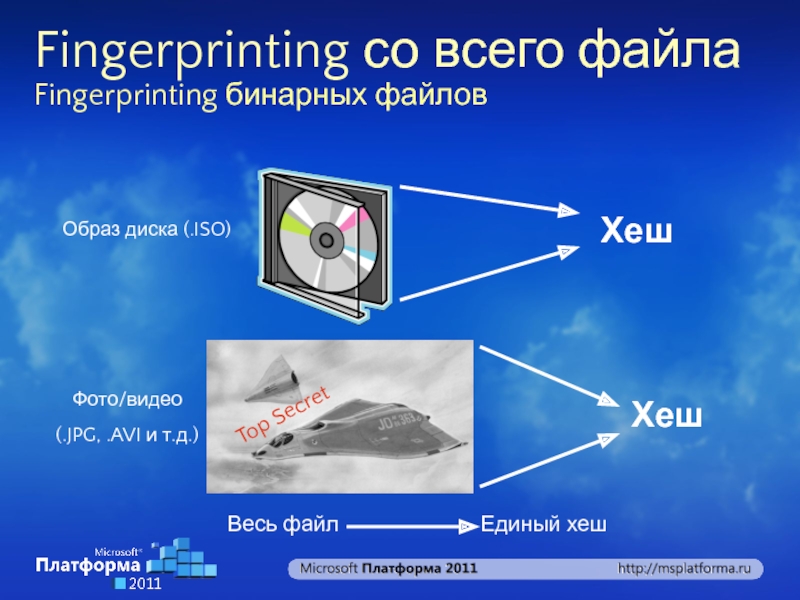

- 34. Fingerprinting со всего файла Fingerprinting бинарных файлов

- 35. Частичный Fingerprinting Как работает частичный Fingerprinting

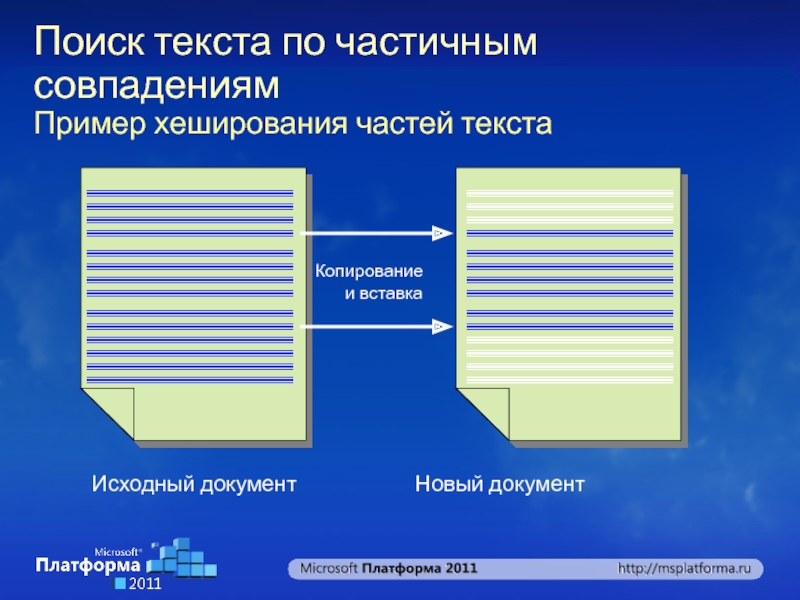

- 36. Поиск текста по частичным совпадениям

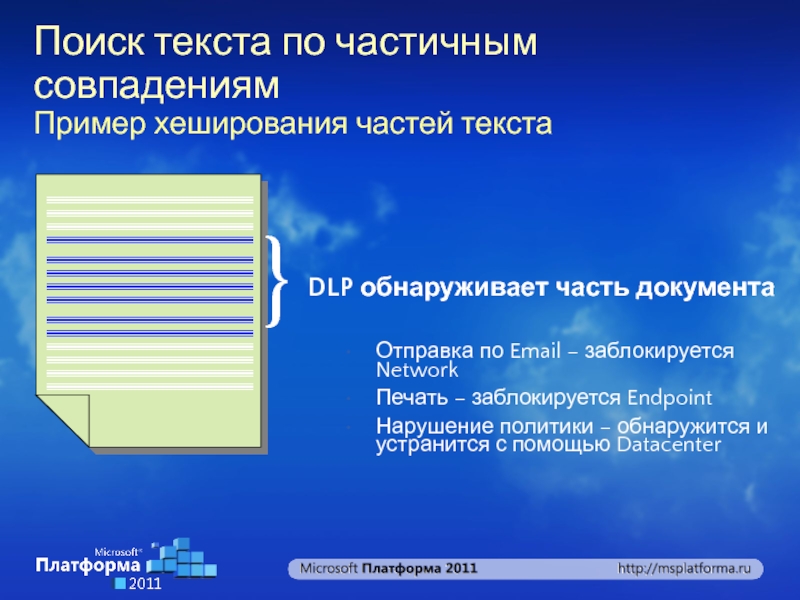

- 37. Поиск текста по частичным совпадениям Пример хеширования

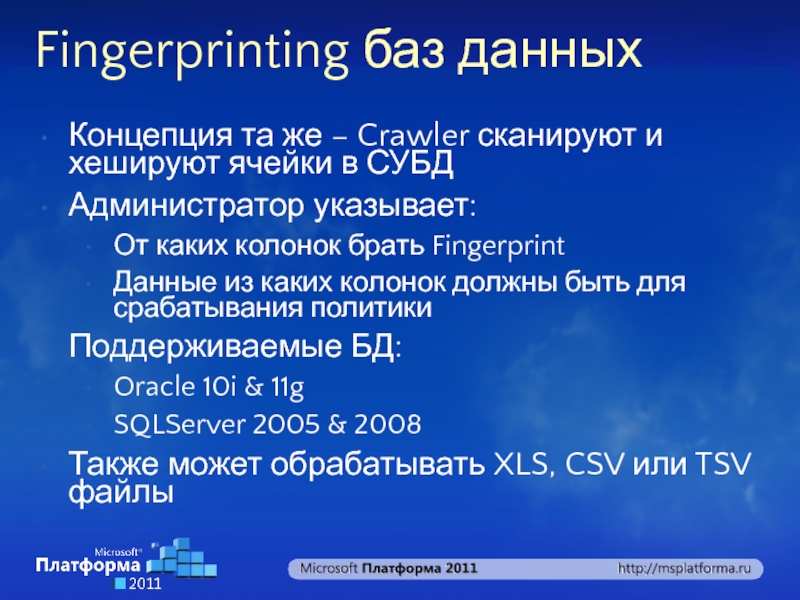

- 38. Fingerprinting баз данных Концепция та же –

- 39. Fingerprinting баз данных

- 40. DLP Endpoint DLP Datacenter

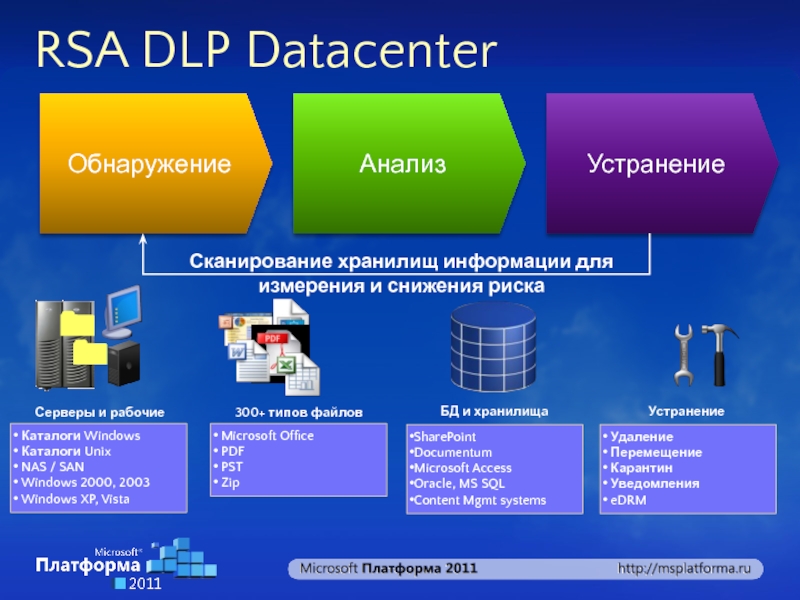

- 41. Серверы и рабочие станции БД

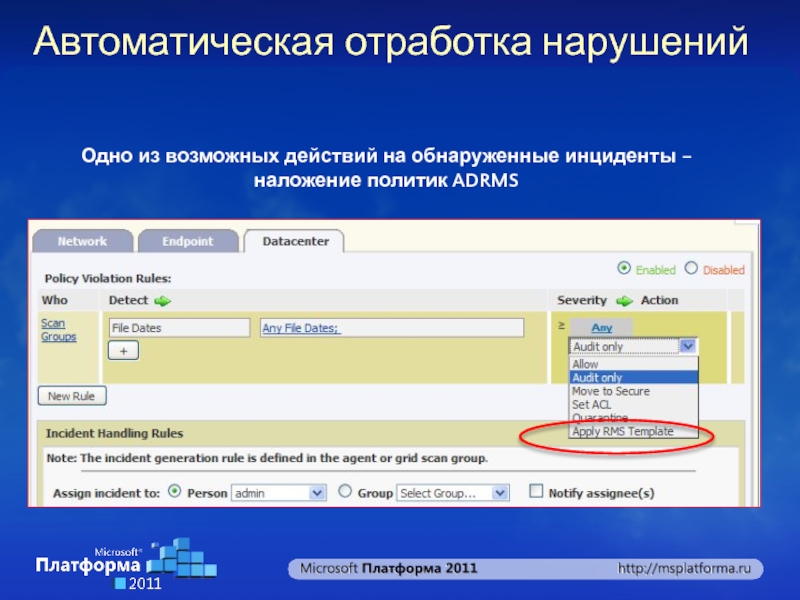

- 42. Автоматическая отработка нарушений Одно из

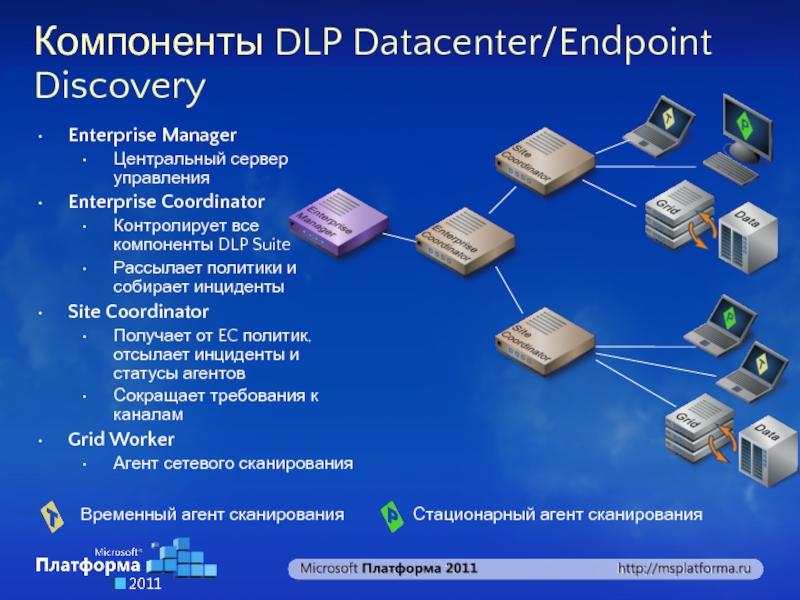

- 43. Компоненты DLP Datacenter/Endpoint Discovery Enterprise Manager Центральный

- 44. Сканирование данных агентами Datacenter/Endpoint Discovery Enterprise Manager

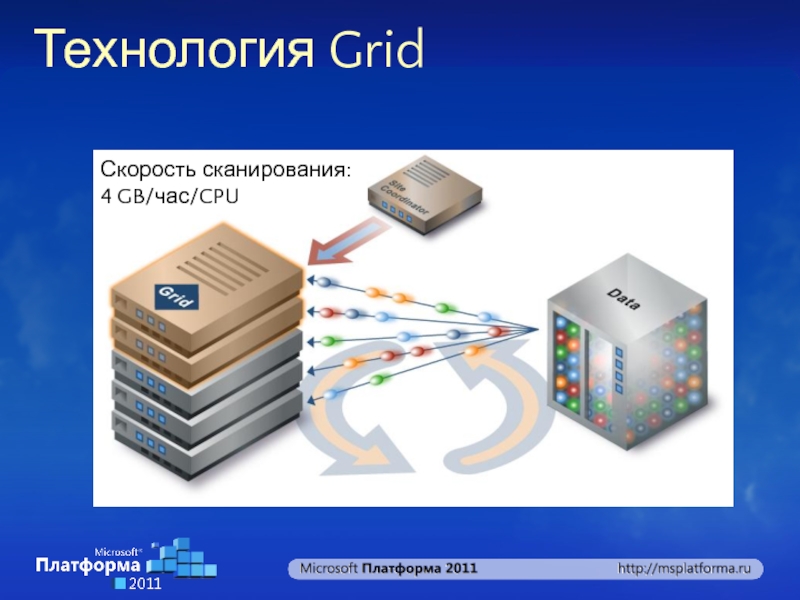

- 45. Технология Grid Скорость сканирования: 4 GB/час/CPU

- 46. Печать и запись Копирование и сохранение

- 47. Endpoint – защита от удаления из системы

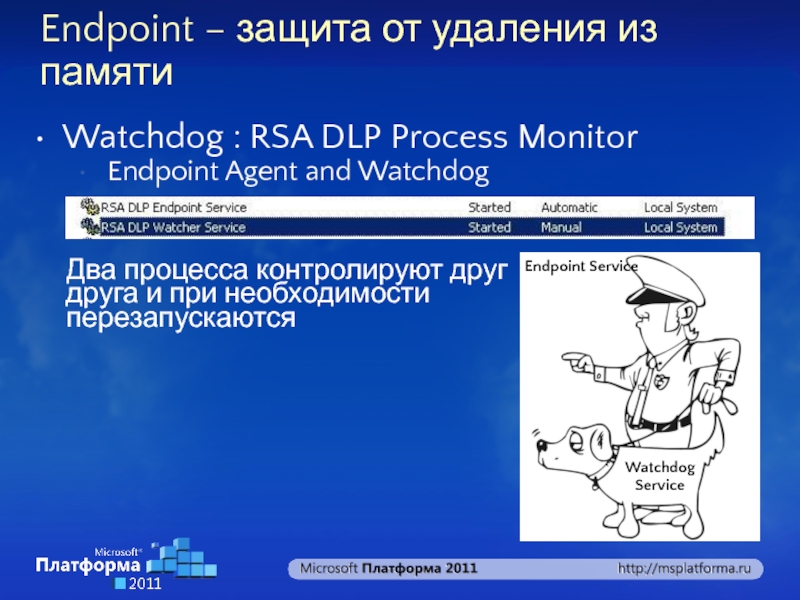

- 48. Endpoint – защита от удаления из памяти

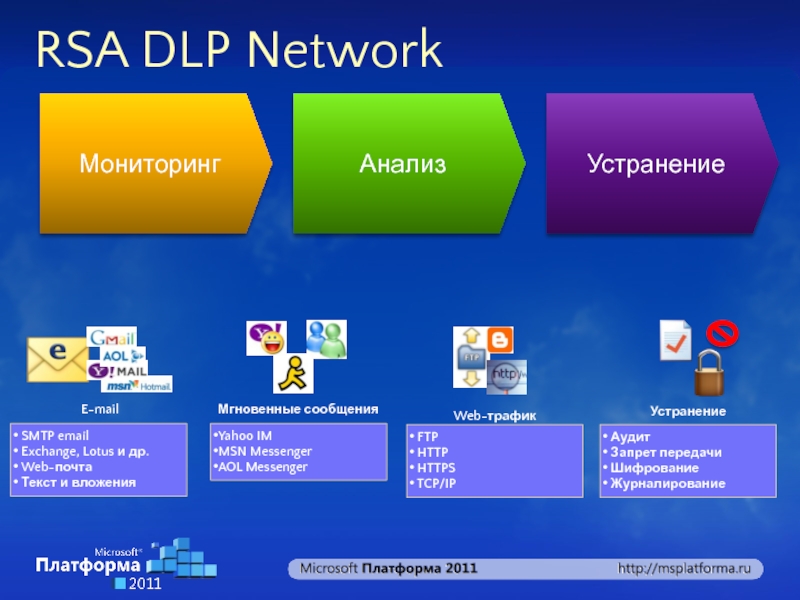

- 49. E-mail Web-трафик SMTP email Exchange,

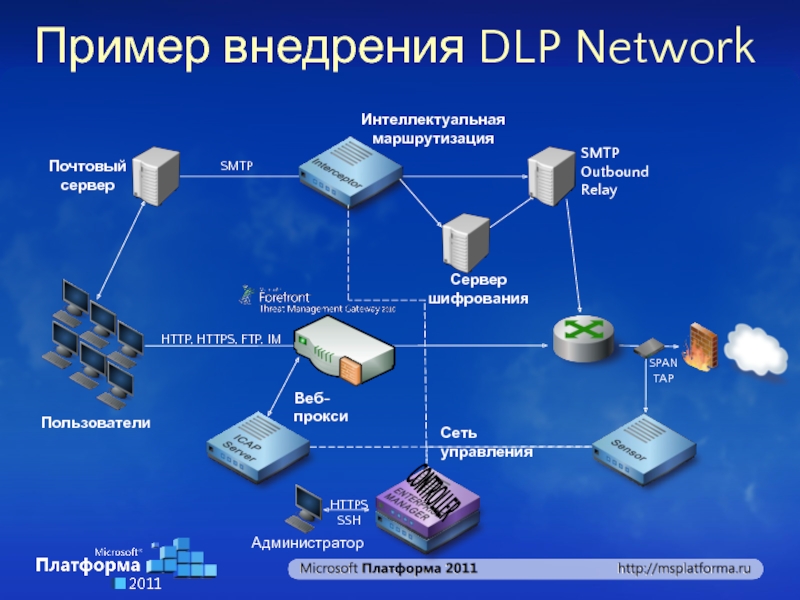

- 50. Пример внедрения DLP Network Пользователи HTTP, HTTPS,

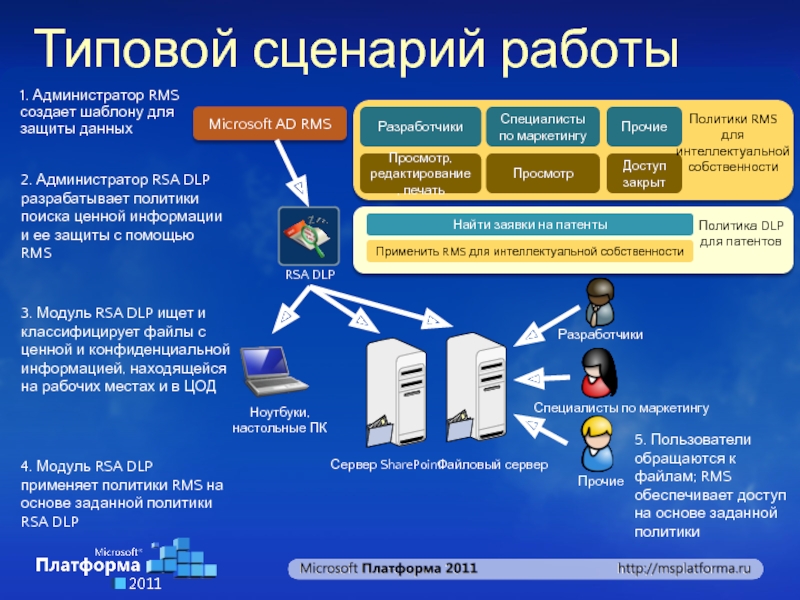

- 51. Типовой сценарий работы 1. Администратор RMS создает

- 52. Выводы ERM/DLP не существует «в вакууме» Одной

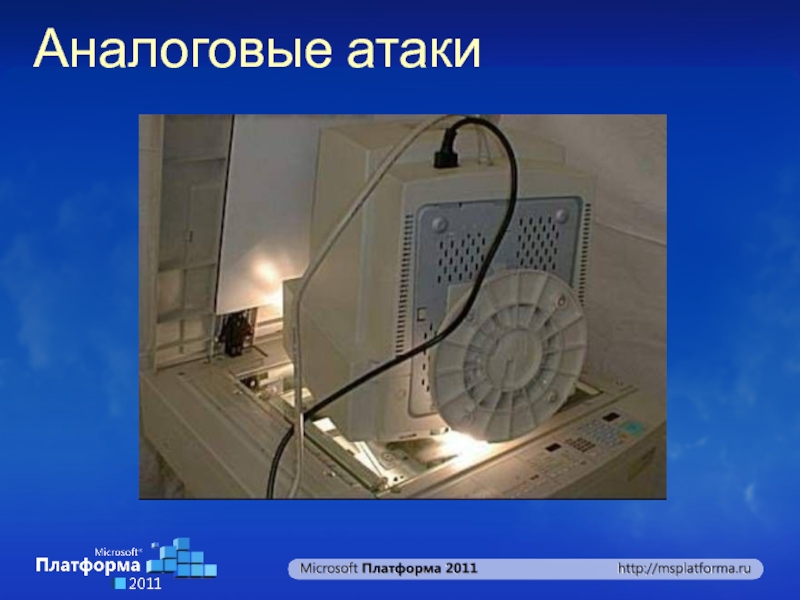

- 53. Аналоговые атаки

- 54. 11/17/2010 ≈600K+ ПК и устройств

- 55. Требования к защите информации Microsoft должна защищать

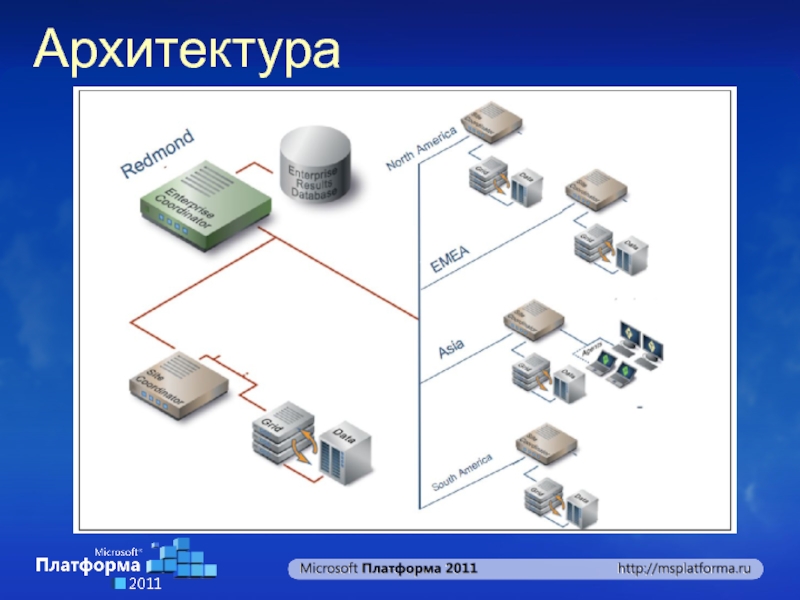

- 56. Архитектура

- 57. Ресурсы Дополнительные сессии по теме PS

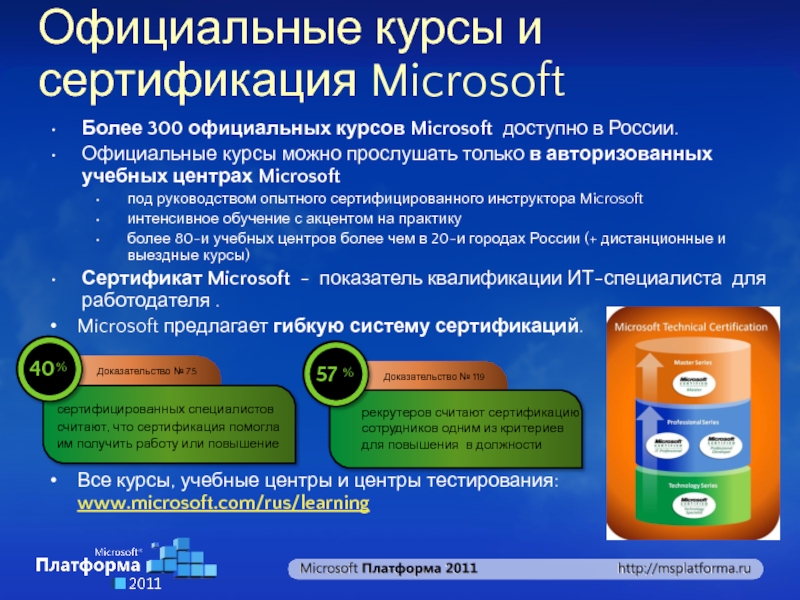

- 58. Официальные курсы и сертификация Microsoft Более 300

- 59. Специальные предложения Сертификационный пакет со вторым

- 60. Обратная связь Ваше мнение очень важно

- 61. Вопросы IS 301 Алексей Голдбергс Эксперт

Слайд 2Защита и контроль доступа к информации

Алексей Голдбергс

Microsoft Россия

Александр Чигвинцев

RSA

IS 301

Слайд 3

Права доступа (ACL)

Авторизованные пользователи

Периметр сети

Неавторизованные пользователи

Авторизованные пользователи

Неавторизованные пользователи

Да

Утечка информации

Проблема утечки информации

Слайд 5Защита и контроль доступа к информации

Решение

Много названий…

Digital Rights Management (DRM)

Enterprise Digital

Information Rights Management (IRM)

Enterprise Rights Management (ERM)

Суть одна…

Предотвращение несанкционированного доступа к конфиденциальной информации посредством:

Назначения политик использования

Шифрования

Слайд 6Защита встроена в документы

+

AD Rights Management Services (AD RMS)

Контроль доступа к

Права на доступ к документу следуют за документом

Пользователи назначают права доступа непосредственно внутри документа / сообщения

Пользователи могут определять кто может просматривать, редактировать, распечатывать и пересылать сообщение

Ограничение доступа только авторизованным пользователям

Организация может создавать свои шаблоны политик AD RMS

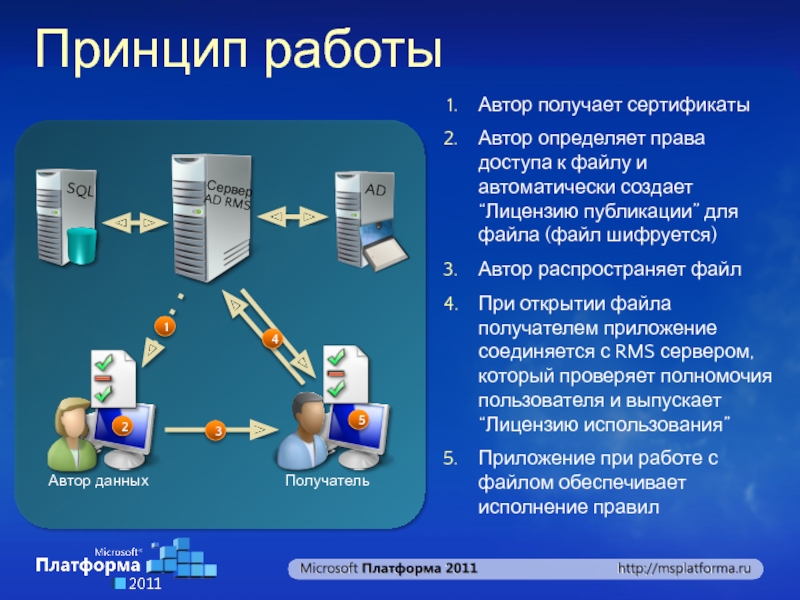

Слайд 7

Автор получает сертификаты

Автор определяет права доступа к файлу и автоматически создает

Автор распространяет файл

При открытии файла получателем приложение соединяется с RMS сервером, который проверяет полномочия пользователя и выпускает “Лицензию использования”

Приложение при работе с файлом обеспечивает исполнение правил

1

4

3

5

2

Принцип работы

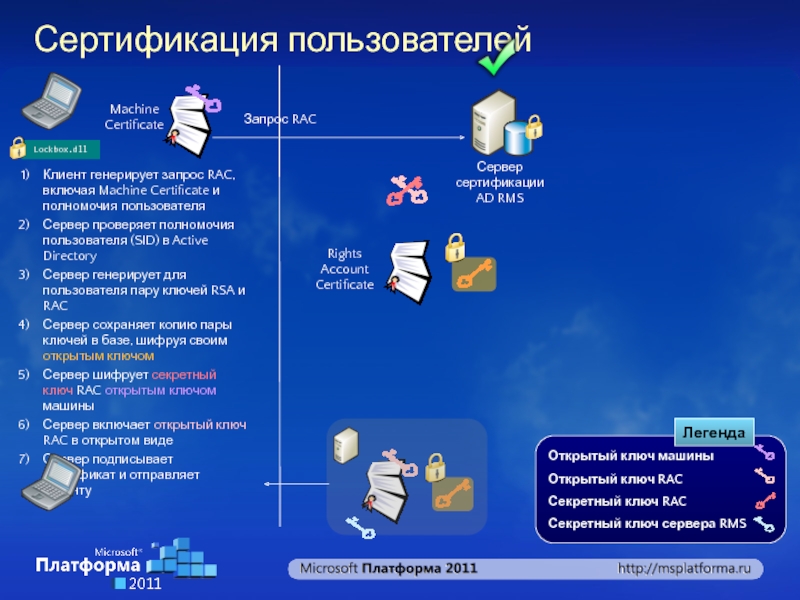

Слайд 9Сертификация пользователей

Клиент генерирует запрос RAC, включая Machine Certificate и полномочия пользователя

Сервер

Сервер генерирует для пользователя пару ключей RSA и RAC

Сервер сохраняет копию пары ключей в базе, шифруя своим открытым ключом

Сервер шифрует секретный ключ RAC открытым ключом машины

Сервер включает открытый ключ RAC в открытом виде

Сервер подписывает сертификат и отправляет клиенту

Сервер сертификации AD RMS

Machine Certificate

Rights Account Certificate

Открытый ключ машины

Открытый ключ RAC

Секретный ключ RAC

Секретный ключ сервера RMS

Легенда

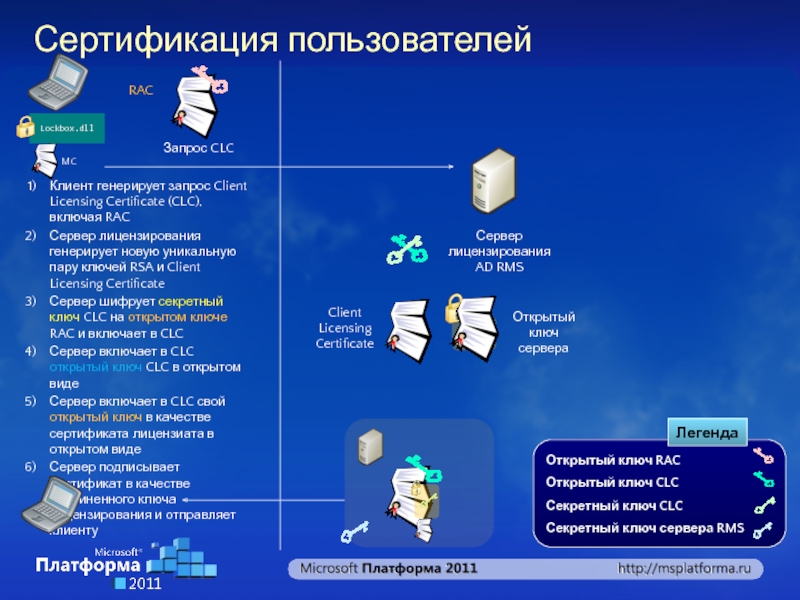

Слайд 10Сертификация пользователей

Клиент генерирует запрос Client Licensing Certificate (CLC), включая RAC

Сервер лицензирования

Сервер шифрует секретный ключ CLC на открытом ключе RAC и включает в CLC

Сервер включает в CLC открытый ключ CLC в открытом виде

Сервер включает в CLC свой открытый ключ в качестве сертификата лицензиата в открытом виде

Сервер подписывает сертификат в качестве подчиненного ключа лицензирования и отправляет клиенту

Сервер лицензирования AD RMS

RAC

Client Licensing Certificate

Открытый ключ сервера

Открытый ключ RAC

Открытый ключ CLC

Секретный ключ CLC

Секретный ключ сервера RMS

Легенда

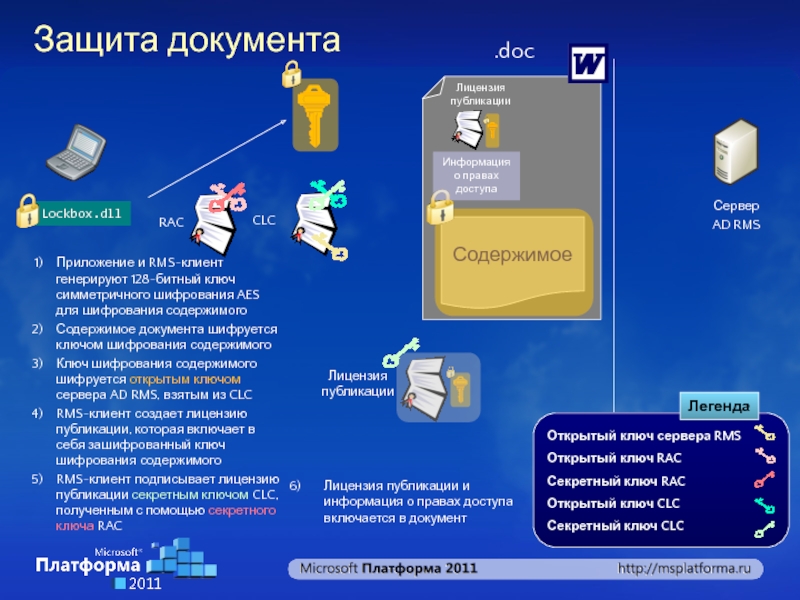

Слайд 11Защита документа

Содержимое

Приложение и RMS-клиент генерируют 128-битный ключ симметричного шифрования AES для

Содержимое документа шифруется ключом шифрования содержимого

Ключ шифрования содержимого шифруется открытым ключом сервера AD RMS, взятым из CLC

RMS-клиент создает лицензию публикации, которая включает в себя зашифрованный ключ шифрования содержимого

RMS-клиент подписывает лицензию публикации секретным ключом CLC, полученным с помощью секретного ключа RAC

Сервер

AD RMS

Открытый ключ сервера RMS

Открытый ключ RAC

Секретный ключ RAC

Открытый ключ CLC

Секретный ключ CLC

CLC

Лицензия публикации

RAC

.doc

Легенда

Лицензия публикации и информация о правах доступа включается в документ

Слайд 12Доступ к защищенному документу

Приложение извлекает лицензию публикации из защищенного документа

Клиент запрашивает

Сервер проверяет RAC и извлекает ключ шифрования содержимого

Сервер расшифровывает ключ шифрования содержимого использую свой секретный ключ

Сервер генерирует лицензию использования и шифрует ключ шифрования содержимого на открытом ключе RAC

Сервер

AD RMS

Содержимое

.doc

Лицензия публикации

RAC

Лицензия использования

Сервер помещает ключ шифрования содержимого в лицензию использования

Сервер подписывает лицензию использования своим секретным ключом и отправляет клиенту

Клиент извлекает секретный ключ RAC используя секретный ключ машины (Lockbox.dll) и извлекает ключ шифрования содержимого

Клиент расшифровывает ключ шифрования содержимого и приложение расшифровывает содержимое

Приложение включает лицензию использования в документ

Слайд 13Структура защищенного документа

Информация

о правах

Ключ

шифрования

содержимого

Зашифрован открытым ключом сервера

Лицензия публикации

Содержимое документа

(текст, графика и

Лицензия использования

Ключ

шифрования

содержимого

Права

конкретного

пользователя

Зашифрован открытым ключом пользователя

Создается при защите документа

Выдается сервером после аутентификации получателя

Зашифрован ключом шифрования содержимого (AES 128-бит)

Зашифрован открытым ключом сервера

Зашифрован открытым ключом пользователя

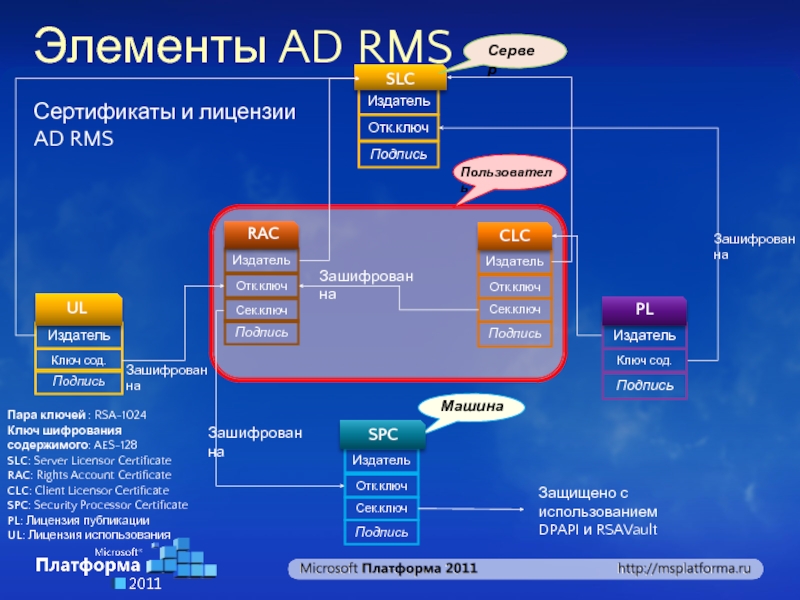

Слайд 14Элементы AD RMS

Пара ключей : RSA-1024

Ключ шифрования содержимого: AES-128

SLC: Server Licensor

RAC: Rights Account Certificate

CLC: Client Licensor Certificate

SPC: Security Processor Certificate

PL: Лицензия публикации

UL: Лицензия использования

Сертификаты и лицензии AD RMS

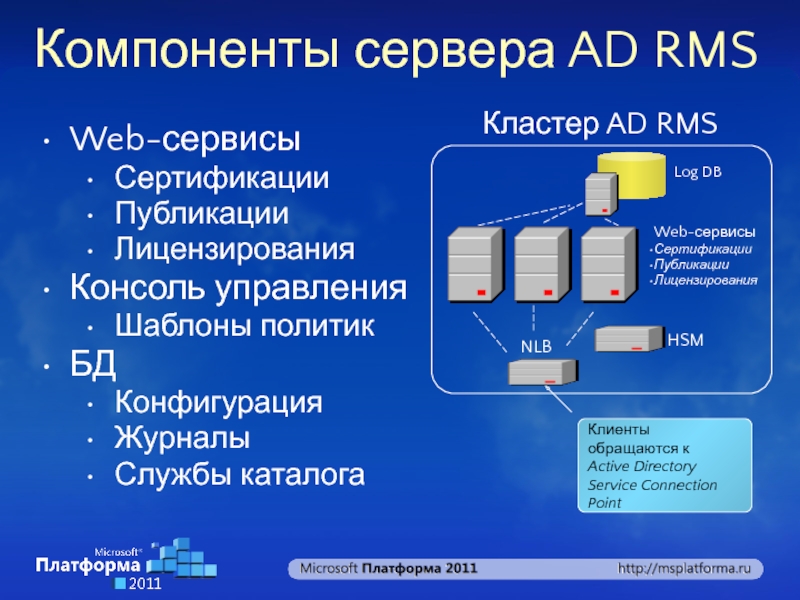

Слайд 15Компоненты сервера AD RMS

Web-сервисы

Сертификации

Публикации

Лицензирования

Консоль управления

Шаблоны политик

БД

Конфигурация

Журналы

Службы каталога

Кластер AD RMS

NLB

HSM

Web-сервисы

Сертификации

Публикации

Лицензирования

Log DB

Клиенты обращаются

Active Directory

Service Connection Point

Слайд 18

5

3

6

Автор публикует документы на SharePoint Server

Получатель запрашивает документы с SharePoint

SharePoint

SharePoint посылает файл получателю

Приложение запрашивает разрешения с AD RMS сервера

Приложение представляет файл и применяет разрешения

Интеграция с SharePoint Server

1

2

4

Слайд 19Сканирование содержимого сообщений (включая вложения)

Применение шаблонов AD RMS с помощью транспортных

Интеграция с Exchange Server 2010

Автоматическая защита сообщений

Слайд 20Интеграция с Exchange Server 2010

Поддержка IRM в Outlook Web Access (OWA)

Использование

Поддержка Explorer, Firefox и Safari

Полнотекстовый поиск

Просмотр бесед

Поддержка IRM в Windows Mobile

Поддержка голосовых сообщений

Защита от пересылки неуполномоченным пользователям

Настройки защиты Outlook

Автоматическое применение шаблонов политик RMS при создании сообщения

Слайд 22Партнерство Microsoft и RSA

Партнерство создано для встраивания защитных механизмов в инфраструктуру

Содержимого

Контекста

Личности пользователя

Microsoft будет встраивать технологии классификации данных RSA DLP в будущие продукты и платформы защиты данных

RSA осуществило интеграцию Microsoft RMS с RSA DLP Suite 6.5

Автоматическое применение политик RMS на основе критичности хранимых данных

Слайд 23Данные кредитных карт

Персональные данные

Медицинские данные

Что такое «конфиденциальные данные»?

Требования регуляторов

Интеллектуальная собственность

Финансовая информация

Служебная

Коммерческая тайна

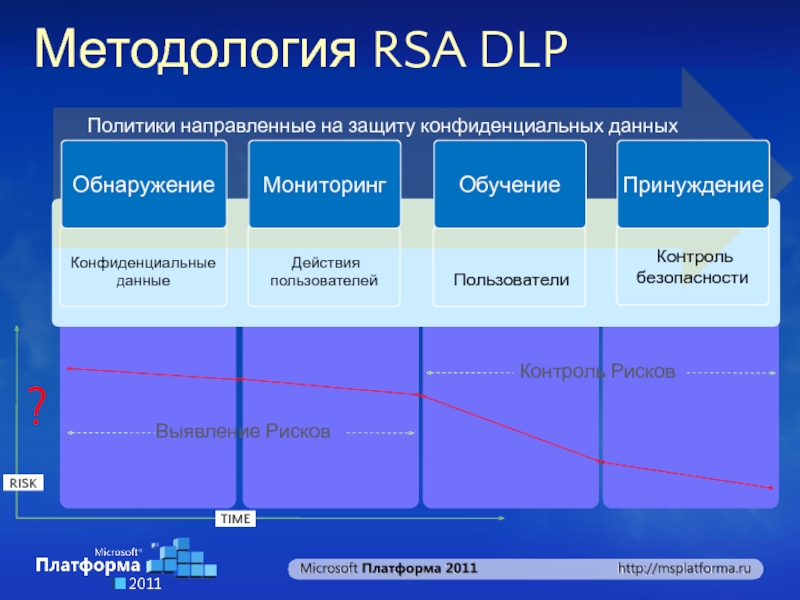

Слайд 24

Конфиденциальные данные

Методология RSA DLP

Обнаружение

Действия пользователей

Мониторинг

Пользователи

Обучение

Контроль безопасности

Принуждение

Политики направленные

?

RISK

TIME

Выявление Рисков

Контроль Рисков

Слайд 25Сеть

ЦОД

Конечные точки

Политики

RSA DLP

Где искать?

Как

анализировать?

Что делать?

Журналы, оповещения

Блокировать, разрешить

Шифровать

Переместить, удалить

Fingerprinting

Описанный контент

RSA

Слайд 26

RSA DLP закрывает всю инфраструктуру

Обнаружение

Мониторинг

Тренинг

Блокировка

✔

RSA DLP Network

RSA DLP Datacenter

RSA DLP Endpoint

✔

✔

✔

Почта

Web

Файловые

ПК в сети

✔

✔

✔

✔

✔

✔

✔

✔

RSA DLP Enterprise Manager

✔

✔

✔

✔

✔

✔

✔

✔

✔

✔

✔

✔

SharePoint

БД

✔

✔

✔

✔

Мобильный

ПК

Слайд 28Что такое политики DLP?

Государственные или организационные регламенты, стандарты и лучшие практики

Content

DLP политики включают Content blades, определяют какие модули DLP задействовать и устанавливают ответные действия на нарушения

Не конфиденциальные данные

Конфиденциальные данные

Политики

Content

blades

Слайд 30Обнаружение и анализ информации

Метод Content Description позволяет точно описывать контекст используя

Слайд 31Загружаемы модули анализа содержимого (Pluggable Entities)

Компиляция в байт-код и получение загружаемого

Entity Manager позволяет загружать и управлять “pluggable entities”

“Pluggable entities” подключаются к content blades и используются в политиках DLP

Скрипт на Lua

Слайд 32Что такое Fingerprint?

Цифровой “отпечаток” определенного файла или содержимого (например, абзац)

Бинарное представление

Любые изменения исходных данных отражаются в вычисленных хеш-суммах

Слайд 33Как работает Fingerprinting в DLP?

От файлов автоматически берутся fingerprints с помощью

Crawler могут работать по расписанию для запуска в часы низкой загрузки

Crawler читает файлы, создает хеши и отсылает результаты в Enterprise Manager

Хеши становятся содержимым правила (Content Blade)

Для поиска информации используются все имеющиеся хеши в активных правилах

Слайд 34Fingerprinting со всего файла

Fingerprinting бинарных файлов

Весь файл

Хеш

Образ диска (.ISO)

Фото/видео

(.JPG, .AVI и т.д.)

Хеш

Top Secret

Слайд 35Частичный Fingerprinting

Как работает частичный Fingerprinting

kkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkk

360 символьный пример

Хеш 1,

Хеш 2,

Хеш

Из текста в 360 символов подсчитывается 61 хеш

Слайд 36

Поиск текста по частичным совпадениям

Пример хеширования частей текста

Исходный документ

Копирование и вставка

Слайд 37Поиск текста по частичным совпадениям

Пример хеширования частей текста

Отправка по Email –

Печать – заблокируется Endpoint

Нарушение политики – обнаружится и устранится с помощью Datacenter

DLP обнаруживает часть документа

}

Слайд 38Fingerprinting баз данных

Концепция та же – Crawler сканируют и хешируют ячейки

Администратор указывает:

От каких колонок брать Fingerprint

Данные из каких колонок должны быть для срабатывания политики

Поддерживаемые БД:

Oracle 10i & 11g

SQLServer 2005 & 2008

Также может обрабатывать XLS, CSV или TSV файлы

Слайд 39

Fingerprinting баз данных

Пример Fingerprinting баз данных:

Слайд 40

DLP Endpoint

DLP Datacenter

DLP Network

Обнаружение критичных данных в местах хранения

Защита конфиденциальных данных

Мониторинг всего трафика в поисках критичных данных

Защита критичных данных, отправляемых в сеть

Обнаружение данных и

мониторинг действий пользователей

Защита данных при их использовании

Политики

Инциденты

RSA DLP

Enterprise Manager

Введение в RSA DLP Suite

Слайд 41

Серверы и рабочие станции

БД и хранилища

Каталоги Windows

Каталоги Unix

NAS

Windows 2000, 2003

Windows XP, Vista

SharePoint

Documentum

Microsoft Access

Oracle, MS SQL

Content Mgmt systems

Устранение

Удаление

Перемещение

Карантин

Уведомления

eDRM

300+ типов файлов

Microsoft Office

PDF

PST

Zip

Обнаружение

Анализ

Устранение

Сканирование хранилищ информации для измерения и снижения риска

RSA DLP Datacenter

Слайд 42Автоматическая отработка нарушений

Одно из возможных действий на обнаруженные инциденты –

наложение политик ADRMS

Слайд 43Компоненты DLP Datacenter/Endpoint Discovery

Enterprise Manager

Центральный сервер управления

Enterprise Coordinator

Контролирует все компоненты DLP

Рассылает политики и собирает инциденты

Site Coordinator

Получает от EC политик, отсылает инциденты и статусы агентов

Сокращает требования к каналам

Grid Worker

Агент сетевого сканирования

Стационарный агент сканирования

Временный агент сканирования

Слайд 44Сканирование данных агентами Datacenter/Endpoint Discovery

Enterprise Manager отправляет задание сканирования на Enterprise

Enterprise Coordinator пересылает запрос на соответствующий Site Coordinator на локальном или удаленном сайте.

Site Coordinator устанавливает или подключается к агентам на «Grid workers» или на целевых системах.

Site Coordinator распределяет задания сканирования между агентами.

Агенты сканируют содержимое целевых систем.

Site Coordinator собирает с агентов результаты сканирования.

Enterprise Coordinator собирает результаты с Site Coordinator.

Enterprise Manager собирает результаты с Enterprise Coordinator, размещает их с базе данных и отображает пользователю.

5

1

8

7

2

3

4

6

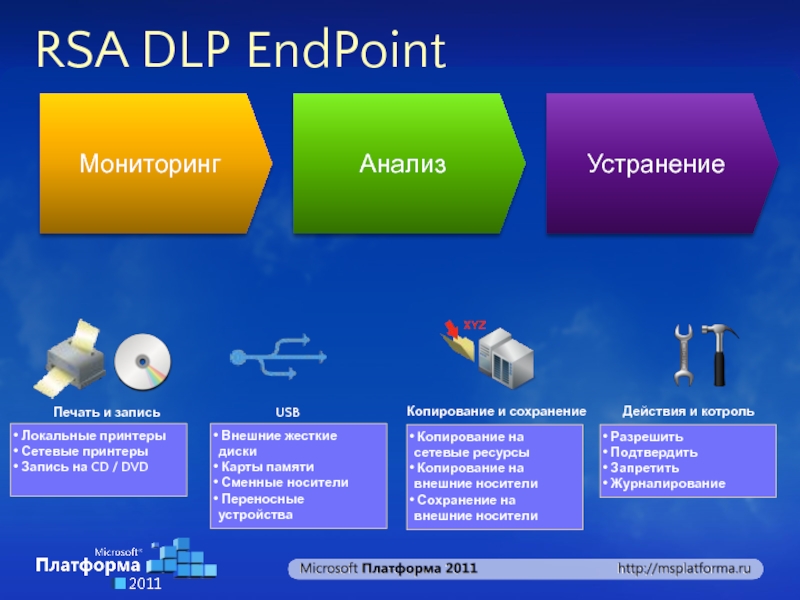

Слайд 46Печать и запись

Копирование и сохранение

Локальные принтеры

Сетевые принтеры

Запись на

Копирование на сетевые ресурсы

Копирование на внешние носители

Сохранение на внешние носители

Действия и котроль

Разрешить

Подтвердить

Запретить

Журналирование

USB

Внешние жесткие диски

Карты памяти

Сменные носители

Переносные устройства

Мониторинг

Анализ

Устранение

RSA DLP EndPoint

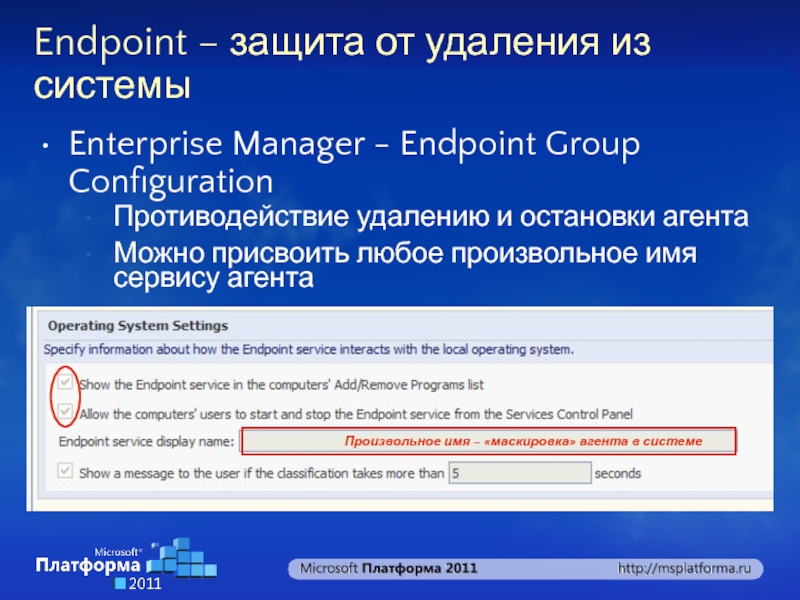

Слайд 47Endpoint – защита от удаления из системы

Enterprise Manager - Endpoint Group

Противодействие удалению и остановки агента

Можно присвоить любое произвольное имя сервису агента

Произвольное имя – «маскировка» агента в системе

Слайд 48Endpoint – защита от удаления из памяти

Watchdog : RSA DLP Process

Endpoint Agent and Watchdog

Watchdog Service

Endpoint Service

Два процесса контролируют друг друга и при необходимости перезапускаются

Слайд 49E-mail

Web-трафик

SMTP email

Exchange, Lotus и др.

Web-почта

Текст и вложения

HTTP

HTTPS

TCP/IP

Устранение

Аудит

Запрет передачи

Шифрование

Журналирование

Мгновенные сообщения

Yahoo IM

MSN Messenger

AOL Messenger

Мониторинг

Анализ

Устранение

RSA DLP Network

Слайд 50Пример внедрения DLP Network

Пользователи

HTTP, HTTPS, FTP, IM

Почтовый

сервер

SMTP

SMTP

Outbound

Relay

HTTPS

SSH

Сеть управления

SPAN

TAP

Интеллектуальная

маршрутизация

Администратор

Веб-прокси

Сервер

шифрования

CONTROLLER

Слайд 51Типовой сценарий работы

1. Администратор RMS создает шаблону для защиты данных

2. Администратор

3. Модуль RSA DLP ищет и классифицирует файлы с ценной и конфиденциальной информацией, находящейся на рабочих местах и в ЦОД

4. Модуль RSA DLP применяет политики RMS на основе заданной политики RSA DLP

Microsoft AD RMS

Найти заявки на патенты

Применить RMS для интеллектуальной собственности

Политика DLP для патентов

5. Пользователи обращаются к файлам; RMS обеспечивает доступ на основе заданной политики

Разработчики

Специалисты по маркетингу

Прочие

Слайд 52Выводы

ERM/DLP не существует «в вакууме»

Одной технологии недостаточно для построения целостной системы

предотвратить утечку – лишь одна из задач

Выбирайте не точечное решение, а продукт являющийся частью большей системы

Это позволит защитить инвестиции в будущем и снизить полную стоимость владения

Слайд 5411/17/2010

≈600K+ ПК и устройств

≈2300 Бизнес-систем и приложений

Самая большая закрытая

Самая большая кабельная сеть

140K+ пользователей

98 стран

550 офисов

1/3 с подключением только к Internet

6M+ внутренних сообщений в день

20M+ сообщений из Internet в день

97% из них «спам»

9.5M+ VPN-подключений в месяц

85K Outlook / IM пользователей в Internet

Dublin

Singapore

SVC

Redmond

120,000 Сайтов SharePoint

15 TB данных

2,000 общих ресурсов

120 TB данных

Инфраструктура Microsoft

Слайд 55Требования к защите информации

Microsoft должна защищать следующую информацию

Финансовые данные (не публичные)

Данные

Интеллектуальная собственной

Персональные данные

Microsoft должна следовать локальным и международным законам и регулятивным нормам. Таким как

GLBA

SOX

HIPAA

Директивы Европейского Союза

152-ФЗ «О персональных данных»

Слайд 57Ресурсы

Дополнительные сессии по теме

PS 107: Разворачиваем Office 2010 и настраиваем

DC 202: Построение систем защищенного взаимодействия (18/11, 16:00-17:00, Синий Конгресс-зал)

Блоги

http://blogs.technet.com/securityrus

http://rsa.com

Слайд 58Официальные курсы и сертификация Microsoft

Более 300 официальных курсов Microsoft доступно в

Официальные курсы можно прослушать только в авторизованных учебных центрах Microsoft

под руководством опытного сертифицированного инструктора Microsoft

интенсивное обучение с акцентом на практику

более 80-и учебных центров более чем в 20-и городах России (+ дистанционные и выездные курсы)

Сертификат Microsoft - показатель квалификации ИТ-специалиста для работодателя .

Microsoft предлагает гибкую систему сертификаций.

Все курсы, учебные центры и центры тестирования: www.microsoft.com/rus/learning

Слайд 59Специальные предложения

Сертификационный пакет со вторым шансом

Пакеты экзаменационных ваучеров со скидкой от

Сэкономьте 15% на сертификации вашей ИТ-команды

Пакет из 10-и экзаменационных ваучеров со скидкой 15% для сотрудников ИТ-отдела. «Второй шанс» включен. Ваучеры можно произвольно распределять между сотрудниками.

Microsoft Certified Career Conference

Первая 24-часовая глобальная виртуальная конференция с 18 ноября с 15.00 (моск. время) по 19 ноября 2010 г.

Сессии по технологиям и построению карьеры

Скидка 50% для сертифицированных специалистов Microsoft и студентов

Бесплатная подписка на TechNet для слушателей официальных курсов

Некоторые курсы по SharePoint, Windows 7; Windows Server 2008; SQL Server 2008

Детали: www.microsoft.com/rus/learning

С 22 ноября 2010 г. – подписка TechNet бесплатно для слушателей курсов. Количество ограничено!

Слайд 60Обратная связь

Ваше мнение очень важно для нас. Пожалуйста, оцените доклад,

Спасибо!

Слайд 61Вопросы

IS 301

Алексей Голдбергс

Эксперт по технологиям ИБ, Microsoft

http://blogs.technet.com/securityrus

Александр Чигвинцев

Менеджер по рабоче

Вы сможете задать вопросы докладчику в зоне «Спроси эксперта» в течение часа после завершения этого доклада