- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Путешествие на ракете Kerberos презентация

Содержание

- 1. Путешествие на ракете Kerberos

- 2. Kerberos Что это? Active Directory использует Kerberos,

- 3. Kerberos Вид из космоса Упрощённо, это службы,

- 4. Головы Kerberos Kerberos имеет три головы Клиенты

- 5. Kerberos в картинках Встречайте наши головы…

- 6. Kerberos в картинках Для выполнения этого…

- 7. Kerberos Два вида билетов, две службы Вначале,

- 8. Как это размещается в DC? Key Distribution

- 9. Kerberos Почему два вида билетов? Ticket Granting

- 10. Kerberos Ключевые причины почему Kerberos лучше Множество

- 11. Kerberos в картинках Сперва, Тому нужен Ticket Granting Ticket

- 12. К слову о Vista и выше Если

- 13. Итак… Том нажал Ctrl + Alt +

- 14. Kerberos в картинках Далее, Том получает Service

- 15. Итак… Том вошёл на свою рабочую станцию

- 16. Вывод утилиты klist C:\>klist tickets Cached

- 17. На принт-сервер… Точно таким же образом, Том

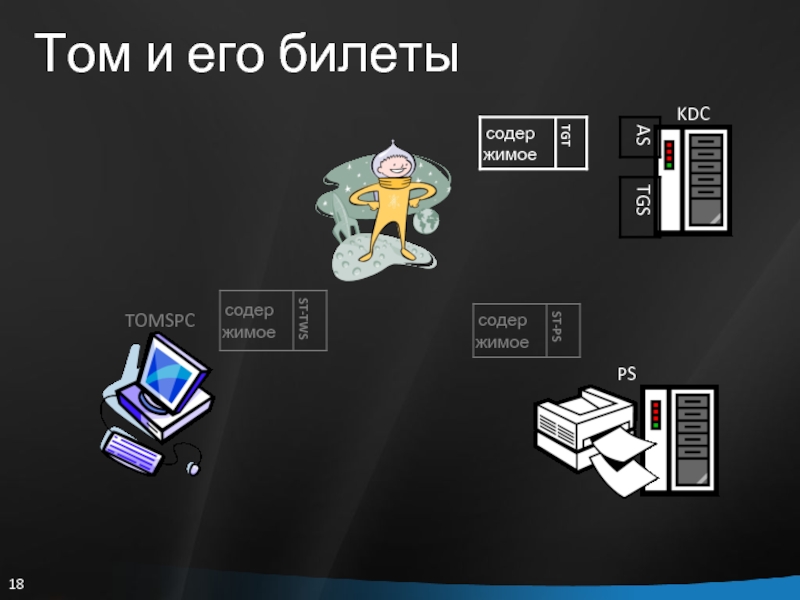

- 18. Том и его билеты

- 19. Звучит хорошо, но безопасно ли? Время погрузиться

- 20. Безопасная идентификация Мы хотим иметь возможность идентифицировать

- 21. Kerberos и AD… Мы договариваемся: Алгоритм шифрования:

- 22. Общие ключи так же полезны… Однажды получив

- 23. Ещё одно требование к ключам Было бы

- 24. Предназначение Kerberos Как получить ключ без его

- 25. Выдача ключей – часть I: Ключ сессии

- 26. Поехали… “Сейчас 12:10, 11 Мая 2010” Том

- 27. AS создаёт ключ сессии AS расшифровывает временной

- 28. Том получает TGT и ключ сессии Том

- 29. Чего мы этим достигли? Во-первых – получили

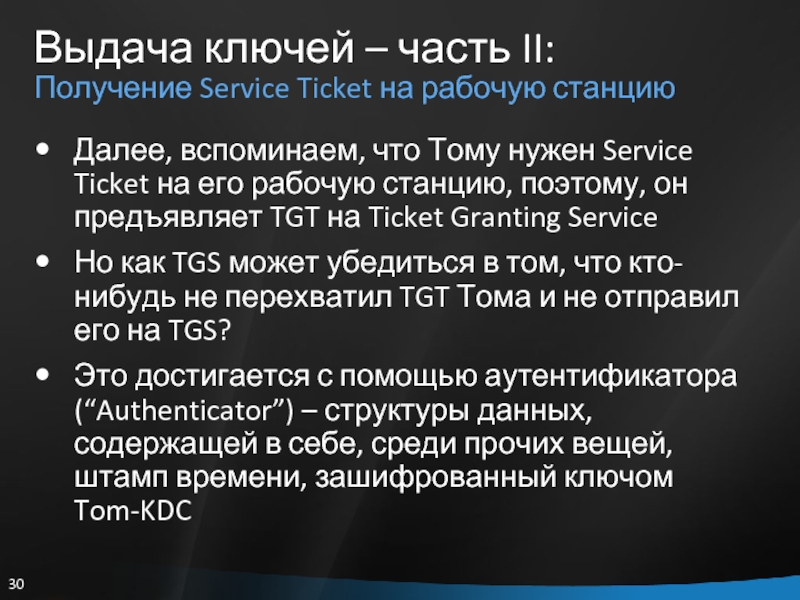

- 30. Выдача ключей – часть II: Получение Service

- 31. Том запрашивает ST “Сейчас 12:10, 11 Мая

- 32. TGS проверяет запрос Тома “Сейчас 12:10, 11

- 33. TGS создаёт ST для TOMSPC Затем, TGS

- 34. Том получает новый ключ Том видит новый

- 35. Том аутентифицируется на TOMSPC “Сейчас 12:10, 11

- 36. Том вошёл в систему Так же, как

- 37. Приехали☺ Вход на PS – та же

- 38. Итак… Работа Kerberos – создавать произвольные пароли,

- 39. Дополнительные материалы How the Kerberos V5 Authentication

- 40. Спасибо! Надеюсь, это было полезно и интересно Stanky@stanky.ru

- 41. Q & A

- 42. © 2007 Microsoft Corporation. All rights reserved.

Слайд 2Kerberos

Что это?

Active Directory использует Kerberos, когда может

Отличается от LM/NTLM/NTLMv2, основан на

Имеет собственный словарь терминов: клиент, сервис, пре-аутентификатор, аутентификатор, учётные данные, ключ сессии, билет, Ticket Granting Ticket, Service Ticket, Key Distribution Center, Authentication Service, Ticket Granting Service

Слайд 3Kerberos

Вид из космоса

Упрощённо, это службы, работающие на контроллере домена

Понимает две вещи

Когда пользователь хочет получить сервис, он запрашивает билет на этот сервис

Затем, пользователь предъявляет сервису этот билет, когда хочет им воспользоваться

Слайд 4Головы Kerberos

Kerberos имеет три головы

Клиенты или “User Principals”: учётные записи пользователей;

Сервисы или “Service Principals”: нечто к чему мы хотим получить доступ; это может быть просто сервер или его отдельный сервис (файлы/печать, SQL, Exchange); каждый сервис имеет своё имя – “SPN” и пароль

Key Distribution Center (KDC) – контроллер домена, сервер, который знает все пароли пользователей и сервисов. Имеет собственный пароль, известный только ему самому (учётная запись “krbtgt”) и другим контроллерам в домене.

Отложим пароли на некоторое время в сторону; а сейчас…

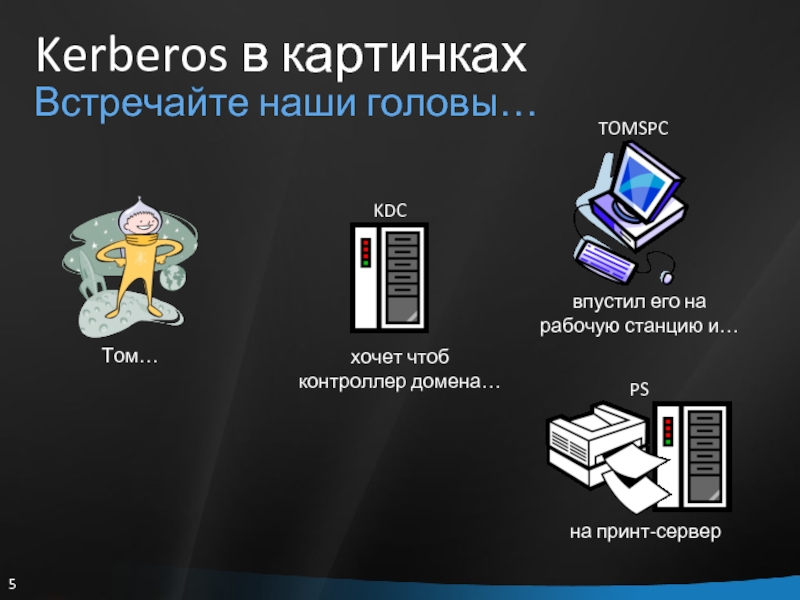

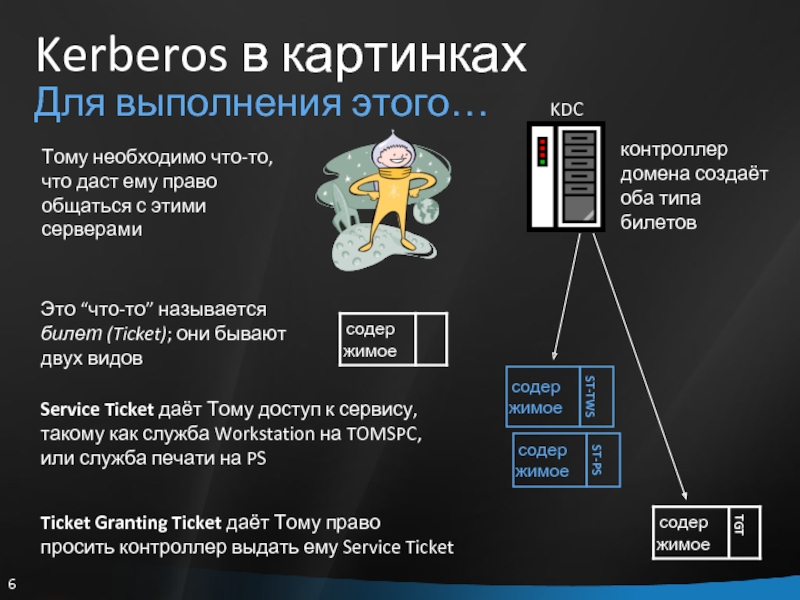

Слайд 6Kerberos в картинках

Для выполнения этого…

Это “что-то” называется билет (Ticket); они

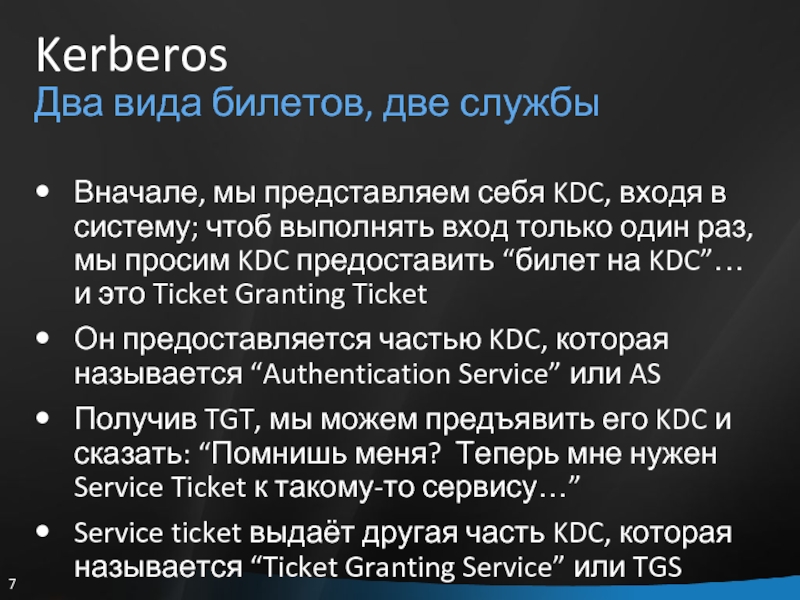

Слайд 7Kerberos

Два вида билетов, две службы

Вначале, мы представляем себя KDC, входя в

Он предоставляется частью KDC, которая называется “Authentication Service” или AS

Получив TGT, мы можем предъявить его KDC и сказать: “Помнишь меня? Теперь мне нужен Service Ticket к такому-то сервису…”

Service ticket выдаёт другая часть KDC, которая называется “Ticket Granting Service” или TGS

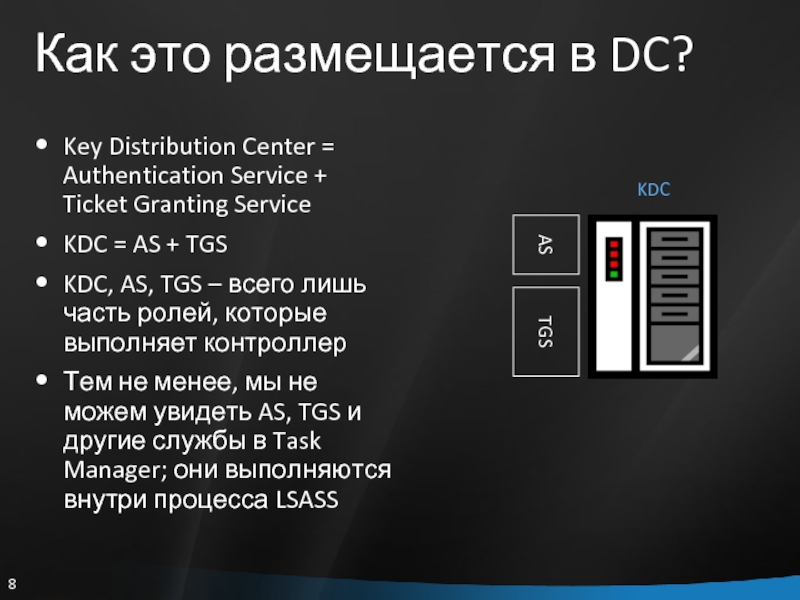

Слайд 8Как это размещается в DC?

Key Distribution Center = Authentication Service +

KDC = AS + TGS

KDC, AS, TGS – всего лишь часть ролей, которые выполняет контроллер

Тем не менее, мы не можем увидеть AS, TGS и другие службы в Task Manager; они выполняются внутри процесса LSASS

Слайд 9Kerberos

Почему два вида билетов?

Ticket Granting Ticket как и Service Ticket

аутентифицирует

Но обычно, всё заканчивается всего одним TGT и множеством ST

Причина наличия двух видов билетов: Kerberos защищает каждый билет, шифруя часть его данных с помощью пароля или ключа

Слайд 10Kerberos

Ключевые причины почему Kerberos лучше

Множество билетов подразумевает множество шифрования информации с

Итак – и это очень важный момент – то, что предоставляет Kerberos в TGT, по сути дела, является “паролем на день”

Информация, относящаяся к Service ticket, шифруется с помощью этого дневного пароля; только относящаяся к TGT информация шифруется с помощью вашего пароля – одна транзакция в день!

Слайд 12К слову о Vista и выше

Если взглянуть на сетевой трафик, когда

Vista сознательно отправляет “плохой” пакет, чтобы определить возможность использования AES вместо RC4-HMAC – возвращаемое сообщение об ошибке “KDC_ERR_PREAUTH_REQUIRED” содержит в себе список возможных алгоритмов

Слайд 13Итак…

Том нажал Ctrl + Alt + Del, ввёл свои имя и

Но он всё ещё не вошёл на свой компьютер

Ему нужен доступ к его рабочей станции

Он получит его с помощью Service Ticket

Итак, это следующая вещь, которую ему нужно попросить у Ticket Granting Service

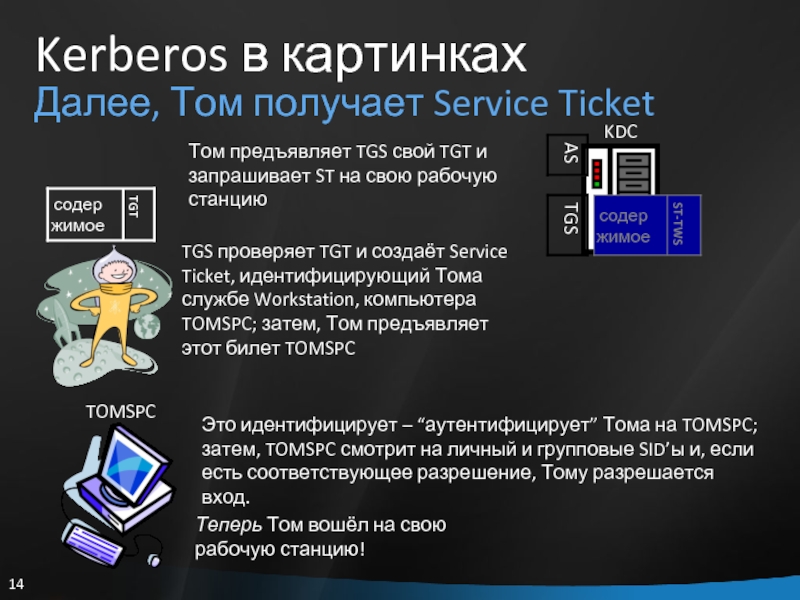

Слайд 14Kerberos в картинках

Далее, Том получает Service Ticket

Том предъявляет TGS свой TGT

TGS проверяет TGT и создаёт Service Ticket, идентифицирующий Тома службе Workstation, компьютера TOMSPC; затем, Том предъявляет этот билет TOMSPC

Теперь Том вошёл на свою рабочую станцию!

Слайд 15Итак…

Том вошёл на свою рабочую станцию

Он получил TGT, который использует для

Он получил Service Ticket к своей рабочей станции

Эти “билеты”, на самом деле, всего лишь данные в памяти компьютера TOMSPC

Том может посмотреть их с помощью kerbtray или klist, входящих в Resource Kit

klist теперь встроена в 2008

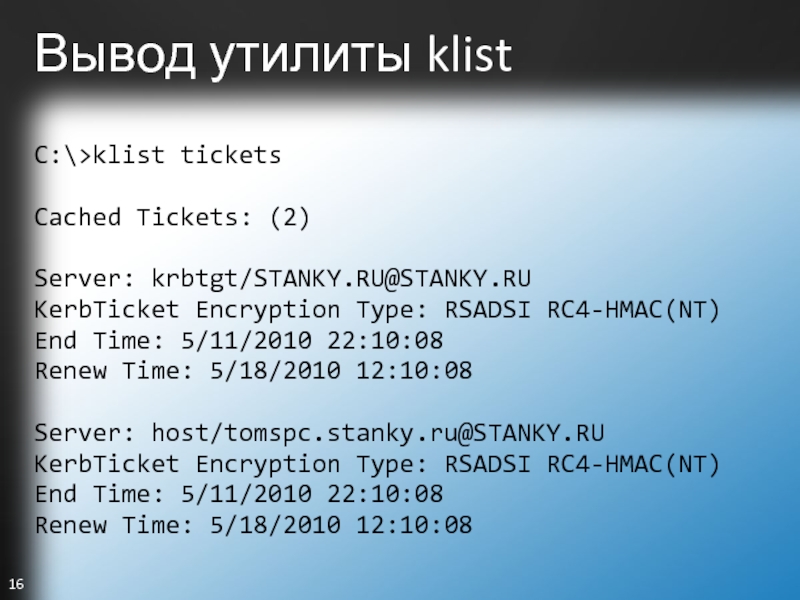

Слайд 16Вывод утилиты klist

C:\>klist tickets

Cached Tickets: (2)

Server: krbtgt/STANKY.RU@STANKY.RU

KerbTicket Encryption Type: RSADSI RC4-HMAC(NT)

End

Renew Time: 5/18/2010 12:10:08

Server: host/tomspc.stanky.ru@STANKY.RU

KerbTicket Encryption Type: RSADSI RC4-HMAC(NT)

End Time: 5/11/2010 22:10:08

Renew Time: 5/18/2010 12:10:08

Слайд 17На принт-сервер…

Точно таким же образом, Том может получить билет к службе

Он предъявляет TGS свой TGT

Контроллер проверяет TGT и выдаёт Тому Service Ticket, идентифицирующий его на PS

Теперь у Тома три билета

Слайд 19Звучит хорошо, но безопасно ли?

Время погрузиться в детали

Всё это звучит хорошо…

Почему злоумышленник не может перехватить билеты, которые говорят “Привет служба печати PS, я Том”?

Ключ – это хорошо… Ключи – это следующая часть нашего Марлезонского балета

Слайд 20Безопасная идентификация

Мы хотим иметь возможность идентифицировать друг-друга через небезопасную сеть; мы

Договоримся об алгоритме шифрования

Договоримся о секретном ключе

Договоримся о данных для коммуникации

Например: я говорю, что вы можете узнать меня по приветственному сообщению, которое вы расшифровываете DES’ом и 56-ти битным ключом, который знаем только я и вы, и если оно гласит “Текущее время X”, тогда я, действительно, могу безопасно идентифицировать себя перед вами, скажем, через интернет

Слайд 21Kerberos и AD…

Мы договариваемся:

Алгоритм шифрования: RC4-HMAC

Общий секретный ключ: мы позволяем KDC

Данные распознавания: блок данных, называемый “аутентификатор”

Когда “аутентификатор” расшифрован, он должен доказывать другой стороне, что мы знаем общий секретный ключ

*Server 2008 позволяет использовать AES (ура)!

Слайд 22Общие ключи так же полезны…

Однажды получив общий ключ, который больше ни

Подписывание SMB

Безопасные (шифрованные) сессии

Обмен ключами IPsec для AH или ESP (подписывание или шифрование)

Любые другие формы подписывания или шифрования

Слайд 23Ещё одно требование к ключам

Было бы замечательно, если б ключ, который

Вместо этого, при необходимости поговорить, было бы лучше, если б мы каким-то образом договорились о ключе, который бы действовал всего несколько часов и мы бы никогда больше его не использовали – ключ для сессии

Такой ключ называется ключом сессии (“Session Key”)

Слайд 24Предназначение Kerberos

Как получить ключ без его перехвата?

Мы договорились о содержимом аутентификатора,

Всё, что нам нужно:

Сервер, генерирующий произвольные ключи сессий, которые используются всего несколько часов

Метод, позволяющий передать вам и мне эти ключи без перехвата

Это и делает Kerberos. Периодически.

Слайд 25Выдача ключей – часть I:

Ключ сессии в Ticket Granting Ticket

Помните билеты

Когда Том просит TGT у AS, он, в действительности, просит две вещи:

TGT, который он предъявляет TGS, когда ему нужен Service Ticket и

Специальный ключ сессии “только на сегодня”, известный только Тому и KDC

Вот как это работает (уже подробней, но всё ещё немного упрощённо)

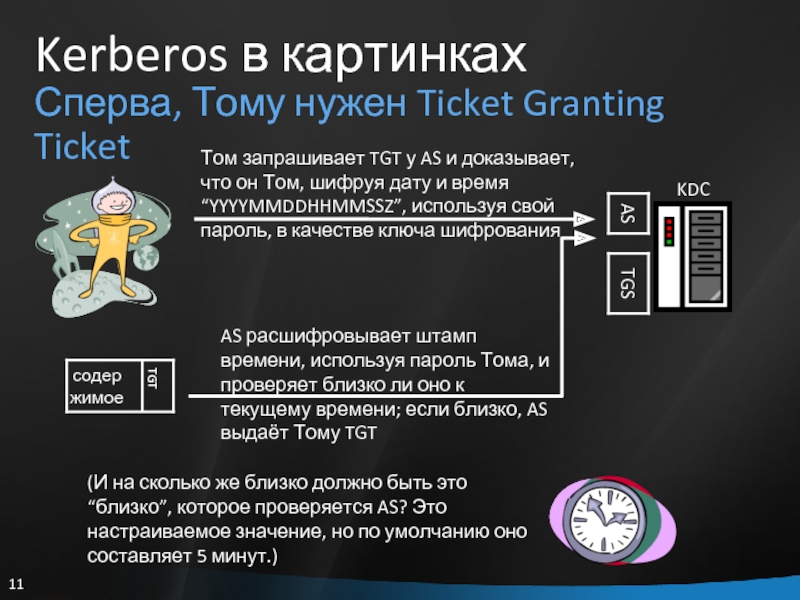

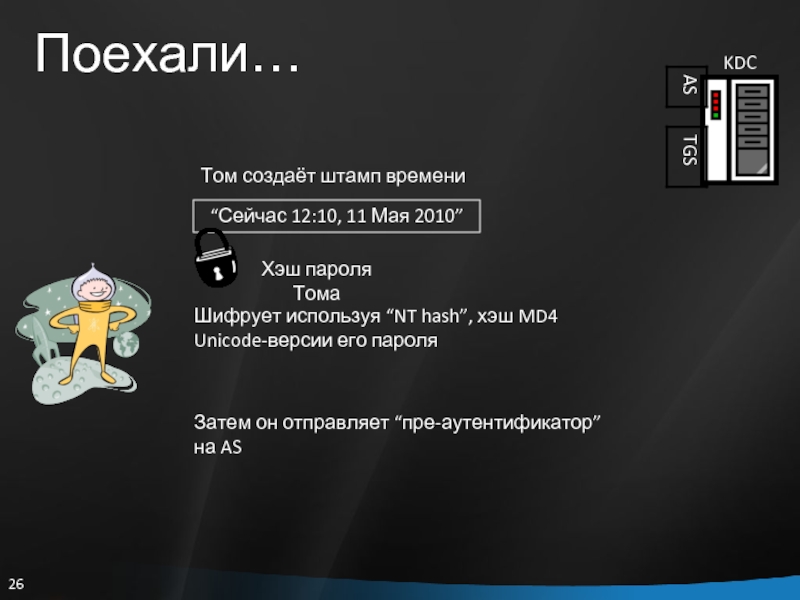

Слайд 26Поехали…

“Сейчас 12:10, 11 Мая 2010”

Том создаёт штамп времени

Затем он отправляет “пре-аутентификатор”

Шифрует используя “NT hash”, хэш MD4 Unicode-версии его пароля

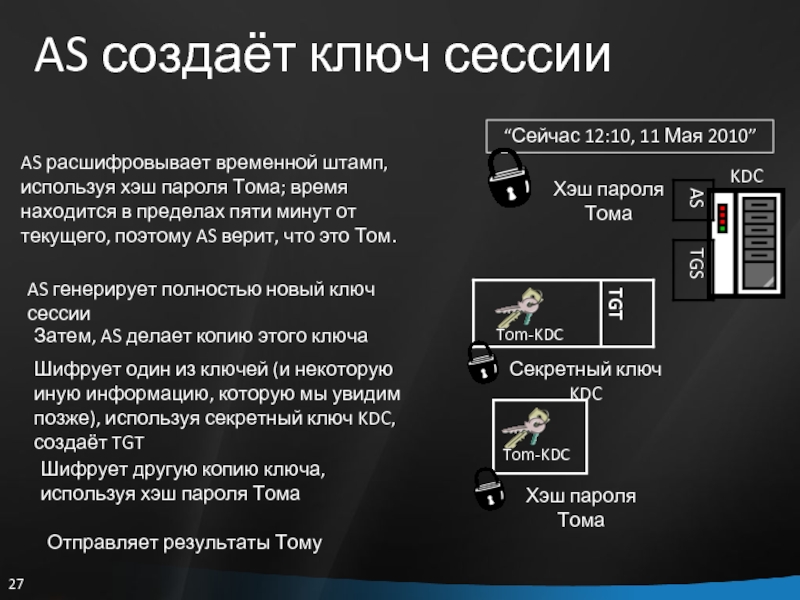

Слайд 27AS создаёт ключ сессии

AS расшифровывает временной штамп, используя хэш пароля Тома;

Отправляет результаты Тому

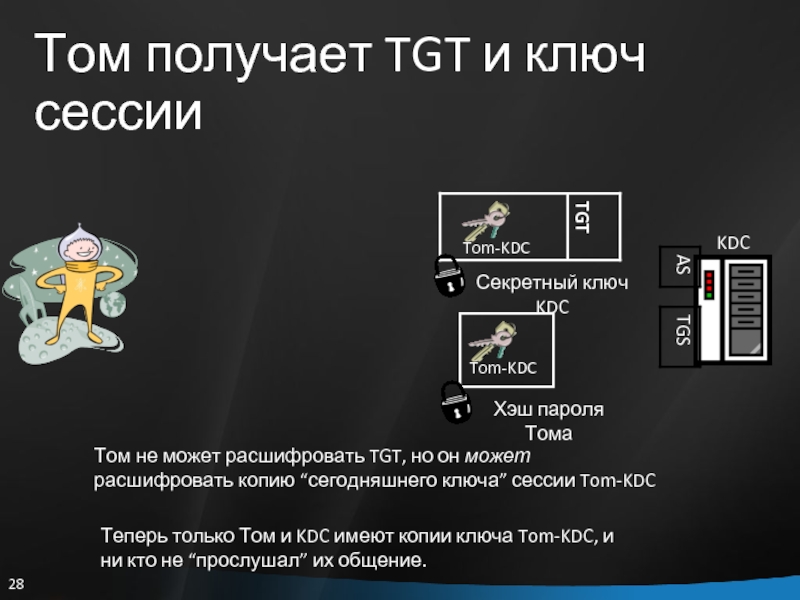

Слайд 28Том получает TGT и ключ сессии

Том не может расшифровать TGT, но

Теперь только Том и KDC имеют копии ключа Tom-KDC, и ни кто не “прослушал” их общение.

Слайд 29Чего мы этим достигли?

Во-первых – получили общий ключ сессии (“на сегодня”)

Во-вторых – получили структуру данных (TGT), которую может расшифровать только KDC

Так как только KDC мог создать TGT, и TGT содержит “сегодняшний ключ” Tom-KDC, Том может предъявить TGT всякий раз, когда захочет напомнить KDC, что они уже общались

И для KDC НЕТ необходимости запоминать, что Том сегодня уже аутентифицировался

Слайд 30Выдача ключей – часть II:

Получение Service Ticket на рабочую станцию

Далее, вспоминаем,

Но как TGS может убедиться в том, что кто-нибудь не перехватил TGT Тома и не отправил его на TGS?

Это достигается с помощью аутентификатора (“Authenticator”) – структуры данных, содержащей в себе, среди прочих вещей, штамп времени, зашифрованный ключом Tom-KDC

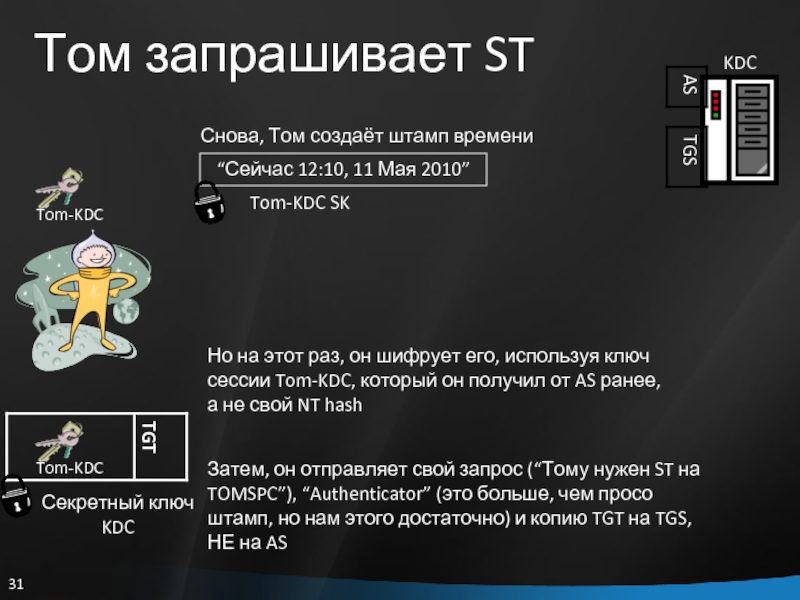

Слайд 31Том запрашивает ST

“Сейчас 12:10, 11 Мая 2010”

Снова, Том создаёт штамп времени

Затем,

Но на этот раз, он шифрует его, используя ключ сессии Tom-KDC, который он получил от AS ранее, а не свой NT hash

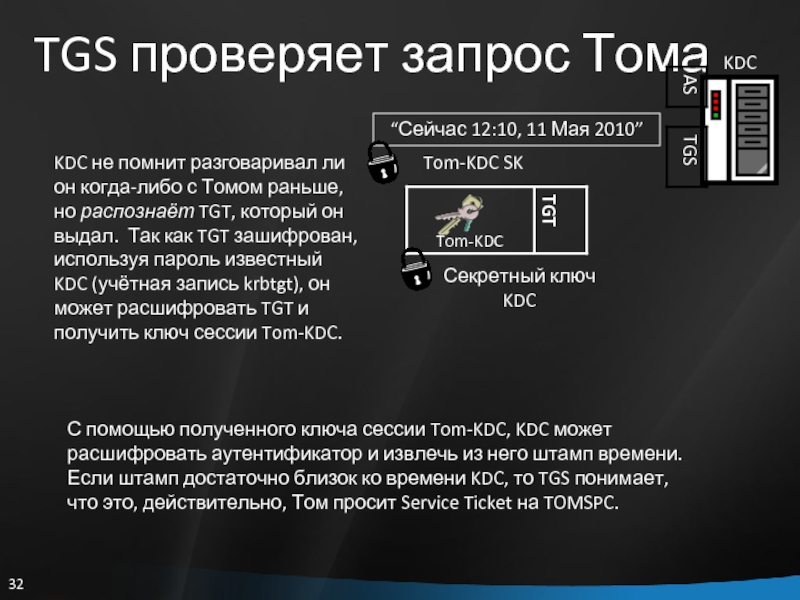

Слайд 32TGS проверяет запрос Тома

“Сейчас 12:10, 11 Мая 2010”

KDC не помнит разговаривал

С помощью полученного ключа сессии Tom-KDC, KDC может расшифровать аутентификатор и извлечь из него штамп времени. Если штамп достаточно близок ко времени KDC, то TGS понимает, что это, действительно, Том просит Service Ticket на TOMSPC.

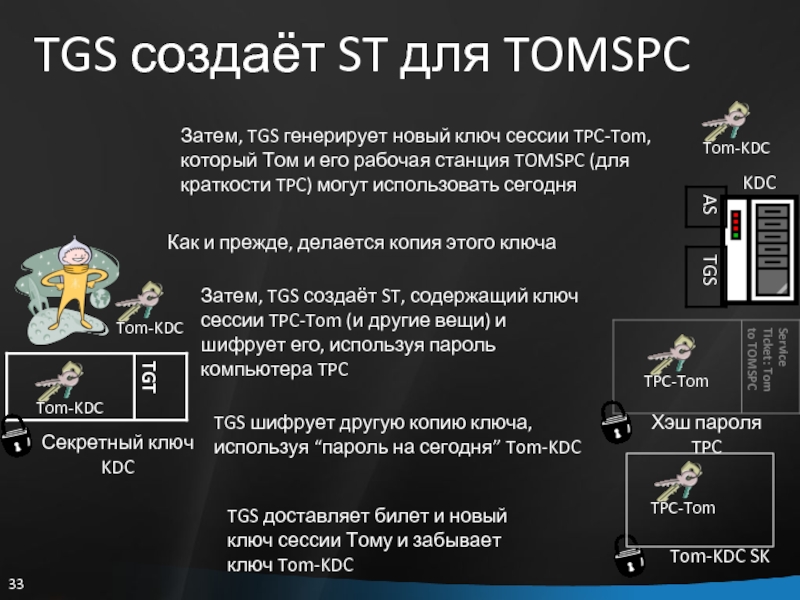

Слайд 33TGS создаёт ST для TOMSPC

Затем, TGS генерирует новый ключ сессии TPC-Tom,

Как и прежде, делается копия этого ключа

Затем, TGS создаёт ST, содержащий ключ сессии TPC-Tom (и другие вещи) и шифрует его, используя пароль компьютера TPC

TGS шифрует другую копию ключа, используя “пароль на сегодня” Tom-KDC

TGS доставляет билет и новый ключ сессии Тому и забывает ключ Tom-KDC

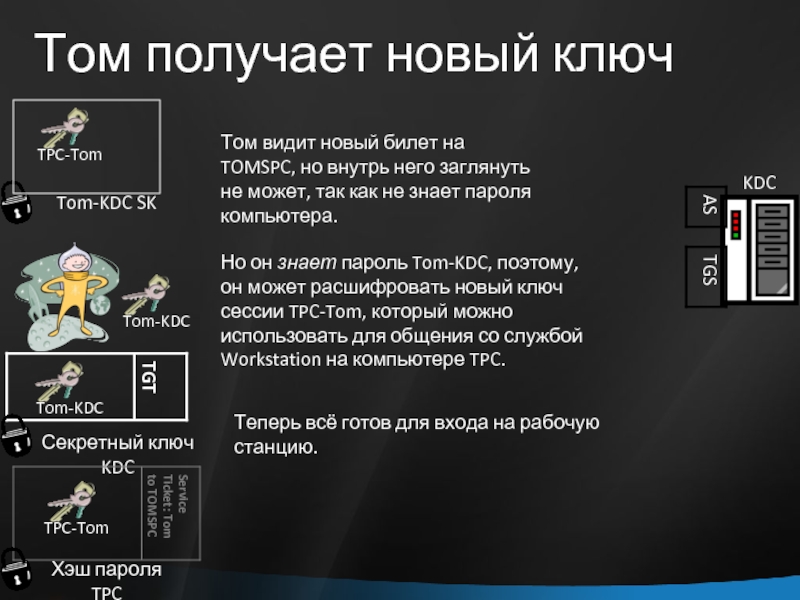

Слайд 34Том получает новый ключ

Том видит новый билет на TOMSPC, но внутрь

Но он знает пароль Tom-KDC, поэтому, он может расшифровать новый ключ сессии TPC-Tom, который можно использовать для общения со службой Workstation на компьютере TPC.

Теперь всё готов для входа на рабочую станцию.

Слайд 35Том аутентифицируется на TOMSPC

“Сейчас 12:10, 11 Мая 2010”

Том создаёт штамп времени

Как

Он отправляет аутентификатор, Service Ticket и запрос “Эй, ты не хочешь впустить Тома?” на службу Workstation компьютера TOMSPC

Слайд 36Том вошёл в систему

Так же, как AS и TGS, служба Workstation

TOMSPC находит внутри ключ TPC-Tom, который использует, чтобы открыть аутентификатор

Затем, TOMSPC проверяет штамп времени, видит что он в порядке

И Том снова аутентифицирован, но не авторизован… но авторизация – не работа Kerberos

Слайд 37Приехали☺

Вход на PS – та же самая история

Ещё один момент о

В Kerberos, мы можем дополнительно попросить сервис отправить обратно наш штамп времени, зашифрованный ключом сессии – это взаимная аутентификация (“Mutual Authentication”)

Слайд 38Итак…

Работа Kerberos – создавать произвольные пароли, которые используются как ключи сессии,

Эти ключи предоставляются пользователям в форме билетов

Пользователи доказывают, что они являются законными владельцами билетов, используя аутентификаторы

Kerberos работает только в AD; современные системы до сих пор используют LM, NTLM или NTLMv2 для аутентификации

Слайд 39Дополнительные материалы

How the Kerberos V5 Authentication Protocol Works

http://technet.microsoft.com/en-us/library/cc772815(WS.10).aspx

Блог команды Ask the

http://blogs.technet.com/askds/archive/tags/Kerberos/default.aspx

IIS and Kerberos от Ken Schaefer

http://www.adopenstatic.com/faq

Слайд 42© 2007 Microsoft Corporation. All rights reserved. Microsoft, Windows, Windows Vista

The information herein is for informational purposes only and represents the current view of Microsoft Corporation as of the date of this presentation. Because Microsoft must respond to changing market conditions, it should not be interpreted to be a commitment on the part of Microsoft, and Microsoft cannot guarantee the accuracy of any information provided after the date of this presentation. MICROSOFT MAKES NO WARRANTIES, EXPRESS, IMPLIED OR STATUTORY, AS TO THE INFORMATION IN THIS PRESENTATION.