Кафедра

Информационно-Коммуникационных Технологий

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Технологии обеспечения безопасности информационной системы ВУЗа презентация

Содержание

- 1. Технологии обеспечения безопасности информационной системы ВУЗа

- 2. Технологии Обеспечения безопасности информационной системы ВУЗа

- 3. Технологии Обеспечения безопасности информационной системы ВУЗа

- 4. Технологии Обеспечения безопасности информационной системы ВУЗа

- 5. Технологии Обеспечения безопасности информационной системы ВУЗа

- 6. Технологии Обеспечения безопасности информационной системы ВУЗа

- 7. Технологии Обеспечения безопасности информационной системы ВУЗа

- 8. Технологии Обеспечения безопасности информационной системы ВУЗа

- 9. Технологии Обеспечения безопасности информационной системы ВУЗа

- 10. Технологии Обеспечения безопасности информационной системы ВУЗа

- 11. Технологии Обеспечения безопасности информационной системы ВУЗа

- 12. Технологии Обеспечения безопасности информационной системы ВУЗа

- 13. Технологии Обеспечения безопасности информационной системы ВУЗа

- 14. Технологии Обеспечения безопасности информационной системы ВУЗа

- 15. Технологии Обеспечения безопасности информационной системы ВУЗа Спасибо :-)

Слайд 1Технологии обеспечения безопасности информационной системы ВУЗа

Выполнил: Новиков Р.О.

Преподаватель: д.т.н. профессор Зарудный

Слайд 2

Технологии

Обеспечения безопасности информационной системы ВУЗа

Проблеме обеспечения безопасной работы информационной системы Высшего

Возможные угрозы безопасности информационной системы ВУЗа;

Организация системы безопасности ИС;

Обзор технологии виртуальных частных сетей;

Применение технологии виртуальных частных сетей в ВУЗах;

Организация контроля трафика компьютеров в сети;

Эта работа посвящена…

В работе рассмотрены:

Слайд 3

Технологии

Обеспечения безопасности информационной системы ВУЗа

Структура ИС ВУЗа

Основными элементами являются:

Локальная сеть;

Каналы и

Узлы коммутации;

Рабочие места сотрудников;

Учебные лаборатории

Рабочее место удаленного пользователя;

Носители информации (магнитные, оптические и др.);

Отдельные ПК и рабочие станции;

Непосредственно пользователи (студенты).

Слайд 4

Технологии

Обеспечения безопасности информационной системы ВУЗа

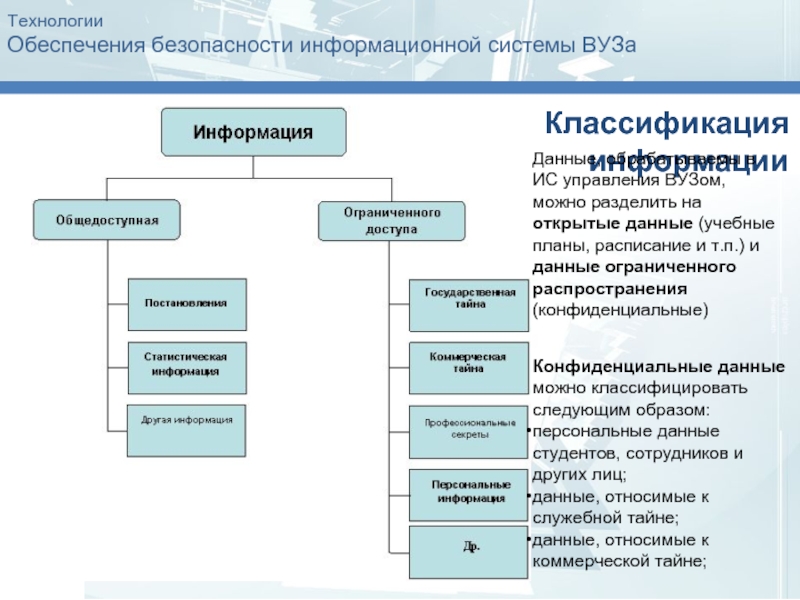

Классификация информации

Данные, обрабатываемы в ИС управления ВУЗом,

Конфиденциальные данные можно классифицировать следующим образом:

персональные данные студентов, сотрудников и других лиц;

данные, относимые к служебной тайне;

данные, относимые к коммерческой тайне;

Слайд 5

Технологии

Обеспечения безопасности информационной системы ВУЗа

Причины уязвимости ИС

Под подключением к сети мы

Операционные системы относятся к программным продуктам высокой сложности. Детальный анализ этих систем провести чрезвычайно трудно. В связи с чем, достоверно обосновать для них отсутствие штатных возможностей, ошибок, которыми можно было бы воспользоваться через сетевые атаки, не представляется возможным.

В многозадачной ОС одновременно может работать много разных приложений, в которых могут присутствовать программные ошибки или недокументированные возможности. Это позволяет воспользоваться информационными ресурсами через сетевые атаки.

В современных системах присутствует масса разнообразных механизмов удаленной загрузки и запуска исполняемых программ, проконтролировать работу которых очень сложно.

Слайд 6

Технологии

Обеспечения безопасности информационной системы ВУЗа

Варианты защиты

Можно рассмотреть три варианта защиты данных

защита серверов и клиентов СУБД, которые составляют ИС;

защита среды передачи данных;

совмещение двух предыдущих вариантов.

Наиболее предпочтительно применение технологии виртуальных частных сетей.

Слайд 7

Технологии

Обеспечения безопасности информационной системы ВУЗа

VPN – Virtual Private Network

Виртуальные защищенные сети

Слайд 8

Технологии

Обеспечения безопасности информационной системы ВУЗа

VPN – Virtual Private Network

Технология VPN создает

Несмотря на то, что коммуникации осуществляются по публичным сетям, с использованием небезопасных протоколов, за счёт шифрования создаются закрытые от посторонних каналы обмена информацией. VPN позволяет объединить, например, несколько филиалов ВУЗа в единую сеть с использованием для связи между ними неподконтрольных каналов.

Слайд 9

Технологии

Обеспечения безопасности информационной системы ВУЗа

Варианты построения сетей VPN

Существует два основных

Второй тип решения - это управляемый VPN. В этом сценарии некоторый провайдер предоставляет пользователям возможность дозвона на свой модемный пул, а затем устанавливать защищенное соединение с вашей внутренней сетью.

Преимущество этого метода состоит в том, что все управление VPN перекладывается на другую компанию.

Недостатком является то, что как правило эти решения ограничиваются модемными соединениями, что зачастую сводит на нет преимущества технологии VPN.

Слайд 10

Технологии

Обеспечения безопасности информационной системы ВУЗа

Преимущества и недостатки VPN

Преимущества VPN:

Защищенные каналы

При установке VPN не требуется изменять топологию сетей, переписывать приложения, обучать пользователей - все это значительная экономия;

Обеспечивается масштабирование, поскольку VPN не создает проблем роста и сохраняет сделанные инвестиции;

Независимость от криптографии и можете использовать модули криптографии любых производителей в соответствии с национальными стандартами той или иной страны;

Открытые интерфейсы позволяют интегрировать вашу сеть с другими программными продуктами и бизнес-приложениями.

Слайд 11

Технологии

Обеспечения безопасности информационной системы ВУЗа

Преимущества и недостатки VPN

Недостатки VPN:

К недостаткам

Еще один существенный недостаток - у потребителей нет удобных средств управления VPN. Хотя в последнее время разрабатывается оборудование, позволяющее автоматизировать управление VPN. Среди лидеров этого процесса - компания Indus River Networks Inc., дочерняя компания MCI WorldCom и Novell. В перспективе VPN сеть должна контролироваться пользователями, управляться компаниями-операторами, а задача разработчиков программного обеспечения - решить эту проблему.

Слайд 12

Технологии

Обеспечения безопасности информационной системы ВУЗа

Контроль трафика в ЛВС ВУЗа

Необходимо обеспечить

Шифрование и защита трафика между защищаемыми компьютерами. Тем самым одновременно с обеспечением конфиденциальности и достоверности передаваемой информации, ликвидация такой проблемы, как незащищенность IP-протокола от подделок сетевых и физических адресов и протоколов.

Фильтрация трафика по различным типам IP-протоколов, портам, сервисам и другим параметрам, протоколирование сеансов, то есть выполнение функций персонального Firewall.

Слайд 13

Технологии

Обеспечения безопасности информационной системы ВУЗа

Контроль трафика в ЛВС ВУЗа

При использовании

Уже невозможны сетевые атаки со стороны компьютеров, не владеющих соответствующей ключевой информацией.

Трафик между парой компьютеров, связанных между собой, автоматически становится защищенным независимо от приложения, его создающего. Никакому третьему компьютеру этот трафик не доступен.

Любой трафик защищенных компьютеров протоколируется, и любые отклонения в действиях зарегистрированных пользователей от стандартного поведения легко обнаруживаются, что является существенным сдерживающим моментом от проведения атак с их стороны. Кроме того, для зарегистрированных пользователей может также производиться фильтрация трафика, что не позволяет им выйти за пределы разрешенных протоколов.

Может быть Обеспечена независимость защищенности компьютеров и информации и от сетевых администраторов, от ошибочных или преднамеренных действий которых любая сеть наиболее уязвима.