- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Основы информационной безопасности презентация

Содержание

- 1. Основы информационной безопасности

- 2. Тема лекции Угрозы безопасности субъектам электронного документооборота. Концепция информационной безопасности.

- 6. НПА, регламентирующие электронный документооборот Постановление Правительства РФ

- 7. Информация – сведения о лицах, предметах,

- 8. "... международная информационная безопасность - состояние международных

- 9. Л.О. Красавчикова: тайна - информация о действиях

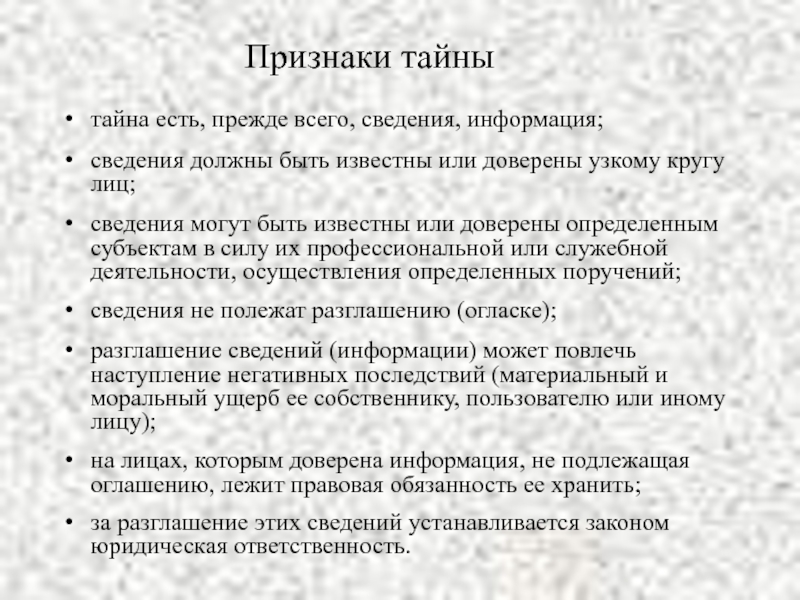

- 10. Признаки тайны тайна есть, прежде всего, сведения,

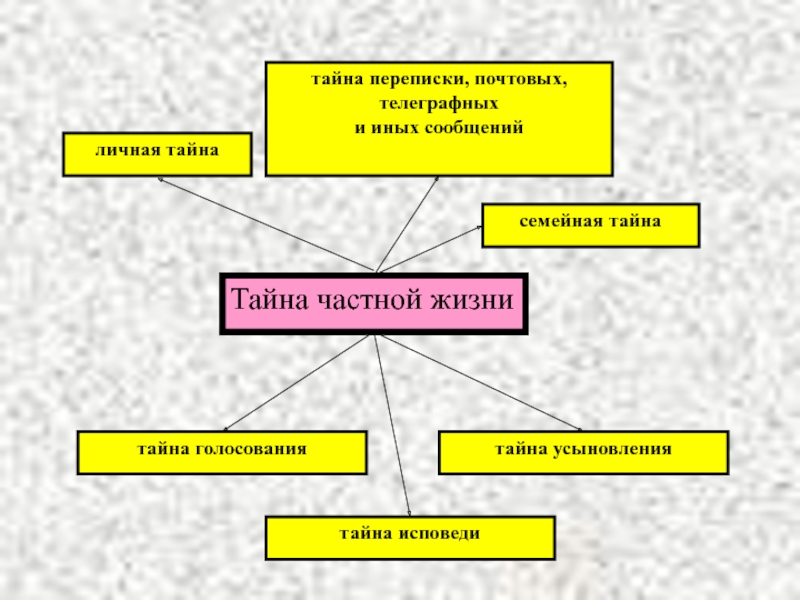

- 11. Тайна (конфиденциальная информация) - информация о действиях

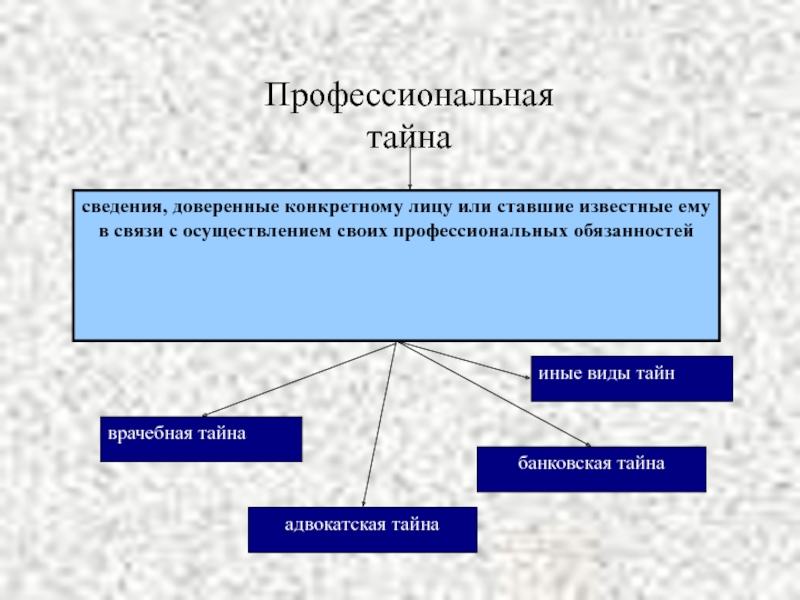

- 13. Профессиональная тайна

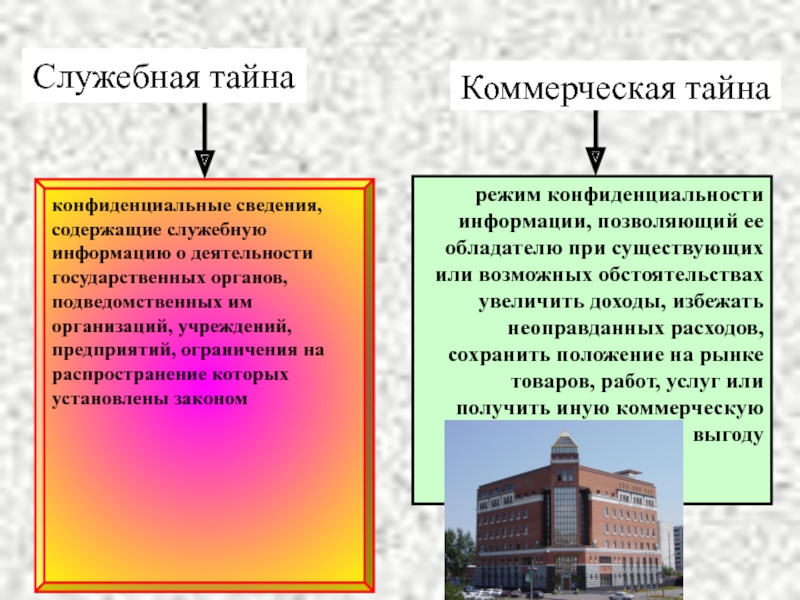

- 14. Коммерческая тайна Служебная тайна

- 15. Федеральный закон от 27.07.2006 N 152-ФЗ (ред.

- 19. Правовые нормы обеспечения безопасности и защиты информации

- 21. Ответственность, предусмотренная законом Уголовная

- 22. Уголовный кодекс Российской Федерации Глава 28 УК

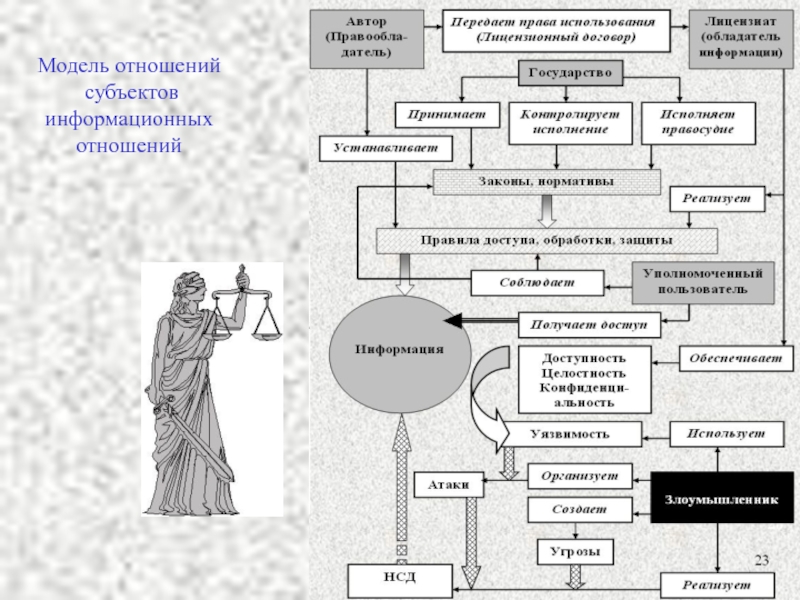

- 23. Модель отношений субъектов информационных отношений

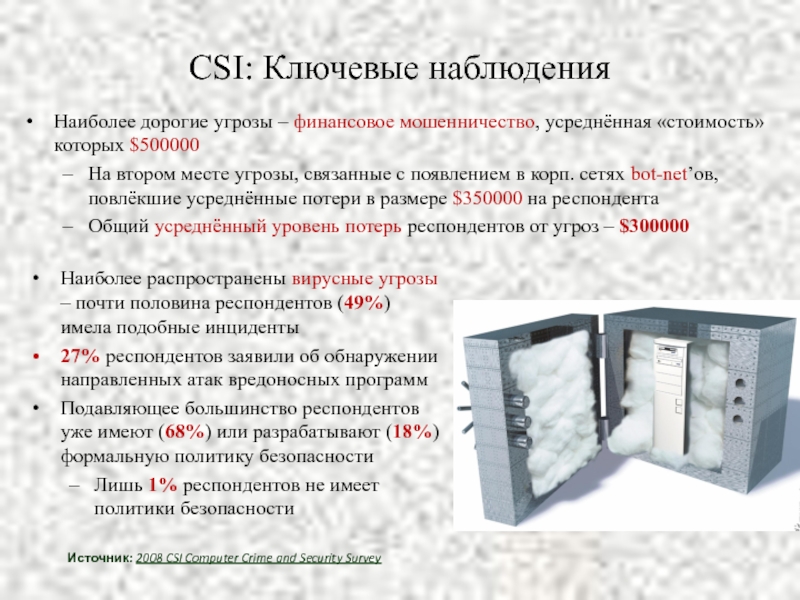

- 24. CSI: Ключевые наблюдения Наиболее распространены вирусные угрозы

- 25. САМЫЕ КРУПНЫЕ ЭКОНОМИЧЕСКИЕ ПРЕСТУПЛЕНИЯ 1. Бразильский

- 26. СУДЕБНАЯ ПРАКТИКА АЛТАЙСКОГО КРАЯ Ст. 272 УК.

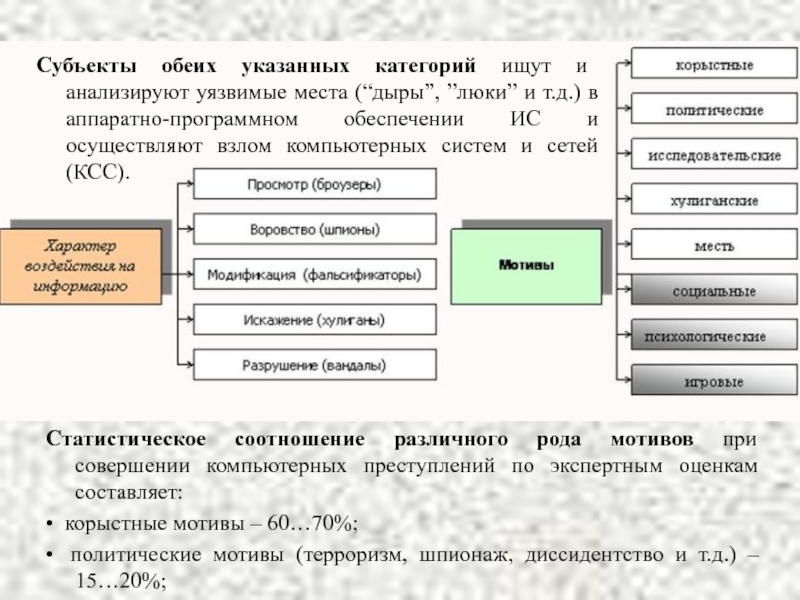

- 28. Субъекты обеих указанных категорий ищут и анализируют

- 29. Кодировщики (coders) осуществляют взлом программных продуктов, устраняя

- 30. Спамеры (spam, spiced ham – досл. с

- 32. Защита информации должна быть: непрерывной плановой целенаправленной конкретной активной универсальной комплексной

- 33. Система защиты информации должна: охватывать весь технологический

- 34. Комплексное использование всего арсенала имеющихся средств защиты

- 35. Требования к системе безопасности: четкость определения полномочий

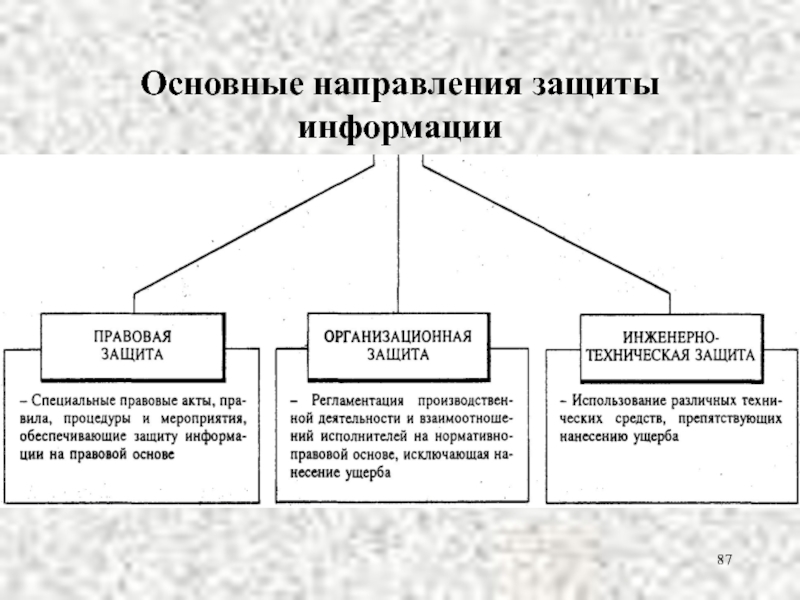

- 36. Основные направления защиты информации ПРАВОВАЯ ЗАЩИТА ИНЖЕНЕРНО-ТЕХНИЧЕСКАЯ ЗАЩИТА ОРГАНИЗАЦИОННАЯ ЗАЩИТА

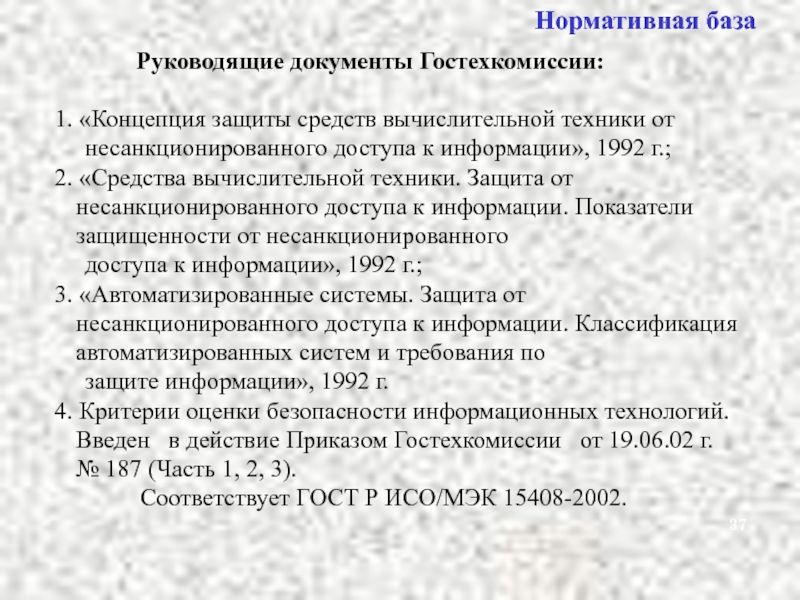

- 37. Нормативная

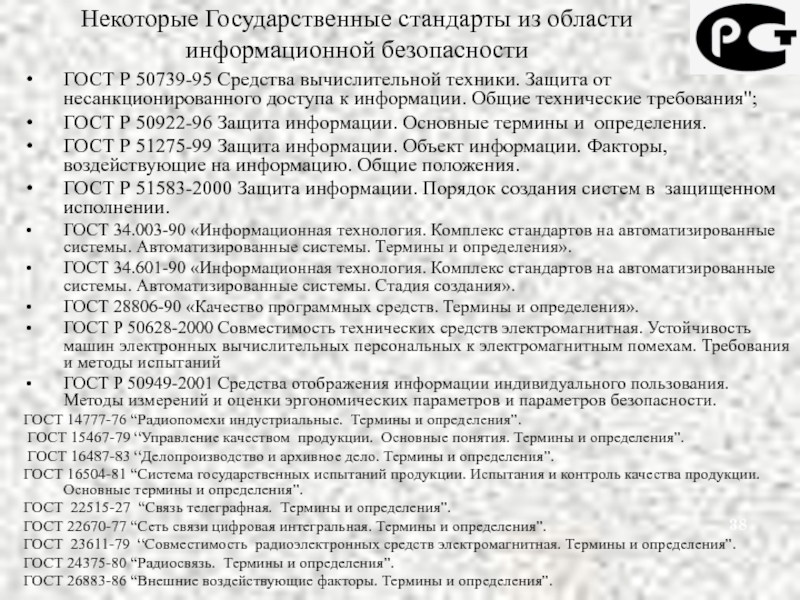

- 38. Некоторые Государственные стандарты из области информационной безопасности

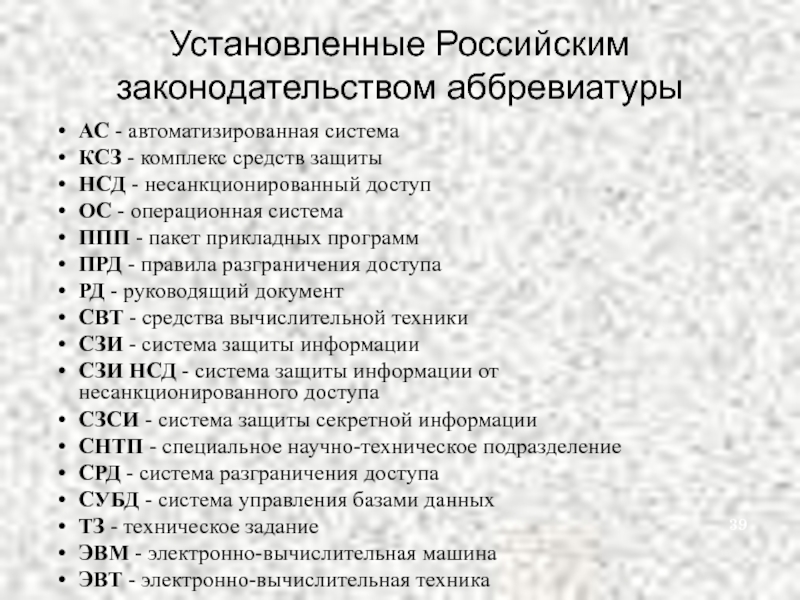

- 39. Установленные Российским законодательством аббревиатуры АС - автоматизированная

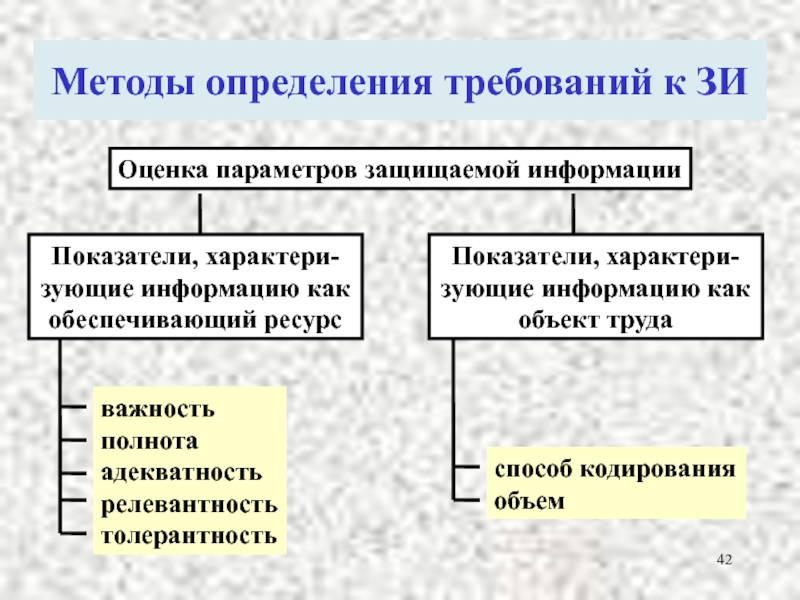

- 42. Методы определения требований к ЗИ Оценка параметров

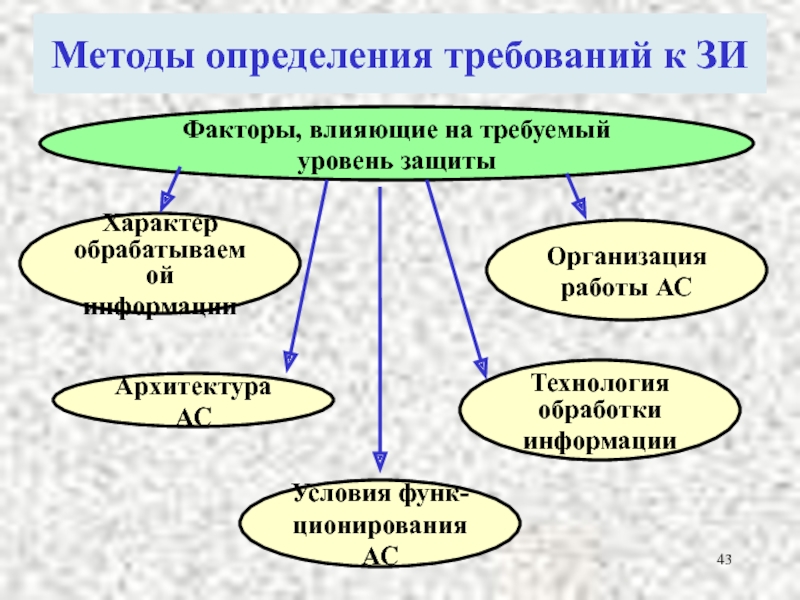

- 43. Методы определения требований к ЗИ Факторы, влияющие

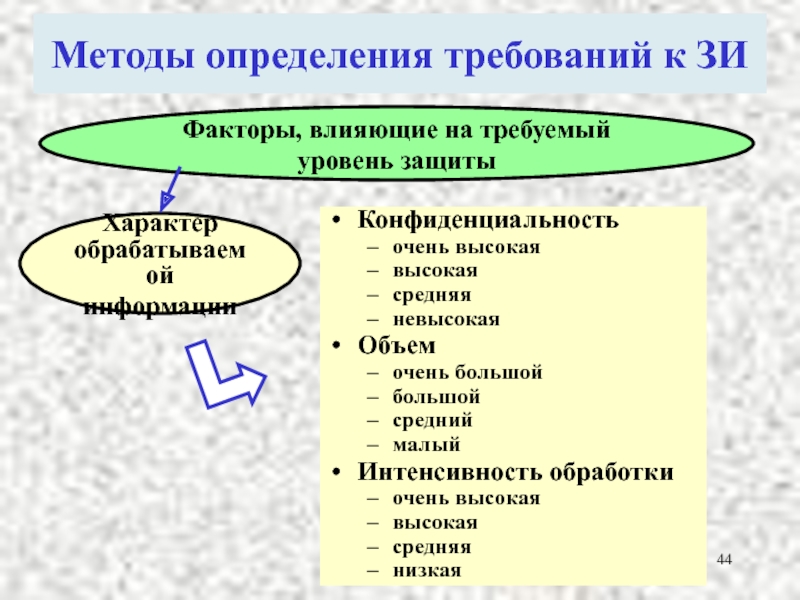

- 44. Конфиденциальность очень высокая высокая средняя невысокая Объем

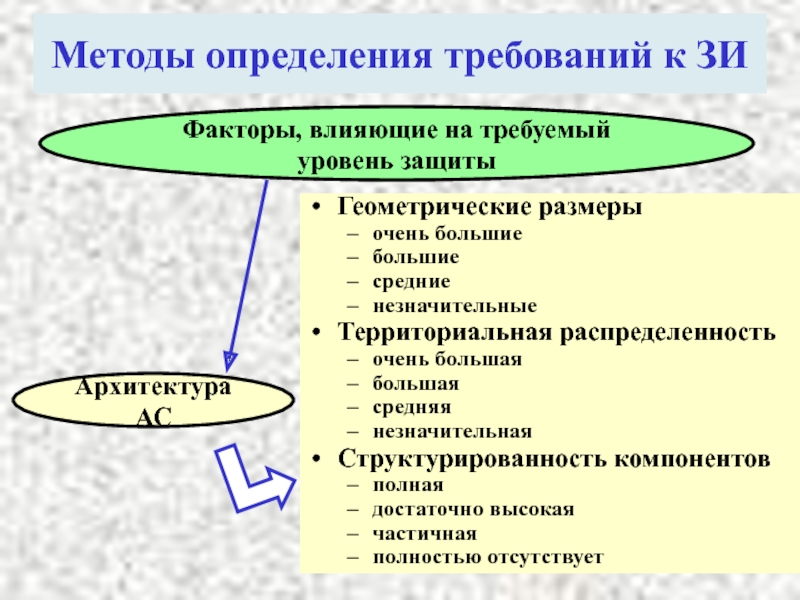

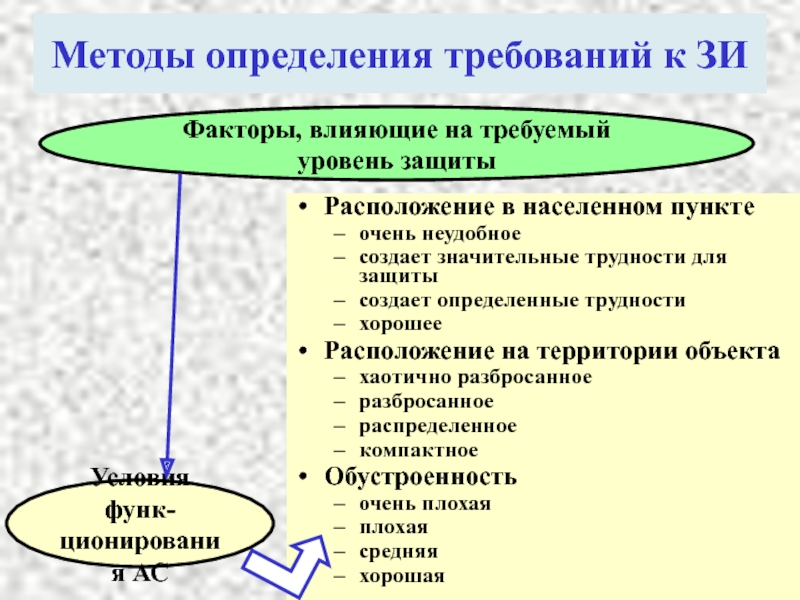

- 45. Факторы, влияющие на требуемый уровень защиты Методы

- 46. Факторы, влияющие на требуемый уровень защиты Методы

- 47. Факторы, влияющие на требуемый уровень защиты Методы

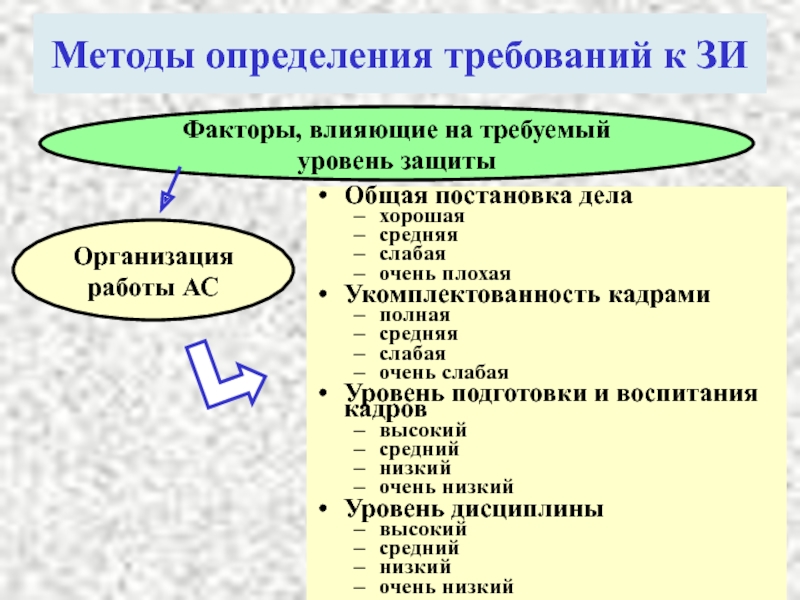

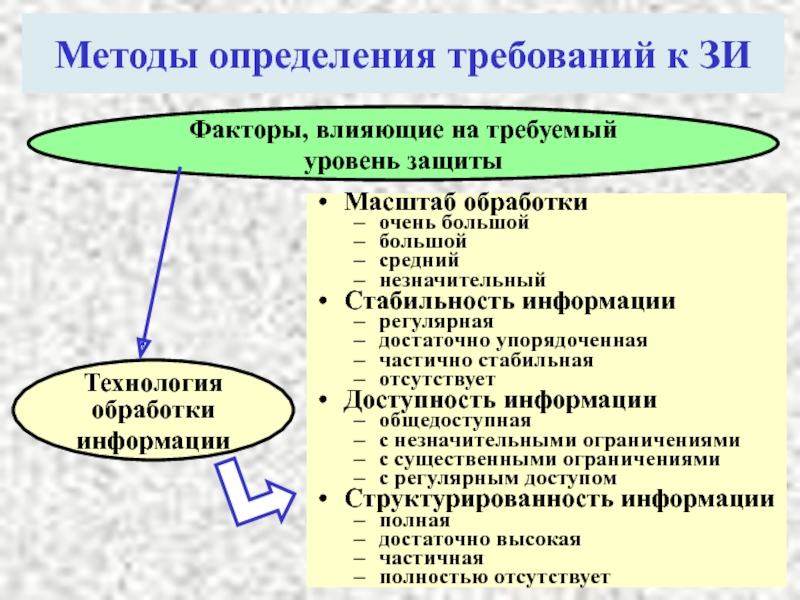

- 48. Факторы, влияющие на требуемый уровень защиты Методы

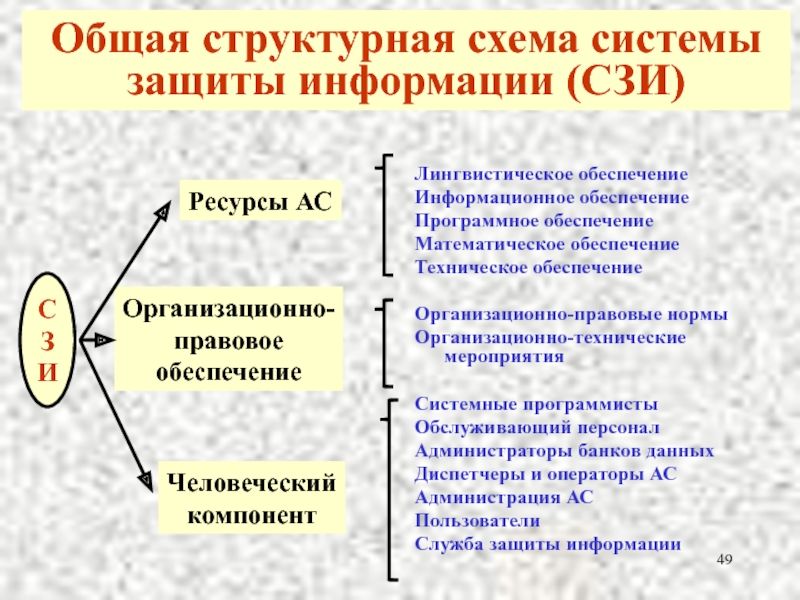

- 49. Общая структурная схема системы защиты информации (СЗИ)

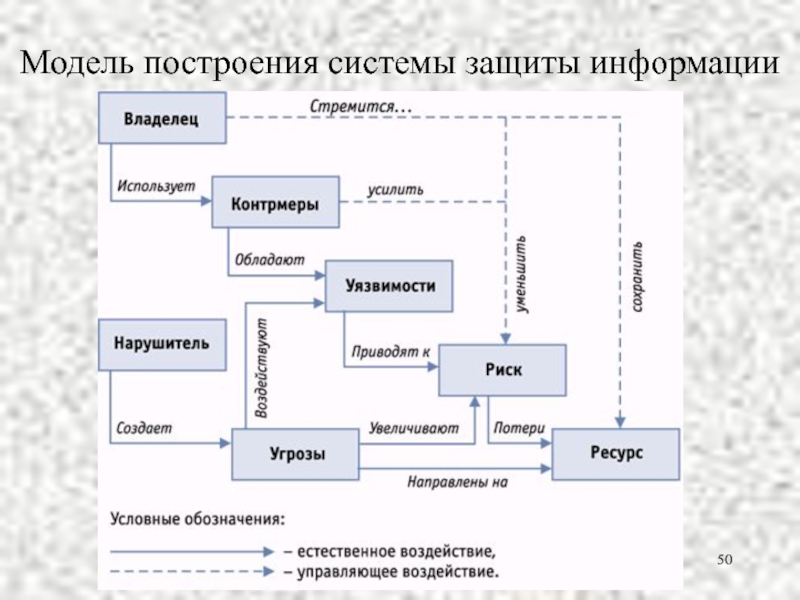

- 50. Модель построения системы защиты информации

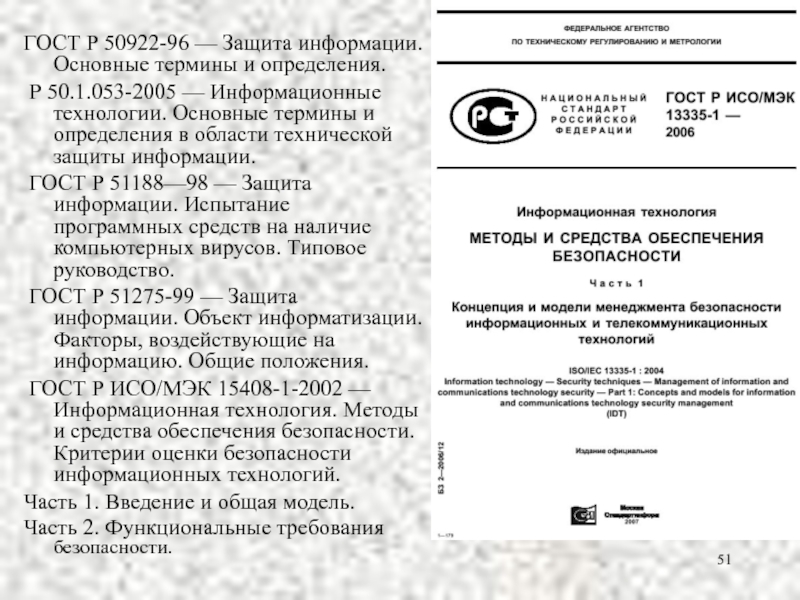

- 51. ГОСТ Р 50922-96 — Защита информации. Основные

- 52. Модель безопасности Модель безопасности отображает: -

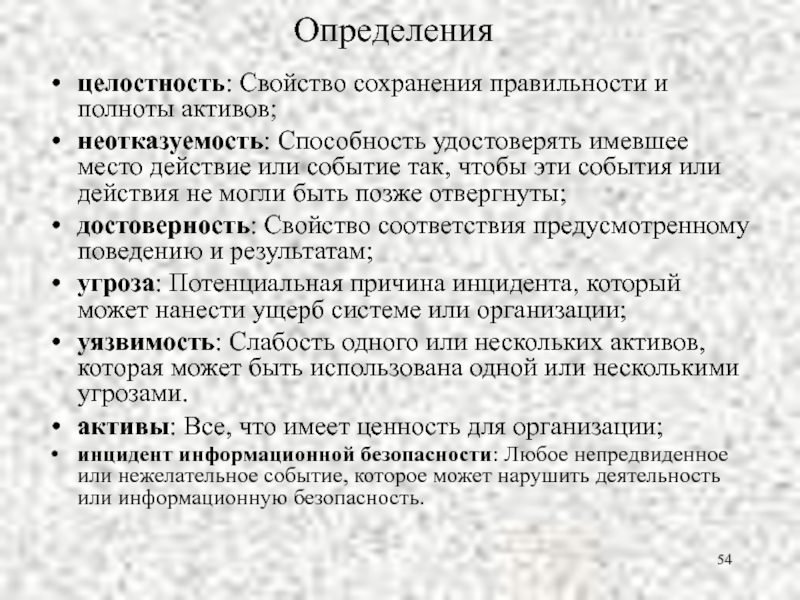

- 53. Определения информационная безопасность: Все аспекты, связанные с

- 54. Определения целостность: Свойство сохранения правильности и полноты

- 55. Защитные меры Защитные меры могут выполнять одну

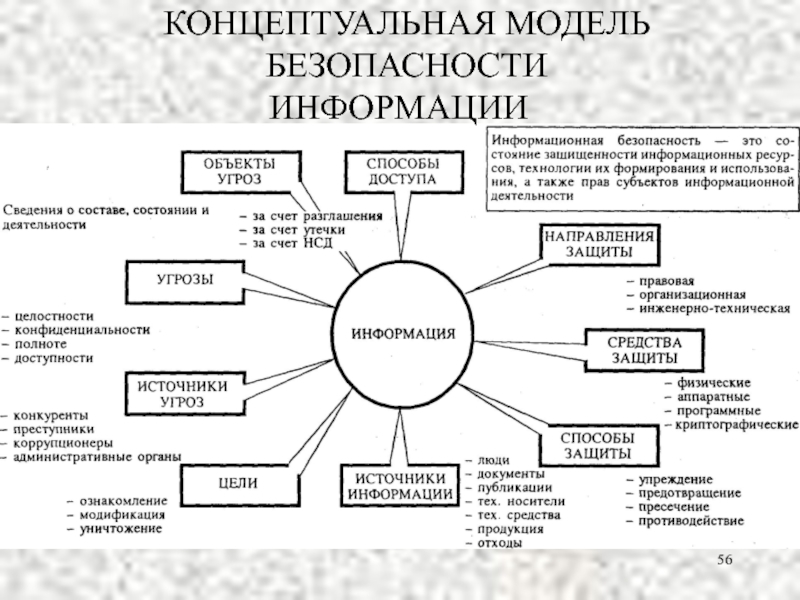

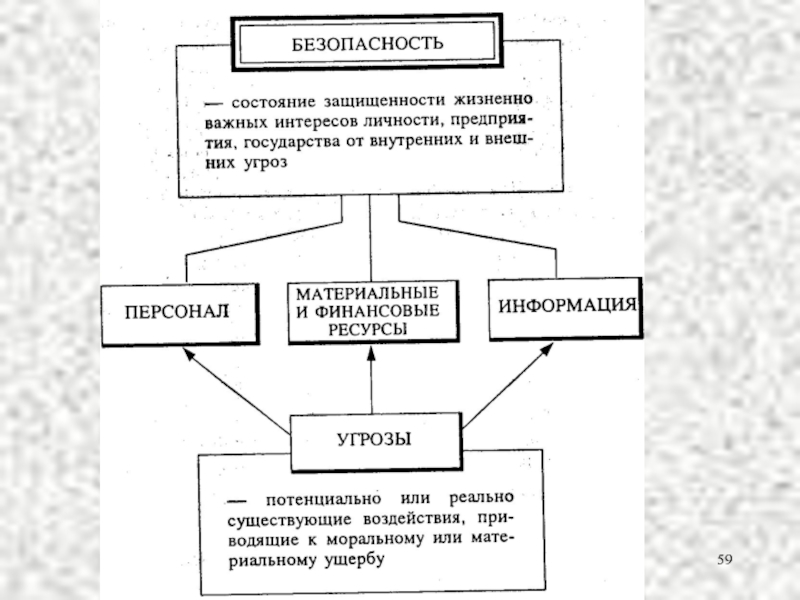

- 56. КОНЦЕПТУАЛЬНАЯ МОДЕЛЬ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

- 57. Источники конфиденциальной информации

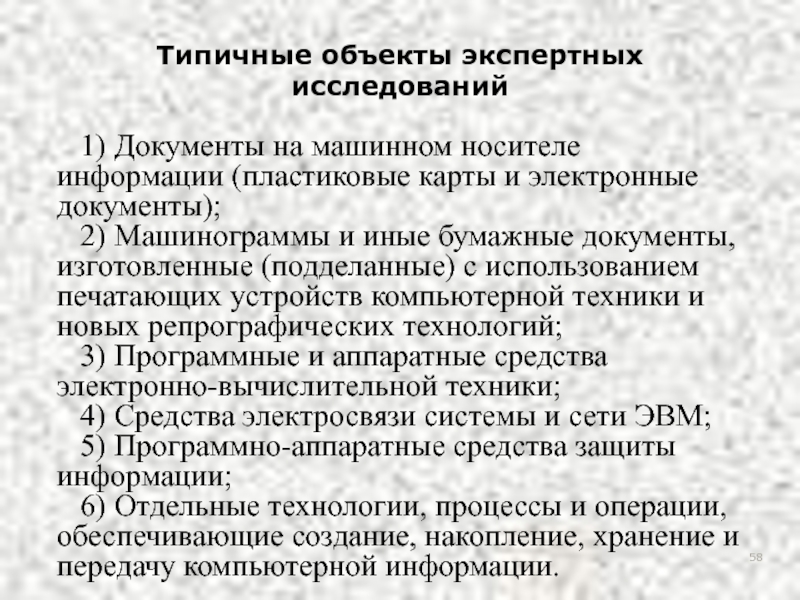

- 58. 1) Документы на машинном носителе

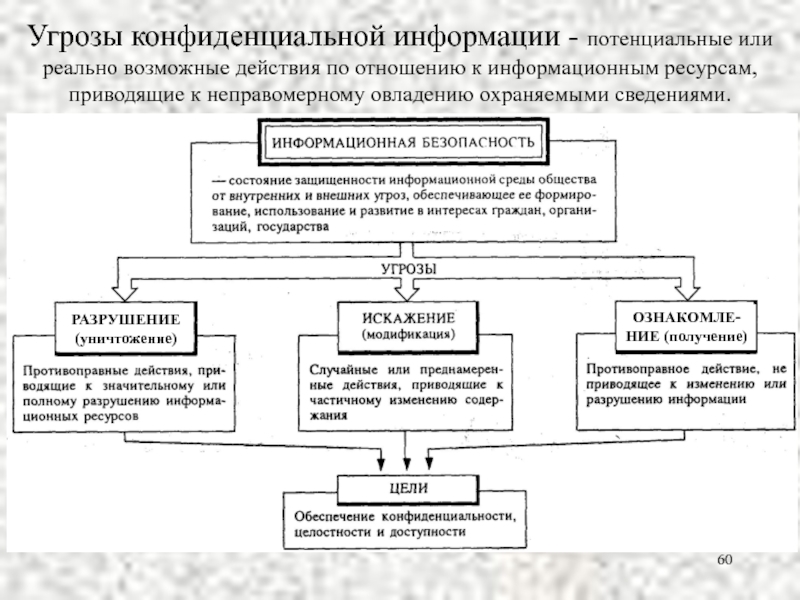

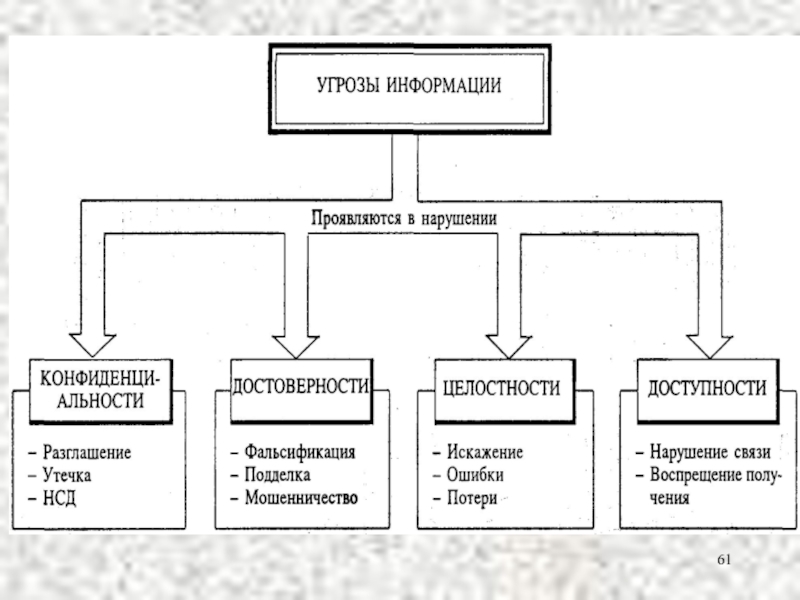

- 60. Угрозы конфиденциальной информации - потенциальные или реально

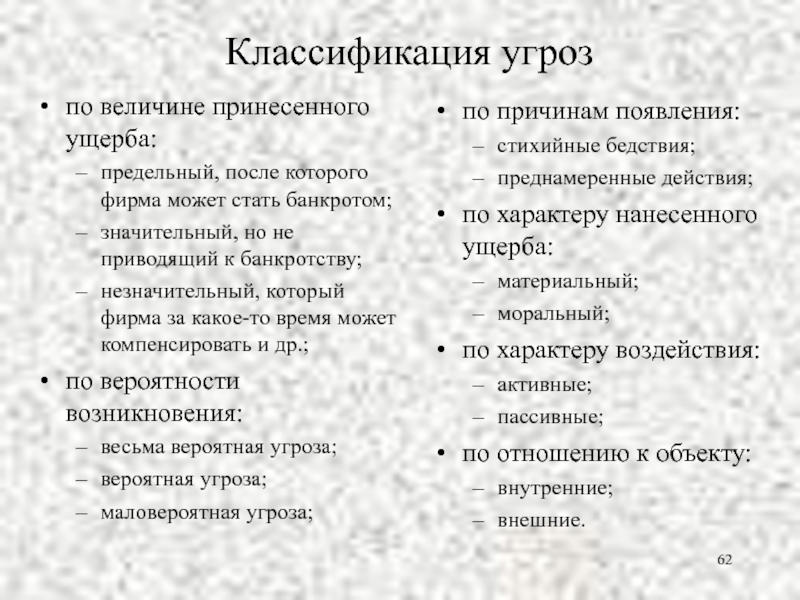

- 62. Классификация угроз по величине принесенного ущерба: предельный,

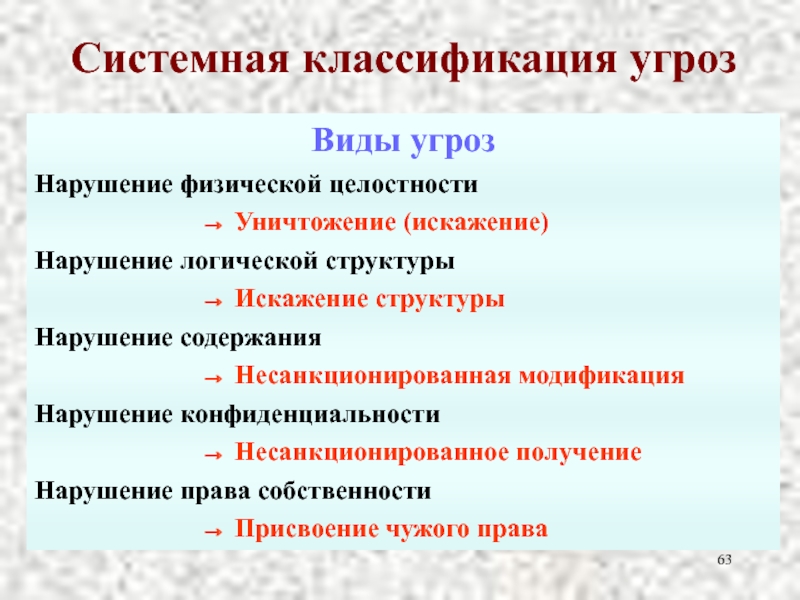

- 63. Системная классификация угроз Виды угроз Нарушение физической

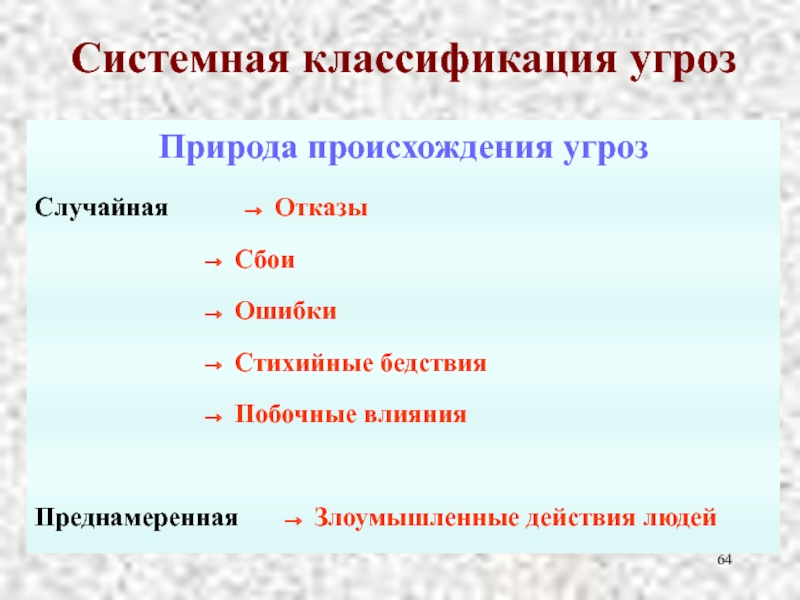

- 64. Системная классификация угроз Природа происхождения угроз Случайная

- 65. Системная классификация угроз Предпосылки появления угроз Объективные

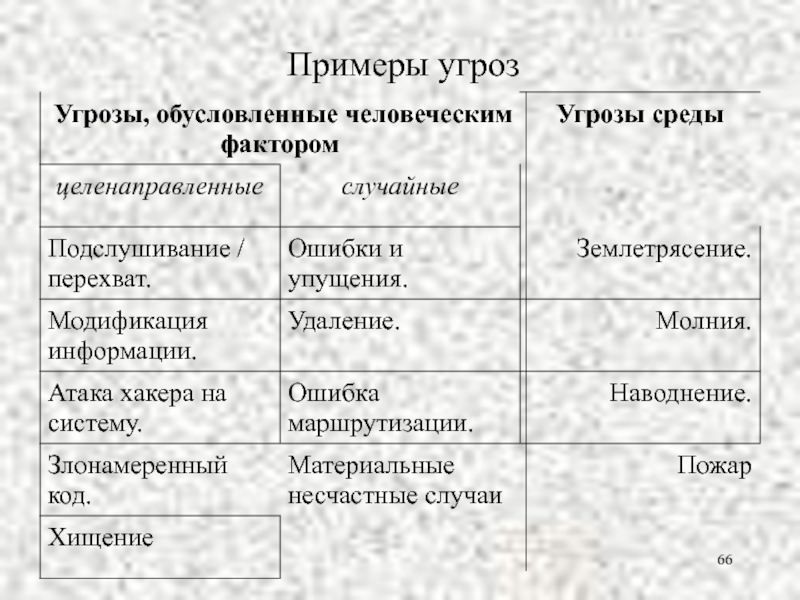

- 66. Примеры угроз

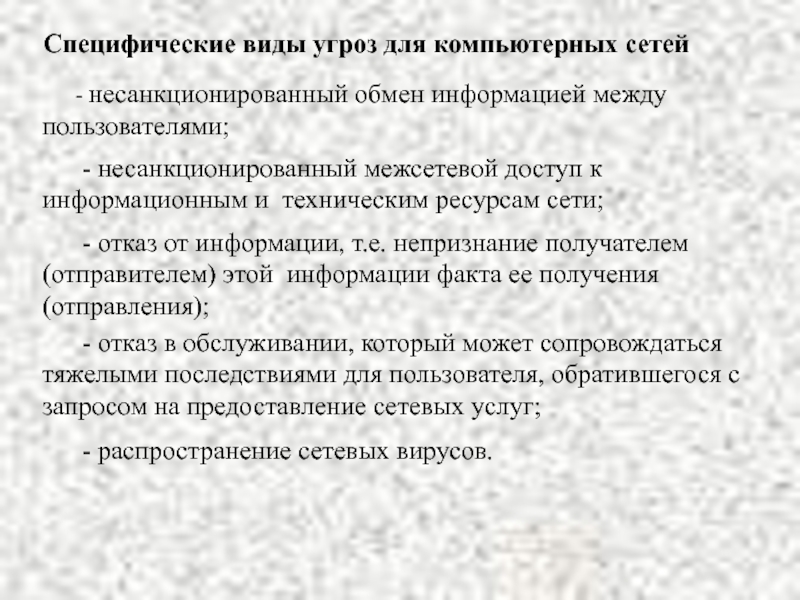

- 67. Специфические виды угроз для компьютерных сетей

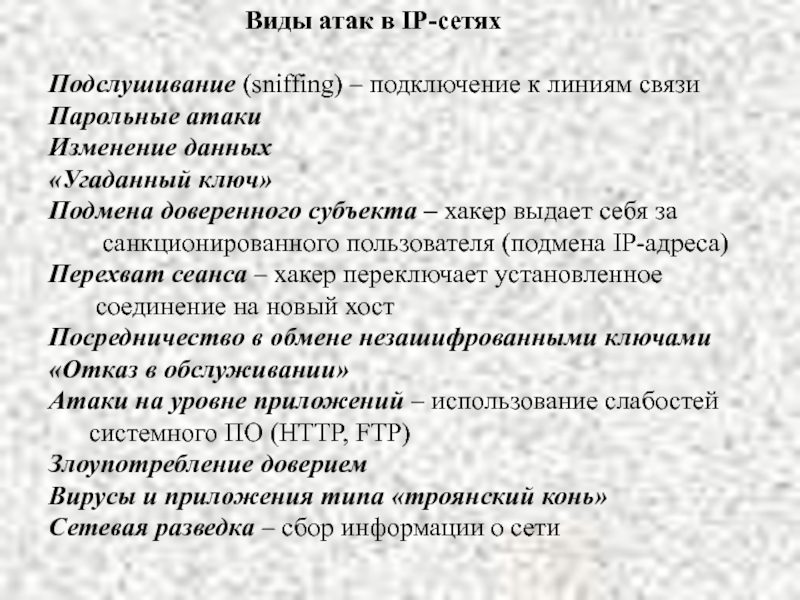

- 68. Виды атак в IP-сетях Подслушивание (sniffing)

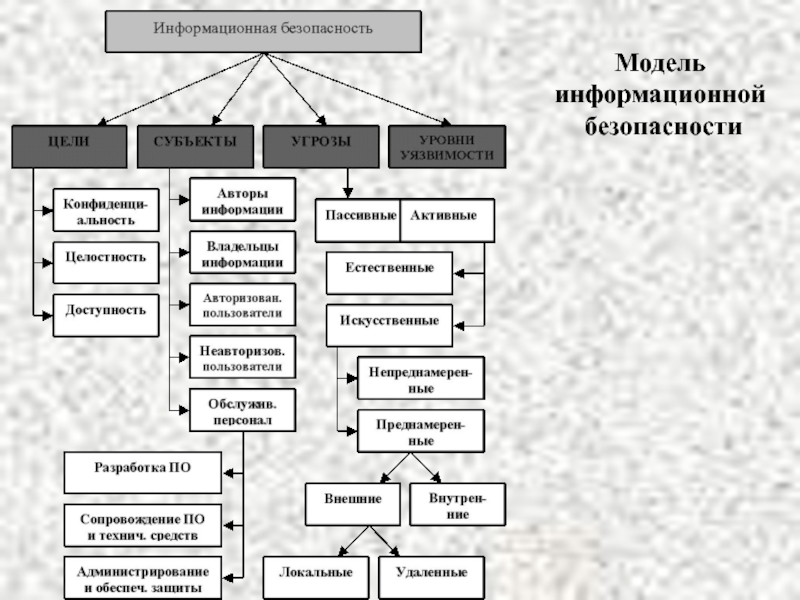

- 69. Модель информационной безопасности

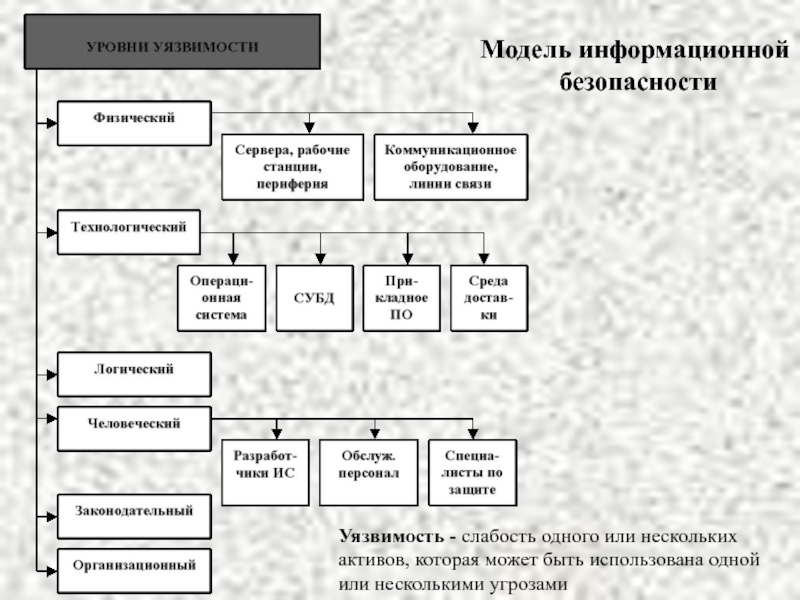

- 70. Модель информационной безопасности

- 71. конкуренты, преступники, коррупционеры, отдельные

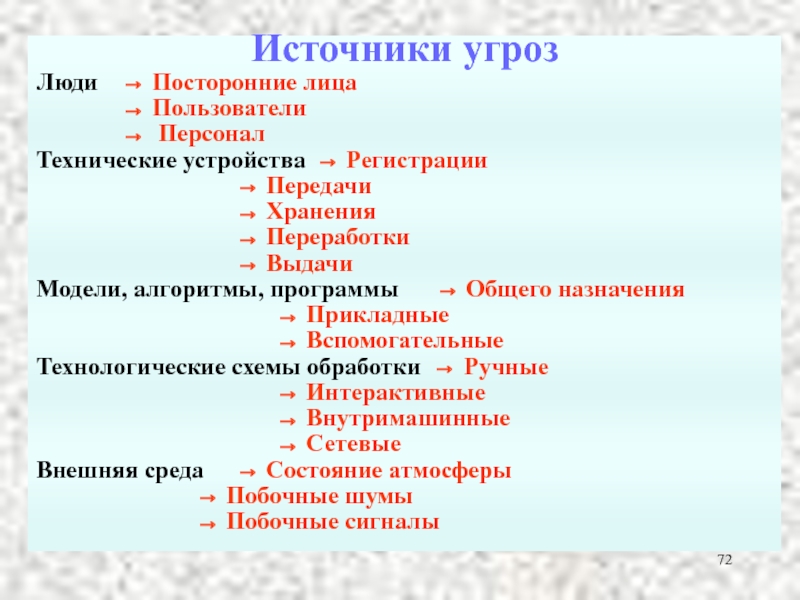

- 72. Источники угроз Люди → Посторонние лица

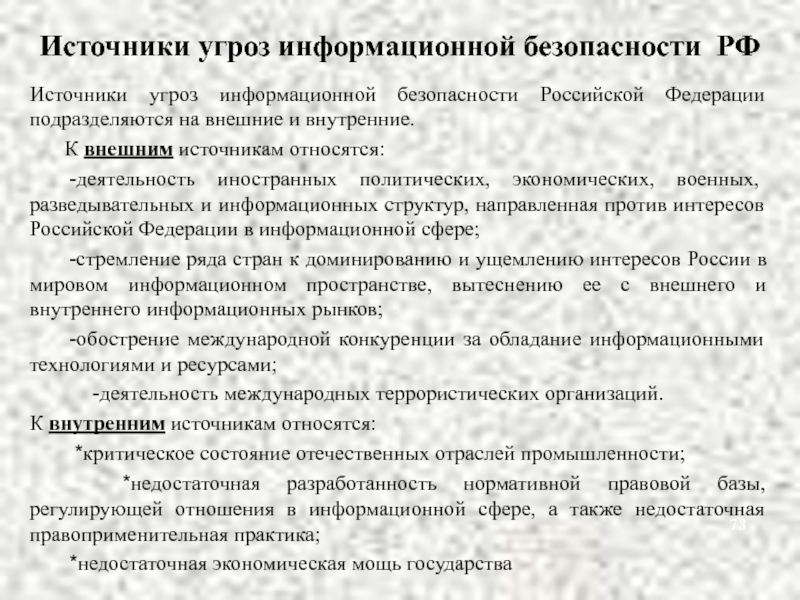

- 73. Источники угроз информационной безопасности РФ Источники угроз

- 74. Каналы утечки информации www.searchinform.ru

- 75. «Примитивные» пути хищения информации • хищение носителей

- 76. Наиболее распространенные пути несанкционированного доступа к информации:

- 77. Классификация причин несанкционированного получения информации отказы сбои

- 78. Угрозы доступности Самыми частыми и самыми

- 79. Другие угрозы доступности отказ пользователей;

- 80. Отказ пользователей Нежелание работать с информационной системой

- 81. Внутренние отказы Отступление (случайное или умышленное)

- 82. Отказ поддерживающей инфраструктуры Нарушение работы (случайное

- 83. "обиженные" сотрудники Весьма опасны так называемые "обиженные"

- 84. стихийные бедствия стихийные бедствия и события, воспринимаемые

- 85. Вредоносное программное обеспечение Вредоносная функция;

- 86. Основные угрозы целостности Статическая целостность

- 87. Основные направления защиты информации

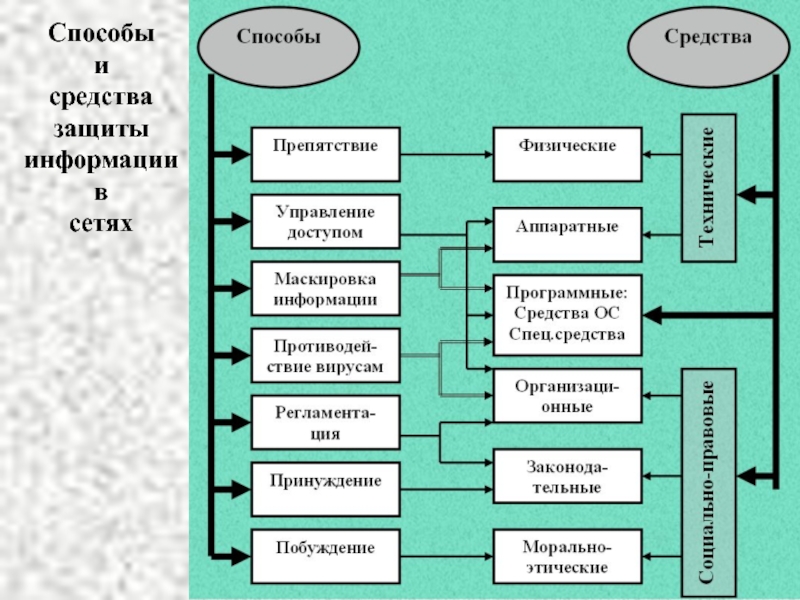

- 88. Способы и средства

- 89. Спасибо за внимание

Слайд 1Основы информационной безопасности

Лопухов Виталий Михайлович

lovimi@mail.ru

к.т.н., доцент кафедры «Информационные технологии в юриспруденции

г.Барнаул, 2012

Слайд 2Тема лекции

Угрозы безопасности

субъектам электронного документооборота.

Концепция

информационной

безопасности.

Слайд 4

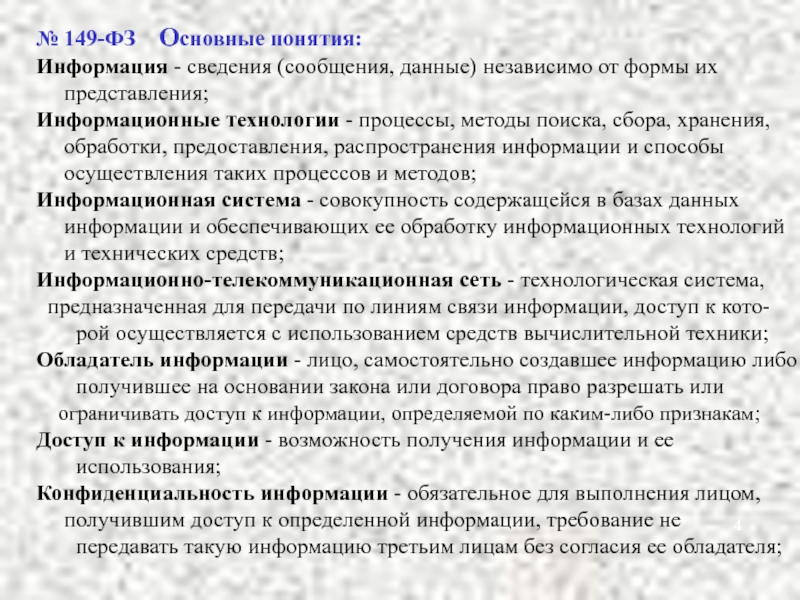

№ 149-ФЗ Основные понятия:

Информация - сведения (сообщения, данные) независимо от

представления;

Информационные технологии - процессы, методы поиска, сбора, хранения,

обработки, предоставления, распространения информации и способы

осуществления таких процессов и методов;

Информационная система - совокупность содержащейся в базах данных

информации и обеспечивающих ее обработку информационных технологий

и технических средств;

Информационно-телекоммуникационная сеть - технологическая система,

предназначенная для передачи по линиям связи информации, доступ к кото-рой осуществляется с использованием средств вычислительной техники;

Обладатель информации - лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или

ограничивать доступ к информации, определяемой по каким-либо признакам;

Доступ к информации - возможность получения информации и ее использования;

Конфиденциальность информации - обязательное для выполнения лицом,

получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя;

Слайд 5

№ 149-ФЗ Основные понятия:

Предоставление информации - действия, направленные на получение

Распространение информации - действия, направленные на получение

информации неопределенным кругом лиц или передачу информации

неопределенному кругу лиц;

Электронное сообщение - информация, переданная или полученная

пользователем информационно-телекоммуникационной сети;

Документированная информация - зафиксированная на материальном носителе путем документирования информация с реквизитами, позволя-ющими определить такую информацию или в установленных законода-тельством Российской Федерации случаях ее материальный носитель;

Электронный документ - документированная информация, представленная в электронной форме, то есть в виде, пригодном для восприятия человеком с использованием электронных вычислительных машин, а также для передачи по информационно-телекоммуникационным сетям или обработки в информационных системах; (от 27.07.2010 N 227-ФЗ)

Оператор информационной системы - гражданин или юридическое лицо,

осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее БД.

Слайд 6НПА, регламентирующие электронный документооборот

Постановление Правительства РФ от 15.06.2009 N 477 (ред.

Постановление Правительства РФ от 22.09.2009 N 754 (ред. от 01.08.2011) "Об утверждении Положения о системе межведомственного электронного документооборота"

Методические рекомендации по организации работы по ведению информационного ресурса сети доверенных удостоверяющих центров Федеральной налоговой службы

другие

Слайд 7Информация – сведения о лицах, предметах, фактах, событиях, явлениях

Информационная безопасность – это состояние защищённости информационной среды общества, обеспечивающее её формирование, использование и развитие в интересах граждан, организаций, государств.

Слайд 8"... международная информационная безопасность - состояние международных отношений, исключающее нарушение мировой

"...информационная безопасность детей - состояние, при котором отсутствует риск, связанный с причинением информацией вреда физическому и психическому здоровью, нравственному, духовному, психическому, физическому и социальному развитию детей, и созданы условия для доступа детей к информации, способствующей их надлежащему развитию и воспитанию..."

Под информационной безопасностью Российской Федерации понимается состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства.

Слайд 9Л.О. Красавчикова: тайна - информация о действиях (состоянии и иных обстоятельствах)

Тайна (конфиденциальная информация)

Источниками конфиденциальной информации являются люди, документы (в том числе и электронные), публикации, технические носители информации, технические средства обеспечения производственной и трудовой деятельности, продукция и отходы производства.

Слайд 10Признаки тайны

тайна есть, прежде всего, сведения, информация;

сведения должны быть известны или

сведения могут быть известны или доверены определенным субъектам в силу их профессиональной или служебной деятельности, осуществления определенных поручений;

сведения не полежат разглашению (огласке);

разглашение сведений (информации) может повлечь наступление негативных последствий (материальный и моральный ущерб ее собственнику, пользователю или иному лицу);

на лицах, которым доверена информация, не подлежащая оглашению, лежит правовая обязанность ее хранить;

за разглашение этих сведений устанавливается законом юридическая ответственность.

Слайд 11Тайна (конфиденциальная информация) - информация о действиях (состоянии и иных обстоятельствах)

N 98-ФЗ "О коммерческой тайне" ст. 183 УК РФ

адвокатская тайна (ст. 8 N 63‑ФЗ "Об адвокатской деятельности и адвокатуре в Российской Федерации«)

ст. 137 УК РФ, тайна усыновления ребёнка (ст. 139 СК РФ)

Закон РФ N 5485-1

"О государственной тайне", ст. 275, 276, 283 и 284 УК РФ

Указ Президента РФ от 06.03.1997 N 188 "Об утверж- дении Перечня сведений конфиденциальн. характера"

Слайд 15Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 28.06.2010) "О персональных

Статья 3: …персональные данные - любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация;…

Статья 7: …Операторами и третьими лицами, получающими доступ к персональным данным, должна обеспечиваться конфиденциальность таких данных…

Статья 13. Особенности обработки персональных данных в государственных или муниципальных информационных системах персональных данных

Статья 19. Меры по обеспечению безопасности персональных данных при их обработке

Статья 25: Информационные системы персональных данных, созданные до 1 января 2010 года, должны быть приведены в соответствие с требованиями настоящего Федерального закона не позднее 1 января 2011 года.

Слайд 16

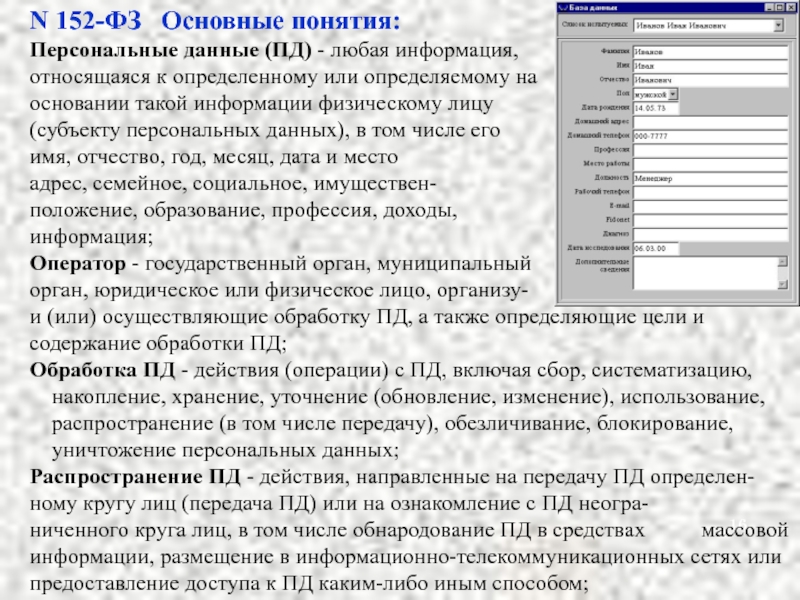

N 152-ФЗ Основные понятия:

Персональные данные (ПД) - любая информация,

Оператор - государственный орган, муниципальный орган, юридическое или физическое лицо, организу- ющие и (или) осуществляющие обработку ПД, а также определяющие цели и содержание обработки ПД;

Обработка ПД - действия (операции) с ПД, включая сбор, систематизацию,

накопление, хранение, уточнение (обновление, изменение), использование,

распространение (в том числе передачу), обезличивание, блокирование,

уничтожение персональных данных;

Распространение ПД - действия, направленные на передачу ПД определен-ному кругу лиц (передача ПД) или на ознакомление с ПД неогра- ниченного круга лиц, в том числе обнародование ПД в средствах массовой информации, размещение в информационно-телекоммуникационных сетях или предоставление доступа к ПД каким-либо иным способом;

Слайд 17

N 152-ФЗ Основные понятия:

Использование ПД - действия (операции) с ПД,

целях принятия решений или совершения иных действий, порождающих

юридические последствия в отношении субъекта ПД или других лиц либо

иным образом затрагивающих права и свободы субъекта ПД или других лиц;

Блокирование ПД - временное прекращение сбора, систематизации, накопле-ния, использования, распространения ПД, в том числе их передачи;

Уничтожение ПД - действия, в результате которых невозможно восстановить

содержание ПД в информационной системе ПД или в результате которых

уничтожаются материальные носители персональных данных;

Обезличивание ПД - действия, в результате которых невозможно определить

принадлежность ПД конкретному субъекту персональных данных;

Слайд 18

N 152-ФЗ Основные понятия:

ИС ПД - информационная система, представляющая собой

Конфиденциальность ПД - обязательное для соблюдения оператором или иным получившим доступ к ПД лицом требование не допускать их распрос-транения без согласия субъекта ПД или наличия иного законного основания;

Трансграничная передача ПД - передача ПД оператором через Государ-ственную границу Российской Федерации органу власти иностранного государства, физическому или юридическому лицу иностранного государства;

Общедоступные ПД - ПД, доступ неограниченного круга лиц к которым

предоставлен с согласия субъекта ПД или на которые в соответствии с федеральными законами не распространяется требование соблюдения

конфиденциальности.

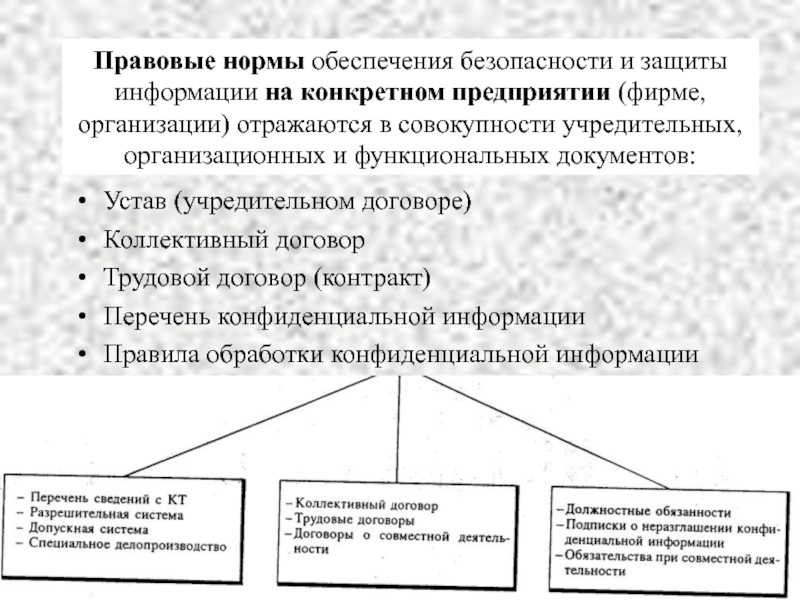

Слайд 19Правовые нормы обеспечения безопасности и защиты информации на конкретном предприятии (фирме,

Устав (учредительном договоре)

Коллективный договор

Трудовой договор (контракт)

Перечень конфиденциальной информации

Правила обработки конфиденциальной информации

…….

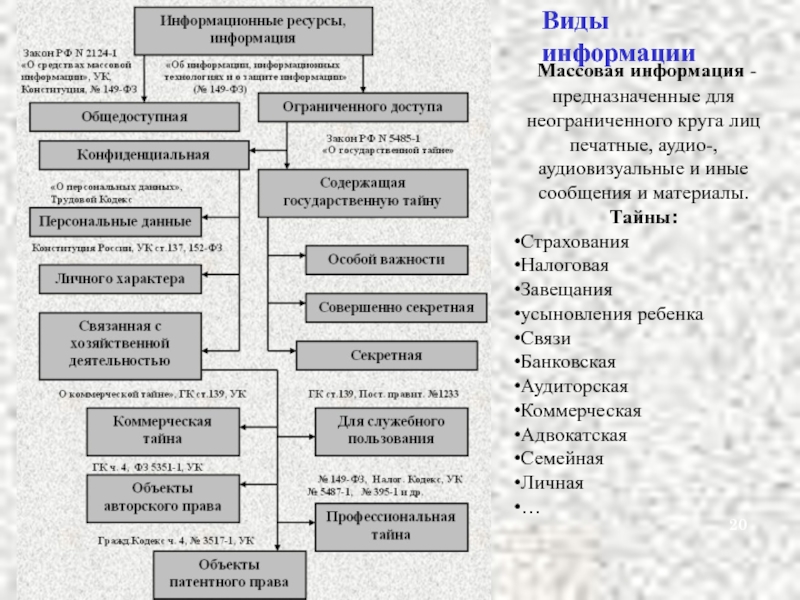

Слайд 20

Виды информации

Массовая информация -предназначенные для неограниченного круга лиц печатные, аудио-,

Тайны:

Страхования

Налоговая

Завещания

усыновления ребенка

Связи

Банковская

Аудиторская

Коммерческая

Адвокатская

Семейная

Личная

…

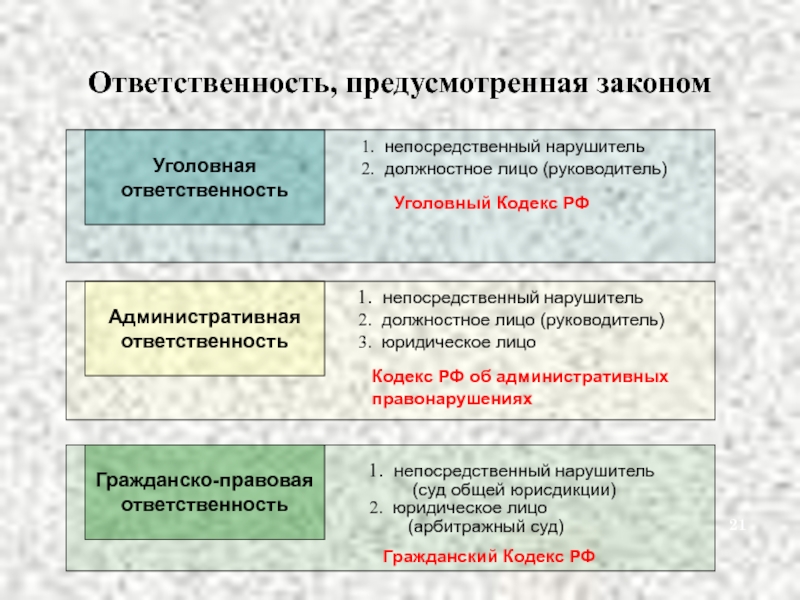

Слайд 21Ответственность, предусмотренная законом

Уголовная

ответственность

непосредственный нарушитель

должностное лицо (руководитель)

Административная

ответственность

непосредственный нарушитель

должностное лицо (руководитель)

юридическое лицо

Кодекс РФ об административных

правонарушениях

Гражданско-правовая

ответственность

непосредственный нарушитель

(суд общей юрисдикции)

юридическое лицо

(арбитражный суд)

Гражданский Кодекс РФ

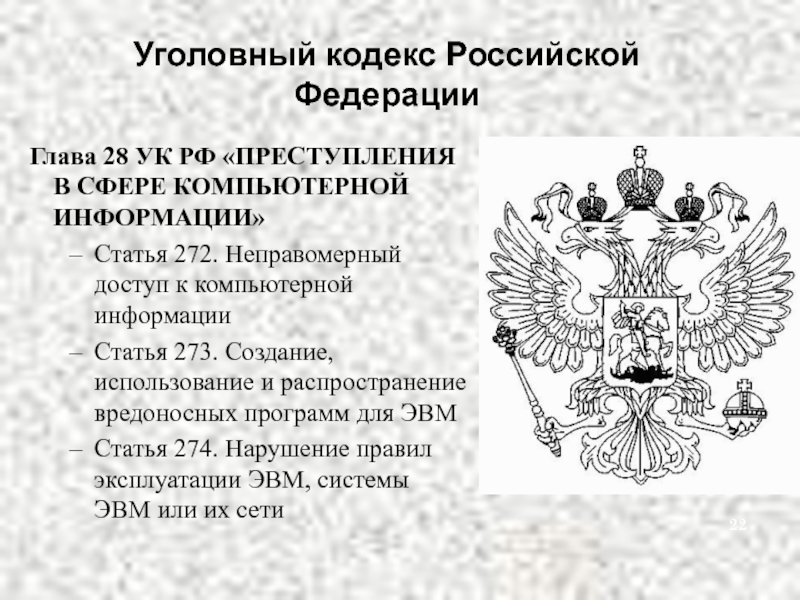

Слайд 22Уголовный кодекс Российской Федерации

Глава 28 УК РФ «ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ

Статья 272. Неправомерный доступ к компьютерной информации

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

Слайд 24CSI: Ключевые наблюдения

Наиболее распространены вирусные угрозы – почти половина респондентов (49%)

27% респондентов заявили об обнаружении направленных атак вредоносных программ

Подавляющее большинство респондентов уже имеют (68%) или разрабатывают (18%) формальную политику безопасности

Лишь 1% респондентов не имеет политики безопасности

Источник: 2008 CSI Computer Crime and Security Survey

Наиболее дорогие угрозы – финансовое мошенничество, усреднённая «стоимость» которых $500000

На втором месте угрозы, связанные с появлением в корп. сетях bot-net’ов, повлёкшие усреднённые потери в размере $350000 на респондента

Общий усреднённый уровень потерь респондентов от угроз – $300000

Слайд 25САМЫЕ КРУПНЫЕ

ЭКОНОМИЧЕСКИЕ ПРЕСТУПЛЕНИЯ

1. Бразильский фишер – более 30 млн. долларов

Бразильский

2. Банкоматный флешмоб - $9 млн.

Получив доступ к номерам более чем 1,5 млн. зарплатных банковских карт и 1,1 млн. номеров социального страхования, в один и тот же день и час злоумышленники сняли наличность в 49 городах США со 130 банкоматов. Вся операция длилась не более 30 минут. Деньги были переведены на счета в США, России, Эстонии, Украине.

3. Атака на CitiBank - $2 млн

Злоумышленники взломали банкоматы и получили доступ к пин-кодам пользователей. Кражи кодов производились более полугода. Конкретное число украденных кодов до сих пор не известно.

Слайд 26СУДЕБНАЯ ПРАКТИКА АЛТАЙСКОГО КРАЯ

Ст. 272 УК. Неправомерный доступ к компьютерной информации

(в

Ст. 273 УК. Создание, использование и распространение вредоносных программ для ЭВМ (в год 5-8 злоумышленников)

Ст. 146 УК. Нарушение авторских и смежных прав (Microsoft, AutoCAD, 1C)

Слайд 27

Хакеры Кракеры

кодировщики пираты

Коллекционеры кардеры

киберкруки фишеры

Спамеры вирусописатели

Парнографы киберсквотеры

Фрикеры

Первоначально под хакером (hacker) понимался высокопрофессиональный программист, способный разрабатывать и модернизировать компьютерные программы, не имея детальных спецификаций и документации к ним. (Стал означать компьютерного взломщика, способного незаконным способом получить доступ в ИС или к защищенным ИР).

Однако большинство авторов небезосновательно полагают, что для последней указанной категории субъектов противоправной деятельности более предпочтительным является использование термина “кракер“ (cracker).

Слайд 28Субъекты обеих указанных категорий ищут и анализируют уязвимые места (“дыры”, ”люки”

Статистическое соотношение различного рода мотивов при совершении компьютерных преступлений по экспертным оценкам составляет:

• корыстные мотивы – 60…70%;

• политические мотивы (терроризм, шпионаж, диссидентство и т.д.) – 15…20%;

• исследовательский интерес (любопытство) – 5… 7%;

• хулиганские побуждения и озорство – 8…10%;

• месть – 4%.

Слайд 29Кодировщики (coders) осуществляют взлом программных продуктов, устраняя или обходя в них

Компьютерные пираты (wares dudes) специализируются на незаконном (без согласия правообладателя) копировании лицензионных программных продуктов и их распространении с целью получения материальной выгоды. Своеобразная классификация субъектов на: "Лоточники" , "Интернетчики", "Черные внедренцы" ("Предустановщики") и “Популяризаторы”. Коллекционеры (codes kids) коллекционируют, используют и обмениваются защищенными компьютерными программными продуктами.

Кардеры (card) – специализируются на махинациях с пластиковыми карточками,оплачивая свои расходы с чужих кредитных карточек.

Киберкруки (cybercrooks) – специализируются на несанкционированном проникновении в КСС финансово-банковских учреждений и закрытые КСС государственных силовых структур и органов.

Фишинг (fіshіng – с англ .–рыбная ловля) – относительно новый вид сетевого мошенничества.

Слайд 30Спамеры (spam, spiced ham – досл. с англ .– "ветчина со

Вирусописатели (Virus Writers, вирмейкеры) осуществляют противоправное повреждение КСС с целью нарушения ее функционирования с помощью программных (компьютерных или сетевых) вирусов.

Порнографы используют возможности WWW для платного распространения материалов порнографического характера, которые ученые называют ”кокаином для нового поколения”.

Киберсквоттинг (cybersquatting) – захват доменных имен с целью наживы.

Фрикеры (phreak=phone+break) специализируются на использовании телефонных систем, взломе цифровых АТС телефонных компаний,несанкционированном получении кодов доступа к платным услугам.

С правовой точки зрения относить хакеров, кракеров, фрикеров, кардеров и других субъектов из вышерассмотренных категорий к компьютерным преступникам может только суд.

Слайд 32Защита информации должна быть:

непрерывной

плановой

целенаправленной

конкретной

активной

универсальной

комплексной

Слайд 33Система защиты информации должна:

охватывать весь технологический комплекс информационной деятельности;

быть разнообразной по

быть открытой для изменения и дополнения мер обеспечения безопасности информации;

быть нестандартной, разнообразной;

быть простой для технического обслуживания и удобной для эксплуатации пользователями;

быть надежной;

быть комплексной,

Слайд 35Требования к системе безопасности:

четкость определения полномочий и прав пользователей на доступ

предоставление пользователю минимальных полномочий, необходимых ему для выполнения порученной работы;

сведение к минимуму числа общих для нескольких пользователей средств защиты;

учет случаев и попыток несанкционированного доступа к конфиденциальной информации;

обеспечение оценки степени конфиденциальной информации;

обеспечение контроля целостности средств защиты и немедленное реагирование на их выход из строя.

Слайд 36Основные направления защиты информации

ПРАВОВАЯ ЗАЩИТА

ИНЖЕНЕРНО-ТЕХНИЧЕСКАЯ ЗАЩИТА

ОРГАНИЗАЦИОННАЯ ЗАЩИТА

Слайд 37

Нормативная база

1. «Концепция защиты средств вычислительной техники от

несанкционированного доступа к информации», 1992 г.;

2. «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного

доступа к информации», 1992 г.;

3. «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по

защите информации», 1992 г.

4. Критерии оценки безопасности информационных технологий. Введен в действие Приказом Гостехкомиссии от 19.06.02 г. № 187 (Часть 1, 2, 3).

Соответствует ГОСТ Р ИСО/МЭК 15408-2002.

Слайд 38Некоторые Государственные стандарты из области информационной безопасности

ГОСТ Р 50739-95 Средства вычислительной

ГОСТ Р 50922-96 Защита информации. Основные термины и определения.

ГОСТ Р 51275-99 Защита информации. Объект информации. Факторы, воздействующие на информацию. Общие положения.

ГОСТ Р 51583-2000 Защита информации. Порядок создания систем в защищенном исполнении.

ГОСТ 34.003-90 «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения».

ГОСТ 34.601-90 «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Стадия создания».

ГОСТ 28806-90 «Качество программных средств. Термины и определения».

ГОСТ Р 50628-2000 Совместимость технических средств электромагнитная. Устойчивость машин электронных вычислительных персональных к электромагнитным помехам. Требования и методы испытаний

ГОСТ Р 50949-2001 Средства отображения информации индивидуального пользования. Методы измерений и оценки эргономических параметров и параметров безопасности.

ГОСТ 14777-76 “Радиопомехи индустриальные. Термины и определения”.

ГОСТ 15467-79 “Управление качеством продукции. Основные понятия. Термины и определения”.

ГОСТ 16487-83 “Делопроизводство и архивное дело. Термины и определения”.

ГОСТ 16504-81 “Система государственных испытаний продукции. Испытания и контроль качества продукции. Основные термины и определения”.

ГОСТ 22515-27 “Связь телеграфная. Термины и определения”.

ГОСТ 22670-77 “Сеть связи цифровая интегральная. Термины и определения”.

ГОСТ 23611-79 “Совместимость радиоэлектронных средств электромагнитная. Термины и определения”.

ГОСТ 24375-80 “Радиосвязь. Термины и определения”.

ГОСТ 26883-86 “Внешние воздействующие факторы. Термины и определения”.

Слайд 39Установленные Российским законодательством аббревиатуры

АС - автоматизированная система

КСЗ - комплекс средств защиты

НСД

ОС - операционная система

ППП - пакет прикладных программ

ПРД - правила разграничения доступа

РД - руководящий документ

СВТ - средства вычислительной техники

СЗИ - система защиты информации

СЗИ НСД - система защиты информации от несанкционированного доступа

СЗСИ - система защиты секретной информации

СНТП - специальное научно-техническое подразделение

СРД - система разграничения доступа

СУБД - система управления базами данных

ТЗ - техническое задание

ЭВМ - электронно-вычислительная машина

ЭВТ - электронно-вычислительная техника

Слайд 40

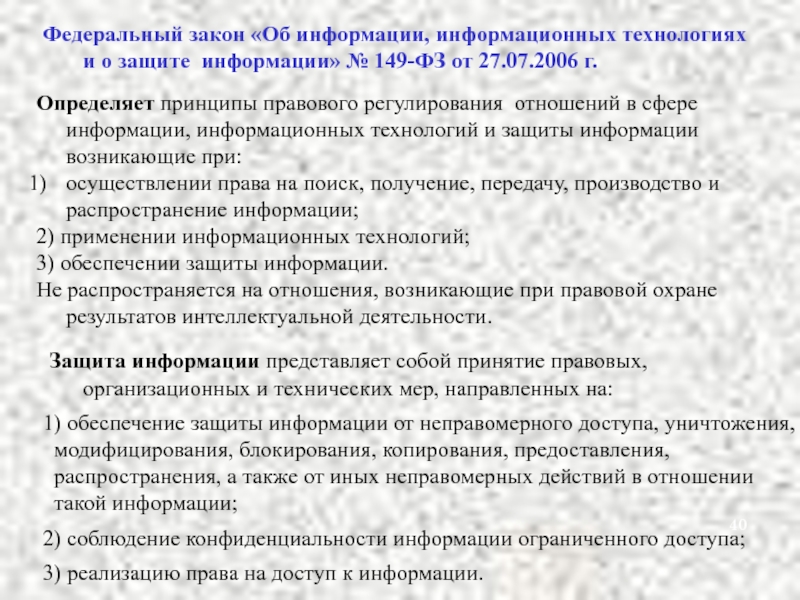

Федеральный закон «Об информации, информационных технологиях и

Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения,

модифицирования, блокирования, копирования, предоставления,

распространения, а также от иных неправомерных действий в отношении

такой информации;

2) соблюдение конфиденциальности информации ограниченного доступа;

3) реализацию права на доступ к информации.

Определяет принципы правового регулирования отношений в сфере информации, информационных технологий и защиты информации возникающие при:

осуществлении права на поиск, получение, передачу, производство и распространение информации;

2) применении информационных технологий;

3) обеспечении защиты информации.

Не распространяется на отношения, возникающие при правовой охране результатов интеллектуальной деятельности.

Слайд 41

Федеральный закон «Об информации, информационных технологиях и о

защите информации» №

Обладатель информации, оператор ИС обязаны обеспечить:

предотвращение несанкционированного доступа к информации и (или)

передачи ее лицам, не имеющим права на доступ к информации;

2) своевременное обнаружение фактов несанкционированного доступа к

информации;

3) предупреждение возможности неблагоприятных последствий нарушения

порядка доступа к информации;

4) недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

5) возможность незамедлительного восстановления информации,

модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

6) постоянный контроль за обеспечением уровня защищенности информации.

Слайд 42Методы определения требований к ЗИ

Оценка параметров защищаемой информации

Показатели, характери-

зующие информацию как

обеспечивающий ресурс

Показатели, характери-

зующие информацию как

объект труда

способ кодирования

объем

важность

полнота

адекватность

релевантность

толерантность

Слайд 43Методы определения требований к ЗИ

Факторы, влияющие на требуемый уровень защиты

Характер

обрабатываемой

информации

Архитектура АС

Условия функ-

ционирования АС

Технология

обработки

информации

Организация

работы АС

Слайд 44Конфиденциальность

очень высокая

высокая

средняя

невысокая

Объем

очень большой

большой

средний

малый

Интенсивность обработки

очень высокая

высокая

средняя

низкая

Факторы, влияющие на требуемый уровень защиты

Характер

обрабатываемой

информации

Методы определения требований к ЗИ

Слайд 45Факторы, влияющие на требуемый уровень защиты

Методы определения требований к ЗИ

Архитектура АС

Геометрические

очень большие

большие

средние

незначительные

Территориальная распределенность

очень большая

большая

средняя

незначительная

Структурированность компонентов

полная

достаточно высокая

частичная

полностью отсутствует

Слайд 46Факторы, влияющие на требуемый уровень защиты

Методы определения требований к ЗИ

Условия функ-

ционирования

Расположение в населенном пункте

очень неудобное

создает значительные трудности для защиты

создает определенные трудности

хорошее

Расположение на территории объекта

хаотично разбросанное

разбросанное

распределенное

компактное

Обустроенность

очень плохая

плохая

средняя

хорошая

Слайд 47Факторы, влияющие на требуемый уровень защиты

Методы определения требований к ЗИ

Организация

работы АС

Общая

хорошая

средняя

слабая

очень плохая

Укомплектованность кадрами

полная

средняя

слабая

очень слабая

Уровень подготовки и воспитания кадров

высокий

средний

низкий

очень низкий

Уровень дисциплины

высокий

средний

низкий

очень низкий

Слайд 48Факторы, влияющие на требуемый уровень защиты

Методы определения требований к ЗИ

Технология

обработки

информации

Масштаб обработки

очень большой

большой

средний

незначительный

Стабильность информации

регулярная

достаточно упорядоченная

частично стабильная

отсутствует

Доступность информации

общедоступная

с незначительными ограничениями

с существенными ограничениями

с регулярным доступом

Структурированность информации

полная

достаточно высокая

частичная

полностью отсутствует

Слайд 49Общая структурная схема системы защиты информации (СЗИ)

Лингвистическое обеспечение

Информационное обеспечение

Программное обеспечение

Математическое обеспечение

Техническое

Организационно-правовые нормы

Организационно-технические мероприятия

Системные программисты

Обслуживающий персонал

Администраторы банков данных

Диспетчеры и операторы АС

Администрация АС

Пользователи

Служба защиты информации

С

З

И

Ресурсы АС

Организационно-

правовое

обеспечение

Человеческий

компонент

Слайд 51ГОСТ Р 50922-96 — Защита информации. Основные термины и определения.

Р

ГОСТ Р 51188—98 — Защита информации. Испытание программных средств на наличие компьютерных вирусов. Типовое руководство.

ГОСТ Р 51275-99 — Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.

ГОСТ Р ИСО/МЭК 15408-1-2002 — Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий.

Часть 1. Введение и общая модель.

Часть 2. Функциональные требования безопасности.

Слайд 52Модель безопасности

Модель безопасности отображает:

- окружающую среду, содержащую ограничения и угрозы,

- активы организации;

- уязвимости, присущие данным активам;

- меры для защиты активов;

- приемлемые для организации остаточные риски.

Слайд 53Определения

информационная безопасность: Все аспекты, связанные с определением, достижением и поддержанием конфиденциальности,

безопасность информационно-телекоммуникационных технологий (безопасность ИТТ): Все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информационно-телекоммуникационных технологий;

аутентичность: Свойство, гарантирующее, что субъект или ресурс идентичны заявленным;

доступность: Свойство объекта находиться в состоянии готовности и используемости по запросу авторизованного логического объекта.

конфиденциальность: Свойство информации быть недоступной и закрытой для неавторизованного индивидуума, логического объекта или процесса;

Слайд 54Определения

целостность: Свойство сохранения правильности и полноты активов;

неотказуемость: Способность удостоверять имевшее место

достоверность: Свойство соответствия предусмотренному поведению и результатам;

угроза: Потенциальная причина инцидента, который может нанести ущерб системе или организации;

уязвимость: Слабость одного или нескольких активов, которая может быть использована одной или несколькими угрозами.

активы: Все, что имеет ценность для организации;

инцидент информационной безопасности: Любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность.

Слайд 55Защитные меры

Защитные меры могут выполнять одну или несколько из следующих функций:

- сдерживание;

- обнаружение;

- ограничение;

- исправление;

- восстановление;

- мониторинг;

- осведомление.

Области, в которых могут использоваться защитные меры, включают в себя:

- физическую среду;

- техническую среду (аппаратно-программное обеспечение и средства связи);

- персонал;

- администрирование.

Слайд 58 1) Документы на машинном носителе информации (пластиковые карты и

Типичные объекты экспертных исследований

Слайд 60Угрозы конфиденциальной информации - потенциальные или реально возможные действия по отношению

РАЗРУШЕНИЕ (уничтожение)

ОЗНАКОМЛЕ-НИЕ (получение)

Слайд 62Классификация угроз

по величине принесенного ущерба:

предельный, после которого фирма может стать банкротом;

значительный,

незначительный, который фирма за какое-то время может компенсировать и др.;

по вероятности возникновения:

весьма вероятная угроза;

вероятная угроза;

маловероятная угроза;

по причинам появления:

стихийные бедствия;

преднамеренные действия;

по характеру нанесенного ущерба:

материальный;

моральный;

по характеру воздействия:

активные;

пассивные;

по отношению к объекту:

внутренние;

внешние.

Слайд 63Системная классификация угроз

Виды угроз

Нарушение физической целостности

→ Уничтожение (искажение)

Нарушение логической структуры

Нарушение содержания

→ Несанкционированная модификация

Нарушение конфиденциальности

→ Несанкционированное получение

Нарушение права собственности

→ Присвоение чужого права

Слайд 64Системная классификация угроз

Природа происхождения угроз

Случайная → Отказы

→ Сбои

→ Ошибки

→ Побочные влияния

Преднамеренная → Злоумышленные действия людей

Слайд 65Системная классификация угроз

Предпосылки появления угроз

Объективные → Количественная недостаточность элементов системы

→

Субъективные → Разведорганы иностранных государств

→ Промышленный шпионаж

→ Уголовные элементы

→ Недобросовестные сотрудники

Слайд 67

Специфические виды угроз для компьютерных сетей

- несанкционированный обмен информацией между

- несанкционированный межсетевой доступ к информационным и техническим ресурсам сети;

- отказ от информации, т.е. непризнание получателем (отправителем) этой информации факта ее получения (отправления);

- отказ в обслуживании, который может сопровождаться тяжелыми последствиями для пользователя, обратившегося с запросом на предоставление сетевых услуг;

- распространение сетевых вирусов.

Слайд 68Виды атак в IP-сетях

Подслушивание (sniffing) – подключение к линиям связи

Парольные атаки

Изменение данных

«Угаданный ключ»

Подмена доверенного субъекта – хакер выдает себя за

санкционированного пользователя (подмена IP-адреса)

Перехват сеанса – хакер переключает установленное

соединение на новый хост

Посредничество в обмене незашифрованными ключами

«Отказ в обслуживании»

Атаки на уровне приложений – использование слабостей

системного ПО (HTTP, FTP)

Злоупотребление доверием

Вирусы и приложения типа «троянский конь»

Сетевая разведка – сбор информации о сети

Слайд 70

Модель информационной

безопасности

Уязвимость - слабость одного или нескольких активов, которая может

Слайд 71конкуренты,

преступники,

коррупционеры,

отдельные лица,

административно-управленческие органы,

администрация и персонал предприятия

Источники угроз

Слайд 72Источники угроз

Люди → Посторонние лица

→ Пользователи

→ Персонал

Технические устройства → Регистрации

→

→ Хранения

→ Переработки

→ Выдачи

Модели, алгоритмы, программы → Общего назначения

→ Прикладные

→ Вспомогательные

Технологические схемы обработки → Ручные

→ Интерактивные

→ Внутримашинные

→ Сетевые

Внешняя среда → Состояние атмосферы

→ Побочные шумы

→ Побочные сигналы

Слайд 73Источники угроз информационной безопасности РФ

Источники угроз информационной безопасности Российской Федерации подразделяются

К внешним источникам относятся:

-деятельность иностранных политических, экономических, военных, разведывательных и информационных структур, направленная против интересов Российской Федерации в информационной сфере;

-стремление ряда стран к доминированию и ущемлению интересов России в мировом информационном пространстве, вытеснению ее с внешнего и внутреннего информационных рынков;

-обострение международной конкуренции за обладание информационными технологиями и ресурсами;

-деятельность международных террористических организаций.

К внутренним источникам относятся:

*критическое состояние отечественных отраслей промышленности;

*недостаточная разработанность нормативной правовой базы, регулирующей отношения в информационной сфере, а также недостаточная правоприменительная практика;

*недостаточная экономическая мощь государства

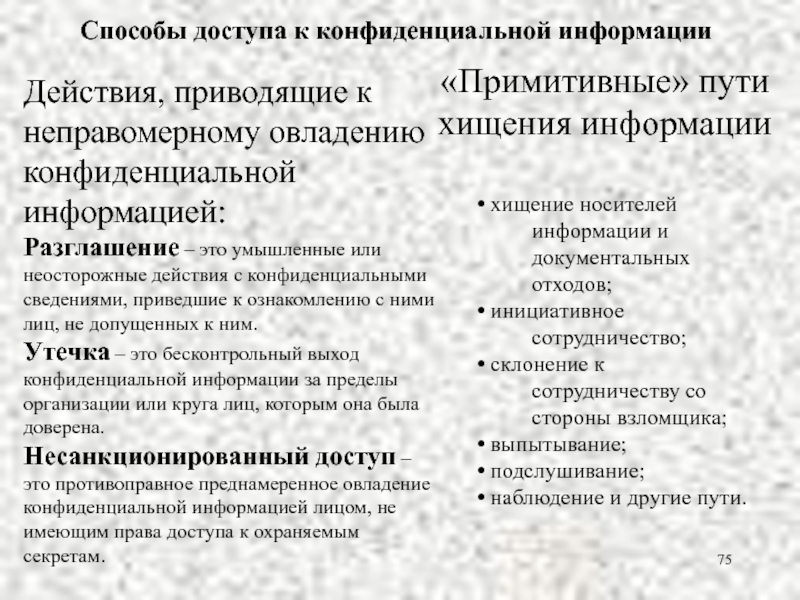

Слайд 75«Примитивные» пути хищения информации

• хищение носителей информации и документальных отходов;

• инициативное

• склонение к сотрудничеству со стороны взломщика;

• выпытывание;

• подслушивание;

• наблюдение и другие пути.

Действия, приводящие к неправомерному овладению конфиденциальной информацией:

Разглашение – это умышленные или неосторожные действия с конфиденциальными сведениями, приведшие к ознакомлению с ними лиц, не допущенных к ним.

Утечка – это бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена.

Несанкционированный доступ – это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым секретам.

Способы доступа к конфиденциальной информации

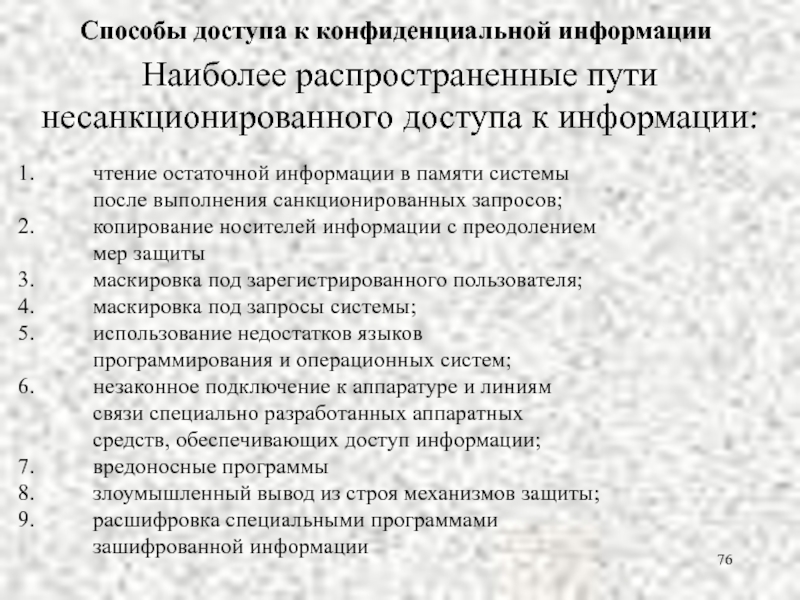

Слайд 76Наиболее распространенные пути несанкционированного доступа к информации:

чтение остаточной информации в памяти

копирование носителей информации с преодолением мер защиты

маскировка под зарегистрированного пользователя;

маскировка под запросы системы;

использование недостатков языков программирования и операционных систем;

незаконное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ информации;

вредоносные программы

злоумышленный вывод из строя механизмов защиты;

расшифровка специальными программами зашифрованной информации

Способы доступа к конфиденциальной информации

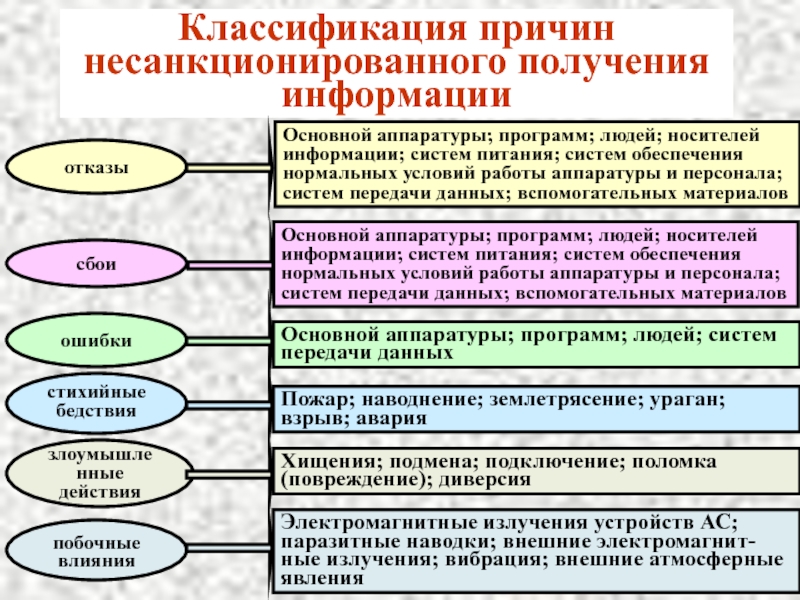

Слайд 77Классификация причин несанкционированного получения информации

отказы

сбои

ошибки

стихийные

бедствия

злоумышленные

действия

побочные

влияния

Основной аппаратуры; программ; людей;

информации; систем питания; систем обеспечения

нормальных условий работы аппаратуры и персонала;

систем передачи данных; вспомогательных материалов

Основной аппаратуры; программ; людей; систем передачи данных

Основной аппаратуры; программ; людей; носителей

информации; систем питания; систем обеспечения

нормальных условий работы аппаратуры и персонала;

систем передачи данных; вспомогательных материалов

Пожар; наводнение; землетрясение; ураган; взрыв; авария

Хищения; подмена; подключение; поломка (повреждение); диверсия

Электромагнитные излучения устройств АС;

паразитные наводки; внешние электромагнит-ные излучения; вибрация; внешние атмосферные

явления

Слайд 78Угрозы доступности

Самыми частыми и самыми опасными (с точки зрения размера

По некоторым данным, до 65% потерь – следствие непреднамеренных ошибок.

Пожары и наводнения не приносят столько бед, сколько безграмотность и небрежность в работе.

Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками – максимальная автоматизация и строгий контроль

Слайд 79Другие угрозы доступности

отказ пользователей;

внутренний отказ информационной системы;

отказ поддерживающей

Слайд 80Отказ пользователей

Нежелание работать с информационной системой (чаще всего проявляется при необходимости

Невозможность работать с системой в силу отсутствия соответствующей подготовки (недостаток общей компьютерной грамотности, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т.п.);

Невозможность работать с системой в силу отсутствия технической поддержки (неполнота документации, недостаток справочной информации и т.п.).

Слайд 81Внутренние отказы

Отступление (случайное или умышленное) от установленных правил эксплуатации;

Выход

Ошибки при (пере)конфигурировании системы;

Отказы программного и аппаратного обеспечения;

Разрушение данных;

Разрушение или повреждение аппаратуры.

Слайд 82Отказ поддерживающей инфраструктуры

Нарушение работы (случайное или умышленное) систем связи, электропитания,

Разрушение или повреждение помещений;

Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Слайд 83"обиженные" сотрудники

Весьма опасны так называемые "обиженные" сотрудники – нынешние и бывшие.

испортить оборудование;

встроить логическую бомбу, которая со временем разрушит программы и/или данные;

удалить данные.

Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа (логического и физического) к информационным ресурсам аннулировались.

Слайд 84стихийные бедствия

стихийные бедствия и события, воспринимаемые как стихийные бедствия,– грозы, пожары,

По статистике, на долю огня, воды и тому подобных "злоумышленников" (среди которых самый опасный – перебой электропитания) приходится 13% потерь, нанесенных информационным системам

Слайд 85Вредоносное программное обеспечение

Вредоносная функция;

Способ распространения;

Внешнее представление.

"бомбы" предназначаются

внедрения другого вредоносного ПО;

получения контроля над атакуемой системой;

агрессивного потребления ресурсов;

изменения или разрушения программ и/или данных.

Слайд 86Основные угрозы целостности

Статическая целостность

ввести неверные данные;

изменить данные.

Динамическая

нарушение атомарности транзакций,

переупорядочение,

кража,

дублирование данных или внесение дополнительных сообщений (сетевых пакетов и т.п.).

Соответствующие действия в сетевой среде называются активным прослушиванием.