- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Защита информационных процессов в компьютерных системах презентация

Содержание

- 1. Защита информационных процессов в компьютерных системах

- 2. План лекции Парольная защита Программные методы защиты данных Вредоносные программы и борьба с ними

- 3. Парольная защита Пароль должен быть секретным:

- 4. Парольная защита Пароль должен быть длинным: не

- 5. Парольная защита Пароль не должен представлять собой

- 6. Парольная защита Подсказки к паролям не должны

- 7. Взлом парольной защиты Узнавание пароля Угадывание пароля

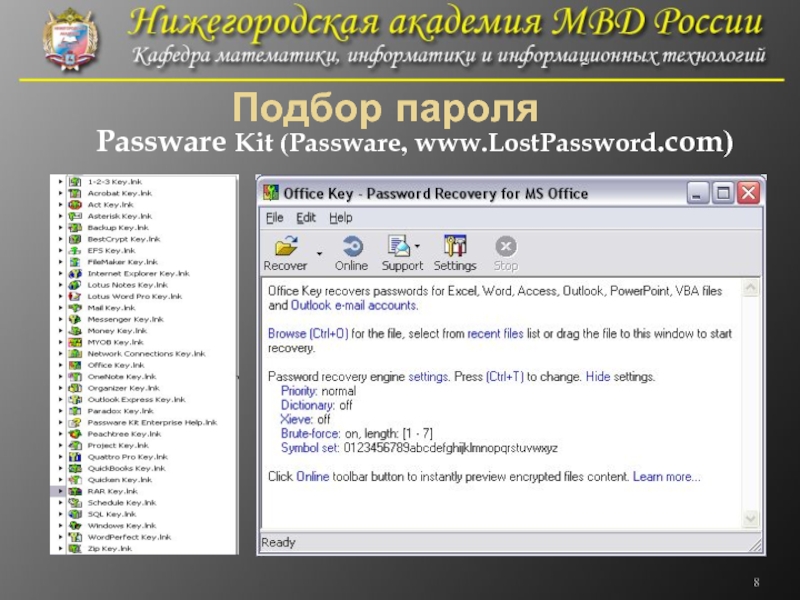

- 8. Подбор пароля Passware Kit (Passware, www.LostPassword.com)

- 9. Программные методы защиты информации Защита на уровне

- 10. Защита на уровне доступа к ресурсам защита

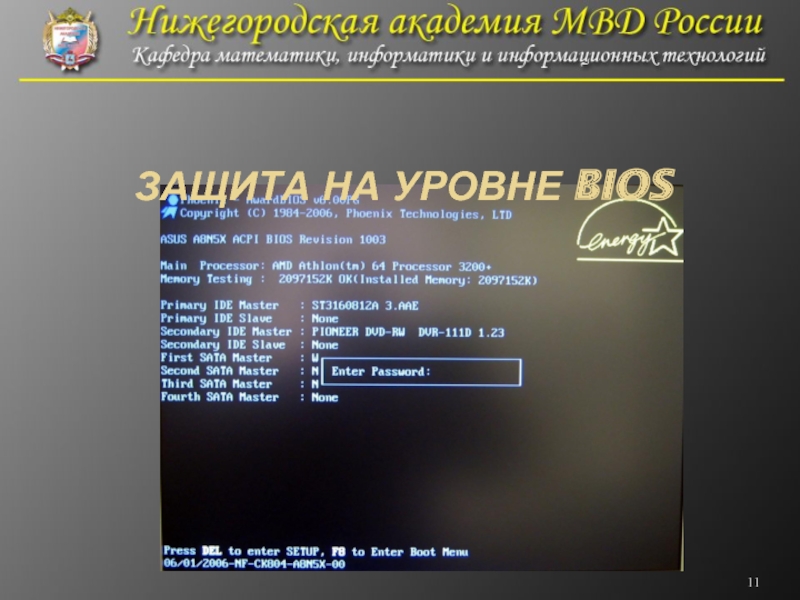

- 11. ЗАЩИТА НА УРОВНЕ BIOS

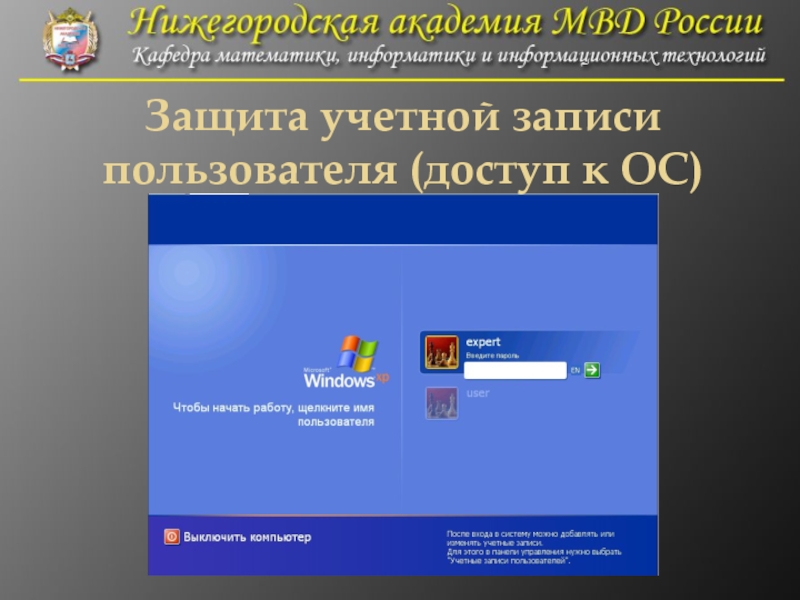

- 12. Защита учетной записи пользователя (доступ к ОС)

- 13. Защита доступа к разделам НЖД защита доступа паролем создание скрытых разделов удаление раздела шифрование раздела

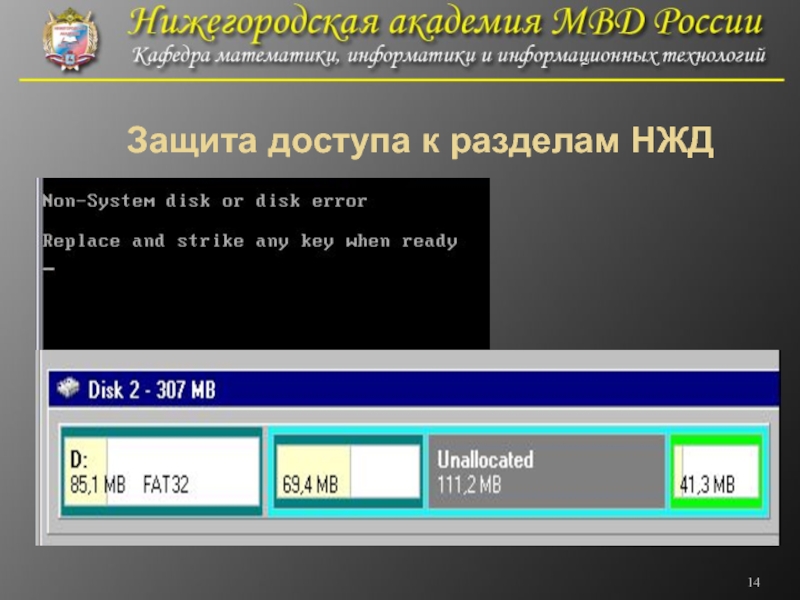

- 14. Защита доступа к разделам НЖД

- 15. Защита на уровне доступа к данным защита файлов пользовательским паролем шифрование данных сокрытие информации

- 16. Защита файлов пользовательским паролем

- 17. КРИПТОГРАФИЯ

- 18. Шифрование информации Криптография - преобразование составных частей

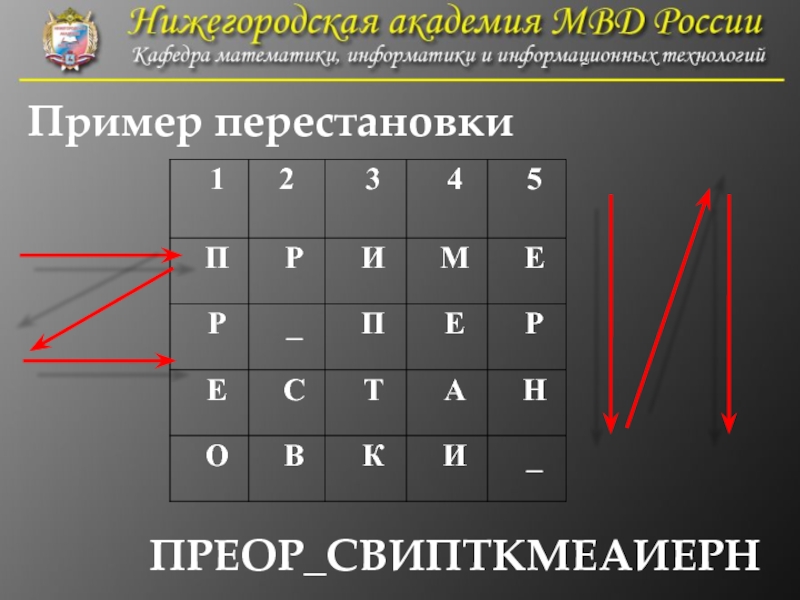

- 19. Пример перестановки ПРЕОР_СВИПТКМЕАИЕРН_

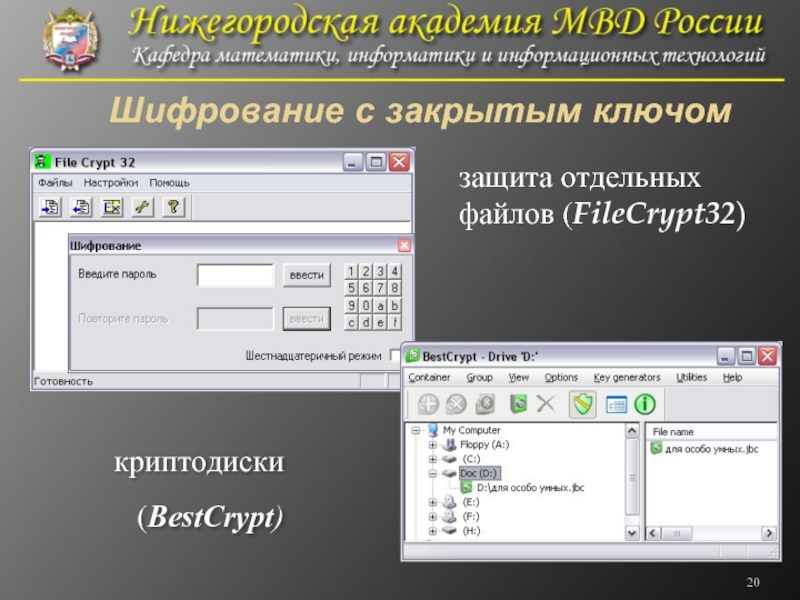

- 20. Шифрование с закрытым ключом защита отдельных файлов

- 21. Шифрование методом с открытым ключом

- 22. Технологии шифрования Пофайловое шифрование Шифрование каталогов Шифрование виртуальных дисков Шифрование всего диска

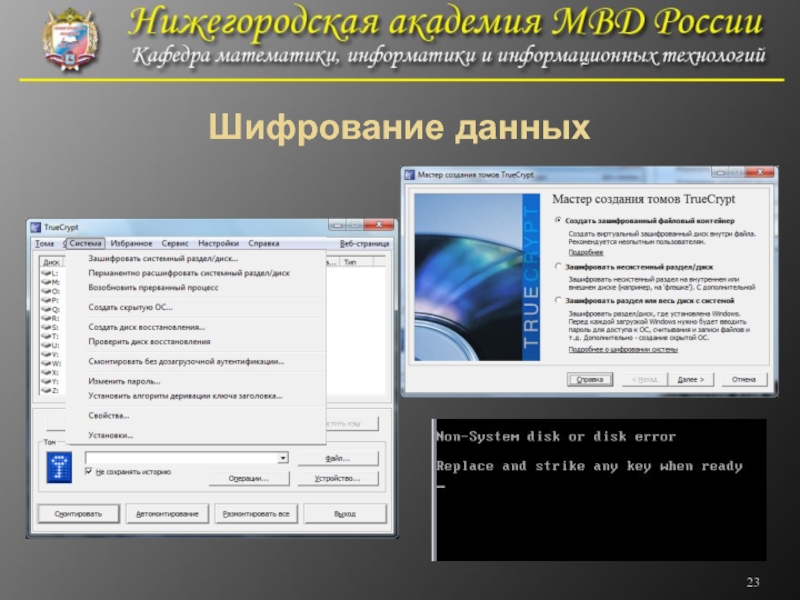

- 23. Шифрование данных

- 24. Стеганография метод скрытой коммуникации между двумя сторонами,

- 26. Методы стеганографии Модификация изображения в пространственной области Модификация изображения с преобразованием Фрактальное кодирование Специальные алгоритмы

- 27. 3.ВРЕДОНОСНЫЕ ПРОГРАММЫ

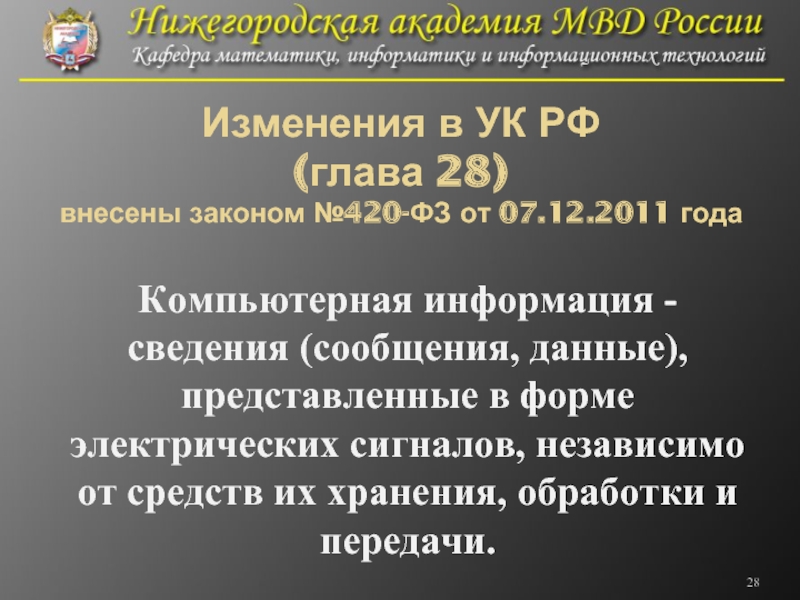

- 28. Изменения в УК РФ (глава 28) внесены

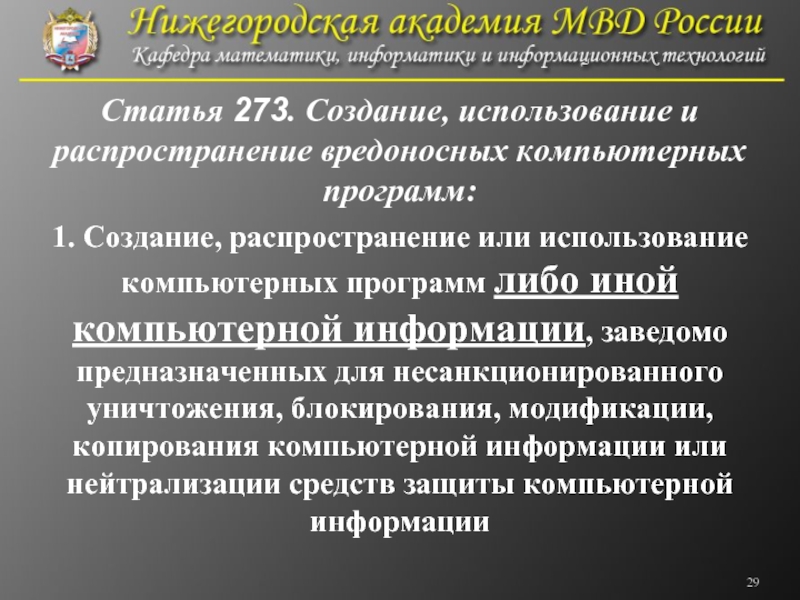

- 29. Статья 273. Создание, использование и распространение вредоносных

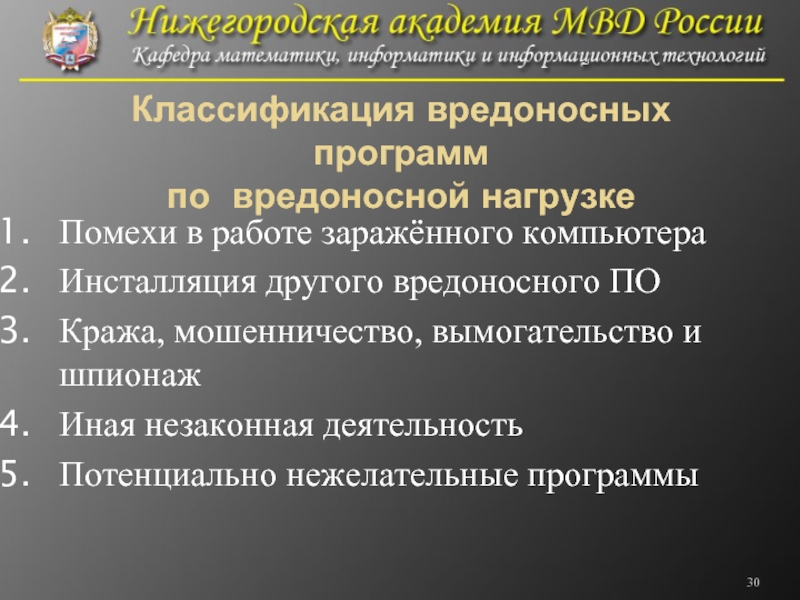

- 30. Классификация вредоносных программ по вредоносной нагрузке Помехи

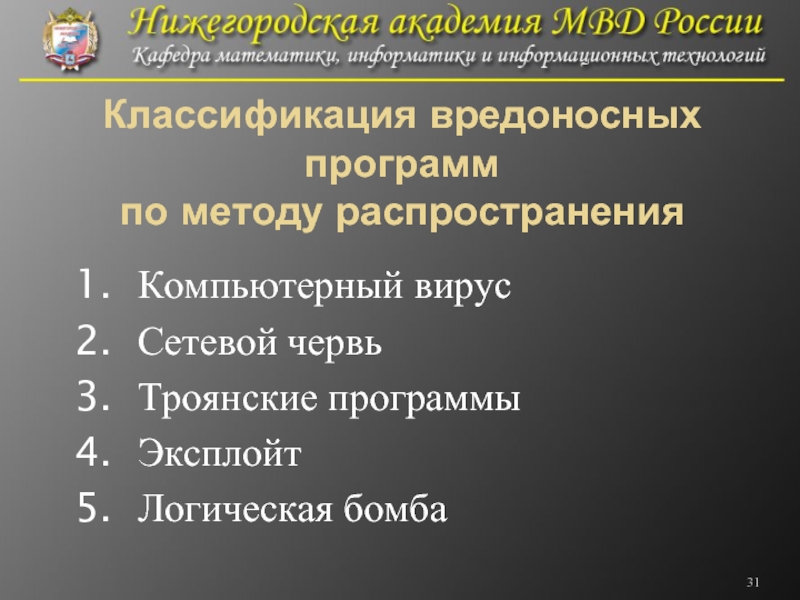

- 31. Классификация вредоносных программ по методу распространения Компьютерный

- 32. Компьютерный вирус Вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению по локальным ресурсам компьютера

- 33. Сетевой червь Вредоносная программа, обладающая способностью к

- 34. Троянские программы Вредоносные программы, созданные для осуществления

- 35. Троянские программы Trojan-PSW Backdoor Rootkit Trojan-Downloader Trojan-SMS

- 36. Эксплойт компьютерная программа (или фрагмент программного

- 37. Потенциально нежелательные программы (PUP’s) Adware Pornware Riskware Spyware Программы удалённого администрирования

- 38. Фальшивые антивирусы

- 39. Борьба с вредоносными программами

- 40. Признаки заражения Увеличение интернет-трафика. Появление в списке

- 41. Признаки заражения Блокирование работы операционной системы, прикладных

- 42. Действия при заражении Проверка актуальности антивирусной базы,

- 43. Действия при заражении Если сканирование невозможно или

- 44. Профилактика и защита Регулярное обновление антивирусных баз.

Слайд 2План лекции

Парольная защита

Программные методы защиты данных

Вредоносные программы и борьба с ними

Слайд 3Парольная защита

Пароль должен быть секретным:

недопустимо отображение пароля на экране;

записанный пароль

файл паролей должен иметь надежную криптографическую защиту;

пароль следует хранить на внешнем носителе;

на предложение программ запомнить пароль нужно всегда отвечать отказом

Слайд 4Парольная защита

Пароль должен быть длинным: не менее 8 символов

Пароль должен быть

Слайд 5Парольная защита

Пароль не должен представлять собой распространенные слова, имена, названия

Пароль

Пароль должен регулярно меняться

Пароль должен значительно отличаться от паролей, использовавшихся ранее

Слайд 6Парольная защита

Подсказки к паролям не должны использоваться

Пароль не должен передаваться по

Пароль должен немедленно заменяться, если есть подозрения, что он мог быть раскрыт

Слайд 7Взлом парольной защиты

Узнавание пароля

Угадывание пароля

Словарная атака

Метод прямого перебора

Использование программных закладок

Удаленный

Непосредственный доступ к компьютеру

Перехват паролей тех. средствами

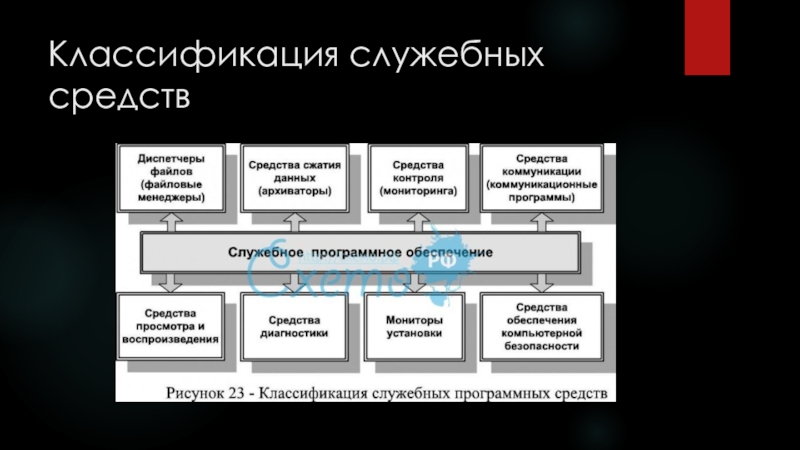

Слайд 9Программные методы защиты информации

Защита на уровне доступа к ресурсам

Защита на уровне

Защита информации нестандартными методами и средствами

Слайд 10Защита на уровне доступа к ресурсам

защита доступа на уровне BIOS

доступ к

защита доступа к разделам носителя данных (НЖД)

Слайд 13Защита доступа к разделам НЖД

защита доступа паролем

создание скрытых разделов

удаление раздела

шифрование раздела

Слайд 15Защита на уровне доступа к данным

защита файлов пользовательским паролем

шифрование данных

сокрытие информации

Слайд 18Шифрование информации

Криптография - преобразование составных частей информации с помощью специальных алгоритмов

Методы

Перестановка Замена

Гаммирование Комбинированные методы

Алгоритмы шифрования:

С закрытым ключом С открытым ключом

Слайд 22Технологии шифрования

Пофайловое шифрование

Шифрование каталогов

Шифрование виртуальных дисков

Шифрование всего диска

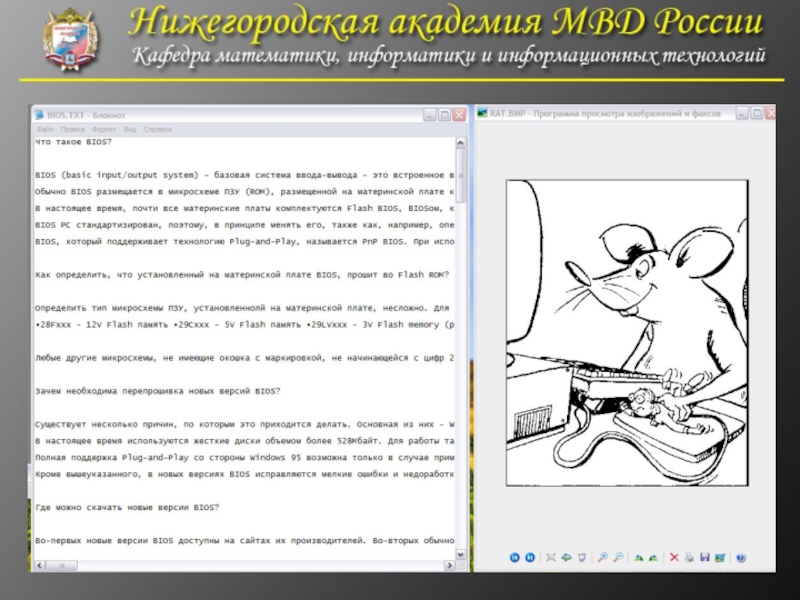

Слайд 24Стеганография

метод скрытой коммуникации между двумя сторонами, существование которой неизвестно третьей стороне

Примеры:

надпись на голове посланника

(сбрили волосы, написали, отрастили волосы)

надпись «симпатическими» чернилами

(Ленин писал молоком между строк в книге)

программы стеганографии

(скрывают документ в графическом файле)

Слайд 26Методы стеганографии

Модификация изображения в пространственной области

Модификация изображения с преобразованием

Фрактальное кодирование

Специальные алгоритмы

Слайд 28Изменения в УК РФ

(глава 28)

внесены законом №420-ФЗ от 07.12.2011 года

Компьютерная

Слайд 29Статья 273. Создание, использование и распространение вредоносных компьютерных программ:

1. Создание,

Слайд 30Классификация вредоносных программ

по вредоносной нагрузке

Помехи в работе заражённого компьютера

Инсталляция другого вредоносного

Кража, мошенничество, вымогательство и шпионаж

Иная незаконная деятельность

Потенциально нежелательные программы

Слайд 31Классификация вредоносных программ

по методу распространения

Компьютерный вирус

Сетевой червь

Троянские программы

Эксплойт

Логическая бомба

Слайд 32Компьютерный вирус

Вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению по локальным

Слайд 33Сетевой червь

Вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению в компьютерных

Слайд 34Троянские программы

Вредоносные программы, созданные для осуществления несанкционированных пользователем действий, направленных на

Слайд 36Эксплойт

компьютерная программа (или фрагмент программного кода или последовательность команд), использующая

Цель атаки - захват контроля над системой, нарушение её функционирования (DoS-атака).

Слайд 37Потенциально нежелательные программы (PUP’s)

Adware

Pornware

Riskware

Spyware

Программы удалённого администрирования

Слайд 40Признаки заражения

Увеличение интернет-трафика.

Появление в списке автозагрузки неизвестных процессов и программ.

Самопроизвольный запуск

Появление на экране дополнительных окон, сообщений и т.д.

Слайд 41Признаки заражения

Блокирование работы операционной системы, прикладных программ, их нестабильная работа.

Самопроизвольное завершение

Уничтожение, блокирование, повреждение данных.

Слайд 42Действия при заражении

Проверка актуальности антивирусной базы, при необходимости - обновление.

Сканирование машинного

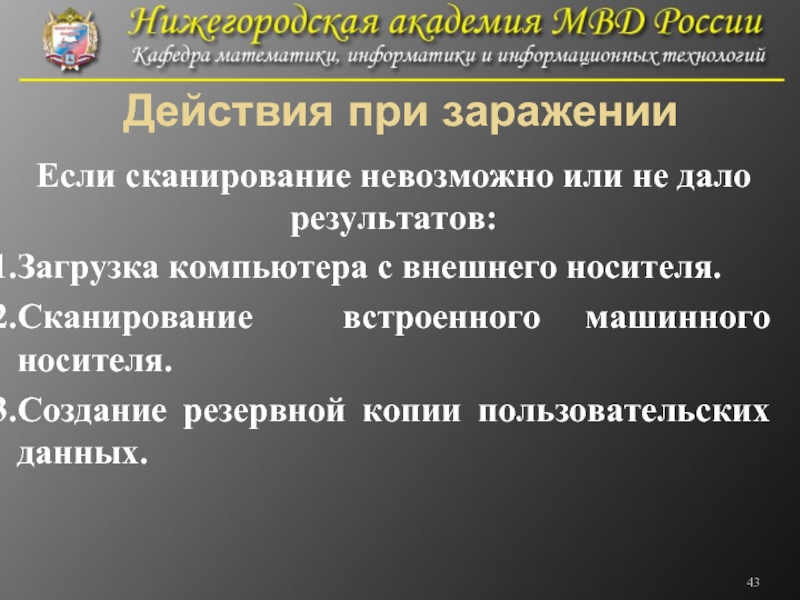

Слайд 43Действия при заражении

Если сканирование невозможно или не дало результатов:

Загрузка компьютера с

Сканирование встроенного машинного носителя.

Создание резервной копии пользовательских данных.

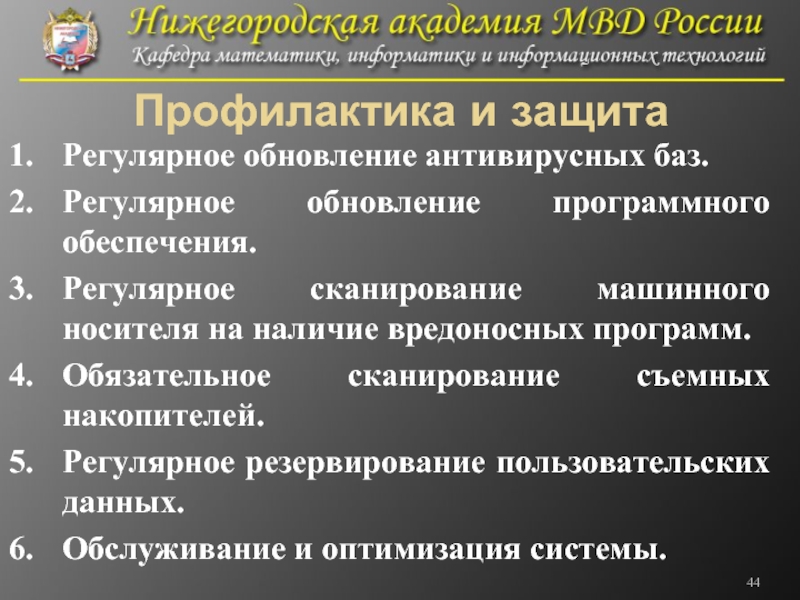

Слайд 44Профилактика и защита

Регулярное обновление антивирусных баз.

Регулярное обновление программного обеспечения.

Регулярное сканирование машинного

Обязательное сканирование съемных накопителей.

Регулярное резервирование пользовательских данных.

Обслуживание и оптимизация системы.